Service Fabric-fürt biztonsági forgatókönyvei

Az Azure Service Fabric-fürtök az Ön tulajdonában lévő erőforrások. Az Ön felelőssége, hogy biztonságossá tegye a fürtöket, hogy megakadályozza, hogy jogosulatlan felhasználók csatlakozzanak hozzájuk. A biztonságos fürt különösen fontos, ha éles számítási feladatokat futtat a fürtön. Nem biztonságos fürtöt is létrehozhat, de ha a fürt felügyeleti végpontokat tesz elérhetővé a nyilvános interneten, a névtelen felhasználók csatlakozhatnak hozzá. A nem biztonságos fürtök nem támogatottak éles számítási feladatokhoz.

Ez a cikk áttekintést nyújt az Azure-fürtök és önálló fürtök biztonsági forgatókönyvéről, valamint az implementálásukhoz használható különböző technológiákról:

- Csomópontok és csomópontok biztonsága

- Ügyfél–csomópont biztonság

- Service Fabric szerepköralapú hozzáférés-vezérlés

Csomópontok és csomópontok biztonsága

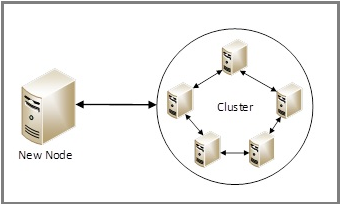

A csomópontok közötti biztonság segít a fürt virtuális gépei vagy számítógépei közötti kommunikáció biztonságossá tételében. Ez a biztonsági forgatókönyv biztosítja, hogy csak a fürthöz csatlakozásra jogosult számítógépek vehessenek részt a fürtben lévő alkalmazások és szolgáltatások üzemeltetésében.

Az Azure-ban futó fürtök és a Windowson futó önálló fürtök egyaránt használhatnak tanúsítványbiztonságot vagy Windows-biztonságot Windows Server rendszerű számítógépeken.

Csomópontok és csomópontok tanúsítványának biztonsága

A Service Fabric X.509-kiszolgálótanúsítványokat használ, amelyeket a fürt létrehozásakor a csomópont típusú konfiguráció részeként ad meg. A tanúsítványbiztonságot az Azure Portalon, egy Azure Resource Manager-sablonnal vagy egy különálló JSON-sablonnal állíthatja be. A cikk végén rövid áttekintést kaphat arról, hogy mik ezek a tanúsítványok, és hogyan szerezheti be vagy hozhatja létre őket.

A Service Fabric SDK alapértelmezett viselkedése a tanúsítvány üzembe helyezése és telepítése a legtávolabb a jövőbeli lejárati dátumig. Ennek az elsődleges tanúsítványnak különböznie kell a rendszergazdai ügyféltől és az írásvédett ügyféltanúsítványoktól, amelyeket az ügyfél-csomópontok közötti biztonsághoz állított be. Az SDK klasszikus viselkedése lehetővé tette az elsődleges és másodlagos tanúsítványok meghatározását, hogy lehetővé tegyék a manuális átállást; nem ajánlott az új funkciókon keresztüli használatra.

Ha tudni szeretné, hogyan állíthatja be a tanúsítványbiztonságot egy Azure-fürtben, olvassa el a fürt beállítása Azure Resource Manager-sablonnal című témakört.

Ha tudni szeretné, hogyan állíthatja be a tanúsítványbiztonságot egy különálló Windows Server-fürt fürtjében, olvassa el az Önálló fürt védelme Windows rendszeren X.509-tanúsítványok használatával című témakört.

Csomópontok között a Windows biztonsága

Feljegyzés

A Windows-hitelesítés a Kerberoson alapul. Az NTLM nem támogatott hitelesítési típusként.

Amikor csak lehetséges, használjon X.509-tanúsítványhitelesítést Service Fabric-fürtökhöz.

Ha tudni szeretné, hogyan állíthatja be a Windows biztonságát önálló Windows Server-fürtökhöz, olvassa el az önálló fürtök Windows rendszeren történő biztonságossá tételét a Windows biztonságával.

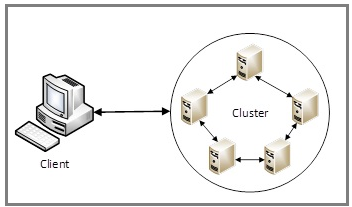

Ügyfél–csomópont biztonság

Az ügyfél-csomópontok közötti biztonság hitelesíti az ügyfeleket, és segít biztonságossá tenni a kommunikációt egy ügyfél és a fürt egyes csomópontjai között. Ez a biztonsági típus biztosítja, hogy csak a jogosult felhasználók férhessenek hozzá a fürthöz és a fürtön üzembe helyezett alkalmazásokhoz. Az ügyfelek egyedileg azonosíthatók a Windows biztonsági hitelesítő adataikkal vagy a tanúsítvány biztonsági hitelesítő adataikkal.

Az Azure-ban futó fürtök és a Windowson futó önálló fürtök egyaránt használhatják a tanúsítványbiztonságot vagy a Windows biztonságát, bár a javaslat az X.509-tanúsítványhitelesítés használata, amikor csak lehetséges.

Ügyfél–csomópont tanúsítvány biztonsága

Az ügyfél–csomópont tanúsítvány biztonságának beállítása a fürt létrehozásakor az Azure Portalon, Egy Resource Manager-sablon vagy egy különálló JSON-sablon használatával. A tanúsítvány létrehozásához adjon meg egy rendszergazdai ügyféltanúsítványt vagy egy felhasználói ügyféltanúsítványt. Ajánlott eljárásként a megadott rendszergazdai ügyfél- és felhasználói ügyféltanúsítványoknak különböznie kell a csomópontok közötti biztonsághoz megadott elsődleges és másodlagos tanúsítványoktól. A fürttanúsítványok ugyanolyan jogosultságokkal rendelkeznek, mint az ügyfél-rendszergazdai tanúsítványok. Ezeket azonban csak a fürt használhatja, a rendszergazda felhasználók nem használhatják biztonsági ajánlott eljárásként.

A fürthöz rendszergazdai tanúsítvány használatával csatlakozó ügyfelek teljes hozzáféréssel rendelkeznek a felügyeleti képességekhez. Azok az ügyfelek, amelyek írásvédett felhasználói ügyféltanúsítvány használatával csatlakoznak a fürthöz, csak olvasási hozzáféréssel rendelkeznek a felügyeleti képességekhez. Ezeket a tanúsítványokat a cikk későbbi részében ismertetett Service Fabric RBAC-hez használják.

Ha tudni szeretné, hogyan állíthatja be a tanúsítványbiztonságot egy Azure-fürtben, olvassa el a fürt beállítása Azure Resource Manager-sablonnal című témakört.

Ha tudni szeretné, hogyan állíthatja be a tanúsítványbiztonságot egy különálló Windows Server-fürt fürtjében, olvassa el az Önálló fürt védelme Windows rendszeren X.509-tanúsítványok használatával című témakört.

Ügyfél–csomópont microsoft Entra-biztonság az Azure-ban

A Microsoft Entra ID lehetővé teszi, hogy a szervezetek (más néven bérlők) felügyelhessék az alkalmazásokhoz való felhasználói hozzáférést. Az alkalmazások a webes bejelentkezési felhasználói felülettel és a natív ügyfélfelülettel rendelkező alkalmazásokra vannak osztva. Ha még nem hozott létre bérlőt, először olvassa el a Microsoft Entra-bérlő beszerzésének módját.

Az Azure-ban futó fürtök esetében a Microsoft Entra ID-t is használhatja a felügyeleti végpontokhoz való hozzáférés biztonságossá tételéhez. A Service Fabric-fürtök számos belépési pontot kínálnak a felügyeleti funkciókhoz, köztük a webalapú Service Fabric Explorert és a Visual Studiót. Ennek eredményeképpen a fürthöz való hozzáférés szabályozásához két Microsoft Entra-alkalmazást hoz létre: egy webalkalmazást és egy natív alkalmazást. Ha tudni szeretné, hogyan hozhatja létre a szükséges Microsoft Entra-összetevőket, és hogyan töltheti fel őket a fürt létrehozásakor, olvassa el a Microsoft Entra-azonosító beállítása az ügyfelek hitelesítéséhez című témakört.

Biztonsági javaslatok

Az Azure-ban üzemeltetett nyilvános hálózaton üzembe helyezett Service Fabric-fürtök esetében az ügyfél–csomópont kölcsönös hitelesítésre vonatkozó javaslat a következő:

- Microsoft Entra-azonosító használata ügyfél-identitáshoz

- Tanúsítvány a kiszolgálóidentitáshoz és a HTTP-kommunikáció TLS-titkosításához

Az Azure-ban üzemeltetett nyilvános hálózaton üzembe helyezett Service Fabric-fürtök esetében a csomópontok közötti biztonságra vonatkozó javaslat egy fürttanúsítvány használata a csomópontok hitelesítéséhez.

Különálló Windows Server-fürtök esetén, ha Windows Server 2012 R2-vel és Windows Active Directoryval rendelkezik, javasoljuk, hogy a Windows-biztonságot csoportos felügyelt szolgáltatásfiókokkal használja. Ellenkező esetben windowsos fiókokkal használja a Windows-biztonságot.

Service Fabric szerepköralapú hozzáférés-vezérlés

A hozzáférés-vezérléssel korlátozhatja bizonyos fürtműveletekhez való hozzáférést a különböző felhasználói csoportok számára. Ez segít a fürt biztonságosabbá tételében. A fürthöz csatlakozó ügyfelek két hozzáférés-vezérlési típust támogatnak: rendszergazdai szerepkör és felhasználói szerepkör.

A rendszergazdai szerepkörhöz rendelt felhasználók teljes hozzáféréssel rendelkeznek a felügyeleti képességekhez, beleértve az olvasási és írási képességeket is. A felhasználói szerepkörrel rendelkező felhasználók alapértelmezés szerint csak olvasási hozzáféréssel rendelkeznek a felügyeleti képességekhez (például lekérdezési képességekhez). Emellett az alkalmazásokat és szolgáltatásokat is megoldhatják.

A fürt létrehozásakor állítsa be a rendszergazdai és a felhasználói ügyfélszerepkört. Szerepkörök hozzárendelése külön identitások biztosításával (például tanúsítványok vagy Microsoft Entra-azonosítók használatával) minden szerepkörtípushoz. További információ az alapértelmezett hozzáférés-vezérlési beállításokról és az alapértelmezett beállítások módosításáról: Service Fabric szerepköralapú hozzáférés-vezérlés Service Fabric-ügyfelek számára.

X.509-tanúsítványok és Service Fabric

Az X.509 digitális tanúsítványokat gyakran használják az ügyfelek és kiszolgálók hitelesítésére. Az üzenetek titkosítására és digitális aláírására is használhatók. A Service Fabric X.509-tanúsítványokkal védi a fürtöket, és alkalmazásbiztonsági funkciókat biztosít. Az X.509 digitális tanúsítványokkal kapcsolatos további információkért lásd : A tanúsítványok használata. A Key Vault használatával kezelheti a Service Fabric-fürtök tanúsítványait az Azure-ban.

Néhány fontos szempont:

- Az éles számítási feladatokat futtató fürtök tanúsítványainak létrehozásához használjon megfelelően konfigurált Windows Server tanúsítványszolgáltatást vagy egy jóváhagyott hitelesítésszolgáltatótól származó tanúsítványt.

- Soha ne használjon olyan ideiglenes vagy teszttanúsítványokat, amelyeket olyan eszközökkel hoz létre, mint a MakeCert.exe éles környezetben.

- Használhat önaláírt tanúsítványt, de csak tesztfürtben. Ne használjon önaláírt tanúsítványt éles környezetben.

- A tanúsítvány ujjlenyomatának létrehozásakor mindenképpen hozzon létre egy SHA1 ujjlenyomatot. Az SHA1 az ügyfél- és fürttanúsítvány-ujjlenyomatok konfigurálásakor használatos.

Fürt- és kiszolgálótanúsítvány (kötelező)

Ezek a tanúsítványok (egy elsődleges és opcionálisan másodlagos) szükségesek a fürtök biztonságossá tételéhez és a jogosulatlan hozzáférés megakadályozásához. Ezek a tanúsítványok fürt- és kiszolgálóhitelesítést biztosítanak.

A fürthitelesítés hitelesíti a csomópontok közötti kommunikációt a fürt összevonásához. Csak azok a csomópontok csatlakozhatnak a fürthöz, amelyek igazolhatják identitásukat ezzel a tanúsítvánnyal. A kiszolgálóhitelesítés hitelesíti a fürtkezelési végpontokat egy felügyeleti ügyfélen, hogy a felügyeleti ügyfél tudja, hogy a valódi fürthöz beszél, nem pedig egy "középen lévő emberhez". Ez a tanúsítvány TLS-t is biztosít a HTTPS felügyeleti API-hoz és a Service Fabric Explorerhez HTTPS-en keresztül. Amikor egy ügyfél vagy csomópont hitelesít egy csomópontot, az egyik kezdeti ellenőrzés a Tulajdonos mezőben szereplő köznapi név értéke. Ennek a köznapi névnek vagy a tanúsítványok tulajdonos alternatív neveinek (SAN-jainak) szerepelnie kell az engedélyezett köznapi nevek listájában.

A tanúsítványnak meg kell felelnie a következő követelményeknek:

- A tanúsítványnak tartalmaznia kell egy titkos kulcsot. Ezek a tanúsítványok általában .pfx vagy .pem kiterjesztéssel rendelkeznek

- A tanúsítványt kulcscsere céljából kell létrehozni, amely egy személyes adatcsere (.pfx) fájlba exportálható.

- A tanúsítvány tulajdonosának nevének meg kell egyeznie azzal a tartománnyal, amelyet a Service Fabric-fürt eléréséhez használ. Ez az egyeztetés szükséges ahhoz, hogy TLS-t biztosítson a fürt HTTPS-felügyeleti végpontjának és a Service Fabric Explorernek. A *.cloudapp.azure.com tartományhoz tartozó hitelesítésszolgáltatótól (CA) nem szerezhet be TLS-/SSL-tanúsítványt. Egyéni tartománynevet kell beszereznie a fürt számára. Amikor tanúsítványt igényel egy hitelesítésszolgáltatótól, a tanúsítvány tulajdonosnevének meg kell felelnie a fürthöz használt egyéni tartománynévnek.

Néhány további megfontolandó szempont:

- A Tárgy mező több értékkel is rendelkezhet. Minden érték előre van adva inicializálással, hogy jelezze az érték típusát. Az inicializálás általában CN (köznapi névként); például CN = www.contoso.com.

- A Tárgy mező üres lehet.

- Ha a választható Tulajdonos alternatív neve mező fel van töltve, akkor a tanúsítvány köznapi nevével és san-onként egy bejegyzéssel kell rendelkeznie. Ezeket a rendszer DNS-névértékként adja meg. Ha meg szeretné tudni, hogyan hozhat létre saN-okat tartalmazó tanúsítványokat, olvassa el a Tulajdonos alternatív neve hozzáadása biztonságos LDAP-tanúsítványhoz című témakört.

- A tanúsítvány Tervezett célok mezőjének értéke tartalmazza a megfelelő értéket, például a kiszolgálóhitelesítést vagy az ügyfél-hitelesítést.

Alkalmazástanúsítványok (nem kötelező)

Tetszőleges számú további tanúsítvány telepíthető egy fürtre alkalmazásbiztonsági okokból. A fürt létrehozása előtt vegye figyelembe azokat az alkalmazásbiztonsági forgatókönyveket, amelyekhez tanúsítványt kell telepíteni a csomópontokra, például:

- Az alkalmazáskonfigurációs értékek titkosítása és visszafejtése.

- Adatok titkosítása csomópontokon a replikáció során.

A biztonságos fürtök létrehozásának fogalma ugyanaz, függetlenül attól, hogy Linux- vagy Windows-fürtökről van-e szó.

Ügyfél-hitelesítési tanúsítványok (nem kötelező)

A rendszergazdai vagy felhasználói ügyfélműveletekhez tetszőleges számú további tanúsítvány adható meg. Az ügyfél akkor használhatja ezeket a tanúsítványokat, ha kölcsönös hitelesítésre van szükség. Az ügyféltanúsítványokat általában nem külső hitelesítésszolgáltató állítja ki. Ehelyett az aktuális felhasználói hely személyes tárolója általában egy legfelső szintű szolgáltató által ott elhelyezett ügyféltanúsítványokat tartalmaz. A tanúsítványnak rendelkeznie kell az ügyfél-hitelesítés célértékével.

Alapértelmezés szerint a fürttanúsítvány rendszergazdai ügyféljogokkal rendelkezik. Ezeket a további ügyféltanúsítványokat nem szabad telepíteni a fürtbe, de a fürtkonfigurációban engedélyezettként vannak megadva. Az ügyféltanúsítványokat azonban telepíteni kell az ügyfélszámítógépekre a fürthöz való csatlakozáshoz és a műveletek végrehajtásához.

Feljegyzés

A Service Fabric-fürtök összes felügyeleti műveletéhez kiszolgálótanúsítványok szükségesek. Az ügyféltanúsítványok nem használhatók a felügyelethez.