Tárfiók hozzáférési kulcsának kezelése

Tárfiók létrehozásakor az Azure két 512 bites tárfiók hozzáférési kulcsot hoz létre az adott fiókhoz. Ezekkel a kulcsokkal engedélyezheti a tárfiókban lévő adatokhoz való hozzáférést megosztott kulcsok engedélyezésével, vagy a megosztott kulccsal aláírt SAS-jogkivonatokkal.

A Microsoft azt javasolja, hogy az Azure Key Vault használatával kezelje a hozzáférési kulcsokat, és rendszeresen forgassa és hozza létre újra a kulcsokat. Az Azure Key Vault használatával egyszerűen elforgathatja a kulcsokat az alkalmazások megszakítása nélkül. A kulcsokat manuálisan is elforgathatja.

Fontos

Az optimális biztonság érdekében a Microsoft azt javasolja, hogy a Microsoft Entra ID-t felügyelt identitásokkal használva engedélyezze a blob-, üzenetsor- és táblaadatokra vonatkozó kéréseket, amikor csak lehetséges. A Microsoft Entra-azonosítóval és felügyelt identitásokkal való engedélyezés kiváló biztonságot és egyszerű használatot biztosít a megosztott kulcsok engedélyezésével szemben. A felügyelt identitásokról további információt az Azure-erőforrások felügyelt identitásai című témakörben talál. Ha egy .NET-alkalmazáshoz szeretne felügyelt identitást engedélyezni és használni, tekintse meg az Azure-ban üzemeltetett alkalmazások azure-erőforrásokhoz való hitelesítését a .NET-tel.

Az Azure-on kívül üzemeltetett erőforrások, például a helyszíni alkalmazások esetében felügyelt identitásokat használhat az Azure Arcon keresztül. Az Azure Arc-kompatibilis kiszolgálókon futó alkalmazások például felügyelt identitásokkal csatlakozhatnak az Azure-szolgáltatásokhoz. További információ: Hitelesítés Azure-erőforrásokon az Azure Arc-kompatibilis kiszolgálókon.

Olyan esetekben, amikor közös hozzáférésű jogosultságkódokat (SAS) használnak, a Microsoft egy felhasználói delegálási SAS használatát javasolja. A felhasználói delegálási SAS-t a fiókkulcs helyett a Microsoft Entra hitelesítő adatai védik. A közös hozzáférésű jogosultságkódokkal kapcsolatos további információkért lásd : Korlátozott hozzáférés biztosítása közös hozzáférésű jogosultságkódokkal rendelkező adatokhoz. A felhasználói delegálási SAS .NET-sel való létrehozását és használatát ismertető példa: Felhasználói delegálási SAS létrehozása egy .NET-blobhoz.

A hozzáférési kulcsok védelme

A tárfiók hozzáférési kulcsai teljes hozzáférést biztosítanak a tárfiók adataihoz, valamint sas-jogkivonatok létrehozásához. Mindig ügyeljen a hozzáférési kulcsok védelmére. Az Azure Key Vault használatával biztonságosan kezelheti és elforgathatja a kulcsokat. A megosztott kulcshoz való hozzáférés teljes hozzáférést biztosít a felhasználónak a tárfiók adataihoz. A megosztott kulcsokhoz való hozzáférést gondosan korlátozni és figyelni kell. Használjon korlátozott hozzáférési hatókörű felhasználói delegálási SAS-jogkivonatokat olyan esetekben, amikor a Microsoft Entra ID-alapú hitelesítés nem használható. Kerülje a hozzáférési kulcsok kódolását vagy mentését bárhol, egyszerű, mások számára elérhető szövegben. Forgassa el a kulcsokat, ha úgy véli, hogy feltörték őket.

Fontos

Ha meg szeretné akadályozni, hogy a felhasználók megosztott kulccsal férhessenek hozzá a tárfiók adataihoz, letilthatja a tárfiók megosztott kulcsának engedélyezését. Ajánlott biztonsági eljárásként ajánlott a minimális jogosultságokkal rendelkező adatokhoz való részletes hozzáférés. A Microsoft Entra ID-alapú hitelesítést felügyelt identitásokkal kell használni az OAuth-t támogató forgatókönyvekhez. Kerberost vagy SMTP-t kell használni az Azure Fileshoz SMB-en keresztül. A REST-en keresztüli Azure Files esetében SAS-jogkivonatok használhatók. A megosztott kulcs hozzáférését le kell tiltani, ha nincs szükség a véletlen használat megakadályozására. További információt az Azure Storage-fiók megosztott kulcsának engedélyezésének megakadályozása című témakörben talál.

Az Azure Storage-fiók Microsoft Entra feltételes hozzáférési szabályzatokkal való védelméhez le kell tiltania a tárfiók megosztott kulcsának engedélyezését.

Ha letiltotta a megosztott kulcshoz való hozzáférést, és a diagnosztikai naplókban a megosztott kulcs engedélyezését látja, az azt jelzi, hogy a rendszer megbízható hozzáférést használ a tárterület eléréséhez. További részletekért tekintse meg a Microsoft Entra-bérlőben regisztrált erőforrások megbízható hozzáférését.

Fiókelérési kulcsok megtekintése

A fiók hozzáférési kulcsait az Azure Portalon, a PowerShellben vagy az Azure CLI-ben tekintheti meg és másolhatja. Az Azure Portal egy kapcsolati sztring is biztosít a tárfiókhoz, amelyet másolhat.

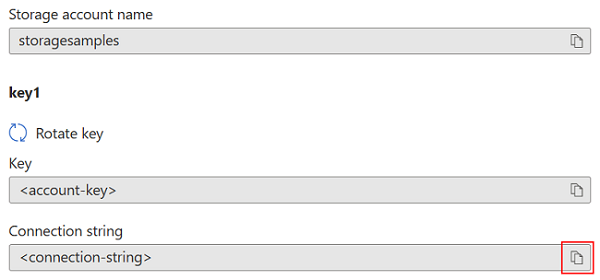

A tárfiók hozzáférési kulcsainak vagy kapcsolati sztring az Azure Portalról való megtekintéséhez és másolásához:

Az Azure Portalon nyissa meg a tárfiókot.

A Biztonság + hálózatkezelés területen válassza az Access-kulcsokat. Megjelennek a fiókhoz tartozó hozzáférési kulcsok, valamint az egyes kulcsokhoz tartozó kapcsolati sztringek.

Válassza a Kulcsok megjelenítése lehetőséget a hozzáférési kulcsok és kapcsolati sztring megjelenítéséhez, valamint az értékek másolásához szükséges gombok engedélyezéséhez.

Az 1. kulcs alatt keresse meg a kulcs értékét. Kattintson a Másolás gombra a fiókkulcs másolásához.

Másik lehetőségként a teljes kapcsolati sztring másolhatja. Az 1. kulcs alatt keresse meg a kapcsolati sztring értékét. Kattintson a Másolás gombra a kapcsolati sztring másolásához.

A két kulcs bármelyikével hozzáférhet az Azure Storage-hoz, de általában ajánlott az első kulcsot használni, és a második kulcs használatát lefoglalni a kulcsok elforgatásakor.

A fiók hozzáférési kulcsainak megtekintéséhez vagy olvasásához a felhasználónak szolgáltatásadminisztrátornak kell lennie, vagy hozzá kell rendelnie egy Azure-szerepkört, amely tartalmazza a Microsoft.Storage/storageAccounts/listkeys/action műveletet. Néhány beépített Azure-szerepkör, amely tartalmazza ezt a műveletet, a Tulajdonos, a Közreműködő és a Tárfiókkulcs-kezelő szolgáltatás szerepköre. A szolgáltatásadminisztrátori szerepkörről további információt az Azure-szerepkörök, a Microsoft Entra-szerepkörök és a klasszikus előfizetés-rendszergazdai szerepkörök című témakörben talál. Az Azure Storage beépített szerepköreivel kapcsolatos részletes információkért tekintse meg az Azure beépített Azure RBAC-szerepkörök Storage szakaszát.

Az Azure Key Vault használata a hozzáférési kulcsok kezeléséhez

A Microsoft az Azure Key Vault használatát javasolja a hozzáférési kulcsok kezeléséhez és elforgatásához. Az alkalmazás biztonságosan hozzáférhet a kulcsokhoz a Key Vaultban, így elkerülheti, hogy azokat az alkalmazáskóddal tárolja. A Key Vault kulcskezeléshez való használatával kapcsolatos további információkért tekintse meg az alábbi cikkeket:

- Tárfiókkulcsok kezelése az Azure Key Vault és a PowerShell használatával

- Tárfiókkulcsok kezelése az Azure Key Vaulttal és az Azure CLI-vel

Hozzáférési kulcsok manuális elforgatása

A Microsoft azt javasolja, hogy a tárfiók biztonsága érdekében rendszeresen forgassa el a hozzáférési kulcsokat. Ha lehetséges, használja az Azure Key Vaultot a hozzáférési kulcsok kezeléséhez. Ha nem a Key Vaultot használja, manuálisan kell elforgatnia a kulcsokat.

Két hívóbetű van hozzárendelve, hogy el tudja forgatni a kulcsokat. A két kulcs biztosítja, hogy az alkalmazás a teljes folyamat során fenntartsa az Azure Storage-hozzáférést.

Figyelmeztetés

A hozzáférési kulcsok újragenerálása hatással lehet a tárfiókkulcstól függő alkalmazásokra vagy Azure-szolgáltatásokra. A tárfiók eléréséhez a fiókkulcsot használó ügyfeleket frissíteni kell az új kulcs használatához, beleértve a médiaszolgáltatásokat, a felhőbeli, asztali és mobilalkalmazásokat, valamint az Azure Storage grafikus felhasználói felületi alkalmazásokat, például az Azure Storage Explorert.

Emellett a hozzáférési kulcsok elforgatása vagy újragenerálása visszavonja a kulcs alapján létrehozott közös hozzáférésű jogosultságkódokat (SAS). A hozzáférési kulcs elforgatása után újra kell létrehoznia a fiók - és szolgáltatás SAS-jogkivonatokat az alkalmazások megszakadásának elkerülése érdekében. Vegye figyelembe, hogy a felhasználói delegálási SAS-jogkivonatokat a Microsoft Entra hitelesítő adatai védik, és a kulcsváltás nem érinti.

Ha manuálisan szeretné elforgatni a hozzáférési kulcsokat, a Microsoft azt javasolja, hogy állítson be egy kulcslejárati szabályzatot. További információ: Kulcs lejárati szabályzat létrehozása.

A kulcslejárati szabályzat létrehozása után az Azure Policy használatával figyelheti, hogy a tárfiók kulcsait a javasolt időközön belül elforgatták-e. További információ: A kulcs lejárati szabályzatának megsértéseinek ellenőrzése.

A tárfiók hozzáférési kulcsainak elforgatása az Azure Portalon:

- Frissítse az alkalmazáskód kapcsolati sztring, hogy hivatkozzon a tárfiók másodlagos hozzáférési kulcsára.

- Lépjen a tárfiókjára az Azure Portalon.

- A Biztonság + hálózatkezelés területen válassza az Access-kulcsokat.

- A tárfiók elsődleges hozzáférési kulcsának újragenerálásához válassza az elsődleges hozzáférési kulcs melletti Regenerate gombot.

- Frissítse a kapcsolati sztringeket a kódban, hogy az új elsődleges tárhozzáférési kulcsra hivatkozzanak.

- Hasonló módon állítsa elő újra a másodlagos hozzáférési kulcsot.

Figyelemfelhívás

A Microsoft azt javasolja, hogy egyszerre csak az egyik kulcsot használja az összes alkalmazásban. Ha egyes helyeken az 1. kulcsot, másokban a 2. kulcsot használja, nem fogja tudni elforgatni a kulcsokat anélkül, hogy az alkalmazás elveszítené a hozzáférését.

A fiók hozzáférési kulcsainak elforgatásához a felhasználónak szolgáltatásadminisztrátornak kell lennie, vagy hozzá kell rendelnie egy Azure-szerepkört, amely tartalmazza a Microsoft.Storage/storageAccounts/regeneratekey/action műveletet. Néhány beépített Azure-szerepkör, amely tartalmazza ezt a műveletet, a Tulajdonos, a Közreműködő és a Tárfiókkulcs-kezelő szolgáltatás szerepköre. A szolgáltatásadminisztrátori szerepkörről további információt az Azure-szerepkörök, a Microsoft Entra-szerepkörök és a klasszikus előfizetés-rendszergazdai szerepkörök című témakörben talál. Az Azure-beli beépített Azure-szerepkörökről az Azure RBAC beépített Azure-szerepköreinek Storage szakaszában olvashat bővebben.

Kulcs lejárati szabályzatának létrehozása

A kulcslejárati szabályzat lehetővé teszi, hogy emlékeztetőt állítson be a fiók hozzáférési kulcsainak elforgatásához. Az emlékeztető akkor jelenik meg, ha a megadott időköz lejárt, és a kulcsok még nem lettek elforgatva. A kulcslejárati szabályzat létrehozása után figyelheti a tárfiókok megfelelőségét, hogy a fiókhozzáférési kulcsok rendszeresen forogjanak.

Feljegyzés

A kulcslejárati szabályzat létrehozása előtt előfordulhat, hogy legalább egyszer el kell forgatnia az egyes fiókhozzáférés-kulcsokat.

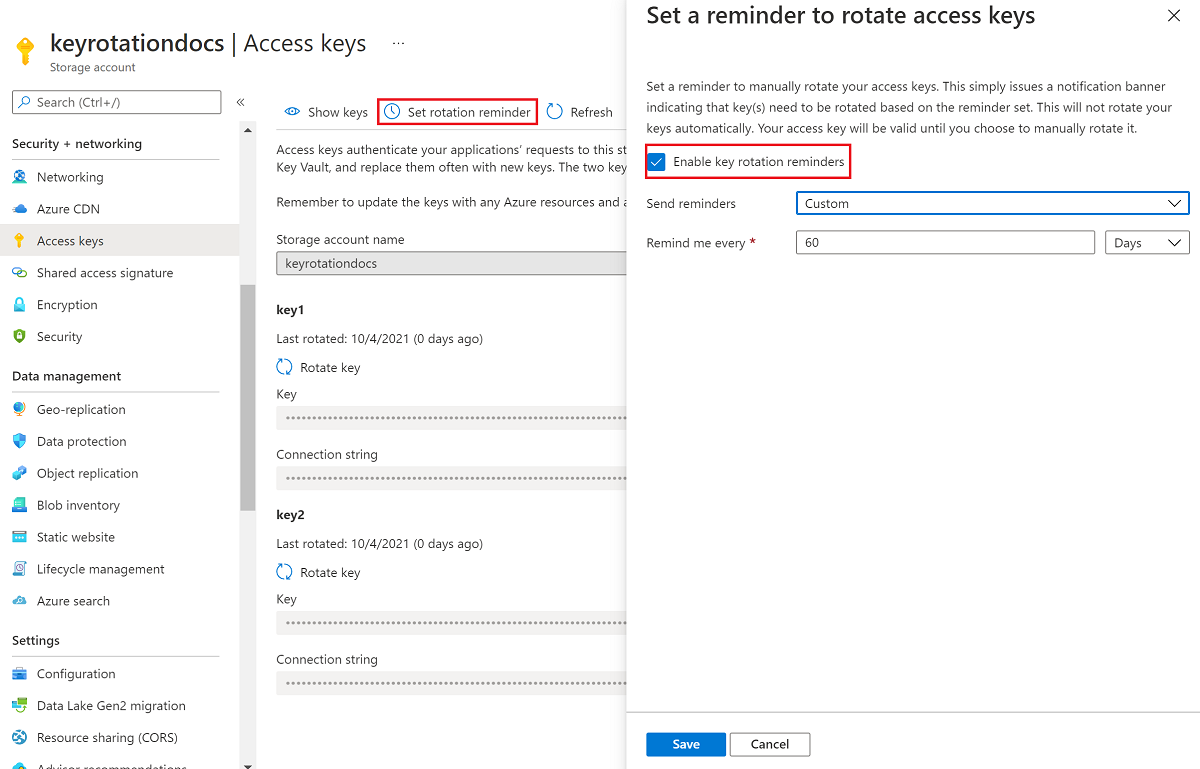

Kulcs lejárati szabályzatának létrehozása az Azure Portalon:

- Az Azure Portalon nyissa meg a tárfiókot.

- A Biztonság + hálózatkezelés területen válassza az Access-kulcsokat. Megjelennek a fiókhoz tartozó hozzáférési kulcsok, valamint az egyes kulcsokhoz tartozó kapcsolati sztringek.

- Válassza a Forgatási emlékeztető beállítása gombot. Ha a Forgatás beállítása emlékeztető gomb szürkén jelenik meg, minden kulcsát el kell forgatnia. A kulcsok elforgatásához kövesse a hozzáférési kulcsok manuális elforgatásával kapcsolatos lépéseit.

- Az Emlékeztető beállítása a hozzáférési kulcsok elforgatásához jelölőnégyzet bejelölésével jelölje be a Kulcsváltás emlékeztetők engedélyezése jelölőnégyzetet, és állítsa be az emlékeztető gyakoriságát.

- Válassza a Mentés lehetőséget.

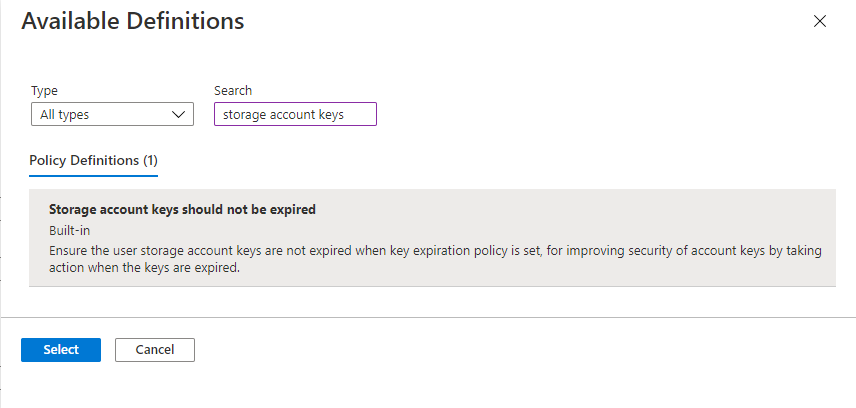

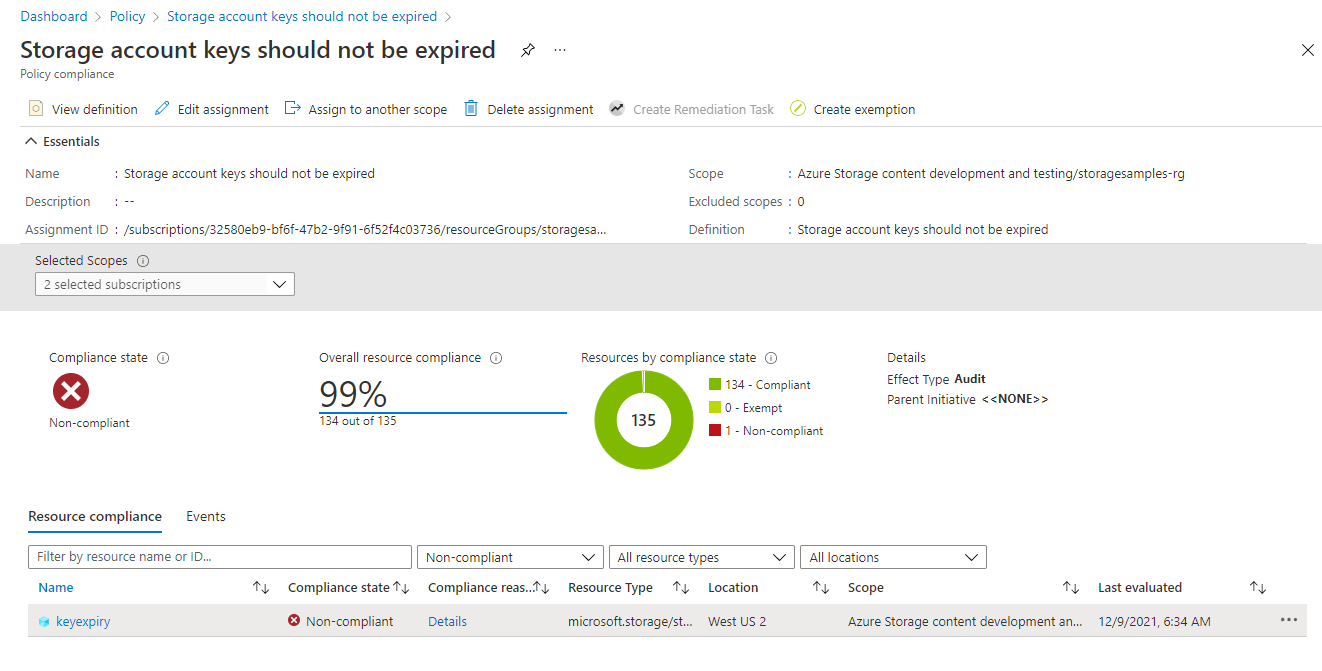

Kulcs lejárati szabályzatának megsértéseinek ellenőrzése

A tárfiókokat az Azure Policy segítségével figyelheti, hogy a fiókhozzáférési kulcsok az ajánlott időszakon belül el legyenek forgatva. Az Azure Storage beépített szabályzatot biztosít annak biztosítására, hogy a tárfiók hozzáférési kulcsai nem járnak le. A beépített szabályzattal kapcsolatos további információkért lásd: A tárfiókkulcsok nem lehetnek lejártak a beépített szabályzatdefiníciók listájában.

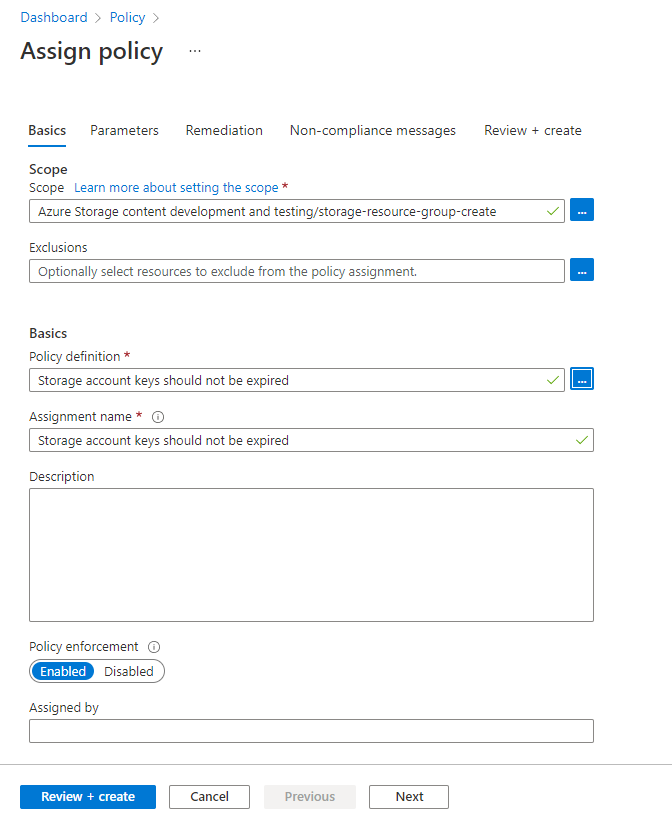

Erőforrás-hatókör beépített szabályzatának hozzárendelése

Az alábbi lépéseket követve rendelje hozzá a beépített szabályzatot a megfelelő hatókörhöz az Azure Portalon:

Az Azure Portalon keresse meg a Szabályzatot az Azure Policy irányítópult megjelenítéséhez.

A Szerzői szakaszban válassza a Hozzárendelések lehetőséget.

Válassza a Szabályzat hozzárendelése lehetőséget.

A Szabályzat hozzárendelése lap Alapismeretek lapján, a Hatókör szakaszban adja meg a szabályzat-hozzárendelés hatókörét. Válassza a Továbbiak gombot az előfizetés és az opcionális erőforráscsoport kiválasztásához.

A Szabályzatdefiníció mezőnél válassza az Egyebek gombot, és írja be a tárfiókkulcsokat a Keresés mezőbe. Válassza ki a Tárfiókkulcsok nevű szabályzatdefiníciót.

Válassza a Véleményezés + létrehozás lehetőséget a szabályzatdefiníciónak a megadott hatókörhöz való hozzárendeléséhez.

A kulcs lejárati szabályzatának megfelelőségének figyelése

A tárfiókok a kulcs lejárati szabályzatának való megfelelés figyeléséhez kövesse az alábbi lépéseket:

Az Azure Policy irányítópultján keresse meg a szabályzat-hozzárendelésben megadott hatókör beépített szabályzatdefinícióját. A beépített szabályzat szűréséhez a Keresőmezőben nem lehet lejárt tárfiókkulcsokat keresni.

Válassza ki a kívánt hatókörrel rendelkező szabályzatnevet.

A beépített szabályzat Szabályzat-hozzárendelés lapján válassza a Megfelelőség megtekintése lehetőséget. A megadott előfizetés és erőforráscsoport azon tárfiókja, amely nem felel meg a szabályzat követelményeinek, megjelenik a megfelelőségi jelentésben.

A tárfiók megfelelőségének biztosításához forgassa el a fiók hozzáférési kulcsait.