Az Azure Synapse Analytics biztonsági tanulmánya: Hálózati biztonság

Megjegyzés:

Ez a cikk az Azure Synapse Analytics biztonsági tanulmánysorozatának része. A sorozat áttekintését az Azure Synapse Analytics biztonsági tanulmányában tekintheti meg.

Az Azure Synapse védelméhez számos hálózati biztonsági lehetőséget kell figyelembe venni.

Hálózati biztonsági terminológia

Ez a nyitó szakasz áttekintést és definíciókat tartalmaz a hálózatbiztonsághoz kapcsolódó néhány kulcsfontosságú Azure Synapse-kifejezésről. A cikk elolvasása során tartsa szem előtt ezeket a definíciókat.

Synapse-munkaterület

A Synapse-munkaterület az Azure Synapse által kínált összes szolgáltatás biztonságos logikai gyűjteménye. Dedikált SQL-készleteket (korábbi nevén SQL DW), kiszolgáló nélküli SQL-készleteket, Apache Spark-készleteket, folyamatokat és egyéb szolgáltatásokat tartalmaz. Bizonyos hálózati konfigurációs beállítások, például az IP-tűzfalszabályok, a felügyelt virtuális hálózat és a jóváhagyott bérlők a kiszűrési védelemhez, a munkaterület szintjén vannak konfigurálva és védve.

Synapse-munkaterület végpontjai

A végpont egy bejövő kapcsolat egy pontja egy szolgáltatás eléréséhez. Minden Synapse-munkaterület három különböző végpontot használ:

- Dedikált SQL-végpont dedikált SQL-készletek eléréséhez.

- Kiszolgáló nélküli SQL-végpont kiszolgáló nélküli SQL-készletek eléréséhez.

- Fejlesztési végpont az Apache Spark-készletek és a folyamaterőforrások eléréséhez a munkaterületen.

Ezek a végpontok automatikusan létrejönnek a Synapse-munkaterület létrehozásakor.

Synapse Studio

A Synapse Studio egy biztonságos webes előtérbeli fejlesztési környezet az Azure Synapse számára. Számos szerepkört támogat, többek között az adatmérnököt, az adattudóst, az adatfejlesztőt, az adatelemzőt és a Synapse-rendszergazdát.

A Synapse Studióval különböző adat- és felügyeleti műveleteket hajthat végre az Azure Synapse-ban, például:

- Csatlakozás dedikált SQL-készletekre, kiszolgáló nélküli SQL-készletekre és SQL-szkriptek futtatására.

- Jegyzetfüzetek fejlesztése és futtatása Apache Spark-készleteken.

- Folyamatok fejlesztése és futtatása.

- Dedikált SQL-készletek, kiszolgáló nélküli SQL-készletek, Apache Spark-készletek és folyamatfeladatok monitorozása.

- A munkaterületelemek Synapse RBAC-engedélyeinek kezelése.

- Felügyelt privát végpontkapcsolatok létrehozása adatforrásokhoz és fogadókhoz.

Csatlakozás munkaterületi végpontokra a Synapse Studióval lehet létrehozni. Emellett privát végpontokat is létrehozhat, amelyek biztosítják, hogy a munkaterület végpontjaival való kommunikáció privát legyen.

Nyilvános hálózati hozzáférési és tűzfalszabályok

Alapértelmezés szerint a munkaterület végpontjai nyilvános végpontok , amikor ki vannak építve. Ezeknek a munkaterület-végpontoknak a hozzáférése bármely nyilvános hálózatról engedélyezve van, beleértve az ügyfél szervezetén kívüli hálózatokat is, anélkül, hogy VPN-kapcsolatot vagy ExpressRoute-kapcsolatot kellene létesítenie az Azure-hoz.

Az összes Azure-szolgáltatás, beleértve a PaaS-szolgáltatásokat, például az Azure Synapse-t, alapvető DDoS-védelemmel van ellátva a rosszindulatú támadások (aktív forgalomfigyelés, mindig észlelés és automatikus támadáscsökkentés) érdekében.

A munkaterületi végpontok felé – akár nyilvános hálózatokon keresztül is – az összes forgalom átvitel közben titkosítva és védve van a Transport Level Security (TLS) protokoll használatával.

A bizalmas adatok védelme érdekében javasoljuk, hogy teljes egészében tiltsa le a munkaterület végpontjaihoz való nyilvános hozzáférést. Ezzel biztosítja, hogy a munkaterület összes végpontja csak privát végpontok használatával érhető el.

Az előfizetésben vagy erőforráscsoportban lévő összes Synapse-munkaterület nyilvános hozzáférésének letiltása egy Azure Policy hozzárendelésével történik. A nyilvános hálózati hozzáférést munkaterületenként is letilthatja a munkaterület által feldolgozott adatok bizalmassága alapján.

Ha azonban engedélyezni kell a nyilvános hozzáférést, erősen ajánlott úgy konfigurálni az IP-tűzfalszabályokat, hogy csak a nyilvános IP-címek megadott listájából engedélyezze a bejövő kapcsolatokat.

Fontolja meg a nyilvános hozzáférés engedélyezését, ha a helyszíni környezet nem rendelkezik VPN-hozzáféréssel vagy ExpressRoute-okkal az Azure-hoz, és hozzáférést igényel a munkaterület végpontjaihoz. Ebben az esetben adja meg a helyszíni adatközpontok és átjárók nyilvános IP-címeinek listáját az IP-tűzfalszabályokban.

Private endpoints

Az Azure-beli privát végpontok olyan virtuális hálózati adapterek, amelyek az ügyfél saját Azure Virtual Network (VNet) alhálózatán létrehozott privát IP-címmel rendelkeznek. Privát végpont hozható létre minden olyan Azure-szolgáltatáshoz, amely támogatja a privát végpontokat, például az Azure Synapse-t, a dedikált SQL-készleteket (korábbi nevén SQL DW-t), az Azure SQL Database-eket, az Azure Storage-t vagy az Azure Private Link szolgáltatás által üzemeltetett azure-beli szolgáltatásokat.

Mind a három Synapse-munkaterületi végponthoz létrehozhat privát végpontokat a virtuális hálózaton, egyenként. Így létrehozhat három privát végpontot egy Synapse-munkaterület három végpontja számára: egyet dedikált SQL-készlethez, egyet kiszolgáló nélküli SQL-készlethez, egyet pedig a fejlesztési végponthoz.

A privát végpontok számos biztonsági előnnyel rendelkeznek a nyilvános végpontokhoz képest. Az Azure-beli virtuális hálózatok privát végpontjai csak a következő belülről érhetők el:

- Ugyanaz a virtuális hálózat, amely ezt a privát végpontot tartalmazza.

- Regionális vagy globálisan társviszonyban található Azure-beli virtuális hálózatok.

- Az Azure-hoz VPN Gatewayen vagy ExpressRoute-on keresztül csatlakozó helyszíni hálózatok.

A privát végpontok fő előnye, hogy már nem szükséges munkaterületi végpontokat elérhetővé tenni a nyilvános interneten. Minél kevesebb a kitettség, annál jobb.

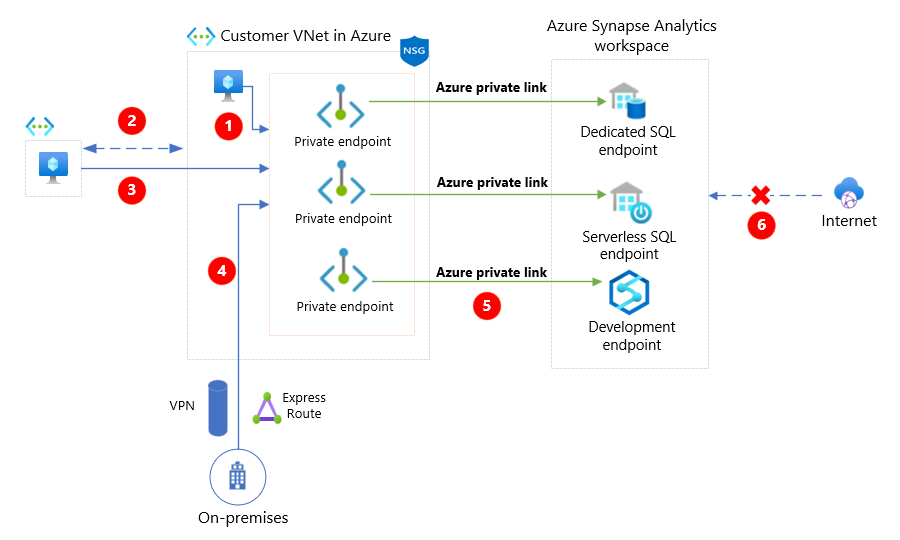

Az alábbi ábra a privát végpontokat ábrázolja.

A fenti diagram a következő főbb pontokat ábrázolja:

| Elem | Ismertetés |

|---|---|

| Az ügyfél virtuális hálózatán belüli munkaállomások hozzáférnek az Azure Synapse privát végpontjaihoz. | |

| Társviszony létesítése az ügyfél virtuális hálózata és egy másik virtuális hálózat között. | |

| A társhálózatról származó munkaállomás hozzáfér az Azure Synapse privát végpontjaihoz. | |

| A helyszíni hálózat VPN-en vagy ExpressRoute-on keresztül éri el az Azure Synapse privát végpontjait. | |

| A munkaterület-végpontok privát végpontokon keresztül vannak leképezve az ügyfél virtuális hálózatára az Azure Private Link szolgáltatással. | |

| A Synapse-munkaterületen a nyilvános hozzáférés le van tiltva. |

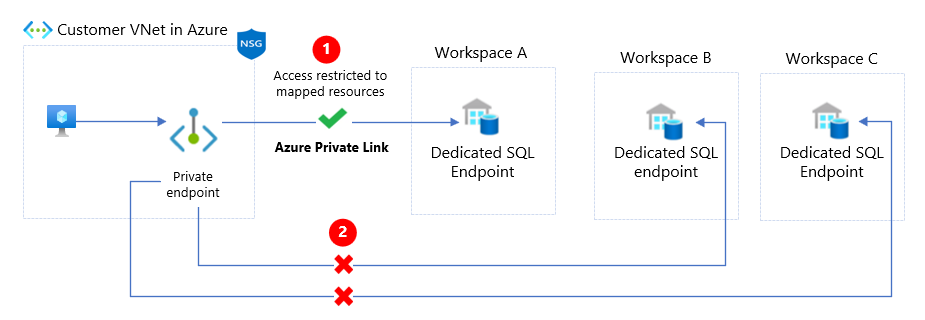

Az alábbi ábrán a rendszer a teljes szolgáltatás helyett egy PaaS-erőforrás egy példányára képez le egy privát végpontot. A hálózaton belüli biztonsági incidens esetén csak a leképezett erőforráspéldány jelenik meg, minimalizálva az adatszivárgás és a kiszivárgás veszélyét.

A fenti diagram a következő főbb pontokat ábrázolja:

| Elem | Ismertetés |

|---|---|

| Az ügyfél virtuális hálózatának privát végpontja egyetlen dedikált SQL-készlet (korábban SQL DW) végpontra van leképezve az A munkaterületen. | |

| A többi munkaterület más SQL-készletvégpontjai (B és C) nem érhetők el ezen a privát végponton keresztül, így minimalizálva az expozíciót. |

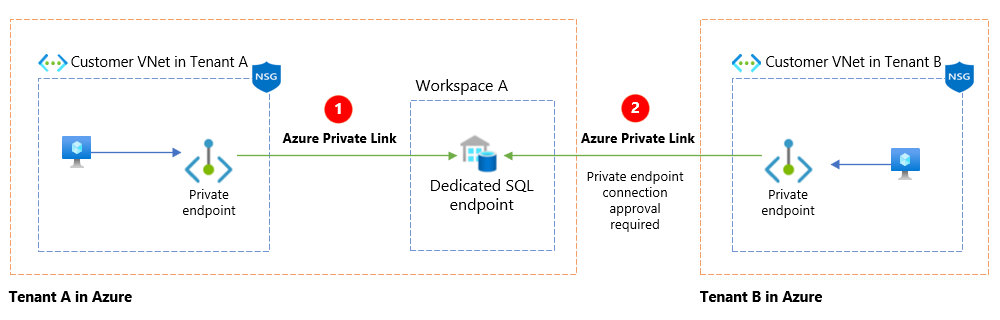

A privát végpont a Microsoft Entra-bérlők és -régiók között működik, így privát végpontkapcsolatok hozhatók létre a Synapse-munkaterületekhez a bérlők és régiók között. Ebben az esetben a privát végpont kapcsolat-jóváhagyási munkafolyamatán megy keresztül. Az erőforrás tulajdonosa szabályozza, hogy mely privát végpontkapcsolatok legyenek jóváhagyva vagy megtagadva. Az erőforrás tulajdonosa teljes mértékben ellenőrzi, hogy ki csatlakozhat a munkaterületekhez.

Az alábbi ábra egy privát végpontkapcsolat-jóváhagyási munkafolyamatot ábrázol.

A fenti diagram a következő főbb pontokat ábrázolja:

| Elem | Ismertetés |

|---|---|

| Az A bérlő A munkaterületének dedikált SQL-készletét (korábbi nevén SQL DW) egy privát végpont éri el az A bérlő ügyfél virtuális hálózatában. | |

| Az A bérlő A munkaterületének dedikált SQL-készletét (korábbi nevén SQL DW) egy privát végpont éri el a B bérlői ügyfél virtuális hálózatában egy kapcsolat-jóváhagyási munkafolyamaton keresztül. |

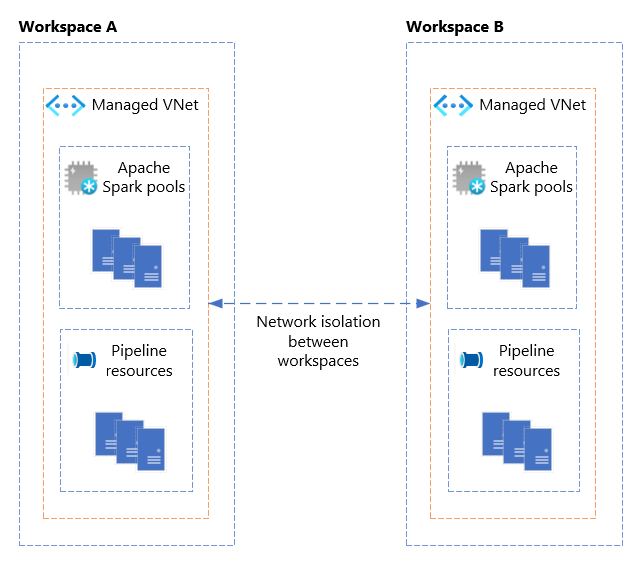

Felügyelt virtuális hálózat

A Synapse felügyelt virtuális hálózat funkciója teljes kezelt hálózati elkülönítés biztosít az Apache Spark-készlethez és a Synapse-munkaterületek közötti folyamatszámítási erőforrásokhoz. A munkaterület létrehozásakor konfigurálható. Emellett hálózatelkülönítést is biztosít az azonos munkaterületen belüli Spark-fürtök számára. Minden munkaterület saját virtuális hálózattal rendelkezik, amelyet a Synapse teljes mértékben felügyel. A felügyelt virtuális hálózat nem látható a felhasználók számára a módosítások elvégzéséhez. A felügyelt virtuális hálózatokban az Azure Synapse által felpörgött folyamat- vagy Apache Spark-készlet számítási erőforrásai a saját virtuális hálózatán belül lesznek kiépítve. Így teljes hálózatelkülönítést biztosít a többi munkaterülettől.

Ez a konfiguráció szükségtelenné teszi az Apache Spark-készlethez és a folyamaterőforrásokhoz tartozó virtuális hálózatok és hálózati biztonsági csoportok létrehozását és kezelését, ahogyan az általában a VNet-injektálással történik.

Így a Synapse-munkaterület több-bérlős szolgáltatásai, például a dedikált SQL-készletek és a kiszolgáló nélküli SQL-készletek nem lesznek kiépítve a felügyelt virtuális hálózaton belül.

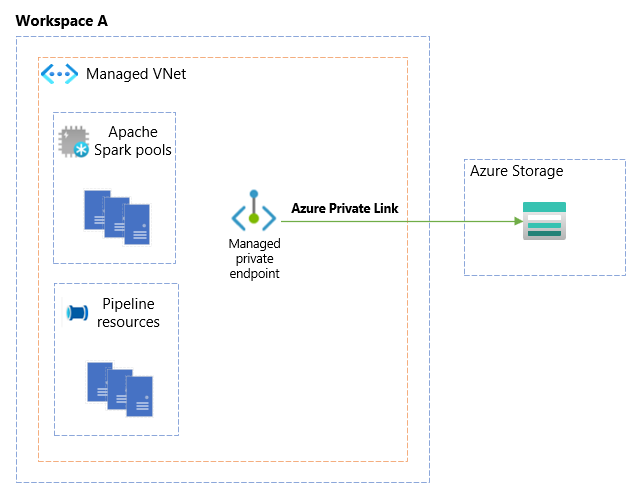

Az alábbi ábra az A és B munkaterületek két felügyelt virtuális hálózata közötti hálózati elkülönítést mutatja be apache Spark-készletekkel és folyamaterőforrásokkal a felügyelt virtuális hálózatokon belül.

Felügyelt privát végpontkapcsolat

A felügyelt privát végpontkapcsolatok lehetővé teszik bármely Azure PaaS-szolgáltatással (amely támogatja a Private Linket), biztonságosan és zökkenőmentesen, anélkül, hogy az ügyfél virtuális hálózatáról létre kellene hoznia egy privát végpontot a szolgáltatáshoz. A Synapse automatikusan létrehozza és kezeli a privát végpontot. Ezeket a kapcsolatokat a Synapse felügyelt virtuális hálózaton belül kiépített számítási erőforrások, például az Apache Spark-készletek és a folyamaterőforrások használják az Azure PaaS-szolgáltatásokhoz való privát csatlakozáshoz.

Ha például privát módon szeretne csatlakozni az Azure Storage-fiókjához a folyamatból, a szokásos módszer egy privát végpont létrehozása a tárfiókhoz, és egy saját üzemeltetésű integrációs modul használata a privát tárolóvégponthoz való csatlakozáshoz. A Synapse felügyelt virtuális hálózataival privát módon csatlakozhat a tárfiókhoz az Azure-integrációs modul használatával egyszerűen úgy, hogy közvetlenül a tárfiókhoz hoz létre felügyelt privát végpontkapcsolatot. Ez a megközelítés szükségtelenné teszi, hogy saját üzemeltetésű integrációs futtatókörnyezetet használjon az Azure PaaS-szolgáltatásokhoz való privát csatlakozáshoz.

Így a Synapse-munkaterület több-bérlős szolgáltatásai, például a dedikált SQL-készletek és a kiszolgáló nélküli SQL-készletek nem lesznek kiépítve a felügyelt virtuális hálózaton belül. Ezért nem használják a munkaterületen létrehozott felügyelt privát végpontkapcsolatokat a kimenő kapcsolatukhoz.

Az alábbi ábra egy felügyelt privát végpontot ábrázol, amely egy Azure-tárfiókhoz csatlakozik egy felügyelt virtuális hálózatról az A munkaterületen.

Speciális Spark-biztonság

A felügyelt virtuális hálózatok további előnyöket is biztosítanak az Apache Spark-készlet felhasználói számára. Nem kell aggódnia a rögzített alhálózati címtér konfigurálásával, ahogyan a VNet-injektálásban tenné. Az Azure Synapse automatikusan gondoskodik a címterek dinamikus kiosztásáról a számítási feladatokhoz.

Emellett a Spark-készletek feladatfürtként is működnek. Ez azt jelenti, hogy minden felhasználó saját Spark-fürtöt kap a munkaterülettel való interakció során. A Spark-készlet munkaterületen belüli létrehozása metaadat-információ arra vonatkozóan, hogy mi lesz hozzárendelve a felhasználóhoz a Spark-számítási feladatok végrehajtásakor. Ez azt jelenti, hogy minden felhasználó saját Spark-fürtöt kap egy dedikált alhálózatban a felügyelt virtuális hálózaton belül a számítási feladatok végrehajtásához. Ugyanazon felhasználó sparkkészlet-munkamenetei ugyanazon számítási erőforrásokon futnak. Ennek a funkciónak a biztosításával három fő előnye van:

- Nagyobb biztonság a számítási feladatok felhasználón alapuló elkülönítése miatt.

- A zajos szomszédok csökkentése.

- Nagyobb teljesítmény.

Adatkiszivárgás elleni védelem

A felügyelt virtuális hálózattal rendelkező Synapse-munkaterületek további, adatkiszivárgás elleni védelemnek nevezett biztonsági funkcióval rendelkeznek. Az Azure Synapse-ból kimenő összes kimenő forgalmat védi az összes szolgáltatástól, beleértve a dedikált SQL-készleteket, a kiszolgáló nélküli SQL-készleteket, az Apache Spark-készleteket és a folyamatokat. Úgy van konfigurálva, hogy engedélyezi az adatkiszivárgás elleni védelmet a munkaterület szintjén (a munkaterület létrehozásakor), hogy a kimenő kapcsolatokat a Microsoft Entra-bérlők engedélyezett listájára korlátozza. Alapértelmezés szerint csak a munkaterület otthoni bérlője lesz hozzáadva a listához, de bármikor felveheti vagy módosíthatja a Microsoft Entra-bérlők listáját a munkaterület létrehozása után. További bérlők hozzáadása magas jogosultsági szintű művelet, amelyhez a Synapse Rendszergazda istrator emelt szintű szerepköre szükséges. Hatékonyan szabályozza az Azure Synapse-ból más szervezetekre és bérlőkre irányuló adatok kiszivárgását anélkül, hogy bonyolult hálózati biztonsági szabályzatokat kellene életbe léptetnie.

Az adatkiszivárgás elleni védelemmel rendelkező munkaterületek esetében a Synapse-folyamatoknak és az Apache Spark-készleteknek felügyelt privát végpontkapcsolatokat kell használniuk az összes kimenő kapcsolatukhoz.

A dedikált SQL-készlet és a kiszolgáló nélküli SQL-készlet nem használ felügyelt privát végpontokat a kimenő kapcsolatukhoz; Az SQL-készletekből érkező kimenő kapcsolatok azonban csak a jóváhagyott célokkal létesíthetők, amelyek a felügyelt privát végpontkapcsolatok céljai.

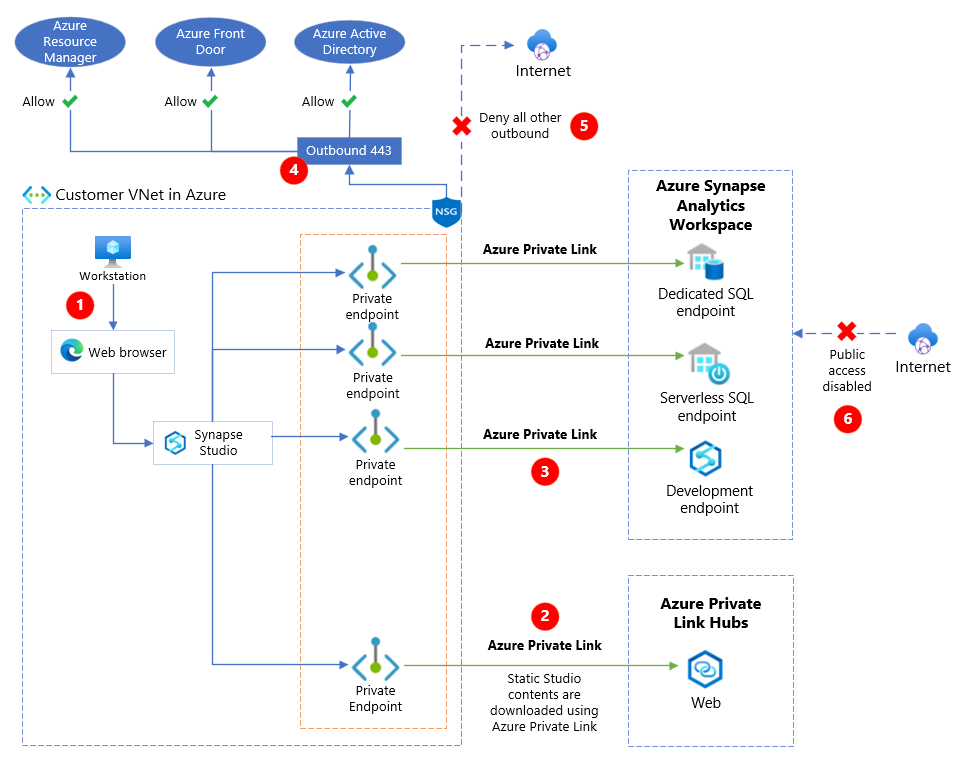

Privát kapcsolatközpontok a Synapse Studióhoz

A Synapse Private Link Hubs lehetővé teszi a Synapse Studióhoz való biztonságos csatlakozást az ügyfél virtuális hálózatáról az Azure Private Link használatával. Ez a funkció olyan ügyfelek számára hasznos, akik a Synapse Studióval szeretnének hozzáférni a Synapse-munkaterülethez egy szabályozott és korlátozott környezetből, ahol a kimenő internetes forgalom korlátozott Számú Azure-szolgáltatásra korlátozódik.

Ezt úgy érheti el, hogy létrehoz egy privát kapcsolatközpont-erőforrást és egy privát végpontot ehhez a központhoz a virtuális hálózatról. Ez a privát végpont ezután a teljes tartománynév (FQDN) használatával éri el a stúdiót, web.azuresynapse.net a virtuális hálózatról származó privát IP-címmel. A privát kapcsolat központ erőforrása letölti a Synapse Studio statikus tartalmát az Azure Private Linken keresztül a felhasználó munkaállomására. Emellett külön privát végpontokat kell létrehozni az egyes munkaterület-végpontok számára annak biztosítása érdekében, hogy a munkaterület végpontjaival való kommunikáció privát legyen.

Az alábbi ábra a Synapse Studio privát kapcsolatközpontjait mutatja be.

A fenti diagram a következő főbb pontokat ábrázolja:

| Elem | Ismertetés |

|---|---|

| A korlátozott ügyféloldali virtuális hálózatban lévő munkaállomás webböngészővel fér hozzá a Synapse Studióhoz. | |

| A privát kapcsolatközpontok erőforrásához létrehozott privát végpont a statikus studio tartalmának letöltésére szolgál az Azure Private Link használatával. | |

| A Synapse-munkaterületvégpontokhoz létrehozott privát végpontok biztonságosan érik el a munkaterület erőforrásait az Azure Private Links használatával. | |

| A korlátozott ügyféloldali virtuális hálózaton a hálózati biztonsági csoport szabályai lehetővé teszik a kimenő forgalmat a 443-as porton keresztül, és korlátozott számú Azure-szolgáltatáshoz, például az Azure Resource Managerhez, az Azure Front Doorhoz és a Microsoft Entra-azonosítóhoz. | |

| A korlátozott ügyfél virtuális hálózatában lévő hálózati biztonsági csoport szabályai megtagadják a virtuális hálózatról érkező összes többi kimenő forgalmat. | |

| A Synapse-munkaterületen a nyilvános hozzáférés le van tiltva. |

Dedikált SQL-készlet (korábban SQL DW)

Az Azure Synapse-ajánlat előtt egy SQL DW nevű Azure SQL-adattárház-terméket kínáltak. Mostantól dedikált SQL-készletként (korábban SQL DW) nevezik át.

A dedikált SQL-készlet (korábbi nevén SQL DW) egy logikai Azure SQL-kiszolgálón belül jön létre. Ez egy biztonságos logikai szerkezet, amely központi felügyeleti pontként szolgál adatbázisok gyűjteményéhez, beleértve az SQL DW-t és más Azure SQL-adatbázisokat.

A jelen cikk előző szakaszaiban az Azure Synapse-hez kapcsolódó alapvető hálózati biztonsági funkciók többsége a dedikált SQL-készletre (korábbi nevén SQL DW) is alkalmazható. Ezek közé tartoznak például az alábbiak:

- IP firewall rules

- Nyilvános hálózati hozzáférés letiltása

- Private endpoints

- Adatkiszivárgás elleni védelem kimenő tűzfalszabályokon keresztül

Mivel a dedikált SQL-készlet (korábbi nevén SQL DW) több-bérlős szolgáltatás, nem felügyelt virtuális hálózaton belül van kiépítve. Ez azt jelenti, hogy néhány funkció, például a felügyelt virtuális hálózat és a felügyelt privát végpontkapcsolatok nem alkalmazhatók rá.

Hálózati biztonsági funkciómátrix

Az alábbi összehasonlító táblázat magas szintű áttekintést nyújt az Azure Synapse-ajánlatokban támogatott hálózati biztonsági funkciókról:

| Vonás | Azure Synapse: Apache Spark-készlet | Azure Synapse: Dedikált SQL-készlet | Azure Synapse: Kiszolgáló nélküli SQL-készlet | Dedikált SQL-készlet (korábban SQL DW) |

|---|---|---|---|---|

| IP firewall rules | Igen | Yes | Yes | Igen |

| Nyilvános hozzáférés letiltása | Igen | Yes | Yes | Igen |

| Private endpoints | Igen | Yes | Yes | Igen |

| Adatkiszivárgás elleni védelem | Igen | Yes | Yes | Igen |

| Biztonságos hozzáférés a Synapse Studióval | Igen | Yes | Yes | Nem |

| Hozzáférés korlátozott hálózatról a Synapse privát kapcsolati központ használatával | Igen | Yes | Yes | Nem |

| Felügyelt virtuális hálózat és munkaterületszintű hálózatelkülönítés | Igen | N/A | N/A | N.A. |

| Felügyelt privát végpontkapcsolatok kimenő kapcsolatokhoz | Igen | N/A | N/A | N.A. |

| Felhasználói szintű hálózatelkülönítés | Igen | N/A | N/A | N.A. |

Következő lépések

Ebben a tanulmánysorozatban a következő cikkben megismerheti a veszélyforrások elleni védelmet.