Hitelesítés és engedélyezés az Azure Time Series Insights API-hoz

Feljegyzés

A Time Series Insights szolgáltatás 2024. július 7-én megszűnik. Fontolja meg a meglévő környezetek migrálását alternatív megoldásokba a lehető leghamarabb. Az elavulással és a migrálással kapcsolatos további információkért tekintse meg dokumentációnkat.

Az üzleti igényektől függően a megoldás tartalmazhat egy vagy több ügyfélalkalmazást, amelyeket az Azure Time Series Insights-környezet API-ival való interakcióhoz használ. Az Azure Time Series Insights az OAUTH 2.0-n alapuló Microsoft Entra biztonsági jogkivonatokkal végez hitelesítést. Az ügyfél(ek) hitelesítéséhez le kell szereznie egy tulajdonosi jogkivonatot a megfelelő engedélyekkel, és továbbítania kell azt az API-hívásokkal együtt. Ez a dokumentum számos módszert ismertet a hitelesítő adatok lekérésére, amelyekkel lekérheti a tulajdonosi jogkivonatot és a hitelesítést, beleértve a felügyelt identitás és a Microsoft Entra alkalmazásregisztráció használatát.

Felügyelt identitások

A következő szakaszok azt ismertetik, hogyan használhat felügyelt identitást a Microsoft Entra ID-ból az Azure Time Series Insights API eléréséhez. Az Azure-on a kezelt identitások kiküszöbölik a fejlesztők számára a hitelesítő adatok kezelésének szükségességét azáltal, hogy az Azure-erőforráshoz a Microsoft Entra ID-ban identitást biztosítanak, és ennek segítségével Microsoft Entra-tokeneket szereznek. A felügyelt identitások használatának néhány előnye:

- Nem kell kezelnie a hitelesítő adataikat. A hitelesítő adatok még csak nem is érhetők el.

- Felügyelt identitásokkal hitelesíthet minden olyan Azure-szolgáltatásban, amely támogatja a Microsoft Entra-hitelesítést, beleértve az Azure Key Vaultot is.

- A felügyelt identitások további költségek nélkül használhatók.

A felügyelt identitások két típusával kapcsolatos további információkért olvassa el az Azure-erőforrások felügyelt identitásait?

A felügyelt identitásokat az alábbiakból használhatja:

- Azure-beli virtuális gépek

- Azure App Services

- Azure Functions

- Azure Container Instances

- és több ...

A teljes listához tekintse meg az Azure-erőforrások felügyelt identitását támogató Azure-szolgáltatásokat.

Microsoft Entra alkalmazásregisztráció

A felügyelt identitások használatát javasoljuk, amikor csak lehetséges, hogy ne kelljen hitelesítő adatokat kezelnie. Ha az ügyfélalkalmazás nem felügyelt identitásokat támogató Azure-szolgáltatásban van üzemeltetve, regisztrálhatja az alkalmazást egy Microsoft Entra-bérlőn. Amikor regisztrálja az alkalmazást a Microsoft Entra ID-val, létrehoz egy identitáskonfigurációt az alkalmazáshoz, amely lehetővé teszi, hogy integrálható legyen a Microsoft Entra-azonosítóval. Amikor regisztrál egy alkalmazást az Azure Portalon, kiválaszthatja, hogy az egyetlen bérlő (csak a bérlőn belül elérhető) vagy több-bérlős (más bérlőkben elérhető), és igény szerint beállíthat egy átirányítási URI-t (ahová a hozzáférési jogkivonatot küldi).

Amikor befejezte az alkalmazásregisztrációt, az alkalmazásnak (az alkalmazásobjektumnak) egy globálisan egyedi példánya van, amely az otthoni bérlőn vagy könyvtáron belül található. Emellett globálisan egyedi azonosítóval is rendelkezik az alkalmazáshoz (az alkalmazáshoz vagy az ügyfélazonosítóhoz). A portálon ezután titkos kulcsokat, tanúsítványokat és hatóköröket adhat hozzá az alkalmazás működéséhez, testre szabhatja az alkalmazás arculatát a bejelentkezési párbeszédpanelen, és így tovább.

Ha regisztrál egy alkalmazást a portálon, a rendszer automatikusan létrehoz egy alkalmazásobjektumot és egy egyszerű szolgáltatásobjektumot az otthoni bérlőben. Ha a Microsoft Graph API-kkal regisztrál/hoz létre egy alkalmazást, a szolgáltatásnév-objektum létrehozása külön lépés. A jogkivonatok lekéréséhez szolgáltatásnév-objektum szükséges.

Mindenképpen tekintse át az alkalmazás biztonsági ellenőrzőlistát. Ajánlott eljárásként a tanúsítvány hitelesítő adatait kell használnia, nem pedig a jelszó hitelesítő adatait (titkos ügyfélkódokat).

További részletekért tekintse meg a Microsoft Entra ID alkalmazás- és szolgáltatásnév-objektumait.

1. lépés: Felügyelt identitás vagy alkalmazásregisztráció létrehozása

Miután azonosította, hogy felügyelt identitást vagy alkalmazásregisztrációt fog-e használni, a következő lépés az, hogy kiépít egyet.

Felügyelt identitás

A felügyelt identitás létrehozásához használt lépések attól függően változnak, hogy hol található a kód, és hogy rendszer által hozzárendelt vagy felhasználó által hozzárendelt identitást hoz-e létre. A különbség megértéséhez olvassa el a felügyelt identitástípusokat . Miután kiválasztotta az identitástípust, keresse meg és kövesse a Microsoft Entra által felügyelt identitások dokumentációjában található megfelelő oktatóanyagot. Itt talál útmutatást a felügyelt identitások konfigurálásához a következőhöz:

Alkalmazásregisztráció

Kövesse az alkalmazás regisztrálása című témakörben felsorolt lépéseket.

Miután kiválasztotta a megfelelő platformot a Platformbeállítások konfigurálása 4. lépésében, konfigurálja az átirányítási URI-kat és hozzáférési jogkivonatokat a felhasználói felület jobb oldalán lévő panelen.

Az átirányítási URI-knak meg kell egyeznie a hitelesítési kérelem által megadott címmel:

- Helyi fejlesztési környezetben üzemeltetett alkalmazások esetén válassza a Nyilvános ügyfél (mobil & asztali) lehetőséget. Győződjön meg arról, hogy a nyilvános ügyfelet Igen értékre állítja.

- A Azure-alkalmazás szolgáltatásban üzemeltetett egyoldalas alkalmazások esetén válassza a Web lehetőséget.

Határozza meg, hogy a kijelentkezés URL-címe megfelelő-e.

Engedélyezze az implicit engedélyezési folyamatot az Access-jogkivonatok vagy azonosító jogkivonatok ellenőrzésével.

Kattintson a Konfigurálás, majd a Mentés gombra.

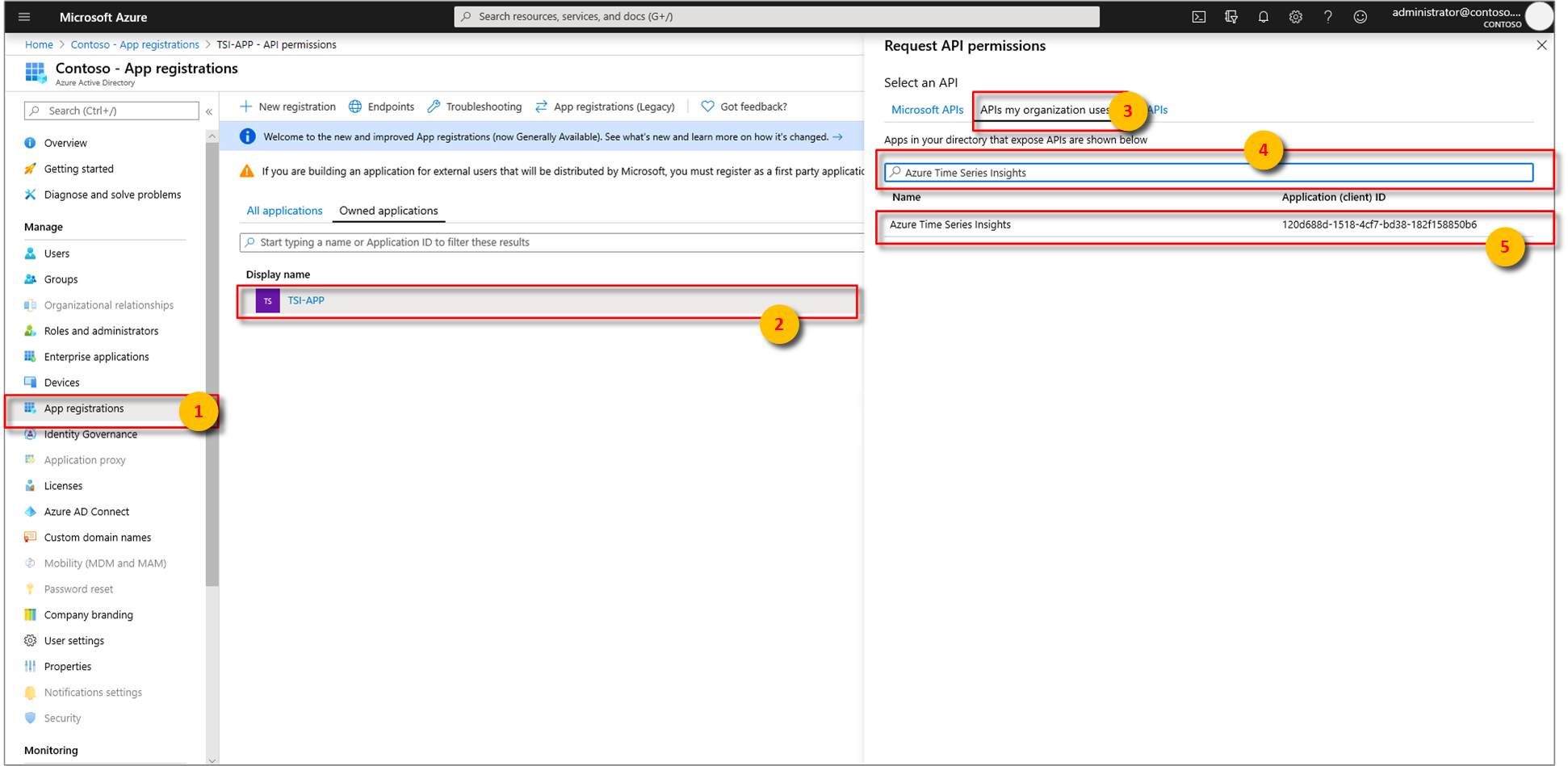

Microsoft Entra-alkalmazás társítása az Azure Time Series Insights szolgáltatással. Api-engedélyek kiválasztása: A szervezet által használt engedély>API-k hozzáadása.>

Írja be

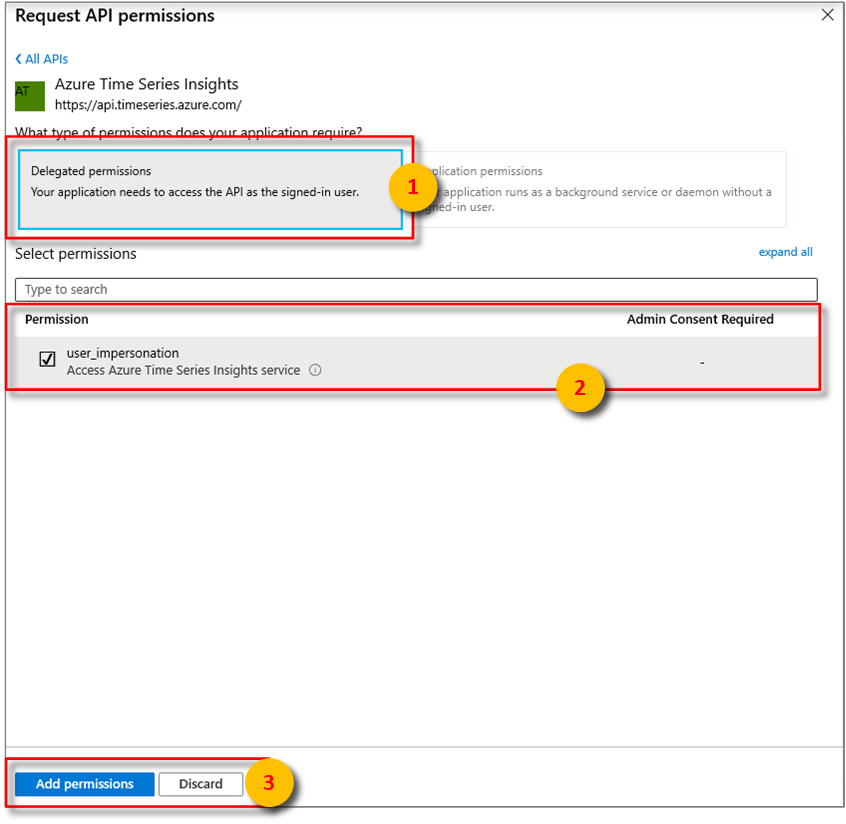

Azure Time Series Insightsa keresősávba, majd válassza a lehetőségetAzure Time Series Insights.Ezután adja meg az alkalmazás által igényelt API-engedélyt. Alapértelmezés szerint a delegált engedélyek ki lesznek emelve. Válasszon egy engedélytípust, majd válassza az Engedélyek hozzáadása lehetőséget.

Adjon hozzá hitelesítő adatokat , ha az alkalmazás saját maga fogja meghívni a környezet API-jait. A hitelesítő adatok lehetővé teszik, hogy az alkalmazás önmagában hitelesítse magát, és nem igényel beavatkozást egy felhasználótól futásidőben.

2. lépés: Hozzáférés biztosítása

Amikor az Azure Time Series Insights-környezet kérést kap, a rendszer először érvényesíti a hívó tulajdonosi jogkivonatát. Ha az ellenőrzés sikeres, a hívó hitelesítése megtörtént, majd egy másik ellenőrzéssel meggyőződik arról, hogy a hívó jogosult a kért művelet végrehajtására. Bármely felhasználó vagy szolgáltatásnév engedélyezéséhez először hozzáférést kell adnia a környezethez az Olvasó vagy a Közreműködő szerepkör hozzárendelésével.

Ha az Azure Portal felhasználói felületén keresztül szeretne hozzáférést adni, kövesse az Adathozzáférés engedélyezése környezeti cikk utasításait. A felhasználó kiválasztásakor megkeresheti a felügyelt identitást vagy az alkalmazásregisztrációt annak neve vagy azonosítója alapján.

Az Azure CLI-vel való hozzáférés biztosításához futtassa a következő parancsot. A hozzáférés kezeléséhez elérhető parancsok teljes listáját itt tekintheti meg.

az tsi access-policy create --name "ap1" --environment-name "env1" --description "some description" --principal-object-id "aGuid" --roles Reader Contributor --resource-group "rg1"

Feljegyzés

Az Azure CLI timeseriesinsights bővítményéhez a 2.11.0-s vagy újabb verzió szükséges. A bővítmény automatikusan telepíti az az tsi access-policy parancs első futtatásakor. További információ a bővítményekről.

3. lépés: Jogkivonatok kérése

Miután kiépítette a felügyelt identitást vagy alkalmazásregisztrációt, és hozzárendelt egy szerepkört, készen áll az OAuth 2.0 tulajdonosi jogkivonatok igénylésére. A jogkivonat beszerzéséhez használt módszer a kód üzemeltetett helye és a választott nyelvtől függően eltérő lesz. Az erőforrás (más néven a jogkivonat célközönsége) megadásakor az Azure Time Series Insights url-címe vagy GUID-azonosítója alapján azonosítható:

https://api.timeseries.azure.com/120d688d-1518-4cf7-bd38-182f158850b6

Fontos

Ha az URL-címet használja erőforrás-azonosítóként, a jogkivonatot pontosan ki kell adni.https://api.timeseries.azure.com/ A záró perjelre van szükség.

- A Postman használata esetén az AuthURL a következő lesz:

https://login.microsoftonline.com/microsoft.onmicrosoft.com/oauth2/authorize?scope=https://api.timeseries.azure.com//.defaulthttps://api.timeseries.azure.com/érvényes, dehttps://api.timeseries.azure.comnem.

Felügyelt identitások

Ha Azure-alkalmazás Szolgáltatásból vagy Functionsből fér hozzá, kövesse az Azure-erőforrások jogkivonatainak beszerzése című témakörben található útmutatást.

A .NET-alkalmazások és -függvények esetében a felügyelt identitások használatának legegyszerűbb módja a .NET-hez készült Azure Identity ügyfélkódtár . Ez az ügyfélkódtár egyszerűsége és biztonsági előnyei miatt népszerű. A fejlesztők egyszer írhatnak kódot, és lehetővé tehetik, hogy az ügyfélkódtár határozza meg, hogyan hitelesíthetők az alkalmazáskörnyezet alapján – akár fejlesztői munkaállomáson, akár egy fejlesztői fiók használatával, akár felügyelt szolgáltatásidentitás használatával üzembe helyezve az Azure-ban. A megelőző AppAuthentication-kódtárból származó migrálási útmutatásért olvassa el az AppAuthentication és az Azure.Identity Migration útmutatóját.

Jogkivonat kérése az Azure Time Series Insightshoz a C# és az Azure Identity .NET-hez készült ügyfélkódtár használatával:

using Azure.Identity;

// ...

var credential = new DefaultAzureCredential();

var token = credential.GetToken(

new Azure.Core.TokenRequestContext(

new[] { "https://api.timeseries.azure.com/" }));

var accessToken = token.Token;

Alkalmazásregisztráció

- A Microsoft Authentication Library (MSAL) használatával jogkivonatokat szerezhet be az alkalmazásregisztrációkhoz.

Az MSAL számos alkalmazásforgatókönyvben használható, többek között a következőkre:

- Egyoldalas alkalmazások (JavaScript)

- A webalkalmazás bejelentkezik egy felhasználóba, és meghív egy webes API-t a felhasználó nevében

- Web API, amely egy másik alsóbb rétegbeli webes API-t hív meg a bejelentkezett felhasználó nevében

- Webes API-t hívó asztali alkalmazás a bejelentkezett felhasználó nevében

- Az interaktívan bejelentkezett felhasználó nevében webes API-t hívó mobilalkalmazás.

- Webes API-t hívó asztali/szolgáltatásdémonalkalmazás saját nevében

Ha egy jogkivonatot alkalmazásregisztrációs jogkivonatként szeretne beszerezni, és hogyan kérdez le adatokat Gen2-környezetből, tekintse meg a mintaalkalmazást a GitHubon

Fontos

Ha Azure Active Directory Authentication Libraryt (ADAL) használ, migráljon az MSAL-be.

Gyakori fejlécek és paraméterek

Ez a szakasz az Azure Time Series Insights Gen1 és Gen2 API-k lekérdezéséhez használt gyakori HTTP-kérésfejléceket és paramétereket ismerteti. Az API-specifikus követelményeket részletesebben az Azure Time Series Insights REST API referenciadokumentációja ismerteti.

Tipp.

Az Azure REST API-referenciában további információt olvashat a REST API-k felhasználásáról, a HTTP-kérések küldéséről és a HTTP-válaszok kezeléséről.

HTTP-fejlécek

A szükséges kérelemfejléceket az alábbiakban ismertetjük.

| Szükséges kérelemfejléc | Leírás |

|---|---|

| Engedélyezés | Az Azure Time Series Insights használatával történő hitelesítéshez érvényes OAuth 2.0 Tulajdonosi jogkivonatot kell átadni az Engedélyezés fejlécben. |

Tipp.

Az üzemeltetett Azure Time Series Insights ügyféloldali SDK-mintavizualizációból megtudhatja, hogyan hitelesíthetők programozott módon az Azure Time Series Insights API-kkal a JavaScript Ügyféloldali SDK-val , valamint diagramokkal és grafikonokkal.

Az opcionális kérelemfejléceket az alábbiakban ismertetjük.

| Választható kérelemfejléc | Leírás |

|---|---|

| Tartalomtípus | csak application/json a támogatott. |

| x-ms-client-request-id | Ügyfélkérés azonosítója. A szolgáltatás ezt az értéket rögzíti. Lehetővé teszi, hogy a szolgáltatás nyomon kövesse a műveletet a szolgáltatások között. |

| x-ms-client-session-id | Ügyfél munkamenet-azonosítója. A szolgáltatás ezt az értéket rögzíti. Lehetővé teszi a szolgáltatás számára a kapcsolódó műveletek egy csoportjának nyomon követését a szolgáltatások között. |

| x-ms-client-application-name | A kérést létrehozó alkalmazás neve. A szolgáltatás ezt az értéket rögzíti. |

Az alábbiakban a választható, de ajánlott válaszfejléceket ismertetjük.

| Válaszfejléc | Leírás |

|---|---|

| Tartalomtípus | Kizárólag az application/json támogatott. |

| x-ms-request-id | Kiszolgáló által létrehozott kérésazonosító. A kérések kivizsgálásához kapcsolatba léphet a Microsofttal. |

| x-ms-property-not-found-behavior | A GA API választható válaszfejléce. A lehetséges értékek ( ThrowError alapértelmezett) vagy UseNull. |

HTTP-paraméterek

Tipp.

A szükséges és opcionális lekérdezési információkról a referenciadokumentációban talál további információt.

A szükséges URL-lekérdezési sztringparaméterek az API-verziótól függenek.

| Felszabadítás | API-verzióértékek |

|---|---|

| Gen1 | api-version=2016-12-12 |

| Gen2 | api-version=2020-07-31 |

Az opcionális URL-lekérdezési sztringparaméterek közé tartozik a HTTP-kérések végrehajtási idejének időtúllépésének beállítása.

| Választható lekérdezési paraméter | Leírás | Verzió |

|---|---|---|

timeout=<timeout> |

Kiszolgálóoldali időtúllépés a HTTP-kérések végrehajtásához. Csak a Környezeti események lekérése és a Környezeti összesítések lekérése API-kra alkalmazható. Az időtúllépési értéknek iso 8601-es időtartamformátumban kell lennie, például "PT20S" a tartományban 1-30 skell lennie. Az alapértelmezett érték 30 s. |

Gen1 |

storeType=<storeType> |

A meleg tárat engedélyező Gen2-környezetek esetében a lekérdezés végrehajtható a WarmStore következő helyen: vagy ColdStore. A lekérdezés ezen paramétere határozza meg, hogy a lekérdezést melyik tárolóban kell végrehajtani. Ha nincs definiálva, a lekérdezés a hűtőházban lesz végrehajtva. A meleg tároló lekérdezéséhez a storeType értékét be kell állítani WarmStore. Ha nincs definiálva, a rendszer végrehajtja a lekérdezést a hűtőházon. |

Gen2 |

Következő lépések

A Gen1 Azure Time Series Insights API-t meghívó mintakódhoz olvassa el az 1. generációs lekérdezési adatokat a C# használatával.

A Gen2 Azure Time Series Insights API-kódmintákat meghívó mintakódok esetében olvassa el a 2. generációs lekérdezési adatokat a C# használatával.

Az API-referenciainformációkért olvassa el a Query API referenciadokumentációját .

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: