Egyszeri bejelentkezés konfigurálása az Azure Virtual Desktophoz az AD FS használatával

Ez a cikk végigvezeti az Active Directory összevonási szolgáltatás (AD FS) egyszeri bejelentkezés (SSO) Azure Virtual Desktophoz való konfigurálásának folyamatán.

Feljegyzés

Az Azure Virtual Desktop (klasszikus) nem támogatja ezt a funkciót.

Előfeltételek

Az AD FS egyszeri bejelentkezésének konfigurálása előtt a következő beállításnak kell futnia a környezetben:

A munkamenet-gazdagépek a Windows 10 vagy a Windows 11 támogatott verzióját futtatják.

Telepítenie kell az Active Directory Tanúsítványszolgáltatások (CA) szerepkört. A szerepkört futtató összes kiszolgálónak tartományhoz kell csatlakoznia, telepítve kell lennie a Windows legújabb frissítéseinek, és vállalati hitelesítésszolgáltatóként kell konfigurálnia.

Telepítenie kell a Active Directory összevonási szolgáltatások (AD FS) (AD FS) szerepkört. A szerepkört futtató kiszolgálóknak tartományhoz kell csatlakozniuk, telepítve kell lenniük a Legújabb Windows-frissítéseknek, és Windows Server 2016-ot vagy újabb verziót kell futtatniuk. A szerepkör beállításának megkezdéséhez tekintse meg összevonási oktatóanyagunkat.

Javasoljuk, hogy állítsa be a webes alkalmazásproxy szerepkört a környezet AD FS-kiszolgálókkal való kapcsolatának védelme érdekében. A szerepkört futtató összes kiszolgálónak telepítve kell lennie a Legújabb Windows-frissítéseknek, és Windows Server 2016-ot vagy újabb verziót kell futtatnia. A szerepkör beállításának megkezdéséhez tekintse meg ezt a webes alkalmazásproxy útmutatót.

A Felhasználók Microsoft Entra-azonosítóval való szinkronizálásához telepítenie kell a Microsoft Entra Connectet . A Microsoft Entra Connectet összevonási módban kell konfigurálni.

Állítsa be PowerShell-környezetét az Azure Virtual Desktophoz az AD FS-kiszolgálón.

Feljegyzés

Ezt a megoldást a Microsoft Entra Domain Services nem támogatja. Active Directory tartományi szolgáltatások tartományvezérlőt kell használnia.

Támogatott ügyfelek

A következő Azure Virtual Desktop-ügyfelek támogatják ezt a funkciót:

Tanúsítványkibocsátó hitelesítésszolgáltató konfigurálása

A következő tanúsítványsablonokat megfelelően kell létrehoznia, hogy az AD FS használhassa az egyszeri bejelentkezést:

- Először létre kell hoznia az Exchange Enrollment Agent (offline kérelem) tanúsítványsablont. Az AD FS az Exchange Enrollment Agent tanúsítványsablonjával kér tanúsítványokat a felhasználó nevében.

- Létre kell hoznia a Smartcard bejelentkezési tanúsítványsablont is, amelyet az AD FS a bejelentkezési tanúsítvány létrehozásához fog használni.

Miután létrehozta ezeket a tanúsítványsablonokat, engedélyeznie kell a sablonokat a hitelesítésszolgáltatón, hogy az AD FS igényelhesse őket.

Feljegyzés

Ez a megoldás minden bejelentkezéskor új rövid távú tanúsítványokat hoz létre, amelyek sok felhasználó esetén kitölthetik a hitelesítésszolgáltató adatbázisát. Elkerülheti az adatbázis túlterhelését, ha beállít egy hitelesítésszolgáltatót a nem állandó tanúsítványfeldolgozáshoz. Ha ezt teszi, a duplikált intelligenskártya-bejelentkezési tanúsítványsablonon győződjön meg arról, hogy csak a Tanúsítványok és kérések tárolása a hitelesítésszolgáltató adatbázisában engedélyezve van. Ne engedélyezze a visszavonási adatokat a kiadott tanúsítványokban , vagy a konfiguráció nem fog működni.

A regisztrációs ügynök tanúsítványsablonjának létrehozása

A környezetétől függően előfordulhat, hogy már konfigurálta a regisztrációs ügynök tanúsítványsablonját más célokra, például Vállalati Windows Hello, bejelentkezési tanúsítványok vagy VPN-tanúsítványok céljára. Ha igen, módosítania kell az egyszeri bejelentkezés támogatásához. Ha nem, létrehozhat egy új sablont.

Annak megállapításához, hogy már használ-e regisztrációs ügynök tanúsítványsablont, futtassa az alábbi PowerShell-parancsot az AD FS-kiszolgálón, és ellenőrizze, hogy visszaadott-e értéket. Ha üres, hozzon létre egy új regisztrációs ügynök tanúsítványsablonját. Ellenkező esetben jegyezze meg a nevet, és frissítse a meglévő regisztrációs ügynök tanúsítványsablonját.

Import-Module adfs

(Get-AdfsCertificateAuthority).EnrollmentAgentCertificateTemplateName

Új regisztrációs ügynök tanúsítványsablonjának létrehozása:

A hitelesítésszolgáltatón futtassa mmc.exe a Start menüből a Microsoft Felügyeleti konzol elindításához.

Fájl kiválasztása...>Bővítmény/távoli beépülő modul...>Tanúsítványsablonok>: Ok hozzáadása>> a tanúsítványsablonok listájának megtekintéséhez.

Bontsa ki a tanúsítványsablonokat, kattintson a jobb gombbal az Exchange regisztrációs ügynökre (offline kérelem), és válassza a Sablon duplikálása lehetőséget.

Válassza az Általános lapot, majd írja be az "ADFS regisztrációs ügynök" kifejezést a Sablon megjelenítendő név mezőjébe. Ez automatikusan "ADFSEnrollmentAgent" értékre állítja a sablon nevét.

Válassza a Biztonság lapot, majd a Hozzáadás... lehetőséget.

Ezután válassza az Objektumtípusok..., majd a Szolgáltatásfiókok lehetőséget, majd az OK gombot.

Adja meg az AD FS szolgáltatásfiókjának nevét, és válassza az OK gombot.

- Izolált AD FS-beállítás esetén a szolgáltatásfiók neve "adfssvc$" lesz

- Ha az AD FS-t a Microsoft Entra Connect használatával állítja be, a szolgáltatásfiók neve "aadcsvc$" lesz.

Miután hozzáadta a szolgáltatásfiókot, és látható a Biztonság lapon, jelölje ki a Csoport vagy a Felhasználónevek panelen, majd az AD FS szolgáltatásfiók engedélypanelén válassza a "Regisztráció" és az "Automatikus regisztráció" lehetőséget, majd a mentéshez kattintson az OK gombra.

Meglévő regisztrációs ügynök tanúsítványsablonjának frissítése:

- A hitelesítésszolgáltatón futtassa mmc.exe a Start menüből a Microsoft Felügyeleti konzol elindításához.

- Fájl kiválasztása...>Bővítmény/távoli beépülő modul...>Tanúsítványsablonok>: Ok hozzáadása>> a tanúsítványsablonok listájának megtekintéséhez.

- Bontsa ki a tanúsítványsablonokat, és kattintson duplán az AD FS-kiszolgálón konfigurált sablonnak megfelelő sablonra. Az Általános lapon a sablon nevének meg kell egyeznie a fenti névvel.

- Válassza a Biztonság lapot, majd a Hozzáadás... lehetőséget.

- Ezután válassza az Objektumtípusok..., majd a Szolgáltatásfiókok lehetőséget, majd az OK gombot.

- Adja meg az AD FS szolgáltatásfiókjának nevét, és válassza az OK gombot.

- Izolált AD FS-beállítás esetén a szolgáltatásfiók neve "adfssvc$" lesz

- Ha az AD FS-t a Microsoft Entra Connect használatával állítja be, a szolgáltatásfiók neve "aadcsvc$" lesz.

- Miután hozzáadta a szolgáltatásfiókot, és látható a Biztonság lapon, jelölje ki a Csoport vagy a Felhasználónevek panelen, majd az AD FS szolgáltatásfiók engedélypanelén válassza a "Regisztráció" és az "Automatikus regisztráció" lehetőséget, majd a mentéshez kattintson az OK gombra.

A Smartcard bejelentkezési tanúsítványsablonjának létrehozása

A Smartcard bejelentkezési tanúsítványsablonjának létrehozása:

A hitelesítésszolgáltatón futtassa mmc.exe a Start menüből a Microsoft Felügyeleti konzol elindításához.

Fájl kiválasztása...>Bővítmény/távoli beépülő modul...>Tanúsítványsablonok>: Ok hozzáadása>a tanúsítványsablonok listájának megtekintéséhez.

Bontsa ki a tanúsítványsablonokat, kattintson a jobb gombbal a Smartcard-bejelentkezés elemre, és válassza a Sablon duplikálása lehetőséget.

Válassza az Általános lapot, majd írja be az "ADFS SSO" kifejezést a Sablon megjelenítendő név mezőjébe. Ez automatikusan "ADFSSSO" értékre állítja a sablon nevét.

Feljegyzés

Mivel ezt a tanúsítványt igény szerint kérik, javasoljuk, hogy az érvényességi időt 8 órára, a megújítási időtartamot pedig 1 órára rövidítse.

Válassza a Tulajdonos név lapfület, majd válassza az Ellátás lehetőséget a kérelemben. Ha figyelmeztető üzenet jelenik meg, válassza az OK gombot.

Válassza a Kiállítási követelmények lapot.

Válassza ki az engedélyezett aláírások számát, és adja meg az 1 értéket.

Alkalmazásszabályzat esetén válassza a Tanúsítványkérelem-ügynök lehetőséget.

Válassza a Biztonság lapot, majd a Hozzáadás... lehetőséget.

Válassza az Objektumtípusok..., a Szolgáltatásfiókok és az OK lehetőséget.

Adja meg az AD FS szolgáltatásfiókjának nevét, ahogyan a regisztrációs ügynök tanúsítványsablonjának létrehozása szakaszban tette.

- Izolált AD FS-beállítás esetén a szolgáltatásfiók neve "adfssvc$" lesz

- Ha az AD FS-t a Microsoft Entra Connect használatával állítja be, a szolgáltatásfiók neve "aadcsvc$" lesz.

Miután hozzáadta a szolgáltatásfiókot, és látható a Biztonság lapon, jelölje ki a Csoport vagy a Felhasználónevek panelen, válassza az Engedélyezés mind a "Regisztráció" és az "Automatikus regisztráció" lehetőséget, majd a mentéshez kattintson az OK gombra.

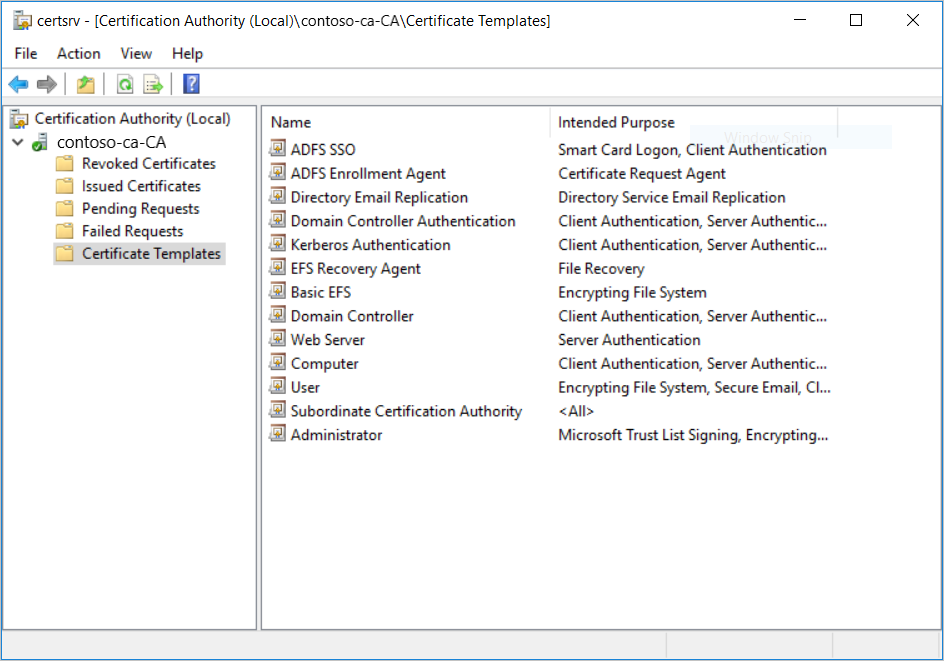

Az új tanúsítványsablonok engedélyezése:

Az új tanúsítványsablonok engedélyezése:

A hitelesítésszolgáltatón futtassa mmc.exe a Start menüből a Microsoft Felügyeleti konzol elindításához.

Fájl kiválasztása...>Beépülő modul hozzáadása/eltávolítása...>A hitelesítésszolgáltató>adja hozzá>> a befejezést> és az OK elemet a hitelesítésszolgáltató megtekintéséhez.

Bontsa ki a hitelesítésszolgáltatót a bal oldali panelen, és nyissa meg a Tanúsítványsablonokat.

Kattintson a jobb gombbal a tanúsítványsablonok listáját megjelenítő középső ablaktáblára, válassza az Új lehetőséget, majd válassza a Kibocsátandó tanúsítványsablon lehetőséget.

Válassza ki az ADFS regisztrációs ügynököt és az ADFS egyszeri bejelentkezést, majd kattintson az OK gombra. Mindkét sablonnak meg kell jelennie a középső panelen.

Feljegyzés

Ha már konfigurálta a regisztrációs ügynök tanúsítványsablonját, csak az ADFS SSO-sablont kell hozzáadnia.

Az AD FS-kiszolgálók konfigurálása

Konfigurálnia kell a Active Directory összevonási szolgáltatások (AD FS) (AD FS) kiszolgálókat az új tanúsítványsablonok használatára, és meg kell adnia a függő entitás megbízhatóságát az egyszeri bejelentkezés támogatásához.

Az AD FS-kiszolgáló és az Azure Virtual Desktop szolgáltatás közötti függő entitás megbízhatósága lehetővé teszi az egyszeri bejelentkezési tanúsítványkérelmek megfelelő továbbítását a tartománykörnyezetbe.

Az AD FS egyszeri bejelentkezésének konfigurálásakor a megosztott kulcsot vagy tanúsítványt kell választania:

- Ha egyetlen AD FS-kiszolgálóval rendelkezik, választhat megosztott kulcsot vagy tanúsítványt.

- Ha több AD FS-kiszolgálóval rendelkezik, tanúsítványt kell választania.

A Windowsba való bejelentkezéshez használt jogkivonat létrehozásához használt megosztott kulcsot vagy tanúsítványt biztonságosan kell tárolni az Azure Key Vaultban. A titkos kulcsot egy meglévő Key Vaultban tárolhatja, vagy üzembe helyezhet egy újat. Mindkét esetben meg kell győződnie arról, hogy a megfelelő hozzáférési szabályzatot kell beállítania, hogy az Azure Virtual Desktop szolgáltatás hozzáférhessen.

Tanúsítvány használata esetén bármilyen általános célú tanúsítványt használhat, és a tulajdonos vagy a tulajdonos alternatív neve (SAN) nem kötelező. Bár nem kötelező, ajánlott létrehozni egy érvényes hitelesítésszolgáltató által kiadott tanúsítványt. Ez a tanúsítvány közvetlenül az Azure Key Vaultban hozható létre, és exportálható titkos kulccsal kell rendelkeznie. A nyilvános kulcs exportálható és használható az AD FS-kiszolgáló konfigurálásához az alábbi szkript használatával. Vegye figyelembe, hogy ez a tanúsítvány eltér az AD FS SSL-tanúsítványtól, amely megfelelő tulajdonosnévvel és érvényes hitelesítésszolgáltatóval rendelkezik.

A PowerShell-galéria elérhető ConfigureWVDSSO.ps1 PowerShell-szkript konfigurálja az AD FS-kiszolgálót a függő entitás megbízhatóságához, és szükség esetén telepíti a tanúsítványt.

Ez a szkript csak egy szükséges paraméterrel rendelkezik, az ADFSAuthority paraméterrel, amely az AD FS-nek feloldó URL-cím, és utótagként a "/adfs" nevet használja. Például: https://adfs.contoso.com/adfs.

Az AD FS virtuális gépeken futtassa a következő PowerShell-parancsmagot az AD FS konfigurálásához az előző szakasz tanúsítványsablonjainak használatára:

Set-AdfsCertificateAuthority -EnrollmentAgentCertificateTemplate "ADFSEnrollmentAgent" -LogonCertificateTemplate "ADFSSSO" -EnrollmentAgentFeljegyzés

Ha már konfigurálva van a EnrollmentAgentCertificateTemplate, győződjön meg arról, hogy a meglévő sablonnevet használja az ADFSEnrollmentAgent helyett.

Futtassa a ConfigureWVDSSO.ps1 szkriptet.

Feljegyzés

Az utasítások következő részének elvégzéséhez a

$configváltozóértékek szükségesek, ezért ne zárja be az előző utasítások végrehajtásához használt PowerShell-ablakot. Használhatja ugyanazt a PowerShell-ablakot, vagy megnyithatja egy új PowerShell-munkamenet indításakor.Ha megosztott kulcsot használ a Key Vaultban, futtassa az alábbi PowerShell-parancsmagot az AD FS-kiszolgálón az ADFSServiceUrl helyére a teljes URL-címmel az AD FS szolgáltatás eléréséhez:

Install-Script ConfigureWVDSSO $config = ConfigureWVDSSO.ps1 -ADFSAuthority "<ADFSServiceUrl>" [-WvdWebAppAppIDUri "<WVD Web App URI>"] [-RdWebURL "<RDWeb URL>"]Feljegyzés

A WvdWebAppAppIDUri és rdWebURL tulajdonságokra van szüksége egy olyan szuverén felhő környezetének konfigurálásához, mint az Azure Government. Az Azure Commercial Cloudban ezek a tulajdonságok automatikusan a következőre

https://www.wvd.microsoft.comhttps://rdweb.wvd.microsoft.comvannak állítva:Ha tanúsítványt használ a Key Vaultban, futtassa a következő PowerShell-parancsmagot az AD FS-kiszolgálón az ADFSServiceUrl helyére a teljes URL-címmel az AD FS szolgáltatás eléréséhez:

Install-Script ConfigureWVDSSO $config = ConfigureWVDSSO.ps1 -ADFSAuthority "<ADFSServiceUrl>" -UseCert -CertPath "<Path to the pfx file>" -CertPassword <Password to the pfx file> [-WvdWebAppAppIDUri "<WVD Web App URI>"] [-RdWebURL "<RDWeb URL>"]Feljegyzés

A WvdWebAppAppIDUri és rdWebURL tulajdonságokra van szüksége egy olyan szuverén felhő környezetének konfigurálásához, mint az Azure Government. Az Azure Commercial Cloudban ezek a tulajdonságok automatikusan a következőre

https://www.wvd.microsoft.comhttps://rdweb.wvd.microsoft.comvannak állítva:

A következő PowerShell-parancsmag futtatásával állítsa be a hozzáférési szabályzatot az Azure Key Vaulton:

Set-AzKeyVaultAccessPolicy -VaultName "<Key Vault Name>" -ServicePrincipalName 9cdead84-a844-4324-93f2-b2e6bb768d07 -PermissionsToSecrets get -PermissionsToKeys signTárolja a megosztott kulcsot vagy tanúsítványt az Azure Key Vaultban egy olyan címkével, amely tartalmazza a titkos kód használatára engedélyezett előfizetés-azonosítók vesszővel tagolt listáját.

Ha megosztott kulcsot használ a Key Vaultban, futtassa a következő PowerShell-parancsmagot a megosztott kulcs tárolásához és a címke beállításához:

$hp = Get-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" $secret = Set-AzKeyVaultSecret -VaultName "<Key Vault Name>" -Name "adfsssosecret" -SecretValue (ConvertTo-SecureString -String $config.SSOClientSecret -AsPlainText -Force) -Tag @{ 'AllowedWVDSubscriptions' = $hp.Id.Split('/')[2]}Ha a tanúsítvány már szerepel a Key Vaultban, futtassa a következő PowerShell-parancsmagot a címke beállításához:

$hp = Get-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" $secret = Update-AzKeyVaultCertificate -VaultName "<Key Vault Name>" -Name "<Certificate Name>" -Tag @{ 'AllowedWVDSubscriptions' = $hp.Id.Split('/')[2]} -PassThruHa rendelkezik helyi tanúsítvánnyal, futtassa a következő PowerShell-parancsmagot a tanúsítvány key vaultban való importálásához és a címke beállításához:

$hp = Get-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" $secret = Import-AzKeyVaultCertificate -VaultName "<Key Vault Name>" -Name "adfsssosecret" -Tag @{ 'AllowedWVDSubscriptions' = $hp.Id.Split('/')[2]} -FilePath "<Path to pfx>" -Password (ConvertTo-SecureString -String "<pfx password>" -AsPlainText -Force)

Feljegyzés

Az AD FS egyszeri bejelentkezési beállításainak módosításával megadhatja, hogy a rendszer milyen gyakran kérje a felhasználóktól a hitelesítő adatokat. Alapértelmezés szerint a rendszer 8 óránként kéri a felhasználókat a nem regisztrált eszközökön.

Az Azure Virtual Desktop gazdagépkészletének konfigurálása

Itt az ideje, hogy konfigurálja az AD FS SSO-paramétereket az Azure Virtual Desktop gazdagépkészletén. Ehhez állítsa be a PowerShell-környezetet az Azure Virtual Desktophoz, ha még nem tette meg, és csatlakozzon a fiókjához.

Ezt követően frissítse a gazdagépkészlet egyszeri bejelentkezéssel kapcsolatos adatait az alábbi két parancsmag egyikének futtatásával ugyanabban a PowerShell-ablakban az AD FS virtuális gépen:

Ha megosztott kulcsot használ a Key Vaultban, futtassa a következő PowerShell-parancsmagot:

Update-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" -SsoadfsAuthority "<ADFSServiceUrl>" -SsoClientId "<WVD Web App URI>" -SsoSecretType SharedKeyInKeyVault -SsoClientSecretKeyVaultPath $secret.IdFeljegyzés

Az SsoClientId tulajdonságot úgy kell beállítania, hogy megfeleljen az SSO-t üzembe helyező Azure-felhőnek. Az Azure Commercial Cloudban ezt a tulajdonságot

https://www.wvd.microsoft.coma következőre kell állítani: . A tulajdonsághoz szükséges beállítás azonban más felhők esetében is eltérő lesz, például az Azure Government-felhő esetében.Ha tanúsítványt használ a Key Vaultban, futtassa a következő PowerShell-parancsmagot:

Update-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" -SsoadfsAuthority "<ADFSServiceUrl>" -SsoClientId "<WVD Web App URI>" -SsoSecretType CertificateInKeyVault -SsoClientSecretKeyVaultPath $secret.IdFeljegyzés

Az SsoClientId tulajdonságot úgy kell beállítania, hogy megfeleljen az SSO-t üzembe helyező Azure-felhőnek. Az Azure Commercial Cloudban ezt a tulajdonságot

https://www.wvd.microsoft.coma következőre kell állítani: . A tulajdonsághoz szükséges beállítás azonban más felhők esetében is eltérő lesz, például az Azure Government-felhő esetében.

További gazdagépkészletek konfigurálása

Ha további gazdagépkészleteket kell konfigurálnia, lekérheti a meglévő gazdagépkészlet konfigurálásához használt beállításokat az új beállításához.

A meglévő gazdagépkészlet beállításainak lekéréséhez nyisson meg egy PowerShell-ablakot, és futtassa ezt a parancsmagot:

Get-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" | fl *

A lépéseket követve konfigurálhatja az Azure Virtual Desktop gazdagépkészletét ugyanazokkal az SsoClientId, SsoClientSecretKeyVaultPath, SsoSecretType és SsoadfsAuthority értékekkel.

Egyszeri bejelentkezés eltávolítása

Ha le szeretné tiltani az egyszeri bejelentkezést a gazdagépkészleten, futtassa a következő parancsmagot:

Update-AzWvdHostPool -Name "<Host Pool Name>" -ResourceGroupName "<Host Pool Resource Group Name>" -SsoadfsAuthority ''

Ha az SSO-t is le szeretné tiltani az AD FS-kiszolgálón, futtassa ezt a parancsmagot:

Install-Script UnConfigureWVDSSO

UnConfigureWVDSSO.ps1 -WvdWebAppAppIDUri "<WVD Web App URI>" -WvdClientAppApplicationID "a85cf173-4192-42f8-81fa-777a763e6e2c"

Feljegyzés

A WvdWebAppAppIDUri tulajdonságnak meg kell egyeznie a telepített Azure-felhőnek. Az Azure Commercial Cloudban ez a tulajdonság .https://www.wvd.microsoft.com Más felhők esetében is más lesz, mint az Azure Government-felhő.

Következő lépések

Most, hogy konfigurálta az egyszeri bejelentkezést, bejelentkezhet egy támogatott Azure Virtual Desktop-ügyfélbe, hogy tesztelje azt egy felhasználói munkamenet részeként. Ha meg szeretné tudni, hogyan csatlakozhat egy munkamenethez az új hitelesítő adataival, tekintse meg az alábbi cikkeket: