Key Vault létrehozása és konfigurálása az Azure Disk Encryptionhöz

A következőkre vonatkozik: ✔️ Linux rendszerű virtuális gépek rugalmas méretezési ✔️ csoportjai

Az Azure Disk Encryption az Azure Key Vault használatával szabályozza és kezeli a lemeztitkosítási kulcsokat és titkos kulcsokat. A kulcstartókkal kapcsolatos további információkért tekintse meg az Azure Key Vault használatának első lépéseit és a kulcstartó biztonságossá tételét ismertető témakört.

Figyelmeztetés

- Ha korábban az Azure Disk Encryption with Microsoft Entra ID-t használta egy VM titkosításához, akkor továbbra is ezt a lehetőséget kell használnia a VM titkosításához. További részletekért tekintse meg az Azure Disk Encryption kulcstartójának létrehozását és konfigurálását a Microsoft Entra-azonosítóval (korábbi kiadás).

Az Azure Disk Encryption használatával használható kulcstartó létrehozása és konfigurálása három lépésből áll:

- Szükség esetén hozzon létre egy erőforráscsoportot.

- Kulcstartó létrehozása.

- A Key Vault speciális hozzáférési házirendjeinek beállítása.

Ezeket a lépéseket az alábbi rövid útmutatók szemléltetik:

- Linux rendszerű virtuális gép létrehozása és titkosítása az Azure CLI-vel

- Linux rendszerű virtuális gép létrehozása és titkosítása az Azure PowerShell-lel

Szükség esetén kulcstitkosítási kulcsot (KEK) is létrehozhat vagy importálhat.

Feljegyzés

A cikkben szereplő lépések automatizáltak az Azure Disk Encryption előfeltételeinek cli-szkriptjében és az Azure Disk Encryption előfeltételeiben a PowerShell-szkriptben.

Eszközök telepítése és csatlakozás az Azure-hoz

A cikk lépései az Azure CLI-vel, az Azure PowerShell Az PowerShell modullal vagy az Azure Portallal is elvégezhetők.

Bár a portál a böngészőn keresztül érhető el, az Azure CLI és az Azure PowerShell helyi telepítést igényel; Részletekért lásd : Azure Disk Encryption for Linux: Eszközök telepítése .

Csatlakozás az Azure-fiókhoz

Az Azure CLI vagy az Azure PowerShell használata előtt először csatlakoznia kell az Azure-előfizetéshez. Ehhez jelentkezzen be az Azure CLI-vel, jelentkezzen be az Azure PowerShell-lel, vagy adja meg hitelesítő adatait az Azure Portalnak, amikor a rendszer kéri.

az login

Connect-AzAccount

Erőforráscsoport létrehozása

Ha már rendelkezik erőforráscsoportokkal, ugorjon a Kulcstartó létrehozása elemre.

Az erőforráscsoport olyan logikai tároló, amelybe a rendszer üzembe helyezi és kezeli az Azure-erőforrásokat.

Hozzon létre egy erőforráscsoportot az az csoport azure CLI-parancsával, a New-AzResourceGroup Azure PowerShell-paranccsal vagy az Azure Portalról.

Azure CLI

az group create --name "myResourceGroup" --location eastus

Azure PowerShell

New-AzResourceGroup -Name "myResourceGroup" -Location "EastUS"

Kulcstartó létrehozása

Ha már rendelkezik kulcstartóval, átugorhatja a Key Vault speciális hozzáférési szabályzatok beállítását.

Hozzon létre egy kulcstartót az az keyvault create Azure CLI paranccsal, a New-AzKeyvault Azure PowerShell paranccsal, az Azure Portallal vagy egy Resource Manager-sablonnal.

Figyelmeztetés

Annak érdekében, hogy a titkosítási titkos kulcsok ne lépik át a regionális határokat, létre kell hoznia és használnia kell egy olyan kulcstartót, amely ugyanabban a régióban és bérlőben található, mint a virtuális gépek titkosítása.

Minden Key Vaultnak egyedi névvel kell rendelkeznie. Cserélje le <az egyedi-keyvault-nevét> a kulcstartó nevére az alábbi példákban.

Azure CLI

Amikor kulcstartót hoz létre az Azure CLI használatával, adja hozzá a "--enabled-for-disk-encryption" jelzőt.

az keyvault create --name "<your-unique-keyvault-name>" --resource-group "myResourceGroup" --location "eastus" --enabled-for-disk-encryption

Azure PowerShell

Amikor kulcstartót hoz létre az Azure PowerShell használatával, adja hozzá a "-EnabledForDiskEncryption" jelzőt.

New-AzKeyvault -name "<your-unique-keyvault-name>" -ResourceGroupName "myResourceGroup" -Location "eastus" -EnabledForDiskEncryption

Resource Manager-sablon

A Resource Manager-sablonnal kulcstartót is létrehozhat.

- Az Azure rövid útmutatósablonján kattintson az Üzembe helyezés az Azure-ban elemre.

- Válassza ki az előfizetést, az erőforráscsoportot, az erőforráscsoport helyét, a Key Vault nevét, az objektumazonosítót, a jogi feltételeket és a szerződést, majd kattintson a Vásárlás gombra.

A kulcstartó speciális hozzáférési szabályzatainak beállítása

Fontos

Az újonnan létrehozott kulcstartók alapértelmezés szerint helyreállítható törléssel rendelkeznek. Ha már meglévő kulcstartót használ, engedélyeznie kell a helyreállítható törlést. Tekintse meg az Azure Key Vault helyreállítható törlési áttekintését.

Az Azure-platformnak hozzá kell férnie a kulcstartó titkosítási kulcsaihoz vagy titkos kulcsaihoz, hogy elérhetővé tegye őket a virtuális gép számára a kötetek indításához és visszafejtéséhez.

Ha nem engedélyezte a kulcstartót a lemeztitkosításhoz, az üzembe helyezéshez vagy a sablon üzembe helyezéséhez a létrehozáskor (az előző lépésben leírtak szerint), frissítenie kell a speciális hozzáférési szabályzatait.

Azure CLI

Az az keyvault update használatával engedélyezze a lemeztitkosítást a kulcstartóhoz.

A Key Vault engedélyezése lemeztitkosításhoz: Engedélyezve van a lemeztitkosítás.

az keyvault update --name "<your-unique-keyvault-name>" --resource-group "MyResourceGroup" --enabled-for-disk-encryption "true"Szükség esetén engedélyezze a Key Vaultot az üzembe helyezéshez: Lehetővé teszi a Microsoft.Compute erőforrás-szolgáltató számára, hogy titkos kulcsokat kérjen le ebből a kulcstartóból, amikor erre a kulcstartóra hivatkozik az erőforrás létrehozásakor, például virtuális gép létrehozásakor.

az keyvault update --name "<your-unique-keyvault-name>" --resource-group "MyResourceGroup" --enabled-for-deployment "true"Szükség esetén engedélyezze a Key Vaultot a sablon üzembe helyezéséhez: Engedélyezze a Resource Manager számára a titkos kulcsok lekérését a tárolóból.

az keyvault update --name "<your-unique-keyvault-name>" --resource-group "MyResourceGroup" --enabled-for-template-deployment "true"

Azure PowerShell

A Kulcstartó PowerShell-parancsmagja , a Set-AzKeyVaultAccessPolicy használatával engedélyezheti a lemeztitkosítást a kulcstartóhoz.

A Key Vault engedélyezése lemeztitkosításhoz: Az Azure Disk titkosításához engedélyezve van az EnabledForDiskEncryption.

Set-AzKeyVaultAccessPolicy -VaultName "<your-unique-keyvault-name>" -ResourceGroupName "MyResourceGroup" -EnabledForDiskEncryptionSzükség esetén engedélyezze a Key Vaultot az üzembe helyezéshez: Lehetővé teszi a Microsoft.Compute erőforrás-szolgáltató számára, hogy titkos kulcsokat kérjen le ebből a kulcstartóból, amikor erre a kulcstartóra hivatkozik az erőforrás létrehozásakor, például virtuális gép létrehozásakor.

Set-AzKeyVaultAccessPolicy -VaultName "<your-unique-keyvault-name>" -ResourceGroupName "MyResourceGroup" -EnabledForDeploymentSzükség esetén engedélyezze a Key Vaultot a sablon üzembe helyezéséhez: Lehetővé teszi, hogy az Azure Resource Manager titkos kulcsokat szerezzen be ebből a kulcstartóból, amikor a kulcstartóra hivatkozik egy sablontelepítés.

Set-AzKeyVaultAccessPolicy -VaultName "<your-unique-keyvault-name>" -ResourceGroupName "MyResourceGroup" -EnabledForTemplateDeployment

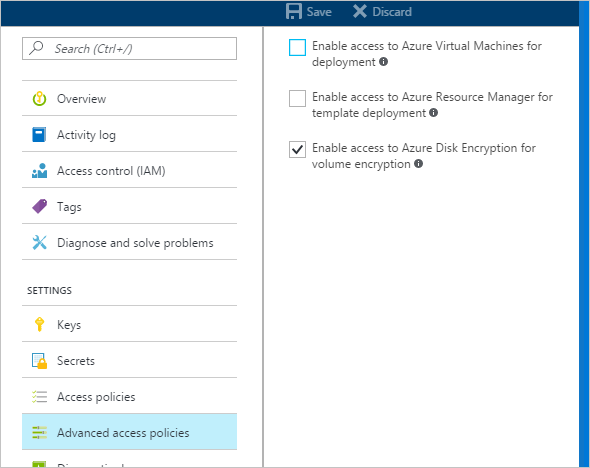

Azure Portal

Válassza ki a kulcstartót, és lépjen a Hozzáférési szabályzatok elemre.

A "Hozzáférés engedélyezése" területen válassza az Azure Disk Encryption címkével ellátott jelölőnégyzetet a kötettitkosításhoz.

Ha szükséges, válassza az Azure Virtual Machinest az üzembe helyezéshez és/vagy az Azure Resource Managert a sablon üzembe helyezéséhez.

Kattintson a Mentés gombra.

Azure Disk Encryption és automatikus elforgatás

Bár az Azure Key Vault már rendelkezik kulcsok automatikus elforgatásával, jelenleg nem kompatibilis az Azure Disk Encryption szolgáltatással. Pontosabban az Azure Disk Encryption továbbra is az eredeti titkosítási kulcsot fogja használni, még az automatikus elforgatás után is.

A titkosítási kulcs elforgatása nem fogja megtörni az Azure Disk Encryptiont, de a "régi" titkosítási kulcs letiltása (vagyis az Azure Disk Encryption még mindig használja) le lesz tiltva.

Kulcstitkosítási kulcs (KEK) beállítása

Fontos

A kulcstartón keresztüli lemeztitkosítás engedélyezéséhez futó fióknak "olvasó" engedélyekkel kell rendelkeznie.

Ha kulcstitkosítási kulcsot (KEK) szeretne használni a titkosítási kulcsok további biztonsági rétegéhez, adjon hozzá egy KEK-t a kulcstartóhoz. Kulcstitkosítási kulcs megadásakor az Azure Disk Encryption ezzel a kulccsal csomagolja be a titkosítási titkos kulcsokat, mielőtt a Key Vaultba ír.

Új KEK-t az Azure CLI-paranccsal az keyvault key create , az Azure PowerShell Add-AzKeyVaultKey parancsmaggal vagy az Azure Portallal hozhat létre. RSA-kulcstípust kell létrehoznia; Az Azure Disk Encryption jelenleg nem támogatja az Elliptikus görbe kulcsok használatát.

Ehelyett importálhat egy KEK-t a helyszíni kulcskezelési HSM-ből. További információt a Key Vault dokumentációjában talál.

A kulcstartó KEK URL-címeinek verziószámozottnak kell lenniük. Az Azure kikényszeríti a verziószámozás korlátozását. Érvényes titkos kódok és KEK URL-címek esetén tekintse meg a következő példákat:

- Példa egy érvényes titkos URL-címre: https://contosovault.vault.azure.net/secrets/EncryptionSecretWithKek/xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

- Példa érvényes KEK URL-címre: https://contosovault.vault.azure.net/keys/diskencryptionkek/xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

Azure CLI

Az Azure CLI az keyvault key create paranccsal hozzon létre egy új KEK-t, és tárolja azt a kulcstartóban.

az keyvault key create --name "myKEK" --vault-name "<your-unique-keyvault-name>" --kty RSA --size 4096

Ehelyett importálhat egy titkos kulcsot az Azure CLI az keyvault kulcsimportálási parancsával:

Mindkét esetben meg kell adnia a KEK nevét az Azure CLI az vm encryption enable --key-encryption-key paraméternek.

az vm encryption enable -g "MyResourceGroup" --name "myVM" --disk-encryption-keyvault "<your-unique-keyvault-name>" --key-encryption-key "myKEK"

Azure PowerShell

Az Azure PowerShell Add-AzKeyVaultKey parancsmaggal hozzon létre egy új KEK-t, és tárolja azt a kulcstartóban.

Add-AzKeyVaultKey -Name "myKEK" -VaultName "<your-unique-keyvault-name>" -Destination "HSM" -Size 4096

Ehelyett importálhat egy titkos kulcsot az Azure PowerShell-paranccsal az keyvault key import .

Mindkét esetben meg kell adnia a KEK-kulcstartó azonosítóját és a KEK URL-címét az Azure PowerShell Set-AzVMDiskEncryptionExtension -KeyEncryptionKeyVaultId és -KeyEncryptionKeyUrl paramétereknek. Ez a példa feltételezi, hogy ugyanazt a kulcstartót használja a lemeztitkosítási kulcshoz és a KEK-hez is.

$KeyVault = Get-AzKeyVault -VaultName "<your-unique-keyvault-name>" -ResourceGroupName "myResourceGroup"

$KEK = Get-AzKeyVaultKey -VaultName "<your-unique-keyvault-name>" -Name "myKEK"

Set-AzVMDiskEncryptionExtension -ResourceGroupName MyResourceGroup -VMName "MyVM" -DiskEncryptionKeyVaultUrl $KeyVault.VaultUri -DiskEncryptionKeyVaultId $KeyVault.ResourceId -KeyEncryptionKeyVaultId $KeyVault.ResourceId -KeyEncryptionKeyUrl $KEK.Id -SkipVmBackup -VolumeType All

Következő lépések

- Az Azure Disk Encryption előfeltételeinek parancssori felületi szkriptje

- Az Azure Disk Encryption előfeltételei PowerShell-szkript

- Az Azure Disk Encryption forgatókönyveinek megismerése Linux rendszerű virtuális gépeken

- Ismerje meg, hogyan háríthatja el az Azure Disk Encryptiont

- Az Azure Disk Encryption mintaszkriptjeinek olvasása

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: