Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A következőkre vonatkozik: ✔️ Windows rendszerű virtuális gépek rugalmas méretezési ✔️ csoportjai

Az Azure Disk Encryption segít az adatok biztonságos megőrzésében a vállalat által előírt biztonsági és megfelelőségi követelmények kielégítése érdekében. Ez a Windows BitLocker funkcióját használva végzi az Azure-beli virtuális gépek (VM-ek) operációsrendszer-lemezei és adatlemezei köteteinek titkosítását, és integrálva van az Azure kulcstartóval a lemeztitkosítási kulcsok és titkos kulcsok ellenőrzése és kezelése érdekében.

Az Azure Disk Encryption zónareziliens, ugyanúgy, mint a virtuális gépek. További részletekért tekintse meg a rendelkezésre állási zónákat támogató Azure-szolgáltatásokat.

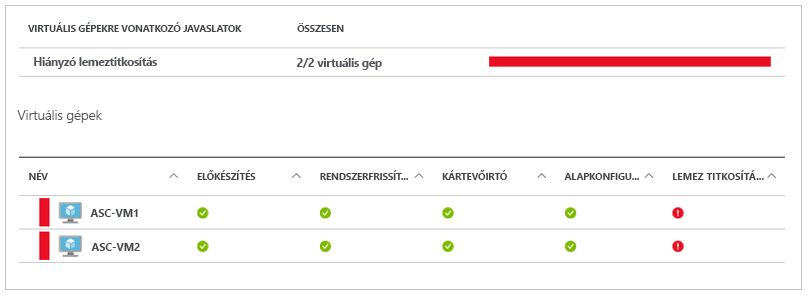

Ha a Microsoft Defender for Cloud szolgáltatást használja, figyelmeztetést kap, ha nem titkosított virtuális gépekkel rendelkezik. A riasztások magas súlyosságúként jelennek meg, és a javaslat ezeknek a virtuális gépeknek a titkosítása.

Figyelmeztetés

- Ha korábban az Azure Disk Encryption with Microsoft Entra ID-t használta egy VM titkosításához, akkor továbbra is ezt a lehetőséget kell használnia a VM titkosításához. Részletekért lásd az Azure Disk Encryption Microsoft Entra ID-vel (korábbi kiadás) témakört.

- Bizonyos javaslatok növelhetik az adatok, a hálózat vagy a számítási erőforrások használatát, ami további licenc- vagy előfizetési költségeket eredményezhet. Érvényes aktív Azure-előfizetéssel kell rendelkeznie ahhoz, hogy erőforrásokat hozzon létre az Azure-ban a támogatott régiókban.

- Ne használja a BitLockert az Azure Disk Encryption használatával titkosított virtuális gépek vagy lemezek manuális visszafejtéséhez.

Néhány perc alatt megismerheti a WindowsHoz készült Azure Disk Encryption alapjait a Windows rendszerű virtuális gépek létrehozása és titkosítása az Azure CLI gyorsútmutatójával , vagy a Windows rendszerű virtuális gépek létrehozása és titkosítása az Azure PowerShell gyorsútmutatóval.

Támogatott virtuális gépek és operációs rendszerek

Támogatott virtuális gépek

A Windows rendszerű virtuális gépek számos méretben érhetők el. Az Azure Disk Encryption az 1. és a 2. generációs virtuális gépeken támogatott. Az Azure Disk Encryption prémium szintű tárterülettel rendelkező virtuális gépekhez is elérhető.

Az Azure Disk Encryption nem érhető el alapszintű, A sorozatú virtuális gépeken, v6-sorozatú virtuális gépeken vagy 2 GB-nál kevesebb memóriával rendelkező virtuális gépeken. További kivételekért tekintse meg az Azure Disk Encryption: Korlátozások című témakört.

Támogatott operációs rendszerek

A Windows minden olyan verziója, amely támogatja a BitLockert, és úgy van konfigurálva, hogy megfeleljen a BitLocker követelményeinek. További információ: BitLocker – áttekintés.

Feljegyzés

A Windows Server 2022 és a Windows 11 nem támogatja az RSA 2048 bites kulcsokat. További információ: Gyakori kérdések: Milyen méretet használjak a kulcstitkosítási kulcsomhoz?

A Windows Server 2012 R2 Core és a Windows Server 2016 Core használatához a bdehdcfg összetevőt telepíteni kell a virtuális gépre titkosítás céljából.

A Windows Server 2008 R2 használatához a .NET-keretrendszer 4.5-ös verziót kell telepíteni a titkosításhoz; telepítse a Windows Update-ből a Windows Server 2008 R2 x64-alapú rendszerekhez készült Microsoft .NET-keretrendszer 4.5.2 opcionális frissítésével (KB2901983).

Hálózati követelmények

Az Azure Disk Encryption engedélyezéséhez a virtuális gépeknek meg kell felelniük a következő hálózati végpontkonfigurációs követelményeknek:

- A Windows rendszerű virtuális gépnek képesnek kell lennie csatlakozni egy Azure Storage-végponthoz, amely az Azure-bővítménytárházat és a VHD-fájlokat tároló Azure-tárfiókot üzemelteti.

- Ha a biztonsági szabályzat korlátozza az Azure-beli virtuális gépek internethez való hozzáférését, feloldhatja az előző URI-t, és konfigurálhat egy konkrét szabályt, amely lehetővé teszi a kimenő kapcsolatot az IP-címekhez. További információért lásd: Azure Key Vault a tűzfal mögött.

Csoportházirend-követelmények

Az Azure Disk Encryption a BitLocker külső kulcsvédőt használja Windows rendszerű virtuális gépekhez. Tartományhoz csatlakoztatott virtuális gépek esetén ne alkalmazzon olyan csoportházirendeket, amelyek TPM-védőket kényszerítenek ki. A "BitLocker engedélyezése kompatibilis TPM nélkül" csoportszabályzatról további információt a BitLocker csoportházirend-referenciája tartalmaz.

Az egyéni csoportházirenddel rendelkező tartományhoz csatlakoztatott virtuális gépek BitLocker-házirendjének tartalmaznia kell a következő beállítást: A BitLocker helyreállítási adatainak felhasználói tárolójának konfigurálása –> 256 bites helyreállítási kulcs engedélyezése. Az Azure Disk Encryption sikertelen lesz, ha a BitLocker egyéni csoportházirend-beállításai nem kompatibilisek. Olyan gépeken, amelyek nem rendelkeztek a megfelelő házirend-beállítással, alkalmazza az új szabályzatot, és kényszerítse az új szabályzat frissítését (gpupdate.exe /force). Lehet, hogy újra kell indítani.

A Microsoft BitLocker felügyeleti és monitorozási (MBAM) csoportházirend-funkciói nem kompatibilisek az Azure Disk Encryption szolgáltatással.

Figyelmeztetés

Az Azure Disk Encryption nem tárolja a helyreállítási kulcsokat. Ha az interaktív bejelentkezés: A számítógépfiók zárolási küszöbértékének biztonsági beállítása engedélyezve van, a gépek csak a soros konzolon keresztüli helyreállítási kulcs megadásával állíthatók helyre. A megfelelő helyreállítási szabályzatok engedélyezésére vonatkozó utasításokat a Bitlocker helyreállítási útmutatójában találja.

Az Azure Disk Encryption meghiúsul, ha a tartományi szintű csoportházirend blokkolja a BitLocker által használt AES-CBC algoritmust.

A titkosítási kulcs tárhelyével kapcsolatos követelmények

Az Azure Disk Encryption használatához egy Azure Key Vault szükséges a lemeztitkosítási kulcsok és titkos kulcsok vezérléséhez és kezeléséhez. A kulcstartónak és a virtuális gépeknek ugyanabban az Azure-régióban és -előfizetésben kell lenniük.

További információ: Kulcstartó létrehozása és konfigurálása az Azure Disk Encryptionhez.

Terminológia

Az alábbi táblázat az Azure lemeztitkosítási dokumentációjában használt néhány gyakori kifejezést határozza meg:

| Terminológia | Definíció |

|---|---|

| Azure Key Vault | A Key Vault egy titkosítási, kulcskezelési szolgáltatás, amely a Federal Information Processing Standards (FIPS) által ellenőrzött hardverbiztonsági modulokon alapul. Ezek a szabványok segítenek megvédeni a titkosítási kulcsokat és a bizalmas titkos kulcsokat. További információkért tekintse meg az Azure Key Vault dokumentációját, valamint egy kulcstartó létrehozását és konfigurálását az Azure Disk Encryptionhez. |

| Azure CLI (Az Azure parancssori felülete) | Az Azure CLI az Azure-erőforrások parancssorból való kezelésére és felügyeletére van optimalizálva. |

| BitLocker | A BitLocker egy iparágilag elismert Windows-kötettitkosítási technológia, amely a Windows rendszerű virtuális gépek lemeztitkosításának engedélyezésére szolgál. |

| Kulcstitkosítási kulcs (KEK) | A titkos kulcs védelmére vagy körbefuttatására használható aszimmetrikus kulcs (RSA 2048). Megadhat egy hardveres biztonsági modullal (HSM) védett kulcsot vagy egy szoftveresen védett kulcsot. További információkért tekintse meg az Azure Key Vault dokumentációját, valamint egy kulcstartó létrehozását és konfigurálását az Azure Disk Encryptionhez. |

| PowerShell-parancsmagok | További információ: Azure PowerShell-parancsmagok. |

Következő lépések

- Rövid útmutató – Windows rendszerű virtuális gép létrehozása és titkosítása az Azure CLI-vel

- Rövid útmutató – Windows rendszerű virtuális gép létrehozása és titkosítása az Azure PowerShell használatával

- Azure Disk Encryption-forgatókönyvek Windows rendszerű virtuális gépekhez

- Az Azure Disk Encryption előfeltételeinek parancssori felületi szkriptje

- Az Azure Disk Encryption PowerShell-szkript előfeltételei

- Key Vault létrehozása és konfigurálása az Azure Disk Encryptionhöz