Rövid útmutató: Windows rendszerű virtuális gép létrehozása a Terraform használatával

A következőkre vonatkozik: ✔️ Windows rendszerű virtuális gépek

Ez a cikk bemutatja, hogyan hozhat létre teljes Windows-környezetet, és hogyan támogathatja az erőforrásokat a Terraform használatával. Ezek az erőforrások közé tartozik egy virtuális hálózat, alhálózat, nyilvános IP-cím stb.

A Terraform lehetővé teszi a felhőinfrastruktúra definícióját, előzetes verzióját és üzembe helyezését. A Terraform használatával konfigurációs fájlokat hozhat létre HCL-szintaxissal. A HCL szintaxissal megadhatja a felhőszolgáltatót – például az Azure-t – és a felhőinfrastruktúra elemeit. A konfigurációs fájlok létrehozása után létrehoz egy végrehajtási tervet , amely lehetővé teszi az infrastruktúra változásainak előzetes megtekintését az üzembe helyezés előtt. A módosítások ellenőrzése után alkalmazza a végrehajtási tervet az infrastruktúra üzembe helyezésére.

Ebben a cikkben az alábbiakkal ismerkedhet meg:

- Hozzon létre egy véletlenszerű értéket az Azure-erőforráscsoport nevének random_pet használatával.

- Azure-erőforráscsoport létrehozása azurerm_resource_group használatával.

- Hozzon létre egy virtuális hálózatot (VNET) azurerm_virtual_network használatával.

- Alhálózat létrehozása azurerm_subnet használatával.

- Hozzon létre egy nyilvános IP-címet azurerm_public_ip használatával.

- Hozzon létre egy hálózati biztonsági csoportot azurerm_network_security_group használatával.

- Hozzon létre egy hálózati adaptert azurerm_network_interface használatával.

- Társítás létrehozása a hálózati biztonsági csoport és a hálózati adapter között a azurerm_network_interface_security_group_association használatával.

- Hozzon létre véletlenszerű értéket egy egyedi tárfiók nevének random_id használatával.

- Hozzon létre egy tárfiókot a rendszerindítási diagnosztikához a azurerm_storage_account használatával.

- Hozzon létre egy Windows rendszerű virtuális gépet egy IIS-webkiszolgálóval azurerm_windows_virtual_machine használatával.

- Windows rendszerű virtuálisgép-bővítmény létrehozása azurerm_virtual_machine_extension használatával.

Előfeltételek

- Azure-előfizetés: Ha nem rendelkezik Azure-előfizetéssel, első lépésként mindössze néhány perc alatt létrehozhat egy ingyenes fiókot.

A Terraform-kód implementálása

Feljegyzés

A cikk mintakódja az Azure Terraform GitHub-adattárban található. Megtekintheti a Terraform aktuális és korábbi verzióinak teszteredményeit tartalmazó naplófájlt.

Hozzon létre egy könyvtárat, amelyben tesztelheti a Terraform-mintakódot, és az aktuális könyvtárá teheti.

Hozzon létre egy elnevezett

providers.tffájlt, és szúrja be a következő kódot:terraform { required_version = ">=1.0" required_providers { azurerm = { source = "hashicorp/azurerm" version = "~>3.0" } random = { source = "hashicorp/random" version = "~>3.0" } } } provider "azurerm" { features {} }Hozzon létre egy elnevezett

main.tffájlt, és szúrja be a következő kódot:resource "azurerm_resource_group" "rg" { location = var.resource_group_location name = "${random_pet.prefix.id}-rg" } # Create virtual network resource "azurerm_virtual_network" "my_terraform_network" { name = "${random_pet.prefix.id}-vnet" address_space = ["10.0.0.0/16"] location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name } # Create subnet resource "azurerm_subnet" "my_terraform_subnet" { name = "${random_pet.prefix.id}-subnet" resource_group_name = azurerm_resource_group.rg.name virtual_network_name = azurerm_virtual_network.my_terraform_network.name address_prefixes = ["10.0.1.0/24"] } # Create public IPs resource "azurerm_public_ip" "my_terraform_public_ip" { name = "${random_pet.prefix.id}-public-ip" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name allocation_method = "Dynamic" } # Create Network Security Group and rules resource "azurerm_network_security_group" "my_terraform_nsg" { name = "${random_pet.prefix.id}-nsg" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name security_rule { name = "RDP" priority = 1000 direction = "Inbound" access = "Allow" protocol = "*" source_port_range = "*" destination_port_range = "3389" source_address_prefix = "*" destination_address_prefix = "*" } security_rule { name = "web" priority = 1001 direction = "Inbound" access = "Allow" protocol = "Tcp" source_port_range = "*" destination_port_range = "80" source_address_prefix = "*" destination_address_prefix = "*" } } # Create network interface resource "azurerm_network_interface" "my_terraform_nic" { name = "${random_pet.prefix.id}-nic" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name ip_configuration { name = "my_nic_configuration" subnet_id = azurerm_subnet.my_terraform_subnet.id private_ip_address_allocation = "Dynamic" public_ip_address_id = azurerm_public_ip.my_terraform_public_ip.id } } # Connect the security group to the network interface resource "azurerm_network_interface_security_group_association" "example" { network_interface_id = azurerm_network_interface.my_terraform_nic.id network_security_group_id = azurerm_network_security_group.my_terraform_nsg.id } # Create storage account for boot diagnostics resource "azurerm_storage_account" "my_storage_account" { name = "diag${random_id.random_id.hex}" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name account_tier = "Standard" account_replication_type = "LRS" } # Create virtual machine resource "azurerm_windows_virtual_machine" "main" { name = "${var.prefix}-vm" admin_username = "azureuser" admin_password = random_password.password.result location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name network_interface_ids = [azurerm_network_interface.my_terraform_nic.id] size = "Standard_DS1_v2" os_disk { name = "myOsDisk" caching = "ReadWrite" storage_account_type = "Premium_LRS" } source_image_reference { publisher = "MicrosoftWindowsServer" offer = "WindowsServer" sku = "2022-datacenter-azure-edition" version = "latest" } boot_diagnostics { storage_account_uri = azurerm_storage_account.my_storage_account.primary_blob_endpoint } } # Install IIS web server to the virtual machine resource "azurerm_virtual_machine_extension" "web_server_install" { name = "${random_pet.prefix.id}-wsi" virtual_machine_id = azurerm_windows_virtual_machine.main.id publisher = "Microsoft.Compute" type = "CustomScriptExtension" type_handler_version = "1.8" auto_upgrade_minor_version = true settings = <<SETTINGS { "commandToExecute": "powershell -ExecutionPolicy Unrestricted Install-WindowsFeature -Name Web-Server -IncludeAllSubFeature -IncludeManagementTools" } SETTINGS } # Generate random text for a unique storage account name resource "random_id" "random_id" { keepers = { # Generate a new ID only when a new resource group is defined resource_group = azurerm_resource_group.rg.name } byte_length = 8 } resource "random_password" "password" { length = 20 min_lower = 1 min_upper = 1 min_numeric = 1 min_special = 1 special = true } resource "random_pet" "prefix" { prefix = var.prefix length = 1 }Hozzon létre egy elnevezett

variables.tffájlt, és szúrja be a következő kódot:variable "resource_group_location" { default = "eastus" description = "Location of the resource group." } variable "prefix" { type = string default = "win-vm-iis" description = "Prefix of the resource name" }Hozzon létre egy elnevezett

outputs.tffájlt, és szúrja be a következő kódot:output "resource_group_name" { value = azurerm_resource_group.rg.name } output "public_ip_address" { value = azurerm_windows_virtual_machine.main.public_ip_address } output "admin_password" { sensitive = true value = azurerm_windows_virtual_machine.main.admin_password }

A Terraform inicializálása

Futtassa a Terraform init parancsot a Terraform üzembe helyezésének inicializálásához. Ez a parancs letölti az Azure-erőforrások kezeléséhez szükséges Azure-szolgáltatót.

terraform init -upgrade

Főbb pontok:

- A

-upgradeparaméter frissíti a szükséges szolgáltatói beépülő modulokat a legújabb verzióra, amely megfelel a konfiguráció verziókorlátozásainak.

Terraform végrehajtási terv létrehozása

Végrehajtási terv létrehozásához futtassa a Terraform-tervet .

terraform plan -out main.tfplan

Főbb pontok:

- A

terraform planparancs létrehoz egy végrehajtási tervet, de nem hajtja végre. Ehelyett meghatározza, hogy milyen műveletek szükségesek a konfigurációs fájlokban megadott konfiguráció létrehozásához. Ez a minta lehetővé teszi annak ellenőrzését, hogy a végrehajtási terv megfelel-e az elvárásainak, mielőtt módosítanák a tényleges erőforrásokat. - Az opcionális

-outparaméter lehetővé teszi a terv kimeneti fájljának megadását.-outA paraméter használatával biztosítható, hogy a vizsgált terv pontosan az alkalmazott legyen. - A végrehajtási tervek és a biztonság megőrzéséről a biztonsági figyelmeztetések szakaszában olvashat bővebben.

Terraform végrehajtási terv alkalmazása

A terraform futtatásával alkalmazza a végrehajtási tervet a felhőinfrastruktúrára.

terraform apply main.tfplan

Főbb pontok:

- A példaparancs

terraform applyfeltételezi, hogy korábban futtatottterraform plan -out main.tfplan. - Ha másik fájlnevet adott meg a

-outparaméterhez, használja ugyanazt a fájlnevet a hívásbanterraform apply. - Ha nem használta a paramétert

-out, hívjonterraform applyparaméterek nélkül.

A költséginformációk nem jelennek meg a Terraform virtuálisgép-létrehozási folyamata során, mint az Azure Portalon. Ha többet szeretne megtudni a virtuális gépek költségeinek működéséről, tekintse meg a Költségoptimalizálás áttekintése oldalt.

Az eredmények ellenőrzése

Futtassa a következő parancsot a virtuális gép nyilvános IP-címének lekéréséhez, és jegyezze fel:

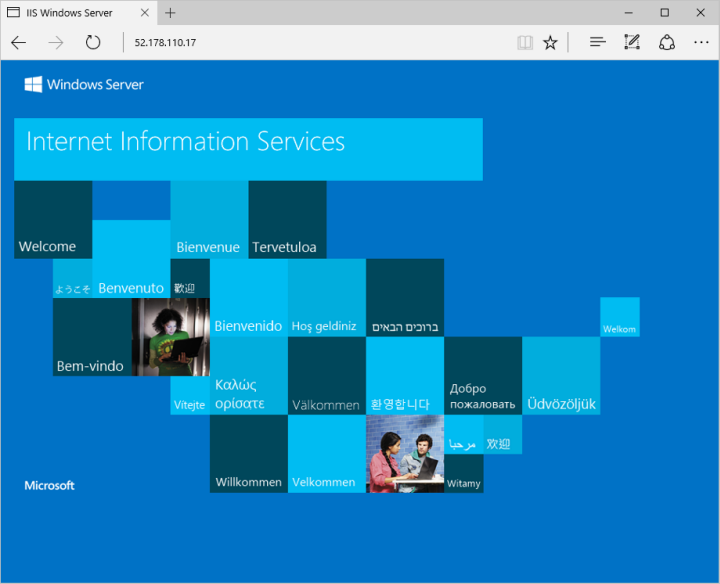

echo $(terraform output -raw public_ip_address)Miután az IIS telepítve lett, és a 80-as port meg van nyitva a virtuális gépen az internet irányából, egy tetszőleges böngésző használatával megtekintheti az alapértelmezett IIS-kezdőlapot. Használja az előző parancsból beszerzett virtuális gép nyilvános IP-címét. A következő példában az alapértelmezett IIS-webhely látható:

Az erőforrások eltávolítása

Ha már nincs szüksége a Terraformon keresztül létrehozott erőforrásokra, hajtsa végre az alábbi lépéseket:

Futtassa a Terraform-tervet , és adja meg a jelölőt

destroy.terraform plan -destroy -out main.destroy.tfplanFőbb pontok:

- A

terraform planparancs létrehoz egy végrehajtási tervet, de nem hajtja végre. Ehelyett meghatározza, hogy milyen műveletek szükségesek a konfigurációs fájlokban megadott konfiguráció létrehozásához. Ez a minta lehetővé teszi annak ellenőrzését, hogy a végrehajtási terv megfelel-e az elvárásainak, mielőtt módosítanák a tényleges erőforrásokat. - Az opcionális

-outparaméter lehetővé teszi a terv kimeneti fájljának megadását.-outA paraméter használatával biztosítható, hogy a vizsgált terv pontosan az alkalmazott legyen. - A végrehajtási tervek és a biztonság megőrzéséről a biztonsági figyelmeztetések szakaszában olvashat bővebben.

- A

A végrehajtási terv alkalmazásához futtassa a terraformát .

terraform apply main.destroy.tfplan

A Terraform hibaelhárítása az Azure-ban

A Terraform Azure-beli használatakor felmerülő gyakori problémák elhárítása

Következő lépések

Ebben a rövid útmutatóban üzembe helyezett egy egyszerű virtuális gépet a Terraform használatával. Ha bővebb információra van szüksége az Azure-beli virtuális gépekkel kapcsolatban, lépjen tovább a Linux rendszerű virtuális gépekről szóló oktatóanyagra.