Oktatóanyag: Azure-alapú virtuális hálózatok létrehozása és felügyelete Windows rendszerű virtuális gépeken az Azure PowerShell-lel

A következőkre vonatkozik: ✔️ Windows rendszerű virtuális gépek

Az Azure-beli virtuális gépek Azure hálózatkezelést használnak a belső és külső hálózati kommunikációhoz. Ez az oktatóanyag végigvezeti két virtuális gép telepítésén és az Azure hálózatkezelés konfigurálásán ezen virtuális gépekhez. Az oktatóanyagban szereplő példák feltételezik, hogy a virtuális gépek egy webalkalmazást üzemeltetnek egy adatbázis háttérrendszerével, de az alkalmazás nincs üzembe helyezve az oktatóanyagban. Eben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Virtuális hálózat és alhálózat létrehozása

- Hozzon létre egy nyilvános IP-címet

- Előtérbeli virtuális gép létrehozása

- Biztonságos hálózati adatforgalom

- Háttérbeli virtuális gép létrehozása

Virtuális gépek hálózatkezelése – áttekintés

Az Azure-beli virtuális hálózatok biztonságos hálózati kapcsolatokat tesznek lehetővé a virtuális gépek, az internet és más Azure-szolgáltatások, például a Azure SQL Database között. A virtuális hálózatok alhálózatnak nevezett logikai szegmensekre oszthatók. Az alhálózatok segítségével szabályozható a hálózati forgalom, valamint biztonsági határként is használhatók. Egy virtuális géphez a telepítéskor általában egy virtuális hálózati adapter tartozik, amely egy alhálózathoz csatlakozik.

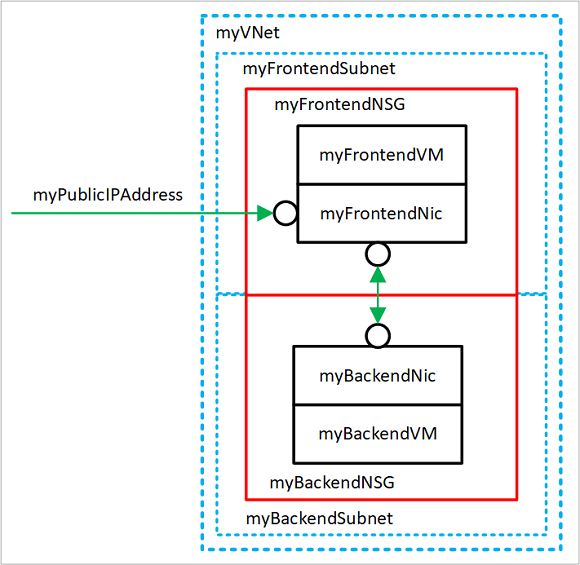

Az oktatóanyag végrehajtása során a következő erőforrások jönnek létre:

- myVNet – Az a virtuális hálózat, amely segítségével a virtuális gépek kommunikálnak egymással és az internettel.

- myFrontendSubnet – A myVNet előtérbeli erőforrásai által használt alhálózat.

- myPublicIPAddress – Az internet felől a myFrontendVM elérésére használt nyilvános IP-cím.

- myFrontendNic – A myFrontendVM által a myBackendVM virtuális géppel való kommunikációra használt hálózati adapter.

- myFrontendVM – Az internet és a myBackendVM közötti kommunikációra használt virtuális gép.

- myBackendNSG – A myFrontendVM és a myBackendVM közti kommunikációt szabályozó hálózati biztonsági csoport.

- myBackendSubnet – myBackendNSG csoporthoz társított, és a háttérbeli erőforrások által használt alhálózat.

- myBackendNic – A myBackendVM által myFrontendVM virtuális géppel való kommunikációra használt hálózati adapter.

- myBackendVM – A myFrontendVM virtuális géppel a 1433-as porton keresztül kommunikáló virtuális gép.

Az Azure Cloud Shell elindítása

Az Azure Cloud Shell egy olyan ingyenes interaktív kezelőfelület, amelyet a jelen cikkben található lépések futtatására használhat. A fiókjával való használat érdekében a gyakran használt Azure-eszközök már előre telepítve és konfigurálva vannak rajta.

A Cloud Shell megnyitásához válassza a Kipróbálás lehetőséget egy kódblokk jobb felső sarkában. A Cloud Shellt egy külön böngészőlapon is elindíthatja a https://shell.azure.com/powershell cím megnyitásával. A Copy (másolás) gombra kattintva másolja és illessze be a kódot a Cloud Shellbe, majd nyomja le az Enter billentyűt a futtatáshoz.

Alhálózat létrehozása

Ebben az oktatóanyagban egy virtuális hálózatot hozunk létre két alhálózattal, egy előtérbeli alhálózatot egy webalkalmazás üzemeltetéséhez, és egy háttérbeli alhálózatot egy adatbázis-kiszolgáló üzemeltetéséhez.

Mielőtt létrehozhat egy virtuális hálózatot, hozzon létre egy erőforráscsoportot a New-AzResourceGroup használatával. A következő példa létrehoz egy myRGNetwork nevű erőforráscsoportot az EastUS régióban:

New-AzResourceGroup -ResourceGroupName myRGNetwork -Location EastUS

Hozzon létre egy myFrontendSubnet nevű alhálózat-konfigurációt a New-AzVirtualNetworkSubnetConfig paranccsal:

$frontendSubnet = New-AzVirtualNetworkSubnetConfig `

-Name myFrontendSubnet `

-AddressPrefix 10.0.0.0/24

Továbbá hozzon létre egy alhálózati konfigurációt myBackendSubnet néven:

$backendSubnet = New-AzVirtualNetworkSubnetConfig `

-Name myBackendSubnet `

-AddressPrefix 10.0.1.0/24

Virtuális hálózat létrehozása

Hozzon létre egy myVNet nevű virtuális hálózatot a myFrontendSubnet és a myBackendSubnet használatával a New-AzVirtualNetwork használatával:

$vnet = New-AzVirtualNetwork `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myVNet `

-AddressPrefix 10.0.0.0/16 `

-Subnet $frontendSubnet, $backendSubnet

Ekkorra létrehoztunk egy hálózatot, és két alhálózatra osztottuk, amelyek közül az egyik az előtérbeli szolgáltatásokhoz, a másik a háttérbeli szolgáltatásokhoz tartozik. A következő szakaszban a virtuális gépeket hozzuk létre, majd csatlakoztatjuk azokat az alhálózatokhoz.

Hozzon létre egy nyilvános IP-címet

A nyilvános IP-cím lehetővé teszi, hogy az Azure-erőforrások elérhetők legyenek az interneten. A nyilvános IP-cím kiosztási módszere konfigurálható dinamikusnak vagy statikusnak. Alapértelmezés szerint a rendszer dinamikusan osztja ki a nyilvános IP-címeket. A dinamikus IP-címek az egyes virtuális gépek felszabadításakor felszabadulnak. Ennek következtében az IP-cím minden, virtuálisgép-felszabadítást is tartalmazó művelet során módosul.

A kiosztási módszer beállítható statikus értékre, amely biztosítja, hogy az IP-cím még felszabadított állapotban is hozzá legyen rendelve egy virtuális géphez. Statikus IP-cím használata esetén maga az IP-cím nem adható meg. Ehelyett az elérhető címek készletéből van lefoglalva.

Hozzon létre egy myPublicIPAddress nevű nyilvános IP-címet a New-AzPublicIpAddress paranccsal:

$pip = New-AzPublicIpAddress `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-AllocationMethod Dynamic `

-Name myPublicIPAddress

Ha az -AllocationMethod paramétert Static értékre állítja, egy statikus nyilvános IP-címet oszt ki.

Előtérbeli virtuális gép létrehozása

Ahhoz, hogy a virtuális gép kommunikálhasson a virtuális hálózatban, szüksége van egy virtuális hálózati adapterre (NIC). Hozzon létre egy hálózati adaptert a New-AzNetworkInterface használatával:

$frontendNic = New-AzNetworkInterface `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myFrontend `

-SubnetId $vnet.Subnets[0].Id `

-PublicIpAddressId $pip.Id

A virtuális gép rendszergazdai fiókjának felhasználónevét és jelszavát állítsa be a Get-Credential paranccsal. Ezekkel a hitelesítő adatokkal csatlakozhat a virtuális géphez a további lépésekben:

$cred = Get-Credential

Hozza létre a virtuális gépeket a New-AzVM használatával.

New-AzVM `

-Credential $cred `

-Name myFrontend `

-PublicIpAddressName myPublicIPAddress `

-ResourceGroupName myRGNetwork `

-Location "EastUS" `

-Size Standard_D1 `

-SubnetName myFrontendSubnet `

-VirtualNetworkName myVNet

Biztonságos hálózati adatforgalom

A hálózati biztonsági csoport (NSG) egy biztonsági szabályokból álló listát tartalmaz, amelyek engedélyezik vagy megtagadják a hálózati forgalmat az Azure-alapú virtuális hálózatokhoz (VNet-ekhez) csatlakozó erőforrásoknak. Az NSG-k társíthatók alhálózatokhoz vagy egyedi hálózati adapterekhez. A hálózati adapterhez társított NSG csak a társított virtuális gépre vonatkozik. Ha az NSG-t hozzárendelik egy alhálózathoz, a szabályok érvényesek lesznek az alhálózathoz csatlakozó összes erőforrásra.

Hálózat biztonsági csoportok szabályai

Az NSG-szabályok határozzák meg azokat a hálózatkezelési portokat, amelyeken engedélyezett vagy tiltott a forgalom. A szabályok között szerepelhetnek forrás és cél IP-címtartományok, így szabályozható az adatforgalom adott rendszerek vagy alhálózatok között. Az NSG-szabályok között megadható a prioritás is (1–4096). A szabályokat a rendszer prioritás szerinti sorrendben értékeli. A 100-as prioritású szabályt a rendszer a 200-as prioritású szabály előtt ellenőrzi.

Minden NSG tartalmaz egy alapértelmezett szabálykészletet. Az alapértelmezett szabályok nem törölhetők, de mivel a legalacsonyabb prioritást kapják, a létrehozott szabályok felülírhatják őket.

- Virtuális hálózat – A virtuális hálózatból kiinduló és oda érkező forgalom a bejövő és kimenő irányban is engedélyezve van.

- Internet – A kimenő forgalom engedélyezett, de a bejövő forgalom le van tiltva.

- Terheléselosztó – Engedélyezi az Azure terheléselosztója számára, hogy megvizsgálja a virtuális gépek és a szerepkörpéldányok állapotát. Ha nem terheléselosztásos készletet használ, ezt a szabályt felül lehet bírálni.

Hálózati biztonsági csoportok létrehozása

Hozzon létre egy myFrontendNSGRule nevű bejövő szabályt, amely engedélyezi a bejövő webes forgalmat a myFrontendVM-en a New-AzNetworkSecurityRuleConfig használatával:

$nsgFrontendRule = New-AzNetworkSecurityRuleConfig `

-Name myFrontendNSGRule `

-Protocol Tcp `

-Direction Inbound `

-Priority 200 `

-SourceAddressPrefix * `

-SourcePortRange * `

-DestinationAddressPrefix * `

-DestinationPortRange 80 `

-Access Allow

Ha létrehoz egy NSG-t a háttéralhálózat számára, azzal a myBackendVM belső forgalmát korlátozhatja csak a myFrontendVM gépről érkező forgalomra. Az alábbi példa egy myBackendNSGRule nevű NSG-szabályt hoz létre:

$nsgBackendRule = New-AzNetworkSecurityRuleConfig `

-Name myBackendNSGRule `

-Protocol Tcp `

-Direction Inbound `

-Priority 100 `

-SourceAddressPrefix 10.0.0.0/24 `

-SourcePortRange * `

-DestinationAddressPrefix * `

-DestinationPortRange 1433 `

-Access Allow

Adjon hozzá egy myFrontendNSG nevű hálózati biztonsági csoportot a New-AzNetworkSecurityGroup használatával:

$nsgFrontend = New-AzNetworkSecurityGroup `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myFrontendNSG `

-SecurityRules $nsgFrontendRule

Most vegyen fel egy myBackendNSG nevű hálózati biztonsági csoportot a New-AzNetworkSecurityGroup használatával:

$nsgBackend = New-AzNetworkSecurityGroup `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myBackendNSG `

-SecurityRules $nsgBackendRule

Adja hozzá a hálózati biztonsági csoportokat az alhálózatokhoz:

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myRGNetwork `

-Name myVNet

$frontendSubnet = $vnet.Subnets[0]

$backendSubnet = $vnet.Subnets[1]

$frontendSubnetConfig = Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $vnet `

-Name myFrontendSubnet `

-AddressPrefix $frontendSubnet.AddressPrefix `

-NetworkSecurityGroup $nsgFrontend

$backendSubnetConfig = Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $vnet `

-Name myBackendSubnet `

-AddressPrefix $backendSubnet.AddressPrefix `

-NetworkSecurityGroup $nsgBackend

Set-AzVirtualNetwork -VirtualNetwork $vnet

Háttérbeli virtuális gép létrehozása

Az oktatóanyagban lévő háttérbeli virtuális gépek legegyszerűbben egy SQL Server-rendszerképpel hozhatók létre. Ez az oktatóanyag csak létrehozza a virtuális gépet az adatbázis-kiszolgálóval, az adatbázis elérésével kapcsolatos információkat nem részletezi.

A myBackendNic létrehozása:

$backendNic = New-AzNetworkInterface `

-ResourceGroupName myRGNetwork `

-Location EastUS `

-Name myBackend `

-SubnetId $vnet.Subnets[1].Id

A virtuális gép rendszergazdai fiókjának felhasználónevét és jelszavát állítsa be a Get-Credential paranccsal:

$cred = Get-Credential

Hozza létre a myBackendNic hálózati adaptert.

New-AzVM `

-Credential $cred `

-Name myBackend `

-ImageName "MicrosoftSQLServer:SQL2016SP1-WS2016:Enterprise:latest" `

-ResourceGroupName myRGNetwork `

-Location "EastUS" `

-SubnetName MyBackendSubnet `

-VirtualNetworkName myVNet

A példában szereplő kép SQL Server van telepítve, de ebben az oktatóanyagban nem használják. A cikk bemutatja, hogyan konfigurálhat virtuális gépet a webes forgalom kezelésére, és hogyan kezelheti a virtuális gépet az adatbázis-kezeléshez.

Következő lépések

Ebben az oktatóanyagban virtuális gépekhez csatolva hozta létre és biztosította az Azure-hálózatokat.

- Virtuális hálózat és alhálózat létrehozása

- Hozzon létre egy nyilvános IP-címet

- Előtérbeli virtuális gép létrehozása

- Biztonságos hálózati adatforgalom

- Háttérbeli virtuális gép létrehozása

A virtuálisgép-lemezek védelméről további információt a Lemezek biztonsági mentése és vészhelyreállítása című témakörben talál.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: