Alkalmazásbiztonsági csoportok

Az alkalmazásbiztonsági csoportokkal az alkalmazás struktúrájának természetes bővítményeként konfigurálhatja a hálózati biztonságot, így csoportosíthatja a virtuális gépeket, és ezen csoportok alapján meghatározhatja a hálózati biztonsági szabályokat. A biztonsági szabályokat újrahasznosíthatja nagy léptékben is a konkrét IP-címek manuális karbantartása nélkül. A platform képes kezelni a konkrét IP-címek és a szabálykészletek jelentette összetettséget, így Ön az üzleti logikára összpontosíthat. Az alkalmazásbiztonsági csoportok könnyebb megértése érdekében tekintsük a következő példát:

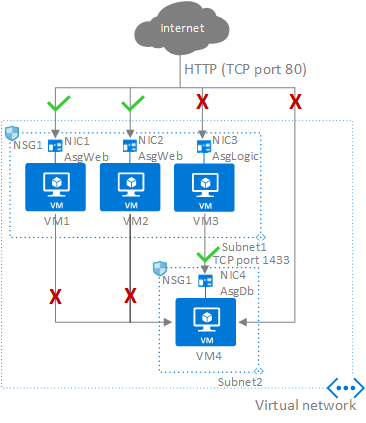

Az előző képen az NIC1 és az NIC2 az AsgWeb alkalmazásbiztonsági csoport tagjai. Az NIC3 az AsgLogic alkalmazásbiztonsági csoport tagja. Az NIC4 az AsgDb alkalmazásbiztonsági csoport tagja. Bár ebben a példában minden hálózati adapter (NIC) csak egy alkalmazásbiztonsági csoport tagja, a hálózati adapter több alkalmazásbiztonsági csoport tagja is lehet, az Azure-korlátokig. Egyik hálózati adapterhez sincs hálózati biztonsági csoport társítva. Az NSG1 mindkét alhálózathoz társítva van, és a következő szabályokat tartalmazza:

Allow-HTTP-Inbound-Internet

Ez a szabály az internetről a webkiszolgálókra irányuló forgalom engedélyezéséhez szükséges. Mivel az internetről érkező bejövő forgalmat a DenyAllInbound alapértelmezett biztonsági szabály megtagadja, nincs szükség további szabályra az AsgLogic vagy az AsgDb alkalmazás biztonsági csoportjaihoz.

| Prioritás | Forrás | Forrásportok | Cél | Célportok | Protokoll | Access |

|---|---|---|---|---|---|---|

| 100 | Internet | * | AsgWeb | 80 | TCP | Engedélyezés |

Deny-Database-All

Mivel az alapértelmezett AllowVNetInBound biztonsági szabály az azonos virtuális hálózaton lévő erőforrások között minden kommunikációt engedélyez, ez a szabály az összes erőforrástól érkező forgalom tiltásához szükséges.

| Prioritás | Forrás | Forrásportok | Cél | Célportok | Protokoll | Access |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Bármelyik | Megtagadás |

Allow-Database-BusinessLogic

Ez a szabály engedélyezi az AsgLogic alkalmazásbiztonsági csoportról az AsgDb alkalmazásbiztonsági csoportra irányuló forgalmat. A szabály prioritása magasabb a Deny-Database-All szabály prioritásánál. Ennek eredményeként ez a szabály a Deny-Database-All szabály előtt lesz kiértékelve, ezért az AsgLogic alkalmazásbiztonsági csoporttól érkező forgalom engedélyezve lesz, az összes többi forgalom pedig le lesz tiltva.

| Prioritás | Forrás | Forrásportok | Cél | Célportok | Protokoll | Access |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Engedélyezés |

Az alkalmazásbiztonsági csoport tagjai hálózati adapterek a forrásként vagy célként megadott szabályokat alkalmazzák. A szabályok nem befolyásolják a többi hálózati adaptert. Ha a hálózati adapter nem tagja egy alkalmazásbiztonsági csoportnak, a rendszer nem alkalmazza a szabályt a hálózati adapterre, annak ellenére, hogy a hálózati biztonsági csoport az alhálózathoz van társítva.

Az alkalmazásbiztonsági csoportok a következő korlátozásokkal rendelkeznek:

Az előfizetésben megadható alkalmazásbiztonsági csoportok száma és az alkalmazásbiztonsági csoportokra vonatkozó egyéb korlátozások korlátozottak. További részletek: Az Azure korlátai.

Az egyes alkalmazásbiztonsági csoportokhoz rendelt összes hálózati adapternek ugyanazon a virtuális hálózaton kell lennie, amelyen az alkalmazásbiztonsági csoporthoz rendelt első hálózati adapter található. Például ha az AsgWeb nevű alkalmazásbiztonsági csoporthoz rendelt első hálózati adapter a VNet1 virtuális hálózaton található, akkor az ASGWeb csoporthoz rendelt összes többi hálózati adapternek is a VNet1 hálózaton kell lennie. Nem adhat hozzá hálózati adaptereket különböző virtuális hálózatokból ugyanahhoz az alkalmazásbiztonsági csoporthoz.

Ha egy biztonsági szabály forrásaként és céljaként határoz meg alkalmazásbiztonsági csoportokat, mindkét alkalmazásbiztonsági csoport hálózati adaptereinek ugyanazon a virtuális hálózaton kell lenniük.

- Ilyen például, ha az AsgLogic hálózati adapterekkel rendelkezik a VNet1-ből, az AsgDb pedig a VNet2-ből származó hálózati adapterekkel. Ebben az esetben lehetetlen az AsgLogicot forrásként, az AsgDb-t pedig célként hozzárendelni egy szabályhoz. A forrás és a cél alkalmazásbiztonsági csoporthoz tartozó összes hálózati adapternek ugyanazon a virtuális hálózaton kell lennie.

Tipp.

A szükséges biztonsági szabályok számának csökkentése, valamint a szabályok módosíthatósága érdekében tervezze meg a szükséges alkalmazásbiztonsági csoportokat, és ha lehetséges, szolgáltatáscímkék vagy alkalmazásbiztonsági csoportok használatával hozza létre a szabályokat, ne egyedi IP-címek vagy IP-címtartományok alapján.

Következő lépések

- Ismerje meg a hálózati biztonsági csoportok létrehozását.