Virtuális berendezés forgatókönyve

A nagyobb Azure-ügyfelek körében gyakran előfordul, hogy kétrétegű, az interneten keresztül elérhető alkalmazást kell biztosítani, miközben lehetővé kell tenni a háttérszint elérését egy helyszíni adatközpontból. Ez a dokumentum végigvezeti egy forgatókönyvön, amely útvonaltáblákat, VPN Gateway és hálózati virtuális berendezéseket használ egy kétrétegű környezet üzembe helyezéséhez, amely megfelel az alábbi követelményeknek:

A webalkalmazásnak csak a nyilvános internetről kell elérhetőnek lennie.

Az alkalmazást üzemeltető webkiszolgálónak hozzá kell tudnia férni egy háttéralkalmazás-kiszolgálóhoz.

Az internetről a webalkalmazásra irányuló összes forgalomnak tűzfal virtuális berendezésen kell áthaladnia. Ez a virtuális berendezés csak internetes forgalomhoz használható.

Az alkalmazáskiszolgálóra irányuló összes forgalomnak tűzfal virtuális berendezésen kell áthaladnia. Ez a virtuális berendezés a háttérkiszolgálóhoz való hozzáféréshez, valamint a helyszíni hálózatról egy VPN Gateway keresztüli hozzáféréshez használható.

A rendszergazdáknak képesnek kell lenniük a tűzfal virtuális berendezéseinek kezelésére a helyszíni számítógépeikről egy harmadik, kizárólag felügyeleti célokra használt virtuális berendezés használatával.

Ez a példa egy szabványos szegélyhálózat (más néven DMZ) forgatókönyv, amely egy DMZ-t és egy védett hálózatot használ. Az ilyen forgatókönyvek NSG-k, tűzfal virtuális berendezések vagy mindkettő kombinációjával hozhatók létre az Azure-ban.

Az alábbi táblázat az NSG-k és a tűzfal virtuális berendezései közötti előnyöket és hátrányokat mutatja be.

| Elem | Előnyök | Hátrányok |

|---|---|---|

| NSG | Nincs költség. Integrálva az Azure-beli szerepköralapú hozzáférésbe. Szabályok azure Resource Manager sablonokban hozhatók létre. |

Az összetettség nagyobb környezetekben eltérő lehet. |

| Tűzfal | Teljes vezérlés az adatsík felett. Központi felügyelet tűzfalkonzolon keresztül. |

A tűzfalberendezés költsége. Nincs integrálva az Azure-beli szerepköralapú hozzáféréssel. |

Az alábbi megoldás tűzfal virtuális berendezéseket használ szegélyhálózat (DMZ)/védett hálózati forgatókönyv implementálásához.

Megfontolandó szempontok

A korábban az Azure-ban ismertetett környezetet a ma elérhető különböző funkciókkal helyezheti üzembe, az alábbiak szerint.

Virtuális hálózat. Az Azure-beli virtuális hálózatok a helyszíni hálózatokhoz hasonlóan viselkednek, és egy vagy több alhálózatra oszthatók a forgalom elkülönítése és az aggodalmak elkülönítése érdekében.

Virtuális berendezés. Számos partner biztosít olyan virtuális berendezéseket a Azure Marketplace, amelyek a korábban ismertetett három tűzfalhoz használhatók.

Útvonaltáblák. Az útvonaltáblákat az Azure hálózatkezelése használja a csomagok virtuális hálózaton belüli áramlásának szabályozására. Ezek az útvonaltáblák alhálózatokra is alkalmazhatók. Alkalmazhat útválasztási táblázatot a GatewaySubnetre, amely az Azure-beli virtuális hálózatba belépő összes forgalmat továbbítja egy hibrid kapcsolatról egy virtuális berendezésre.

IP-továbbítás. Alapértelmezés szerint az Azure hálózati motor csak akkor továbbítja a csomagokat virtuális hálózati adapterek (NIC-k) számára, ha a csomag cél IP-címe megegyezik a hálózati adapter IP-címével. Ezért ha egy útvonaltábla azt határozza meg, hogy egy csomagot el kell küldeni egy adott virtuális berendezésnek, az Azure hálózati motorja eldobja a csomagot. Annak érdekében, hogy a csomag egy olyan virtuális gépre (ebben az esetben egy virtuális berendezésre) legyen kézbesítve, amely nem a csomag tényleges célja, engedélyezze az IP-továbbítást a virtuális berendezés számára.

Hálózati biztonsági csoportok (NSG-k). Az alábbi példa nem használja az NSG-ket, de ebben a megoldásban használhatja az alhálózatokra és/vagy hálózati adapterekre alkalmazott NSG-ket. Az NSG-k tovább szűrnék az alhálózatok és hálózati adapterek bejövő és kimenő forgalmát.

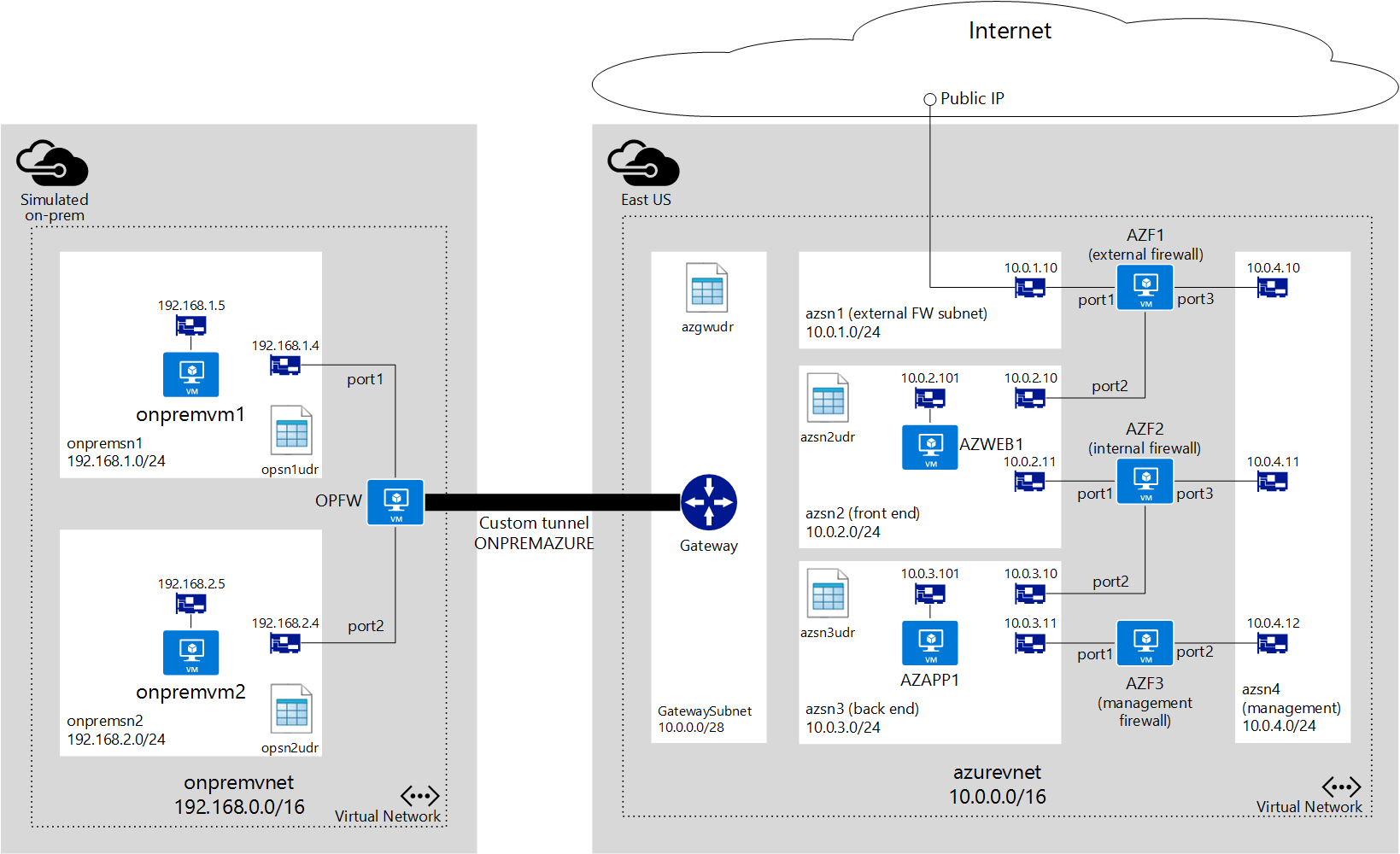

Ebben a példában van egy előfizetés, amely a következő elemeket tartalmazza:

Két erőforráscsoport, amely nem jelenik meg a diagramon.

ONPREMRG. A helyszíni hálózat szimulálásához szükséges összes erőforrást tartalmazza.

AZURERG. Az Azure-beli virtuális hálózati környezethez szükséges összes erőforrást tartalmazza.

Egy onpremvnet nevű virtuális hálózat, amely a következőképpen van szegmentálva egy helyszíni adatközpont utánzásához.

onpremsn1. Linux-disztribúciót futtató virtuális gépet (VM-et) tartalmazó alhálózat egy helyszíni kiszolgáló utánzásához.

onpremsn2. Linux-disztribúciót futtató virtuális gépet tartalmazó alhálózat, amely egy rendszergazda által használt helyszíni számítógépet utánoz.

Van egy OPFW nevű tűzfal virtuális berendezés az onpremvneten , amely az azurevnethez való alagút fenntartására szolgál.

Az azurevnet nevű virtuális hálózat az alábbiak szerint szegmentált.

azsn1. A külső tűzfal alhálózata kizárólag a külső tűzfalhoz használható. Minden internetes forgalom ezen az alhálózaton keresztül érkezik. Ez az alhálózat csak a külső tűzfalhoz csatolt hálózati adaptert tartalmaz.

azsn2. Az internetről elérhető webkiszolgálóként futó virtuális gépet futtató előtérbeli alhálózat.

azsn3. Az előtér-webkiszolgáló által elért háttéralkalmazás-kiszolgálót futtató virtuális gépet futtató háttér-alhálózat.

azsn4. A felügyeleti alhálózat kizárólag arra szolgál, hogy felügyeleti hozzáférést biztosítson az összes tűzfal virtuális berendezéséhez. Ez az alhálózat csak egy hálózati adaptert tartalmaz a megoldásban használt összes tűzfal-virtuális berendezéshez.

Átjáróalhálózat. Az ExpressRoute és a VPN Gateway számára az Azure-beli virtuális hálózatok és más hálózatok közötti kapcsolat biztosításához szükséges Azure hibrid kapcsolati alhálózat.

Az azurevnet hálózatban 3 virtuális tűzfalberendezés található.

AZF1. A nyilvános internet számára nyilvános IP-címerőforrással elérhető külső tűzfal az Azure-ban. Győződjön meg arról, hogy rendelkezik egy sablonnal a Marketplace-ről vagy közvetlenül a berendezés gyártójától, amely egy 3-NIC virtuális berendezést helyez üzembe.

AZF2. Az azsn2 és az azsn3 közötti forgalom szabályozására használt belső tűzfal. Ez a tűzfal egy 3-NIC virtuális berendezés is.

AZF3. A felügyeleti tűzfal elérhető a rendszergazdák számára a helyszíni adatközpontból, és csatlakozik egy felügyeleti alhálózathoz, amely az összes tűzfalberendezés kezelésére szolgál. A 2-NIC virtuális berendezés sablonjait megtalálhatja a Marketplace-en, vagy közvetlenül a berendezés gyártójától kérhet egyet.

Útvonaltáblák

Az Azure-ban minden alhálózat összekapcsolható egy útvonaltáblával, amellyel meghatározható, hogy az adott alhálózaton kezdeményezett forgalom hogyan legyen irányítva. Ha nincsenek definiálva UDR-ek, az Azure az alapértelmezett útvonalakat használja a forgalom egyik alhálózatról a másikra való továbbításához. Az útvonaltáblák és a forgalom útválasztásának jobb megismeréséhez tekintse meg az Azure-beli virtuális hálózati forgalom útválasztását ismertető cikket.

Ahhoz, hogy a kommunikáció a megfelelő tűzfalberendezésen keresztül történjen, a korábban felsorolt utolsó követelmény alapján létre kell hoznia a következő útválasztási táblázatot az azurevnetben.

azgwudr

Ebben a forgatókönyvben a rendszer az egyetlen, a helyszínről az Azure-ba áramló forgalmat használja a tűzfalak kezelésére az AZF3-hoz való csatlakozással, és a forgalomnak az AZF2 belső tűzfalon kell áthaladnia. Ezért a GatewaySubnetben csak egy útvonalra van szükség az alábbiak szerint.

| Cél | Következő ugrás | Magyarázat |

|---|---|---|

| 10.0.4.0/24 | 10.0.3.11 | Lehetővé teszi, hogy a helyszíni forgalom elérje az AZF3 felügyeleti tűzfalat |

azsn2udr

| Cél | Következő ugrás | Magyarázat |

|---|---|---|

| 10.0.3.0/24 | 10.0.2.11 | Engedélyezi az alkalmazáskiszolgálót üzemeltető háttér-alhálózat felé irányuló forgalmat az AZF2-ben |

| 0.0.0.0/0 | 10.0.2.10 | Lehetővé teszi, hogy az összes többi forgalom az AZF1-ben legyen irányítva |

azsn3udr

| Cél | Következő ugrás | Magyarázat |

|---|---|---|

| 10.0.2.0/24 | 10.0.3.10 | Lehetővé teszi, hogy az azsn2 felé érkező forgalom az alkalmazáskiszolgálóról a webkiszolgálóra haladjon az AZF2-ben |

Az onpremvnet alhálózatainak útvonaltábláit is létre kell hoznia a helyszíni adatközpont utánzásához.

onpremsn1udr

| Cél | Következő ugrás | Magyarázat |

|---|---|---|

| 192.168.2.0/24 | 192.168.1.4 | Engedélyezi a helyszíni 2.,OPFW-n keresztüli forgalmat |

onpremsn2udr

| Cél | Következő ugrás | Magyarázat |

|---|---|---|

| 10.0.3.0/24 | 192.168.2.4 | Engedélyezi az Azure-beli háttérbeli alhálózat felé az OPFW-vel történő forgalmat |

| 192.168.1.0/24 | 192.168.2.4 | Engedélyezi a helyszíni 1- és OPFW-forgalom közötti forgalmat |

IP-továbbítás

Az útvonaltáblák és az IP-továbbítás olyan funkciók, amelyek együttes használatával virtuális berendezésekkel szabályozható a forgalom egy Azure-Virtual Network. A virtuális készülék nem más, mint egy virtuális gép, amelyen egy olyan alkalmazás fut, ami a hálózati forgalmat kezeli valamilyen módon, például tűzfallal vagy NAT-eszközzel.

Ennek a virtuális berendezésnek a virtuális gépnek képesnek kell lennie fogadni a nem önmagának címzett bejövő forgalmat. Ahhoz, hogy egy virtuális gép számára engedélyezze a más célhelyre irányított forgalom fogadását, először engedélyeznie kell a virtuális gép számára az IP-továbbítást. Ez a beállítás egy Azure-beállítás, nem pedig a vendég operációs rendszerben. A virtuális berendezésnek továbbra is futtatnia kell valamilyen alkalmazást a bejövő forgalom kezeléséhez és megfelelő irányításához.

További információ az IP-továbbításról: Azure-beli virtuális hálózati forgalom útválasztása.

Tegyük fel például, hogy a következő beállítással rendelkezik egy Azure-beli virtuális hálózaton:

Az onpremsn1 alhálózat egy onpremvm1 nevű virtuális gépet tartalmaz.

Az onpremsn2 alhálózat tartalmaz egy onpremvm2 nevű virtuális gépet.

Az OPFW nevű virtuális berendezés az onpremsn1 és a onpremsn2 hálózathoz csatlakozik.

Az onpremsn1-hez csatolt, felhasználó által megadott útvonal azt határozza meg, hogy a helyszíni 2. címre érkező összes forgalmat el kell küldeni az OPFW-nek.

Ezen a ponton, ha az onpremvm1 megpróbál kapcsolatot létesíteni az onpremvm2-vel, a rendszer az UDR-t fogja használni, és a forgalom az OPFW-nek lesz elküldve a következő ugrásként. Ne feledje, hogy a csomag tényleges célja nem módosul, továbbra is azt mondja, hogy az onpremvm2 a cél.

Az OPFW-hez engedélyezett IP-továbbítás nélkül az Azure-beli virtuális hálózatkezelési logika elveti a csomagokat, mivel csak akkor engedélyezi a csomagok küldését egy virtuális gépre, ha a virtuális gép IP-címe a csomag célja.

Az IP-továbbítással az Azure-beli virtuális hálózati logika az eredeti célcím módosítása nélkül továbbítja a csomagokat az OPFW-nek. Az OPFW-nek kezelnie kell a csomagokat, és meg kell határoznia, hogy mi a teendő velük.

Ahhoz, hogy a korábbi forgatókönyv működjön, engedélyeznie kell az IP-továbbítást az útválasztáshoz használt OPFW, AZF1, AZF2 és AZF3 hálózati adaptereken (kivéve a felügyeleti alhálózathoz csatolt hálózati adaptereket).

Tűzfalszabályok

A korábban leírtaknak megfelelően az IP-továbbítás csak azt biztosítja, hogy a csomagok a virtuális berendezéseknek legyenek elküldve. A berendezésnek továbbra is el kell döntenie, hogy mi a teendő ezekkel a csomagokkal. Az előző forgatókönyvben a következő szabályokat kell létrehoznia a berendezésekben:

OPFW

Az OPFW egy helyszíni eszközt jelöl, amely a következő szabályokat tartalmazza:

Útvonal: A 10.0.0.0/16 (azurevnet) felé érkező összes forgalmat az ONPREMAZURE alagúton keresztül kell elküldeni.

Szabályzat: Engedélyezze az összes kétirányú forgalmat a port2 és az ONPREMAZURE között.

AZF1

Az AZF1 egy Azure-beli virtuális berendezést jelöl, amely a következő szabályokat tartalmazza:

- Szabályzat: Engedélyezze az 1. port és a 2. port közötti összes kétirányú forgalmat.

AZF2

Az AZF2 egy Azure-beli virtuális berendezést jelöl, amely a következő szabályokat tartalmazza:

- Szabályzat: Engedélyezze az 1. port és a 2. port közötti összes kétirányú forgalmat.

AZF3

Az AZF3 egy Azure-beli virtuális berendezést jelöl, amely a következő szabályokat tartalmazza:

- Útvonal: A 192.168.0.0/16 -ra (onpremvnet) érkező összes forgalmat az Azure-átjáró IP-címére (azaz 10.0.0.1) kell elküldeni az 1-es porton keresztül.

Hálózati biztonsági csoportok (NSG-k)

Ebben a forgatókönyvben a rendszer nem használ NSG-ket. Az egyes alhálózatokra azonban alkalmazhat NSG-ket a bejövő és kimenő forgalom korlátozásához. Alkalmazhatja például a következő NSG-szabályokat a külső FW-alhálózatra.

Bejövő

Engedélyezze az internetről a 80-s portra érkező összes TCP-forgalmat az alhálózat bármely virtuális gépén.

Tiltsa le az internetről érkező összes többi forgalmat.

Kimenő

- Tiltsa le az internetre érkező összes forgalmat.

Magas szintű lépések

A forgatókönyv üzembe helyezéséhez kövesse az alábbi magas szintű lépéseket.

Jelentkezzen be az Azure-előfizetésbe.

Ha virtuális hálózatot szeretne üzembe helyezni a helyszíni hálózat utánzásához, telepítse az ONPREMRG részét képező erőforrásokat.

Helyezze üzembe az AZURERG részét képező erőforrásokat.

Helyezze üzembe az alagutat az onpremvnet és az azurevnet között.

Az összes erőforrás kiépítése után jelentkezzen be az onpremvm2-be , és pingelje a 10.0.3.101-et az onpremsn2 és az azsn3 közötti kapcsolat teszteléséhez.