Forgatókönyv: Azure Firewall – egyéni

Ha Virtual WAN virtuális központ útválasztásával dolgozik, számos forgatókönyv érhető el. Ebben a forgatókönyvben a cél a virtuális hálózatok közötti forgalom közvetlen irányítása, de a Azure Firewall használata a virtuális hálózatok közötti/ág- és ág-virtuális hálózatok közötti forgalomhoz.

Tervezés

Annak megállapításához, hogy hány útvonaltáblára lesz szükség, létrehozhat egy kapcsolati mátrixot, amelyben minden cella azt jelzi, hogy egy forrás (sor) képes-e kommunikálni egy célhely (oszlop) között. Ebben a forgatókönyvben a kapcsolati mátrix triviális, de összhangban kell lennie más forgatókönyvekkel, még mindig megnézhetjük.

Kapcsolati mátrix

| Forrás | Címzett: | Virtuális hálózatok | Ágak | Internet |

|---|---|---|---|---|

| Virtuális hálózatok | → | Direct | AzFW | AzFW |

| Ágak | → | AzFW | Direct | Direct |

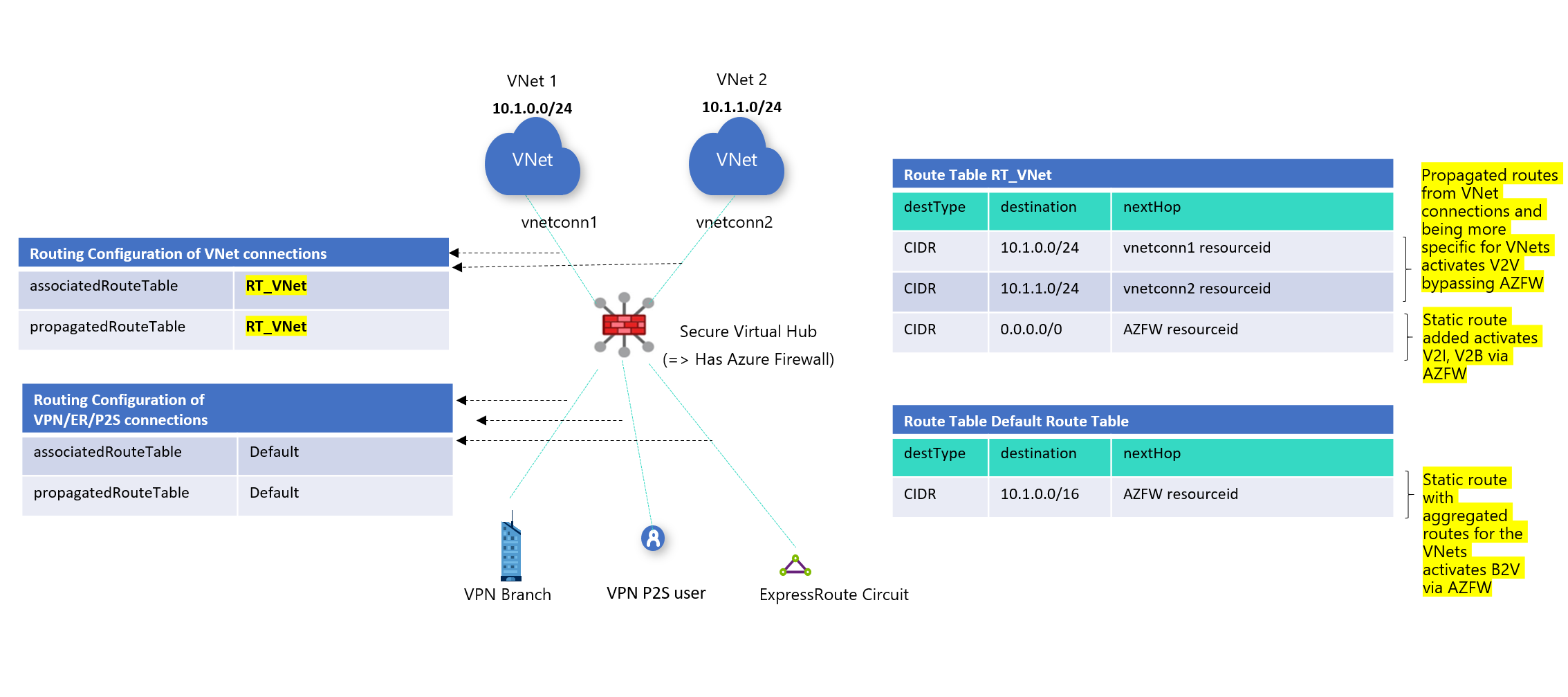

Az előző táblázatban a "Közvetlen" két kapcsolat közötti közvetlen kapcsolatot jelöli anélkül, hogy a forgalom áthalad a Virtual WAN Azure Firewall, és az "AzFW" azt jelzi, hogy a folyamat áthalad a Azure Firewall. Mivel a mátrixban két különböző kapcsolati minta található, két útvonaltáblára lesz szükségünk, amelyek az alábbiak szerint lesznek konfigurálva:

- Virtuális hálózatok:

- Társított útvonaltábla: RT_VNet

- Propagálás útvonaltáblákra: RT_VNet

- Ágak:

- Társított útvonaltábla: Alapértelmezett

- Propagálás útvonaltáblákba: Alapértelmezett

Megjegyzés

Minden régióban létrehozhat egy különálló Virtual WAN példányt egyetlen biztonságos virtuális központtal, majd az egyes Virtual WAN helyek közötti VPN-en keresztül csatlakoztathatja egymáshoz.

További információ a virtuális központ útválasztásáról: Tudnivalók a virtuális központ útválasztásáról.

Munkafolyamat

Ebben a forgatókönyvben a forgalmat a virtuális hálózatok közötti, a virtuális hálózatok közötti vagy az ágak közötti forgalom Azure Firewall szeretné átirányítani, de közvetlenül a virtuális hálózatok közötti forgalmat szeretné irányítani. Ha Azure Firewall Managert használta, a rendszer automatikusan kitölti az útvonalbeállításokat az alapértelmezett útvonaltáblába. A privát forgalom a virtuális hálózatokra és ágakra, az internetes forgalom a 0.0.0.0/0-ra vonatkozik.

A VPN-, ExpressRoute- és felhasználói VPN-kapcsolatokat együttesen ágaknak nevezzük, és ugyanahhoz az (alapértelmezett) útvonaltáblához vannak társítva. Minden VPN-, ExpressRoute- és felhasználói VPN-kapcsolat ugyanarra az útvonaltáblázatra propagálja az útvonalakat. A forgatókönyv konfigurálásához vegye figyelembe a következő lépéseket:

Hozzon létre egy egyéni útválasztási táblázatot RT_VNet.

Hozzon létre egy útvonalat a VNet-to-Internet és a VNet-to-Branch aktiválásához: 0.0.0.0/0, a következő ugrás pedig Azure Firewall. A Propagálás szakaszban győződjön meg arról, hogy olyan virtuális hálózatok vannak kiválasztva, amelyek pontosabb útvonalakat biztosítanak, ezáltal lehetővé téve a virtuális hálózatok közötti közvetlen forgalom áramlását.

- Társítás: Válassza ki azokat a virtuális hálózatokat, amelyek azt jelentik, hogy a virtuális hálózatok az útvonaltábla útvonalai alapján érik el a célhelyet.

- Propagálás: Válassza ki azokat a virtuális hálózatokat, amelyek azt jelentik, hogy a virtuális hálózatok propagálva lesznek erre az útvonaltáblára; más szóval pontosabb útvonalak propagálnak erre az útvonaltáblára, ezáltal biztosítva a virtuális hálózat és a virtuális hálózat közötti közvetlen forgalmat.

Adjon hozzá egy összesített statikus útvonalat a virtuális hálózatokhoz az Alapértelmezett útvonal táblában, hogy aktiválja a Branch-to-VNet folyamatot a Azure Firewall keresztül.

- Ne feledje, hogy az ágak az alapértelmezett útvonaltáblához vannak társítva és propagálva.

- Az ágak nem propagálnak RT_VNet útvonaltáblába. Ez biztosítja a virtuális hálózatok közötti forgalom áramlását a Azure Firewall keresztül.

Ez az útválasztási konfiguráció változásait eredményezi az 1. ábrán látható módon.

1. ábra

Következő lépések

- A Virtual WAN kapcsolatos további információkért tekintse meg a gyakori kérdéseket.

- További információ a virtuális központ útválasztásáról: Tudnivalók a virtuális központ útválasztásáról.

- További információ a virtuális központ útválasztásának konfigurálásáról: Virtuális központ útválasztásának konfigurálása.