A BGP konfigurálása az Azure VPN Gateway-hez: PARANCSSORI

Ez a cikk segít engedélyezni a BGP-t a helyek közötti (S2S) VPN-kapcsolatokon és a virtuális hálózatok közötti kapcsolatokon az Azure CLI használatával. Ezt a konfigurációt a Azure Portal vagy a PowerShell-lépésekkel is létrehozhatja.

A BGP az interneten gyakran használt szabványos útválasztási protokoll az útválasztási és elérhetőségi információcserére két vagy több hálózat között. A BGP lehetővé teszi, hogy az Azure VPN-átjárók és a helyszíni VPN-eszközök( más néven BGP-társ vagy szomszédok) "útvonalakat" cseréljenek, amelyek tájékoztatják mindkét átjárót az előtagok rendelkezésre állásáról és elérhetőségéről az érintett átjárókon vagy útválasztókon. A BGP lehetővé teszi a több hálózat közötti tranzit útválasztást azon útvonalak propagálásával az összes többi BGP-társ számára, amelyeket a BGP-átjáró az egyik BGP-társtól vesz át.

A BGP előnyeiről, valamint a BGP használatának technikai követelményeiről és szempontjairól a BGP és az Azure VPN Gateway ismertetése című témakörben olvashat bővebben.

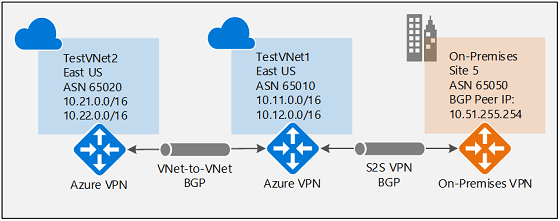

A cikk minden része segít létrehozni egy alapszintű építőelemet a BGP hálózati kapcsolatban való engedélyezéséhez. Ha mindhárom rész (a BGP konfigurálása az átjárón, az S2S-kapcsolaton és a virtuális hálózatok közötti kapcsolaton) befejezi a topológiát az 1. ábrán látható módon.

1. diagram

Ezeket a szakaszokat kombinálva összetettebb, igényeinek megfelelő többhop-alapú tranzithálózatot hozhat létre.

Előfeltételek

Használja a Bash-környezetet az Azure Cloud Shell. További információ: Rövid útmutató a Bashhez az Azure Cloud Shell-ban.

Ha inkább helyileg szeretné futtatni a PARANCSSORI referenciaparancsokat, telepítse az Azure CLI-t . Ha Windows vagy macOS rendszert használ, fontolja meg az Azure CLI Docker-tárolóban való futtatását. További információ: Az Azure CLI futtatása Docker-tárolóban.

Ha helyi telepítést használ, jelentkezzen be az Azure CLI-be az az login parancs futtatásával. A hitelesítési folyamat befejezéséhez kövesse a terminálon megjelenő lépéseket. További bejelentkezési lehetőségekért lásd: Bejelentkezés az Azure CLI-vel.

Amikor a rendszer kéri, először telepítse az Azure CLI-bővítményt. További információ a bővítményekről: Bővítmények használata az Azure CLI-vel.

Futtassa az az version parancsot a telepített verzió és a függő kódtárak megkereséséhez. A legújabb verzióra az az upgrade paranccsal frissíthet.

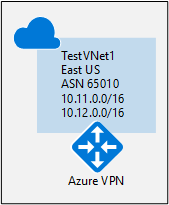

BGP engedélyezése a VPN-átjáróhoz

Erre a szakaszra a másik két konfigurációs szakaszban szereplő lépések végrehajtása előtt van szükség. Az alábbi konfigurációs lépések az Azure VPN Gateway BGP-paramétereit állítják be a 2. ábrán látható módon.

2. diagram

A TestVNet1 létrehozása és konfigurálása

1. Erőforráscsoport létrehozása

Az alábbi példa egy TestRG1 nevű erőforráscsoportot hoz létre az "eastus" helyen. Ha már van erőforráscsoportja abban a régióban, ahol létre szeretné hozni a virtuális hálózatot, használhatja azt.

az group create --name TestRG1 --location eastus

2. TestVNet1 létrehozása

Az alábbi példa egy TestVNet1 nevű virtuális hálózatot és három alhálózatot hoz létre: GatewaySubnet, FrontEnd és BackEnd. Az értékek helyettesítésekor fontos, hogy az átjáró alhálózatának mindig a GatewaySubnet nevet adja. Ha ezt másként nevezi el, az átjáró létrehozása meghiúsul.

Az első parancs létrehozza az előtérbeli címteret és a FrontEnd alhálózatot. A második parancs egy további címteret hoz létre a Háttérbeli alhálózat számára. A harmadik és negyedik parancs létrehozza a BackEnd alhálózatot és a GatewaySubnetet.

az network vnet create -n TestVNet1 -g TestRG1 --address-prefix 10.11.0.0/16 --subnet-name FrontEnd --subnet-prefix 10.11.0.0/24

az network vnet update -n TestVNet1 --address-prefixes 10.11.0.0/16 10.12.0.0/16 -g TestRG1

az network vnet subnet create --vnet-name TestVNet1 -n BackEnd -g TestRG1 --address-prefix 10.12.0.0/24

az network vnet subnet create --vnet-name TestVNet1 -n GatewaySubnet -g TestRG1 --address-prefix 10.12.255.0/27

A TestVNet1 VPN-átjárójának létrehozása BGP-paraméterekkel

1. A nyilvános IP-cím létrehozása

Kérjen egy nyilvános IP-címet. A nyilvános IP-cím a virtuális hálózathoz létrehozott VPN-átjáróhoz lesz lefoglalva.

az network public-ip create -n GWPubIP -g TestRG1 --allocation-method Dynamic

2. Hozza létre a VPN-átjárót as számmal

Hozza létre a TestVNet1 virtuális hálózati átjáróját. A BGP Route-Based VPN-átjárót igényel. A TestVNet1 autonóm rendszerszámának (ASN) beállításához további paraméterre -Asn is szükség van. Az átjáró létrehozása akár 45 percet vagy hosszabb időt is igénybe vehet a választott átjáró-termékváltozattól függően.

Ha a paraméterrel futtatja ezt a --no-wait parancsot, nem lát visszajelzést vagy kimenetet. A --no-wait paraméter lehetővé teszi, hogy az átjáró a háttérben legyen létrehozva. Ez nem jelenti azt, hogy a VPN-átjáró azonnal létrejön.

az network vnet-gateway create -n VNet1GW -l eastus --public-ip-address GWPubIP -g TestRG1 --vnet TestVNet1 --gateway-type Vpn --sku HighPerformance --vpn-type RouteBased --asn 65010 --no-wait

Az átjáró létrehozása után ezzel az átjáróval létesíthet létesítmények közötti kapcsolatot vagy virtuális hálózatok közötti kapcsolatot a BGP-vel.

3. Az Azure BGP társ IP-címének beszerzése

Az átjáró létrehozása után be kell szereznie a BGP társ IP-címét az Azure VPN Gatewayen. Ez a cím szükséges a VPN-átjáró BGP-társként való konfigurálásához a helyszíni VPN-eszközökhöz.

Futtassa az alábbi parancsot.

az network vnet-gateway list -g TestRG1

Jegyezze fel a bgpSettings kimenet tetején található szakaszt. Ezt a

"bgpSettings": {

"asn": 65010,

"bgpPeeringAddress": "10.12.255.30",

"peerWeight": 0

}

Ha nem látja a BgpPeeringAddress IP-címként megjelenített értékét, az átjáró továbbra is konfigurálva van. Próbálkozzon újra, ha az átjáró elkészült.

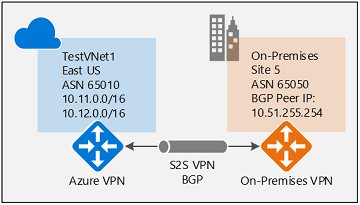

Létesítmények közötti kapcsolat létrehozása a BGP-vel

Létesítmények közötti kapcsolat létrehozásához létre kell hoznia egy helyi hálózati átjárót, amely a helyszíni VPN-eszközt képviseli. Ezután csatlakoztatja az Azure VPN-átjárót a helyi hálózati átjáróhoz. Bár ezek a lépések hasonlóak más kapcsolatok létrehozásához, a BGP-konfigurációs paraméter megadásához szükséges további tulajdonságokat is tartalmazzák, a 3. ábrán látható módon.

3. diagram

A helyi hálózati átjáró létrehozása és konfigurálása

Ez a gyakorlat továbbra is létrehozza a diagramon látható konfigurációt. Ne felejtse el az értékeket olyanokra cserélni, amelyeket a saját konfigurációjához kíván használni. Amikor helyi hálózati átjárókkal dolgozik, tartsa szem előtt a következőket:

- A helyi hálózati átjáró lehet a VPN-átjáróval azonos helyen és erőforráscsoportban, vagy egy másik helyen és erőforráscsoportban is. Ez a példa a különböző erőforráscsoportok átjáróit mutatja be különböző helyeken.

- A helyi hálózati átjáróhoz deklarálandó minimális előtag a BGP-társ IP-címének állomáscíme a VPN-eszközön. Ebben az esetben ez a 10.51.255.254/32 előtag /32 előtagja.

- Emlékeztetőül, különböző BGP ASN-eket kell használnia a helyszíni hálózatok és az Azure-beli virtuális hálózat között. Ha megegyeznek, módosítania kell a virtuális hálózat ASN-ét, ha a helyszíni VPN-eszközök már használják az ASN-t más BGP-szomszédokkal való társviszony létesítésére.

Mielőtt továbblép, győződjön meg arról, hogy elvégezte a gyakorlat BGP engedélyezése a VPN-átjáróhoz szakaszát. Figyelje meg, hogy ebben a példában egy új erőforráscsoportot hoz létre. Figyelje meg a helyi hálózati átjáró két további paraméterét is: Asn és BgpPeerAddress.

az group create -n TestRG5 -l westus

az network local-gateway create --gateway-ip-address 23.99.221.164 -n Site5 -g TestRG5 --local-address-prefixes 10.51.255.254/32 --asn 65050 --bgp-peering-address 10.51.255.254

A virtuális hálózati átjáró és a helyi hálózati átjáró csatlakoztatása

Ebben a lépésben létrehozza a kapcsolatot a TestVNet1 és a Site5 hálózat között. Meg kell adnia a --enable-bgp BGP engedélyezéséhez szükséges paramétert ehhez a kapcsolathoz.

Ebben a példában a virtuális hálózati átjáró és a helyi hálózati átjáró különböző erőforráscsoportokban található. Ha az átjárók különböző erőforráscsoportokban találhatók, meg kell adnia a két átjáró teljes erőforrás-azonosítóját a virtuális hálózatok közötti kapcsolat beállításához.

1. A VNet1GW erőforrás-azonosítójának lekérése

A VNet1GW erőforrás-azonosítójának lekéréséhez használja a következő parancs kimenetét:

az network vnet-gateway show -n VNet1GW -g TestRG1

A kimenetben keresse meg a "id": sort. A kapcsolat következő szakaszban való létrehozásához az idézőjelek értékeire van szükség.

Példa a kimenetre:

{

"activeActive": false,

"bgpSettings": {

"asn": 65010,

"bgpPeeringAddress": "10.12.255.30",

"peerWeight": 0

},

"enableBgp": true,

"etag": "W/\"<your etag number>\"",

"gatewayDefaultSite": null,

"gatewayType": "Vpn",

"id": "/subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW",

Másolja a következő "id": értékeket egy szövegszerkesztőbe, például a Jegyzettömbbe, hogy könnyedén beilleszthesse őket a kapcsolat létrehozásakor.

"id": "/subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"

2. A Site5 erőforrás-azonosítójának lekérése

A következő paranccsal kérje le a Site5 erőforrás-azonosítóját a kimenetből:

az network local-gateway show -n Site5 -g TestRG5

3. A TestVNet1-to-Site5 kapcsolat létrehozása

Ebben a lépésben létrehozza a kapcsolatot a TestVNet1 és a Site5 hálózat között. Ahogy korábban említettük, ugyanahhoz az Azure VPN-átjáróhoz BGP- és nem BGP-kapcsolatok is tartoznak. Ha a BGP nincs engedélyezve a kapcsolattulajdonságban, az Azure nem engedélyezi a BGP-t ehhez a kapcsolathoz, annak ellenére, hogy a BGP-paraméterek már konfigurálva vannak mindkét átjárón. Cserélje le az előfizetés azonosítóit a saját azonosítójára.

az network vpn-connection create -n VNet1ToSite5 -g TestRG1 --vnet-gateway1 /subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW --enable-bgp -l eastus --shared-key "abc123" --local-gateway2 /subscriptions/<subscription ID>/resourceGroups/TestRG5/providers/Microsoft.Network/localNetworkGateways/Site5

Helyszíni eszközkonfiguráció

Az alábbi példa a helyszíni VPN-eszköz BGP-konfigurációs szakaszában megadott paramétereket sorolja fel ehhez a gyakorlathoz:

- Site5 ASN : 65050

- Site5 BGP IP : 10.51.255.254

- Prefixes to announce : (for example) 10.51.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP : 10.12.255.30

- Static route : Add a route for 10.12.255.30/32, with nexthop being the VPN tunnel interface on your device

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

A kapcsolat néhány perc alatt létrejön. A BGP-társviszony-létesítési munkamenet az IPsec-kapcsolat létrehozása után kezdődik.

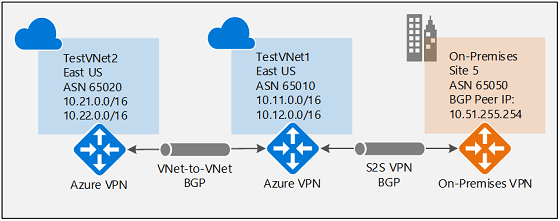

Virtuális hálózatok közötti kapcsolat létrehozása BGP-vel

Ez a szakasz virtuális hálózatok közötti kapcsolatot ad hozzá a BGP-vel, a 4. ábrán látható módon.

4. ábra

Az alábbi utasítások az előző szakaszok lépéseit követik. A TestVNet1 és a VPN Gateway BGP-vel való létrehozásához és konfigurálásához ki kell töltenie a BGP engedélyezése a VPN-átjáróhoz szakaszt.

A TestVNet2 és a VPN-átjáró létrehozása

Fontos, hogy az új virtuális hálózat( TestVNet2) IP-címtartománya ne legyen átfedésben a virtuális hálózat tartományaival.

Ebben a példában a virtuális hálózatok ugyanahhoz az előfizetéshez tartoznak. Virtuális hálózatok közötti kapcsolatokat állíthat be a különböző előfizetések között. További információ: Virtuális hálózatok közötti kapcsolat konfigurálása. Ügyeljen arra, hogy a BGP engedélyezéséhez a kapcsolatok létrehozásakor adja hozzá -EnableBgp $True a elemet.

1. Új erőforráscsoport létrehozása

az group create -n TestRG2 -l eastus

2. TestVNet2 létrehozása az új erőforráscsoportban

Az első parancs létrehozza az előtérbeli címteret és a FrontEnd alhálózatot. A második parancs egy további címteret hoz létre a Háttérbeli alhálózat számára. A harmadik és negyedik parancs létrehozza a BackEnd alhálózatot és a GatewaySubnetet.

az network vnet create -n TestVNet2 -g TestRG2 --address-prefix 10.21.0.0/16 --subnet-name FrontEnd --subnet-prefix 10.21.0.0/24

az network vnet update -n TestVNet2 --address-prefixes 10.21.0.0/16 10.22.0.0/16 -g TestRG2

az network vnet subnet create --vnet-name TestVNet2 -n BackEnd -g TestRG2 --address-prefix 10.22.0.0/24

az network vnet subnet create --vnet-name TestVNet2 -n GatewaySubnet -g TestRG2 --address-prefix 10.22.255.0/27

3. A nyilvános IP-cím létrehozása

Kérjen egy nyilvános IP-címet. A nyilvános IP-cím a virtuális hálózathoz létrehozott VPN-átjáróhoz lesz lefoglalva.

az network public-ip create -n GWPubIP2 -g TestRG2 --allocation-method Dynamic

4. Hozza létre a VPN-átjárót as számmal

Hozza létre a TestVNet2 virtuális hálózati átjáróját. Felül kell bírálnia az alapértelmezett ASN-t az Azure VPN-átjárókon. A csatlakoztatott virtuális hálózatok ASN-jeinek eltérőnek kell lenniük a BGP és az átvitel útválasztásának engedélyezéséhez.

az network vnet-gateway create -n VNet2GW -l eastus --public-ip-address GWPubIP2 -g TestRG2 --vnet TestVNet2 --gateway-type Vpn --sku Standard --vpn-type RouteBased --asn 65020 --no-wait

A TestVNet1 és a TestVNet2 átjáró csatlakoztatása

Ebben a lépésben létrehozza a kapcsolatot a TestVNet1 és a Site5 hálózat között. Ha engedélyezni szeretné a BGP-t ehhez a kapcsolathoz, meg kell adnia a paramétert --enable-bgp .

Az alábbi példában a virtuális hálózati átjáró és a helyi hálózati átjáró különböző erőforráscsoportokban található. Ha az átjárók különböző erőforráscsoportokban találhatók, meg kell adnia a két átjáró teljes erőforrás-azonosítóját a virtuális hálózatok közötti kapcsolat beállításához.

1. A VNet1GW erőforrás-azonosítójának lekérése

Kérje le a VNet1GW erőforrás-azonosítóját a következő parancs kimenetéből:

az network vnet-gateway show -n VNet1GW -g TestRG1

Példaérték az átjáróerőforráshoz:

"/subscriptions/<subscripion ID value>/resourceGroups/TestRG2/providers/Microsoft.Network/virtualNetworkGateways/VNet2GW"

2. A VNet2GW erőforrás-azonosítójának lekérése

Kérje le a VNet2GW erőforrás-azonosítóját a következő parancs kimenetéből:

az network vnet-gateway show -n VNet2GW -g TestRG2

3. A kapcsolatok létrehozása

Hozza létre a kapcsolatot a TestVNet1 és a TestVNet2, valamint a TestVNet2 és a TestVNet1 közötti kapcsolatot. Ezek a parancsok az erőforrás-azonosítókat használják. Ebben a gyakorlatban az erőforrás-azonosító nagy része már szerepel a példában. Mindenképpen cserélje le az előfizetés-azonosító értékeit a sajátjára. Az előfizetés-azonosítót több helyen is használják ugyanabban a parancsban. Ha ezt a parancsot éles környezetben használja, minden hivatkozott objektum teljes erőforrás-azonosítóját lecseréli.

az network vpn-connection create -n VNet1ToVNet2 -g TestRG1 --vnet-gateway1 /subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW --enable-bgp -l eastus --shared-key "abc123" --vnet-gateway2 /subscriptions/<subscription ID>/resourceGroups/TestRG2/providers/Microsoft.Network/virtualNetworkGateways/VNet2GW

az network vpn-connection create -n VNet2ToVNet1 -g TestRG2 --vnet-gateway1 /subscriptions/<subscription ID>/resourceGroups/TestRG2/providers/Microsoft.Network/virtualNetworkGateways/VNet2GW --enable-bgp -l eastus --shared-key "abc123" --vnet-gateway2 /subscriptions/<subscription ID>/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

Fontos

Engedélyezze a BGP-t mindkét kapcsolathoz.

A lépések elvégzése után a kapcsolat néhány percen belül létrejön. A BGP társviszony-létesítési munkamenet a virtuális hálózatok közötti kapcsolat befejezése után lesz felfelé.

Következő lépések

A BGP-vel kapcsolatos további információkért lásd: A BGP és a VPN Gateway ismertetése.