Helyek közötti VPN-kapcsolat konfigurálása ExpressRoute-beli privát társviszony-létesítésen keresztül

A helyek közötti VPN-t egy RFC 1918 IP-cím használatával konfigurálhatja egy virtuális hálózati átjáróra egy ExpressRoute privát társon keresztül. Ez a konfiguráció az alábbi előnyökkel jár:

A privát társhálózat létesítésénél a forgalom titkosítva van.

A virtuális hálózati átjáróhoz csatlakozó, pont-hely típust használó felhasználók az ExpressRoute-tal férhetnek hozzá a helyszíni erőforrásokhoz (a helyek közötti alagúttal).

A helyek közötti VPN-kapcsolatok az ExpressRoute privát társviszony-létesítésen keresztül, a helyek közötti VPN-kapcsolatokkal egy időben helyezhetők üzembe ugyanazon a VPN-átjárón az interneten keresztül.

Ez a funkció csak standard IP-alapú átjárók esetén érhető el.

Előfeltételek

A konfiguráció befejezéséhez ellenőrizze, hogy megfelel-e a következő előfeltételeknek:

Rendelkezik egy működő ExpressRoute-kapcsolatcsoporttal, amely ahhoz a virtuális hálózathoz van csatolva, ahol a VPN-átjáró létrejön (vagy létre lesz hozva).

Az erőforrásokat RFC1918 (privát) IP-címen keresztül érheti el a virtuális hálózaton az ExpressRoute-kapcsolatcsoporton keresztül.

Útválasztás

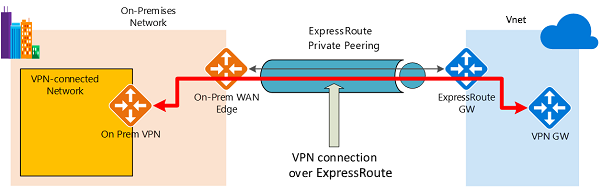

Az 1 . ábra az ExpressRoute-beli privát társviszony-létesítésen keresztüli VPN-kapcsolat példáját mutatja be. Ebben a példában egy olyan hálózat jelenik meg a helyszíni hálózaton belül, amely expressRoute-beli privát társviszony-létesítésen keresztül csatlakozik az Azure Hub VPN-átjáróhoz. Ennek a konfigurációnak egy fontos eleme a helyszíni hálózatok és az Azure közötti útválasztás az ExpressRoute és a VPN-útvonalakon keresztül.

1. ábra

A kapcsolat létrehozása egyszerű:

ExpressRoute-kapcsolat létesítése ExpressRoute-kapcsolatcsoporttal és privát társviszony-létesítéssel.

Hozza létre a VPN-kapcsolatot a jelen cikk lépéseivel.

Forgalom a helyszíni hálózatokról az Azure-ba

A helyszíni hálózatokból az Azure-ba irányuló forgalom esetében az Azure-előtagok az ExpressRoute privát társviszony-létesítési BGP-n, valamint a VPN BGP-n keresztül vannak meghirdetve, ha a BGP konfigurálva van a VPN-átjárón. Az eredmény két hálózati útvonal (útvonal) az Azure felé a helyszíni hálózatokból:

• Egy hálózati útvonal az IPsec által védett útvonalon keresztül.

• Egy hálózati útvonal közvetlenül az ExpressRoute-on keresztül IPsec-védelem nélkül.

Ha titkosítást szeretne alkalmazni a kommunikációra, győződjön meg arról, hogy az 1. ábrán a VPN-hez csatlakoztatott hálózat esetében a helyszíni VPN-átjárón keresztüli Azure-útvonalak előnyben részesülnek a közvetlen ExpressRoute-útvonalon.

Forgalom az Azure-ból a helyszíni hálózatokba

Ugyanez a követelmény vonatkozik az Azure-ból a helyszíni hálózatokra érkező forgalomra is. Annak érdekében, hogy az IPsec-útvonal előnyben legyen részesítve a közvetlen ExpressRoute-útvonalon (IPsec nélkül), két lehetőség közül választhat:

• A VPN-hez csatlakoztatott hálózat VPN BGP-munkamenetének pontosabb előtagjainak meghirdetése. Meghirdethet egy nagyobb tartományt, amely magában foglalja a VPN-hez csatlakoztatott hálózatot az ExpressRoute privát társviszony-létesítésen keresztül, majd a VPN BGP-munkamenet konkrétabb tartományait. Meghirdetheti például a 10.0.0.0/16-ot az ExpressRoute-on keresztül, a 10.0.1.0/24-et PEDIG VPN-en keresztül.

• A VPN és az ExpressRoute különálló előtagjainak meghirdetése. Ha a VPN-hez csatlakoztatott hálózati tartományok különböznek más ExpressRoute-hálózatoktól, meghirdetheti az előtagokat a VPN- és az ExpressRoute BGP-munkamenetekben. Meghirdetheti például a 10.0.0.0/24-et az ExpressRoute-on keresztül, a 10.0.1.0/24-et PEDIG VPN-en keresztül.

Mindkét példában az Azure a 10.0.1.0/24-be küld forgalmat a VPN-kapcsolaton keresztül, nem pedig közvetlenül az ExpressRoute-on keresztül VPN-védelem nélkül.

Figyelmeztetés

Ha ugyanazokat az előtagokat az ExpressRoute és a VPN-kapcsolatokon is meghirdeti, az Azure közvetlenül VPN-védelem nélkül fogja használni az ExpressRoute-útvonalat.

A portál lépései

Helyek közötti kapcsolat konfigurálása. A lépésekért tekintse meg a helyek közötti konfigurációs cikket. Ügyeljen arra, hogy standard nyilvános IP-címmel rendelkező átjárót válasszon.

Engedélyezze a privát IP-címeket az átjárón. Válassza a Konfiguráció lehetőséget, majd állítsa be az átjáró privát IP-címeket engedélyezve. Válassza a Mentés lehetőséget a módosítások mentéséhez.

Az Áttekintés lapon válassza a Továbbiak megtekintése lehetőséget a magánhálózati IP-cím megtekintéséhez. Írja le ezeket az információkat a konfigurációs lépések későbbi részében való használatra. Ha aktív-aktív módú VPN-átjáróval rendelkezik, két privát IP-cím jelenik meg.

Ha engedélyezni szeretné az Azure Privát IP-cím használatát a kapcsolaton, lépjen a Konfiguráció lapra. Állítsa be az Azure Privát IP-cím használata engedélyezve beállítást, majd válassza a Mentés lehetőséget.

Használja a 3. lépésben leírt privát IP-címet távoli IP-címként a helyszíni tűzfalon a helyek közötti alagút létrehozásához az ExpressRoute privát társviszony-létesítésen keresztül.

Feljegyzés

A BGP konfigurálása a VPN-átjárón nem szükséges a VPN-kapcsolat ExpressRoute-beli privát társviszony-létesítésen keresztüli eléréséhez.

A PowerShell lépései

Helyek közötti kapcsolat konfigurálása. A lépésekért tekintse meg a Helyek közötti VPN konfigurálása című cikket. Ügyeljen arra, hogy standard nyilvános IP-címmel rendelkező átjárót válasszon.

Állítsa be a jelölőt úgy, hogy a privát IP-címet használja az átjárón a következő PowerShell-parancsokkal:

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $trueNyilvános és privát IP-címet kell látnia. Írja le az IP-címet a kimenet "TunnelIpAddresses" szakaszában. Ezt az információt egy későbbi lépésben fogja használni.

Állítsa be a kapcsolatot a privát IP-cím használatára a következő PowerShell-paranccsal:

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $trueA tűzfalon pingelje a 2. lépésben leírt privát IP-címet. Az ExpressRoute privát társviszony-létesítésen keresztül elérhetőnek kell lennie.

Ezt a privát IP-címet használja távoli IP-címként a helyszíni tűzfalon a helyek közötti alagút létrehozásához az ExpressRoute privát társviszony-létesítésen keresztül.

Következő lépések

További információ a VPN Gatewayről: Mi a VPN Gateway?