Magas rendelkezésre állású átjárókapcsolat tervezése helyszíni és virtuális hálózatok közötti kapcsolatokhoz

Ez a cikk segít megérteni, hogyan tervezhet magas rendelkezésre állású átjárókapcsolatokat a helyek közötti és a virtuális hálózatok közötti kapcsolatokhoz.

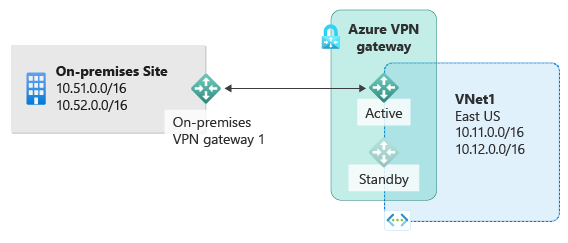

Tudnivalók a VPN-átjáró redundanciáról

Minden egyes Azure-alapú VPN-átjáró két példányból áll, amelyek aktív-készenléti konfigurációban vannak. Az aktív példányt érintő bármilyen tervezett karbantartás vagy nem tervezett kimaradás esetén a készenléti példány automatikusan átveszi az aktív szerepét (feladatátvétel), és fenntartja az S2S VPN- vagy a virtuális hálózatok közötti kapcsolatokat. Az átvétel rövid megszakítással jár. Tervezett karbantartás esetén a kapcsolatnak 10-15 másodpercen belül vissza kell állnia. Nem tervezett problémák esetén a kapcsolat helyreállítása hosszabb, a legrosszabb esetben körülbelül 1–3 perc. Az átjáróval létesített P2S VPN-ügyfélkapcsolatok esetében a P2S-kapcsolatok megszakadnak, és a felhasználóknak újra kell csatlakozniuk az ügyfélszámítógépekről.

Magas rendelkezésre állású helyek közötti

A helyek közötti kapcsolatok jobb rendelkezésre állása érdekében néhány lehetőség áll rendelkezésre:

- Több helyszíni VPN-eszköz

- Aktív-aktív Azure-alapú VPN-átjáró

- A kettő kombinációja

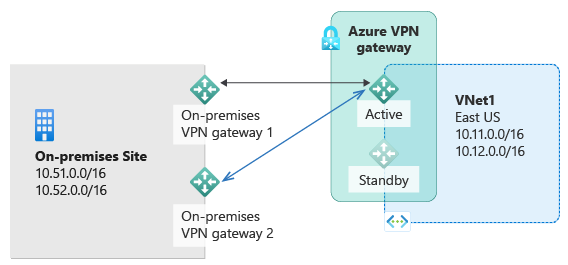

Több helyszíni VPN-eszköz

Az alábbi ábrán látható módon több VPN-eszközt is használhat a helyszíni hálózatából az Azure-alapú VPN-átjáróhoz való csatlakozásra:

Ez a konfiguráció több aktív alagutat biztosít ugyanabból az Azure-alapú VPN-átjáróból az azonos helyen lévő helyszíni eszközeihez. Van néhány követelmény és megkötés:

- Több S2S VPN-kapcsolatot kell létesítenie a VPN-eszközök és az Azure között. Ha több VPN-eszközt csatlakoztat ugyanabból a helyszíni hálózatból az Azure-hoz, minden VPN-eszközhöz létre kell hoznia egy helyi hálózati átjárót, és egy kapcsolatot az Azure VPN-átjáróról minden helyi hálózati átjáróhoz.

- A VPN-eszközöknek megfelelő helyi hálózati átjáróknak egyedi nyilvános IP-címmel kell rendelkezniük a GatewayIpAddress tulajdonságban.

- Ehhez a konfigurációhoz BGP szükséges. A VPN-eszközöknek megfelelő összes helyi hálózati átjáróhoz meg kell adnia egy egyedi BGP társ IP-címet a BgpPeerIpAddress tulajdonságban.

- Az azonos helyszíni hálózatok előtagjait BGP használatával kell meghirdetnie az Azure-alapú VPN-átjárónak, hogy a forgalom továbbítása egyszerre történjen ezeken az alagutakon keresztül.

- Egyenlő költségű többútvonalos útválasztást (ECMP) kell használnia.

- A rendszer minden kapcsolatot az Azure VPN-átjáró alagútjainak maximális számával számol. Az alagutakról, kapcsolatokról és átviteli sebességről a VPN Gateway beállításainak oldalán tájékozódhat.

Ebben a konfigurációban az Azure-alapú VPN-átjáró továbbra is aktív-készenléti állapotban van, ezért a feladatátvétel és a rövid megszakítás továbbra is bekövetkezik a fent leírtak szerint. Ez a beállítás viszont védelmet nyújt a hibák vagy megszakítások ellen a helyszíni hálózat és a VPN-eszközök esetében.

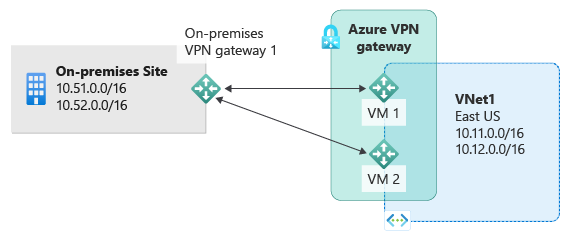

Aktív-aktív VPN-átjárók

Azure VPN-átjárót aktív-aktív konfigurációban hozhat létre, ahol az átjáró virtuális gépek mindkét példánya S2S VPN-alagutakat hoz létre a helyszíni VPN-eszközhöz, ahogy az alábbi ábra is mutatja:

Ebben a konfigurációban minden Azure Gateway-példány egyedi nyilvános IP-címmel rendelkezik, és mindegyik létrehoz egy IPsec/IKE S2S VPN-alagutat a helyi hálózati átjáróban és -kapcsolatban megadott helyszíni VPN-eszközhöz. Mindkét VPN-alagút ugyanannak a kapcsolatnak a része. Továbbra is konfigurálnia kell a helyszíni VPN-eszközt, hogy két S2S VPN-alagutat fogadjon el vagy hozzon létre a két nyilvános Azure VPN Gateway IP-címhez.

Mivel az Azure Gateway-példányok aktív-aktív konfigurációban vannak, az Azure-beli virtuális hálózat és a helyszíni hálózat közötti forgalom egyszerre mindkét alagúton keresztül lesz irányítva, még akkor is, ha a helyszíni VPN-eszköz előnyben részesítheti az egyik alagutat a másik felett. Egyetlen TCP- vagy UDP-folyamat esetén az Azure ugyanazt az alagutat próbálja használni, amikor csomagokat küld a helyszíni hálózatnak. A helyszíni hálózat azonban egy másik alagút használatával küldhet csomagokat az Azure-ba.

Ha az egyik átjárópéldány esetében tervezett karbantartás vagy nem tervezett esemény következik be, az adott példány és a helyszíni VPN-eszköz közötti IPsec-alagút megszakad. A VPN-eszköz megfelelő útvonalait a rendszer automatikusan eltávolítja vagy visszavonja, hogy a forgalom a másik aktív IPsec-alagútra kerüljön át. Az Azure részéről az érintett példányról az aktív példányra való átállás automatikusan megtörténik.

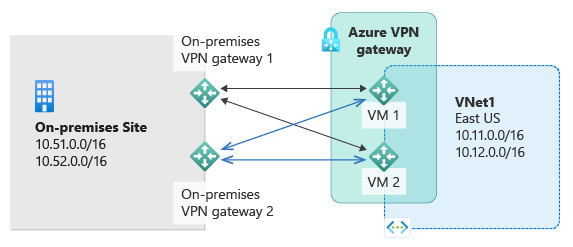

Kettős redundancia: aktív-aktív VPN-átjárók az Azure és a helyszíni hálózatok számára egyaránt

A legmegbízhatóbb megoldás az aktív-aktív átjárók kombinálása a hálózaton és az Azure-ban is, ahogy az az alábbi ábrán is látható.

Itt egy aktív-aktív konfigurációban hozza létre és állítja be az Azure VPN-átjárót, és hozzon létre két helyi hálózati átjárót és két kapcsolatot a két helyszíni VPN-eszközhöz a fent leírtak szerint. Az eredmény 4 IPsec-alagút szoros hálókapcsolata az Azure virtuális hálózat és a helyszíni hálózat között.

Az Összes átjáró és alagút aktív az Azure-oldalról, így a forgalom egyszerre oszlik el mind a 4 alagút között, bár minden TCP- vagy UDP-folyamat ismét ugyanazt az alagutat vagy útvonalat követi az Azure-oldalról. A forgalom elosztása ellenére valamennyivel jobb átviteli sebességet tapasztalhat az IPsec-alagutak esetében, de ennek a konfigurációnak a magas rendelkezésre állás az elsődleges célja. A szórás statisztikai jellege miatt nehéz megállapítani, hogy a különböző alkalmazásforgalmi feltételek milyen hatással lesznek az összesített átviteli sebességre.

Ehhez a topológiához két helyi hálózati átjáróra és két kapcsolatra van szükség a helyszíni VPN-eszközök párjának támogatásához, és a BGP-nek egyidejű kapcsolatot kell engedélyeznie a két, ugyanazon helyszíni hálózathoz csatlakozó kapcsolaton. Ezek a követelmények megegyeznek a fentiekkel.

Magas rendelkezésre állású virtuális hálózatok közötti hálózat

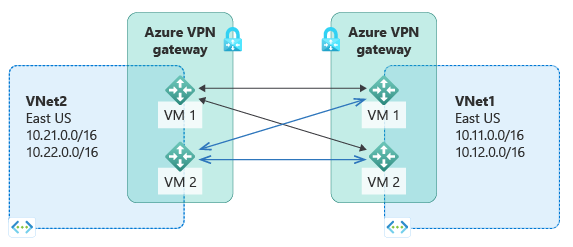

Ugyanez az aktív-aktív konfiguráció az Azure virtuális hálózatok közötti kapcsolatokra is alkalmazható. Mindkét virtuális hálózathoz létrehozhat aktív-aktív VPN-átjárókat, és összekapcsolhatja őket úgy, hogy a két virtuális hálózat között 4 alagút teljes hálókapcsolata legyen, ahogyan az alábbi ábrán látható:

Ez biztosítja, hogy bármilyen tervezett karbantartási esemény esetében legyen két alagút a két virtuális hálózat között, ami még jobb rendelkezésre állást eredményez. Bár az azonos topológia a létesítmények közötti kapcsolatok esetében két kapcsolatot igényel, a fent bemutatott virtuális hálózatok közötti topológiához az egyes átjárókhoz csak egy kapcsolat szükséges. Emellett a BGP használata nem kötelező, kivéve, ha a virtuális hálózatok közötti kapcsolat esetében átmenő útválasztásra van szükség.

Következő lépések

Lásd: Aktív-aktív átjárók konfigurálása az Azure Portal vagy a PowerShell használatával.