Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A sebességkorlátozás lehetővé teszi a rendellenesen magas forgalom észlelését és blokkolását bármely szoftvercsatornás IP-címről. Az Azure Web Application Firewall Azure Front Doorban való használatával enyhítheti a szolgáltatásmegtagadásos támadások bizonyos típusait. A sebességkorlátozás védelmet nyújt azokkal az ügyfelekkel szemben is, amelyek véletlenül helytelenül lettek konfigurálva, hogy nagy mennyiségű kérést küldjenek rövid időn belül.

Az aljzat IP-címe annak az ügyfélnek a címe, amely a TCP-kapcsolatot kezdeményezte az Azure Front Door felé. Általában a socket IP-címe a felhasználó IP-címe, de lehet egy proxy szerver vagy egy másik eszköz IP-címe is, amely a felhasználó és az Azure Front Door között helyezkedik el. Ha több ügyfél is hozzáfér az Azure Front Doorhoz különböző szoftvercsatornás IP-címekről, mindegyikre saját díjszabási korlátok vonatkoznak.

Sebességkorlát-szabályzat konfigurálása

A sebességkorlátozás egyéni WAF-szabályokkal van konfigurálva.

Sebességkorlát-szabály konfigurálásakor meg kell adnia a küszöbértéket. A küszöbérték az egyes csatlakozó IP-címéről engedélyezett webes kérések száma egy vagy öt perces időtartamon belül.

Meg kell adnia legalább egy egyezés feltételt is, amely tájékoztatja az Azure Front Doort, hogy mikor aktiválja a sebességkorlátot. Több díjkorlátot is konfigurálhat, amelyek az alkalmazás különböző elérési útjaira vonatkoznak.

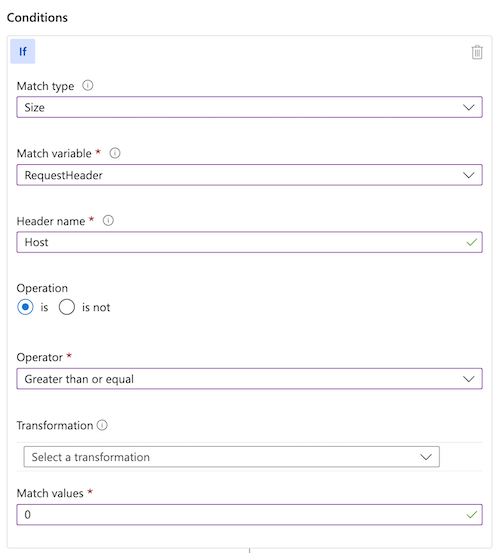

Ha minden kérésére alkalmaznia kell egy sebességkorlátozási szabályt, fontolja meg egy illeszkedési feltétel használatát, ahogyan az alábbi példa mutatja:

Az előző egyeztetési feltétel az összes kérelmet azonosítja, amelyeknél a Host fejléc hossza nagyobb, mint 0. Mivel az Azure Front Door összes érvényes HTTP-kérése tartalmaz egy fejlécet Host , ez az egyeztetési feltétel az összes HTTP-kérésnek megfeleltetést eredményezi.

Sebességkorlátozások és Azure Front Door-kiszolgálók

Az ugyanazon ügyféltől érkező kérések gyakran ugyanarra az Azure Front Door-kiszolgálóra érkeznek. Ebben az esetben a kérések le lesznek tiltva, amint eléri a sebességkorlátot az egyes ügyfél IP-címek esetében.

Lehetséges, hogy az ugyanazon ügyféltől érkező kérések egy másik Azure Front Door-kiszolgálóra érkeznek, amely még nem frissítette a sebességkorlát-számlálókat. Előfordulhat például, hogy az ügyfél minden kéréshez új TCP-kapcsolatot nyit meg, és minden TCP-kapcsolatot egy másik Azure Front Door-kiszolgálóra irányíthat.

Ha a küszöbérték elég alacsony, az új Azure Front Door-kiszolgálóra irányuló első kérés megfelelhet a sebességkorlát-ellenőrzésnek. Alacsony küszöbérték esetén (például kevesebb, mint 200 kérés percenként) előfordulhat, hogy a küszöbérték feletti kérések áthaladnak.

Néhány szempont, amit szem előtt kell tartani, miközben meghatározza a küszöbértékeket és az időkereteket a sebességkorlátozáshoz:

- A DDoS-támadások megelőzésének leghatékonyabb konfigurációja a nagyobb méretű ablak, amely a legkisebb elfogadható kérésszám-küszöbértékkel rendelkezik. Ez a konfiguráció hatékonyabb, mert ha egy támadó eléri a küszöbértéket, akkor a sebességkorlát fennmaradó időszakában blokkolva lesznek. Ezért ha egy támadó egyperces ablak első 30 másodpercében blokkolva van, csak a fennmaradó 30 másodpercre korlátozott a sebesség. Ha egy támadó egy ötperces időablak első percében le van tiltva, a fennmaradó négy percre korlátozott a hozzáférési sebessége.

- A nagyobb időablak-méretek (például öt perc egy percnél hosszabb) és a nagyobb küszöbértékek (például 200 több mint 100) beállítása pontosabb a sebességkorlát küszöbértékéhez közeli kényszerítésben, mint a rövidebb időablak-méretek és az alacsonyabb küszöbértékek használata.

- Az Azure Front Door WAF-sebességkorlátozása meghatározott ideig működik. A sebességkorlát küszöbértékének átlépése után a rögzített időszak hátralévő részében a sebességkorlátozó szabálynak megfelelő összes forgalom le lesz tiltva.

Következő lépések

- Konfigurálja az Azure Front Door WAF sebességkorlátozását.

- Tekintse át a sebességkorlátozás ajánlott eljárásait.