Az Azure VMware-megoldás számítási feladatainak biztonsági szempontjai

Ez a cikk az Azure VMware-megoldás számítási feladatainak biztonsági tervezési területét ismerteti. A vitafórum az Azure VMware Solution számítási feladatainak biztonságossá tételéhez és védelméhez szükséges különböző intézkedéseket ismerteti. Ezek az intézkedések segítenek megvédeni az infrastruktúrát, az adatokat és az alkalmazásokat. Ez a biztonsági megközelítés holisztikus, és igazodik a szervezet alapvető prioritásaihoz.

Az Azure VMware Solution biztonságossá tételéhez közös felelősségi modellre van szükség, amely bizonyos biztonsági szempontokért a Microsoft Azure és a VMware felelős. A megfelelő biztonsági intézkedések végrehajtásához győződjön meg a megosztott felelősségi modell és az informatikai csapatok, a VMware és a Microsoft közötti együttműködés egyértelmű megértéséről.

Megfelelőség és szabályozás kezelése

Hatás: Biztonság, működési kiválóság

A magánfelhő tévedésből történő törlésének elkerülése érdekében használjon erőforrás-zárolásokat az erőforrások nemkívánatos törlésének vagy módosításának megakadályozásához. Ezek az előfizetés, az erőforráscsoport vagy az erőforrás szintjén állíthatók be, és letilthatják a törléseket, módosításokat vagy mindkettőt.

Fontos a nem megfelelő kiszolgálók észlelése is. Erre a célra használhatja az Azure Arcot. Az Azure Arc kiterjeszti az Azure felügyeleti képességeit és szolgáltatásait a helyszíni vagy többfelhős környezetekre. Az Azure Arc egyablakos nézetet biztosít a frissítések és gyorsjavítások alkalmazásához központosított kiszolgálókezelés és -szabályozás biztosításával. Az eredmény konzisztens felhasználói élmény az Azure-ból, a helyszíni rendszerekből és az Azure VMware Solutionből származó összetevők kezeléséhez.

Ajánlások

- Helyezzen egy erőforrás-zárolást a magánfelhőt üzemeltető erőforráscsoportra, hogy megakadályozza a véletlen törlést.

- Azure VMware Solution vendég virtuális gépek (VM-ek) konfigurálása Azure Arc-kompatibilis kiszolgálókként. A gépek csatlakoztatására használható módszerekért tekintse meg az Azure csatlakoztatott gépügynök üzembehelyezési lehetőségeit.

- Minősített külső megoldás vagy Azure Arc for Azure VMware Solution üzembe helyezése (előzetes verzió).

- Az Azure Arc-kompatibilis Azure Policy használatával naplózhatja és kényszerítheti a biztonsági vezérlőket az Azure VMware Solution vendég virtuális gépein.

A vendég operációs rendszer védelme

Hatás: Biztonság

Ha nem javítja ki és rendszeresen frissíti az operációs rendszert, sebezhetővé teszi, és a teljes platformot veszélybe sértheti. Ha rendszeresen alkalmazza a javításokat, naprakészen tartja a rendszert. Végpontvédelmi megoldás használata esetén megakadályozhatja, hogy a gyakori támadási vektorok az operációs rendszert célbavektorokként használják. Emellett fontos a biztonsági rések rendszeres vizsgálata és felmérése is. Ezek az eszközök segítenek a biztonsági hiányosságok és biztonsági rések azonosításában és elhárításában.

Felhőhöz készült Microsoft Defender olyan egyedi eszközöket kínál, amelyek fejlett fenyegetésvédelmet biztosítanak az Azure VMware Solution és a helyszíni virtuális gépek között, beleértve a következőket:

- Fájlintegritási monitorozás.

- Fájl nélküli támadásészlelés.

- Operációsrendszer-javítások értékelése.

- Biztonsági helytelen konfiguráció értékelése.

- Végpontvédelmi értékelés.

Ajánlások

- Telepítsen egy Azure-beli biztonsági ügynököt az Azure VMware Solution vendég virtuális gépeire az Azure Arcon keresztül a kiszolgálók számára a biztonsági konfigurációk és biztonsági rések figyeléséhez.

- Konfigurálja az Azure Arc-gépeket, hogy automatikusan hozzon létre társításokat a Felhőhöz készült Defender alapértelmezett adatgyűjtési szabályával.

- Az Azure VMware Solution magánfelhő üzembe helyezéséhez és futtatásához használt előfizetésen használjon egy Felhőhöz készült Defender csomagot, amely tartalmazza a kiszolgálóvédelmet.

- Ha az Azure VMware Solution magánfelhőjében kiterjesztett biztonsági előnyökkel rendelkező vendég virtuális gépek vannak, rendszeresen telepítse a biztonsági frissítéseket. A frissítések üzembe helyezéséhez használja a Mennyiségi aktiválás kezelőeszköze.

Adatok titkosítása

Hatás: Biztonság, működési kiválóság

Az adattitkosítás fontos szempont az Azure VMware-megoldás számítási feladatainak a jogosulatlan hozzáféréssel és a bizalmas adatok integritásának megőrzésével szemben. A titkosítás magában foglalja az inaktív adatokat a rendszereken és az átvitel alatt lévő adatokat.

Ajánlások

- VMware vSAN-adattárak titkosítása ügyfél által felügyelt kulcsokkal az inaktív adatok titkosításához.

- Használjon natív titkosítási eszközöket, például a BitLockert a vendég virtuális gépek titkosításához.

- Natív adatbázis-titkosítási beállításokat használhat az Azure VMware Solution magánfelhőbeli vendég virtuális gépeken futó adatbázisokhoz. Használhat például transzparens adattitkosítást (TDE) az SQL Serverhez.

- Adatbázis-tevékenységek figyelése gyanús tevékenységek esetén. Használhat natív adatbázis-monitorozási eszközöket, például az SQL Server Tevékenységfigyelőt.

Hálózati biztonság megvalósítása

Hatás: Működési kiválóság

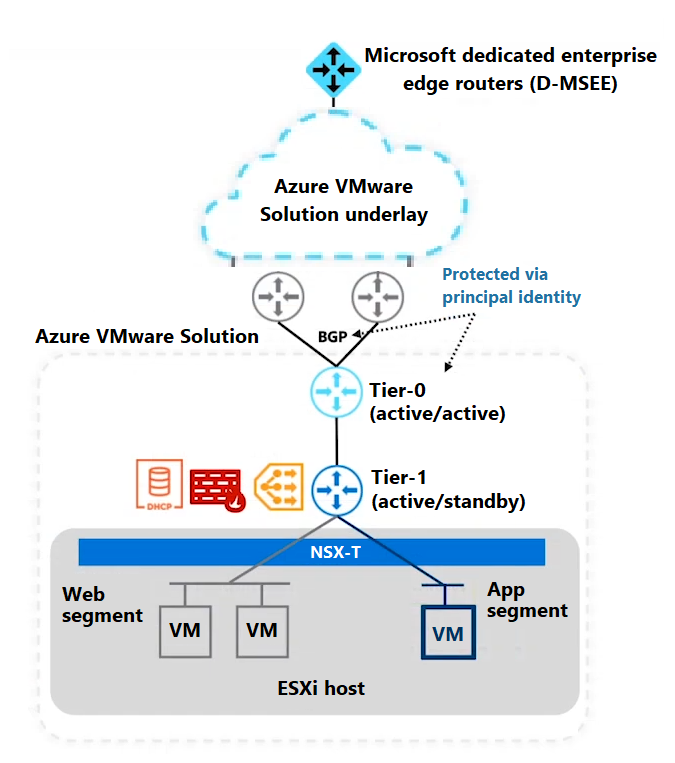

A hálózati biztonság célja, hogy megakadályozza az Azure VMware Solution összetevőihez való jogosulatlan hozzáférést. A cél elérésének egyik módszere a határok hálózati szegmentáláson keresztüli megvalósítása. Ez a gyakorlat segít elkülöníteni az alkalmazásokat. A szegmentálás részeként a virtuális LAN az adatkapcsolati rétegen működik. Ez a virtuális hálózat biztosítja a virtuális gépek fizikai elkülönítését a fizikai hálózat logikai hálózatokra való particionálásával a forgalom elkülönítéséhez.

A szegmensek ezután speciális biztonsági képességeket és útválasztást biztosítanak. Az alkalmazás-, web- és adatbázisszint például különálló szegmensekkel rendelkezhet egy háromrétegű architektúrában. Az alkalmazás biztonsági szabályokkal adhat hozzá mikroszegmentálási szintet az egyes szegmensekben lévő virtuális gépek közötti hálózati kommunikáció korlátozásához.

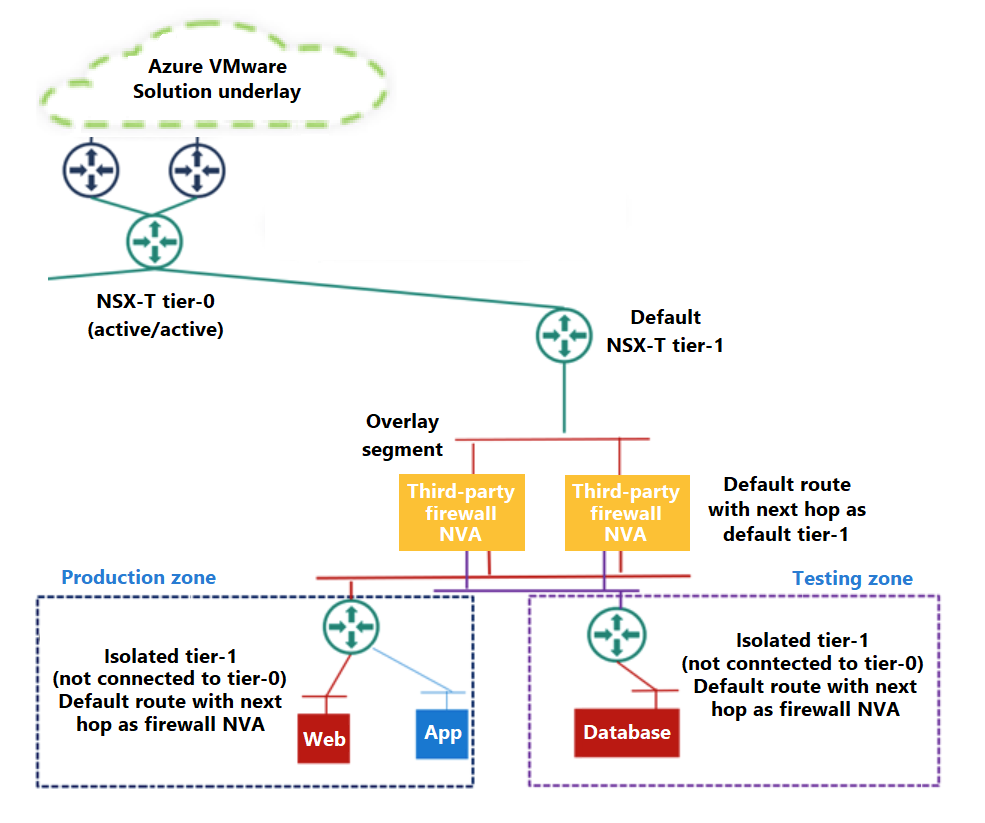

Az 1. rétegbeli útválasztók a szegmensek előtt vannak elhelyezve. Ezek az útválasztók útválasztási képességeket biztosítanak a szoftver által definiált adatközpontban (SDDC). Több 1. rétegbeli útválasztót is üzembe helyezhet a különböző szegmenscsoportok elkülönítéséhez vagy egy adott útválasztás eléréséhez. Tegyük fel például, hogy korlátozni szeretné az éles, fejlesztési és tesztelési számítási feladatok felé és onnan érkező kelet-nyugati forgalmat. Az elosztott 1. szintű szintek segítségével adott szabályok és szabályzatok alapján szegmentelheti és szűrheti a forgalmat.

Ajánlások

- Hálózati szegmensek használatával logikailag elválaszthatja és figyelheti az összetevőket.

- A VMware NSX-T Adatközpontban natív mikroszegmentálási képességekkel korlátozhatja az alkalmazás összetevői közötti hálózati kommunikációt.

- A szegmensek közötti útválasztás biztonságossá és optimalizálásához használjon központosított útválasztási berendezést.

- Átmeneti 1. rétegbeli útválasztókat használjon, ha a hálózati szegmentálást szervezeti biztonsági vagy hálózati szabályzatok, megfelelőségi követelmények, üzleti egységek, részlegek vagy környezetek vezérlik.

Behatolásészlelő és -megelőző rendszer (IDPS) használata

Hatás: Biztonság

Az IDPS segítségével észlelheti és megakadályozhatja a hálózati támadásokat és a rosszindulatú tevékenységeket az Azure VMware Solution-környezetben.

Ajánlások

- A VMware NSX-T adatközpont elosztott tűzfalával segítséget kaphat az Azure VMware Solution összetevői közötti kelet-nyugati forgalom rosszindulatú mintáinak és kártevőinek észleléséhez.

- Használjon Azure-szolgáltatást, például az Azure Firewallt vagy egy minősített, harmadik féltől származó NVA-t, amely az Azure-ban vagy az Azure VMware Solutionben fut.

Szerepköralapú hozzáférés-vezérlés (RBAC) és többtényezős hitelesítés használata

Hatás: Biztonság, működési kiválóság

Az identitásbiztonság segít szabályozni az Azure VMware Solution magánfelhő-számítási feladataihoz és az rajtuk futó alkalmazásokhoz való hozzáférést. Az RBAC használatával hozzárendelheti az adott felhasználókhoz és csoportokhoz megfelelő szerepköröket és engedélyeket. Ezek a szerepkörök és engedélyek a minimális jogosultság elve alapján vannak megadva.

A felhasználói hitelesítéshez többtényezős hitelesítést is kényszeríthet, hogy további biztonsági réteget biztosítson a jogosulatlan hozzáférés ellen. A különböző többtényezős hitelesítési módszerek, például a mobil leküldéses értesítések kényelmes felhasználói élményt nyújtanak, és segítenek az erős hitelesítés biztosításában is. Az Azure VMware Solution integrálható a Microsoft Entra ID azonosítóval a felhasználók felügyeletének központosítása és a Microsoft Entra speciális biztonsági funkcióinak kihasználása érdekében. Ilyenek például a kiemelt identitáskezelés, a többtényezős hitelesítés és a feltételes hozzáférés.

Ajánlások

- A Microsoft Entra Privileged Identity Management használatával időhöz kötött hozzáférést biztosít az Azure Portalhoz és a vezérlőpanel műveleteihez. A kiemelt identitáskezelési naplózási előzmények használatával nyomon követheti a magas jogosultsági szintű fiókok által végrehajtott műveleteket.

- Csökkentse azon Microsoft Entra-fiókok számát, amelyek:

- Hozzáférés az Azure Portalhoz és az API-khoz.

- Lépjen az Azure VMware Solution privát felhőjéhez.

- Olvassa el a VMware vCenter Server és A VMware NSX-T adatközpont felügyeleti fiókjait.

- A VMware vCenter Serverhez és a VMware NSX-T adatközponthoz tartozó helyi

cloudadminfiók hitelesítő adatainak elforgatása a felügyeleti fiókokkal való visszaélés és visszaélés megakadályozása érdekében. Ezeket a fiókokat csak üvegtöréses helyzetekben használja. Hozzon létre kiszolgálócsoportokat és felhasználókat a VMware vCenter Serverhez, és rendelje hozzájuk az identitásokat külső identitásforrásokból. Ezeket a csoportokat és felhasználókat használhatja adott VMware vCenter Server és VMware NSX-T adatközpont-műveletekhez. - Használjon központosított identitásforrást a vendég virtuális gépek és alkalmazások hitelesítési és engedélyezési szolgáltatásainak konfigurálásához.

A biztonság monitorozása és a fenyegetések észlelése

Hatás: Biztonság, működési kiválóság

A biztonsági monitorozás és fenyegetésészlelés magában foglalja az Azure VMware Solution magánfelhő-számítási feladatainak biztonsági helyzetében bekövetkező változások észlelését és megválaszolását. Fontos, hogy kövesse az iparági ajánlott eljárásokat, és megfeleljen a szabályozási követelményeknek, beleértve a következőket:

- Az egészségbiztosítási hordozhatóságról és elszámoltathatóságról szóló törvény (HIPAA).

- Fizetésikártya-iparág adatbiztonsági szabványai (PCI DSS).

Biztonsági információk és eseménykezelő (SIEM) eszközök vagy a Microsoft Sentinel használatával összesítheti, monitorozhatja és elemezheti a biztonsági naplókat és eseményeket. Ezek az információk segítenek észlelni és reagálni a lehetséges fenyegetésekre. Az auditvizsgálatok rendszeres elvégzése szintén segít elhárítani a fenyegetéseket. Ha rendszeresen figyeli az Azure VMware Solution-környezetet, jobb helyzetben van, hogy megfeleljen a biztonsági szabványoknak és szabályzatoknak.

Ajánlások

- Automatizálja a Felhőhöz készült Defender javaslataira adott válaszokat az alábbi Azure-szabályzatok használatával:

- Munkafolyamat-automatizálás biztonsági riasztásokhoz

- Munkafolyamat-automatizálás biztonsági javaslatokhoz

- Munkafolyamat-automatizálás a jogszabályi megfelelőség változásaihoz

- Telepítse a Microsoft Sentinelt, és állítsa be a célhelyet egy Log Analytics-munkaterületre, hogy naplókat gyűjtsön az Azure VMware Solution privát felhőbeli vendég virtuális gépeiből.

- Adatösszekötő használatával csatlakoztassa a Microsoft Sentinelt és a Felhőhöz készült Defender.

- A fenyegetésekre adott válaszok automatizálása Microsoft Sentinel-forgatókönyvek és Azure Automation-szabályok használatával.

Biztonsági alapkonfiguráció létrehozása

Hatás: Biztonság

A Microsoft felhőbiztonsági referenciamutatója javaslatokat nyújt a felhőmegoldások Azure-beli védelmére. Ez a biztonsági alapkonfiguráció a Microsoft 1.0-s verziójában meghatározott vezérlőket alkalmazza az Azure Policyra.

Ajánlások

- A számítási feladatok védelme érdekében alkalmazza az Azure-beli biztonsági alapkonfigurációban megadott javaslatokat az Azure VMware Solutionhez.

Következő lépések

Most, hogy megvizsgálta az Azure VMware Solution biztonságossá tételének ajánlott eljárásait, vizsgálja meg az üzleti kiválóság elérésére szolgáló üzemeltetési felügyeleti eljárásokat.

Az értékelési eszköz használatával értékelheti ki a tervezési lehetőségeket.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: