Feltételes hozzáférésű alkalmazásvezérlés üzembe helyezése nem Microsoft-identitásszolgáltatóval rendelkező katalógusalkalmazásokhoz

A Felhőhöz készült Microsoft Defender-alkalmazások hozzáférés- és munkamenet-vezérlői a felhőalapú alkalmazáskatalógusból származó alkalmazásokkal és egyéni alkalmazásokkal működnek. A Felhőhöz készült Defender Apps által előre előkészített alkalmazások listájáért tekintse meg az alkalmazások védelme Felhőhöz készült Defender alkalmazások feltételes hozzáférésű alkalmazásvezérlőjével című témakört.

Előfeltételek

A szervezetnek a következő licencekkel kell rendelkeznie a feltételes hozzáférésű alkalmazásvezérlés használatához:

- Az identitásszolgáltató (IdP) megoldásához szükséges licenc

- Microsoft Defender for Cloud Apps

Az alkalmazásokat egyszeri bejelentkezéssel kell konfigurálni

Az alkalmazásoknak az alábbi hitelesítési protokollok egyikét kell használniuk:

IdP Protokollok Microsoft Entra ID SAML 2.0 vagy OpenID Csatlakozás Egyéb SAML 2.0

Az identitásszolgáltató konfigurálása az Felhőhöz készült Defender-alkalmazások használatához

Az alábbi lépésekkel átirányíthatja az alkalmazás munkameneteit más idP-megoldásokból az Felhőhöz készült Defender-alkalmazásokba. A Microsoft Entra ID-val kapcsolatos további információt a Microsoft Entra-azonosítóval való integráció konfigurálása című témakörben talál.

Feljegyzés

Az IdP-megoldások konfigurálására vonatkozó példákért lásd:

A Microsoft Defender portálon válassza a Gépház. Ezután válassza a Cloud Apps lehetőséget.

A Csatlakozás alkalmazások területen válassza a Feltételes hozzáférésű alkalmazásvezérlési alkalmazások lehetőséget.

Válassza a + Hozzáadás lehetőséget, majd az előugró ablakban válassza ki az üzembe helyezni kívánt alkalmazást, majd válassza a Start varázslót.

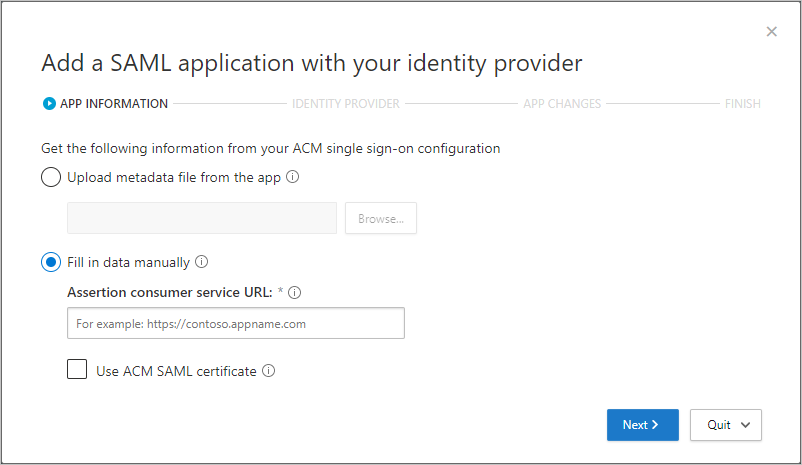

Az ALKALMAZÁSINFORMÁCIÓk lapon töltse ki az űrlapot az alkalmazás egyszeri bejelentkezési konfigurációs oldalának adataival, majd válassza a Tovább gombot.

Ha az identitásszolgáltató egyetlen bejelentkezési metaadatfájlt biztosít a kiválasztott alkalmazáshoz, válassza a Metaadatok feltöltése lehetőséget az alkalmazásból , és töltse fel a metaadatfájlt.

Vagy válassza az Adatok manuális kitöltése lehetőséget, és adja meg a következő adatokat:

- Helyességi fogyasztói szolgáltatás URL-címe

- Ha az alkalmazás SAML-tanúsítványt biztosít, válassza a App_name> SAML-tanúsítvány használata <lehetőséget, és töltse fel a tanúsítványfájlt.

Példa:

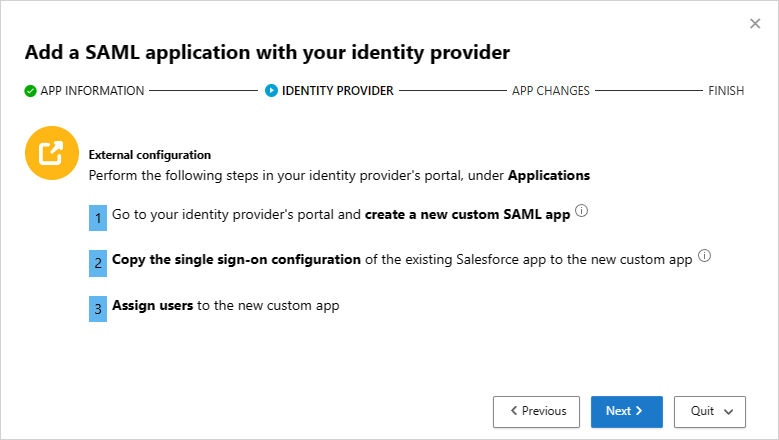

Az IDENTITÁSSZOLGÁLTATÓ lapon a megadott lépésekkel állítson be egy új alkalmazást az identitásszolgáltató portálján, majd válassza a Tovább gombot.

Nyissa meg az identitásszolgáltató portálját, és hozzon létre egy új egyéni SAML-alkalmazást.

Másolja a meglévő

<app_name>alkalmazás egyszeri bejelentkezési konfigurációját az új egyéni alkalmazásba.Felhasználók hozzárendelése az új egyéni alkalmazáshoz.

Másolja ki az alkalmazások egyszeri bejelentkezési konfigurációs adatait. A következő lépésben szüksége lesz rá. Példa:

Feljegyzés

Ezek a lépések az identitásszolgáltatótól függően kissé eltérhetnek. Ez a lépés a következő okok miatt ajánlott:

Egyes identitásszolgáltatók nem teszik lehetővé a katalógusalkalmazás SAML-attribútumainak vagy URL-tulajdonságainak módosítását.

Az egyéni alkalmazások konfigurálása lehetővé teszi, hogy az alkalmazást hozzáférés- és munkamenet-vezérlőkkel tesztelje anélkül, hogy módosítaná a szervezet meglévő viselkedését.

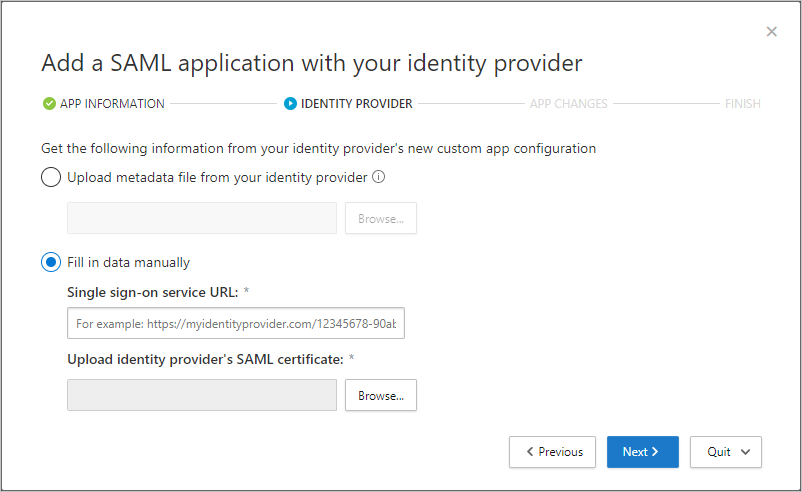

A következő lapon töltse ki az űrlapot az alkalmazás egyszeri bejelentkezési konfigurációs oldalának adataival, majd válassza a Tovább gombot.

Ha az identitásszolgáltató egyetlen bejelentkezési metaadatfájlt biztosít a kiválasztott alkalmazáshoz, válassza a Metaadatok feltöltése lehetőséget az alkalmazásból , és töltse fel a metaadatfájlt.

Vagy válassza az Adatok manuális kitöltése lehetőséget, és adja meg a következő adatokat:

- Helyességi fogyasztói szolgáltatás URL-címe

- Ha az alkalmazás SAML-tanúsítványt biztosít, válassza a App_name> SAML-tanúsítvány használata <lehetőséget, és töltse fel a tanúsítványfájlt.

Példa:

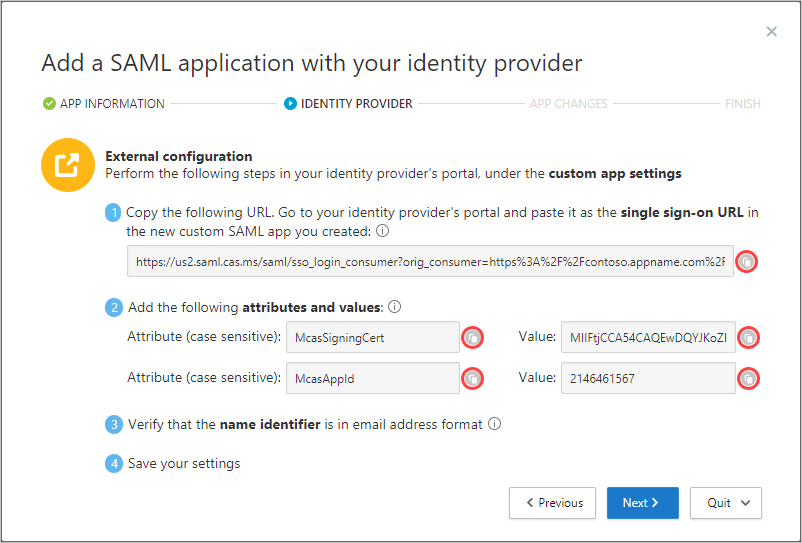

A következő lapon másolja ki a következő adatokat, majd válassza a Tovább gombot. A következő lépésben szüksége lesz az információkra.

- Egyszeri bejelentkezési URL-cím

- Attribútumok és értékek

Példa:

Az identitásszolgáltató portálján konfigurálja az alábbi beállításokat, amelyeket az IdP-portál egyéni alkalmazásbeállítási lapján talál.

Az egyszeri bejelentkezés URL-cím mezőjében adja meg a korábban jegyzett egyszeri bejelentkezési URL-címet.

Adja hozzá a korábban jegyzett attribútumokat és értékeket az alkalmazás tulajdonságaihoz. Egyes szolgáltatók felhasználói attribútumként vagy jogcímként hivatkozhatnak rájuk.

Új SAML-alkalmazás létrehozásakor az Okta Identitásszolgáltató 1024 karakterre korlátozza az attribútumokat. A korlátozás mérsékléséhez először hozza létre az alkalmazást a megfelelő attribútumok nélkül. Az alkalmazás létrehozása után szerkessze, majd adja hozzá a megfelelő attribútumokat.

Ellenőrizze, hogy a névazonosító az e-mail-cím formátumában van-e.

Mentse el a beállításokat.

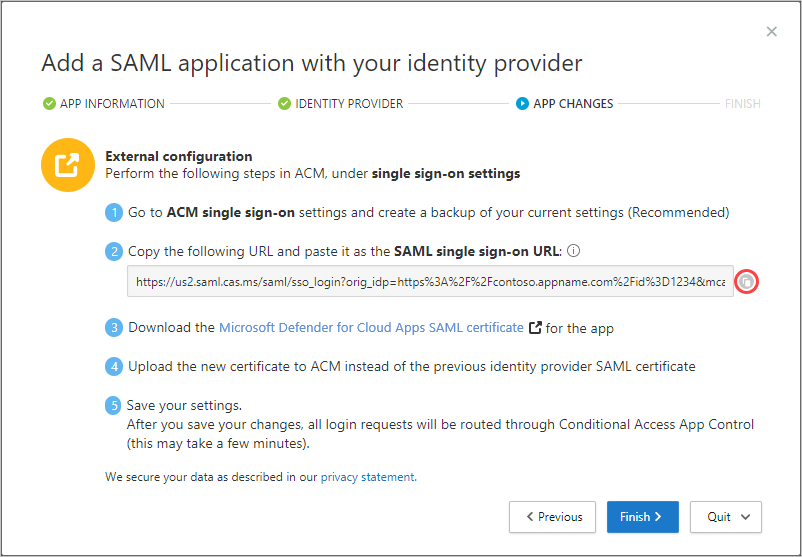

Az APP CHANGES (ALKALMAZÁSVÁLTOZÁSOK) lapon tegye a következőket, majd válassza a Tovább gombot. A következő lépésben szüksége lesz az információkra.

- Az egyszeri bejelentkezés URL-címének másolása

- Az Felhőhöz készült Defender Apps SAML-tanúsítványának letöltése

Példa:

Az alkalmazás portálján az egyszeri bejelentkezési beállításokon tegye a következőket:

(Ajánlott) Készítsen biztonsági másolatot az aktuális beállításokról.

Cserélje le az identitásszolgáltató bejelentkezési URL-címének értékét a korábban feljegyzett Felhőhöz készült Defender Alkalmazások SAML egyszeri bejelentkezési URL-címére.

Töltse fel a korábban letöltött Felhőhöz készült Defender Apps SAML-tanúsítványt.

Válassza a Mentés lehetőséget.

A beállítások mentése után az alkalmazáshoz társított bejelentkezési kérelmeket a rendszer feltételes hozzáférésű alkalmazásvezérlőn keresztül irányítja át.

A Felhőhöz készült Defender Apps SAML-tanúsítványa egy évig érvényes. A lejárat után létre kell hozni egy új tanúsítványt.

Jelentkezzen be az egyes alkalmazásokba a szabályzat hatálya alá tartozó felhasználóval

Feljegyzés

Mielőtt továbblép, először jelentkezzen ki a meglévő munkamenetekből.

Miután létrehozta a szabályzatot, jelentkezzen be a szabályzatban konfigurált összes alkalmazásba. Győződjön meg arról, hogy a házirendben konfigurált felhasználóval jelentkezik be.

Felhőhöz készült Defender Alkalmazások szinkronizálják a szabályzat részleteit a kiszolgálóikkal minden új alkalmazáshoz, amelybe bejelentkezik. Ez akár egy percet is igénybe vehet.

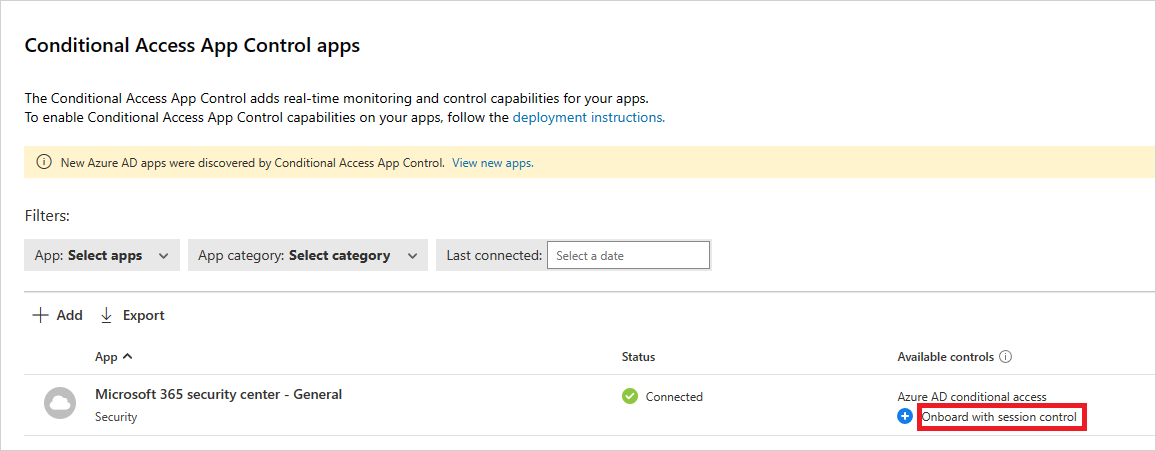

Ellenőrizze, hogy az alkalmazások hozzáférés- és munkamenet-vezérlők használatára vannak-e konfigurálva

Az előző utasítások segítségével egy beépített Felhőhöz készült Defender-alkalmazásszabályzatot hozhat létre katalógusalkalmazásokhoz közvetlenül a Microsoft Entra ID-ban. Ebben a lépésben ellenőrizze, hogy a hozzáférés- és munkamenet-vezérlők konfigurálva vannak-e ezekhez az alkalmazásokhoz.

A Microsoft Defender portálon válassza a Gépház. Ezután válassza a Cloud Apps lehetőséget.

A Csatlakozás alkalmazások területen válassza a Feltételes hozzáférésű alkalmazásvezérlési alkalmazások lehetőséget.

Az alkalmazások táblában tekintse meg az Elérhető vezérlők oszlopot, és ellenőrizze, hogy a Hozzáférés-vezérlés vagy az Azure AD Feltételes hozzáférés és a Munkamenet-vezérlés is megjelenik-e az alkalmazásokban.

Ha az alkalmazás nincs engedélyezve a munkamenet-vezérléshez, adja hozzá az Előkészítés munkamenet-vezérléssel lehetőséget választva, és jelölje be az Alkalmazás használata munkamenet-vezérlőkkel jelölőnégyzetet. Példa:

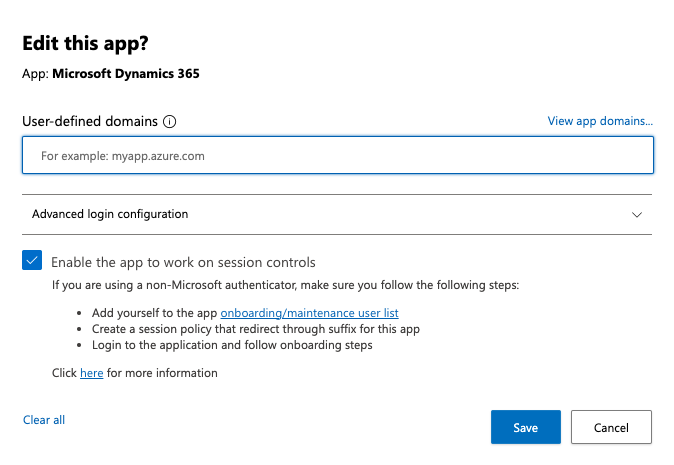

Az alkalmazás engedélyezése a szervezetben való használatra

Ha készen áll arra, hogy engedélyezze az alkalmazást a szervezet éles környezetében való használatra, hajtsa végre az alábbi lépéseket.

A Microsoft Defender portálon válassza a Gépház. Ezután válassza a Cloud Apps lehetőséget.

A Csatlakozás alkalmazások területen válassza a Feltételes hozzáférésű alkalmazásvezérlési alkalmazások lehetőséget. Az alkalmazások listájában, azon a sorban, amelyben az üzembe helyezni kívánt alkalmazás megjelenik, válassza ki a sor végén található három elemet, majd válassza az Alkalmazás szerkesztése lehetőséget.

Válassza az Alkalmazás engedélyezése a munkamenet-vezérlők használatához, majd a Mentés lehetőséget. Példa:

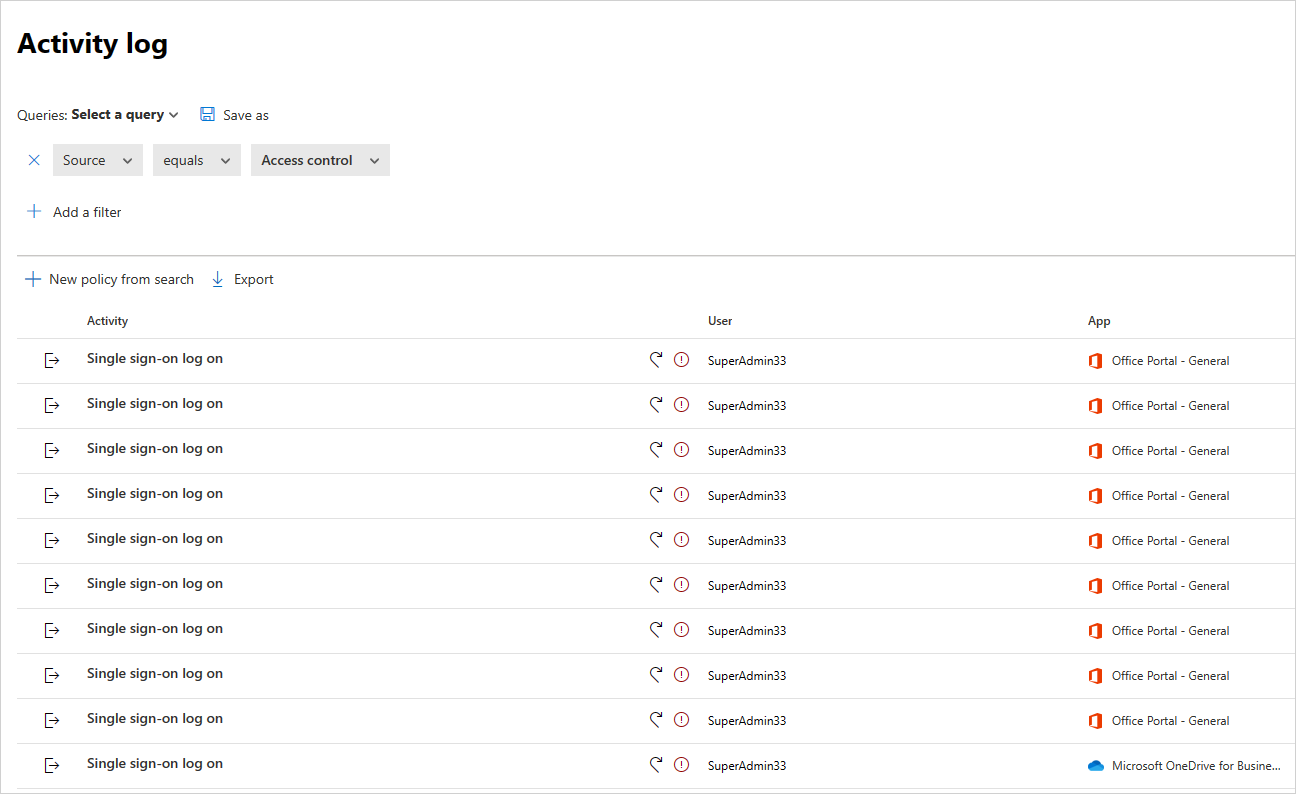

Az üzembe helyezés tesztelése

Először jelentkezzen ki a meglévő munkamenetekből. Ezután próbáljon meg bejelentkezni minden olyan alkalmazásba, amely sikeresen üzembe lett helyezve. Jelentkezzen be a Microsoft Entra ID-ban konfigurált szabályzatnak megfelelő felhasználóval vagy az identitásszolgáltatójával konfigurált SAML-alkalmazással.

A Microsoft Defender portál Cloud Apps területén válassza a Tevékenységnapló lehetőséget, és győződjön meg arról, hogy a bejelentkezési tevékenységek rögzítve vannak az egyes alkalmazásokhoz.

Szűréshez válassza a Speciális lehetőséget, majd a szűrést a Forrás egyenlő hozzáférés vezérlővel. Példa:

Javasoljuk, hogy felügyelt és nem felügyelt eszközökről jelentkezzen be mobil- és asztali alkalmazásokba. Ennek célja, hogy a tevékenységek megfelelően legyenek rögzítve a tevékenységnaplóban.

A tevékenység helyes rögzítésének ellenőrzéséhez válasszon ki egy egyszeri bejelentkezési bejelentkezési tevékenységet, hogy megnyissa a tevékenységfiókot. Győződjön meg arról, hogy a Felhasználói ügynök címke megfelelően tükrözi, hogy az eszköz natív ügyfél -e (vagyis mobil- vagy asztali alkalmazás), vagy az eszköz felügyelt eszköz (megfelelő, tartományhoz csatlakoztatott vagy érvényes ügyféltanúsítvány).

Feljegyzés

Az üzembe helyezés után nem távolíthat el egy alkalmazást a feltételes hozzáférésű alkalmazásvezérlő oldalról. Ha nem állít be munkamenet- vagy hozzáférési szabályzatot az alkalmazásban, a feltételes hozzáférésű alkalmazásvezérlő nem módosítja az alkalmazás viselkedését.

Következő lépések

Ha bármilyen problémába ütközik, azért vagyunk itt, hogy segítsünk. A termékproblémával kapcsolatos segítségért vagy támogatásért nyisson meg egy támogatási jegyet.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: