Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

Amikor a rendszergazdáktól megkérdezik, hogy hány felhőalkalmazást használnak az alkalmazottaik, átlagosan 30-at vagy 40-et, amikor a valóságban az átlag több mint 1000 különálló alkalmazást használnak a szervezet alkalmazottai. Az árnyék informatikai részlege segít megállapítani és azonosítani, hogy mely alkalmazásokat használják, és hogy milyen kockázati szintről van szó. Az alkalmazottak 80%-a nem engedélyezett alkalmazásokat használ, amelyeket senki sem tekintett át, és nem feltétlenül felel meg az Ön biztonsági és megfelelőségi szabályzatainak. És mivel az alkalmazottak a vállalati hálózaton kívülről is hozzáférhetnek az erőforrásaihoz és az alkalmazásaihoz, már nincs elég szabály és szabályzat a tűzfalakon.

Ebből az oktatóanyagból megtudhatja, hogyan használhatja a felhőfelderítést a használt alkalmazások felderítésére, az alkalmazások kockázatának feltárására, szabályzatok konfigurálására a használatban lévő új kockázatos alkalmazások azonosításához, valamint az alkalmazások engedélyezésének megszüntetéséhez, hogy a proxy vagy a tűzfalberendezés használatával natív módon blokkolhassa őket

Tipp

Alapértelmezés szerint Defender for Cloud Apps nem tudja felderíteni a katalógusban nem szereplő alkalmazásokat.

A katalógusban jelenleg nem szereplő alkalmazások Defender for Cloud Apps adatainak megtekintéséhez javasoljuk, hogy tekintse meg az ütemtervet, vagy hozzon létre egy egyéni alkalmazást.

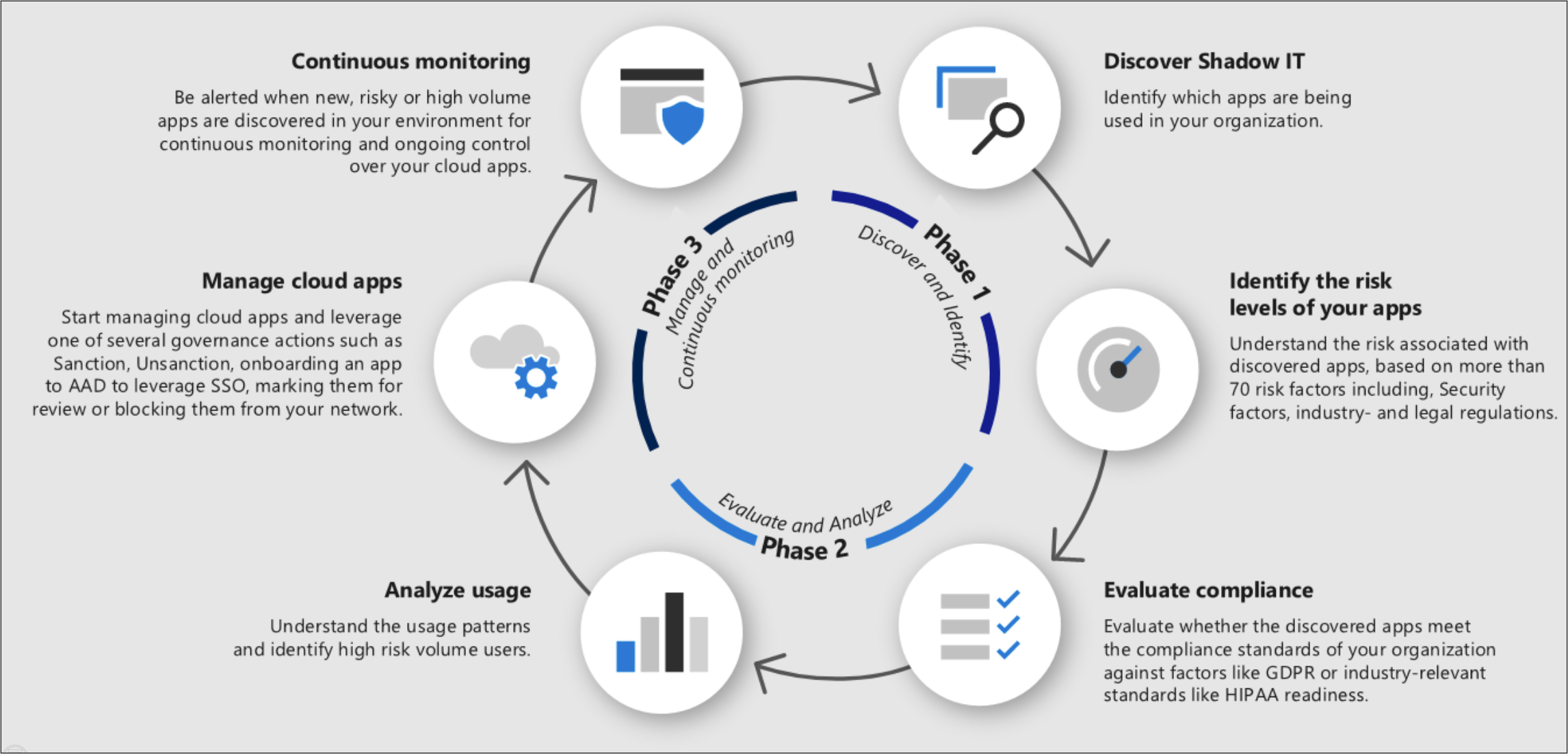

Árnyék informatikai részleg felderítése és kezelése a hálózatban

Ez a folyamat az árnyék-informatikai felhőfelderítés bevezetésére használható a szervezetben.

1. fázis: Az árnyék informatikai részleg felderítése és azonosítása

Árnyék informatikai részleg felderítése: A szervezet biztonsági helyzetének azonosításához futtassa a felhőfelderítést a szervezetben, hogy lássa, mi történik valójában a hálózatban. További információ: A felhőfelderítés beállítása. Ez az alábbi módszerek bármelyikével elvégezhető:

Gyorsan üzembe helyezheti a felhőfelderítést a Végponthoz készült Microsoft Defender integrálásával. Ez a natív integráció lehetővé teszi, hogy azonnal megkezdje az adatok gyűjtését a felhőbeli forgalomról a Windows 10 és Windows 11 eszközein, a hálózaton belül és kívül.

A hálózathoz csatlakoztatott összes eszköz lefedettsége érdekében fontos üzembe helyezni a Defender for Cloud Apps naplógyűjtőt a tűzfalakon és más proxykon, hogy adatokat gyűjtsenek a végpontokról, és elküldjék azokat a Defender for Cloud Apps elemzés céljából.

Integrálja a Defender for Cloud Apps a proxyval. Defender for Cloud Apps natív módon integrálható néhány külső proxyval, köztük a Zscalerrel.

Mivel a szabályzatok felhasználói csoportokban, régiókban és üzleti csoportokban eltérőek, érdemes lehet külön árnyék informatikai jelentést létrehozni mindegyik egységhez. További információ: Egyéni folyamatos jelentések létrehozása.

Most, hogy a felhőfelderítés fut a hálózaton, tekintse meg a létrehozott folyamatos jelentéseket, és tekintse meg a felhőfelderítési irányítópultot , hogy teljes képet kapjon arról, hogy milyen alkalmazásokat használnak a szervezetében. Érdemes kategóriák szerint áttekinteni őket, mert gyakran előfordul, hogy a nem engedélyezett alkalmazásokat olyan jogszerű, munkával kapcsolatos célokra használják, amelyeket nem egy engedélyezett alkalmazás kezel.

Az alkalmazások kockázati szintjeinek azonosítása: A Defender for Cloud Apps-katalógus segítségével részletesebben is megismerkedhet az egyes felderített alkalmazásokkal kapcsolatos kockázatokkal. A Felhőhöz készült Defender alkalmazáskatalógus több mint 31 000 alkalmazást tartalmaz, amelyeket több mint 90 kockázati tényező alapján értékelnek. A kockázati tényezők az alkalmazásra vonatkozó általános információkból indulnak ki (hol található az alkalmazás központja, ki a közzétevő), valamint biztonsági intézkedésekkel és vezérlőkkel (az inaktív titkosítás támogatása, a felhasználói tevékenységek auditnaplóját tartalmazza). További információ: A kockázati pontszám használata,

A Microsoft Defender PortalOn a Cloud Apps (Felhőalkalmazások) területen válassza a Cloud Discovery (Felhőfelderítés) lehetőséget. Ezután lépjen a Felderített alkalmazások lapra. Szűrje a szervezetében felderített alkalmazások listáját az önt érintő kockázati tényezők alapján. A Speciális szűrőkkel például megkeresheti a 8-nál alacsonyabb kockázati pontszámmal rendelkező összes alkalmazást.

Az alkalmazás nevének kiválasztásával, majd az Információ fülre kattintva részletesebben is megismerheti az alkalmazás megfelelőségét, és megtekintheti az alkalmazás biztonsági kockázati tényezőinek részleteit.

2. fázis: Kiértékelés és elemzés

Megfelelőség kiértékelése: Ellenőrizze, hogy az alkalmazások megfelelnek-e a szervezet szabványainak, például a HIPAA-nak vagy az SOC2-nek.

A Microsoft Defender PortalOn a Cloud Apps (Felhőalkalmazások) területen válassza a Cloud Discovery (Felhőfelderítés) lehetőséget. Ezután lépjen a Felderített alkalmazások lapra. Szűrje a szervezetében felderített alkalmazások listáját a megfelelőségi kockázati tényezők alapján, amelyek miatt aggódik. A javasolt lekérdezés használatával például kiszűrheti a nem megfelelő alkalmazásokat.

Az alkalmazás nevének kiválasztásával, majd az Információ fülre kattintva részletesebben is megismerheti az alkalmazás megfelelőségi kockázati tényezőit.

Használat elemzése: Most, hogy tudja, hogy szeretné-e használni az alkalmazást a szervezetében, meg szeretné vizsgálni, hogyan és ki használja. Ha csak korlátozott módon használják a szervezetében, akkor lehet, hogy rendben van, de ha a használat növekszik, szeretne értesítést kapni róla, hogy eldönthesse, hogy le szeretné-e tiltani az alkalmazást.

A Microsoft Defender PortalOn a Cloud Apps (Felhőalkalmazások) területen válassza a Cloud Discovery (Felhőfelderítés) lehetőséget. Ezután lépjen a Felderített alkalmazások lapra, majd bontsa le a részletezést a vizsgálni kívánt alkalmazás kiválasztásával. A Használat lapon megtudhatja, hány aktív felhasználó használja az alkalmazást, és mekkora forgalmat generál. Így már jó képet kaphat arról, hogy mi történik az alkalmazással. Ezután, ha látni szeretné, hogy ki használja az alkalmazást, részletesebben is lehatolást végezhet az Összes aktív felhasználó lehetőség kiválasztásával. Ez a fontos lépés fontos információkat nyújthat, például ha azt észleli, hogy egy adott alkalmazás összes felhasználója a Marketing részlegtől származik, lehetséges, hogy üzleti igény van erre az alkalmazásra, és ha kockázatos, a blokkolás előtt beszéljen velük egy alternatíváról.

A felderített alkalmazások használatának vizsgálata során még mélyebbre áshatja a problémát. Az altartományok és erőforrások megtekintésével megismerheti a felhőszolgáltatásokban végzett konkrét tevékenységeket, adathozzáférést és erőforrás-használatot. További információ: A felderített alkalmazások és azErőforrások és egyéni alkalmazások felderítése részletes bemutatása.

Alternatív alkalmazások azonosítása: A felhőalapú alkalmazáskatalógussal azonosíthatja azokat a biztonságosabb alkalmazásokat, amelyek hasonló üzleti funkciókat érnek el, mint az észlelt kockázatos alkalmazások, de megfelelnek a szervezet szabályzatának. Ezt a speciális szűrőkkel teheti meg, hogy ugyanabban a kategóriában keresse meg azokat az alkalmazásokat, amelyek megfelelnek a különböző biztonsági vezérlőknek.

3. fázis: Az alkalmazások kezelése

Felhőalkalmazások kezelése: Defender for Cloud Apps segítséget nyújt a szervezetben az alkalmazáshasználat kezelésének folyamatában. Miután azonosította a szervezetben használt különböző mintákat és viselkedéseket, létrehozhat új egyéni alkalmazáscímkéket, hogy az egyes alkalmazásokat az üzleti állapota vagy indoklása szerint osztályozza. Ezek a címkék ezután meghatározott monitorozási célokra használhatók, például azonosíthatják a kockázatos felhőtárhely-alkalmazásokként címkézett alkalmazások nagy forgalmát. Az alkalmazáscímkék a Beállítások>Cloud Apps>Cloud Discovery>alkalmazáscímkék alatt kezelhetők. Ezek a címkék később felhasználhatók a felhőfelderítési lapok szűrésére és szabályzatok létrehozására.

Felderített alkalmazások kezelése a Microsoft Entra Katalógus használatával: Defender for Cloud Apps a Microsoft Entra ID-val való natív integrációjával is lehetővé teszi a felderített alkalmazások kezelését a Microsoft Entra Katalógusban. Az Microsoft Entra Katalógusban már szereplő alkalmazások esetében alkalmazhat egyszeri bejelentkezést, és kezelheti az alkalmazást Microsoft Entra azonosítóval. Ehhez válassza a sor végén található három elemet azon a sorban, ahol a megfelelő alkalmazás megjelenik, majd válassza az Alkalmazás kezelése Microsoft Entra azonosítóval lehetőséget.

Folyamatos monitorozás: Most, hogy alaposan megvizsgálta az alkalmazásokat, érdemes lehet olyan szabályzatokat beállítani, amelyek figyelik az alkalmazásokat, és szükség esetén biztosítják az irányítást.

Itt az ideje, hogy szabályzatokat hozzon létre, így automatikusan riasztást kaphat, ha valami történik, ami miatt aggódik. Előfordulhat például, hogy olyan alkalmazásfelderítési szabályzatot szeretne létrehozni, amely tájékoztatja, ha kiugróan magas a letöltések vagy a forgalom egy olyan alkalmazásból, amely miatt aggódik. Ennek eléréséhez engedélyeznie kell a rendellenes viselkedést a felderített felhasználói szabályzatokban, a felhőtárhely-alkalmazások megfelelőségi ellenőrzésében és az Új kockázatos alkalmazásokban. A házirendet úgy is be kell állítania, hogy e-mailben értesítse Önt. További információ: szabályzatsablonok referenciája, további információ a felhőfelderítési szabályzatokról és alkalmazásfelderítési szabályzatok konfigurálása.

Tekintse meg a riasztások oldalát, és használja a Szabályzattípus szűrőt az alkalmazásfelderítési riasztások megtekintéséhez. Az alkalmazásészlelési szabályzatokkal egyeztetett alkalmazások esetében javasoljuk, hogy végezze el a speciális vizsgálatot, hogy többet tudjon meg az alkalmazás használatának üzleti indoklásáról, például az alkalmazás felhasználóival való kapcsolatfelvétellel. Ezután ismételje meg a 2. fázis lépéseit az alkalmazás kockázatának kiértékeléséhez. Ezután határozza meg az alkalmazás következő lépéseit, függetlenül attól, hogy a jövőben jóváhagyja-e a használatát, vagy le szeretné tiltani, amikor egy felhasználó legközelebb hozzáfér hozzá. Ebben az esetben nem engedélyezettként kell megjelölnie, hogy a tűzfal, a proxy vagy a biztonságos webátjáró használatával blokkolhassa. További információ: Integrálás Végponthoz készült Microsoft Defender, Integrálás a Zscalerrel, Integrálás iboss szolgáltatással és Alkalmazások blokkolása blokkszkript exportálásával.

4. fázis: Speciális árnyék-informatikai felderítési jelentéskészítés

A Defender for Cloud Apps elérhető jelentéskészítési lehetőségek mellett a felhőfelderítési naplókat integrálhatja a Microsoft Sentinelbe további vizsgálat és elemzés céljából. Miután az adatok a Microsoft Sentinelben vannak, megtekintheti azokat az irányítópultokon, lekérdezéseket futtathat a Kusto lekérdezési nyelvvel, lekérdezéseket exportálhat Microsoft Power BI, integrálhatja őket más forrásokkal, és egyéni riasztásokat hozhat létre. További információ: Microsoft Sentinel-integráció.

5. fázis: Engedélyezett alkalmazások szabályozása

Az alkalmazások API-kon keresztüli vezérlésének engedélyezéséhez csatlakoztassa az alkalmazásokat API-val a folyamatos monitorozáshoz.

Alkalmazások védelme feltételes hozzáférésű alkalmazásvezérléssel.

A felhőalkalmazások természete azt jelenti, hogy naponta frissülnek, és az új alkalmazások folyamatosan megjelennek. Emiatt az alkalmazottak folyamatosan új alkalmazásokat használnak, és fontos, hogy folyamatosan nyomon követhessék és áttekintsék és frissítsék a szabályzatokat, ellenőrizhessék, hogy a felhasználók mely alkalmazásokat használják, valamint hogy milyen használati és viselkedési mintákat használnak. Bármikor megnyithatja a felhőfelderítési irányítópultot, megtekintheti, hogy milyen új alkalmazásokat használnak, és a cikkben található utasításokat követve gondoskodhat arról, hogy a szervezet és az adatok védve legyenek.

Következő lépések

Ha bármilyen problémába ütközik, segítünk. Ha segítséget vagy támogatást szeretne kapni a termék problémájához, nyisson egy támogatási jegyet.