Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

Ez az oldal bemutatja, hogyan hozhat létre alkalmazásokat, hogy programozott hozzáférést kapjon Defender for Cloud Apps felhasználó nélkül. Ha programozott hozzáférésre van szüksége a Defender for Cloud Apps egy felhasználó nevében, olvassa el a Hozzáférés kérése felhasználói környezettel című témakört. Ha nem tudja biztosan, hogy melyik hozzáférésre van szüksége, tekintse meg az API-jogkivonatok kezelése oldalt.

Microsoft Defender for Cloud Apps az adatok és műveletek nagy részét programozott API-k segítségével teszi elérhetővé. Ezek az API-k segítenek a munkafolyamatok automatizálásában és az Defender for Cloud Apps képességeken alapuló innovációban. Az API-hozzáféréshez OAuth2.0-hitelesítés szükséges. További információ: OAuth 2.0 engedélyezési kódfolyamat.

Az API-k használatához általában a következő lépéseket kell elvégeznie:

- Hozzon létre egy Microsoft Entra alkalmazást.

- Hozzáférési jogkivonat lekérése ezzel az alkalmazással.

- A jogkivonattal érheti el Defender for Cloud Apps API-t.

Ez a cikk ismerteti, hogyan hozhat létre Microsoft Entra alkalmazást, hogyan kérhet le hozzáférési jogkivonatot Microsoft Defender for Cloud Apps, és hogyan ellenőrizheti a jogkivonatot.

Alkalmazás létrehozása Defender for Cloud Apps

A Microsoft Entra felügyeleti központ regisztráljon egy új alkalmazást. További információ: Rövid útmutató: Alkalmazás regisztrálása a Microsoft Entra felügyeleti központ.

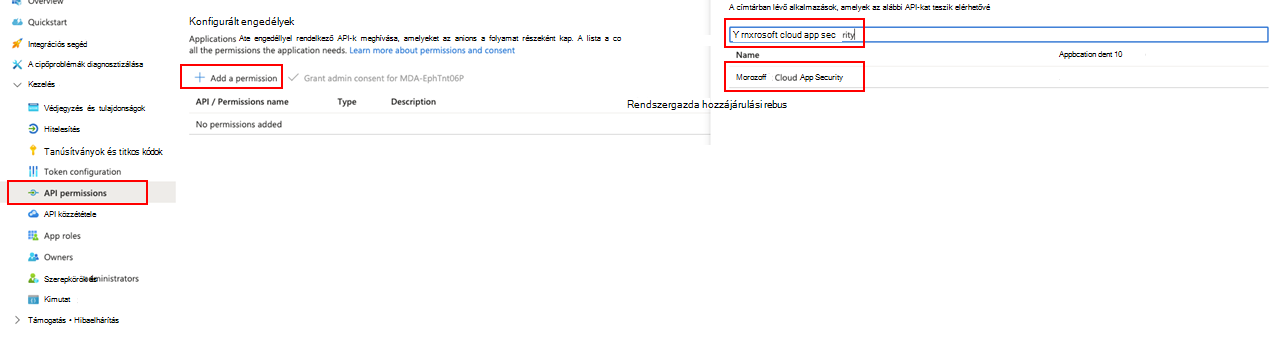

Ha engedélyezni szeretné, hogy az alkalmazás hozzáférjen Defender for Cloud Apps, és "Az összes riasztás olvasása" engedélyt rendelje hozzá, az alkalmazás oldalán válassza az API-engedélyek>Engedély hozzáadása>API-kat>, írja be a Microsoft Felhőappbiztonság kifejezést, majd válassza a Microsoft lehetőséget. Felhőappbiztonság.

Megjegyzés:

A Microsoft Felhőappbiztonság nem jelenik meg az eredeti listában. Kezdje el beírni a nevét a szövegmezőbe, hogy megjelenjen. Mindenképpen írja be ezt a nevet, annak ellenére, hogy a termék neve Defender for Cloud Apps.

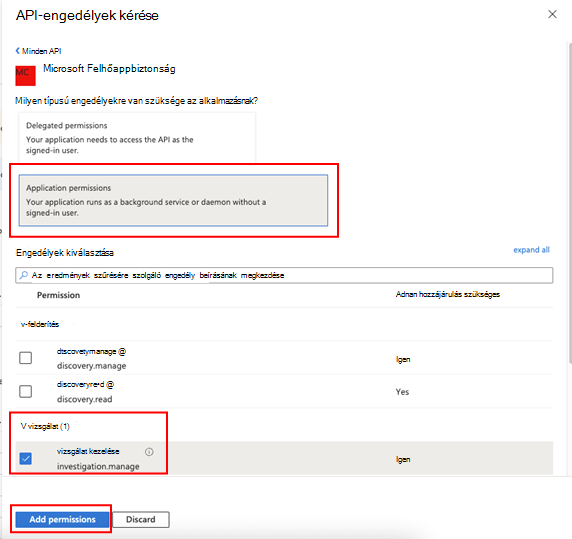

Válassza az Alkalmazásengedélyek>Vizsgálat.Olvasás, majd az Engedélyek hozzáadása lehetőséget.

Ki kell választania a megfelelő engedélyeket. A Investigation.Read csak egy példa. Egyéb engedélyhatókörökért lásd: Támogatott engedélyhatókörök

Annak megállapításához, hogy melyik engedélyre van szüksége, tekintse meg a meghívni kívánt API Engedélyek szakaszát.

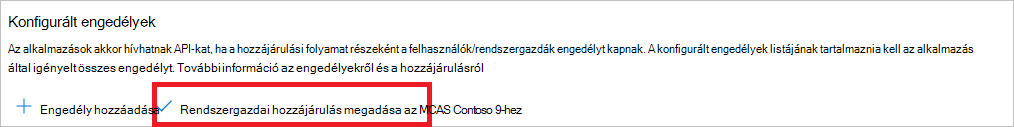

Válassza a Rendszergazdai hozzájárulás megadása lehetőséget.

Megjegyzés:

Minden alkalommal, amikor hozzáad egy engedélyt, az új engedély érvénybe léptetéséhez a Rendszergazdai hozzájárulás megadása lehetőséget kell választania.

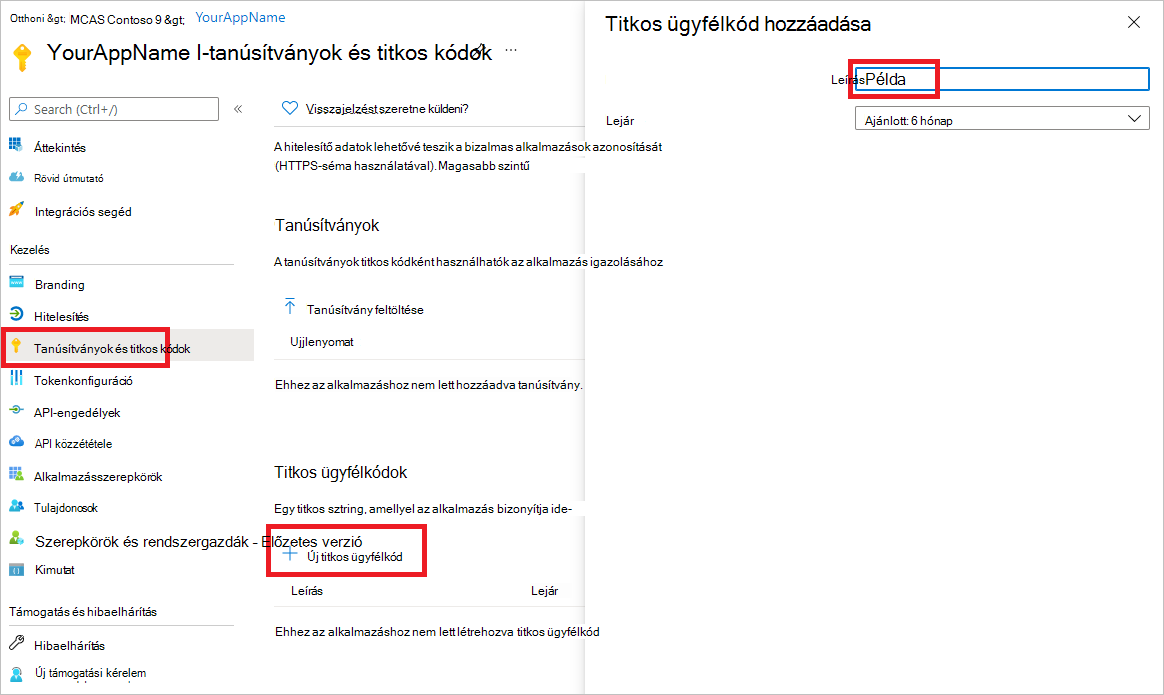

Ha titkos kódot szeretne hozzáadni az alkalmazáshoz, válassza a Tanúsítványok & titkos kód, majd az Új titkos ügyfélkód lehetőséget. Adjon hozzá egy leírást a titkos kódhoz, majd válassza a Hozzáadás lehetőséget.

Megjegyzés:

A Hozzáadás lehetőség kiválasztása után válassza a létrehozott titkos kód értékének másolása lehetőséget. A kilépés után nem fogja tudni lekérni ezt az értéket.

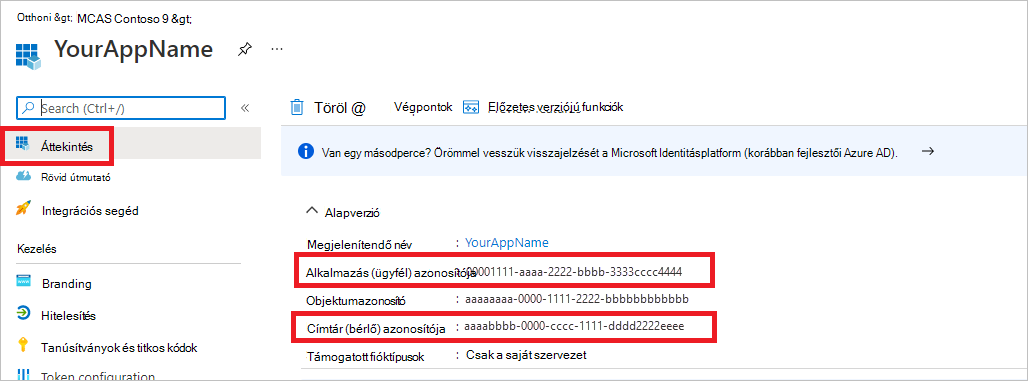

Jegyezze fel az alkalmazásazonosítót és a bérlőazonosítót. Az alkalmazás oldalán lépjen az Áttekintés területre, és másolja ki az alkalmazás (ügyfél) azonosítóját és a címtár (bérlő) azonosítóját.

Csak Microsoft Defender for Cloud Apps Partnerek számára. Állítsa be az alkalmazást több-bérlősre (a jóváhagyás után az összes bérlőn elérhető). Ez harmadik féltől származó alkalmazások esetében szükséges (például ha olyan alkalmazást hoz létre, amely több ügyfél bérlőjében való futtatásra szolgál). Erre nincs szükség , ha olyan szolgáltatást hoz létre, amelyet csak a bérlőben szeretne futtatni (például ha saját használatra hoz létre egy alkalmazást, amely csak a saját adataival fog kommunikálni). Ha az alkalmazást több-bérlősre szeretné állítani:

Lépjen a Hitelesítés területre, és adja hozzá

https://portal.azure.comátirányítási URI-ként.A lap alján, a Támogatott fióktípusok területen válassza a Fiókok lehetőséget a több-bérlős alkalmazáshoz tartozó bármely szervezeti címtáralkalmazásban .

Az alkalmazást minden olyan bérlőben jóvá kell hagyni, ahol használni szeretné. Ennek az az oka, hogy az alkalmazás az ügyfél nevében kommunikál Defender for Cloud Apps.

Önnek (vagy az ügyfélnek, ha harmadik féltől származó alkalmazást ír) ki kell választania a hozzájárulási hivatkozást, és jóvá kell hagynia az alkalmazást. A hozzájárulást olyan felhasználóval kell megtenni, aki rendszergazdai jogosultságokkal rendelkezik az Active Directoryban.

A hozzájárulási hivatkozás a következőképpen jön létre:

https://login.microsoftonline.com/common/oauth2/authorize?prompt=consent&client_id=00000000-0000-0000-0000-000000000000&response_type=code&sso_reload=trueAhol a 00000000-0000-0000-0000-00000000000 helyére az alkalmazásazonosító kerül.

Kész! Sikeresen regisztrált egy alkalmazást! A jogkivonatok beszerzéséről és érvényesítéséről alább talál példákat.

Támogatott engedélyhatókörök

| Engedély neve | Leírás | Támogatott műveletek |

|---|---|---|

| Investigation.read | A bezárási riasztások kivételével minden támogatott műveletet végrehajt a tevékenységeken és a riasztásokon. Megtekintheti az IP-címtartományokat, de nem adhat hozzá, frissíthet vagy törölhet. Hajtsa végre az összes entitásműveletet. |

Tevékenységek listája, lekérése, visszajelzés Riasztások listája, lekérése, megjelölés olvasottként/olvasatlanként Entitások listája, beolvasása, fa beolvasása Alhálózatok listája |

| Investigation.manage | Hajtsa végre az összes investigation.read műveletet a riasztások és IP-tartományok kezelése mellett. | Tevékenységek listája, lekérése, visszajelzés Riasztások listája, beolvasása, megjelölés olvasottként/olvasatlanként, bezárás Entitások listája, beolvasása, fa beolvasása Alhálózatok listája, létrehozás/frissítés/törlés |

| Discovery.read | A bezárási riasztások kivételével minden támogatott műveletet végrehajt a tevékenységeken és a riasztásokon. Felderítési jelentések és kategóriák listázása. |

Riasztások listája, lekérése, megjelölés olvasottként/olvasatlanként Felderítési lista jelentései, jelentéskategóriák listázása |

| Discovery.manage | Discovery.read engedélyek Riasztások bezárása, felderítési fájlok feltöltése és blokkszkriptek létrehozása |

Riasztások listája, beolvasása, megjelölés olvasottként/olvasatlanként, bezárás Felderítési lista jelentései, jelentéskategóriák listázása Felderítési fájl feltöltése, blokkszkript létrehozása |

| Settings.read | IP-tartományok listázása. | Alhálózatok listája |

| Settings.manage | IP-tartományok listázása és kezelése. | Alhálózatok listája, létrehozás/frissítés/törlés |

Hozzáférési jogkivonat lekérése

A Microsoft Entra tokenekről az Microsoft Entra oktatóanyagban talál további információt.

A PowerShell használata

# This script acquires the App Context Token and stores it in the variable $token for later use in the script.

# Paste your Tenant ID, App ID, and App Secret (App key) into the indicated quotes below.

$tenantId = '' ### Paste your tenant ID here

$appId = '' ### Paste your Application ID here

$appSecret = '' ### Paste your Application key here

$resourceAppIdUri = '05a65629-4c1b-48c1-a78b-804c4abdd4af'

$oAuthUri = "https://login.microsoftonline.com/$TenantId/oauth2/token"

$authBody = [Ordered] @{

resource = "$resourceAppIdUri"

client_id = "$appId"

client_secret = "$appSecret"

grant_type = 'client_credentials'

}

$authResponse = Invoke-RestMethod -Method Post -Uri $oAuthUri -Body $authBody -ErrorAction Stop

$token = $authResponse.access_token

A C használata#

A következő kódot a NuGet Microsoft.Identity.Client 4.47.2-vel teszteltük.

Hozzon létre egy új konzolalkalmazást.

Telepítse a NuGet Microsoft.Identity.Client eszközt.

Adja hozzá a következőket:

using Microsoft.Identity.Client;Másolja és illessze be a következő kódot az alkalmazásba (ne felejtse el frissíteni a három változót:

tenantId, appId, appSecret):string tenantId = "00000000-0000-0000-0000-000000000000"; // Paste your own tenant ID here string appId = "00001111-aaaa-2222-bbbb-3333cccc4444"; // Paste your own app ID here string appSecret = "22222222-2222-2222-2222-222222222222"; // Paste your own app secret here for a test, and then store it in a safe place! const string authority = "https://login.microsoftonline.com"; const string audience = "05a65629-4c1b-48c1-a78b-804c4abdd4af"; IConfidentialClientApplication myApp = ConfidentialClientApplicationBuilder.Create(appId).WithClientSecret(appSecret).WithAuthority($"{authority}/{tenantId}").Build(); List scopes = new List() { $"{audience}/.default" }; AuthenticationResult authResult = myApp.AcquireTokenForClient(scopes).ExecuteAsync().GetAwaiter().GetResult(); string token = authResult.AccessToken;

A Python használata

Lásd: Pythonhoz készült Microsoft Authentication Library (MSAL).

A Curl használata

Megjegyzés:

Az alábbi eljárás feltételezi, hogy a Windows Curl már telepítve van a számítógépen.

Nyisson meg egy parancssort, és állítsa CLIENT_ID az Azure-alkalmazásazonosítóra.

Állítsa CLIENT_SECRET az Azure-alkalmazás titkos kódjára.

Állítsa TENANT_ID annak az ügyfélnek az Azure-bérlőazonosítójára, aki az alkalmazást szeretné használni a Defender for Cloud Apps eléréséhez.

Futtassa az alábbi parancsot:

curl -i -X POST -H "Content-Type:application/x-www-form-urlencoded" -d "grant_type=client_credentials" -d "client_id=%CLIENT_ID%" -d "scope=05a65629-4c1b-48c1-a78b-804c4abdd4af/.default" -d "client_secret=%CLIENT_SECRET%" "https://login.microsoftonline.com/%TENANT_ID%/oauth2/v2.0/token" -kA következő formában kap választ:

{"token_type":"Bearer","expires_in":3599,"ext_expires_in":0,"access_token":"eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIn <truncated> aWReH7P0s0tjTBX8wGWqJUdDA"}

A jogkivonat ellenőrzése

Győződjön meg arról, hogy a megfelelő jogkivonatot kapta:

A dekódolásához másolja és illessze be az előző lépésben kapott jogkivonatot a JWT-be .

Ellenőrizze, hogy a kívánt engedélyekkel rendelkezik-e a "szerepkörök" jogcím.

Az alábbi képen egy, az összes Microsoft Defender for Cloud Apps szerepkörhöz engedélyekkel rendelkező alkalmazásból beszerzett dekódolt jogkivonat látható:

A jogkivonat használata Microsoft Defender for Cloud Apps API eléréséhez

Válassza ki a használni kívánt API-t. További információ: Defender for Cloud Apps API-k.

Állítsa be az engedélyezési fejlécet a "Tulajdonos {token}" címre küldött HTTP-kérelemben (a tulajdonos az engedélyezési séma).

A jogkivonat lejárati ideje egy óra. Több kérést is elküldhet ugyanazzal a jogkivonattal.

Az alábbiakban egy példát láthat arra, hogyan küldhet egy kérést a riasztások listájának lekéréséhez a C# használatával:

var httpClient = new HttpClient(); var request = new HttpRequestMessage(HttpMethod.Get, "https://portal.cloudappsecurity.com/cas/api/v1/alerts/"); request.Headers.Authorization = new AuthenticationHeaderValue("Bearer", token); var response = httpClient.SendAsync(request).GetAwaiter().GetResult(); // Do something useful with the response