Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

Microsoft Biztonságikitettség-kezelés segít hatékonyan kezelni a vállalat támadási felületét és expozíciós kockázatát. Az eszközök és technikák kombinálásával a támadási útvonalak bemutatják azokat a végpontok közötti útvonalakat, amelyekkel a támadók a szervezeten belüli belépési pontokról a kritikus fontosságú objektumokra léphetnek. Microsoft Defender for Cloud Apps megfigyelte, hogy az OAuth-alkalmazásokat használó támadók egyre több bizalmas adathoz férnek hozzá az olyan üzleti szempontból kritikus alkalmazásokban, mint a Microsoft Teams, a SharePoint, az Outlook stb. A vizsgálat és a kockázatcsökkentés támogatása érdekében ezek az alkalmazások integrálva vannak a támadási útvonalba és a támadási felület térképnézeteibe Microsoft Biztonságikitettség-kezelés.

Előfeltételek

Az OAuth alkalmazás támadási útvonal funkcióinak az Expozíciókezelésben való használatának megkezdéséhez győződjön meg arról, hogy megfelel az alábbi követelményeknek.

Egy Microsoft Defender for Cloud Apps licenc, amelyen engedélyezve van az App Governance.

A Microsoft 365 alkalmazás-összekötőt aktiválni kell. A csatlakozással és az alkalmazás-összekötők biztonsági javaslataival kapcsolatos információkért lásd: Alkalmazások csatlakoztatása az Microsoft Defender for Cloud Apps láthatóságának és vezérlésének biztosításához.

Nem kötelező: A támadási útvonal adataihoz való teljes hozzáféréshez azt javasoljuk, hogy rendelkezik E5 biztonsági licenccel, végponthoz készült Defender vagy Defender for Identity licenccel.

Szükséges szerepkörök és engedélyek

Az összes expozíciókezelési élmény eléréséhez egyesített szerepköralapú hozzáférés-vezérlési (RBAC) vagy Entra ID szerepkörre van szükség. Csak egy szükséges.

- Expozíciókezelés (olvasás) (egyesített RBAC)

Másik lehetőségként használhatja az alábbi Entra-azonosító szerepkörök egyikét:

| Engedély | Műveletek |

|---|---|

| Globális Rendszergazda | (olvasási és írási engedélyek) |

| Biztonsági Rendszergazda | (olvasási és írási engedélyek) |

| Biztonsági operátor | (olvasási és korlátozott írási engedélyek) |

| Globális olvasó | (olvasási engedélyek) |

| Biztonsági olvasó | (olvasási engedélyek) |

Megjegyzés:

Jelenleg csak kereskedelmi felhőkörnyezetekben érhető el. Microsoft Biztonságikitettség-kezelés adatok és képességek jelenleg nem érhetők el az Usa kormányzati felhőiben – GCC, GCC High, DoD és China Gov.

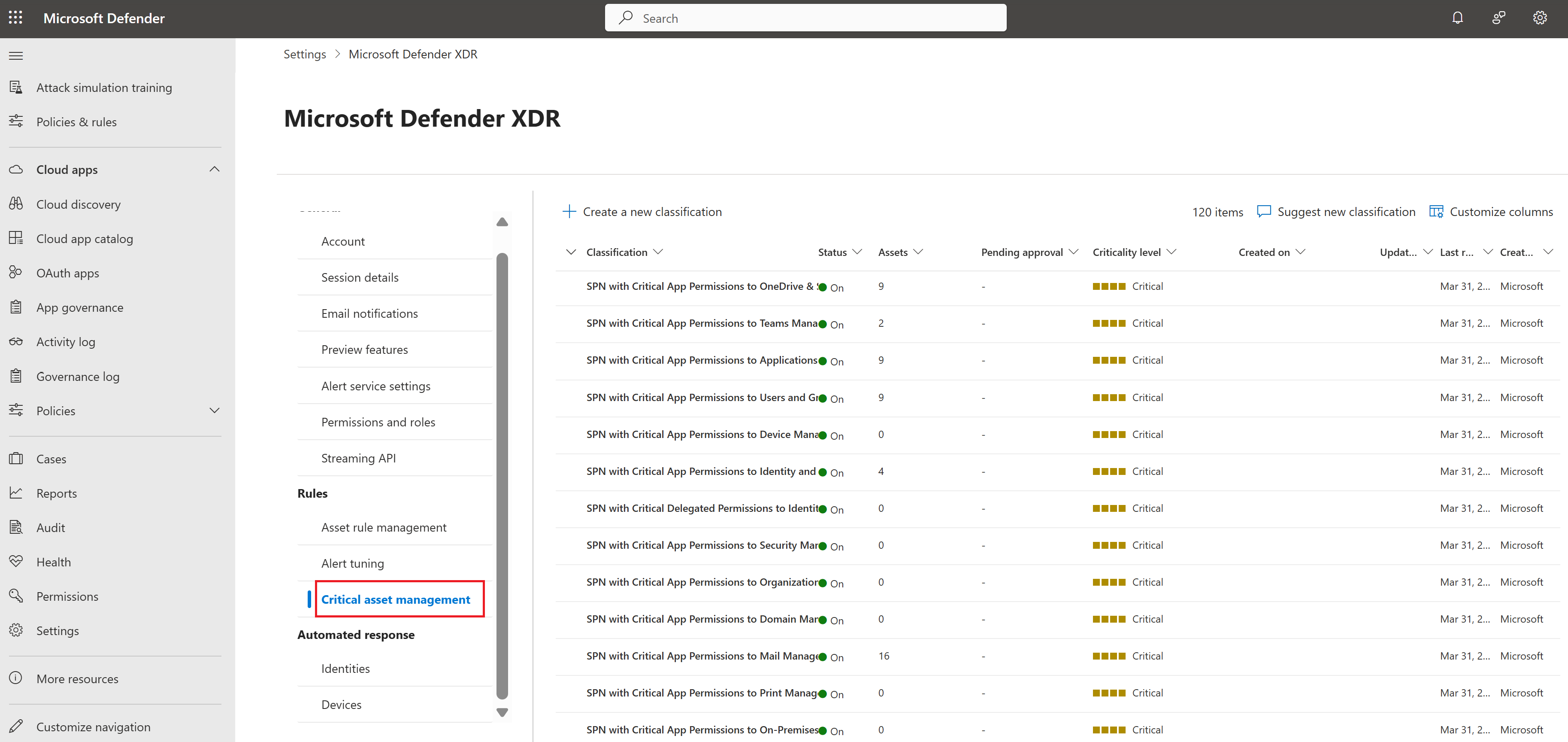

Kritikus eszközkezelés – Szolgáltatásnevek

Microsoft Defender for Cloud Apps kritikus jogosultságú OAuth-engedélyek készletét határozza meg. Az ilyen engedélyekkel rendelkező OAuth-alkalmazások nagy értékű objektumoknak minősülnek. Ha illetéktelen kezekbe kerülnek, a támadók magas szintű jogosultságokat szerezhetnek az SaaS-alkalmazásokhoz. Ennek a kockázatnak a tükrözése érdekében a támadási útvonalak célcélként kezelik az ilyen engedélyekkel rendelkező szolgáltatásneveket.

Kritikus objektumok engedélyeinek megtekintése

Az engedélyek teljes listájának megtekintéséhez lépjen a Microsoft Defender portálra, és lépjen a Beállítások > Microsoft Defender XDR > Szabályok > kritikus eszközkezelése területre.

Felhasználói folyamat vizsgálata: OAuth-alkalmazásokat érintő támadási útvonalak megtekintése

Miután megismerte, hogy mely engedélyek jelölik a nagy értékű célokat, az alábbi lépésekkel megvizsgálhatja, hogyan jelennek meg ezek az alkalmazások a környezet támadási útvonalaiban. A kezelhető számú támadási útvonallal rendelkező kisebb szervezetek esetében javasoljuk, hogy az egyes támadási útvonalak vizsgálatához kövesse ezt a strukturált megközelítést:

Megjegyzés:

Az OAuth-alkalmazások csak meghatározott feltételek észlelése esetén jelennek meg a támadási útvonal felülettérképén.

Egy OAuth-alkalmazás például akkor jelenhet meg a támadási útvonalon, ha egy könnyen kihasználható belépési ponttal rendelkező sebezhető összetevőt észlel. Ez a belépési pont lehetővé teszi a magas jogosultságokkal rendelkező szolgáltatásnevek oldalirányú áthelyezését.

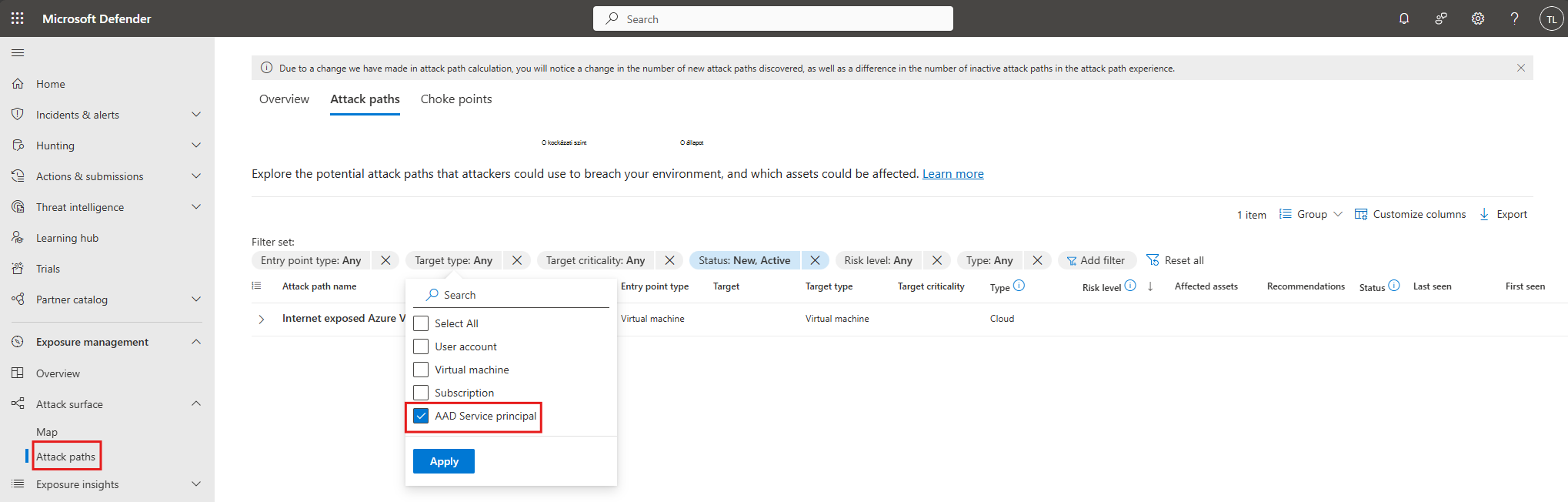

Lépjen az Expozíciókezelés > támadási felületének > támadási útvonalaihoz.

Szűrés "Céltípus: AAD-szolgáltatásnév" szerint

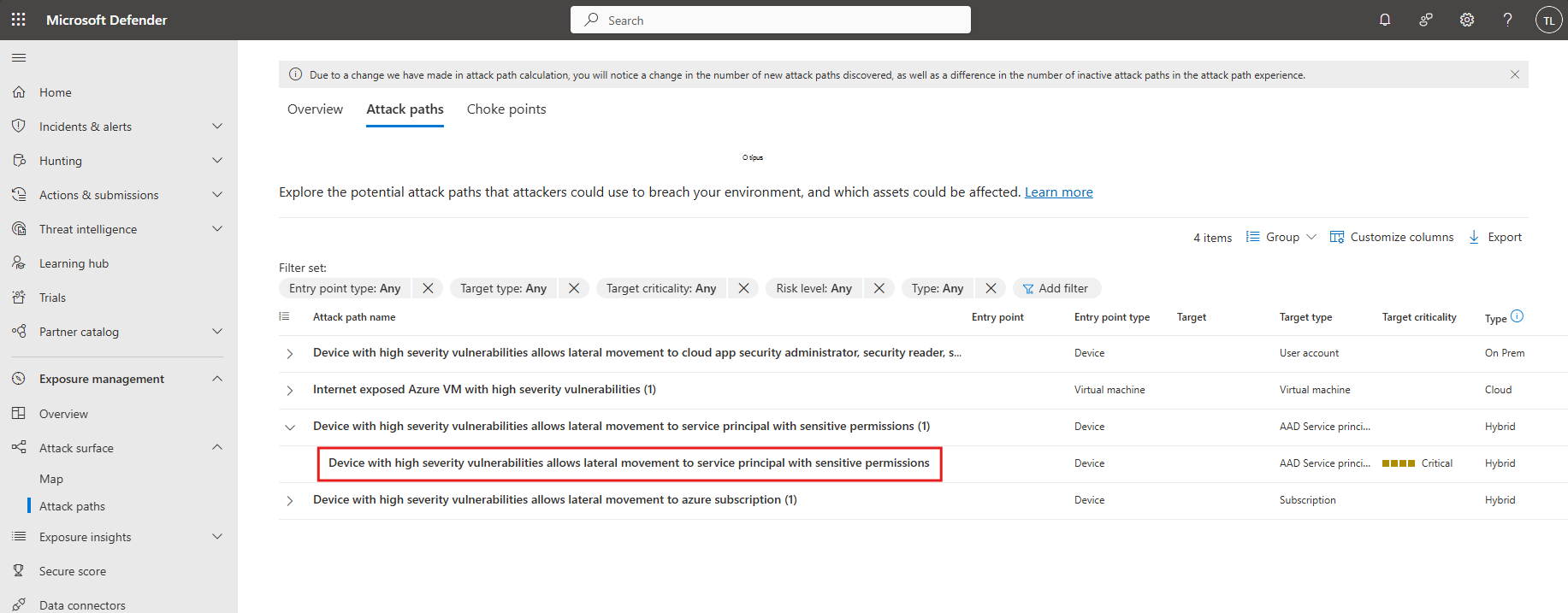

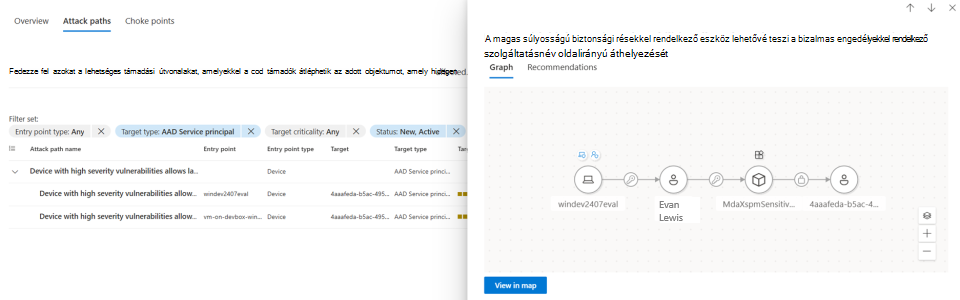

Válassza ki a következő támadási útvonalat: "A magas súlyosságú biztonsági résekkel rendelkező eszköz lehetővé teszi a bizalmas engedélyekkel rendelkező szolgáltatásnév oldalirányú áthelyezését"

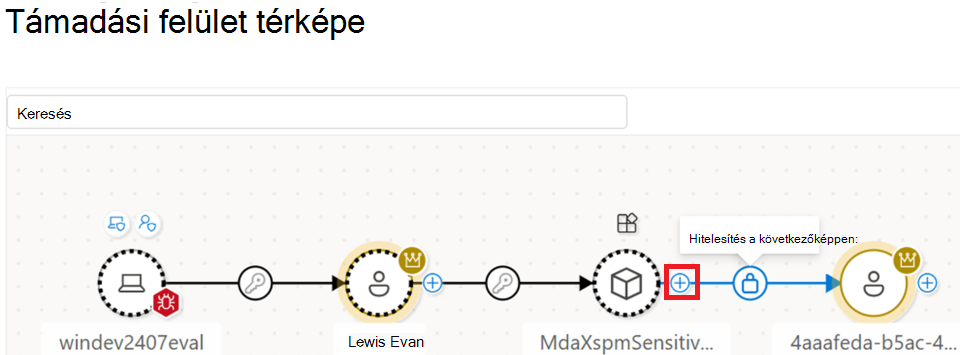

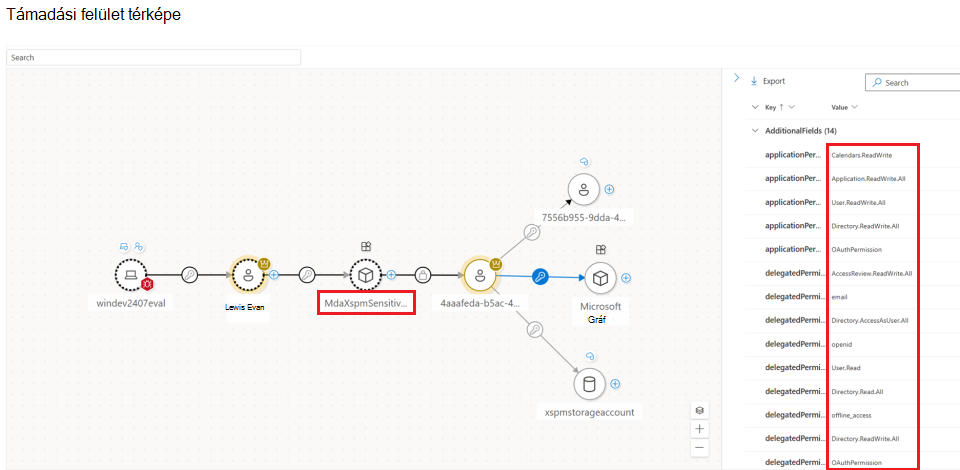

Kattintson a Nézet a térképen gombra a támadási útvonal megtekintéséhez.

Válassza a + jelet a csomópontok kibontásához és a részletes kapcsolatok megtekintéséhez.

Vigye az egérmutatót a csomópontok és élek fölé, vagy válassza ki azokat a további adatokat, mint például hogy az OAuth-alkalmazás milyen engedélyekkel rendelkezik.

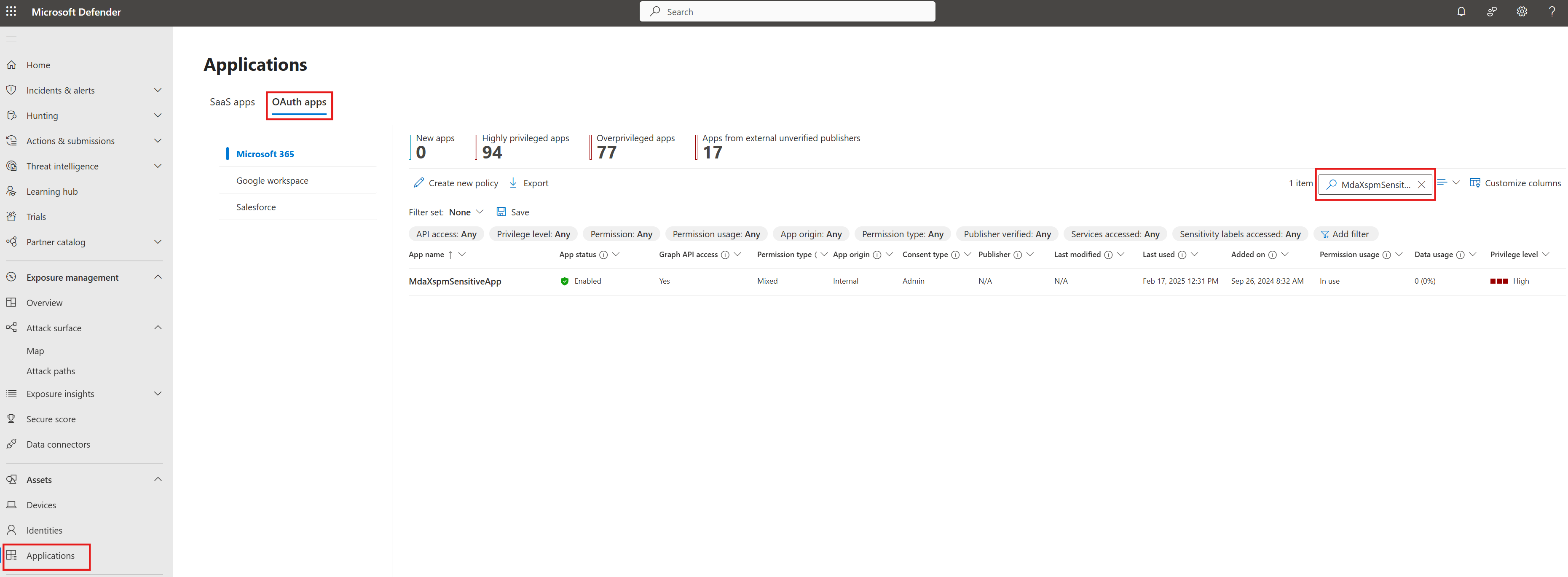

Másolja ki az OAuth-alkalmazás nevét, és illessze be az Alkalmazások lap keresősávjába.

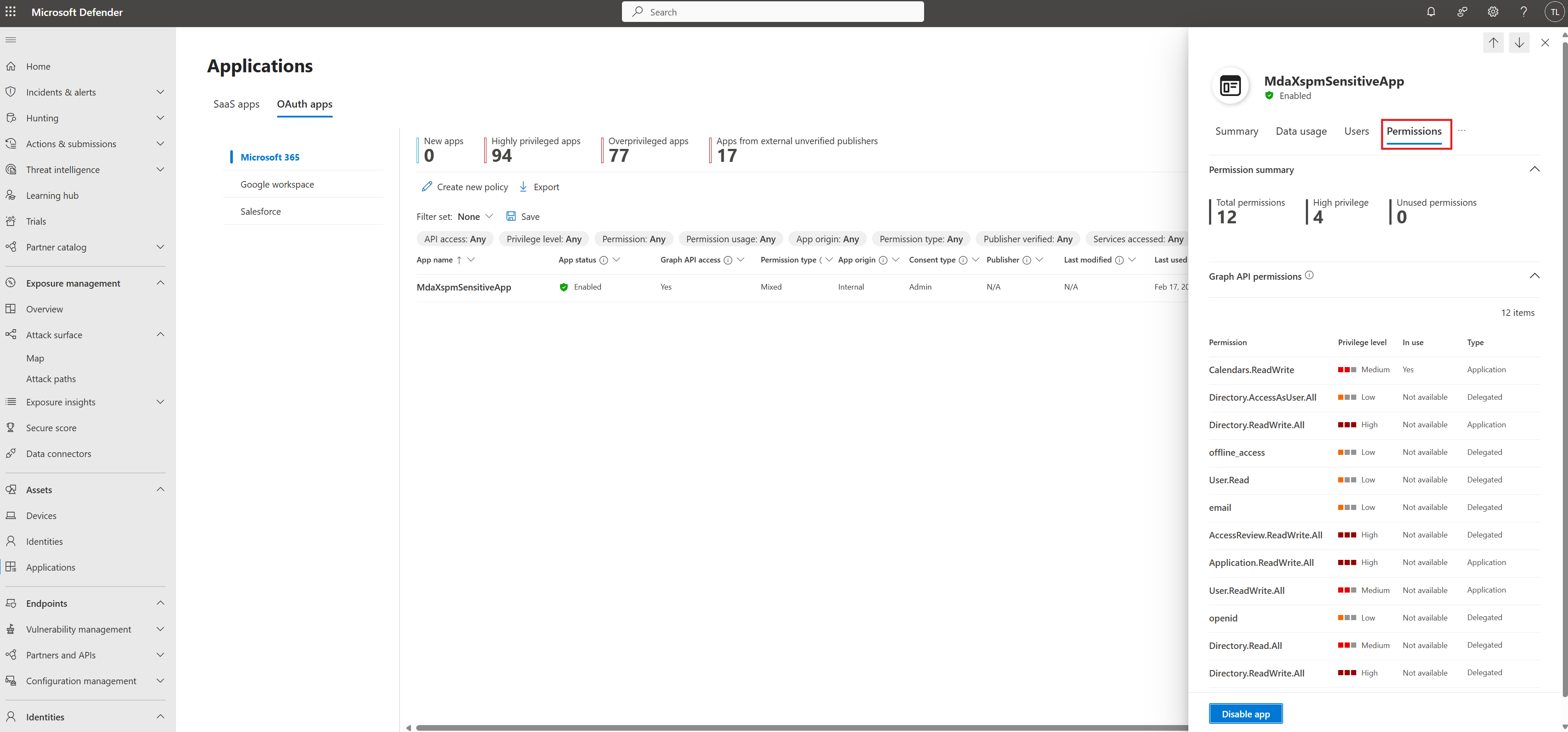

Válassza ki az alkalmazás nevét a hozzárendelt engedélyek és a használati elemzések áttekintéséhez, beleértve azt is, hogy a rendszer aktívan használja-e a magas jogosultsági szintű engedélyeket.

Nem kötelező: Ha úgy dönt, hogy az OAuth-alkalmazást le kell tiltani, az Alkalmazások lapon tilthatja le.

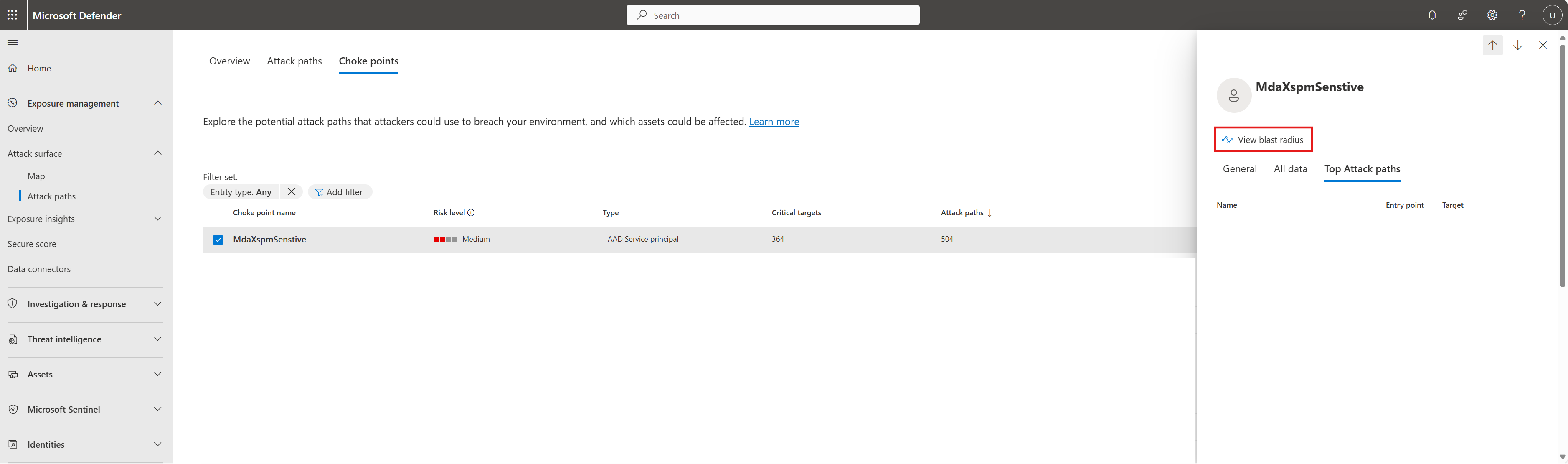

A döntéshozó felhasználói folyamata: A támadási útvonal rangsorolása fulladási pontok használatával

Nagyobb szervezetek számára, amelyek számos olyan támadási útvonallal rendelkeznek, amelyeket nem lehet manuálisan megvizsgálni, javasoljuk, hogy használja a támadási útvonal adatait, és használja a Choke Points felületet rangsorolási eszközként. Ez a megközelítés a következőket teszi lehetővé:

- Azonosítsa a legtöbb támadási útvonallal összekapcsolt eszközöket.

- Megalapozott döntéseket hozhat arról, hogy mely eszközöket kell a vizsgálat szempontjából előnyben részesíteni.

- Szűrjön Microsoft Entra OAuth-alkalmazás alapján annak megtekintéséhez, hogy mely OAuth-alkalmazások szerepelnek a legtöbb támadási útvonalon.

- Döntse el, mely OAuth-alkalmazásokra alkalmazza a legalacsonyabb jogosultsági engedélyeket.

Első lépések:

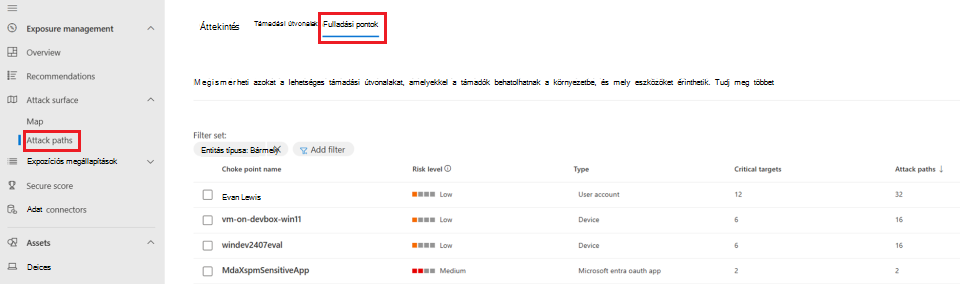

Nyissa meg a Támadási útvonalak – Lefojtási > pontok oldalt.

Válassza ki a fulladáspont nevét a leggyakoribb támadási útvonalak, például a név, a belépési pont és a cél további részleteinek megtekintéséhez.

Kattintson a Robbanási sugár megtekintése elemre a támadási felület térképének fulladási pontjának további vizsgálatához.

Ha a fojtási pont egy OAuth-alkalmazás, folytassa a vizsgálatot az Alkalmazások oldalon, a fenti 7–9. lépésben leírtak szerint.

Támadási felület térképének elemzése és keresés lekérdezésekkel

A Támadási felület térképen megtekintheti a felhasználói alkalmazások, az OAuth-alkalmazások és a szolgáltatásnevek kapcsolatait. Ezek a kapcsolatadatok a következő helyen érhetők el:

ExposureGraphEdges tábla (kapcsolatok megjelenítése)

ExposureGraphNodes tábla (olyan csomóponttulajdonságokat tartalmaz, mint az engedélyek)

A következő Speciális veszélyforrás-keresési lekérdezéssel azonosíthatja a kritikus engedélyekkel rendelkező összes OAuth-alkalmazást:

let RelevantNodes = ExposureGraphNodes

| where NodeLabel == "Microsoft Entra OAuth App" or NodeLabel == "serviceprincipal"

| project NodeId, NodeLabel, NodeName, NodeProperties;

ExposureGraphEdges

| where EdgeLabel == "has permissions to" or EdgeLabel == "can authenticate as"

| make-graph SourceNodeId --> TargetNodeId with RelevantNodes on NodeId

| graph-match (AppRegistration)-[canAuthAs]->(SPN)-[hasPermissionTo]->(Target)

where AppRegistration.NodeLabel == "Microsoft Entra OAuth App" and

canAuthAs.EdgeLabel == "can authenticate as" and

SPN.NodeLabel == "serviceprincipal" and

SPN.NodeProperties["rawData"]["criticalityLevel"]["criticalityLevel"] == 0 and

hasPermissionTo.EdgeLabel == @"has permissions to" and

Target.NodeLabel == "Microsoft Entra OAuth App" and

Target.NodeName == "Microsoft Graph"

project AppReg=AppRegistration.NodeLabel,

canAuthAs=canAuthAs.EdgeLabel, SPN.NodeLabel, DisplayName=SPN.NodeProperties["rawData"]["accountDisplayName"],

Enabled=SPN.NodeProperties["rawData"]["accountEnabled"], AppTenantID=SPN.NodeProperties["rawData"]["appOwnerOrganizationId"],

hasPermissionTo=hasPermissionTo.EdgeLabel, Target=Target.NodeName,

AppPerm=hasPermissionTo.EdgeProperties["rawData"]["applicationPermissions"]["permissions"]

| mv-apply AppPerm on (summarize AppPerm = make_list(AppPerm.permissionValue))

| project AppReg, canAuthAs, DisplayName, Enabled, AppTenantID, hasPermissionTo, Target, AppPerm

Következő lépések

További információ: