Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Érintett szolgáltatás:

- Végponthoz készült Microsoft Defender 1. csomag

- Végponthoz készült Microsoft Defender 2. csomag

- Microsoft Defender XDR

Szeretné megismerni a Végponthoz készült Defendert? Regisztráció az ingyenes próbaverzióra

Megjegyzés:

Az iOS-en futó Végponthoz készült Defender VPN-t használna a Web Protection szolgáltatás biztosításához. Ez nem egy hagyományos VPN, és egy helyi/önhurkos VPN, amely nem veszi át a forgalmat az eszközön kívül.

Feltételes hozzáférés a Végponthoz készült Defenderrel iOS rendszeren

az iOS Végponthoz készült Microsoft Defender, valamint a Microsoft Intune és a Microsoft Entra ID lehetővé teszik az eszközmegfelelőségi és feltételes hozzáférési szabályzatok kikényszerítését az eszköz kockázati pontszáma alapján. A Végponthoz készült Defender egy Mobile Threat Defense- (MTD-) megoldás, amelyet üzembe helyezhet a képesség Intune keresztüli használatához.

A végponthoz készült Defenderrel való feltételes hozzáférés iOS rendszeren történő beállításával kapcsolatos további információkért lásd: Végponthoz készült Defender és Intune.

Webvédelem és VPN

Alapértelmezés szerint az iOS-en futó Végponthoz készült Defender tartalmazza és engedélyezi a webes védelmet, amely segít megvédeni az eszközöket a webes fenyegetésekkel szemben, és megvédeni a felhasználókat az adathalász támadásoktól. Az adathalászat elleni és az egyéni jelzők (URL és tartomány) a webvédelem részeként támogatottak. Az IP-alapú egyéni jelzők jelenleg nem támogatottak iOS rendszeren. A webes tartalomszűrés jelenleg nem támogatott mobilplatformokon (Android és iOS).

Az iOS-en futó Végponthoz készült Defender VPN-t használ a képesség biztosításához. A VPN helyi, és a hagyományos VPN-ektől eltérően a hálózati forgalom nem lesz elküldve az eszközön kívül.

Bár alapértelmezés szerint engedélyezve van, előfordulhat, hogy bizonyos esetekben le kell tiltania a VPN-t. Például olyan alkalmazásokat szeretne futtatni, amelyek nem működnek VPN konfigurálásakor. Ilyen esetekben letilthatja a VPN-t az eszközön található alkalmazásból az alábbi lépésekkel:

iOS-eszközén nyissa meg a Beállítások alkalmazást, válassza az Általános , majd a VPN lehetőséget.

Válassza az i gombot a Végponthoz készült Microsoft Defender.

Kapcsolja ki az Igény szerinti csatlakozás beállítást a VPN letiltásához.

Megjegyzés:

A webvédelem nem érhető el, ha a VPN le van tiltva. A webvédelem újbóli engedélyezéséhez nyissa meg a Végponthoz készült Microsoft Defender alkalmazást az eszközön, majd válassza a VPN indítása lehetőséget.

Webes védelem letiltása

A webvédelem a Végponthoz készült Defender egyik fő funkciója, és ehhez VPN szükséges. A használt VPN nem hagyományos, hanem helyi/visszacsatolási VPN, azonban több oka is lehet annak, hogy az ügyfelek nem kedvelik a VPN-t. Ha nem szeretne VPN-t beállítani, letilthatja a webes védelmet, és üzembe helyezheti a Végponthoz készült Defendert a funkció nélkül. A Végponthoz készült Defender egyéb funkciói továbbra is működnek.

Ez a konfiguráció a regisztrált (MDM) és a nem regisztrált (MAM) eszközökhöz is elérhető. Az MDM-et használó ügyfelek számára a rendszergazdák az alkalmazáskonfigurálásban felügyelt eszközökön keresztül konfigurálhatják a webvédelmet. A regisztrációval nem rendelkező ügyfelek számára a MAM használatával a rendszergazdák az alkalmazáskonfigurálásban felügyelt alkalmazásokon keresztül konfigurálhatják a webvédelmet.

Webvédelem konfigurálása

Webvédelem letiltása az MDM használatával

A regisztrált eszközök webes védelmének letiltásához kövesse az alábbi lépéseket.

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt eszközökhozzáadása> területre.

Nevezze el a szabályzatot: Platform > iOS/iPadOS.

Célalkalmazásként válassza a Végponthoz készült Microsoft Defender lehetőséget.

A Beállítások lapon válassza a Konfigurációtervező használata lehetőséget, majd adja hozzá

WebProtectionkulcsként, és állítsa értéktípusát értékreString.- Alapértelmezés szerint:

WebProtection = true. A rendszergazdának be kell állítaniaWebProtection = false, hogy kikapcsolja a webvédelmet. - A Végponthoz készült Defender minden alkalommal elküldi a szívverést a Microsoft Defender portálnak, amikor egy felhasználó megnyitja az alkalmazást.

- Válassza a Tovább lehetőséget, majd rendelje hozzá ezt a profilt a megcélzott eszközökhöz/felhasználókhoz.

- Alapértelmezés szerint:

Webvédelem letiltása a MAM használatával

Az alábbi lépésekkel letilthatja a nem regisztrált eszközök webes védelmét.

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt alkalmazásokhozzáadása> területre.

Nevezze el a szabályzatot.

A Nyilvános alkalmazások kiválasztása területen válassza a Végponthoz készült Microsoft Defender lehetőséget célalkalmazásként.

A Beállítások lap Általános konfigurációs beállítások területén adja hozzá

WebProtectiona értéket kulcsként, és állítsa az értékét értékrefalse.- Alapértelmezés szerint:

WebProtection = true. A rendszergazdák beállíthatjákWebProtection = false, hogy kikapcsolják a webvédelmet. - A Végponthoz készült Defender minden alkalommal elküldi a szívverést a Microsoft Defender portálnak, amikor egy felhasználó megnyitja az alkalmazást.

- Válassza a Tovább lehetőséget, majd rendelje hozzá ezt a profilt a megcélzott eszközökhöz/felhasználókhoz.

- Alapértelmezés szerint:

Megjegyzés:

A WebProtection kulcs nem alkalmazható a felügyelt eszközök listájában lévő vezérlőszűrőre. Ha le szeretné tiltani a felügyelt eszközök webes védelmét, eltávolíthatja a Vezérlőszűrő profilt.

Hálózatvédelem konfigurálása

A végponthoz Microsoft Defender hálózati védelme alapértelmezés szerint engedélyezve van. A rendszergazdák az alábbi lépésekkel konfigurálhatják a hálózatvédelmet. Ez a konfiguráció az MDM-konfiguráción keresztül regisztrált és a nem regisztrált eszközökhöz is elérhető a MAM-konfiguráción keresztül.

Megjegyzés:

A hálózatvédelemhez csak egy szabályzatot kell létrehozni az MDM vagy a MAM használatával. A hálózatvédelem inicializálásához a végfelhasználónak egyszer kell megnyitnia az alkalmazást.

Hálózatvédelem konfigurálása az MDM használatával

A regisztrált eszközök MDM-konfigurációjának használatával történő hálózatvédelem beállításához kövesse az alábbi lépéseket:

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt eszközökhozzáadása> területre.

Adja meg a szabályzat nevét és leírását. A Platform területen válassza az iOS/iPad lehetőséget.

A megcélzott alkalmazásban válassza a Végponthoz készült Microsoft Defender lehetőséget.

A Beállítások lapon válassza a Konfigurációs beállítások formátuma Konfigurációtervező használata lehetőséget.

Adja hozzá

DefenderNetworkProtectionEnablekonfigurációs kulcsként. Állítsa az értéktípusát a értékre,Stringés állítsa az értékét afalsehálózatvédelem letiltásához. (A hálózatvédelem alapértelmezés szerint engedélyezve van.)A hálózatvédelemmel kapcsolatos egyéb konfigurációkhoz adja hozzá a következő kulcsokat, és válassza ki a megfelelő értéktípust és értéket.

Kulcs Értéktípus Alapértelmezett (true-enable, false-disable) Leírás DefenderOpenNetworkDetectionEgész szám 2 1 – Ellenőrzés; 0 – Letiltás; 2 – Engedélyezés (alapértelmezett). Ezt a beállítást egy informatikai Rendszergazda kezeli a nyílt hálózat észlelésének naplózásához, letiltásához vagy engedélyezéséhez. Naplózási módban az események csak a Microsoft Defender portálra lesznek elküldve végfelhasználói élmény nélkül. Végfelhasználói élmény esetén állítsa be a következőre: Enable.DefenderEndUserTrustFlowEnableKarakterlánc téves true - enable, false - disable; Ezt a beállítást a rendszergazdák arra használják, hogy engedélyezhessék vagy letilthassák az alkalmazáson belüli végfelhasználói élményt, hogy megbízzanak a nem biztonságos és gyanús hálózatokban. DefenderNetworkProtectionAutoRemediationKarakterlánc igaz true – engedélyezés; false – letiltás. Ezt a beállítást a rendszergazda használja a szervizelési riasztások engedélyezésére vagy letiltására, amelyek akkor lesznek elküldve, ha a felhasználó szervizelési tevékenységeket végez, például a biztonságosabb Wi-Fi hozzáférési pontokra való váltást. Ez a beállítás csak a riasztásokra vonatkozik, az eszköz idővonalának eseményeire nem. Ez tehát nem alkalmazható a megnyitott Wi-Fi észlelésre. DefenderNetworkProtectionPrivacyKarakterlánc igaz true – engedélyezés; false – letiltás. Ezt a beállítást a rendszergazda felügyeli, hogy engedélyezze vagy tiltsa le az adatvédelmet a hálózatvédelemben. Ha az adatvédelem le van tiltva, akkor megjelenik a rosszindulatú Wi-Fi megosztására vonatkozó felhasználói hozzájárulás. Ha az adatvédelem engedélyezve van, akkor nem jelenik meg felhasználói hozzájárulás, és nem gyűjt alkalmazásadatokat. A Hozzárendelések szakaszban a rendszergazda kiválaszthatja a szabályzatba felvenni és kizárni kívánt felhasználói csoportokat.

Tekintse át és hozza létre a konfigurációs szabályzatot.

Hálózatvédelem konfigurálása MAM használatával

Az alábbi eljárással állíthatja be a NEM regisztrált eszközök MAM-konfigurációját a hálózatvédelemhez (a MAM-konfigurációhoz hitelesítő eszközregisztráció szükséges) az iOS-eszközökön.

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt alkalmazások>hozzáadása>Új alkalmazáskonfigurációs szabályzat létrehozása területre.

Adjon meg egy nevet és egy leírást a szabályzat egyedi azonosításához. Ezután válassza a Nyilvános alkalmazások kiválasztása lehetőséget, majd válassza a Microsoft Defender lehetőséget az iOS/iPadOS platformhoz.

A Beállítások lapon adja hozzá a DefenderNetworkProtectionEnable kulcsot és a hálózati védelem letiltásának értékét

false. (A hálózatvédelem alapértelmezés szerint engedélyezve van.)A hálózatvédelemmel kapcsolatos egyéb konfigurációkhoz adja hozzá a következő kulcsokat és a megfelelő értéket.

Kulcs Alapértelmezett (igaz – engedélyezés, hamis – letiltás) Leírás DefenderOpenNetworkDetection2 1 – Ellenőrzés; 0 – Letiltás; 2 – Engedélyezés (alapértelmezett). Ezt a beállítást egy rendszergazda kezeli a nyílt hálózat észlelésének engedélyezéséhez, naplózásához vagy letiltásához. Naplózási módban az események csak az ATP-portálra lesznek elküldve, felhasználói felület nélkül. A felhasználói élmény érdekében állítsa a konfigurációt "Engedélyezés" módra. DefenderEndUserTrustFlowEnabletéves true – engedélyezés; false – letiltás. Ezt a beállítást a rendszergazdák arra használják, hogy engedélyezhessék vagy letilthassák az alkalmazáson belüli végfelhasználói élményt, hogy megbízzanak a nem biztonságos és gyanús hálózatokban. DefenderNetworkProtectionAutoRemediationigaz true – engedélyezés; false – letiltás. Ezt a beállítást a rendszergazda használja a szervizelési riasztások engedélyezésére vagy letiltására, amelyek akkor lesznek elküldve, ha a felhasználó szervizelési tevékenységeket végez, például a biztonságosabb Wi-Fi hozzáférési pontokra való váltást. Ez a beállítás csak a riasztásokra vonatkozik, az eszköz idővonal-eseményeire nem. Ez tehát nem alkalmazható a megnyitott Wi-Fi észlelésre. DefenderNetworkProtectionPrivacyigaz true – engedélyezés; false – letiltás. Ezt a beállítást a rendszergazda felügyeli, hogy engedélyezze vagy tiltsa le az adatvédelmet a hálózatvédelemben. Ha az adatvédelem le van tiltva, akkor megjelenik a felhasználói hozzájárulás a rosszindulatú wifi megosztásához. Ha az adatvédelem engedélyezve van, akkor nem jelenik meg felhasználói hozzájárulás, és nem gyűjt alkalmazásadatokat. A Hozzárendelések szakaszban a rendszergazda kiválaszthatja a szabályzatba felvenni és kizárni kívánt felhasználói csoportokat.

Tekintse át és hozza létre a konfigurációs szabályzatot.

Fontos

2025. május 19-től a Microsoft Defender portálon már nem jönnek létre riasztások, amikor a felhasználók nyílt vezeték nélküli hálózathoz csatlakoznak. Ehelyett ez a tevékenység most eseményeket hoz létre, és megtekinthetők az eszköz idővonalán. Ezzel a változással a Security Operations Center (SOC) elemzői mostantól megtekinthetik a kapcsolatot/leválasztást a vezeték nélküli hálózatok eseményként való megnyitásához. Ha az automatikus szervizelési kulcs engedélyezve van, a régi riasztások automatikusan feloldódnak a módosítások érvénybe lépése után.

Az alábbiakban a változás legfontosabb pontjait mutatjuk be:

- A módosítások érvénybe lépéséhez a végfelhasználóknak frissíteniük kell az iOS-en elérhető Végponthoz készült Defender legújabb verziójára, amely 2025 májusában érhető el. Ellenkező esetben a riasztások létrehozásának korábbi élménye továbbra is érvényben van. Ha a rendszergazda engedélyezi az automatikus szervizelési kulcsot, a régi riasztások automatikusan feloldódnak a módosítások érvénybe lépése után.

- Amikor egy végfelhasználó ugyanabban a 24 órás időszakban többször is csatlakozik vagy bont egy nyitott vezeték nélküli hálózatot, a 24 órás időszakban csak egy-egy esemény jön létre a kapcsolathoz és a kapcsolat bontásához, és az eszköz idővonalára kerül.

- A hálózatok megbízhatóságának engedélyezése a felhasználóknak: A frissítés után a rendszer eseményként elküldi az eszköz idővonalára a vezeték nélküli hálózatok megnyitásához szükséges kapcsolati és leválasztási eseményeket, beleértve a felhasználó által megbízhatónak minősülő hálózatokat is.

- Ez a változás nem érinti a GCC-ügyfeleket. A nyitott vezeték nélküli hálózatokhoz való csatlakozáskor a riasztások fogadásának korábbi élménye továbbra is érvényes rájuk.

Több VPN-profil egyidejű használata

Az Apple iOS nem támogatja több eszközszintű VPN egyidejű aktiválását. Bár több VPN-profil is létezhet az eszközön, egyszerre csak egy VPN lehet aktív.

Végponthoz készült Microsoft Defender kockázati jel konfigurálása az alkalmazásvédelmi szabályzatban (MAM)

Végponthoz készült Microsoft Defender iOS rendszeren engedélyezi az alkalmazásvédelmi szabályzat forgatókönyvét. A végfelhasználók közvetlenül az Apple app store-ból telepíthetik az alkalmazás legújabb verzióját. Győződjön meg arról, hogy az eszköz regisztrálva van az Authenticatorban ugyanazzal a fiókkal, amelyet a Sikeres MAM-regisztrációhoz használt a Defenderben való előkészítéshez.

Végponthoz készült Microsoft Defender konfigurálható úgy, hogy az alkalmazásvédelmi szabályzatokban (APP, más néven MAM) használandó fenyegetésjelzéseket küldjön iOS/iPadOS rendszeren. Ezzel a képességgel a Végponthoz készült Microsoft Defender is megvédheti a vállalati adatokhoz való hozzáférést a nem regisztrált eszközökről.

Az alábbi hivatkozáson található lépéseket követve alkalmazásvédelmi szabályzatokat állíthat be Végponthoz készült Microsoft Defender A Defender kockázati jelzéseinek konfigurálása az alkalmazásvédelmi szabályzatban (MAM)

A MAM- vagy alkalmazásvédelmi szabályzattal kapcsolatos további információkért lásd: iOS-alkalmazásvédelmi szabályzat beállításai.

Adatvédelmi vezérlők

Végponthoz készült Microsoft Defender iOS rendszeren lehetővé teszi a rendszergazdák és a végfelhasználók adatvédelmi szabályozását. Ez magában foglalja a regisztrált (MDM) és a nem regisztrált (MAM) eszközök vezérlőinek használatát.

Ha MDM-et használ, a rendszergazdák az alkalmazáskonfigurálás felügyelt eszközein keresztül konfigurálhatják az adatvédelmi vezérlőket. Ha regisztráció nélkül használja a MAM-ot, a rendszergazdák az alkalmazáskonfigurálásban felügyelt alkalmazásokon keresztül konfigurálhatják az adatvédelmi vezérlőket. A végfelhasználók Microsoft Defender alkalmazásbeállításokban is konfigurálhatják az adatvédelmi beállításokat.

Adatvédelem konfigurálása adathalász riasztási jelentésben

Az ügyfelek mostantól engedélyezhetik az Végponthoz készült Microsoft Defender által iOS-en küldött adathalász jelentés adatvédelmi ellenőrzését, így a tartománynév nem szerepel az adathalászati riasztások részeként, ha egy adathalász webhelyet észlel és blokkol Végponthoz készült Microsoft Defender.

Adatvédelmi vezérlők konfigurálása az MDM-ben

Az alábbi lépésekkel engedélyezheti az adatvédelmet, és nem gyűjthet tartománynevet a regisztrált eszközökre vonatkozó adathalász riasztási jelentés részeként.

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt eszközökhozzáadása> területre.

Nevezze el a szabályzatot( Platform > iOS/iPadOS), majd válassza ki a profil típusát.

Célalkalmazásként válassza a Végponthoz készült Microsoft Defender lehetőséget.

A Beállítások lapon válassza a Konfigurációtervező használata lehetőséget, adja hozzá

DefenderExcludeURLInReportkulcsként, és állítsa az értéktípusát logikai értékre.- Ha engedélyezni szeretné az adatvédelmet, és nem szeretné összegyűjteni a tartománynevet, adja meg az értéket,

trueés rendelje hozzá ezt a házirendet a felhasználókhoz. Ez az érték alapértelmezés szerint értékrefalsevan állítva. - A kulcskészlettel

truerendelkező felhasználók esetében az adathalászati riasztás nem tartalmazza a tartománynév-információkat, ha a Végponthoz készült Defender rosszindulatú webhelyet észlel és blokkol.

- Ha engedélyezni szeretné az adatvédelmet, és nem szeretné összegyűjteni a tartománynevet, adja meg az értéket,

Válassza a Tovább lehetőséget, és rendelje hozzá ezt a profilt a megcélzott eszközökhöz/felhasználókhoz.

Adatvédelmi vezérlők konfigurálása a MAM-ban

Az alábbi lépésekkel engedélyezheti az adatvédelmet, és nem gyűjthet tartománynevet a nem regisztrált eszközökre vonatkozó adathalász riasztási jelentés részeként.

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt alkalmazásokhozzáadása> területre.

Nevezze el a szabályzatot.

A Nyilvános alkalmazások kiválasztása területen válassza a Végponthoz készült Microsoft Defender lehetőséget célalkalmazásként.

A Beállítások lap Általános konfigurációs beállítások területén adja hozzá

DefenderExcludeURLInReporta értéket kulcsként, és állítsa be az értékét a következőkénttrue: .- Ha engedélyezni szeretné az adatvédelmet, és nem szeretné összegyűjteni a tartománynevet, adja meg az értéket,

trueés rendelje hozzá ezt a házirendet a felhasználókhoz. Ez az érték alapértelmezés szerint értékrefalsevan állítva. - A kulcskészlettel

truerendelkező felhasználók esetében az adathalászati riasztás nem tartalmazza a tartománynév-információkat, ha a Végponthoz készült Defender rosszindulatú webhelyet észlel és blokkol.

- Ha engedélyezni szeretné az adatvédelmet, és nem szeretné összegyűjteni a tartománynevet, adja meg az értéket,

Válassza a Tovább lehetőséget, és rendelje hozzá ezt a profilt a megcélzott eszközökhöz/felhasználókhoz.

Végfelhasználói adatvédelmi vezérlők konfigurálása az Microsoft Defender alkalmazásban

Ezek a vezérlők segítenek a végfelhasználónak konfigurálni a szervezettel megosztott információkat.

Felügyelt eszközök esetén a végfelhasználói vezérlők nem láthatók. A rendszergazda dönti el és szabályozza a beállításokat. A nem felügyelt eszközök esetében azonban a vezérlő a Beállítások > adatvédelmi beállításai alatt jelenik meg.

A felhasználók a Nem biztonságos webhelyadatok kapcsolót látják. Ez a kapcsoló csak akkor látható, ha a rendszergazda beállította a beállítást DefenderExcludeURLInReport = true.

Ha egy rendszergazda engedélyezi, a felhasználók megadhatjak, hogy nem biztonságos webhelyadatokat küldjenek-e a szervezetüknek. Alapértelmezés szerint a értékre falsevan állítva, ami azt jelenti, hogy a rendszer nem küldi el a nem biztonságos webhelyadatokat. Ha a felhasználó átváltja a beállítást értékre true, a rendszer nem biztonságos webhelyadatokat küld.

Az adatvédelmi vezérlők be- és kikapcsolása nincs hatással az eszköz megfelelőségi ellenőrzésére vagy a feltételes hozzáférésre.

Megjegyzés:

A konfigurációs profillal rendelkező felügyelt eszközökön Végponthoz készült Microsoft Defender hozzáférhetnek a teljes URL-címhez, és ha adathalásznak találják, le lesz tiltva. Nem felügyelt eszközön Végponthoz készült Microsoft Defender csak a tartománynévhez fér hozzá, és ha a tartomány nem adathalász URL-cím, nem lesz letiltva.

Nem kötelező engedélyek

Végponthoz készült Microsoft Defender iOS rendszeren opcionális engedélyeket engedélyez az előkészítési folyamatban. A Végponthoz készült Defenderhez szükséges engedélyek jelenleg kötelezőek az előkészítési folyamatban. Ezzel a funkcióval a rendszergazdák anélkül helyezhetik üzembe a Végponthoz készült Defendert BYOD-eszközökön, hogy kötelező VPN-engedélyt kényszerítenének az előkészítés során. A végfelhasználók a kötelező engedélyek nélkül is regisztrálhatják az alkalmazást, és később áttekinthetik ezeket az engedélyeket. Ez a funkció jelenleg csak regisztrált eszközökhöz (MDM) érhető el.

Választható engedélyek konfigurálása az MDM használatával

A rendszergazdák az alábbi lépésekkel engedélyezhetik a nem kötelező VPN-engedélyeket a regisztrált eszközökhöz.

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt eszközökhozzáadása> területre.

Nevezze el a szabályzatot, majd válassza a Platform > iOS/iPadOS lehetőséget.

Célalkalmazásként válassza a Végponthoz készült Microsoft Defender lehetőséget.

A Beállítások lapon válassza a Konfigurációtervező használata lehetőséget, adja hozzá

DefenderOptionalVPNkulcsként, és állítsa be az értéktípusát a következőkéntBoolean: .- A nem kötelező VPN-engedély engedélyezéséhez adja meg az értéket mint értéket

true, és rendelje hozzá ezt a szabályzatot a felhasználókhoz. Ez az érték alapértelmezés szerint értékrefalsevan állítva. - A kulcskészlettel

truerendelkező felhasználók számára a felhasználók a VPN-engedély megadása nélkül is regisztrálhatják az alkalmazást.

- A nem kötelező VPN-engedély engedélyezéséhez adja meg az értéket mint értéket

Válassza a Tovább lehetőséget, és rendelje hozzá ezt a profilt a megcélzott eszközökhöz/felhasználókhoz.

Nem kötelező engedélyek konfigurálása végfelhasználóként

A végfelhasználók telepítik és megnyitják a Microsoft Defender alkalmazást az előkészítés megkezdéséhez.

- Ha egy rendszergazda opcionális engedélyeket állított be, akkor a felhasználó kihagyhatja a VPN-engedélyt, és befejezheti az előkészítést.

- Még akkor is, ha a felhasználó kihagyta a VPN-t, az eszköz képes a bevezetésre, és szívverést küld.

- Ha a VPN le van tiltva, a webes védelem nem aktív.

- Később a felhasználó engedélyezheti a webvédelmet az alkalmazásban, amely telepíti a VPN-konfigurációt az eszközön.

Megjegyzés:

Az opcionális engedély eltér a Web Protection letiltásától. Az opcionális VPN-engedély csak az előkészítés során segít kihagyni az engedélyt, de a végfelhasználó később áttekintheti és engedélyezheti azt. Bár a Webvédelem letiltása lehetővé teszi a felhasználók számára a Végponthoz készült Defender alkalmazás webes védelem nélküli előkészítését. Később nem engedélyezhető.

Jailbreakelés észlelése

Végponthoz készült Microsoft Defender képes észlelni a feltört nem felügyelt és felügyelt eszközöket. Ezeket a jailbreak-ellenőrzéseket rendszeres időközönként végezzük. Ha a rendszer jailbreakeltként észlel egy eszközt, a következő események történnek:

- A rendszer magas kockázatú riasztást jelent a Microsoft Defender portálon. Ha az eszközmegfelelőség és a feltételes hozzáférés az eszköz kockázati pontszáma alapján van beállítva, akkor az eszköz nem fér hozzá a vállalati adatokhoz.

- Az alkalmazás felhasználói adatai törlődnek. Amikor a felhasználó jailbreakelés után megnyitja az alkalmazást, a VPN-profil (csak a Végponthoz készült Defender visszacsatolási VPN-profilja) is törlődik, és nem nyújt webes védelmet. A Intune által biztosított VPN-profilok nem törlődnek.

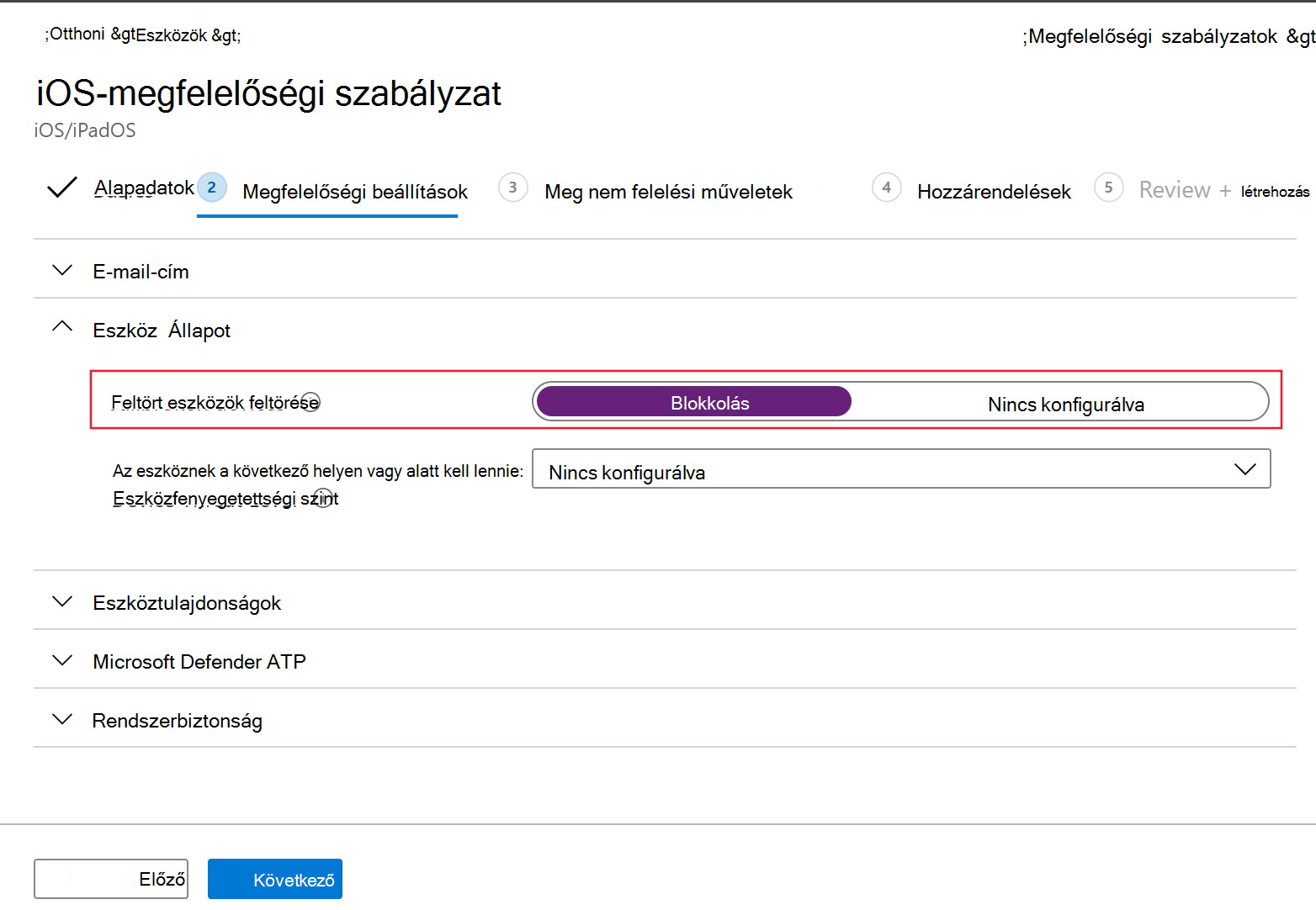

Megfelelőségi szabályzat konfigurálása feltört eszközökhöz

A vállalati adatok feltört iOS-eszközökön való elérésének védelme érdekében javasoljuk, hogy állítsa be a következő megfelelőségi szabályzatot a Intune.

Megjegyzés:

A jailbreakészlelés az iOS-en futó Végponthoz készült Microsoft Defender által biztosított képesség. Javasoljuk azonban, hogy ezt a szabályzatot a jailbreak forgatókönyvek elleni védelem további rétegeként állítsa be.

Kövesse az alábbi lépéseket a feltört eszközökre vonatkozó megfelelőségi szabályzat létrehozásához.

A Microsoft Intune Felügyeleti központban lépjen az Eszközök>megfelelőségi szabályzatai>Házirend létrehozása elemre. Platformként válassza az "iOS/iPadOS" lehetőséget, majd válassza a Létrehozás lehetőséget.

Adja meg a szabályzat nevét, például a Jailbreak megfelelőségi szabályzatát.

A megfelelőségi beállítások lapon bontsa ki az Eszközállapot szakaszt, majd válassza

Blocka Jailbreakelt eszközök mezőben.A Meg nem felelési műveletek szakaszban válassza ki a kívánt műveleteket, majd válassza a Tovább gombot.

A Hozzárendelések szakaszban válassza ki a szabályzathoz felvenni kívánt felhasználói csoportokat, majd válassza a Tovább gombot.

A Felülvizsgálat + létrehozás szakaszban ellenőrizze, hogy minden megadott információ helyes-e, majd válassza a Létrehozás lehetőséget.

Egyéni jelzők konfigurálása

Az iOS-en futó Végponthoz készült Defender lehetővé teszi, hogy a rendszergazdák egyéni jelzőket konfiguráljanak iOS-eszközökön is. Az egyéni mutatók konfigurálásával kapcsolatos további információkért lásd: Mutatók áttekintése.

Megjegyzés:

Az iOS-en futó Végponthoz készült Defender csak URL-címekhez és tartományokhoz támogatja az egyéni jelzők létrehozását. Az IP-alapú egyéni mutatók iOS rendszeren nem támogatottak.

Az IP-cím

245.245.0.1egy belső Defender IP-cím, és az ügyfeleknek nem szabad belefoglalni az egyéni mutatókba a funkcióproblémák elkerülése érdekében. iOS esetén a Microsoft Defender portálon nem jön létre riasztás, ha a mutatóban beállított URL-cím vagy tartomány hozzá van adva.

MDE portál idővonala nem jeleníti meg az egyéni URL-jelzőblokkok URL-címét a nem felügyelt eszközök esetében, hanem rejtettként jelöli meg az adatvédelmet.

Alkalmazások sebezhetőségi felmérésének konfigurálása

A kiberkockázat csökkentéséhez átfogó kockázatalapú biztonságirés-kezelésre van szükség a legkritikusabb eszközök legnagyobb biztonsági réseinek azonosításához, értékeléséhez, elhárításához és nyomon követéséhez, mindezt egyetlen megoldásban. Ezen a lapon többet is megtudhat a Végponthoz készült Microsoft Defender Microsoft Defender biztonságirés-kezelés.

Az iOS-en futó Végponthoz készült Defender támogatja az operációs rendszer és az alkalmazások sebezhetőségi felmérését. Az iOS-verziók sebezhetőségi felmérése a regisztrált (MDM) és a nem regisztrált (MAM) eszközökhöz is elérhető. Az alkalmazások sebezhetőségi felmérése csak regisztrált (MDM-) eszközökre vonatkozik. A rendszergazdák az alábbi lépésekkel konfigurálhatják az alkalmazások sebezhetőségi felmérését.

Felügyelt eszközön

Győződjön meg arról, hogy az eszköz felügyelt módban van konfigurálva.

Ha engedélyezni szeretné a funkciót a Microsoft Intune Felügyeleti központban, lépjen az Endpoint Security>Végponthoz készült Microsoft Defender>Enable App sync for iOS/iPadOS devices (Alkalmazásszinkronizálás iOS/iPadOS-eszközökhöz) területre.

Megjegyzés:

Az összes alkalmazás listájának lekéréséhez, beleértve a nem felügyelt alkalmazásokat is, a rendszergazdának engedélyeznie kell a Teljes alkalmazásleltár-adatok küldése személyes tulajdonú iOS-/iPadOS-eszközökön beállítást az Intune Rendszergazda Portálon a "Személyes" jelölésű felügyelt eszközökhöz. A Intune Rendszergazda Portálon "Vállalati" jelöléssel ellátott felügyelt eszközök esetén a rendszergazdának nem kell engedélyeznie a Teljes alkalmazásleltár-adatok küldése személyes tulajdonú iOS-/iPadOS-eszközökön beállítást.

Nem felügyelt eszközön

Ha engedélyezni szeretné a funkciót a Microsoft Intune Felügyeleti központban, lépjen az Endpoint Security>Végponthoz készült Microsoft Defender>Enable App sync for iOS/iPadOS devices (Alkalmazásszinkronizálás iOS/iPadOS-eszközökhöz) területre.

Az összes alkalmazás listájának lekéréséhez, beleértve a nem felügyelt alkalmazásokat is, engedélyezze a Teljes alkalmazásleltár-adatok küldése személyes tulajdonú iOS-/iPadOS-eszközökön beállítást.

Az adatvédelmi beállítás konfigurálásához kövesse az alábbi lépéseket.

Lépjen az Alkalmazások>Alkalmazáskonfigurációs szabályzatok>Felügyelt eszközökhozzáadása> területre.

Nevezze el a szabályzatot: Platform>iOS/iPadOS.

Célalkalmazásként válassza a Végponthoz készült Microsoft Defender lehetőséget.

A Beállítások lapon válassza a Konfigurációtervező használata lehetőséget, és adja hozzá

DefenderTVMPrivacyModekulcsként. Állítsa be az értéktípusát a következőre:String.- Az adatvédelem letiltásához és a telepített alkalmazások listájának gyűjtéséhez adja meg a értéket ,

Falsemajd rendelje hozzá ezt a szabályzatot a felhasználókhoz. - Alapértelmezés szerint ez az érték nem felügyelt eszközök esetén a értékre

Truevan állítva. - A végponthoz készült Defender a kulcskészlettel

Falserendelkező felhasználók számára elküldi az eszközön telepített alkalmazások listáját a sebezhetőségi felméréshez.

- Az adatvédelem letiltásához és a telepített alkalmazások listájának gyűjtéséhez adja meg a értéket ,

Válassza a Tovább lehetőséget, és rendelje hozzá ezt a profilt a megcélzott eszközökhöz/felhasználókhoz.

Az adatvédelmi vezérlők be- és kikapcsolása nincs hatással az eszköz megfelelőségi ellenőrzésére vagy a feltételes hozzáférésre.

A konfiguráció alkalmazása után a végfelhasználóknak meg kell nyitniuk az alkalmazást az adatvédelmi beállítás jóváhagyásához.

Az adatvédelmi jóváhagyás képernyője csak nem felügyelt eszközök esetén jelenik meg.

Az alkalmazásadatok csak akkor lesznek elküldve a Végponthoz készült Defender konzolra, ha a végfelhasználó jóváhagyja az adatvédelemmel kapcsolatos információkat.

Miután telepítette az ügyfélverziókat az iOS-eszközök megcélzására, megkezdődik a feldolgozás. Az eszközökön talált biztonsági rések az Defender biztonságirés-kezelés irányítópulton jelennek meg. A feldolgozás néhány órát (legfeljebb 24 órát) is igénybe vehet. Ez az időkeret különösen igaz arra, hogy az alkalmazások teljes listája megjelenik a szoftverleltárban.

Megjegyzés:

Ha ssl-ellenőrzési megoldást használ az iOS-eszközön, adja hozzá a tartományneveket securitycenter.windows.com (kereskedelmi környezetekben) és securitycenter.windows.us (GCC-környezetekben) Veszélyforrás- és biztonságirés-kezelés funkciók működéséhez.

Kijelentkezés letiltása

Az iOS-en futó Végponthoz készült Defender támogatja az üzembe helyezést kijelentkezés nélkül gomb az alkalmazásban, hogy a felhasználók ne jelentkezzenek ki a Defender alkalmazásból. Ez azért fontos, hogy a felhasználók ne módosítják az eszközt.

Ez a konfiguráció a regisztrált (MDM) és a nem regisztrált (MAM) eszközökhöz is elérhető. A rendszergazdák az alábbi lépésekkel konfigurálhatják a kijelentkezés letiltását

Kijelentkezés letiltása az MDM használatával

Regisztrált eszközök (MDM) esetén

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt eszközökhozzáadása> területre.

Nevezze el a szabályzatot, majd válassza a Platform>iOS/iPadOS lehetőséget.

Válassza a lehetőséget

Microsoft Defender for Endpointcélalkalmazásként.A Beállítások lapon válassza a Konfigurációtervező használata lehetőséget, és adja hozzá

DisableSignOutkulcsként. Állítsa be az értéktípusát a következőre:String.- Alapértelmezés szerint:

DisableSignOut = false. - A rendszergazda beállíthatja

DisableSignOut = true, hogy letiltsa a kijelentkezés gombot az alkalmazásban. A felhasználók nem látják a kijelentkezés gombot a szabályzat leküldése után.

- Alapértelmezés szerint:

Válassza a Tovább gombot, majd rendelje hozzá ezt a szabályzatot a megcélzott eszközökhöz/felhasználókhoz.

Kijelentkezés letiltása a MAM használatával

Nem regisztrált eszközök (MAM) esetén

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt alkalmazásokhozzáadása> területre.

Nevezze el a szabályzatot.

A Nyilvános alkalmazások kiválasztása területen válassza ki

Microsoft Defender for Endpointa célalkalmazást.A Beállítások lapon adja hozzá

DisableSignOuta értéket kulcsként, és állítsa az értékét értékkénttrue.- Alapértelmezés szerint:

DisableSignOut = false. - A rendszergazda beállíthatja

DisableSignOut = true, hogy letiltsa a kijelentkezés gombot az alkalmazásban. A felhasználók nem látják a kijelentkezés gombot a szabályzat leküldése után.

- Alapértelmezés szerint:

Válassza a Tovább gombot, majd rendelje hozzá ezt a szabályzatot a megcélzott eszközökhöz/felhasználókhoz.

Eszközcímkézés

Az iOS-en futó Végponthoz készült Defender lehetővé teszi a mobileszközök tömeges címkézését az előkészítés során, mivel lehetővé teszi, hogy a rendszergazdák címkéket állítsanak be Intune keresztül. Rendszergazda konfigurálhatja az eszközcímkéket Intune konfigurációs szabályzatokkal, és leküldheti őket a felhasználó eszközeire. Miután a Felhasználó telepítette és aktiválta a Defendert, az ügyfélalkalmazás átadja az eszközcímkéket a Microsoft Defender portálnak. Az eszközcímkék az eszközleltárban lévő eszközökön jelennek meg.

Ez a konfiguráció a regisztrált (MDM) és a nem regisztrált (MAM) eszközökhöz is elérhető. A rendszergazdák az alábbi lépésekkel konfigurálhatják az eszközcímkéket.

Megjegyzés:

A Intune több eszközcímkéjének konfigurálása nem támogatott, mivel csak egy eszközcímke tükrözi a konfiguráláskor. Az XDR-portálon azonban manuálisan is hozzáadhat több eszközcímkét.

Eszközcímkék konfigurálása az MDM használatával

Regisztrált eszközök (MDM) esetén

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt eszközökhozzáadása> területre.

Nevezze el a szabályzatot, majd válassza a Platform>iOS/iPadOS lehetőséget.

Válassza a lehetőséget

Microsoft Defender for Endpointcélalkalmazásként.A Beállítások lapon válassza a Konfigurációtervező használata lehetőséget, és adja hozzá

DefenderDeviceTagkulcsként. Állítsa be az értéktípusát a következőre:String.- A rendszergazdák új címkét rendelhetnek hozzá a kulcs

DefenderDeviceTaghozzáadásával és az eszközcímke értékének beállításával. - A rendszergazdák a kulcs

DefenderDeviceTagértékének módosításával szerkeszthetik a meglévő címkéket. - A rendszergazdák törölhetik a meglévő címkéket a kulcs

DefenderDeviceTageltávolításával.

- A rendszergazdák új címkét rendelhetnek hozzá a kulcs

Válassza a Tovább gombot, majd rendelje hozzá ezt a szabályzatot a megcélzott eszközökhöz/felhasználókhoz.

Eszközcímkék konfigurálása a MAM használatával

Nem regisztrált eszközök (MAM) esetén

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt alkalmazásokhozzáadása> területre.

Nevezze el a szabályzatot.

A Nyilvános alkalmazások kiválasztása területen válassza ki

Microsoft Defender for Endpointa célalkalmazást.A Beállítások lapon adja hozzá

DefenderDeviceTaga elemet kulcsként (az Általános konfigurációs beállítások területen).- A rendszergazdák új címkét rendelhetnek hozzá a kulcs

DefenderDeviceTaghozzáadásával és az eszközcímke értékének beállításával. - A rendszergazdák a kulcs

DefenderDeviceTagértékének módosításával szerkeszthetik a meglévő címkéket. - A rendszergazdák törölhetik a meglévő címkéket a kulcs

DefenderDeviceTageltávolításával.

- A rendszergazdák új címkét rendelhetnek hozzá a kulcs

Válassza a Tovább gombot, majd rendelje hozzá ezt a szabályzatot a megcélzott eszközökhöz/felhasználókhoz.

Megjegyzés:

A Microsoft Defender alkalmazást meg kell nyitni ahhoz, hogy a címkéket szinkronizálni lehessen Intune, és át lehessen adni az Microsoft Defender portálnak. Akár 18 órába is telhet, hogy a címkék megjelenjenek a portálon.

Operációsrendszer-frissítési értesítések mellőzése

Az ügyfelek számára elérhető egy konfiguráció, amely letiltja az operációs rendszer frissítési értesítését az iOS-en futó Végponthoz készült Defenderben. Ha a konfigurációs kulcs be van állítva az Intune alkalmazáskonfigurációs szabályzatokban, a Végponthoz készült Defender nem küld értesítéseket az eszközön az operációs rendszer frissítéseiről. A Microsoft Defender alkalmazás megnyitásakor azonban az Eszközállapot kártya látható, és megjeleníti az operációs rendszer állapotát.

Ez a konfiguráció a regisztrált (MDM) és a nem regisztrált (MAM) eszközökhöz is elérhető. A rendszergazdák az alábbi lépésekkel letilthatják az operációs rendszer frissítéséről szóló értesítést.

Operációsrendszer-frissítési értesítések konfigurálása az MDM használatával

Regisztrált eszközök (MDM) esetén

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt eszközökhozzáadása> területre.

Nevezze el a szabályzatot, majd válassza a Platform>iOS/iPadOS lehetőséget.

Válassza a lehetőséget

Microsoft Defender for Endpointcélalkalmazásként.A Beállítások lapon válassza a Konfigurációtervező használata lehetőséget, és adja hozzá

SuppressOSUpdateNotificationkulcsként. Állítsa be az értéktípusát a következőre:String.- Alapértelmezés szerint:

SuppressOSUpdateNotification = false. - A rendszergazda beállíthatja

SuppressOSUpdateNotification = true, hogy letiltsa az operációs rendszer frissítési értesítéseit. - Válassza a Tovább lehetőséget, és rendelje hozzá ezt a szabályzatot a megcélzott eszközökhöz/felhasználókhoz.

- Alapértelmezés szerint:

Operációsrendszer-frissítési értesítések konfigurálása a MAM használatával

Nem regisztrált eszközök (MAM) esetén

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt alkalmazásokhozzáadása> területre.

Nevezze el a szabályzatot.

A Nyilvános alkalmazások kiválasztása területen válassza ki

Microsoft Defender for Endpointa célalkalmazást.A Beállítások lapon adja hozzá

SuppressOSUpdateNotificationa elemet kulcsként (az Általános konfigurációs beállítások területen).- Alapértelmezés szerint:

SuppressOSUpdateNotification = false. - A rendszergazda beállíthatja

SuppressOSUpdateNotification = true, hogy letiltsa az operációs rendszer frissítési értesítéseit.

- Alapértelmezés szerint:

Válassza a Tovább lehetőséget, és rendelje hozzá ezt a szabályzatot a megcélzott eszközökhöz/felhasználókhoz.

Az alkalmazáson belüli visszajelzés küldésére vonatkozó beállítás konfigurálása

Az ügyfelek mostantól konfigurálhatják, hogy visszajelzési adatokat küldjenek a Microsoftnak a Végponthoz készült Defender alkalmazásban. A visszajelzési adatok segítenek a Microsoftnak a termékek fejlesztésében és a problémák elhárításában.

Megjegyzés:

Az USA kormányzati felhőszolgáltatásának ügyfelei számára a visszajelzési adatgyűjtés alapértelmezés szerint le van tiltva.

Az alábbi lépésekkel konfigurálhatja a visszajelzési adatok Microsoftnak való küldésének lehetőségét:

A Microsoft Intune Felügyeleti központban lépjen az AlkalmazásokAlkalmazáskonfigurációs szabályzatok>>Felügyelt eszközökhozzáadása> területre.

Adjon nevet a szabályzatnak, és válassza a Platform > iOS/iPadOS profiltípust.

Válassza a lehetőséget

Microsoft Defender for Endpointcélalkalmazásként.A Beállítások lapon válassza a Konfigurációtervező használata lehetőséget, adja hozzá

DefenderFeedbackDatakulcsként, és állítsa be az értéktípusát a következőkéntBoolean: .- Ha meg szeretné szüntetni a végfelhasználók visszajelzésre való képességét, állítsa be az értéket értékként

false, és rendelje hozzá ezt a szabályzatot a felhasználókhoz. Ez az érték alapértelmezés szerint értékretruevan állítva. Az USA kormányzati ügyfelei esetében az alapértelmezett érték "false" (hamis). - A kulcskészlettel

truerendelkező felhasználók számára lehetőség van arra, hogy visszajelzési adatokat küldjenek a Microsoftnak az alkalmazásban (menü>súgója & Visszajelzés>küldése a Microsoftnak).

- Ha meg szeretné szüntetni a végfelhasználók visszajelzésre való képességét, állítsa be az értéket értékként

Válassza a Tovább lehetőséget, és rendelje hozzá ezt a profilt a megcélzott eszközökhöz/felhasználókhoz.

Nem biztonságos webhelyek jelentése

Az adathalász webhelyek személyes vagy pénzügyi adatainak megszerzésével megbízható webhelyeket személyesnek minősítenek. Látogasson el a Visszajelzés küldése a hálózatvédelemről lapra egy adathalász webhelyet tartalmazó webhely bejelentéséhez.

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.