A Linuxon futó Végponthoz készült Microsoft Defender teljesítményproblémáinak elhárítása

Érintett szolgáltatás:

- Végponthoz készült Microsoft Defender

- Végponthoz készült Microsoft Defender 1. csomag

- Végponthoz készült Microsoft Defender 2. csomag

- Microsoft Defender XDR

Szeretné megismerni a Végponthoz készült Defendert? Regisztráció az ingyenes próbaverzióra

Ez a dokumentum útmutatást nyújt a Végponthoz készült Defender linuxos teljesítményproblémáinak leszűkítéséhez a rendelkezésre álló diagnosztikai eszközök használatával a meglévő erőforráshiányok és a rendszer ilyen helyzetekbe való beépítése során felmerülő folyamatok megértéséhez és enyhítéséhez. A teljesítményproblémákat főként egy vagy több hardveralrendszer szűk keresztmetszetei okozzák, a rendszer erőforrás-kihasználtságának profiljától függően. Néha az alkalmazások érzékenyek a lemez I/O-erőforrásaira, és nagyobb processzorkapacitásra lehet szükségük, és néha egyes konfigurációk nem fenntarthatók, és túl sok új folyamatot aktiválhatnak, és túl sok fájlleírót nyithatnak meg.

A futtatott alkalmazásoktól és az eszköz jellemzőitől függően a Végponthoz készült Defender Linuxon való futtatásakor a teljesítmény rosszabb lehet. Különösen azok az alkalmazások vagy rendszerfolyamatok vezethetnek teljesítményproblémákhoz, amelyek rövid idő alatt férnek hozzá számos erőforráshoz, például a CPU-hoz, a lemezhez és a memóriához.

Figyelmeztetés

Mielőtt hozzákezd, győződjön meg arról, hogy más biztonsági termékek jelenleg nem futnak az eszközön. Több biztonsági termék ütközhet, és hatással lehet a gazdagép teljesítményére.

Teljesítményproblémák elhárítása valós idejű védelmi statisztikák használatával

Érintett szolgáltatás:

- Csak az AV-hez kapcsolódó teljesítményproblémák

A valós idejű védelem (RTP) a Végponthoz készült Defender linuxos funkciója, amely folyamatosan figyeli és védi az eszközt a fenyegetések ellen. Fájl- és folyamatmonitorozásból és egyéb heurisztikai elemekből áll.

A következő lépésekkel elháríthatja és elháríthatja ezeket a problémákat:

Tiltsa le a valós idejű védelmet az alábbi módszerek egyikével, és figyelje meg, hogy javul-e a teljesítmény. Ez a megközelítés segít leszűkíteni, hogy a Végponthoz készült Defender a Linuxon hozzájárul-e a teljesítményproblémákhoz.

Ha az eszközét nem a szervezete felügyeli, a valós idejű védelem letiltható a parancssorból:

mdatp config real-time-protection --value disabledConfiguration property updatedHa az eszközét a szervezete felügyeli, a rendszergazda letilthatja a valós idejű védelmet a Végponthoz készült Defender beállításainak megadása Linuxon című témakör utasításait követve.

Megjegyzés:

Ha a teljesítménnyel kapcsolatos probléma továbbra is fennáll, miközben a valós idejű védelem ki van kapcsolva, a probléma forrása lehet a végpontészlelés és -válasz (EDR) összetevő. Ebben az esetben kövesse a jelen cikk Teljesítményproblémák elhárítása Végponthoz készült Microsoft Defender Ügyfélelemző használatával című szakaszának lépéseit.

A legtöbb vizsgálatot kiváltó alkalmazások megkereséséhez használhatja a Végponthoz készült Defender által a Linuxon gyűjtött valós idejű statisztikákat.

Megjegyzés:

Ez a funkció a 100.90.70-es vagy újabb verzióban érhető el.

Ez a funkció alapértelmezés szerint engedélyezve van a és

InsiderFastaDogfoodcsatornán. Ha másik frissítési csatornát használ, ez a szolgáltatás a parancssorból engedélyezhető:mdatp config real-time-protection-statistics --value enabledEhhez a funkcióhoz engedélyezni kell a valós idejű védelmet. A valós idejű védelem állapotának ellenőrzéséhez futtassa a következő parancsot:

mdatp health --field real_time_protection_enabledEllenőrizze, hogy a

real_time_protection_enabledbejegyzés értéketrue. Ellenkező esetben futtassa a következő parancsot az engedélyezéséhez:mdatp config real-time-protection --value enabledConfiguration property updatedAz aktuális statisztikák gyűjtéséhez futtassa a következőt:

mdatp diagnostic real-time-protection-statistics --output jsonMegjegyzés:

A használatával

--output json(jegyezze fel a dupla gondolatjelet) biztosítja, hogy a kimeneti formátum készen álljon az elemzésre.A parancs kimenete megjeleníti az összes folyamatot és a hozzájuk tartozó vizsgálati tevékenységet.

A Linux rendszeren töltse le a Python-elemző minta high_cpu_parser.py az paranccsal:

wget -c https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/linux/diagnostic/high_cpu_parser.pyA parancs kimenetének a következőhöz hasonlónak kell lennie:

--2020-11-14 11:27:27-- https://raw.githubusercontent.com/microsoft.mdatp-xplat/master/linus/diagnostic/high_cpu_parser.py Resolving raw.githubusercontent.com (raw.githubusercontent.com)... 151.101.xxx.xxx Connecting to raw.githubusercontent.com (raw.githubusercontent.com)| 151.101.xxx.xxx| :443... connected. HTTP request sent, awaiting response... 200 OK Length: 1020 [text/plain] Saving to: 'high_cpu_parser.py' 100%[===========================================>] 1,020 --.-K/s in 0sEzután írja be a következő parancsokat:

mdatp diagnostic real-time-protection-statistics --output json | python high_cpu_parser.pyA fenti kimenet a teljesítményproblémák leggyakoribb közreműködőinek listája. Az első oszlop a folyamatazonosító (PID), a második a folyamat neve, az utolsó oszlop pedig a beolvasott fájlok száma, hatás szerint rendezve. A parancs kimenete például az alábbihoz hasonló lesz:

... > mdatp diagnostic real-time-protection-statistics --output json | python high_cpu_parser.py | head 27432 None 76703 73467 actool 1249 73914 xcodebuild 1081 73873 bash 1050 27475 None 836 1 launchd 407 73468 ibtool 344 549 telemetryd_v1 325 4764 None 228 125 CrashPlanService 164A Végponthoz készült Defender teljesítményének javításához keresse meg a sor alatt

Total files scanneda legmagasabb számmal rendelkezőt, és adjon hozzá egy kizárást. További információ: Végponthoz készült Defender kizárásainak konfigurálása és érvényesítése Linuxon.Megjegyzés:

Az alkalmazás a memóriában tárolja a statisztikákat, és csak a fájltevékenységet követi nyomon az indítás óta, és a valós idejű védelem engedélyezve lett. A valós idejű védelem kikapcsolása előtt vagy alatt indított folyamatok nem számítanak bele. Emellett csak azokat az eseményeket számolja meg a rendszer, amelyek aktiválták a vizsgálatot.

Konfigurálja a linuxos Végponthoz készült Microsoft Defender a teljesítményproblémákhoz hozzájáruló folyamatok vagy lemezhelyek kizárásával és a valós idejű védelem újbóli engedélyezésével.

További információért lásd: A Végponthoz készült Microsoft Defender kizárásainak konfigurálása és érvényesítése Linuxon.

Teljesítményproblémák elhárítása a Végponthoz készült Microsoft Defender Ügyfélelemzővel

Érintett szolgáltatás:

- A Végponthoz készült Defender összes elérhető összetevőjének teljesítményproblémái, például az AV és az EDR

A Végponthoz készült Microsoft Defender Ügyfélelemző (MDECA) nyomkövetéseket, naplókat és diagnosztikai információkat gyűjthet a Linuxon előkészített eszközök teljesítményproblémáinak elhárítása érdekében.

Megjegyzés:

- A Végponthoz készült Microsoft Defender Ügyfélelemző eszközt a Microsoft ügyfélszolgálata (CSS) rendszeresen használja olyan információk gyűjtésére, mint például (de nem kizárólagosan) az IP-címek és a számítógépnevek, amelyek segítenek a Végponthoz készült Microsoft Defender kapcsolatos problémák elhárításában. Az adatvédelmi nyilatkozatról további információt a Microsoft adatvédelmi nyilatkozatában talál.

- Általános ajánlott eljárásként javasoljuk, hogy frissítse az Végponthoz készült Microsoft Defender ügynököt a legújabb elérhető verzióra, és ellenőrizze, hogy a probléma továbbra is fennáll-e a további vizsgálat előtt.

Az ügyfélelemző teljesítményproblémák elhárításához való futtatásához lásd : Az ügyfélelemző futtatása macOS és Linux rendszeren.

Megjegyzés:

Ha a fenti lépések végrehajtása után a teljesítményprobadukció továbbra is fennáll, további útmutatásért és megoldásért forduljon az ügyfélszolgálathoz.

AuditD teljesítményproblémák elhárítása

Háttér:

Végponthoz készült Microsoft Defender Linux operációsrendszer-disztribúciók auditd keretrendszert használnak bizonyos típusú telemetriai események gyűjtéséhez.

A hozzáadott szabályok

/etc/audit/rules.d/által rögzített rendszeresemények hozzá lesznek adva audit.log(k)hoz, és hatással lehetnek a gazdagép naplózására és a felsőbb rétegbeli gyűjteményre.A linuxos Végponthoz készült Microsoft Defender által hozzáadott események kulcsokkal lesznek felcímkézve

mdatp.Ha az AuditD szolgáltatás helytelenül van konfigurálva vagy offline állapotban van, előfordulhat, hogy néhány esemény hiányzik. Az ilyen problémák elhárításához tekintse meg a következőt: Hiányzó események vagy riasztások hibáinak elhárítása a Linux Végponthoz készült Microsoft Defender esetén.

Bizonyos kiszolgálói számítási feladatokban két probléma figyelhető meg:

Magas processzorerőforrás-használat mdatp_audisp_plugin folyamatból.

A /var/log/audit/audit.log nagyok vagy gyakran forognak.

Ezek a problémák olyan kiszolgálókon fordulhatnak elő, amelyeken sok esemény elárasztja az AuditD-t.

Megjegyzés:

Ajánlott eljárásként ajánlott úgy konfigurálni az AuditD-naplókat, hogy a maximális fájlméretkorlát elérésekor rotálódjanak.

Ez megakadályozza, hogy az auditált naplók egyetlen fájlban halmozuljanak fel, és az elforgatott naplófájlok áthelyezhetők a lemezterület megtakarítása érdekében.

Ennek eléréséhez beállíthatja, hogy a max_log_file_actionforgassa el az auditd.conf fájlban.

Ez akkor fordulhat elő, ha több felhasználó van a naplózáshoz, vagy ha túl sok szabály van a Végponthoz készült Microsoft Defender és a harmadik fél felhasználóinak kombinációjával, vagy ha a nagy számítási feladatok sok eseményt generálnak.

Az ilyen problémák elhárításához először gyűjtse össze az MDEClientAnalyzer naplóit az érintett mintakiszolgálón.

Megjegyzés:

Általános ajánlott eljárásként javasoljuk, hogy frissítse az Végponthoz készült Microsoft Defender ügynököt a legújabb elérhető verzióra, és ellenőrizze, hogy a probléma továbbra is fennáll-e a további vizsgálat előtt.

Vannak-e további konfigurációk, amelyek hatással lehetnek az AuditD alrendszer cpu-terhelésére.

Pontosabban az auditd.conf fájlban a disp_qos értéke "veszteséges" értékre állítható a magas processzorhasználat csökkentése érdekében.

Ez azonban azt jelenti, hogy egyes események elvethetők a processzorhasználat csúcsidőszakában.

XMDEClientAnalyzer

Az XMDEClientAnalyzer használatakor az alábbi fájlok kimenete olyan megállapításokat tartalmaz, amelyek segítenek a problémák elhárításában.

- auditd_info.txt

- auditd_log_analysis.txt

auditd_info.txt

Általános AuditD-konfigurációt tartalmaz, és a következőket jeleníti meg:

Milyen folyamatok vannak naplózott fogyasztóként regisztrálva.

Auditctl -s kimenet az enabled=2 értékkel

- Azt javasolja, hogy a naplózás nem módosítható módban legyen (a konfigurációs módosítások érvénybe lépéséhez újraindítás szükséges).

Auditctl -l kimenet

Megjeleníti, hogy milyen szabályok vannak jelenleg betöltve a kernelbe (amelyek eltérhetnek attól, hogy mi található a lemezen a következőben: "/etc/auditd/rules.d/mdatp.rules").

Megjeleníti, hogy mely szabályok kapcsolódnak a Végponthoz készült Microsoft Defender.

auditd_log_analysis.txt

Fontos összesített információkat tartalmaz, amelyek hasznosak a naplózott teljesítményproblémák kivizsgálásakor.

Melyik összetevő a legjelentettebb események tulajdonosa (Végponthoz készült Microsoft Defender események címkézve lesznek a következővel

key=mdatp: ).A leggyakoribb jelentéskészítők.

A leggyakoribb rendszerhívások (hálózati vagy fájlrendszeresemények stb.).

Milyen fájlrendszerbeli elérési utak a leg zajosak.

A naplózási teljesítménnyel kapcsolatos legtöbb probléma megoldásához implementálhatja a naplózási kizárást. Ha a megadott kizárások nem javítják a teljesítményt, akkor használhatjuk a sebességkorlátozó lehetőséget. Ez csökkenti az AuditD által generált események számát.

Megjegyzés:

Csak az alacsony fenyegetésű és a nagy zajú kezdeményezők vagy útvonalak esetében kell kizárásokat tenni. Ne zárja ki például a /bin/bash fájlt, amely nagy vakfolt létrehozását kockáztatja. Gyakori hibák, amelyeket érdemes elkerülni a kizárások meghatározásakor.

Kizárási típusok

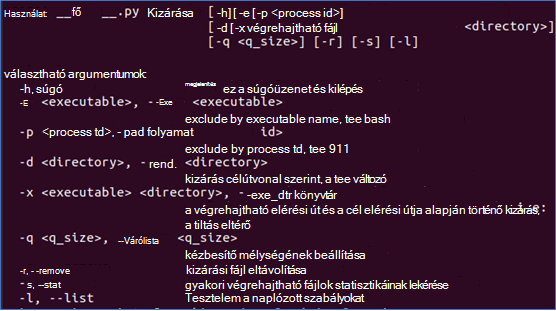

Az XMDEClientAnalyzer támogatási eszköz olyan szintaxist tartalmaz, amely az AuditD kizárási konfigurációs szabályok hozzáadására használható:

AuditD-kizárás – a támogatási eszköz szintaxisának súgója:

Kezdeményező szerint

- -e/ -exe teljes bináris elérési út > Eltávolítja az összes eseményt a kezdeményező által

Elérési út szerint

- -d / -dir a könyvtár > teljes elérési útja Eltávolítja a könyvtárat célzó fájlrendszereseményeket

Példák:

Ha a "/opt/app/bin/app" a következőre ír: "/opt/app/cfg/logs/1234.log", akkor a támogatási eszközzel kizárhat különböző lehetőségeket:

-e /opt/app/bin/app

-d /opt/app/cfg

-x /usr/bin/python /etc/usercfg

-d /usr/app/bin/

További példák:

./mde_support_tool.sh exclude -p <process id>

./mde_support_tool.sh exclude -e <process name>

Ha egynél több elemet szeretne kizárni, fűzse össze a kizárásokat egy sorba:

./mde_support_tool.sh exclude -e <process name> -e <process name 2> -e <process name3>

Az -x jelzővel kizárhatók az alkönyvtárakhoz való hozzáférés adott kezdeményezők által, például:

./mde_support_tool.sh exclude -x /usr/sbin/mv /tmp

A fentiek nem fogják kizárni a /tmp almappák figyelését, ha mv-folyamattal férnek hozzá.

Sebességkorlátozó

Az XMDEClientAnalyzer támogatási eszköz olyan szintaxist tartalmaz, amely az auditD beépülő modul által jelentett események számának korlátozására használható. Ez a beállítás globálisan beállítja az AuditD sebességkorlátját, ami az összes naplózási esemény csökkenését okozza.

Megjegyzés:

Ezt a funkciót körültekintően kell használni, mivel korlátozza a naplózott alrendszer egésze által jelentett események számát. Ez más előfizetők számára is csökkentheti az események számát.

A ratelimit beállítással engedélyezheti/letilthatja ezt a sebességkorlátot.

Engedélyezi: ./mde_support_tool.sh ratelimit -e true

Megbénít: ./mde_support_tool.sh ratelimit -e false

Ha a ratelimit engedélyezve van, a rendszer hozzáad egy szabályt az AuditD elemhez, amely 2500 eseményt kezel másodpercenként.

Megjegyzés:

Forduljon a Microsoft ügyfélszolgálatához, ha segítségre van szüksége az AuditD-vel kapcsolatos teljesítményproblémák elemzéséhez és enyhítéséhez, vagy ha nagy léptékben szeretne auditD-kizárásokat üzembe helyezni.

Lásd még

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.