Fájlmentes veszélyforrások

Mik azok a fájl nélküli fenyegetések? A "fájl nélküli" kifejezés azt sugallja, hogy a fenyegetés nem szerepel a fájlokban, például egy olyan backdoorban, amely csak a gép memóriájában él. A fájl nélküli kártevőknek azonban nincs definíciója. A kifejezést széles körben használják, és néha olyan kártevőcsaládok leírására szolgálnak, amelyek a működéshez szükséges fájlokra támaszkodnak.

A támadások több fázisból állnak, például végrehajtással, adatmegőrzéssel vagy információlopással. A támadási lánc egyes részei fájl nélküliek lehetnek, míg mások valamilyen formában bevonhatják a fájlrendszert.

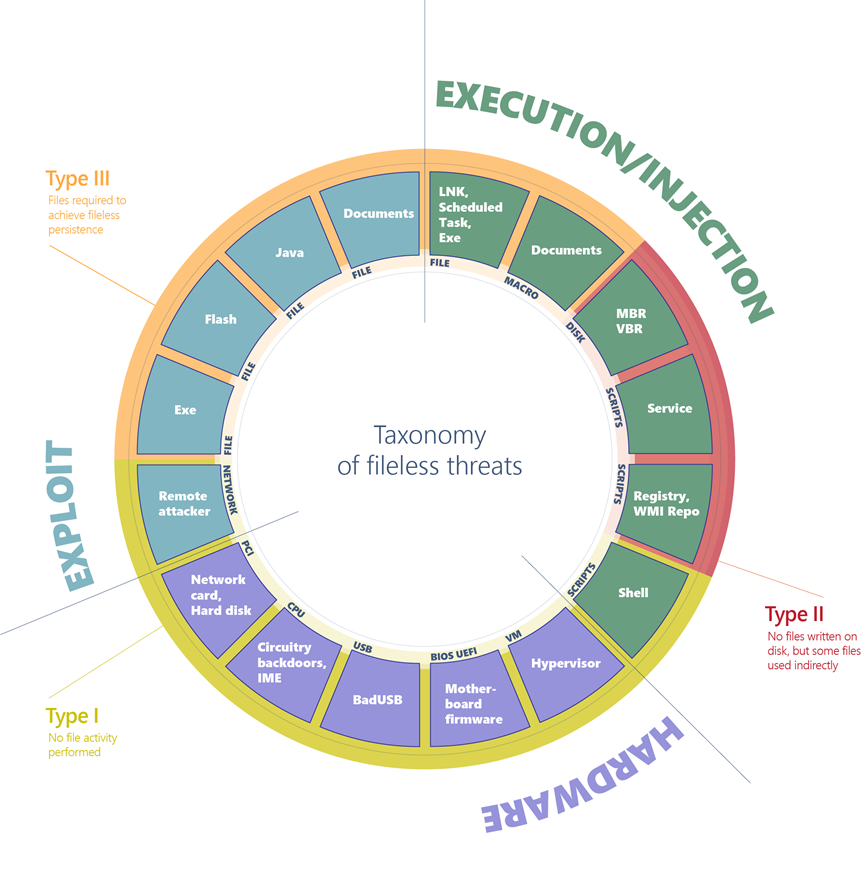

Az egyértelműség kedvéért a fájl nélküli fenyegetések különböző kategóriákba vannak csoportosítva.

1. ábra. Fájl nélküli kártevők átfogó diagramja

A fájl nélküli fenyegetéseket a belépési pontjuk alapján lehet besorolni, ami azt jelzi, hogy a fájl nélküli kártevők hogyan érkezhetnek meg a gépekre. Ezek biztonsági rés kiaknázása, feltört hardver vagy alkalmazások és szkriptek rendszeres végrehajtása révén érkezhetnek.

Ezután adja meg a belépési pont formáját. A biztonsági rés kiaknázása például fájlokon vagy hálózati adatokon alapulhat, a PCI-perifériák hardvervektorok, a szkriptek és végrehajtható fájlok pedig a végrehajtási vektor alkategóriái.

Végül sorolja be a fertőzés gazdagépét. A Flash-alkalmazások például különféle fenyegetéseket tartalmazhatnak, például biztonsági réseket, egyszerű végrehajtható fájlokat és rosszindulatú belső vezérlőprogramokat egy hardvereszközről.

Az osztályozás segít a különböző típusú fájl nélküli fenyegetések felosztásában és kategorizálásában. Néhány veszélyesebb, de nehezebb implementálni, míg mások gyakrabban használják annak ellenére (vagy pontosan azért, mert) nem túl fejlett.

Ebből a kategorizálásból három fő típusú fájl nélküli fenyegetést használhat az alapján, hogy mennyi ujjlenyomatot hagyhatnak a fertőzött gépeken.

I. típus: Nincs fájltevékenység végrehajtva

A teljesen fájl nélküli kártevők olyannak tekinthetők, amelyek soha nem igényelnek fájl írását a lemezre. Hogyan fertőzne meg egy ilyen kártevő először egy gépet? Ilyen például, ha egy célgép rosszindulatú hálózati csomagokat kap, amelyek kihasználják az EternalBlue biztonsági rést. A biztonsági rés lehetővé teszi a DoublePulsar backdoor telepítését, amely végül csak a kernelmemória területén található. Ebben az esetben nincs fájl vagy bármilyen adat, amely egy fájlra íródott.

A feltört eszközök rosszindulatú kóddal is rendelkezhetnek, amelyek az eszköz belső vezérlőprogramjában (például BIOS- vagy USB-perifériákban, például a BadUSB-támadásban) vagy egy hálózati kártya belső vezérlőprogramjában vannak elrejtve. Ezekhez a példákhoz nincs szükség a lemezen található fájl futtatására, és elméletileg csak a memóriában lehet élni. A rosszindulatú kód túlélné az újraindításokat, a lemez újraformázását és az operációs rendszer újratelepítését.

Az ilyen típusú fertőzéseket különösen nehéz lehet észlelni, mert a legtöbb víruskereső termék nem képes a belső vezérlőprogram vizsgálatára. Azokban az esetekben, amikor egy termék képes a rosszindulatú belső vezérlőprogram vizsgálatára és észlelésére, még mindig jelentős kihívások merülnek fel a fenyegetések ezen a szinten történő elhárításával kapcsolatban. Az ilyen típusú fájl nélküli kártevők magas szintű kifinomultságot igényelnek, és gyakran bizonyos hardver- vagy szoftverkonfigurációtól függenek. Ez nem egy támadási vektor, amely könnyen és megbízhatóan kihasználható. Bár veszélyes, az ilyen típusú fenyegetések nem gyakoriak, és a legtöbb támadás esetében nem praktikusak.

II. típus: Közvetett fájltevékenység

A kártevők más módokon is képesek fájl nélküli jelenlétre a gépeken anélkül, hogy jelentős mérnöki munkát igényelnek. Az ilyen típusú fájl nélküli kártevők nem írnak közvetlenül fájlokat a fájlrendszerbe, de közvetve fájlokat használhatnak. A Poshspy backdoor támadói például telepítettek egy rosszindulatú PowerShell-parancsot a WMI-adattárban, és konfiguráltak egy WMI-szűrőt a parancs rendszeres futtatásához.

Az ilyen telepítést parancssoron keresztül is elvégezheti anélkül, hogy egy backdoornak már a fájlban kellene lennie. A kártevők telepíthetők és elméletileg futtathatók anélkül, hogy valaha is megérintenék a fájlrendszert. A WMI-adattárat azonban egy fizikai fájl tárolja a CIM Object Manager által felügyelt központi tárolóhelyen, és általában megbízható adatokat tartalmaz. Bár a fertőzési lánc technikailag fizikai fájlt használ, fájl nélküli támadásnak számít, mivel a WMI-adattár egy többfunkciós adattároló, amely nem észlelhető és nem távolítható el.

III. típus: A működéshez szükséges fájlok

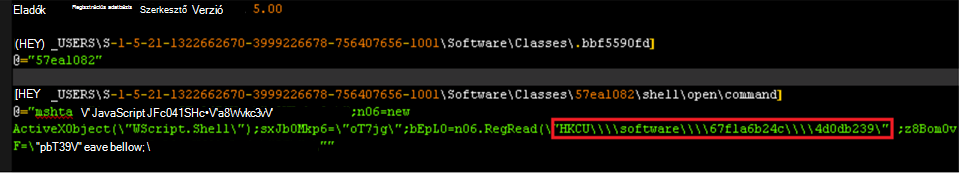

Egyes kártevők fájl nélküli adatmegőrzéssel rendelkezhetnek, de nem anélkül, hogy fájlokat használnak a működéshez. Erre a forgatókönyvre példa a Kovter, amely létrehoz egy rendszerhéj nyílt igekezelőt a beállításjegyzékben egy véletlenszerű fájlkiterjesztéshez. Egy ilyen kiterjesztésű fájl megnyitása egy szkript futtatásához vezet a törvényes eszköz mshta.exe keresztül.

2. ábra. Kovter beállításkulcsa

A megnyitott parancs meghívásakor a rendszer elindítja a beállításjegyzékből a társított parancsot, ami egy kis szkript végrehajtását eredményezi. Ez a szkript beolvassa az adatokat egy további beállításkulcsból, és végrehajtja azokat, ami a végső hasznos adat betöltéséhez vezet. A nyílt ige elindításához azonban a Kovternek el kell dobnia egy olyan fájlt, amelynek a kiterjesztése megegyezik az ige által megcélzott kiterjesztéssel (a fenti példában a kiterjesztés .bbf5590fd). Emellett be kell állítania egy automatikus futtatáskulcsot is, amely úgy van konfigurálva, hogy a gép indításakor megnyissa az ilyen fájlt.

A Kovter fájl nélküli fenyegetésnek minősül, mert a fájlrendszer nincs gyakorlati használatban. A véletlenszerű kiterjesztésű fájlok olyan levélszemétadatokat tartalmaznak, amelyek nem használhatóak a fenyegetés jelenlétének ellenőrzéséhez. A beállításjegyzéket tároló fájlok olyan tárolók, amelyek kártékony tartalom esetén nem észlelhetők és törölhetők.

Fájl nélküli fenyegetések kategorizálása fertőzésgazda szerint

A széles kategóriák ismertetése után most már feltárhatjuk a részleteket, és meg tudjuk adni a fertőzési gazdaszámítógépek lebontását. Ez az átfogó besorolás az általában fájl nélküli kártevőknek nevezett panorámaképet fedi le. Arra törekszünk, hogy olyan új védelmi funkciókat fejlesszünk ki és fejlesszünk ki, amelyek semlegesítik a támadások osztályait, és biztosítják, hogy a kártevők ne kerülhessenek a fegyverkezési versenybe.

Tett

Fájlalapú (III. típus: végrehajtható, Flash, Java, dokumentumok): A kezdeti fájlok kihasználhatják az operációs rendszert, a böngészőt, a Java-motort, a Flash-motort stb. a rendszerhéjkód végrehajtásához és a memóriában lévő hasznos adatok továbbításához. Míg a hasznos adatok fájl nélküliek, a kezdeti belépési vektor egy fájl.

Hálózatalapú (I. típus): A célgép biztonsági rését kihasználó hálózati kommunikáció kódvégrehajtást érhet el egy alkalmazás vagy a kernel kontextusában. Ilyen például a WannaCry, amely az SMB-protokoll egy korábban rögzített biztonsági rését használja ki a kernelmemória backdoorjának továbbításához.

Hardver

Eszközalapú (I. típus: hálózati kártya, merevlemez): A merevlemezekhez és hálózati kártyákhoz hasonló eszközök működéséhez lapkakészletekre és dedikált szoftverre van szükség. Az eszköz lapkakészletében található és futó szoftvereket belső vezérlőprogramnak nevezzük. Bár összetett feladat, a belső vezérlőprogramot kártevők is megfertőzhetik.

CPU-alapú (I. típus): A modern processzorok összetettek, és felügyeleti célokra belső vezérlőprogramot futtató alrendszereket is tartalmazhatnak. Az ilyen belső vezérlőprogram sebezhető lehet az eltérítéssel szemben, és lehetővé teheti olyan rosszindulatú kódok végrehajtását, amelyek a cpu-ból működnének. 2017 decemberében két kutató jelentett egy biztonsági rést, amely lehetővé teszi a támadók számára, hogy kódot hajtsanak végre az Intel bármely modern processzorában található felügyeleti motoron (ME). Eközben a PLATINUM támadócsoportnál megfigyelték, hogy az Intel Active Management Technology (AMT) segítségével láthatatlan hálózati kommunikációt hajthat végre, megkerülve a telepített operációs rendszert. A ME és az AMT lényegében autonóm mikroszámítógépek, amelyek a CPU-n belül élnek, és nagyon alacsony szinten működnek. Mivel ezeknek a technológiáknak a célja a távoli kezelhetőség biztosítása, közvetlen hozzáféréssel rendelkeznek a hardverhez, függetlenek az operációs rendszertől, és akkor is futtathatók, ha a számítógép ki van kapcsolva.

Amellett, hogy sebezhető a belső vezérlőprogram szintjén, a processzorok közvetlenül a hardver-áramkörökbe beszúrt háttérrendszerekkel is gyárthatók. Ezt a támadást már kutatták, és a múltban lehetségesnek bizonyultak. Arról számoltak be, hogy az x86 processzorok egyes modelljei egy másodlagos beágyazott RISC-szerű CPU-magot tartalmaznak, amely hatékonyan biztosít háttérrendszert , amelyen keresztül a normál alkalmazások emelt szintű végrehajtást kaphatnak.

USB-alapú (I. típus): A mindenféle USB-eszközök átprogramozhatók rosszindulatú belső vezérlőprogramokkal, amelyek rosszindulatú módon képesek kommunikálni az operációs rendszerrel. A BadUSB technika például lehetővé teszi, hogy az átprogramozott USB-stick billentyűzetként működjön, amely billentyűleütésekkel parancsokat küld a gépeknek, vagy hálózati kártyaként, amely képes a forgalmat igény szerint átirányítani.

BIOS-alapú (I. típus): A BIOS egy lapkakészleten belül futó belső vezérlőprogram. Akkor hajtja végre, amikor egy gép be van kapcsolva, inicializálja a hardvert, majd átviszi az irányítást a rendszerindítási szektorba. A BIOS egy fontos összetevő, amely alacsony szinten működik, és a rendszerindítási szektor előtt fut. A BIOS belső vezérlőprogramját át lehet programozni rosszindulatú kóddal, ahogy az a Mebromi rootkit esetében is előfordult.

Hipervizor-alapú (I. típus): A modern processzorok hardveres hipervizor-támogatást biztosítanak, így az operációs rendszer robusztus virtuális gépeket hozhat létre. A virtuális gépek korlátozott, szimulált környezetben futnak, és elméletileg nem ismerik az emulációt. A gépet átadó kártevők egy kis hipervizort implementálhatnak, amely elrejti magát a futó operációs rendszer határain kívül. Az ilyen típusú kártevőket a múltban teorizálták, és végül valódi hipervizor rootkiteket figyeltek meg, bár eddig kevesen ismertek.

Végrehajtás és injektálás

Fájlalapú (III. típus: végrehajtható fájlok, DLL-ek, LNK-fájlok, ütemezett feladatok): Ez a szabványos végrehajtási vektor. Egy egyszerű végrehajtható fájl elindítható első szintű kártevőként, amely további hasznos adatokat futtat a memóriában, vagy más szabályos futó folyamatokba injektálható.

Makróalapú (III. típus: Office-dokumentumok): A VBA nyelv egy rugalmas és hatékony eszköz, amelynek célja a szerkesztési feladatok automatizálása és dinamikus funkciók hozzáadása a dokumentumokhoz. Így a támadók visszaélhetnek olyan rosszindulatú műveletek végrehajtásával, mint például a végrehajtható hasznos adatok dekódolása, futtatása vagy injektálása, vagy akár egy teljes zsarolóprogram implementálása, például a qkG esetében. A makrók végrehajtása egy Office-folyamat (például Winword.exe) környezetében történik, és szkriptelési nyelven történik. Nincs olyan bináris végrehajtható fájl, amelyet a víruskereső vizsgálhat. Bár az Office-appok kifejezett hozzájárulást igényelnek a felhasználótól a makrók dokumentumból való végrehajtásához, a támadók szociális mérnöki technikákkal becsapják a felhasználókat a makrók végrehajtásának engedélyezésére.

Szkriptalapú (II. típus: fájl, szolgáltatás, beállításjegyzék, WMI-adattár, rendszerhéj): A JavaScript, a VBScript és a PowerShell parancsfájlnyelvek alapértelmezés szerint elérhetők a Windows-platformokon. A szkriptek ugyanolyan előnyökkel rendelkeznek, mint a makrók, szöveges fájlok (nem bináris végrehajtható fájlok), és az értelmező környezetében futnak (például wscript.exe, powershell.exe), amely egy tiszta és megbízható összetevő. A szkriptek sokoldalúak, és futtathatók egy fájlból (dupla kattintással), vagy közvetlenül egy értelmező parancssorán hajthatók végre. A parancssorban való futtatás lehetővé teszi, hogy a kártevők automatikus indítási szolgáltatásként kódolják a kártékony szkripteket az automatikus futtatási beállításkulcsokbanWMI-esemény-előfizetésként a WMI-adattárból. Emellett egy fertőzött géphez hozzáférést szerzett támadó is beírhatja a szkriptet a parancssorba.

Lemezalapú (II. típus: Rendszerindító rekord): A rendszerindító rekord a lemez vagy kötet első szektora, és az operációs rendszer rendszerindítási folyamatának elindításához szükséges végrehajtható kódot tartalmaz. Az olyan fenyegetések, mint a Petya , képesek megfertőzni a rendszerindítási rekordot, ha rosszindulatú kóddal felülírják azt. A gép indításakor a kártevő azonnal átveheti az irányítást. A rendszerindító rekord a fájlrendszeren kívül található, de az operációs rendszer számára elérhető. A modern víruskereső termékek képesek a vizsgálatra és a visszaállításra.

Fájl nélküli kártevők legyőzése

A Microsoftnál aktívan figyeljük a biztonsági környezeteket, hogy azonosítsuk az új fenyegetéstrendeket, és megoldásokat fejlesszünk a fenyegetésosztályok mérséklésére. Tartós védelmet alakítunk ki, amelyek számos fenyegetés ellen hatékonyak. Az AntiMalware Scan Interface (AMSI), a viselkedésmonitorozás, a memóriavizsgálat és a rendszerindítási szektor védelme révén Végponthoz készült Microsoft Defender a fájl nélküli fenyegetéseket még súlyos elfedés esetén is képes megvizsgálni. A felhőbeli gépi tanulási technológiák lehetővé teszik a védelem skálázását az új és a felmerülő fenyegetések ellen.

További információért olvassa el a következőt: Szem elől, de nem láthatatlan: A fájl nélküli kártevők legyőzése viselkedésmonitorozással, AMSI és következő generációs AV

További források és információk

Ismerje meg, hogyan helyezhet üzembe fenyegetésvédelmi képességeket Microsoft 365 E5.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: