MacOS biztonsági beállítások védelme illetéktelen módosítás elleni védelemmel

Érintett szolgáltatás:

- Microsoft Defender XDR

- Végponthoz készült Microsoft Defender 1. csomag

- Végponthoz készült Microsoft Defender 2. csomag

Szeretné megismerni a Végponthoz készült Defendert? Regisztráció az ingyenes próbaverzióra

A macOS illetéktelen módosítás elleni védelme segít megakadályozni, hogy a biztonsági beállítások nem kívánt módosításait jogosulatlan felhasználók végezzék. Az illetéktelen módosítás elleni védelem segít megelőzni a végponthoz készült Microsoft Defender jogosulatlan eltávolítását macOS rendszeren. Ez a képesség segít a fontos biztonsági fájlok, folyamatok és konfigurációs beállítások illetéktelen módosításában is.

Fontos

2023 márciusától a végponthoz készült Microsoft Defender macOS rendszeren tiszteletben tartja a Microsoft Defender portál speciális beállításainak globális illetéktelen módosításvédelmi kapcsolóján keresztül alkalmazott illetéktelen módosítás elleni védelmet (https://security.microsoft.com). Mobileszköz-kezelési (MDM)-megoldás, például az Intune vagy a JAMF (ajánlott) használatával kikényszerítheti (letilthatja/letilthatja) a macOS illetéktelen hozzáférés elleni védelmi beállításait. Ha az illetéktelen módosítás elleni védelem beállítása nem lett kényszerítve az MDM-en keresztül, a helyi rendszergazda továbbra is manuálisan módosíthatja a beállítást a következő paranccsal: sudo mdatp config tamper-protection enforcement-level --value (chosen mode).

Az illetéktelen módosítás elleni védelmet a következő módokon állíthatja be:

| Cikk | Leírás |

|---|---|

| Letiltva | Az illetéktelen módosítás elleni védelem teljesen ki van kapcsolva. |

| Audit | A program naplózza az illetéktelen módosítási műveleteket, de nem tiltja le. A telepítés után ez az alapértelmezett mód. |

| Letiltás | Az illetéktelen módosítás elleni védelem be van kapcsolva; illetéktelen módosítási műveletek le vannak tiltva. |

Ha az illetéktelen módosítás elleni védelem naplózási vagy letiltási módra van állítva, a következő eredményekre számíthat:

Naplózási mód:

- A Végponthoz készült Defender-ügynök eltávolításához szükséges műveletek naplózva (naplózva)

- A végponthoz készült Defender fájljainak szerkesztése/módosítása naplózva van (naplózva)

- Az új fájlok létrehozása a Végponthoz készült Defenderben naplózva van (naplózva)

- A végponthoz készült Defender-fájlok törlése naplózva van (naplózva)

- A végponthoz készült Defender-fájlok átnevezése naplózva van (naplózva)

Letiltási mód:

- A Végponthoz készült Defender-ügynök eltávolítására irányuló műveletek le vannak tiltva

- A Végponthoz készült Defender fájljainak szerkesztése/módosítása le van tiltva

- Az új fájlok létrehozása le van tiltva a Végponthoz készült Defenderben

- A Végponthoz készült Defender fájljainak törlése le van tiltva

- A Végponthoz készült Defender-fájlok átnevezése le van tiltva

- Az ügynök leállítására (wdavdaemon) vonatkozó parancsok sikertelenek

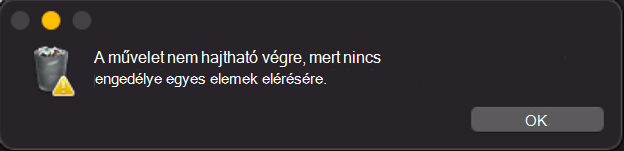

Íme egy példa egy letiltott műveletre válaszul megjelenő rendszerüzenetre:

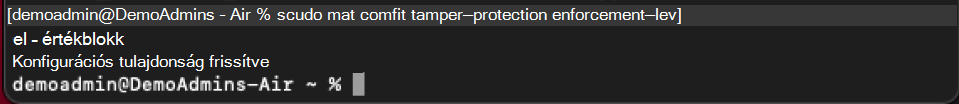

Az illetéktelen módosítás elleni védelmi módot úgy konfigurálhatja, hogy kényszerítési szintként adja meg a mód nevét.

Megjegyzés:

- A módváltás azonnal életbe lép.

- Ha a kezdeti konfiguráció során a JAMF-et használta, akkor a JAMF használatával is frissítenie kell a konfigurációt.

Az első lépések

- Támogatott macOS-verziók: Big Sur (11) vagy újabb

- A Végponthoz készült Defender minimálisan szükséges verziója:

101.70.19

Fontos

A Microsoft azt javasolja, hogy a legkevesebb engedéllyel rendelkező szerepköröket használja. Ez segít a szervezet biztonságának javításában. A globális rendszergazda egy kiemelt jogosultságokkal rendelkező szerepkör, amelyet vészhelyzeti helyzetekre kell korlátozni, ha nem használhat meglévő szerepkört.

Erősen ajánlott beállítások:

A rendszerintegritási védelem (SIP) engedélyezve van. További információ: A rendszerintegritási védelem letiltása és engedélyezése.

A Végponthoz készült Microsoft Defender konfigurálása mobileszköz-felügyeleti (MDM) eszközzel.

Győződjön meg arról, hogy a Végponthoz készült Defender teljes lemezes hozzáféréssel rendelkezik.

Megjegyzés:

Az SIP engedélyezése és az MDM-en keresztül végzett összes konfiguráció nem kötelező, de teljes mértékben biztonságos eszköz esetén szükséges, mivel máskülönben a helyi rendszergazda továbbra is módosíthatja a macOS által kezelt módosításokat. Ha például a TCC-t (átláthatóság, hozzájárulási & vezérlés) egy mobileszköz-kezelési megoldáson, például az Intune-on keresztül engedélyezi, azzal kiküszöböli annak kockázatát, hogy egy globális rendszergazda visszavonja a teljes lemezes hozzáférés engedélyezését egy helyi rendszergazda által.

Illetéktelen módosítás elleni védelem konfigurálása macOS-eszközökön

A Microsoft Defender a következő sorrendben értékeli ki ezeket a beállításokat. Ha magasabb prioritású beállítás van konfigurálva, a rendszer figyelmen kívül hagyja a többit:

Felügyelt konfigurációs profil (tamperProtection/enforcementLevel beállítás):

Manuális konfigurálás (a használatával

mdatp config tamper-protection enforcement-level --value { disabled|audit|block })Ha az illetéktelen módosítás elleni védelem engedélyezve van a Microsoft Defender portálon, a "blokk" mód lesz használatban (előzetes verzióban, nem minden ügyfél számára érhető el).

- Ha az eszköz licencelve van, a rendszer alapértelmezés szerint a "naplózási" módot használja.

- Ha az eszköz nincs licencelve, akkor az illetéktelen módosítás elleni védelem "blokk" módban van.

Az első lépések

Győződjön meg arról, hogy az eszköz licencelve és kifogástalan állapotban van (a megfelelő értékek jelentése true):

mdatp health

healthy : true

health_issues : []

licensed : true

...

tamper_protection : "audit"

tamper_protection a tényleges kényszerítési szintet jelenti.

Manuális konfigurálás

- A következő paranccsal váltson a legszigorúbb módra:

sudo mdatp config tamper-protection enforcement-level --value block

Megjegyzés:

Éles eszközökön felügyelt (MDM-en keresztül üzembe helyezett) konfigurációs profilt kell használnia. Ha egy helyi rendszergazda manuális konfigurációval módosította az illetéktelen módosítás elleni védelmet, azt bármikor módosíthatja kevésbé korlátozó módra. Ha az illetéktelen módosítás elleni védelem egy felügyelt profilon keresztül lett beállítva, csak egy globális rendszergazda tudja visszavonni.

- Ellenőrizze az eredményt.

healthy : true

health_issues : []

licensed : true

engine_version : "1.1.19300.3"

app_version : "101.70.19"

org_id : "..."

log_level : "info"

machine_guid : "..."

release_ring : "InsiderFast"

product_expiration : Dec 29, 2022 at 09:48:37 PM

cloud_enabled : true

cloud_automatic_sample_submission_consent : "safe"

cloud_diagnostic_enabled : false

passive_mode_enabled : false

real_time_protection_enabled : true

real_time_protection_available : true

real_time_protection_subsystem : "endpoint_security_extension"

network_events_subsystem : "network_filter_extension"

device_control_enforcement_level : "audit"

tamper_protection : "block"

automatic_definition_update_enabled : true

definitions_updated : Jul 06, 2022 at 01:57:03 PM

definitions_updated_minutes_ago : 5

definitions_version : "1.369.896.0"

definitions_status : "up_to_date"

edr_early_preview_enabled : "disabled"

edr_device_tags : []

edr_group_ids : ""

edr_configuration_version : "20.199999.main.2022.07.05.02-ac10b0623fd381e28133debe14b39bb2dc5b61af"

edr_machine_id : "..."

conflicting_applications : []

network_protection_status : "stopped"

data_loss_prevention_status : "disabled"

full_disk_access_enabled : true

Figyelje meg, hogy a tamper_protection most értékre blockvan állítva.

JAMF

Konfigurálja az illetéktelen módosítás elleni védelmet a Végponthoz készült Microsoft Defender konfigurációs profiljában a következő beállítások hozzáadásával:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

Megjegyzés:

Ha már rendelkezik konfigurációs profillal a Végponthoz készült Microsoft Defenderhez, akkor hozzá kell adnia a beállításokat. Ne hozzon létre második konfigurációs profilt.

Intune

Beállításkatalógus

Létrehozhat egy új beállításkatalógus-profilt az illetéktelen módosítás elleni védelem konfigurációjának hozzáadásához, vagy hozzáadhatja egy meglévőhöz. A "Kényszerítési szint" beállítás a "Microsoft Defender" kategória és az "Illetéktelen módosítás elleni védelem" alkategória alatt található. Ezután válassza ki a kívánt szintet.

Egyéni profil

Alternatív megoldásként egyéni profillal is konfigurálhatja az illetéktelen módosítás elleni védelmet. További információ: A végponthoz készült Microsoft Defender beállításainak megadása macOS rendszeren.

Megjegyzés:

Az Intune-konfigurációhoz létrehozhat egy új profilkonfigurációs fájlt az Illetéktelen módosítás elleni védelem konfigurációjának hozzáadásához, vagy hozzáadhatja ezeket a paramétereket a meglévőhöz. Válassza ki a kívánt szintet.

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</array>

</dict>

</plist>

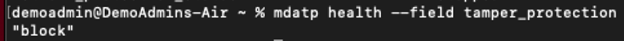

Állapot ellenőrzése

Ellenőrizze az illetéktelen módosítás elleni védelem állapotát a következő parancs futtatásával:

mdatp health --field tamper_protection

Az eredmény "blokk" értéket jelenít meg, ha az illetéktelen módosítás elleni védelem be van kapcsolva:

Futtassa a teljes mdatp health parancsot is, és keresse meg a "tamper_protection" kifejezést a kimenetben.

Az illetéktelen módosítás elleni védelem állapotával kapcsolatos további információkért futtassa a következőt: mdatp health --details tamper_protection.

Az illetéktelen módosítás elleni védelem megelőző képességeinek ellenőrzése

Különböző módokon ellenőrizheti, hogy be van-e kapcsolva az illetéktelen módosítás elleni védelem.

Letiltási mód ellenőrzése

Illetéktelen módosításra figyelmeztető riasztás jön létre a Microsoft Defender portálon

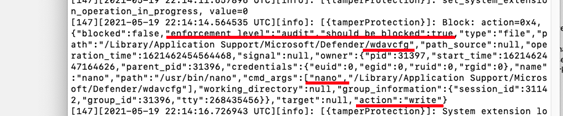

A letiltási mód és a naplózási módok ellenőrzése

- A Speciális veszélyforrás-keresés funkcióval illetéktelen módosítási riasztások jelennek meg

- Az illetéktelen módosítási események a helyi eszköznaplókban találhatók:

sudo grep -F '[{tamperProtection}]' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log

DIY-forgatókönyvek

Ha az illetéktelen módosítás elleni védelem "blokk" értékre van állítva, próbálkozzon különböző módszerekkel a Végponthoz készült Defender eltávolításához. Húzza például az alkalmazás csempét a kukába, vagy távolítsa el az illetéktelen módosítás elleni védelmet a parancssor használatával.

Próbálja meg leállítani a Végponthoz készült Defender-folyamatot (kill).

Próbálja meg törölni, átnevezni, módosítani, áthelyezni a Végponthoz készült Defender-fájlokat (hasonlóan ahhoz, amit egy rosszindulatú felhasználó tenne), például:

- /Applications/Microsoft Defender.app/

- /Library/LaunchDaemons/com.microsoft.fresno.plist

- /Library/LaunchDaemons/com.microsoft.fresno.uninstall.plist

- /Library/LaunchAgents/com.microsoft.wdav.tray.plist

- /Library/Managed Preferences/com.microsoft.wdav.ext.plist

- /Library/Managed Preferences/mdatp_managed.json

- /Library/Managed Preferences/com.microsoft.wdav.atp.plist

- /Library/Managed Preferences/com.microsoft.wdav.atp.offboarding.plist

- /usr/local/bin/mdatp

Az illetéktelen módosítás elleni védelem kikapcsolása

Az illetéktelen módosítás elleni védelmet az alábbi módszerek bármelyikével kikapcsolhatja.

Manuális konfigurálás

Használja a következő parancsot:

sudo mdatp config tamper-protection enforcement-level --value disabled

JAMF

Módosítsa az enforcementLevel értéket "letiltva" értékre a konfigurációs profilban, és küldje le az eszközre:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</plist>

Intune

Adja hozzá a következő konfigurációt az Intune-profilhoz:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</array>

</dict>

</plist>

Kizárások

Megjegyzés:

Verzióban vagy újabb verzióban 101.98.71 érhető el.

Az illetéktelen módosítás elleni védelem megakadályozza, hogy a macOS-folyamatok módosításokat végezzenek a Microsoft Defender eszközein, vagy leállítják a Microsoft Defender folyamatait. A védett objektumok közé tartoznak a telepítési és konfigurációs fájlok.

A Microsoft Defender bizonyos körülmények között kivételeket tesz bizonyos macOS-folyamatok alól. A macOS például frissítheti a Defender csomagját, ha az illetéktelen módosítás elleni védelem ellenőrzi a csomagok hitelességét. Vannak más kizárások is. A macOS MDM-folyamat például lecserélheti a Microsoft Defender felügyelt konfigurációs fájljait.

Vannak olyan helyzetek, amikor egy globális rendszergazdának újra kell indítania a Defendert az összes vagy néhány felügyelt eszközön. Ez általában egy JAMF-szabályzat létrehozásával és futtatásával történik, amely távoli eszközökön (vagy más MDM-szállítók hasonló műveletein) futtat szkriptet.

A szabályzat által kezdeményezett műveletek jelölésének elkerülése érdekében a Microsoft Defender észleli a JAMF-hez és az Intune-hoz kapcsolódó MDM-szabályzatfolyamatokat, és engedélyezi az illetéktelen módosítási műveleteket. Ugyanakkor az illetéktelen módosítás elleni védelem megakadályozza, hogy ugyanaz a szkript újraindítsa a Microsoft Defendert, ha az helyi terminálból indult el.

A szabályzatot futtató folyamatok azonban szállítóspecifikusak. Bár a Microsoft Defender beépített kizárásokat biztosít a JAMF-hez és az Intune-hoz, nem tudja biztosítani ezeket a kizárásokat az összes lehetséges MDM-szállító számára. Ehelyett a globális rendszergazda saját kizárásokat adhat hozzá az illetéktelen hozzáférés elleni védelemhez. A kizárások csak az MDM-profilon keresztül végezhetők el, a helyi konfigurációval nem.

Ehhez először ki kell derítenie a szabályzatokat futtató MDM-segédfolyamat elérési útját. Ezt az MDM-gyártó dokumentációjának követésével teheti meg. Egy tesztszabályzat illetéktelen módosítását is kezdeményezheti, riasztást kaphat a biztonsági portálon, megvizsgálhatja a támadást kezdeményező folyamatok hierarchiáját, és kiválaszthatja az MDM-segédjelöltnek tűnő folyamatot.

A folyamatútvonal azonosítása után néhány lehetőség közül választhat a kizárás konfigurálásához:

- Maga az elérési út. Ez a legegyszerűbb (már rendelkezik ezzel az útvonalsal), és a legkevésbé biztonságos módja ennek, más szóval nem ajánlott.

- Ha lekérte az aláírási azonosítót a végrehajtható fájlból ( TeamIdentifier vagy aláíróazonosító), futtassa a parancsot

codesign -dv --verbose=4 path_to_helper(keresse meg az Azonosító és a TeamIdentifier elemet, az utóbbi nem érhető el az Apple saját eszközeihez.) - Vagy az attribútumok kombinációjával.

Példa:

codesign -dv --verbose=4 /usr/bin/ruby

Executable=/usr/bin/ruby

Identifier=com.apple.ruby

Format=Mach-O universal (x86_64 arm64e)

CodeDirectory v=20400 size=583 flags=0x0(none) hashes=13+2 location=embedded

Platform identifier=14

VersionPlatform=1

VersionMin=852992

VersionSDK=852992

Hash type=sha256 size=32

CandidateCDHash sha256=335c10d40db9417d80db87f658f6565018a4c3d6

CandidateCDHashFull sha256=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

Hash choices=sha256

CMSDigest=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

CMSDigestType=2

Executable Segment base=0

Executable Segment limit=16384

Executable Segment flags=0x1

Page size=4096

Launch Constraints:

None

CDHash=335c10d40db9417d80db87f658f6565018a4c3d6

Signature size=4442

Authority=Software Signing

Authority=Apple Code Signing Certification Authority

Authority=Apple Root CA

Signed Time=Apr 15, 2023 at 4:45:52 AM

Info.plist=not bound

TeamIdentifier=not set

Sealed Resources=none

Internal requirements count=1 size=64

Konfigurálja a beállításokat, például a JAMF-et:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

<key>exclusions</key>

<array>

<dict>

<key>path</key>

<string>/usr/bin/ruby</string>

<key>teamId</key>

<string/>

<key>signingId</key>

<string>com.apple.ruby</string>

<key>args</key>

<array>

<string>/usr/local/bin/global_mdatp_restarted.rb</string>

</array>

</dict>

</array>

</dict>

</dict>

</plist>

Vegye figyelembe, hogy a parancsfájl-értelmező (például a fenti példában a Ruby) kizárása a lefordított végrehajtható fájl helyett nem biztonságos, mivel bármilyen szkriptet futtathat, nem csak azt, amelyet a globális rendszergazda használ.

A kockázat minimalizálása érdekében azt javasoljuk, hogy az extra args használatával csak bizonyos szkriptek fussanak parancsfájl-értelmezőkkel.

A fenti példában csak /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb a Defender újraindítása engedélyezett.

De például, /usr/bin/ruby /Library/Application Support/Global Manager/global_mdatp_restarted.rb vagy akár /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb $USER nem engedélyezett.

Figyelmeztetés

Mindig a legszigorúbb feltételek használatával előzze meg a váratlan támadásokat!

Konfigurációs problémák elhárítása

Probléma: Az illetéktelen módosítás elleni védelem letiltottként van jelentve

Ha a parancs mdatp health futtatása azt jelenti, hogy az illetéktelen módosítás elleni védelem le van tiltva, még akkor is, ha engedélyezte, és több mint egy óra telt el az előkészítés óta, akkor a következő parancs futtatásával ellenőrizheti, hogy a megfelelő konfigurációval rendelkezik-e:

mdatp health --details tamper_protection

tamper_protection : "audit"

exclusions : [{"path":"/usr/bin/ruby","team_id":"","signing_id":"com.apple.ruby","args":["/usr/local/bin/global_mdatp_restarted.rb"]}] [managed]

feature_enabled_protection : true

feature_enabled_portal : true

configuration_source : "local"

configuration_local : "audit"

configuration_portal : "block"

configuration_default : "audit"

configuration_is_managed : false

-

tamper_protectionA az érvényes mód. Ha ez a mód a használni kívánt mód, akkor minden beállítás be van állítva. -

configuration_sourceaz illetéktelen hozzáférés elleni védelem kényszerítési szintjének beállítását jelzi. Ennek egyeznie kell az illetéktelen módosítás elleni védelem konfigurálásának módjával. (Ha a módot egy felügyelt profilon keresztül állítja be, ésconfiguration_sourcevalami mást mutat, akkor valószínűleg helytelenül konfigurálta a profilját.)-

mdm– felügyelt profilon keresztül van konfigurálva. Csak a globális rendszergazda módosíthatja a profil frissítésével! -

local- a paranccsalmdatp configvan konfigurálva -

portal– alapértelmezett kényszerítési szint a biztonsági portálon -

defaults– nincs konfigurálva, a rendszer az alapértelmezett módot használja

-

- Ha

feature_enabled_protectionhamis, akkor az illetéktelen módosítás elleni védelem nincs engedélyezve a szervezet számára (ez akkor fordul elő, ha a Defender nem jelenti a "licencet") - Ha

feature_enabled_portalhamis, akkor az alapértelmezett mód biztonsági portálon keresztüli beállítása még nincs engedélyezve. -

configuration_local,configuration_portaljelzi a használni kívánt módot, ha a megfelelő konfigurációs csatornát használnáconfiguration_default. (Például egy MDM-profilon keresztül konfigurálhatja az illetéktelen módosítás elleni védelmet a "blokk" módra, ésconfiguration_defaultközli a következőt:audit. Ez csak azt jelenti, hogy ha eltávolítja a profilját, és a mód nincs beállítva a biztonsági portállalmdatp configvagy a használatával, akkor az alapértelmezett módot használja, amely a következőaudit: .)

Megjegyzés:

A 101.98.71-es verzió előtt meg kell vizsgálnia a Microsoft Defender naplóit. Íme egy példa.

$ sudo grep -F '[{tamperProtection}]: Feature state:' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log | tail -n 1

Tipp

Szeretne többet megtudni? Vegye fel a kapcsolatot a Microsoft Security közösségével a technikai közösségünkben: Microsoft Defender for Endpoint Tech Community.