Érzékelők konfigurálása az AD FS-hez, az AD CS-hez és a Microsoft Entra Connecthez

Telepítse a Defender for Identity-érzékelőket a Active Directory összevonási szolgáltatások (AD FS) (AD FS), az Active Directory Tanúsítványszolgáltatások (AD CS) és a Microsoft Entra Connect kiszolgálókra, hogy megvédhesse őket a helyszíni és a hibrid támadásoktól. Ez a cikk a telepítési lépéseket ismerteti.

Ezeket a szempontokat kell figyelembe venni:

- Az AD FS-környezetek esetében a Defender for Identity érzékelők csak az összevonási kiszolgálókon támogatottak. Ezek nem szükségesek a webes alkalmazásproxy (WAP) kiszolgálókon.

- AD CS-környezetek esetén nem kell érzékelőket telepítenie az offline AD CS-kiszolgálókra.

- A Microsoft Entra Connect-kiszolgálók esetében az érzékelőket az aktív és az átmeneti kiszolgálókra is telepítenie kell.

Előfeltételek

A Defender for Identity-érzékelők AD FS-, AD CS- vagy Microsoft Entra Connect-kiszolgálókra való telepítésének előfeltételei megegyeznek az érzékelők tartományvezérlőkre való telepítésével. További információ: Microsoft Defender for Identity előfeltételei.

Az AD FS, AD CS vagy Microsoft Entra Connect-kiszolgálón telepített érzékelő nem tudja használni a helyi szolgáltatásfiókot a tartományhoz való csatlakozáshoz. Ehelyett konfigurálnia kell egy címtárszolgáltatás-fiókot.

Emellett az AD CS Defender for Identity érzékelője csak a hitelesítésszolgáltatói szerepkörszolgáltatással rendelkező AD CS-kiszolgálókat támogatja.

Eseménygyűjtemény konfigurálása

Ha AD FS-, AD CS- vagy Microsoft Entra Connect-kiszolgálókkal dolgozik, győződjön meg arról, hogy szükség szerint konfigurálta a naplózást. További információk:

AD FS:

AD CS:

Microsoft Entra Connect:

Olvasási engedélyek konfigurálása az AD FS-adatbázishoz

Ahhoz, hogy az AD FS-kiszolgálókon futó érzékelők hozzáférhessenek az AD FS-adatbázishoz, olvasási (db_datareader) engedélyeket kell adnia a megfelelő címtárszolgáltatás-fiókhoz.

Ha egynél több AD FS-kiszolgálóval rendelkezik, mindenképpen adja meg ezt az engedélyt mindegyikhez. Az adatbázis-engedélyek nem replikálódnak a kiszolgálók között.

Konfigurálja úgy az SQL-kiszolgálót, hogy engedélyezze a címtárszolgáltatás-fiókot az AdfsConfiguration-adatbázishoz a következő engedélyekkel:

- összeköt

- bejelentkezés

- olvas

- kiválaszt

Feljegyzés

Ha az AD FS-adatbázis a helyi AD FS-kiszolgáló helyett dedikált SQL-kiszolgálón fut, és címtárszolgáltatás-fiókként csoportos felügyelt szolgáltatásfiókot (gMSA) használ, győződjön meg arról, hogy megadja az SQL-kiszolgálónak a szükséges engedélyeket a gMSA jelszavának lekéréséhez.

Hozzáférés biztosítása az AD FS-adatbázishoz

Adjon hozzáférést az AD FS-adatbázishoz az SQL Server Management Studio, a Transact-SQL (T-SQL) vagy a PowerShell használatával.

Az alábbi parancsok például akkor lehetnek hasznosak, ha a belső Windows-adatbázis (WID) vagy egy külső SQL-kiszolgálót használ.

Az alábbi mintakódokban:

[DOMAIN1\mdiSvc01]a munkaterület címtárszolgáltatás-felhasználója. Ha gMSA-val dolgozik, fűzze hozzá$a felhasználónév végéhez. Például:[DOMAIN1\mdiSvc01$]AdfsConfigurationV4egy példa egy AD FS-adatbázis nevére, és változhat.server=\.\pipe\MICROSOFT##WID\tsql\querywid használata esetén az adatbázis kapcsolati sztring.

Tipp.

Ha nem ismeri a kapcsolati sztring, kövesse a Windows Server dokumentációjának lépéseit.

Az érzékelő hozzáférésének biztosítása az AD FS-adatbázishoz a T-SQL használatával:

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

Az érzékelő hozzáférésének biztosítása az AD FS-adatbázishoz a PowerShell használatával:

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

A Microsoft Entra Connect (ADSync) adatbázis engedélyeinek konfigurálása

Feljegyzés

Ez a szakasz csak akkor alkalmazható, ha az Entra Connect-adatbázis külső SQL Server-példányon található.

A Microsoft Entra Connect-kiszolgálókon futó érzékelőknek hozzáféréssel kell rendelkezniük az ADSync-adatbázishoz, és végrehajtási engedélyekkel kell rendelkezniük a vonatkozó tárolt eljárásokhoz. Ha egynél több Microsoft Entra Connect-kiszolgálóval rendelkezik, mindenképpen futtassa az összeset.

Az érzékelő engedélyeinek megadása a Microsoft Entra Connect ADSync-adatbázishoz a PowerShell használatával:

$entraConnectServerDomain = $env:USERDOMAIN

$entraConnectServerComputerAccount = $env:COMPUTERNAME

$entraConnectDBName = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'DBName').DBName

$entraConnectSqlServer = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'Server').Server

$entraConnectSqlInstance = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'SQLInstance').SQLInstance

$ConnectionString = 'server={0}\{1};database={2};trusted_connection=true;' -f $entraConnectSqlServer, $entraConnectSqlInstance, $entraConnectDBName

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [{0}\{1}$] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [{2}];

CREATE USER [{0}\{1}$] FOR LOGIN [{0}\{1}$];

ALTER ROLE [db_datareader] ADD MEMBER [{0}\{1}$];

GRANT CONNECT TO [{0}\{1}$];

GRANT SELECT TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_globalsettings TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_connectors TO [{0}\{1}$];

"@ -f $entraConnectServerDomain, $entraConnectServerComputerAccount, $entraConnectDBName

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Telepítés utáni lépések (nem kötelező)

Az érzékelő AD FS-, AD CS- vagy Microsoft Entra Connect-kiszolgálón való telepítése során automatikusan kiválasztja a legközelebbi tartományvezérlőt. A kijelölt tartományvezérlő ellenőrzéséhez vagy módosításához kövesse az alábbi lépéseket:

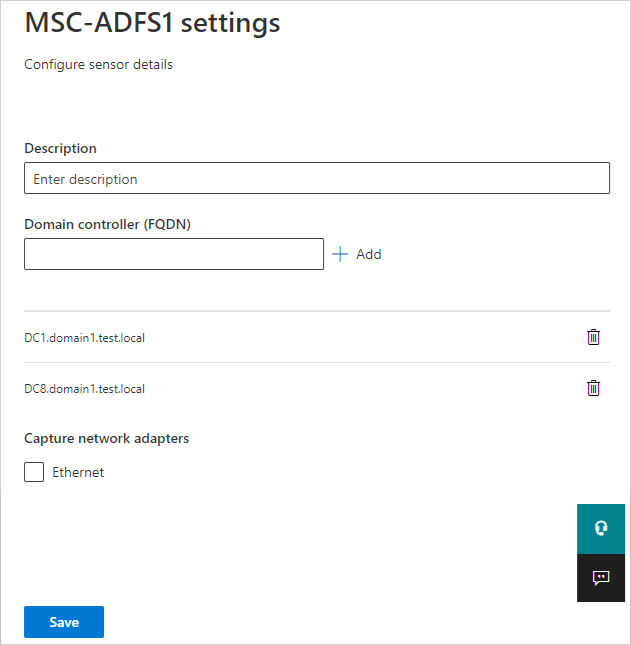

A Microsoft Defender XDR-ben lépjen a Beállítások>identitásérzékelői> elemre az összes Identitáshoz készült Defender-érzékelő megtekintéséhez.

Keresse meg és válassza ki a kiszolgálón telepített érzékelőt.

A megnyíló panelen a Tartományvezérlő (FQDN) mezőbe írja be a feloldó tartományvezérlők teljes tartománynevét (FQDN). Válassza a + Hozzáadás lehetőséget a teljes tartománynév hozzáadásához, majd válassza a Mentés lehetőséget.

Az érzékelő inicializálása eltarthat néhány percig. Ha befejeződött, az AD FS, az AD CS vagy a Microsoft Entra Connect érzékelő szolgáltatásállapota leálltról futásra változik.

Sikeres üzembe helyezés ellenőrzése

Annak ellenőrzése, hogy sikeresen üzembe helyezett-e egy Defender for Identity-érzékelőt egy AD FS- vagy AD CS-kiszolgálón:

Ellenőrizze, hogy fut-e az Azure Advanced Threat Protection érzékelőszolgáltatás . A Defender for Identity érzékelő beállításainak mentése után eltarthat néhány másodpercig, amíg a szolgáltatás elindul.

Ha a szolgáltatás nem indul el, tekintse át a

Microsoft.Tri.sensor-Errors.logfájlt, amely alapértelmezés szerint a következő helyen%programfiles%\Azure Advanced Threat Protection sensor\Version X\Logstalálható: .Az AD FS vagy az AD CS használatával hitelesítse a felhasználót bármely alkalmazáson, majd ellenőrizze, hogy a Defender for Identity megfigyelte-e a hitelesítést.

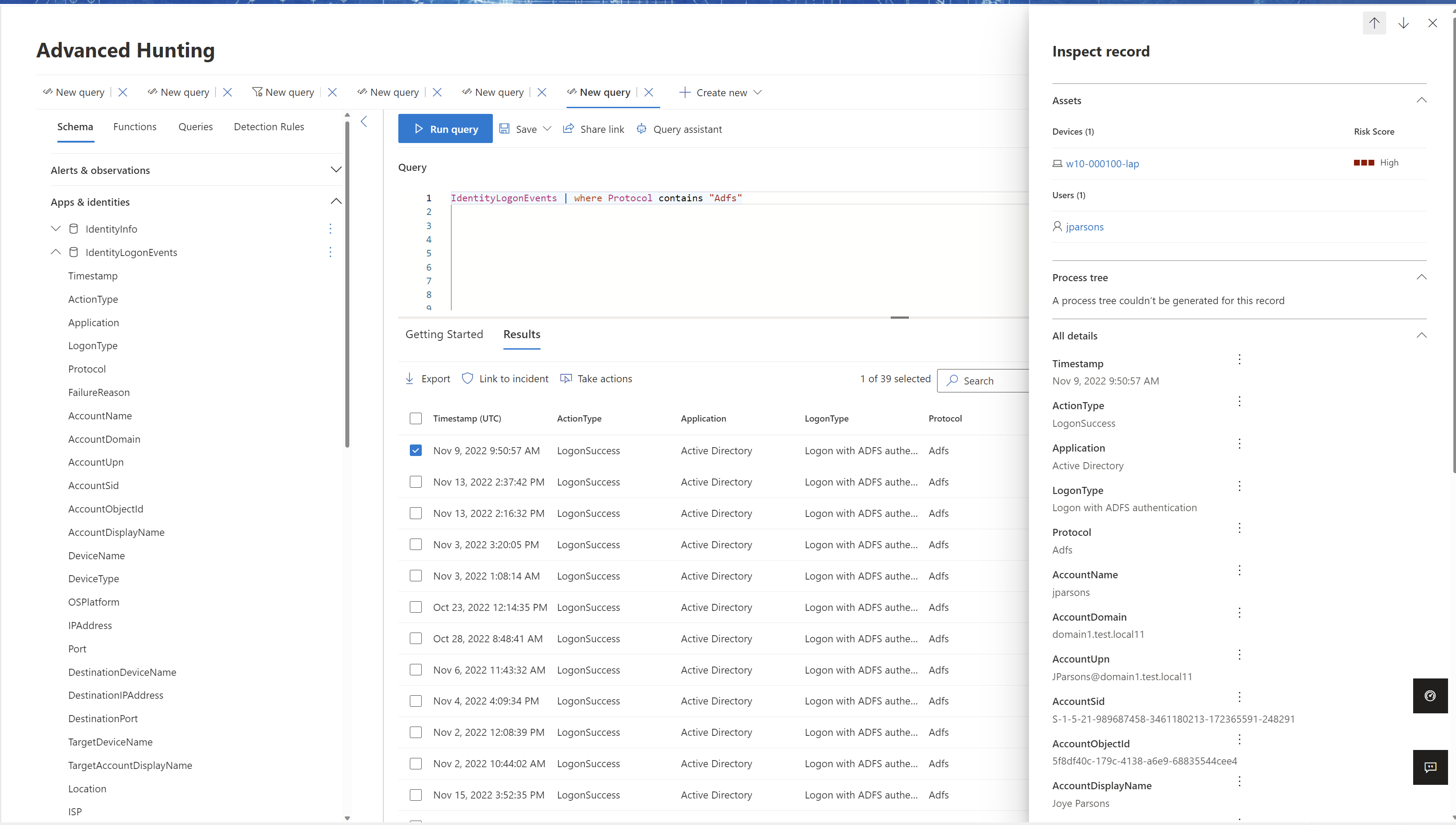

Válassza például a Hunting Advanced Hunting (Speciális vadászat)>lehetőséget. A Lekérdezés panelen adja meg és futtassa az alábbi lekérdezések egyikét:

AD FS esetén:

IdentityLogonEvents | where Protocol contains 'Adfs'Az eredménypanelnek tartalmaznia kell az ADFS-hitelesítéssel rendelkező bejelentkezés LogonType-értékével rendelkező események listáját.

AD CS esetén:

IdentityDirectoryEvents | where Protocol == "Adcs"Az eredmények ablaktáblán a sikertelen és sikeres tanúsítványkiállítás eseményeinek listája látható. Jelöljön ki egy adott sort a Rekordvizsgálat panel további részleteinek megtekintéséhez.

Kapcsolódó tartalom

További információk: