Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Fontos

2025. május közepéig le lesz tiltva a helyi rendszergazdák végpontokból származó, SAM-R-lekérdezéseket használó távoli gyűjteménye Microsoft Defender for Identity. Ezek az adatok jelenleg az oldalirányú mozgás útvonaltérképének létrehozására szolgálnak, amelyek a módosítás után már nem lesznek frissítve. A módosítás automatikusan megtörténik a megadott dátumig, és nincs szükség rendszergazdai beavatkozásra.

Az oldalirányú mozgás az, amikor a támadó nem bizalmas fiókokat használ a hálózaton belüli bizalmas fiókokhoz való hozzáféréshez. Az oldalirányú mozgást a támadók arra használják, hogy azonosítsák és hozzáférjenek a hálózat bizalmas fiókjaihoz és gépeihez, amelyek megosztották a tárolt bejelentkezési hitelesítő adatokat a fiókokban, csoportokban és gépeken. Ha egy támadó sikeres oldalirányú mozgást hajthat létre a fő célok felé, a támadó kihasználhatja a tartományvezérlők előnyeit is, és hozzáférhet a tartományvezérlőkhöz. Az oldalirányú mozgásos támadásokat a biztonsági riasztások Microsoft Defender for Identity című szakaszban leírt számos módszerrel hajtják végre.

A Microsoft Defender for Identity biztonsági elemzéseinek kulcsfontosságú összetevője az oldalirányú mozgási útvonalak vagy LMP-k. A Defender for Identity LMP-k vizuális útmutatók, amelyek segítségével gyorsan megértheti és azonosíthatja, hogy a támadók hogyan mozoghatnak oldalirányban a hálózaton belül. A kibertámadások támadási láncán belüli oldalirányú mozgások célja, hogy a támadók bizalmas fiókokat szerezzenek és feltörjenek nem bizalmas fiókok használatával. A bizalmas fiókok veszélyeztetése újabb lépéssel közelebb kerül a végső céljukhoz, a tartományi dominanciához. A támadások sikerességének megállítása érdekében a Defender for Identity LMP-jei könnyen értelmezhető, közvetlen vizuális útmutatást nyújtanak a legkiszolgáltatottabb, legérzékenyebb fiókokhoz. Az LMP-k segítségével a jövőben mérsékelheti és megelőzheti ezeket a kockázatokat, és bezárhatja a támadók hozzáférését, mielőtt tartományi dominanciát érnének el.

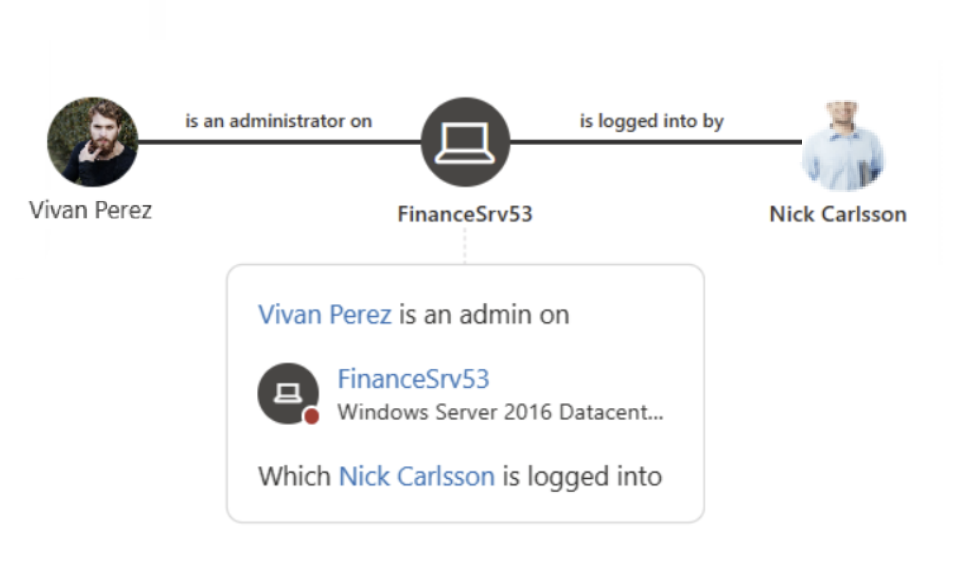

Például:

Az oldalirányú mozgásos támadásokat általában számos különböző technikával hajtják végre. A támadók által leggyakrabban használt módszerek közé tartoznak a hitelesítő adatok ellopása és a jegy átadása. Mindkét módszer esetében a támadók a nem bizalmas fiókokat használják az oldalirányú áthelyezéshez, mivel kihasználják azokat a nem bizalmas gépeket, amelyek megosztották a tárolt bejelentkezési hitelesítő adatokat a fiókokban, csoportokban és bizalmas fiókokkal rendelkező gépeken.

Az alábbi videóból többet is megtudhat az oldalirányú mozgásvonalak csökkentéséről a Defender for Identity használatával:

Hol találom az identitáshoz készült Defender LMP-ket?

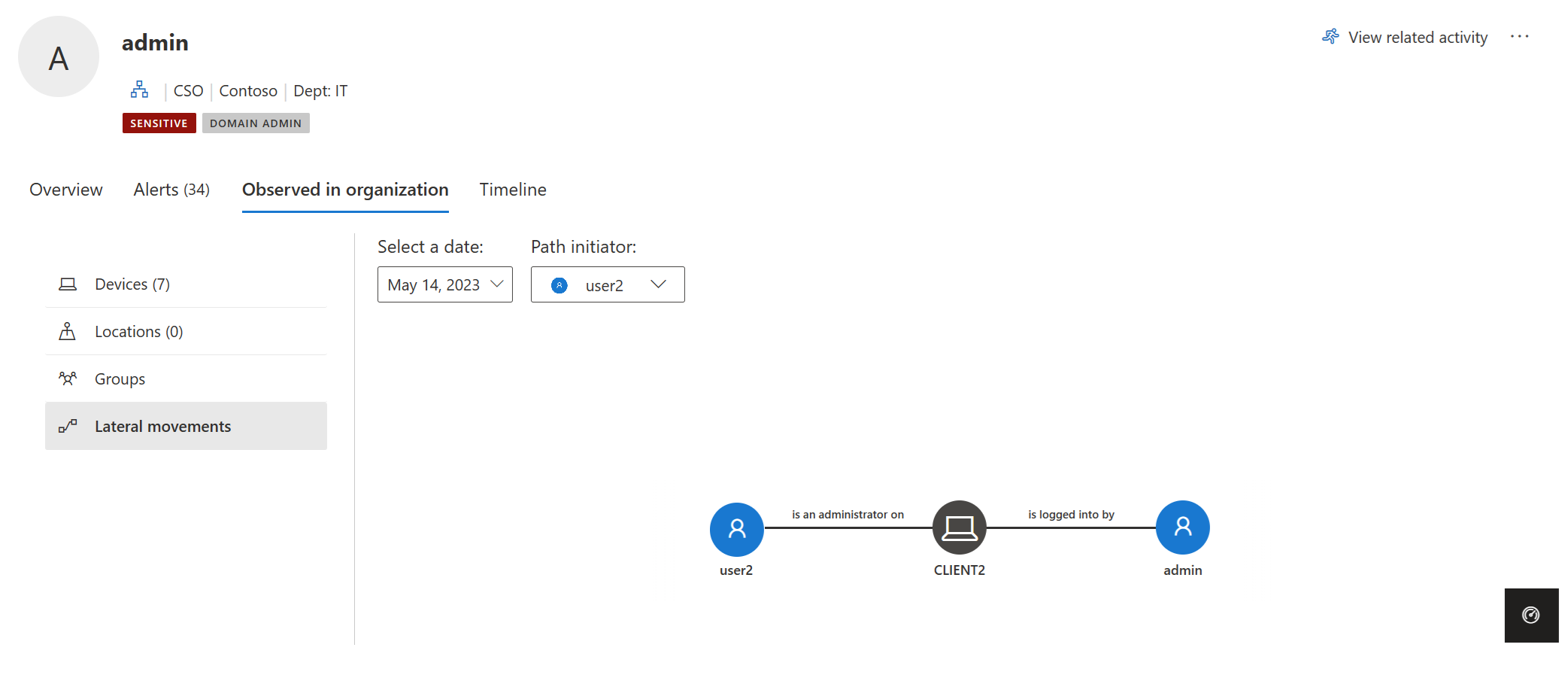

A Defender for Identity által az LMP-ben észlelt minden identitás rendelkezik oldalirányú mozgási útvonalokkal kapcsolatos információval a Szervezet lapon megfigyelt területen. Például:

Az egyes entitások LMP-je az entitás érzékenységétől függően különböző információkat biztosít:

- Bizalmas felhasználók – megjelennek az ehhez a felhasználóhoz vezető potenciális LMP-k.

- Nem bizalmas felhasználók és számítógépek – a lehetséges LMP-k, amelyekhez az entitás kapcsolódik, megjelennek.

Minden alkalommal, amikor a lap ki van jelölve, a Defender for Identity megjeleníti a legutóbb felderített LMP-t. A rendszer minden lehetséges LMP-t a felderítést követő 48 órára ment. Az LMP előzményei elérhetők. A múltban felfedezett régebbi LMP-k megtekintéséhez válassza a Dátum kiválasztása lehetőséget. Másik felhasználót is kiválaszthat, aki kezdeményezte az LMP-t, ha az Elérési út kezdeményezője lehetőséget választja.

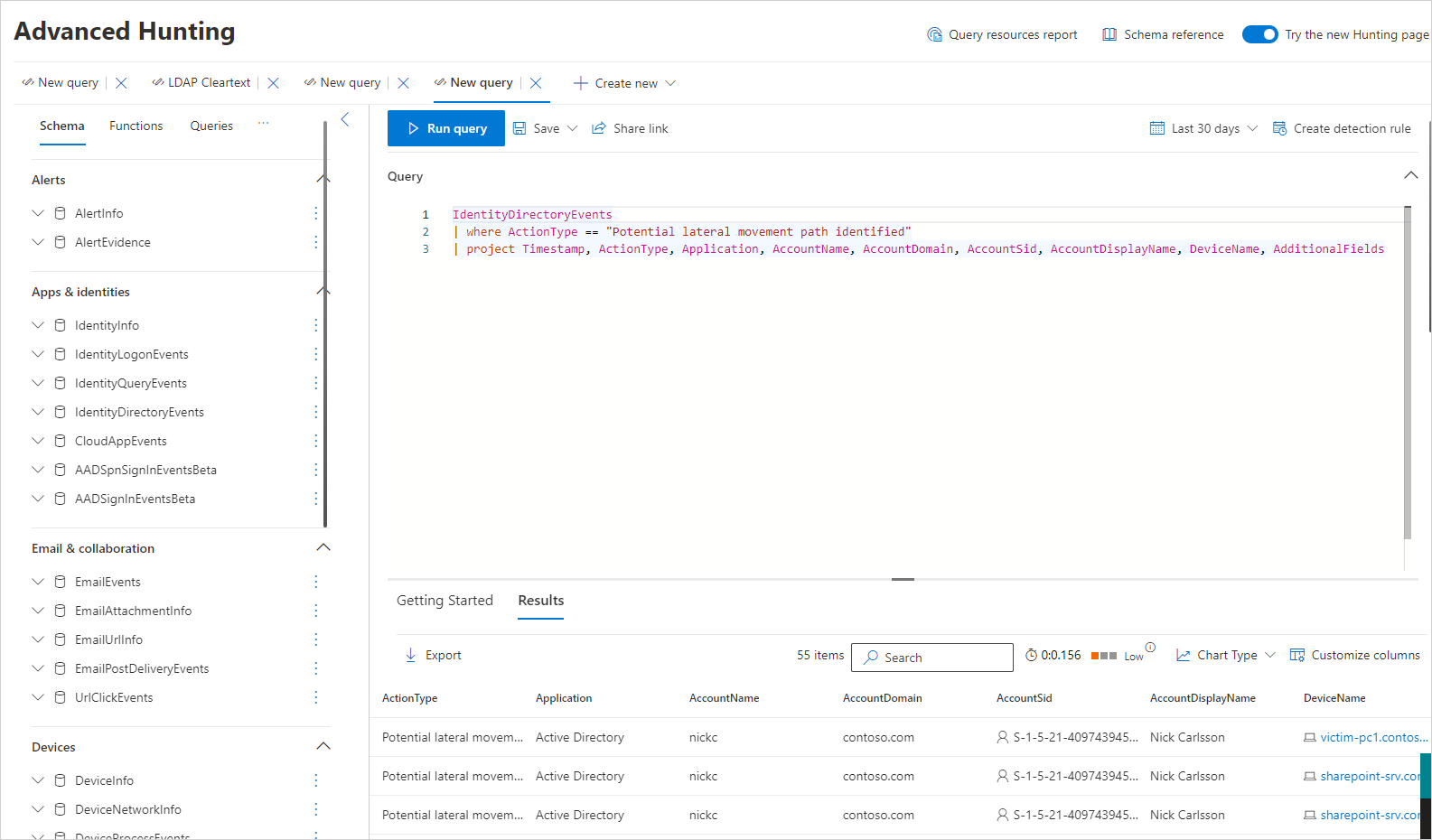

LMP-felderítés speciális veszélyforrás-kereséssel

Ha proaktívan szeretné felderíteni az oldalirányú mozgás útvonalának tevékenységeit, futtathat egy speciális keresési lekérdezést.

Íme egy példa egy ilyen lekérdezésre:

A speciális veszélyforrás-keresési lekérdezések futtatásával kapcsolatos utasításokért lásd: Veszélyforrások proaktív keresése fejlett veszélyforrás-kereséssel Microsoft Defender XDR.

LMP-hez kapcsolódó entitások

Az LMP mostantól közvetlenül segíthet a vizsgálati folyamatban. A Defender for Identity biztonsági riasztási bizonyítéklistái tartalmazzák az egyes lehetséges oldalirányú mozgási útvonalakban érintett kapcsolódó entitásokat. A bizonyítékok listája közvetlenül segít a biztonsági reagálási csapatnak növelni vagy csökkenteni a kapcsolódó entitások biztonsági riasztásának és/vagy vizsgálatának fontosságát. Például a Jegy átadása riasztás kiadásakor a forrásszámítógép, a feltört felhasználó és a célszámítógép, amelyről az ellopott jegyet használták, mind a potenciális oldalirányú mozgási útvonal részét képezik, amely bizalmas felhasználóhoz vezet. Az észlelt LMP megléte miatt a riasztás kivizsgálása és a gyanús felhasználó figyelése még fontosabb, hogy megakadályozza a támadót a további oldalirányú mozgásokban. A LMP-k nyomon követhető bizonyítékokkal szolgálnak, amelyek megkönnyítik és gyorsabbá teszik a támadók hálózati továbblépését.

Oldalirányú mozgási útvonalak biztonsági értékelése

Microsoft Defender for Identity folyamatosan figyeli a környezetet, hogy azonosítsa a bizalmas fiókokat a legkockázatosabb oldalirányú mozgási útvonalakkal, amelyek biztonsági kockázatot jelentenek, és jelentéseket készít ezekről a fiókokról, hogy segítsen a környezet kezelésében. Az elérési utak akkor minősülnek kockázatosnak, ha három vagy több nem bizalmas fiókkal rendelkeznek, amelyek a bizalmas fiókot rosszindulatú szereplők hitelesítő adatainak ellopására tehetik közzé. Annak megállapításához, hogy melyik bizalmas fiók rendelkezik kockázatos oldalirányú mozgási útvonalokkal, tekintse át a legkockázatosabb oldalirányú mozgási útvonalak (LMP) biztonsági értékelését. A javaslatok alapján eltávolíthatja az entitást a csoportból, vagy eltávolíthatja az entitás helyi rendszergazdai engedélyeit a megadott eszközről.

További információ: Security assessment: Riskiest lateral movement paths (LMP).

Ajánlott megelőzési eljárások

A biztonsági megállapítások soha nem későek a következő támadás megelőzéséhez és a károk elhárításához. Ezért egy támadás vizsgálata még a tartományi dominancia fázisában is más, de fontos példát mutat. A biztonsági riasztások, például a távoli kódfuttatás vizsgálata során, ha a riasztás valódi pozitív, előfordulhat, hogy a tartományvezérlő már sérült. Az LMP-k azonban tájékoztatják, hogy a támadó hol szerzett jogosultságokat, és milyen elérési utat használt a hálózatba. Az Ily módon használt LMP-k kulcsfontosságú elemzéseket is nyújthatnak a szervizelés módjáról.

Az oldalirányú mozgások szervezeten belüli kitettségének megelőzésének legjobb módja annak biztosítása, hogy az érzékeny felhasználók csak a rendszergazdai hitelesítő adataikat használják a megerősített számítógépekre való bejelentkezéskor. A példában ellenőrizze, hogy az elérési út rendszergazdájának valóban hozzá kell-e férnie a megosztott számítógéphez. Ha hozzáférésre van szükségük, győződjön meg arról, hogy a megosztott számítógépre a rendszergazdai hitelesítő adataiktól eltérő felhasználónévvel és jelszóval jelentkeznek be.

Ellenőrizze, hogy a felhasználók nem rendelkeznek-e szükségtelen rendszergazdai engedélyekkel. A példában ellenőrizze, hogy a megosztott csoportban mindenki igényel-e rendszergazdai jogosultságokat a közzétett számítógépen.

Győződjön meg arról, hogy a felhasználók csak a szükséges erőforrásokhoz férnek hozzá. A példában Ron Harper jelentősen megnöveli Nick Cowley kitettségét. Szükséges, hogy Ron Harper bekerüljön a csoportba? Léteznek alcsoportok, amelyek az oldalirányú mozgás expozíciójának minimalizálása érdekében hozhatók létre?

Tipp

Ha az elmúlt 48 órában nem észlelhető lehetséges oldalirányú mozgási útvonal tevékenység egy entitáshoz, válassza a Dátum kiválasztása lehetőséget, és ellenőrizze, hogy nincsenek-e korábbi lehetséges oldalirányú mozgási útvonalak.

Fontos

Az ügyfelek és a kiszolgálók beállításával kapcsolatos utasításokért, amelyek lehetővé teszik a Defender for Identity számára az oldalirányú mozgás útvonalának észleléséhez szükséges SAM-R-műveleteket, tekintse meg a Microsoft Defender for Identity konfigurálása a SAM felé irányuló távoli hívásokhoz című cikket.

Oldalirányú mozgási útvonalak vizsgálata

Az LMP-k használatának és vizsgálatának több módja is van. A Microsoft Defender portálon keressen entitások szerint, majd vizsgálja meg az elérési utat vagy a tevékenységet.

A portálon keressen egy felhasználót. A Szervezetnél megfigyelt területen (az Áttekintés és a Megfigyelt lapon is) láthatja, hogy a felhasználót egy lehetséges LMP-ben észlelik-e.

Ha a felhasználót észleli, válassza a Figyelve a szervezetben lapot, és válassza az Oldalirányú mozgási útvonalak lehetőséget.

A megjelenített gráf a bizalmas felhasználó lehetséges elérési útjait ábrázolja a 48 órás időszakban. A Dátum kiválasztása lehetőséggel megjelenítheti az entitás korábbi oldalirányú mozgási útvonalészlelési gráfját.

Tekintse át a gráfot, hogy megtudja, mit tudhat meg a bizalmas felhasználó hitelesítő adatainak felfedéséről. Az útvonalon például kövesse a Bejelentkezve nyilakat, hogy lássa, hol jelentkezett be Nick a kiemelt hitelesítő adataival. Ebben az esetben Nick bizalmas hitelesítő adatait a rendszer a megjelenített számítógépre mentette. Figyelje meg, hogy mely felhasználók jelentkeztek be a legnagyobb kitettséget és biztonsági rést okozó számítógépekre. Ebben a példában Elizabeth King képes hozzáférni a felhasználói hitelesítő adatokhoz az adott erőforrásból.