Részletes veszélyforrások elleni védelem az Office 365-höz készült Microsoft Defenderben

Tipp

Tudta, hogy ingyenesen kipróbálhatja az Office 365-höz készült Microsoft Defender XDR 2. csomag funkcióit? Használja az Office 365-höz készült Defender 90 napos próbaverzióját a Microsoft Defender portál próbaverzióinak központjában. Itt megtudhatja, hogy ki regisztrálhat, és mik a próbaverzió feltételei.

Az Office 365-höz készült Microsoft Defender védelmi vagy szűrési verem négy fázisra bontható, ahogy ebben a cikkben is látható. Általánosságban elmondható, hogy a bejövő levelek a kézbesítés előtt végighaladnak az összes fázison, de az e-mailek tényleges elérési útja a szervezet Office 365-höz készült Defender konfigurációjának függvénye.

Tipp

Az Office 365-höz készült Defender védelmének mind a 4 fázisát egységesen bemutató cikk végéig marad!

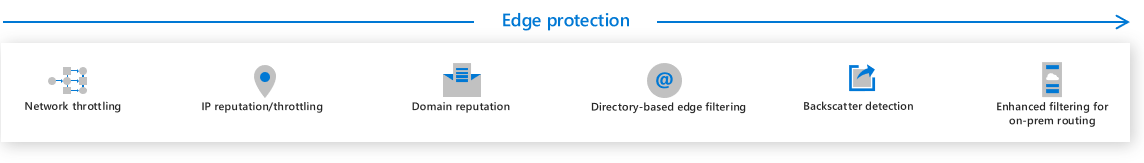

1. fázis – Edge Protection

Sajnos az egykor kritikus edge-blokkok már viszonylag egyszerűek a rossz szereplők számára. Idővel itt kevesebb forgalom lesz blokkolva, de továbbra is fontos része marad a veremnek.

A peremhálózati blokkok automatikusak. Hamis pozitív üzenetek esetén a küldők értesítést kapnak, és tájékoztatják a probléma megoldásáról. A megbízható, korlátozott hírnévvel rendelkező partnerek összekötői biztosíthatják a kézbesítést, vagy ideiglenes felülbírálások hozhatók létre új végpontok bevezetésekor.

A hálózati szabályozás azáltal védi az Office 365-infrastruktúrát és az ügyfeleket a szolgáltatásmegtagadásos (DOS-) támadásoktól, hogy korlátozza az adott infrastruktúrakészlet által elküldhető üzenetek számát.

Az IP-hírnév és a szabályozás letiltja az üzenetek küldését az ismert helytelenül csatlakozó IP-címekről. Ha egy adott IP-cím rövid időn belül sok üzenetet küld, a rendszer szabályozza őket.

A tartománynév letiltja az ismert rossz tartományból küldött üzeneteket.

A címtáralapú élszűrési blokkok egy szervezet címtáradatait próbálják összegyűjteni az SMTP-ben.

A Backscatter észlelése megakadályozza, hogy a szervezetet érvénytelen kézbesítési jelentések (NDR-ek) támadják meg.

Az összekötők továbbfejlesztett szűrése akkor is megőrzi a hitelesítési adatokat, ha a forgalom egy másik eszközön halad át az Office 365 elérése előtt. Ez javítja a szűrési verem pontosságát, beleértve a heurisztikus fürtözést, az hamisítás elleni és az adathalászat elleni gépi tanulási modelleket, még összetett vagy hibrid útválasztási forgatókönyvek esetén is.

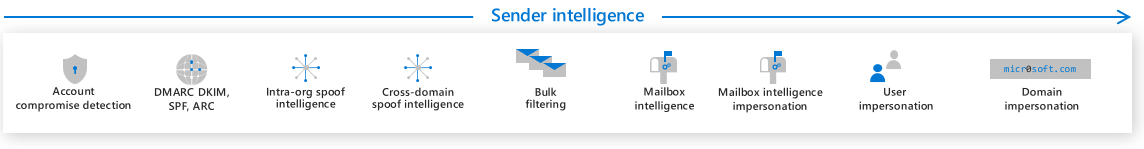

2. fázis – Küldőintelligencia

A küldőintelligencia funkciói kritikus fontosságúak a levélszemét, a tömeges, a megszemélyesítés és a jogosulatlan hamisítási üzenetek észlelésében, valamint az adathalászat észlelésében. A legtöbb funkció egyénileg konfigurálható.

A fiókok feltörése észlelési eseményindítók és riasztások akkor jönnek létre, ha egy fiók rendellenes viselkedéssel rendelkezik, és összhangban van a biztonsági sérüléssel. Bizonyos esetekben a rendszer letiltja a felhasználói fiókot, és megakadályozza a további e-mailek küldését, amíg a szervezet biztonsági üzemeltetési csapata meg nem oldja a problémát.

Az e-mail-hitelesítés magában foglalja az ügyfél által konfigurált módszereket és a felhőben beállított módszereket is, amelyek célja annak biztosítása, hogy a feladók hiteles, hiteles feladók legyenek. Ezek a módszerek ellenállnak a hamisításnak.

- Az SPF elutasíthatja azokat a DNS TXT-rekordokon alapuló leveleket, amelyek a szervezet nevében levélküldésre jogosult IP-címeket és kiszolgálókat sorolnak fel.

- A DKIM titkosított aláírást biztosít, amely hitelesíti a feladót.

- A DMARC lehetővé teszi, hogy a rendszergazdák kötelezőként jelöljék meg az SPF-et és a DKIM-et a tartományukban, és kikényszerítsék a két technológia eredményei közötti igazítást.

- Az ARC a DMARC-ra épül, hogy a hitelesítési lánc rögzítésekor a levelezési listákban való továbbítással is működjön.

A hamis felderítés képes kiszűrni azokat a rosszindulatú feladókat, akik szervezeti vagy ismert külső tartományokat utánoznak (vagyis akik egy másik fiók nevében küldenek leveleket, vagy egy levelezőlistára továbbítják őket). Elkülöníti a megbízható "nevében" leveleket azoktól a feladóktól, akik hamisak a levélszemét és az adathalász üzenetek kézbesítéséhez.

A szervezeten belüli hamisítási intelligencia észleli és letiltja a szervezet tartományából érkező hamis kísérleteket.

A tartományközi hamisítási intelligencia észleli és letiltja a szervezeten kívüli tartományból érkező hamisítási kísérleteket.

A tömeges szűrés lehetővé teszi a rendszergazdák számára a tömeges megbízhatósági szint (BCL) konfigurálását, amely jelzi, hogy az üzenetet tömeges feladó küldte-e. A rendszergazdák az Antispam házirend Tömeges csúszkával határozhatják meg, hogy milyen szintű tömeges leveleket kezeljenek levélszemétként.

A postaláda-intelligencia a szokásos felhasználói e-mail-viselkedésből tanul. A felhasználó kommunikációs gráfját felhasználva észleli, hogy egy feladó csak olyan személynek tűnik, akivel a felhasználó általában kommunikál, de valójában rosszindulatú. Ez a metódus megszemélyesítést észlel.

A postaládaintelligencia-megszemélyesítés az egyes felhasználók egyéni feladói térképe alapján engedélyezi vagy letiltja a megszemélyesítési eredményeket. Ha engedélyezve van, ez a funkció segít azonosítani a megszemélyesítést.

A felhasználói megszemélyesítés lehetővé teszi, hogy a rendszergazda létrehozzon egy listát a nagy értékű célokról, amelyek valószínűleg megszemélyesítve lesznek. Ha olyan e-mail érkezik, amelynél a feladó neve és címe megegyezik a védett nagy értékű fiók nevével és címével, a rendszer megjelöli vagy címkézi az e-mailt. (Például : trα cye@contoso.com for tracye@contoso.com).

A tartomány megszemélyesítése észleli a címzett tartományához hasonló, belső tartománynak látszó tartományokat. Ez a megszemélyesítés például tracye@liw α re.com a esetében tracye@litware.com.

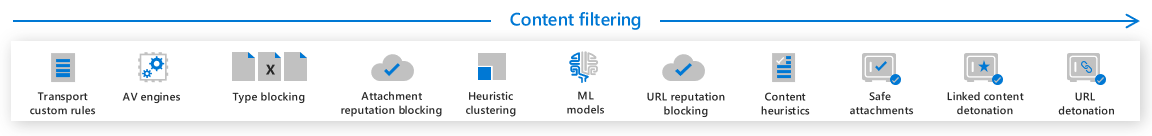

3. fázis – Tartalomszűrés

Ebben a fázisban a szűrési verem elkezdi kezelni az e-mailek adott tartalmát, beleértve a hivatkozásokat és a mellékleteket.

Az átviteli szabályok (más néven levélforgalmi szabályok vagy Exchange-átviteli szabályok) lehetővé teszik a rendszergazdák számára, hogy sokféle műveletet hajthassanak végre, ha egy üzenethez ugyanolyan sokféle feltétel teljesül. A szervezeten áthaladó összes üzenet kiértékelése az engedélyezett levélforgalmi szabályokkal/átviteli szabályokkal történik.

A Microsoft Defender víruskereső a mellékletekben található összes ismert kártevő észlelésére szolgál.

A víruskereső (AV) motor valódi típusegyeztetést használ a fájltípus észleléséhez, függetlenül a fájlnévkiterjesztéstől (például

exea fájlnévre átnevezetttxtfájlokat fájlkéntexeészleli a rendszer). Ez a képesség lehetővé teszi, hogy a típusblokkolás (más néven a gyakori mellékletszűrő) megfelelően blokkolja a rendszergazdák által megadott fájltípusokat. A támogatott fájltípusok listájáért lásd: Igaz típusegyezés a közös mellékletszűrőben.Amikor az Office 365-höz készült Microsoft Defender rosszindulatú mellékletet észlel, a fájl kivonata és aktív tartalma kivonata bekerül az Exchange Online Protection (EOP) hírnevére. A mellékletek hírnevének blokkolása blokkolja a fájlt az összes Office 365-ben és végpontokon MSAV-felhőhívásokon keresztül.

A heurisztikus fürtözés a kézbesítési heurisztika alapján megállapíthatja, hogy egy fájl gyanús-e. Ha gyanús mellékletet talál, a teljes kampány szünetel, és a fájl tesztkörnyezetbe kerül. Ha a fájl kártékony, a teljes kampány le lesz tiltva.

A gépi tanulási modellek egy üzenet fejlécén, törzstartalman és URL-címén műveletet hajtanak végre az adathalász kísérletek észlelése érdekében.

A Microsoft az URL-tesztkörnyezetből származó hírnév és a harmadik féltől származó hírcsatornák URL-hírnevének meghatározásával blokkolja az URL-hírnév blokkolását az ismert kártékony URL-címmel rendelkező üzenetek blokkolásához.

A tartalom heurisztika gépi tanulási modellek használatával képes észlelni a gyanús üzeneteket az üzenet törzsén belüli struktúra és szófrekvencia alapján.

A Biztonságos mellékletek tesztkörnyezet minden mellékletet az Office 365-höz készült Defender ügyfeleinek biztosít, és dinamikus elemzéssel észleli a soha nem látott fenyegetéseket.

A csatolt tartalom detonációja mellékletként kezeli az e-mailekben lévő fájlokra mutató összes URL-címet, aszinkron módon védőfalként kezeli a fájlt a kézbesítéskor.

Az URL-detonáció akkor történik, ha a felsőbb rétegbeli adathalászat elleni technológia gyanúsnak talál egy üzenetet vagy URL-címet. Az URL-detonáció tesztkörnyezetei a kézbesítés időpontjában az üzenetben szereplő URL-címeket iktatják.

4. fázis – Kézbesítés utáni védelem

Az utolsó szakasz az e-mailek vagy a fájlok kézbesítése után történik, és a különböző postaládákban, fájlokban és hivatkozásokban található leveleken, például a Microsoft Teamsben jelenik meg.

A Biztonságos hivatkozások az Office 365-höz készült Defender kattintás utáni védelme. Minden üzenet minden URL-címe a Microsoft Biztonságos hivatkozások kiszolgálóira mutat. Ha egy URL-címre kattint, a rendszer összeveti a legújabb hírnévvel, mielőtt a felhasználót átirányítanák a célwebhelyre. Az URL-cím aszinkron módon védőfalként van elnevezettként, hogy frissítse a hírnevét.

Az adathalászat nulla órás automatikus kiürítése (ZAP) visszamenőlegesen észleli és semlegesíti az Exchange Online-postaládákba már kézbesített rosszindulatú adathalász üzeneteket.

A kártevő ZAP visszamenőlegesen észleli és semlegesíti az Exchange Online-postaládákba már kézbesített kártevő üzeneteket.

A LEVÉLSZEMÉT visszamenőlegesen észleli és semlegesíti az Exchange Online-postaládákba már kézbesített kártékony levélszemét-üzeneteket.

A kampánynézetek segítségével a rendszergazdák gyorsabban és teljesebben láthatják a támadásokat, mint bármely csapat automatizálás nélkül. A Microsoft a teljes szolgáltatásban felhasználja az adathalászat elleni, levélszemét- és kártevőirtó adatokat a kampányok azonosításához, majd lehetővé teszi, hogy a rendszergazdák az elejétől a végéig kivizsgálhassák azokat, beleértve a célokat, a hatásokat és a folyamatokat, amelyek egy letölthető kampányírásban is elérhetők.

A Jelentésüzenet bővítmények lehetővé teszik a felhasználóknak, hogy további elemzés céljából egyszerűen jelentsenek hamis pozitívokat (jó e-maileket, tévesen rosszként megjelölteket) vagy hamis negatívakat ( rosszként megjelölt e-maileket).

Az Office-ügyfelek biztonságos hivatkozásai ugyanazt a biztonságos hivatkozási idő-kattintásos védelmet biztosítják natív módon, a támogatott Office-alkalmazásokban, mint a Word, a PowerPoint és az Excel.

A OneDrive, a SharePoint és a Teams védelme ugyanazt a biztonságos mellékletvédelmet biztosítja a kártékony fájlok ellen natív módon, a OneDrive-on, a SharePointon és a Microsoft Teamsen belül.

Ha egy fájlra mutató URL-cím van kiválasztva a kézbesítés után, a csatolt tartalom detonációja figyelmeztető oldalt jelenít meg, amíg a fájl védőfala be nem fejeződik, és az URL-cím biztonságosnak találja.

A szűrési verem diagramja

Az utolsó diagram (akárcsak az azt alkotó diagram minden része) változhat a termék növekedésével és fejlődésével. Könyvjelzőként jelölje meg ezt a lapot, és használja az alul található visszajelzési lehetőséget, ha a frissítések után fel kell kérnie a kérdést. A rekordok esetében ez az a verem, amelyben az összes fázis sorrendben szerepel:

Külön köszönet az MSFTTracyP-től és a dokumentumíró csapattól Giulian Garruba-nak a tartalomért.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: