Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Az Azure Information Protection (AIP) lehetővé teszi az ügyfelek számára az adatok besorolását, címkézését és titkosítással történő védelmét. Az Azure Information Protection lehetővé teszi a rendszergazdák számára a következőket:

- E-mailek és dokumentumok automatikus besorolása előre beállított szabályok alapján

- Jelölők hozzáadása tartalomhoz, például egyéni fejlécekhez, láblécekhez és vízjelekhez

- A vállalat bizalmas fájljainak védelme a Rights Management használatával, amely lehetővé teszi számukra a következők használatát:

- RsA 2048 bites kulcsok használata nyilvános kulcsok titkosításához és SHA-256 aláírási műveletekhez.

- A fájlok titkosítása adott címzettek számára a szervezeten belül és kívül egyaránt

- Adott jogosultságkészlet alkalmazása a fájl használhatóságának korlátozásához

- Tartalom visszafejtése a felhasználó identitása és a jogosultsági szabályzatban való engedélyezés alapján

Ezek a képességek lehetővé teszik a vállalatok számára, hogy nagyobb körűen szabályozhassák adataikat. Ebben az összefüggésben az Azure Information Protection fontos szerepet játszik a vállalat adatainak védelmében.

Fontos

További információ az Azure Information Protection működéséről: Hogyan működik az Azure RMS? A motorháztető alatt.

A vállalati védelem mai állapota

Sok vállalat jelenleg nem rendelkezik semmilyen védelmi technológiával, és a dokumentumok és e-mailek világos szövegben vannak megosztva, és az adatgondnokok nem rendelkeznek azzal az egyértelműséggel, hogy a felhasználók milyen jogosultságú tartalmakhoz férhetnek hozzá. Az olyan védelmi technológiák, mint az SMIME, bonyolultak, és az ACL-ek nem feltétlenül utaznak e-mailekkel és dokumentumokkal.

Egy nagyrészt nem védett környezetben az Azure Information Protection olyan biztonsági mértéket biztosít, amely korábban nem volt elérhető. És bár a biztonság folyamatosan fejlődő téma, és egyetlen szervezet sem igényelhet bármikor 100% védelmet, az Azure Information Protection a megfelelő üzembe helyezés esetén növeli a szervezet biztonsági lábnyomát.

A tartalom megosztásának biztonsági alapelvei

Ha az Azure Information Protectiont a szervezeten belül használja, az informatikai rendszergazdák teljes körűen felügyelik az ügyféleszközt és a felhasználói identitáskezelést, és ez létrehozza a megfelelő megbízhatósági platformot a szervezeten belüli megosztáshoz. A szervezeten kívüli információk küldése eleve kevésbé megbízható. Az információvédelem megközelítésének átgondolása során van néhány alapelv, amelyeket követnie kell a kockázatértékelés során. A kockázatértékelés végrehajtása során vegye figyelembe a következő szempontokat:

- A címzett fizikai hozzáféréssel rendelkezik egy nem felügyelt eszközhöz, ezért mindent irányítani tud, ami az eszközön történik.

- A címzett hitelesítése olyan mértékben történik, ami kizárja a megszemélyesítést.

Olyan helyzetben, amikor az informatikai rendszergazda nem szabályozza az eszközt vagy az identitást, a rendszergazda nem tudja szabályozni, hogy mi történik a védett információkkal. Ha egy felhasználó hitelesíti és megnyitja a védett adatokat, az már nem az Ön által szabályozandó információ. Ezen a ponton megbízik abban, hogy a címzett betartja a tartalomra vonatkozó szabályzatokat.

Nem lehet teljesen leállítani egy rosszindulatú külső címzettet, aki jogosult hozzáféréssel rendelkezik a védett tartalomhoz. Az Azure Information Protection segít az etikai határok kialakításában és a felvilágosult alkalmazások használatában, hogy az emberek őszinteek maradjanak a dokumentumhoz való hozzáférésükről. Az Azure Information Protection segít, ha implicit megbízhatóság van az identitáson alapuló hozzáférés megadott határán belül.

A jövőbeli hozzáférés észlelése és enyhítése azonban egyszerűbb. Az Azure Information Protection szolgáltatás dokumentumkövetési szolgáltatása nyomon követheti a hozzáférést, és a szervezet az adott dokumentumhoz való hozzáférés visszavonásával vagy a felhasználó hozzáférésének visszavonásával is eljárhat.

Ha a tartalom nagyon érzékeny, és a szervezet nem tud megbízni a címzettben, a tartalom további biztonsága lesz a legfontosabb. A javaslat az, hogy a biztonság növelése érdekében a beállításokat a biztonság előnyére hangoljuk, és alkalmazzunk hozzáférés-vezérléseket a dokumentumon.

Identitásalapú biztonság

Az alábbi szakaszok a védett tartalmak elleni támadások három fő forgatókönyvét, valamint a környezetvezérlők és az Azure Information Protection együttes használatát ismertetik a tartalomhoz való rosszindulatú hozzáférés mérséklésére.

Jogosulatlan felhasználók támadásai

Az Azure Information Protection védelmének alapja, hogy a védett tartalmakhoz való hozzáférés hitelesített identitáson és engedélyezésen alapul. Ez azt jelenti, hogy az Azure Information Protection esetében a hitelesítés vagy az engedélyezésnem jár hozzáféréssel. Ez az Azure Information Protection üzembe helyezésének elsődleges oka, amely lehetővé teszi, hogy a vállalatok korlátlan hozzáférésű állapotból lépjenek olyan állapotba, ahol az információkhoz való hozzáférés felhasználói hitelesítésen és engedélyezésen alapul.

Ezzel az Azure Information Protection-funkcióval a vállalatok képesek szétszedni az információkat. Például: az emberierőforrás-részleg (HR) bizalmas adatainak elkülönítése a részlegen belül; és a pénzügyi részleg adatainak a pénzügyi részlegre korlátozódik. Az Azure Information Protection identitáson alapuló hozzáférést biztosít, nem pedig semmit.

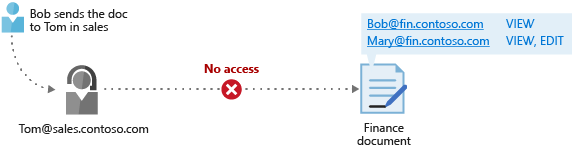

Az alábbi ábrán látható egy példa arra, hogy egy felhasználó (Bob) elküld egy dokumentumot Tomnak. Ebben az esetben Bob a pénzügyi részlegtől, Tom pedig a Sales osztálytól származik. A Tom nem tud hozzáférni a dokumentumhoz, ha nem biztosítottak jogosultságot.

Ebben a forgatókönyvben az a legfontosabb, hogy az Azure Information Protection képes megállítani a jogosulatlan felhasználók támadásait. Az Azure Information Protection titkosítási vezérlőivel kapcsolatos további információkért olvassa el az Azure RMS által használt titkosítási vezérlőket: Algoritmusok és kulcshosszok.

Hozzáférés rosszindulatú programok által a felhasználók nevében

A rosszindulatú programok elérése a felhasználó nevében általában olyan dolog, amely a felhasználó tudta nélkül történik. A trójaiak, vírusok és egyéb kártevők klasszikus példák a rosszindulatú programokra, amelyek a felhasználó nevében cselekedhetnek. Ha egy ilyen program megszemélyesítheti a felhasználó identitását, vagy kihasználhatja a felhasználó jogosultságait egy művelet végrehajtásához, akkor az Azure Information Protection SDK használatával visszafejtheti a tartalmat egy akaratlan felhasználó nevében. Mivel ez a művelet a felhasználó környezetében történik, nincs egyszerű módja a támadás megelőzésének.

A szándék itt az, hogy növelje a felhasználó identitásának biztonságát, ez segít enyhíteni a csaló alkalmazások képességét a felhasználó identitásának eltérítésére. A Microsoft Entra ID számos olyan megoldást kínál, amelyek segíthetnek a felhasználói identitás védelmében, például kéttényezős hitelesítéssel. Emellett vannak más képességek is, amelyek az Azure Activity Directory Identity Protection részeként érhetők el, amelyeket meg kell vizsgálni a felhasználói identitás biztonságának megőrzése érdekében.

Az identitások védelme nem tartozik az Azure Information Protection hatókörébe, és a rendszergazdai felelősség körébe tartozik.

Fontos

Fontos a "felügyelt" környezetre összpontosítani, hogy eltávolítsa a rosszindulatú programok jelenlétét. Ezt a következő forgatókönyv ismerteti.

Rosszindulatú felhasználók engedélyezéssel

A rosszindulatú felhasználók hozzáférése lényegében a bizalom veszélyeztetése. Ebben a forgatókönyvben az engedélyezőnek egy olyan programnak kell lennie, amely eszkalálja a felhasználó jogosultságait, mivel az előző forgatókönyvtől eltérően ez a felhasználó önként biztosít hitelesítő adatokat a bizalom megtöréséhez.

Az Azure Information Protection célja, hogy az ügyféleszközön található alkalmazásokat felelőssé tegye a dokumentumhoz társított jogok érvényesítéséért. Minden mérték szerint a védett tartalom biztonságának leggyengébb hivatkozása az ügyféleszközön található, ahol a tartalom egyszerű szövegként látható a végfelhasználó számára. Az olyan ügyfélalkalmazások, mint a Microsoft Office, helyesen tartják tiszteletben a jogokat, ezért a rosszindulatú felhasználók nem használhatják ezeket az alkalmazásokat a jogosultságok eszkalálásához. Az Azure Information Protection SDK-val azonban a motivált támadók olyan alkalmazásokat hozhatnak létre, amelyek nem tartják tiszteletben a jogokat, és ez egy rosszindulatú program lényege.

Ennek a forgatókönyvnek a középpontjában az ügyféleszköz és az alkalmazások védelme áll, hogy a nem megbízható alkalmazások ne használhatók legyenek. Az alábbiakban felsorolunk néhány lépést, amelyet a rendszergazda elvégezhet:

- A Windows AppLocker használatával gondoskodhat arról, hogy a nemkívánatos programok ne hajthatók végre

- Az Intune és a Microsoft Endpoint Configuration Manager használata az eszköz "kifogástalan állapotának" biztosításához

- Győződjön meg arról, hogy az eszközön lévő vírusirtó up-to-date

- A Microsoft Identity Brokerst támogató alkalmazások használata hitelesítéshez és egyszeri bejelentkezéshez

Ebből a forgatókönyvből fontos kivenni, hogy az ügyfélgépek és alkalmazások védelme az Azure Information Protection alapját képező bizalom fontos része.

Mivel az Azure Information Protection nem a tartalomhoz hozzáférést kapó felhasználók rosszindulatú visszaélései elleni védelemre szolgál, nem várható el, hogy az említett felhasználók megvédjék a tartalmakat a rosszindulatú módosításokkal szemben. Bár a tartalom bármilyen módosítása megköveteli a gyakorlatban, hogy a felhasználó először is hozzáférést kapjon a védett adatokhoz, és a dokumentumhoz társított szabályzatok és jogok maguk megfelelően aláírtak és illetéktelenül nyilvánvalóak legyenek, amint a felhasználó hozzáférést kapott a szükséges titkosítási/visszafejtési kulcsokhoz, a felhasználó feltételezhető, hogy technikailag képes lesz az adatok visszafejtésére, módosításával és újratitkosításával. Számos olyan megoldás érhető el, amely lehetővé teheti a dokumentumok aláírását, a szerzői igazolást, a illetéktelen módosítás-ellenőrzést és az Office-dokumentumok megtagadását mind a Microsoft-termékeken belül (például az Office-dokumentumok aláírásának támogatása, az Outlook s/MIME-támogatása) és harmadik felektől. Nem szabad kizárólag az AIP védelmi képességeire támaszkodnia, hogy megvédje Önt a jogosult felhasználók rosszindulatú módosításával szemben.

Összefoglalás

A teljes biztonság több mint egy technológia. A különböző egymástól függő eszközökkel az informatikai rendszergazdák csökkenthetik a valós világban védett tartalmak támadási felületét.

- Azure Information Protection: megakadályozza a tartalomhoz való jogosulatlan hozzáférést

- Microsoft Intune, Microsoft Endpoint Configuration Manager és egyéb eszközfelügyeleti termékek: lehetővé teszi a felügyelt és ellenőrzött környezetek rosszindulatú alkalmazásoktól mentes használatát

- Windows AppLocker: kártékony alkalmazásoktól mentes felügyelt és ellenőrzött környezet engedélyezése

- Microsoft Entra Identity Protection: növeli a felhasználói identitásba vetett bizalmat

- EMS feltételes hozzáférés: növeli az eszköz és az identitás megbízhatóságát