Felügyelt identitások védelme a Microsoft Entra-azonosítóban

Ebben a cikkben megismerheti a titkos kódok és hitelesítő adatok kezelését a szolgáltatások közötti kommunikáció biztonságossá tételéhez. A felügyelt identitások automatikusan felügyelt identitást biztosítanak a Microsoft Entra-azonosítóban. Az alkalmazások felügyelt identitásokat használnak a Microsoft Entra-hitelesítést támogató erőforrásokhoz való csatlakozáshoz, valamint a Microsoft Entra-jogkivonatok beszerzéséhez hitelesítő adatok kezelése nélkül.

A felügyelt identitások előnyei

A felügyelt identitások használatának előnyei:

A felügyelt identitások esetében a hitelesítő adatokat az Azure teljes mértékben felügyeli, elforgatja és védi. Az identitások azure-erőforrásokkal vannak megadva és törölve. A felügyelt identitások lehetővé teszik az Azure-erőforrások számára a Microsoft Entra-hitelesítést támogató szolgáltatásokkal való kommunikációt.

Senki sem fér hozzá a hitelesítő adatokhoz, beleértve a hozzárendelt kiemelt szerepköröket is, amelyeket nem lehet véletlenül kiszivárogtatni a kódban.

Felügyelt identitások használata

A felügyelt identitások a Legjobban alkalmasak a Microsoft Entra-hitelesítést támogató szolgáltatások közötti kommunikációra. A forrásrendszer hozzáférést kér egy célszolgáltatáshoz. Bármely Azure-erőforrás lehet forrásrendszer. Egy Azure-beli virtuális gép (VM), Azure-függvénypéldány és Azure-alkalmazás Services-példány például támogatja a felügyelt identitásokat.

További információ a videóban: Mire használható felügyelt identitás?

Hitelesítés és engedélyezés

Felügyelt identitásokkal a forrásrendszer jogkivonatot szerez be a Microsoft Entra ID-ból tulajdonosi hitelesítő adatok kezelése nélkül. Az Azure kezeli a hitelesítő adatokat. A forrásrendszer által beszerzett jogkivonatok hitelesítés céljából jelennek meg a célrendszer számára.

A célrendszer hitelesíti és engedélyezi a forrásrendszer számára a hozzáférést. Ha a célszolgáltatás támogatja a Microsoft Entra-hitelesítést, elfogadja a Microsoft Entra ID által kibocsátott hozzáférési jogkivonatot.

Az Azure vezérlősíkkal és adatsíkkal rendelkezik. Erőforrásokat hozhat létre a vezérlősíkon, és az adatsíkban érheti el őket. Létrehozhat például egy Azure Cosmos DB-adatbázist a vezérlősíkon, de lekérdezheti az adatsíkban.

Miután a célrendszer elfogadta a jogkivonatot a hitelesítéshez, támogatja a vezérlősík és az adatsík engedélyezési mechanizmusait.

Az Azure vezérlősík műveleteit az Azure Resource Manager felügyeli, és azure-beli szerepköralapú hozzáférés-vezérlést (Azure RBAC) használ. Az adatsíkban a célrendszerek engedélyezési mechanizmusokkal rendelkeznek. Az Azure Storage támogatja az Azure RBAC-t az adatsíkon. A Azure-alkalmazás-szolgáltatásokat használó alkalmazások például adatokat olvashatnak az Azure Storage-ból, az Azure Kubernetes Service-t használó alkalmazások pedig beolvashatják az Azure Key Vaultban tárolt titkos kulcsokat.

További információ:

- Mi az Azure Resource Manager?

- Mi az Azure szerepköralapú Azure RBAC?

- Azure-vezérlősík és adatsík

- Azure-szolgáltatások, amelyek felügyelt identitásokkal férhetnek hozzá más szolgáltatásokhoz

Rendszer által hozzárendelt és felhasználó által hozzárendelt felügyelt identitások

Kétféle felügyelt identitás létezik, a rendszer és a felhasználó által hozzárendelt.

Rendszer által hozzárendelt felügyelt identitás:

- Egy-az-egyhez kapcsolat az Azure-erőforrással

- Az egyes virtuális gépekhez például egy egyedi felügyelt identitás van társítva

- Az Azure-erőforrások életciklusához kötődik. Az erőforrás törlésekor a hozzá társított felügyelt identitás automatikusan törlődik.

- Ez a művelet kiküszöböli az árva fiókok kockázatát

Felhasználó által hozzárendelt felügyelt identitás

- Az életciklus független egy Azure-erőforrástól. Ön kezeli az életciklust.

- Az Azure-erőforrás törlésekor a hozzárendelt felhasználó által hozzárendelt felügyelt identitás nem törlődik automatikusan

- Felhasználó által hozzárendelt felügyelt identitás hozzárendelése nulla vagy több Azure-erőforráshoz

- Idő előtt hozzon létre egy identitást, majd rendelje hozzá később egy erőforráshoz

Felügyelt identitásszolgáltatás-tagok keresése a Microsoft Entra-azonosítóban

A felügyelt identitások megkereséséhez a következőt használhatja:

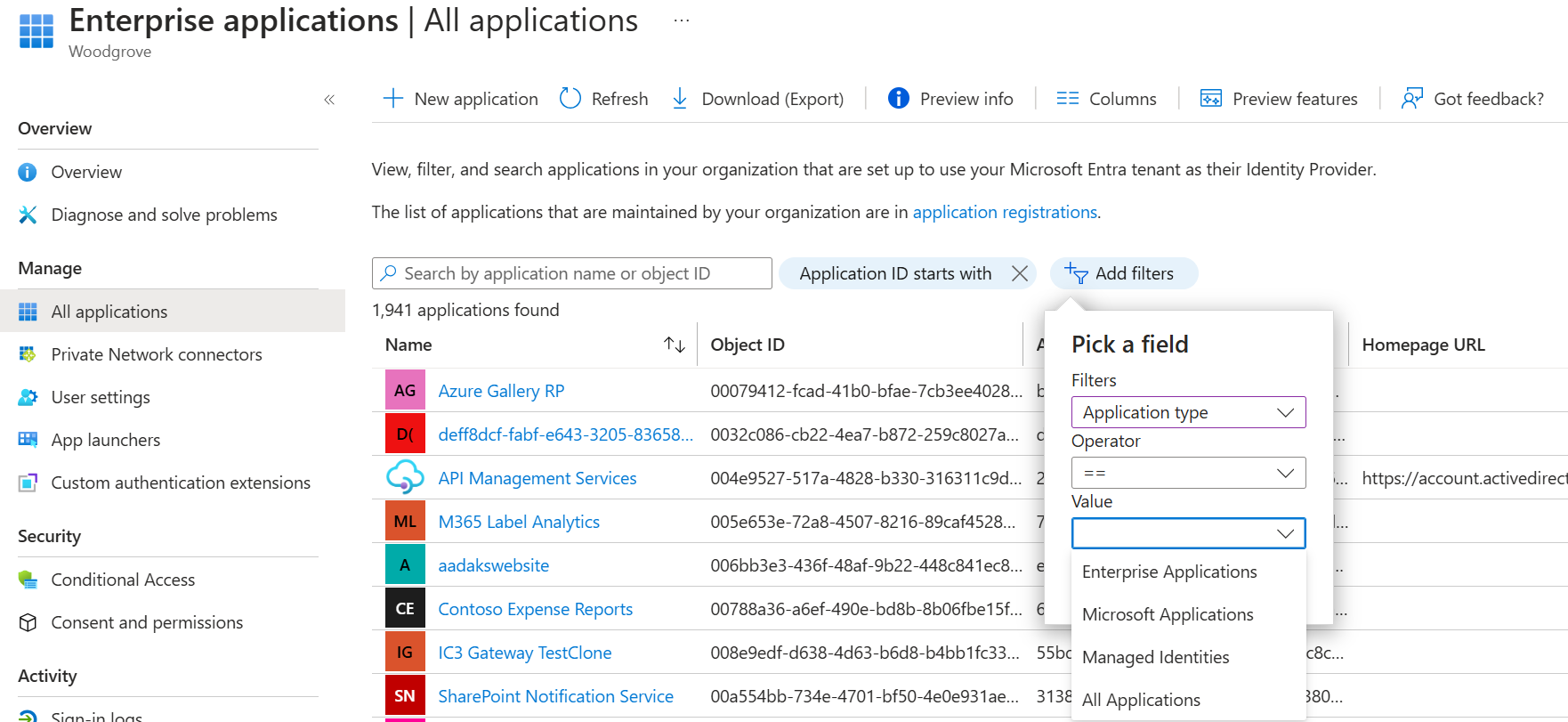

- Vállalati alkalmazások lapja az Azure Portalon

- Microsoft Graph

Az Azure Portal

Az Azure Portal bal oldali navigációs sávján válassza a Microsoft Entra-azonosítót.

A bal oldali navigációs sávon válassza a Vállalati alkalmazások lehetőséget.

Az Alkalmazástípus oszlop Érték területén válassza a lefelé mutató nyilat a Felügyelt identitások kiválasztásához.

Microsoft Graph

A microsoft graphnak küldött alábbi GET kéréssel lekérheti a bérlőben lévő felügyelt identitások listáját.

https://graph.microsoft.com/v1.0/servicePrincipals?$filter=(servicePrincipalType eq 'ManagedIdentity')

Ezeket a kéréseket szűrheti. További információ: GET servicePrincipal.

Felügyelt identitás biztonságának felmérése

A felügyelt identitás biztonságának felmérése:

Jogosultságok vizsgálata a legkevésbé kiemelt modell kiválasztásához

- A felügyelt identitásokhoz rendelt engedélyek lekéréséhez használja a következő Microsoft Graph-parancsmagot:

Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId <String>Győződjön meg arról, hogy a felügyelt identitás nem tartozik kiemelt csoporthoz, például rendszergazdai csoporthoz.

- A kiemelt jogosultságú csoportok tagjainak számbavétele a Microsoft Graph használatával:

Get-MgGroupMember -GroupId <String> [-All <Boolean>] [-Top <Int32>] [<CommonParameters>]

Áthelyezés felügyelt identitásokhoz

Ha szolgáltatásnevet vagy Microsoft Entra felhasználói fiókot használ, értékelje ki a felügyelt identitások használatát. Szükségtelenné teheti a hitelesítő adatok védelmét, elforgatását és kezelését.

Következő lépések

- Melyek az Azure-erőforrások felügyelt identitásai?

- Felügyelt identitások konfigurálása Azure-erőforrásokhoz virtuális gépen az Azure Portal használatával

Szolgáltatásfiókok