Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A következőre vonatkozik:  munkaerő bérlők

munkaerő bérlők  külső bérlők (további információ)

külső bérlők (további információ)

Tipp.

Ez a cikk a B2B-együttműködésre és a B2B közvetlen csatlakozásra vonatkozik a munkaerő-bérlőkben. A külső bérlőkkel kapcsolatos információkért lásd: Biztonság és irányítás a Microsoft Entra külső azonosítójában.

Amikor egy külső felhasználó hozzáfér a szervezet erőforrásaihoz, a hitelesítési folyamatot az együttműködési módszer (B2B együttműködés vagy közvetlen B2B-kapcsolat), a felhasználó identitásszolgáltatója (külső Microsoft Entra-bérlő, közösségi identitásszolgáltató stb.), a feltételes hozzáférési szabályzatok és a felhasználó otthoni bérlőjében és az erőforrásokat üzemeltető bérlőben konfigurált bérlői hozzáférési beállítások határozzák meg.

Ez a cikk a szervezet erőforrásaihoz hozzáférő külső felhasználók hitelesítési folyamatát ismerteti. A szervezetek több feltételes hozzáférési szabályzatot is kikényszeríthetik külső felhasználóik számára, amelyek bérlői, alkalmazás- vagy egyéni felhasználói szinten ugyanúgy érvényesíthetők, mint a teljes munkaidős alkalmazottak és a szervezet tagjai számára.

Hitelesítési folyamat külső Microsoft Entra-felhasználók számára

Az alábbi ábra azt a hitelesítési folyamatot mutatja be, amikor egy Microsoft Entra-szervezet erőforrásokat oszt meg más Microsoft Entra-szervezetek felhasználóival. Ez az ábra bemutatja, hogyan működnek a bérlők közötti hozzáférési beállítások a feltételes hozzáférési szabályzatokkal, például a többtényezős hitelesítéssel annak megállapításához, hogy a felhasználó hozzáfér-e az erőforrásokhoz. Ez a folyamat a B2B-együttműködésre és a közvetlen B2B-csatlakozásra is vonatkozik, kivéve a 6. lépésben leírtakat.

| Lépés | Leírás |

|---|---|

| 1 | A Fabrikam (a felhasználó otthoni bérlője) egy felhasználója kezdeményezi a bejelentkezést egy erőforrásba a Contoso-ban (az erőforrás-bérlőben). |

| 2 | A bejelentkezés során a Microsoft Entra biztonsági jogkivonat-szolgáltatás (STS) kiértékeli a Contoso feltételes hozzáférési szabályzatait. Azt is ellenőrzi, hogy a Fabrikam-felhasználó jogosult-e a hozzáférésre a bérlők közötti hozzáférési beállítások (a Fabrikam kimenő beállításainak és a Contoso bejövő beállításainak) kiértékelésével. |

| 3 | A Microsoft Entra ID ellenőrzi a Contoso bejövő megbízhatósági beállításait, és ellenőrzi, hogy a Contoso megbízik-e a Fabrikam MFA- és eszközjogcímeiben (eszközmegfelelőség, Microsoft Entra hibrid csatlakoztatott állapot). Ha nem, ugorjon a 6. lépésre. |

| 4 | Ha a Contoso megbízik a Fabrikam MFA- és eszközjogcímeiben, a Microsoft Entra-azonosító ellenőrzi a felhasználó hitelesítési munkamenetét annak jelzésére, hogy a felhasználó befejezte az MFA-t. Ha a Contoso megbízik a Fabrikam eszközadataiban, a Microsoft Entra-azonosító egy jogcímet keres a hitelesítési munkamenetben, amely az eszköz állapotát jelzi (megfelelő vagy a Microsoft Entra hibrid csatlakoztatása). |

| 5 | Ha az MFA szükséges, de nem fejeződött be, vagy ha nincs megadva eszközigény, a Microsoft Entra-azonosító szükség szerint MFA-t és eszközproblémákat ad ki a felhasználó otthoni bérlőjében. Ha az MFA és az eszközkövetelmények teljesülnek a Fabrikamban, a felhasználó hozzáférhet az erőforráshoz a Contoso-ban. Ha az ellenőrzések nem teljesülnek, a hozzáférés le van tiltva. |

| 6 | Ha nincs konfigurálva megbízhatósági beállítás, és MFA-ra van szükség, a B2B együttműködési felhasználók MFA-t kérnek. Meg kell felelniük az erőforrás-bérlő MFA-jának. A közvetlen B2B-felhasználók hozzáférése le van tiltva. Ha az eszközmegfelelőség szükséges, de nem értékelhető ki, a hozzáférés a B2B-együttműködés és a B2B közvetlen kapcsolódási felhasználók számára is le van tiltva. |

További információkért tekintse meg a külső felhasználók feltételes hozzáférése című szakaszt.

Hitelesítési folyamat külső Microsoft Entra-azonosítóval nem rendelkező felhasználók számára

Ha egy Microsoft Entra-szervezet erőforrásokat oszt meg külső felhasználókkal a Microsoft Entra-azonosítótól eltérő identitásszolgáltatóval, a hitelesítési folyamat attól függ, hogy a felhasználó hitelesítést végzett-e egy identitásszolgáltatóval vagy egyszeri pin-kód hitelesítésével. Az erőforrás-bérlő mindkét esetben azonosítja a használni kívánt hitelesítési módszert, majd átirányítja a felhasználót az identitásszolgáltatóhoz, vagy kiad egy egyszeri pin-kódot.

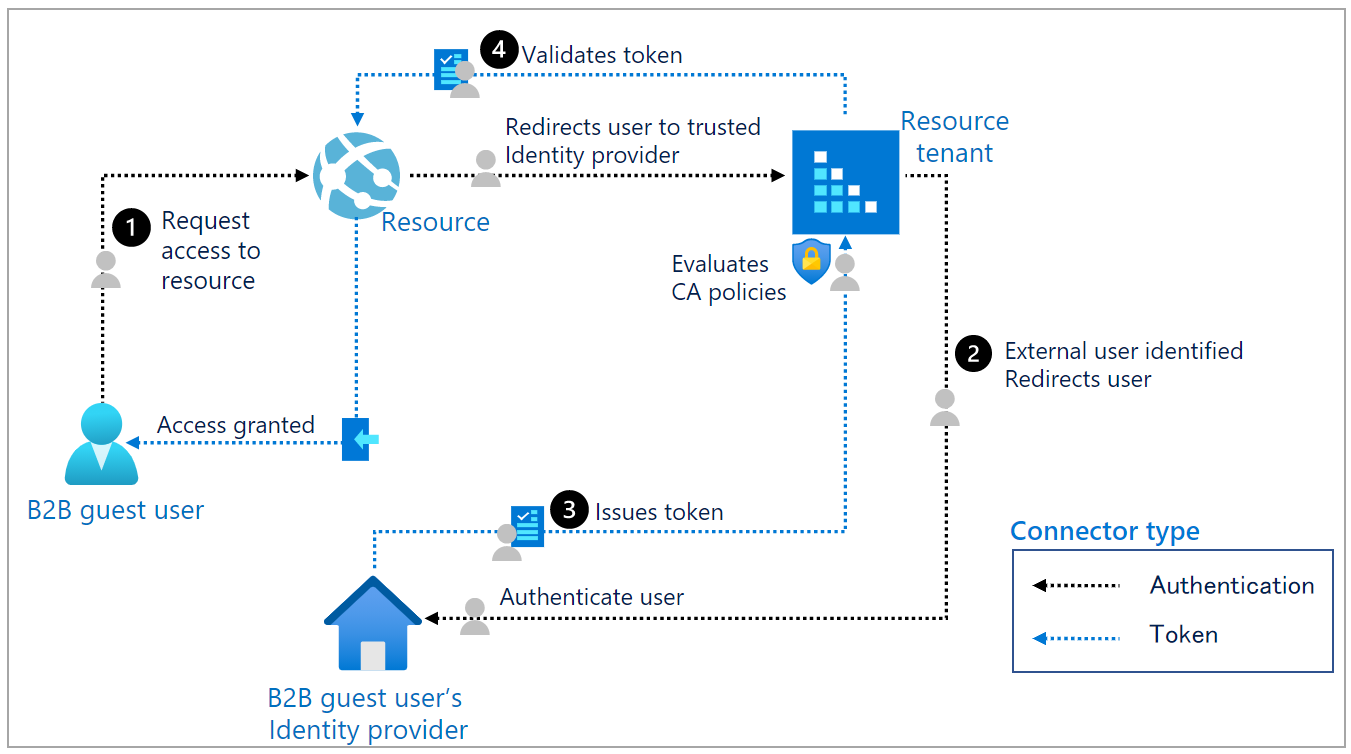

1. példa: Hitelesítési folyamat és jogkivonat egy nem Microsoft Entra-azonosítójú külső felhasználóhoz

Az alábbi ábra bemutatja a hitelesítési folyamatot, amikor egy külső felhasználó egy nem Microsoft Entra-azonosítójú identitásszolgáltató fiókjával jelentkezik be, például Google, Facebook vagy összevont SAML/WS-Fed identitásszolgáltatótól.

| Lépés | Leírás |

|---|---|

| 1 | A B2B vendégfelhasználó hozzáférést kér egy erőforráshoz. Az erőforrás átirányítja a felhasználót az erőforrás-bérlőhöz, egy megbízható identitásszolgáltatóhoz. |

| 2 | Az erőforrás-bérlő külsőként azonosítja a felhasználót, és átirányítja a felhasználót a B2B vendégfelhasználó azonosítójára. A felhasználó elsődleges hitelesítést végez az identitásszolgáltatóban. |

| 3 | Az engedélyezési szabályzatok kiértékelése a B2B vendégfelhasználó identitásszolgáltatójában történik. Ha a felhasználó megfelel ezeknek a szabályzatoknak, a B2B vendégfelhasználó identitásszolgáltatója jogkivonatot ad ki a felhasználónak. A rendszer visszairányítja a felhasználót az erőforrás-bérlőbe a jogkivonattal. Az erőforrás-bérlő ellenőrzi a jogkivonatot, majd kiértékeli a felhasználót a feltételes hozzáférési szabályzatai alapján. Az erőforrás-bérlő például megkövetelheti a felhasználótól a Microsoft Entra többtényezős hitelesítését. |

| 4 | A rendszer kiértékeli a bérlők közötti bejövő hozzáférési beállításokat és a feltételes hozzáférési szabályzatokat. Ha minden szabályzat teljesül, az erőforrás-bérlő kiadja a saját jogkivonatát, és átirányítja a felhasználót az erőforrásához. |

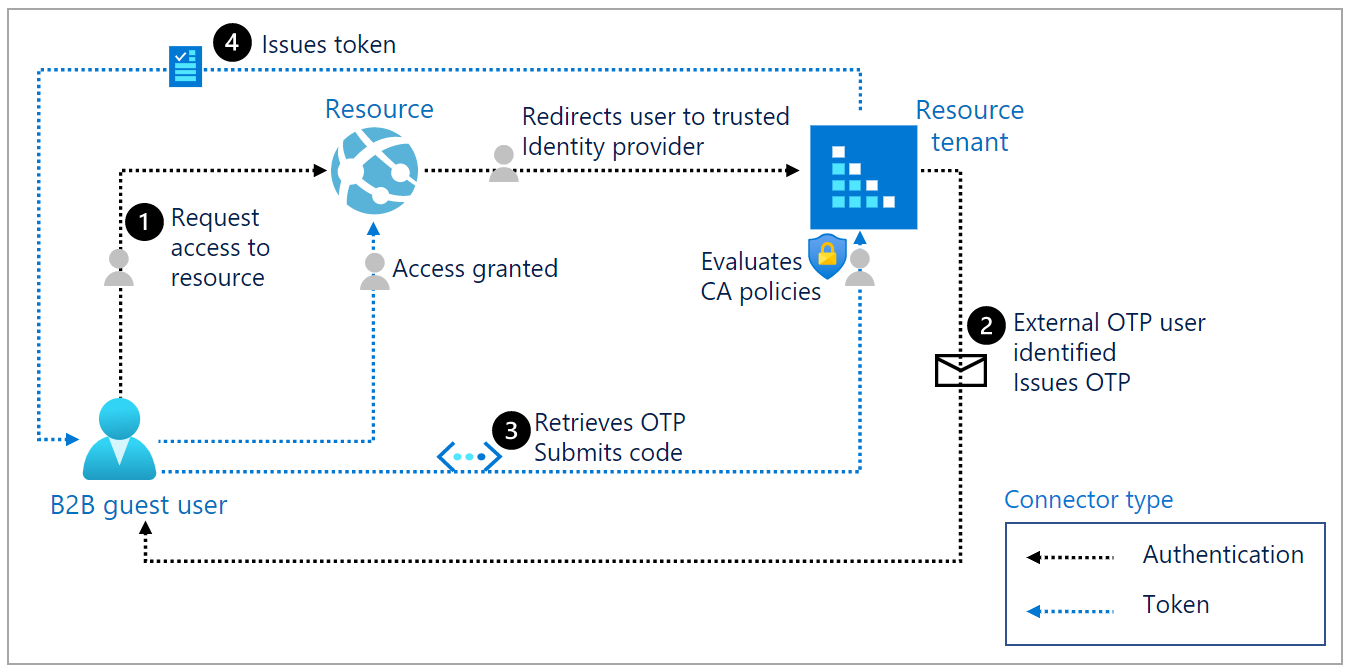

2. példa: Hitelesítési folyamat és jogkivonat egyszeri pin-kód felhasználóhoz

Az alábbi ábra azt a folyamatot szemlélteti, amikor az egyszeri pin-kód hitelesítése engedélyezve van, és a külső felhasználó hitelesítése nem történik meg más módon, például Microsoft Entra-azonosító, Microsoft-fiók (MSA) vagy közösségi identitásszolgáltató.

| Lépés | Leírás |

|---|---|

| 1 | A felhasználó hozzáférést kér egy másik bérlőben lévő erőforráshoz. Az erőforrás átirányítja a felhasználót az erőforrás-bérlőhöz, egy megbízható identitásszolgáltatóhoz. |

| 2 | Az erőforrás-bérlő külső e-mail-felhasználóként (OTP) azonosítja a felhasználót, és e-mailt küld a felhasználónak az OTP-vel. |

| 3 | A felhasználó lekéri az OTP-t, és elküldi a kódot. Az erőforrás-bérlő kiértékeli a felhasználót a feltételes hozzáférési szabályzatai alapján. |

| 4 | Ha az összes feltételes hozzáférési szabályzat teljesül, az erőforrás-bérlő kiad egy jogkivonatot, és átirányítja a felhasználót az erőforrásához. |

Feltételes hozzáférés külső felhasználók számára

A szervezetek a feltételes hozzáférési szabályzatokat a külső B2B együttműködésre és a B2B közvetlen kapcsolódására ugyanúgy kényszeríthetik, mint a teljes munkaidős alkalmazottak és a szervezet tagjai számára. A bérlők közötti hozzáférési beállítások bevezetésével megbízhat a külső Microsoft Entra-szervezetektől származó MFA- és eszközjogcímekben is. Ez a szakasz a feltételes hozzáférés szervezeten kívüli felhasználókra történő alkalmazásának fontos szempontjait ismerteti.

Feljegyzés

A feltételes hozzáféréssel rendelkező egyéni vezérlők nem támogatottak a bérlők közötti megbízhatósági kapcsolatok esetében.

Feltételes hozzáférési szabályzatok hozzárendelése külső felhasználótípusokhoz

A feltételes hozzáférési szabályzatok konfigurálásakor részletesen szabályozhatja, hogy milyen típusú külső felhasználókra szeretné alkalmazni a szabályzatot. A külső felhasználók a hitelesítés módja (belső vagy külső) és a szervezettel (vendég vagy tag) való kapcsolatuk alapján vannak kategorizálva.

- B2B együttműködési vendégfelhasználók – A gyakran vendégnek tekintett felhasználók többsége ebbe a kategóriába tartozik. Ez a B2B együttműködési felhasználó rendelkezik egy külső Microsoft Entra-szervezetben vagy külső identitásszolgáltatóban (például közösségi identitásban) lévő fiókkal, és vendégszintű engedélyekkel rendelkezik a szervezetében. A Microsoft Entra könyvtárban létrehozott felhasználói objektumhoz tartozik a Vendég UserType tulajdonsága. Ebbe a kategóriába tartoznak azok a B2B együttműködési felhasználók, akiket meghívtak, és akik önkiszolgáló regisztrációt használtak.

- B2B együttműködési tagfelhasználók – Ez a B2B együttműködési felhasználó rendelkezik fiókkal egy külső Microsoft Entra-szervezetben vagy egy külső identitásszolgáltatóban (például közösségi identitásban), és tagszintű hozzáféréssel rendelkezik a szervezet erőforrásaihoz. Ez a forgatókönyv gyakori a több bérlőből álló szervezetekben, ahol a felhasználók a nagyobb szervezet részét képezik, és tagszintű hozzáférésre van szükségük a szervezet más bérlőinek erőforrásaihoz. A Microsoft Entra könyvtárban létrehozott felhasználói objektum rendelkezik a Tag UserType elemével.

- B2B közvetlen kapcsolódási felhasználók – Olyan külső felhasználók, akik közvetlen B2B-kapcsolaton keresztül férhetnek hozzá az erőforrásokhoz, ami egy kölcsönös, kétirányú kapcsolat egy másik Microsoft Entra-szervezettel, amely lehetővé teszi az egyszeri bejelentkezést bizonyos Microsoft-alkalmazásokhoz (jelenleg a Microsoft Teams Connect megosztott csatornáihoz). A közvetlen B2B-kapcsolattal rendelkező felhasználók nem rendelkeznek jelenléttel a Microsoft Entra-szervezetben, hanem az alkalmazáson belül kezelik őket (például a Teams megosztott csatorna tulajdonosa).

- Helyi vendégfelhasználók – A helyi vendégfelhasználók a címtárban kezelt hitelesítő adatokkal rendelkeznek. Mielőtt a Microsoft Entra B2B együttműködés elérhető lett volna, gyakori volt a forgalmazókkal, szállítókkal, szállítókkal és másokkal való együttműködés azáltal, hogy belső hitelesítő adatokat állít be számukra, és vendégként jelöli ki őket a UserType felhasználói objektum vendégként való beállításával.

- Szolgáltatói felhasználók – A szervezet felhőszolgáltatójaként szolgáló szervezetek (a Microsoft Graph partnerspecifikus konfigurációjában az isServiceProvider tulajdonság igaz).

- Egyéb külső felhasználók – Azokra a felhasználókra vonatkozik, akik nem tartoznak ezekbe a kategóriákba, de nem tekinthetők a szervezet belső tagjainak, ami azt jelenti, hogy nem hitelesítik magukat belsőleg a Microsoft Entra-azonosítón keresztül, és az erőforrásBan létrehozott Microsoft Entra-címtárban létrehozott felhasználói objektum nem rendelkezik tag userType-jával.

Feljegyzés

A "Minden vendég- és külső felhasználó" kijelölés helyébe a "Vendég és külső felhasználók" és annak altípusai léptek. Azoknál az ügyfeleknél, akik korábban feltételes hozzáférési szabályzattal rendelkeztek, és a "Minden vendég és külső felhasználó" van kiválasztva, most a "Vendég és külső felhasználók" felirat jelenik meg, valamint az összes altípus ki van választva. Ez a változás az UX-ben nem befolyásolja a szabályzat feltételes hozzáférési háttérrendszer általi kiértékelésének módját. Az új kijelölés biztosítja az ügyfelek számára a szükséges részletességet a vendég- és külső felhasználók meghatározott típusainak kiválasztásához, hogy a feltételes hozzáférési szabályzat létrehozásakor belefoglalják vagy kizárják őket a felhasználói hatókörből.

További információ a feltételes hozzáférés felhasználói hozzárendeléseiről.

Külső azonosító feltételes hozzáférési házirendjeinek összehasonlítása

Az alábbi táblázat részletes összehasonlítást nyújt a biztonsági szabályzatról és a megfelelőségi lehetőségekről a Microsoft Entra Külső ID. A biztonsági szabályzatot és a megfelelőséget a gazdagép/meghívó szervezet kezeli a feltételes hozzáférési szabályzatok alapján.

| Politika | B2B együttműködési felhasználók | B2B közvetlen kapcsolódási felhasználók |

|---|---|---|

| Vezérlők engedélyezése – Hozzáférés letiltása | Támogatott | Támogatott |

| Vezérlők engedélyezése – Többtényezős hitelesítés megkövetelése | Támogatott | A támogatás érdekében beállításait úgy kell konfigurálni, hogy el tudja fogadni az MFA-igényeket a külső szervezettől a bejövő megbízhatósági beállításokban. |

| Vezérlők megadása – Megfelelő eszköz megkövetelése | A támogatáshoz konfigurálnia kell a bejövő megbízhatósági beállításokat , hogy a külső szervezet megfelelő eszközjogcímeket fogadjon el. | A támogatáshoz konfigurálnia kell a bejövő megbízhatósági beállításokat , hogy a külső szervezet megfelelő eszközjogcímeket fogadjon el. |

| Engedélyezési szabályok – Microsoft Entra hibrid csatlakoztatott eszköz megkövetelése | Támogatott, megköveteli a bejövő megbízhatósági beállítások konfigurálását a Microsoft Entra hibrid csatlakoztatott eszközjogcímek külső szervezettől való elfogadásához | Támogatott, megköveteli a bejövő megbízhatósági beállítások konfigurálását a Microsoft Entra hibrid csatlakoztatott eszközjogcímek külső szervezettől való elfogadásához |

| Engedélyezési vezérlők – Jóváhagyott ügyfélalkalmazás megkövetelése | Nem támogatott | Nem támogatott |

| Engedélyezési elemek – Megkövetelt alkalmazásvédelmi szabályzat | Nem támogatott | Nem támogatott |

| Vezérlők megadása – Jelszómódosítás megkövetelése | Nem támogatott | Nem támogatott |

| Engedélyezési vezérlők – Használati feltételek | Támogatott | Nem támogatott |

| Munkamenet-vezérlők – Alkalmazás által kényszerített korlátozások használata | Támogatott | Nem támogatott |

| Munkamenet-vezérlők – Feltételes hozzáférésű alkalmazásvezérlő használata | Támogatott | Nem támogatott |

| Munkamenet-vezérlők – Bejelentkezési gyakoriság | Támogatott | Nem támogatott |

| Munkamenet-vezérlők – Állandó böngésző munkamenet | Támogatott | Nem támogatott |

MFA külső Microsoft Entra-felhasználók számára

A Bérlők közötti Microsoft Entra-forgatókönyvekben az erőforrás-szervezet olyan feltételes hozzáférési szabályzatokat hozhat létre, amelyek MFA-t vagy eszközmegfelelőségi feltételeket követelnek meg az összes vendég- és külső felhasználó számára. Általában egy erőforráshoz hozzáférő B2B együttműködési felhasználónak kell beállítania a Microsoft Entra többtényezős hitelesítését az erőforrás-bérlővel. A Microsoft Entra ID azonban mostantól lehetővé teszi más Microsoft Entra-bérlők MFA-jogcímeinek megbízhatóságát. Az MFA-megbízhatóság egy másik bérlővel való engedélyezése leegyszerűsíti a B2B együttműködési felhasználók bejelentkezési folyamatát, és lehetővé teszi a hozzáférést a B2B közvetlen kapcsolódási felhasználói számára.

Ha a bejövő megbízhatósági beállításokat úgy konfigurálta, hogy fogadjanak MFA-jogcímeket egy B2B-együttműködésből vagy a B2B közvetlen kapcsolódási felhasználó otthoni bérlőjéből, a Microsoft Entra-azonosító ellenőrzi a felhasználó hitelesítési munkamenetét. Ha a munkamenet olyan jogcímet tartalmaz, amely azt jelzi, hogy az MFA-szabályzatok már teljesültek a felhasználó otthoni bérlőjében, a felhasználó zökkenőmentes bejelentkezést kap a megosztott erőforrásra.

Ha az MFA-megbízhatóság nincs engedélyezve, a felhasználói élmény a B2B együttműködési felhasználók és a B2B közvetlen kapcsolódási felhasználók esetében eltérő:

B2B együttműködési felhasználók: Ha az erőforrás-szervezet nem teszi lehetővé az MFA-hitelesítést a felhasználó otthoni bérlőjével, a felhasználó MFA-kihívást kap az erőforrás-szervezettől. (A folyamat megegyezik a nem Microsoft Entra-azonosítójú külső felhasználók MFA-folyamatával.)

B2B közvetlen kapcsolódási felhasználók: Ha az erőforrás-szervezet nem engedélyezi az MFA-megbízhatóságot a felhasználó otthoni bérlőjével, a felhasználó nem fér hozzá az erőforrásokhoz. Ha engedélyezni szeretné, hogy a B2B közvetlen kapcsolatot létesítsen egy külső szervezettel, és a feltételes hozzáférési szabályzatok MFA-t igényelnek, konfigurálnia kell a bejövő megbízhatósági beállításokat az MFA-jogcímek szervezettől való elfogadásához.

További információ az MFA bejövő megbízhatósági beállításainak konfigurálásáról.

MFA a Microsofttól független Entra-azonosító külső felhasználók számára

A nem Microsoft Entra ID külső felhasználók esetében az erőforrás-bérlő mindig felelős az MFA-ért. Az alábbi példa egy tipikus MFA-folyamatot mutat be. Ez a forgatókönyv bármilyen identitáshoz használható, beleértve a Microsoft-fiókot (MSA) vagy a közösségi azonosítót. Ez a folyamat a Microsoft Entra külső felhasználóira is vonatkozik, ha nem konfigurálja a megbízhatósági beállításokat az otthoni Microsoft Entra-szervezettel.

Egy Fabrikam nevű vállalat rendszergazdája vagy információs dolgozója meghív egy másik Contoso nevű vállalat felhasználóját a Fabrikam alkalmazásának használatára.

A Fabrikam alkalmazása úgy van konfigurálva, hogy hozzáférés esetén a Microsoft Entra többtényezős hitelesítést igényeljen.

Amikor a Contoso B2B együttműködési felhasználója megpróbál hozzáférni a Fabrikam alkalmazásához, a rendszer felkéri őket a Microsoft Entra többtényezős hitelesítési feladatának elvégzésére.

A vendégfelhasználó ezután beállíthatja a Microsoft Entra többtényezős hitelesítését a Fabrikam használatával, és kiválaszthatja a beállításokat.

A Fabrikamnak elegendő prémium szintű Microsoft Entra ID-licenccel kell rendelkeznie, amelyek támogatják a Microsoft Entra többtényezős hitelesítést. A Contoso felhasználója ezt a fabrikam-licencet használja. A B2B-licenceléssel kapcsolatos információkért tekintse meg a Microsoft Entra külső azonosító számlázási modelljét .

Feljegyzés

Az MFA az erőforrás-bérlőnél fejeződik be a kiszámíthatóság biztosítása érdekében. Amikor a vendégfelhasználó bejelentkezik, a háttérben megjelenik az erőforrás-bérlő bejelentkezési lapja, valamint a saját otthoni bérlő bejelentkezési lapja és a cég emblémája az előtérben.

Microsoft Entra többtényezős hitelesítés alaphelyzetbe állítása (ellenőrzés) a B2B együttműködési felhasználók számára

A következő PowerShell-parancsmagok állnak rendelkezésre az MFA-regisztráció ellenőrzéséhez vagy a B2B együttműködési felhasználóktól való lekéréséhez .

Csatlakozás a Microsoft Entra-azonosítóhoz:

Connect-Entra -Scopes 'User.Read.All'Az összes felhasználó lekérése ellenőrző módszerekkel:

Get-EntraUser | where { $_.StrongAuthenticationMethods} | select userPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Állítsa alaphelyzetbe a Microsoft Entra többtényezős hitelesítési metódust egy adott felhasználó esetében, hogy a felhasználónak ismét be kell állítania a hitelesítési módszereket, például:

Connect-Entra -Scopes 'UserAuthenticationMethod.ReadWrite.All' Reset-EntraStrongAuthenticationMethodByUpn -UserPrincipalName jmorgan_fabrikam.com#EXT#@woodgrovebank.onmicrosoft.com

Hitelesítés erősségére vonatkozó szabályzatok külső felhasználók számára

A hitelesítés erőssége egy feltételes hozzáférés-vezérlés, amely lehetővé teszi a többtényezős hitelesítési módszerek meghatározott kombinációjának meghatározását, amelyeket egy külső felhasználónak be kell fejeznie az erőforrások eléréséhez. Ez a vezérlő különösen hasznos a szervezet bizalmas alkalmazásainak külső elérésének korlátozásához, mivel bizonyos hitelesítési módszereket, például adathalászatnak ellenálló módszereket kényszeríthet ki külső felhasználók számára.

Emellett a hitelesítési erősséget is alkalmazhatja a különböző típusú vendég- vagy külső felhasználókra , amelyekkel együttműködik vagy csatlakozik. Ez azt jelenti, hogy kikényszerítheti a B2B-együttműködésre, a közvetlen B2B-csatlakozásra és más külső hozzáférési forgatókönyvekre jellemző hitelesítési erősségű követelményeket.

A Microsoft Entra ID három beépített hitelesítési erősséget biztosít:

- Többtényezős hitelesítés erőssége

- Jelszó nélküli MFA erőssége

- Adathalászatnak ellenálló MFA erőssége

Ezen beépített erősségek egyikét használhatja, vagy létrehozhat egy egyéni hitelesítési erősség-szabályzatot a kívánt hitelesítési módszerek alapján.

Feljegyzés

Jelenleg csak a Microsoft Entra-azonosítóval hitelesítést végző külső felhasználókra alkalmazhat hitelesítési erősségű szabályzatokat. Az egyszeri pin-kód, az SAML/WS-Fed és a Google összevonási felhasználói számára az MFA engedélyezési vezérlő használatával követelheti meg az MFA-t.

Ha külső Microsoft Entra-felhasználókra alkalmaz hitelesítési erősségű szabályzatot, a szabályzat az MFA megbízhatósági beállításaival együtt működik a bérlők közötti hozzáférési beállításokban annak meghatározásához, hogy a külső felhasználónak hol és hogyan kell elvégeznie az MFA-t. A Microsoft Entra-felhasználók először saját fiókjukkal hitelesítik magukat az otthoni Microsoft Entra-bérlőjükben. Ezután amikor ez a felhasználó megpróbálja elérni az erőforrást, a Microsoft Entra-azonosító a hitelesítési erősségű feltételes hozzáférési szabályzatot alkalmazza, és ellenőrzi, hogy engedélyezte-e az MFA megbízhatóságát.

Külső felhasználói forgatókönyvekben a hitelesítési erősség teljesítéséhez elfogadható hitelesítési módszerek eltérőek attól függően, hogy a felhasználó az otthoni bérlőjében vagy az erőforrás-bérlőben végzi-e az MFA-t. Az alábbi táblázat az egyes bérlők elfogadható metódusait jelzi. Ha egy erőforrás-bérlő külső Microsoft Entra-szervezetektől származó jogcímek megbízhatóságát választja, az erőforrás-bérlő csak az "Otthoni bérlő" oszlopban felsorolt jogcímeket fogadja el az MFA teljesítéséhez. Ha az erőforrás-bérlő letiltotta az MFA-megbízhatóságot, a külső felhasználónak az erőforrás-bérlőben az "Erőforrás-bérlő" oszlopban felsorolt módszerek egyikével kell elvégeznie az MFA-t.

1. táblázat. Hitelesítési erősségű MFA-módszerek külső felhasználók számára

| Hitelesítési módszer | Otthoni bérlő | Erőforrás-bérlő |

|---|---|---|

| SMS mint második tényező | ✅ | ✅ |

| Hanghívás | ✅ | ✅ |

| Microsoft Authenticator leküldéses értesítés | ✅ | ✅ |

| Microsoft Authenticator telefonos bejelentkezés | ✅ | |

| OATH szoftverjogkivonat | ✅ | ✅ |

| OATH hardveres jogkivonat | ✅ | |

| FIDO2 biztonsági kulcs | ✅ | |

| Vállalati Windows Hello | ✅ | |

| Tanúsítványalapú hitelesítés | ✅ |

Ha olyan feltételes hozzáférési szabályzatot szeretne konfigurálni, amely a külső felhasználókra vagy vendégekre alkalmazza a hitelesítés erősségére vonatkozó követelményeket, olvassa el a Feltételes hozzáférés: Hitelesítés erősségének megkövetelése külső felhasználók számára című témakört.

Felhasználói élmény külső Microsoft Entra-felhasználók számára

A hitelesítés erősségére vonatkozó szabályzatok együttműködnek az MFA megbízhatósági beállításaival a bérlők közötti hozzáférési beállításokban annak meghatározásához, hogy a külső felhasználónak hol és hogyan kell elvégeznie az MFA-t.

Először egy Microsoft Entra-felhasználó saját fiókjával hitelesít az otthoni bérlőjében. Ezután amikor ez a felhasználó megpróbálja elérni az erőforrást, a Microsoft Entra-azonosító a hitelesítési erősségű feltételes hozzáférési szabályzatot alkalmazza, és ellenőrzi, hogy engedélyezte-e az MFA megbízhatóságát.

- Ha a többtényezős hitelesítés megbízhatósága engedélyezve van, a Microsoft Entra ID ellenőrzi a felhasználó hitelesítési munkamenetét egy állítás alapján, amely azt jelzi, hogy a többtényezős hitelesítés teljesült a felhasználó saját bérlőjében. (A külső felhasználó otthoni bérlőjében végzett MFA-teljesítéshez elfogadható hitelesítési módszerekről lásd az 1. táblázatot .) Ha a munkamenet olyan jogcímet tartalmaz, amely azt jelzi, hogy az MFA-házirendek már teljesültek a felhasználó otthoni bérlőjében, és a metódusok megfelelnek a hitelesítés erősségére vonatkozó követelményeknek, a felhasználó számára engedélyezett a hozzáférés. Ellenkező esetben a Microsoft Entra-azonosító kihívást jelent a felhasználó számára az MFA otthoni bérlőben való elvégzésére elfogadható hitelesítési módszer használatával. Az MFA metódust engedélyezni kell az otthoni bérlőben, és a felhasználónak regisztrálnia kell rá.

- Ha az MFA-megbízhatóság le van tiltva, a Microsoft Entra-azonosító kihívást jelent a felhasználó számára, hogy elfogadható hitelesítési módszerrel végezze el az MFA-t az erőforrás-bérlőben. (Lásd az 1. táblázatot az MFA külső felhasználó általi teljesítéséhez elfogadható hitelesítési módszerekről.)

Ha a felhasználó nem tudja befejezni az MFA-t, vagy ha egy feltételes hozzáférési szabályzat (például egy megfelelő eszközszabályzat) megakadályozza a regisztrációt, a hozzáférés le lesz tiltva.

Eszközmegfelelőség és a Microsoft Entra hibrid csatlakoztatott eszközszabályzatai

A szervezetek feltételes hozzáférési szabályzatokkal követelhetik meg, hogy a felhasználók eszközeit a Microsoft Intune felügyelje. Az ilyen szabályzatok blokkolhatják a külső felhasználók hozzáférését, mert egy külső felhasználó nem tudja regisztrálni a nem felügyelt eszközét az erőforrás-szervezetnél. Az eszközöket csak a felhasználó otthoni bérlője kezelheti.

Az eszközmegbízhatósági beállítások használatával azonban feloldhatja a külső felhasználók letiltását, miközben továbbra is felügyelt eszközöket igényel. A bérlők közötti hozzáférési beállításokban megadhatja, hogy megbízik-e egy külső felhasználó otthoni bérlőjétől származó állításokban, hogy a felhasználó eszköze megfelel-e az eszközmegfelelőségi szabályzatának, vagy Microsoft Entra hibrid csatlakozású. Az eszközmegbízhatósági beállításokat az összes Microsoft Entra-szervezethez vagy egyéni szervezethez beállíthatja.

Ha engedélyezve vannak az eszközmegbízhatósági beállítások, a Microsoft Entra-azonosító ellenőrzi a felhasználó hitelesítési munkamenetét egy eszközjogcím esetében. Ha a munkamenet olyan eszközigénylést tartalmaz, amely azt jelzi, hogy a házirendek már teljesültek a felhasználó otthoni bérlőjében, a külső felhasználó zökkenőmentes bejelentkezést kap a megosztott erőforrásra.

Fontos

- Ha nem hajlandó megbízni az eszközmegfelelőséggel vagy a Microsoft Entra hibrid csatlakozású állapotával kapcsolatos jogcímek között egy külső felhasználó otthoni bérlőjével kapcsolatban, nem javasoljuk olyan feltételes hozzáférési szabályzatok alkalmazását, amelyek megkövetelik a külső felhasználóktól a felügyelt eszközök használatát.

Eszközszűrők

Feltételes hozzáférési szabályzatok külső felhasználók számára történő létrehozásakor kiértékelhet egy szabályzatot egy regisztrált eszköz eszközattribútumai alapján a Microsoft Entra ID-ban. Az eszközfeltételek szűrőjének használatával meghatározott eszközöket célozhat meg a támogatott operátorok és tulajdonságok, valamint a feltételes hozzáférési szabályzatok egyéb rendelkezésre álló hozzárendelési feltételeinek használatával.

Az eszközszűrők a bérlők közötti hozzáférési beállításokkal együtt használhatók, hogy szabályzatokat alapozzanak más szervezetek által felügyelt eszközökön. Tegyük fel például, hogy egy adott eszközattribútum alapján szeretné letiltani az eszközöket egy külső Microsoft Entra-bérlőből. Az eszközattribútum-alapú szabályzat beállításához hajtsa végre az alábbi lépéseket:

- Konfigurálja a bérlők közötti hozzáférési beállításokat, hogy megbízzanak az adott szervezet eszközjogcímeiben.

- Rendelje hozzá a szűréshez használni kívánt eszközattribútumot az egyik támogatott eszközbővítmény-attribútumhoz.

- Hozzon létre egy feltételes hozzáférési szabályzatot egy eszközszűrővel, amely letiltja az adott attribútumot tartalmazó eszközökhöz való hozzáférést.

További információ a feltételes hozzáféréssel rendelkező eszközök szűréséről.

Mobilalkalmazás-kezelési szabályzatok

Nem javasoljuk, hogy alkalmazásvédelmi szabályzatot követelje meg a külső felhasználók számára. A feltételes hozzáférés engedélyezési vezérlőinek, például a jóváhagyott ügyfélalkalmazások megkövetelése és az alkalmazásvédelmi szabályzatok megkövetelése megköveteli, hogy az eszköz regisztrálva legyen az erőforrás-bérlőben. Ezek a vezérlők csak iOS- és Android-eszközökre alkalmazhatók. Mivel a felhasználó eszközét csak az otthoni bérlő felügyelheti, ezek a vezérlők nem alkalmazhatók külső vendégfelhasználókra.

Helyalapú feltételes hozzáférés

Az IP-tartományokon alapuló helyalapú szabályzat kényszeríthető, ha a meghívó szervezet létrehozhat egy megbízható IP-címtartományt, amely meghatározza a partnerszervezeteket.

A szabályzatok földrajzi helyek alapján is kikényszeríthetők.

Kockázatalapú feltételes hozzáférés

A bejelentkezési kockázati szabályzat akkor kerül érvényesítésre, ha a külső vendégfelhasználó megfelel az engedélyezési ellenőrzésnek. Egy szervezet például megkövetelheti a Microsoft Entra többtényezős hitelesítését közepes vagy magas bejelentkezési kockázat esetén. Ha azonban egy felhasználó korábban még nem regisztrált a Microsoft Entra többtényezős hitelesítésére az erőforrás-bérlőben, a felhasználó le lesz tiltva. Ezzel megakadályozható, hogy a rosszindulatú felhasználók regisztrálják saját Microsoft Entra többtényezős hitelesítési hitelesítő adataikat abban az esetben, ha feltörik a megbízható felhasználó jelszavát.

A felhasználókockázati szabályzat azonban nem oldható fel az erőforrás-bérlőben. Ha például jelszómódosításra van szükség a magas kockázatú külső vendégfelhasználók számára, a rendszer letiltja őket, mert az erőforráskönyvtárban nem állíthatók vissza jelszavak.

Feltételes hozzáférésű ügyfélalkalmazások feltétele

Az ügyfélalkalmazások feltételei ugyanúgy viselkednek a B2B-vendégfelhasználók esetében, mint bármely más típusú felhasználó esetében. Megakadályozhatja például, hogy a vendégfelhasználók örökölt hitelesítési protokollokat használjanak.

Feltételes hozzáférési munkamenet-vezérlők

A munkamenet-vezérlők ugyanúgy viselkednek a B2B-vendégfelhasználók esetében, mint bármely más típusú felhasználó esetében.

Microsoft Entra ID-védelem és felhasználói kockázati szabályzatok

Microsoft Entra ID-védelem észleli a Microsoft Entra-felhasználók hitelesítő adatait, és megjelöli azokat a felhasználói fiókokat, amelyek "veszélyben" lehetnek. Erőforrás-bérlőként felhasználói kockázati szabályzatokat alkalmazhat külső felhasználókra a kockázatos bejelentkezések blokkolásához. Külső felhasználó esetén a rendszer a felhasználói kockázatot a saját címtárában értékeli ki. A felhasználók valós idejű bejelentkezési kockázatának kiértékelése az erőforráskönyvtárban történik, amikor megpróbálják elérni az erőforrást. Mivel azonban egy külső felhasználó identitása létezik a saját címtárában, a következők a korlátozások:

- Ha egy külső felhasználó aktiválja az ID Protection felhasználói kockázati szabályzatát a jelszó-visszaállítás kényszerítéséhez, a rendszer letiltja őket, mert nem tudják alaphelyzetbe állítani a jelszavukat az erőforrás-szervezetben.

- Az erőforrás-szervezet kockázatos felhasználói jelentése nem tükrözi a külső felhasználókat, mert a kockázatfelmérés a külső felhasználó kezdőlapján történik.

- Az erőforrás-szervezet rendszergazdái nem tudnak kizárni vagy szervizelni egy kockázatos külső felhasználót, mert nem férnek hozzá a B2B-felhasználó kezdőlapjához.

Megakadályozhatja, hogy a kockázatalapú szabályzatok hatással vannak a külső felhasználókra, ha létrehoz egy csoportot a Microsoft Entra-azonosítóban, amely a szervezet összes külső felhasználóját tartalmazza. Ezután vegye fel ezt a csoportot a felhasználói kockázat és a bejelentkezési kockázatalapú feltételes hozzáférési szabályzatok kizárásaként.

További információ: Microsoft Entra ID Protection és B2B-felhasználók.

Következő lépések

További információért tekintse át az alábbi cikkeket: