Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A Microsoft Entra Privileged Identity Management (PIM) leegyszerűsíti, hogyan kezelik a vállalatok a Microsoft Entra ID-ban és más Microsoft-online szolgáltatások, például a Microsoft 365-ben vagy a Microsoft Intune-ban lévő erőforrásokhoz való emelt szintű hozzáférést.

Ha rendszergazdai szerepkört kapott, akkor aktiválnia kell a szerepkör-hozzárendelést, amikor kiemelt műveleteket kell végrehajtania. Ha például időnként felügyeli a Microsoft 365 szolgáltatásait, előfordulhat, hogy a szervezet kiemelt szerepkör-rendszergazdái nem teszik állandó globális rendszergazdává, mivel ez a szerepkör más szolgáltatásokra is hatással van. Ehelyett a Microsoft Entra-szerepkörök, például az Exchange Online-rendszergazda jogosulttá tennék Önt. A szerepkör aktiválását akkor kérheti, ha szüksége van a jogosultságára, majd rendszergazdai jogosultsággal rendelkezhet egy előre meghatározott időszakra.

Ez a cikk azoknak a rendszergazdáknak szól, akiknek aktiválniuk kell a Microsoft Entra szerepkörüket a Privileged Identity Managementben. Bár a felhasználó a PIM-ben a kiemelt szerepkör-rendszergazdai (PRA) szerepkör nélkül is küldhet kérelmet a szükséges szerepkörre, ez a szerepkör a szerepkörök szervezeten belüli másokhoz való kezeléséhez és hozzárendeléséhez szükséges.

Fontos

Egy szerepkör aktiválásakor a Microsoft Entra PIM ideiglenesen hozzáadja a szerepkör aktív hozzárendelését. A Microsoft Entra PIM másodperceken belül aktív hozzárendelést hoz létre (felhasználót rendel egy szerepkörhöz). Ha a deaktiválás (manuális vagy aktiválási idő lejárata) történik, a Microsoft Entra PIM másodperceken belül eltávolítja az aktív hozzárendelést is.

Az alkalmazás a felhasználó szerepköre alapján biztosíthat hozzáférést. Bizonyos esetekben előfordulhat, hogy az alkalmazáshoz való hozzáférés nem tükrözi azonnal azt a tényt, hogy a felhasználó szerepkört kapott vagy eltávolított. Ha az alkalmazás korábban gyorsítótárazza azt a tényt, hogy a felhasználó nem rendelkezik szerepkörrel – amikor a felhasználó újra megpróbál hozzáférni az alkalmazáshoz, előfordulhat, hogy nem biztosít hozzáférést. Hasonlóképpen, ha az alkalmazás korábban gyorsítótárazza azt a tényt, hogy a felhasználó rendelkezik szerepkörrel – a szerepkör inaktiválásakor a felhasználó továbbra is hozzáférhet. A konkrét helyzet az alkalmazás architektúrájától függ. Egyes alkalmazások esetében a kijelentkezés és a bejelentkezés segíthet a hozzáférés hozzáadásában vagy eltávolításában.

Fontos

Ha egy rendszergazdai szerepkört aktiváló felhasználó mobileszközön jelentkezik be a Microsoft Teamsbe, értesítést kap a Teams alkalmazástól: "A Teams megnyitása az e-mail-címmel< kapcsolatos> értesítések fogadásához", vagy "<az e-mail-címnek> be kell jelentkeznie az értesítések megtekintéséhez". A felhasználónak meg kell nyitnia a Teams alkalmazást, hogy továbbra is megkapja az értesítéseket. Ez a viselkedés terv szerint történik.

Előfeltételek

Szerepkör aktiválása

Ha Microsoft Entra-szerepkört kell felvennie, a Privileged Identity Managementben a Saját szerepkörök megnyitásával kérheti az aktiválást.

Feljegyzés

A PIM már elérhető az Azure-mobilalkalmazásban (iOS | Android) Microsoft Entra-azonosítóhoz és Azure-erőforrásszerepkörökhöz. Egyszerűen aktiválhatja a jogosult hozzárendeléseket, kérheti a lejárók megújítását, vagy ellenőrizheti a függőben lévő kérések állapotát. További információ

Jelentkezzen be a Microsoft Entra felügyeleti központba olyan felhasználóként, aki jogosult szerepkör-hozzárendeléssel rendelkezik.

Tallózással keresse meg az ID Governance>Privileged Identity Management>Saját szerepköröket. A Privileged Identity Management csempe irányítópulthoz való hozzáadásáról további információt a Privileged Identity Management használatának megkezdése című témakörben talál.

A Microsoft Entra-szerepkörök kiválasztásával megtekintheti a jogosult Microsoft Entra-szerepkörök listáját.

A Microsoft Entra szerepköreinek listájában keresse meg az aktiválni kívánt szerepkört.

Válassza az Aktiválás lehetőséget az Aktiválás panel megnyitásához.

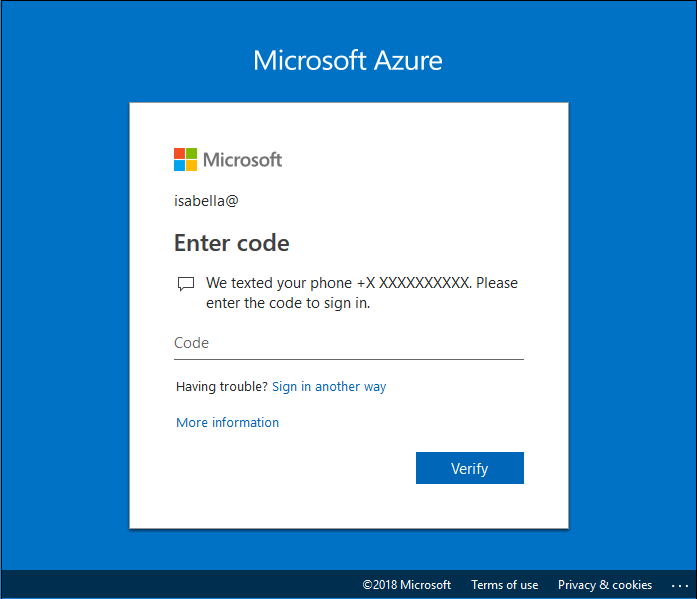

Válassza a További ellenőrzés szükséges lehetőséget, és kövesse az utasításokat a biztonsági ellenőrzés biztosításához. Munkamenetenként csak egyszer kell hitelesítenie magát.

A többtényezős hitelesítés után válassza az Aktiválás lehetőséget a folytatás előtt.

Ha csökkentett hatókört szeretne megadni, válassza a Hatókör lehetőséget a szűrőpanel megnyitásához. A szűrőpanelen megadhatja azokat a Microsoft Entra-erőforrásokat, amelyekhez hozzáférésre van szüksége. Ajánlott eljárás a szükséges legkevesebb erőforráshoz való hozzáférés kérése.

Szükség esetén adjon meg egy egyéni aktiválási kezdési időpontot. A Microsoft Entra szerepkör a kiválasztott időpont után aktiválódik.

Az Ok mezőbe írja be az aktiválási kérelem okát.

Válassza az Aktiválás lehetőséget.

Ha a szerepkör aktiválásához jóváhagyás szükséges , a böngésző jobb felső sarkában megjelenik egy értesítés, amely tájékoztatja, hogy a kérés jóváhagyásra vár.

Szerepkör aktiválása a Microsoft Graph API használatával

A PIM-hez készült Microsoft Graph API-kkal kapcsolatos további információkért lásd a szerepkörkezelés áttekintését a privileged Identity Management (PIM) API-n keresztül.

Az összes aktiválható szerepkör lekérése

Ha egy felhasználó csoporttagságon keresztül kapja meg a szerepkör-jogosultságot, ez a Microsoft Graph-kérés nem adja vissza a jogosultságát.

HTTP-kérelem

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests/filterByCurrentUser(on='principal')HTTP-válasz

A helytakarékosság érdekében csak egy szerepkör válaszát jelenítjük meg, de az összes aktiválható jogosult szerepkör-hozzárendelés megjelenik a listában.

{ "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#Collection(unifiedRoleEligibilityScheduleRequest)", "value": [ { "@odata.type": "#microsoft.graph.unifiedRoleEligibilityScheduleRequest", "id": "50d34326-f243-4540-8bb5-2af6692aafd0", "status": "Provisioned", "createdDateTime": "2022-04-12T18:26:08.843Z", "completedDateTime": "2022-04-12T18:26:08.89Z", "approvalId": null, "customData": null, "action": "adminAssign", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "appScopeId": null, "isValidationOnly": false, "targetScheduleId": "50d34326-f243-4540-8bb5-2af6692aafd0", "justification": "Assign Attribute Assignment Admin eligibility to myself", "createdBy": { "application": null, "device": null, "user": { "displayName": null, "id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" } }, "scheduleInfo": { "startDateTime": "2022-04-12T18:26:08.8911834Z", "recurrence": null, "expiration": { "type": "afterDateTime", "endDateTime": "2024-04-10T00:00:00Z", "duration": null } }, "ticketInfo": { "ticketNumber": null, "ticketSystem": null } } ] }Szerepkör-jogosultság önaláírása indoklással

HTTP-kérelem

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests { "action": "selfActivate", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs", "scheduleInfo": { "startDateTime": "2022-04-14T00:00:00.000Z", "expiration": { "type": "AfterDuration", "duration": "PT5H" } }, "ticketInfo": { "ticketNumber": "CONTOSO:Normal-67890", "ticketSystem": "MS Project" } }HTTP-válasz

HTTP/1.1 201 Created Content-Type: application/json { "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity", "id": "911bab8a-6912-4de2-9dc0-2648ede7dd6d", "status": "Granted", "createdDateTime": "2022-04-13T08:52:32.6485851Z", "completedDateTime": "2022-04-14T00:00:00Z", "approvalId": null, "customData": null, "action": "selfActivate", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "appScopeId": null, "isValidationOnly": false, "targetScheduleId": "911bab8a-6912-4de2-9dc0-2648ede7dd6d", "justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs", "createdBy": { "application": null, "device": null, "user": { "displayName": null, "id": "071cc716-8147-4397-a5ba-b2105951cc0b" } }, "scheduleInfo": { "startDateTime": "2022-04-14T00:00:00Z", "recurrence": null, "expiration": { "type": "afterDuration", "endDateTime": null, "duration": "PT5H" } }, "ticketInfo": { "ticketNumber": "CONTOSO:Normal-67890", "ticketSystem": "MS Project" } }

Az aktiválási kérelmek állapotának megtekintése

Megtekintheti az aktiválásra váró kérések állapotát.

Jelentkezzen be a Microsoft Entra Felügyeleti központba legalább emelt szintű szerepkör-rendszergazdaként.

Tallózással keresse meg az id Governance Privileged Identity Management My requests ( Identitáskezelés>privileged Identity Management>My requests) szakaszt.

A Saját kérések kiválasztásakor megjelenik a Microsoft Entra-szerepkörök és az Azure-erőforrásszerepkör-kérések listája.

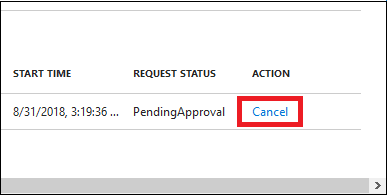

Görgessen jobbra a Kérés állapota oszlop megtekintéséhez.

Függőben lévő új verzióra vonatkozó kérés lemondása

Ha nem igényel jóváhagyást igénylő szerepkör aktiválását, bármikor visszavonhatja a függőben lévő kérelmet.

Jelentkezzen be a Microsoft Entra Felügyeleti központba legalább emelt szintű szerepkör-rendszergazdaként.

Tallózással keresse meg az id Governance Privileged Identity Management My requests ( Identitáskezelés>privileged Identity Management>My requests) szakaszt.

A lemondani kívánt szerepkörhöz válassza a Mégse hivatkozást.

Ha a Mégse elemet választja, a kérés megszakad. A szerepkör ismételt aktiválásához be kell küldenie egy új aktiválási kérelmet.

Szerepkör-hozzárendelés inaktiválása

Amikor aktivál egy szerepkör-hozzárendelést, megjelenik egy inaktiválása lehetőség a PIM-portálon a szerepkör-hozzárendeléshez. Emellett az aktiválás után öt percen belül nem inaktiválhatja a szerepkör-hozzárendelést.

PIM-szerepkörök aktiválása az Azure-mobilalkalmazással

A PIM mostantól elérhető a Microsoft Entra ID-ban és az Azure-erőforrás-szerepkörök mobilalkalmazásaiban iOS és Android rendszeren is.

Feljegyzés

Aktív Prémium P2 vagy EMS E5 licenc szükséges ahhoz, hogy a bejelentkezett felhasználó ezt az alkalmazáson belül használja.

Egy jogosult Microsoft Entra-szerepkör-hozzárendelés aktiválásához először töltse le az Azure-mobilalkalmazást (iOS | Android). Az alkalmazást a "Megnyitás mobilon" lehetőség kiválasztásával is letöltheti a Privileged Identity Management > My roles Microsoft Entra szerepkörökből > .

Nyissa meg az Azure-mobilalkalmazást, és jelentkezzen be. Válassza ki a Privileged Identity Management kártyát, és válassza a Saját Microsoft Entra-szerepkörök lehetőséget a jogosult és aktív szerepkör-hozzárendelések megtekintéséhez.

Jelölje ki a szerepkör-hozzárendelést, és kattintson az > műveletre a szerepkör-hozzárendelés részletei alatt. Végezze el az aktív működés lépéseit, és töltse ki a szükséges adatokat, mielőtt az alján az "Aktiválás" gombra kattint.

Tekintse meg az aktiválási kérelmek és a szerepkör-hozzárendelések állapotát a Microsoft Entra-szerepkörök alatt.