Ajánlott biztonsági eljárások az alkalmazástulajdonságokhoz a Microsoft Entra-azonosítóban

A biztonság fontos fogalom az alkalmazások Microsoft Entra-azonosítóban való regisztrálásakor, és a szervezet üzleti használatának kritikus részét képezi. Az alkalmazások helytelen konfigurálása állásidőt vagy kompromisszumot eredményezhet. Az alkalmazáshoz hozzáadott engedélyektől függően szervezeti szintű hatások is lehetnek.

Mivel a biztonságos alkalmazások elengedhetetlenek a szervezet számára, a biztonsági problémák miatti leállások hatással lehetnek az üzletmenetre vagy valamilyen kritikus szolgáltatásra, amelytől az üzlet függ. Ezért fontos időt és erőforrásokat lefoglalni, hogy az alkalmazások mindig kifogástalan és biztonságos állapotban maradjanak. Végezzen rendszeres biztonsági és állapotfelmérést az alkalmazásokról, hasonlóan a kód biztonsági fenyegetésmodelljének értékeléséhez. A szervezetek biztonságával kapcsolatos szélesebb körű áttekintésért tekintse meg a biztonsági fejlesztési életciklust (SDL).

Ez a cikk az alábbi alkalmazástulajdonságok biztonsági ajánlott eljárásait ismerteti:

- Átirányítási URI

- Hozzáférési jogkivonatok (implicit folyamatokhoz használatos)

- Tanúsítványok és titkos kódok

- Alkalmazásazonosító URI

- Alkalmazás tulajdonjoga

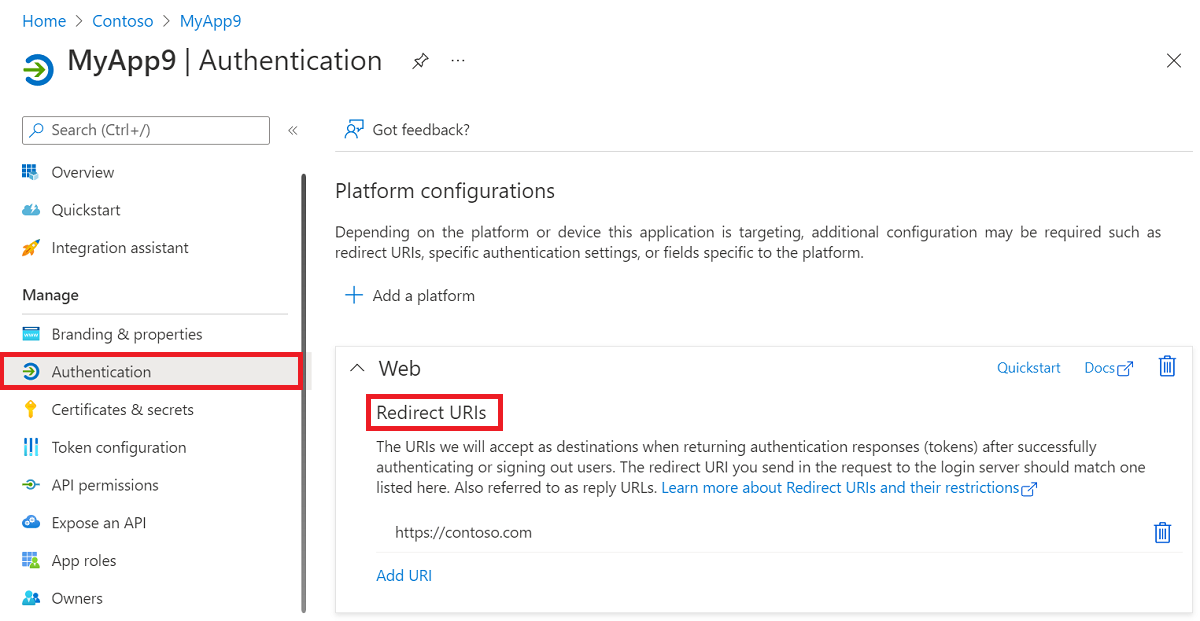

Átirányítási URI

Fontos, hogy az alkalmazás átirányítási URI-jait naprakészen tartsa. Az Azure Portalon az alkalmazás hitelesítése területén ki kell jelölni egy platformot az alkalmazáshoz, majd meg lehet határozni az Átirányítás URI tulajdonságot.

Tekintse át az átirányítási URI-kra vonatkozó alábbi útmutatást:

- Az összes URI tulajdonjogának fenntartása. Ha az átirányítási URI-k valamelyikének tulajdonjoga megszűnik, az alkalmazás biztonsága sérülhet.

- Győződjön meg arról, hogy az összes DNS-rekordot rendszeresen frissíti és figyeli a módosításokért.

- Ne használjon helyettesítő válasz URL-címeket vagy nem biztonságos URI-sémákat, például http- vagy URL-címeket.

- Tartsa kicsiben a listát. Vágja le a szükségtelen URI-kat. Ha lehetséges, frissítse az URL-címeket Http-ről Https-re.

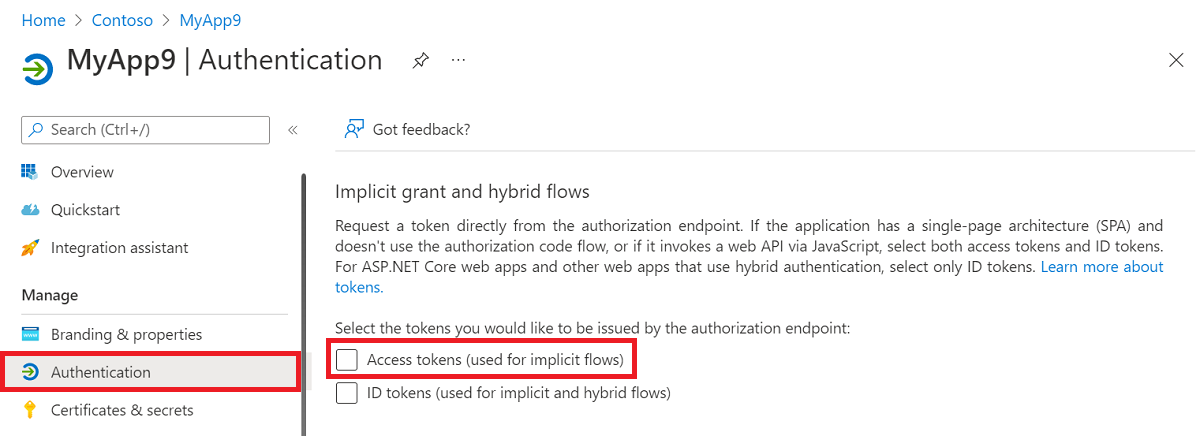

Hozzáférési jogkivonatok (implicit folyamatokhoz használatos)

Az implicit folyamatot igénylő forgatókönyvek mostantól használhatják a hitelesítési kódfolyamatot az implicit folyamattal való visszaéléssel járó biztonsági kockázat csökkentésére. Az Azure Portalon az alkalmazás hitelesítése területén ki kell jelölni egy platformot az alkalmazáshoz, majd meg lehet adni az Access-jogkivonatok (implicit folyamatokhoz használt) tulajdonságát.

Vegye figyelembe az implicit folyamattal kapcsolatos alábbi útmutatást:

- Ismerje meg, hogy szükség van-e implicit folyamatra. Csak akkor használja az implicit folyamatot, ha kifejezetten szükséges.

- Ha az alkalmazás úgy lett konfigurálva, hogy implicit folyamattal fogadja a hozzáférési jogkivonatokat, de nem használja aktívan őket, kapcsolja ki a beállítást a nem rendeltetésszerű használat elleni védelem érdekében.

- Használjon külön alkalmazásokat érvényes implicit folyamatforgatókönyvekhez.

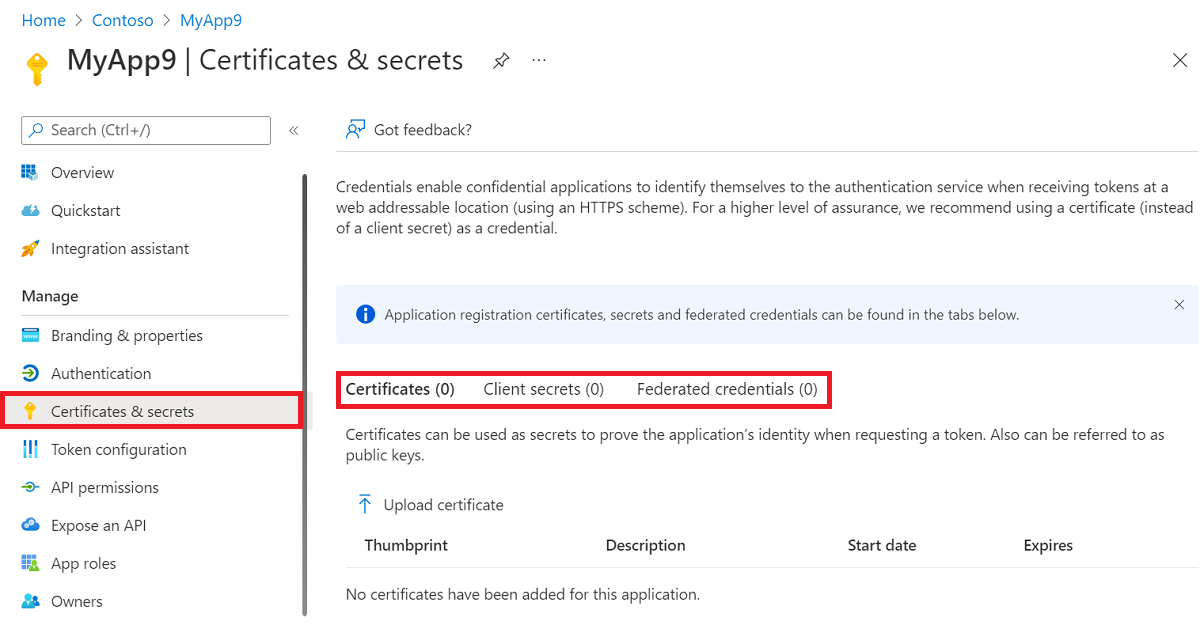

Tanúsítványok és titkos kódok

A tanúsítványok és a titkos kulcsok, más néven hitelesítő adatok kulcsfontosságú részét képezik az alkalmazásoknak, amikor bizalmas ügyfélként használják. Az Azure Portalon az alkalmazás tanúsítványai és titkos kódjai alatt tanúsítványok és titkos kódok vehetők fel vagy távolíthatók el.

Tekintse meg a tanúsítványokhoz és titkos kódokhoz kapcsolódó alábbi útmutatást:

- Mindig használja a tanúsítvány hitelesítő adatait , amikor csak lehetséges, és ne használjon jelszó hitelesítő adatokat, más néven titkos kulcsokat. Bár a jelszótitkokat kényelmesen használhatja hitelesítő adatként, az x509-tanúsítványok használata az egyetlen hitelesítő adattípus az alkalmazások jogkivonatainak lekéréséhez.

- Konfigurálja az alkalmazáshitelesítési metódus szabályzatait a titkos kódok használatának szabályozásához az élettartamuk korlátozásával vagy a használat teljes letiltásával.

- A Key Vault és a felügyelt identitások használatával kezelheti az alkalmazások hitelesítő adatait.

- Ha egy alkalmazást csak nyilvános ügyfélalkalmazásként használnak (a felhasználók nyilvános végpont használatával jelentkezhetnek be), győződjön meg arról, hogy nincsenek megadva hitelesítő adatok az alkalmazásobjektumon.

- Tekintse át az alkalmazásokban használt hitelesítő adatokat a használat frissessége és lejárata érdekében. Egy alkalmazás nem használt hitelesítő adatai biztonsági incidenst okozhatnak. A hitelesítő adatok gyakran átállítása, és nem osztják meg a hitelesítő adatokat az alkalmazások között. Nincs sok hitelesítő adat egy alkalmazásban.

- Figyelje az éles folyamatokat, hogy megakadályozza a hitelesítő adatok kódtárakba való véglegesítését.

- A Credential Scanner egy statikus elemzőeszköz, amely a forráskódban és a build kimenetében található hitelesítő adatok (és egyéb bizalmas tartalmak) észlelésére használható.

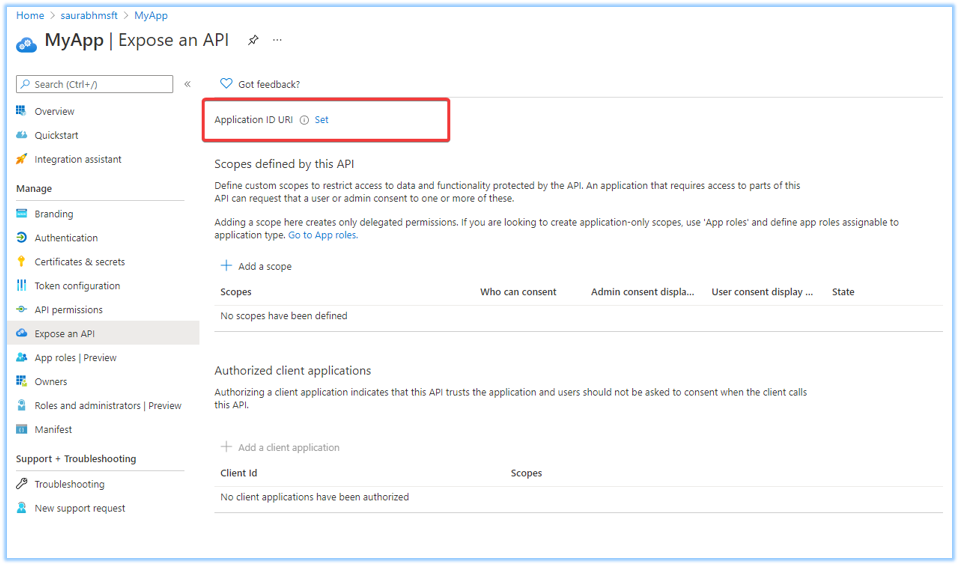

Alkalmazásazonosító URI

Az alkalmazás alkalmazásazonosítójának URI tulajdonsága határozza meg a webes API azonosításához használt globálisan egyedi URI-t. Ez a hatókörök és a hozzáférési jogkivonatok előtagja, egyben a célközönség jogcímének értéke is, és egy ellenőrzött, ügyfél által birtokolt tartományt kell használnia. Több-bérlős alkalmazások esetén az értéknek globálisan egyedinek is kell lennie. Azonosító URI-nak is nevezik. Az Alkalmazás API-jának az Azure Portalon való felfedése területén az alkalmazásazonosító URI-tulajdonsága definiálható.

Tekintse meg az alkalmazásazonosító URI-jának meghatározásához kapcsolódó alábbi útmutatást:

- Az API- vagy https URI-sémák használata ajánlott. Állítsa be a tulajdonságot a támogatott formátumokban, hogy elkerülje az URI-ütközéseket a szervezetben. Ne használjon helyettesítő karaktereket.

- Ellenőrzött tartomány használata a Üzletági (LoB-) alkalmazásokban.

- A biztonság fenntartása érdekében őrizze meg a szervezet URI-jainak leltárát.

- Az alkalmazásazonosító URI használatával tegye közzé a WebApi-t a szervezetben. Ne használja az alkalmazásazonosító URI-ját az alkalmazás azonosításához, hanem használja az Alkalmazás (ügyfél) azonosító tulajdonságát.

Az alábbi API- és HTTP-sémaalapú alkalmazásazonosító URI-formátumok támogatottak. Cserélje le a helyőrző értékeket a táblázatot követő listában leírtak szerint.

| Támogatott alkalmazásazonosító URI-formátumok |

Példa alkalmazásazonosító URI-kra |

|---|---|

| <api:// appId> | api://00001111-aaaa-2222-bbbb-3333cccc4444 |

| <api:// tenantId>/<appId> | api://aaaabbbb-0000-cccc-1111-dddd2222eeee/00001111-aaaa-2222-bbbb-3333cccc4444 |

| <api:// tenantId>/<sztring> | api://aaaabbbb-0000-cccc-1111-dddd2222eeee/api |

| <api:// string>/<appId> | api://productapi/00001111-aaaa-2222-bbbb-3333cccc4444 |

| <https:// tenantInitialDomain.onmicrosoft.com/>< string> | https://contoso.onmicrosoft.com/productsapi |

| <https:// verifiedCustomDomain>/<string> | https://contoso.com/productsapi |

| <https://.><verifiedCustomDomain> | https://product.contoso.com |

| <https://.><verifiedCustomDomain>/<string> | https://product.contoso.com/productsapi |

- <appId> – Az alkalmazásobjektum alkalmazásazonosító (appId) tulajdonsága.

- <sztring> – A gazdagép vagy az API elérési út szegmensének sztringértéke.

- <tenantId> – Az Azure által létrehozott GUID, amely a bérlőt jelöli az Azure-ban.

- <tenantInitialDomain> - <tenantInitialDomain.onmicrosoft.com>, ahol< a tenantInitialDomain> a bérlő létrehozásakor megadott kezdeti tartománynév.

- <verifiedCustomDomain> – A Microsoft Entra-bérlőhöz konfigurált ellenőrzött egyéni tartomány .

Feljegyzés

Ha a api:// sémát használja, közvetlenül a "api://" után adhat hozzá sztringértéket. Például api:// string>.< Ez a sztringérték lehet GUID vagy tetszőleges sztring. Ha GUID-értéket ad hozzá, annak meg kell egyeznie az alkalmazásazonosítóval vagy a bérlőazonosítóval. Az alkalmazásazonosító URI-értékének egyedinek kell lennie a bérlő számára. Ha api://< tenantId azonosítót> ad hozzá az alkalmazásazonosító URI-jaként, senki más nem fogja tudni használni ezt az URI-t más alkalmazásokban. A javaslat az api://< appId> vagy a HTTP-séma használata.

Fontos

Az alkalmazásazonosító URI-értéke nem végződik perjeles "/" karakterrel.

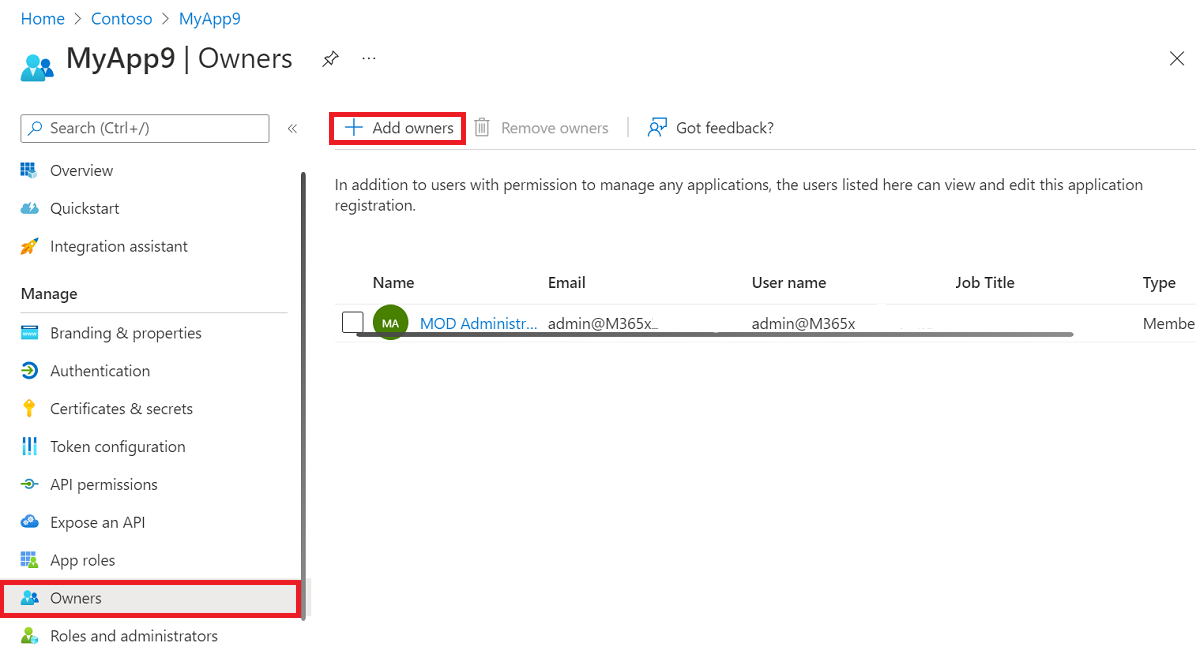

Alkalmazás tulajdonjogának konfigurálása

A tulajdonosok kezelhetik a regisztrált alkalmazások minden aspektusát. Fontos, hogy rendszeresen ellenőrizze a szervezet összes alkalmazásának tulajdonjogát. További információ: Microsoft Entra access reviews. Az Azure Portalon az alkalmazás tulajdonosai alatt az alkalmazás tulajdonosai kezelhetők.

Vegye figyelembe az alkalmazástulajdonosok megadásához kapcsolódó alábbi útmutatást:

- Az alkalmazás tulajdonjogát minimálisan a szervezeten belül kell tartani.

- A rendszergazdáknak néhány havonta egyszer át kell tekintenie a tulajdonosok listáját, hogy meggyőződjenek arról, hogy a tulajdonosok továbbra is a szervezet részét képezik, és továbbra is rendelkeznie kell alkalmazásokkal.

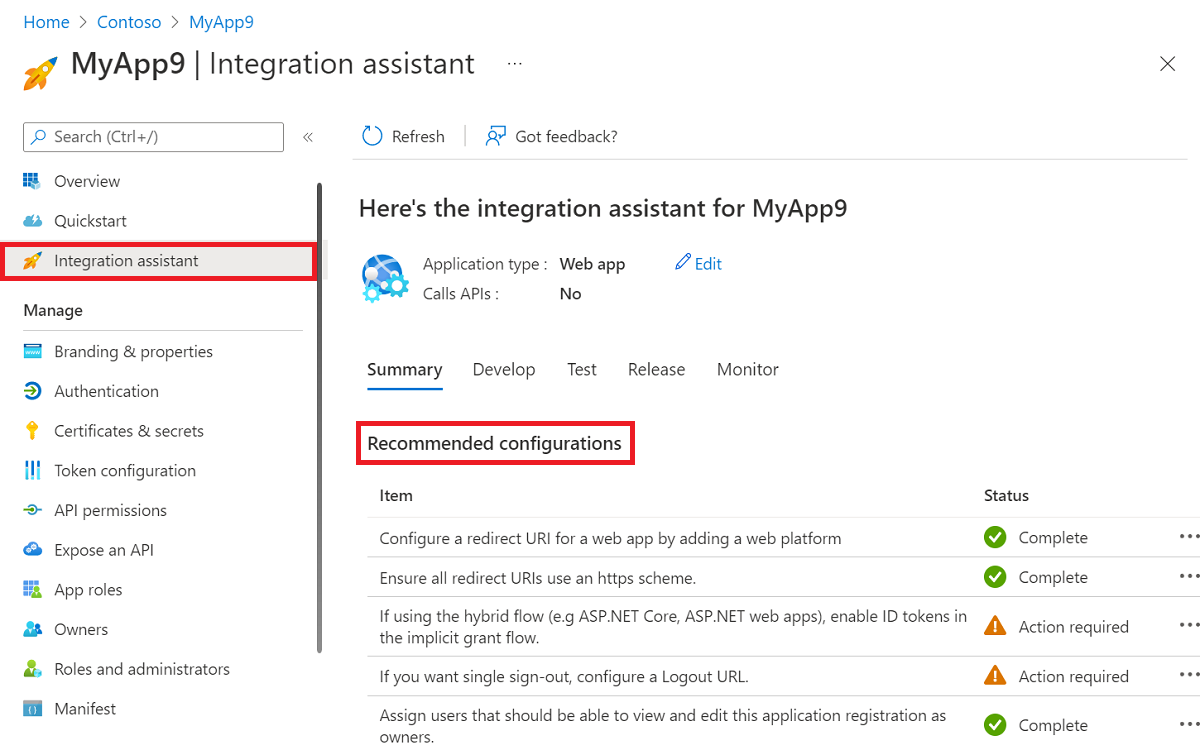

Integrációs asszisztens

Az Azure Portal integrációs segédje segítségével meggyőződhet arról, hogy egy alkalmazás megfelel egy kiváló minőségű sávnak, és biztonságos integrációt biztosít. Az integrációs asszisztens az ajánlott eljárásokat és ajánlásokat emeli ki, amelyek segítenek elkerülni a gyakori felügyeleteket a Microsoft Identitásplatform való integráció során.

Következő lépések

- Az Auth-kódfolyamatról további információt az OAuth 2.0 engedélyezési kódfolyamatában talál.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: