Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A Microsoft Authenticator egy másik szintű biztonságot nyújt a Microsoft Entra munkahelyi vagy iskolai fiókjához vagy a Microsoft-fiókjához. Android és iOS rendszeren is elérhető. A Microsoft Authenticator alkalmazással a felhasználók jelszó nélküli hitelesítést végezhetnek a bejelentkezés során. Emellett ellenőrzési lehetőségként is használhatják az önkiszolgáló jelszó-visszaállítás (SSPR) vagy a többtényezős hitelesítés (MFA) eseményei során.

A Microsoft Authenticator az értesítések és ellenőrzési kódok használatával támogatja a jelszókulcsot, a jelszó nélküli bejelentkezést és az MFA-t.

- A felhasználók pin-kóddal jelentkezhetnek be az Authenticator alkalmazásba, és elvégezhetik az adathalászatnak ellenálló hitelesítést a biometrikus bejelentkezésükkel vagy az eszköz PIN-kódjával.

- A felhasználók felhasználónév és jelszó helyett beállíthatnak hitelesítő értesítéseket, és bejelentkezhetnek az Authenticator használatával.

- A felhasználók mobileszközükön MFA-kérést kaphatnak, és jóváhagyhatják vagy elutasíthatják a bejelentkezési kísérletet a telefonjukról.

- Az Authenticator alkalmazásban is használhatnak OATH ellenőrző kódot, és beírhatják azt egy bejelentkezési felületen.

További információ: Jelszó nélküli bejelentkezés engedélyezése a Microsoft Authenticator használatával.

Feljegyzés

A 2111-es (5.0.5333.0-s) verzió alatti Vállalati portál verziójú Android-felhasználók nem regisztrálhatják az Authenticatort, amíg nem frissítik a Céges portál alkalmazást egy újabb verzióra.

Jelszókulcsos bejelentkezés

Az Authenticator egy ingyenes hozzáférési kulcsos megoldás, amellyel a felhasználók jelszó nélküli adathalászat-rezisztens hitelesítéseket végezhetnek a saját telefonjukról. A hitelesítő kulcsok az Authenticator alkalmazásban való használatának néhány fő előnye:

- A hozzáférési kulcsok nagy méretekben egyszerűen üzembe helyezhetők. Ezután a hozzáférési kulcsok elérhetők a felhasználó telefonján a mobileszköz-kezeléshez (MDM) és saját eszköz (BYOD) forgatókönyvekhez.

- Az Authenticator belépési kulcsai nem járnak több költséggel, és a felhasználóval tartanak bárhová.

- Az Authenticator hozzáférési kulcsai eszközhöz kötöttek, így a hozzáférési kulcs nem hagyja meg azt az eszközt, amelyen létrehozta.

- A felhasználók naprakészek maradnak a legújabb, nyílt WebAuthn-szabványokon alapuló, kulcsrakész innovációval.

- A vállalatok más képességeket is rétegezhetnek a hitelesítési folyamatokon, például a Federal Information Processing Standards (FIPS) 140 megfelelőségen.

Eszközhöz kötött hozzáférési kulcs

Az Authenticator alkalmazásban lévő kulcsok eszközhöz vannak kötve, hogy soha ne hagyják el azt az eszközt, amelyen létrehozták őket. Egy iOS-eszközön az Authenticator a Secure Enclave használatával hozza létre a hozzáférési kulcsot. Android rendszeren létrehozzuk a jelszót a Biztonságos elemben az azt támogató eszközökön, vagy visszaállunk a megbízható végrehajtási környezetre (TEE).

A hitelesítő kulcs igazolásának működése az Authenticator használatával

Ha az igazolás engedélyezve van a passkey (FIDO2) szabályzatban, a Microsoft Entra ID megkísérli ellenőrizni annak a biztonságikulcs-modellnek vagy hozzáférésikulcs-szolgáltatónak a legitimitását, amelynél a kulcs létrehozása folyamatban van. Amikor egy felhasználó regisztrál egy hitelesítő kulcsot az Authenticatorban, az igazolás ellenőrzi, hogy a microsoft authenticator jogszerű alkalmazás hozta-e létre a jelszót az Apple és a Google szolgáltatásainak használatával. Az alábbiakban részletesen bemutatjuk, hogyan működik az igazolás az egyes platformokon:

iOS: Az hitelesítő igazolás az iOS alkalmazásigazolási szolgáltatás használatával biztosítja az Authenticator alkalmazás legitimitását a hozzáférési kulcs regisztrálása előtt.

Android:

- A Play Integrity-igazolás esetében az Authenticator-igazolás a Play Integrity API-val biztosítja az Authenticator alkalmazás legitimitását a hozzáférési kulcs regisztrálása előtt.

- A kulcsigazolás esetében az Authenticator-igazolás az Android kulcsigazolásával ellenőrzi, hogy a regisztrálandó kulcs hardveresen van-e megőrzve.

Feljegyzés

Az iOS és Android rendszeren az Authenticator-igazolás az Apple és a Google szolgáltatásaira támaszkodik az Authenticator alkalmazás hitelességének ellenőrzéséhez. A nehéz szolgáltatáshasználat miatt a jelszókulcs-regisztráció meghiúsulhat, és előfordulhat, hogy a felhasználóknak újra kell próbálkoznia. Ha az Apple és a Google szolgáltatásai leállnak, az Authenticator igazolása letiltja a regisztrációt, amely igazolást igényel a szolgáltatások visszaállításáig. A Google Play Integrity szolgáltatás állapotának figyeléséhez tekintse meg a Google Play állapot irányítópultját. Az iOS App Attest szolgáltatás állapotának figyeléséhez lásd : Rendszerállapot.

Az igazolás konfigurálásáról további információt a Hozzáférési kulcsok engedélyezése a Microsoft Authenticatorban a Microsoft Entra ID-hoz című témakörben talál.

Jelszó nélküli bejelentkezés értesítéseken keresztül

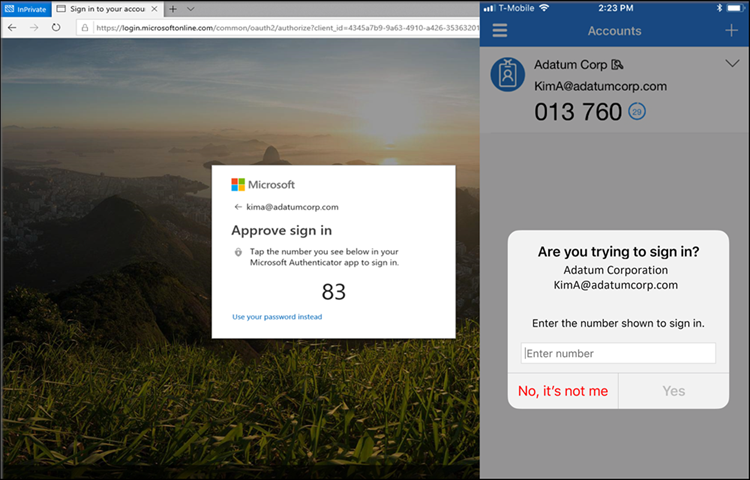

A felhasználónév megadása után a jelszó kérése helyett az Authenticator alkalmazásból a telefonos bejelentkezést engedélyező felhasználók egy üzenetet látnak, amely egy számot ír be az alkalmazásba. A megfelelő szám kiválasztása után a bejelentkezési folyamat befejeződött.

Ez a hitelesítési módszer magas szintű biztonságot nyújt, és szükségtelenné teszi, hogy a felhasználó jelszót adjon meg a bejelentkezéskor.

A jelszó nélküli bejelentkezés használatának megkezdéséhez tekintse meg a Jelszó nélküli bejelentkezés engedélyezése a Microsoft Authenticator használatával című témakört.

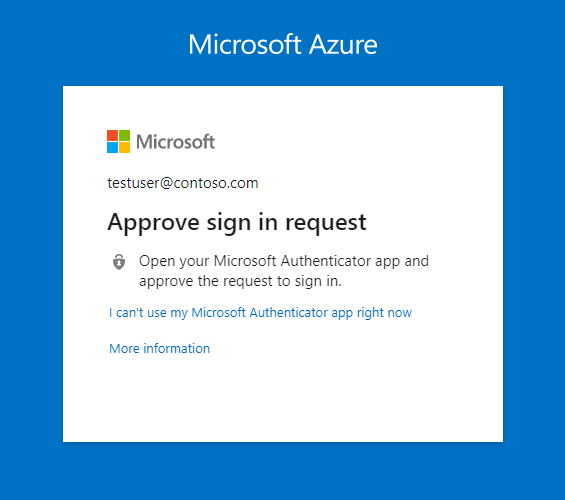

MFA mobilalkalmazás értesítésein keresztül

Az Authenticator alkalmazás segíthet megelőzni a fiókokhoz való jogosulatlan hozzáférést, és az okostelefonra vagy táblagépre küldött értesítés küldésével meg tudja állítani a hamis tranzakciókat. A felhasználók megtekintik az értesítést, és ha az jogszerű, válassza az Ellenőrzés lehetőséget. Ellenkező esetben választhatják a Megtagadás lehetőséget.

Feljegyzés

2023 augusztusától kezdődően a rendellenes bejelentkezések nem hoznak létre értesítéseket, hasonlóan ahhoz, ahogyan a ismeretlen helyekről érkező bejelentkezések nem hoznak létre értesítéseket. A rendellenes bejelentkezés jóváhagyásához a felhasználók megnyithatják a Microsoft Authenticatort vagy az Authenticator Lite-ot egy megfelelő társalkalmazásban, például az Outlookban. Ezután lekérhetik a frissítést, vagy koppintson a Frissítés gombra, és jóváhagyhatják a kérést.

Kínában az Android-eszközökön a mobilalkalmazáson keresztüli értesítési módszer nem működik, mivel a Google Play-szolgáltatások (beleértve a leküldéses értesítéseket) le vannak tiltva a régióban. Az iOS-értesítések azonban működnek. Android-eszközök esetén alternatív hitelesítési módszereket kell elérhetővé tenni a felhasználók számára.

Ellenőrző kód mobilalkalmazásból

Az Authenticator alkalmazás szoftveres jogkivonatként használható OATH ellenőrző kód létrehozásához. A felhasználónév és a jelszó megadása után beírja az Authenticator alkalmazás által megadott kódot a bejelentkezési felületre. Az ellenőrzőkód egy második hitelesítési módként szolgál.

Feljegyzés

Az Authenticator által létrehozott OATH ellenőrzési kódok nem támogatottak a tanúsítványalapú hitelesítéshez.

A felhasználók legfeljebb öt OATH hardverjogkivonat vagy hitelesítő alkalmazás kombinációjával rendelkezhetnek, például az Authenticator alkalmazással, amely bármikor konfigurálva van a használatra.

FIPS 140-kompatibilis a Microsoft Entra-hitelesítéshez

Összhangban National Institute of Standards and Technologies (NIST) Special Publication 800-63Bcímű külön kiadványban ismertetett irányelvekkel, az egyesült államokbeli kormányzati szervek által használt hitelesítőknek a FIPS 140 által hitelesített titkosítást kell használniuk. Ez az útmutató segítséget nyújt az amerikai kormányzati szerveknek az 14028-ra vonatkozó végrehajtási rendelet (EO) követelményeinek való megfelelésben. Ezen túlmenően ez az iránymutatás segít más szabályozott iparágaknak, például az elektronikus vényekkel foglalkozó egészségügyi szervezeteknek a szabályozott anyagokra (EPCS) vonatkozó jogszabályi követelményeknek való megfelelésben.

A FIPS 140 egy amerikai kormányzati szabvány, amely meghatározza az informatikai termékek és rendszerek titkosítási moduljainak minimális biztonsági követelményeit. A titkosítási modul érvényesítési programja (CMVP) fenntartja a FIPS 140 szabvány szerinti tesztelést.

Microsoft Authenticator iOS-hez

A 6.6.8-as verziótól kezdve az iOS Microsoft Authenticator az Apple iOS FIPS 140-kompatibilis eszközökön a FIPS által érvényesített titkosításhoz a natív Apple CoreCrypto modult használja. Az adathalászatnak ellenálló, eszközhöz kötött hozzáférési kulcsokat, többtényezős leküldéses hitelesítéseket (MFA), jelszó nélküli telefonos bejelentkezést (PSI) és az időalapú egyszeri pin-kódokat (TOTP) használó Összes Microsoft Entra-hitelesítés a FIPS-titkosítást használja.

Az iOS-eszközök által használt FIPS 140-alapú hitelesített titkosítási modulokkal kapcsolatos további információkért lásd Apple iOS biztonsági tanúsítványokat.

Microsoft Authenticator androidos

Az AndroidHoz készült Microsoft Authenticator 6.2409.6094-es verziójától kezdve a Microsoft Entra ID összes hitelesítése, beleértve a hozzáférési kulcsokat is, FIPS-kompatibilisnek minősül. Az Authenticator a wolfSSL Inc. titkosítási modult használja a FIPS 140, Security Level 1 megfelelőség eléréséhez Android-eszközökön. A minősítéssel kapcsolatos további információkért lásd titkosítási modul érvényesítési programjának.

A Microsoft Authenticator regisztrációs típusának meghatározása a biztonsági adatokban

A felhasználók hozzáférhetnek a biztonsági adatokhoz (lásd a következő szakaszban található URL-címeket), vagy a MyAccount biztonsági adatainak kiválasztásával további Microsoft Authenticator-regisztrációkat kezelhetnek és adhatnak hozzá. Bizonyos ikonok jelzik, hogy a Microsoft Authenticator regisztráció jelszó nélküli telefonos bejelentkezéssel vagy MFA-val történik.

| Hitelesítő regisztrációs típusa | Ikon |

|---|---|

| Microsoft Authenticator: Jelszó nélküli telefonos bejelentkezés |

|

| Microsoft Authenticator: (Értesítés/Kód) |

|

SecurityInfo-hivatkozások

| Felhő | A biztonsági információk URL címe |

|---|---|

| Azure kereskedelmi kínálat (beleértve a Kormányzati Közösségi Felhőt (GCC)) | https://aka.ms/MySecurityInfo |

| Azure for US Government (beleértve a GCC High-t és a DoD-t) | https://aka.ms/MySecurityInfo-us |

Az Authenticator frissítései

A Microsoft folyamatosan frissíti az Authenticatort a magas szintű biztonság fenntartása érdekében. Annak érdekében, hogy a felhasználók a lehető legjobb élményt kapják, javasoljuk, hogy folyamatosan frissítse az Authenticator alkalmazást. Kritikus biztonsági frissítések esetén előfordulhat, hogy a nem naprakész alkalmazásverziók nem működnek, és letilthatják a felhasználók hitelesítését. Ha egy felhasználó az alkalmazás nem támogatott verzióját használja, a rendszer arra kéri, hogy a bejelentkezés előtt frissítsen a legújabb verzióra.

A Microsoft rendszeresen kivonja az Authenticator alkalmazás régebbi verzióit is, hogy magas biztonsági sávot tartson fenn a szervezet számára. Ha egy felhasználó eszköze nem támogatja a Microsoft Authenticator modern verzióit, nem tud bejelentkezni az alkalmazással. Javasoljuk, hogy az MFA befejezéséhez jelentkezzen be egy OATH ellenőrző kóddal a Microsoft Authenticatorban.

Következő lépések

A hozzáférési kulcsok használatának megkezdéséhez tekintse meg a hozzáférési kulcsok engedélyezését a Microsoft Authenticator for Microsoft Entra ID-ban.

További információ a jelszó nélküli bejelentkezésről: Jelszó nélküli bejelentkezés engedélyezése a Microsoft Authenticator használatával.

További információ a hitelesítési módszerek Microsoft Graph REST API-val történő konfigurálásáról.