Feltételes hozzáférés hitelesítésének erőssége

A hitelesítés erőssége egy feltételes hozzáférés-vezérlés, amely meghatározza, hogy a hitelesítési módszerek mely kombinációi használhatók az erőforrások eléréséhez. A felhasználók az engedélyezett kombinációk bármelyikével hitelesíthetik az erősségi követelményeket.

A hitelesítési erősség például megköveteli, hogy csak adathalászatnak ellenálló hitelesítési módszereket használjon egy bizalmas erőforrás eléréséhez. A nem érzékeny erőforrások eléréséhez a rendszergazdák létrehozhatnak egy másik hitelesítési erősséget, amely lehetővé teszi a kevésbé biztonságos többtényezős hitelesítés (MFA) kombinációit, például a jelszót és a szöveges üzenetet.

A hitelesítés erőssége a hitelesítési módszerekre vonatkozó szabályzaton alapul, ahol a rendszergazdák hatókörbe helyezhetik a Microsoft Entra ID összevont alkalmazásokban használandó egyes felhasználók és csoportok hitelesítési módszereit. A hitelesítés erőssége lehetővé teszi ezeknek a módszereknek a használatát olyan konkrét forgatókönyvek alapján, mint a bizalmas erőforrás-hozzáférés, a felhasználói kockázat, a hely stb.

A hitelesítési erősségek forgatókönyvei

A hitelesítési erősségek segíthetnek az ügyfeleknek az alábbi helyzetek megoldásában:

- Speciális hitelesítési módszerek megkövetelése egy bizalmas erőforrás eléréséhez.

- Egy adott hitelesítési módszer megkövetelése, ha egy felhasználó bizalmas műveletet hajt végre egy alkalmazásban (a feltételes hozzáférés hitelesítési környezetével kombinálva).

- Megkövetelheti a felhasználóktól, hogy egy adott hitelesítési módszert használjanak, amikor a vállalati hálózaton kívüli bizalmas alkalmazásokhoz férnek hozzá.

- Biztonságosabb hitelesítési módszereket igényel a magas kockázatú felhasználók számára.

- Konkrét hitelesítési módszerek megkövetelése az erőforrás-bérlőhöz hozzáférő vendégfelhasználóktól (a bérlők közötti beállításokkal együtt).

A hitelesítés erősségei

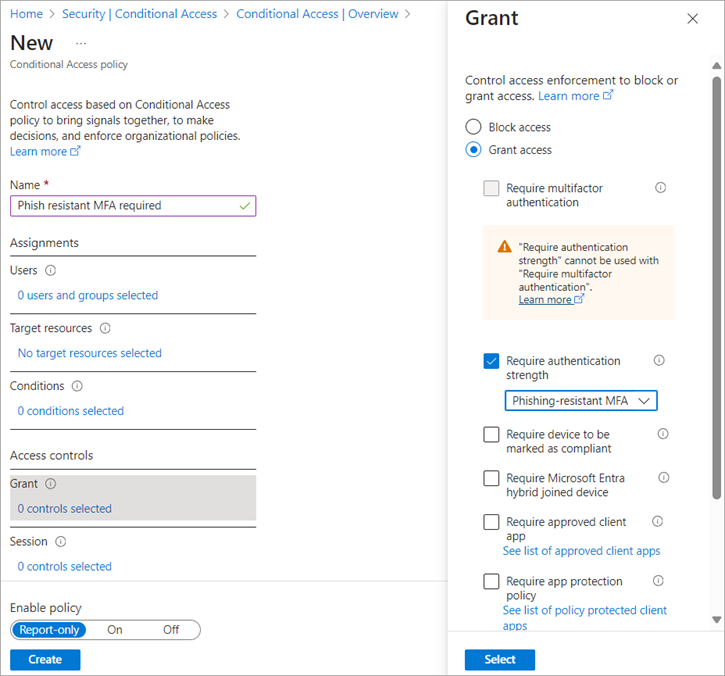

Rendszergazda istratorok megadhatnak egy hitelesítési erőt az erőforrások eléréséhez, ha feltételes hozzáférési szabályzatot hoznak létre a Hitelesítési erősség-vezérlést igényel. Három beépített hitelesítési erősség közül választhatnak: többtényezős hitelesítés erőssége, jelszó nélküli MFA-erősség és adathalászatnak ellenálló MFA-erősség. Emellett egyéni hitelesítési erősséget is létrehozhatnak az általuk engedélyezni kívánt hitelesítési módszerkombinációk alapján.

A beépített hitelesítés erősségei

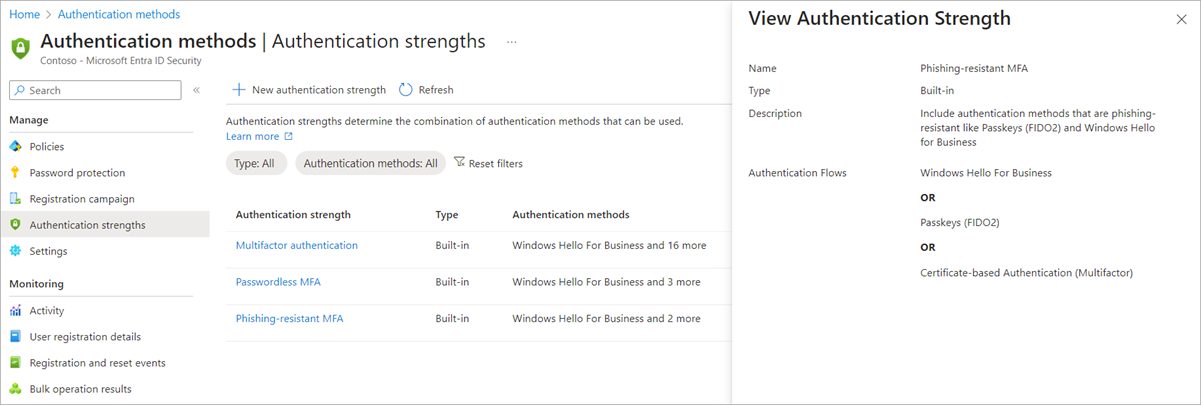

A beépített hitelesítési erősségek a Microsoft által előre definiált hitelesítési módszerek kombinációi. A beépített hitelesítési erősségek mindig elérhetők, és nem módosíthatók. A Microsoft az új módszerek elérhetővé válásakor frissíti a beépített hitelesítési erősségeket.

Például az adathalászatnak ellenálló MFA beépített erőssége a következő kombinációkat teszi lehetővé:

Vállalati Windows Hello

Vagy

FIDO2 biztonsági kulcs

Vagy

Microsoft Entra tanúsítványalapú hitelesítés (többtényezős)

Az egyes beépített hitelesítési erősségek hitelesítési módszereinek kombinációit az alábbi táblázat sorolja fel. Ezek a kombinációk közé tartoznak azok a metódusok, amelyeket a felhasználóknak regisztrálniuk kell, és amelyek engedélyezve vannak a hitelesítési módszerek házirendjében vagy az örökölt MFA-beállítási házirendben.

- MFA-erősség – ugyanazokkal a kombinációkkal, amelyek a Többtényezős hitelesítés megkövetelése beállítás teljesítéséhez használhatók.

- Jelszó nélküli MFA erősség – olyan hitelesítési módszereket tartalmaz, amelyek megfelelnek az MFA-nak, de nem igényelnek jelszót.

- Adathalászatnak ellenálló MFA-erősség – olyan módszereket tartalmaz, amelyek interakciót igényelnek a hitelesítési módszer és a bejelentkezési felület között.

| Hitelesítési módszer kombinációja | MFA erőssége | Jelszó nélküli MFA erőssége | Adathalászatnak ellenálló MFA erőssége |

|---|---|---|---|

| FIDO2 biztonsági kulcs | ✅ | ✅ | ✅ |

| Vállalati Windows Hello | ✅ | ✅ | ✅ |

| Tanúsítványalapú hitelesítés (Multi-Factor) | ✅ | ✅ | ✅ |

| Microsoft Authenticator (Telefon bejelentkezés) | ✅ | ✅ | |

| Ideiglenes hozzáférési engedély (egyszeri használat ÉS többszörös használat) | ✅ | ||

| Jelszó + valami, amit1 | ✅ | ||

| Összevont egytényezős + valami, amit1 | ✅ | ||

| Összevont többtényezős | ✅ | ||

| Tanúsítványalapú hitelesítés (egytényezős) | |||

| SMS-bejelentkezés | |||

| Jelszó | |||

| Összevont egytényezős |

1 Az alábbi módszerek egyikére hivatkozik: szöveges üzenet, hang, leküldéses értesítés, szoftveres OATH-jogkivonat vagy hardveres OATH-jogkivonat.

Az alábbi API-hívással listázhatja az összes beépített hitelesítési erősség definícióját:

GET https://graph.microsoft.com/beta/identity/conditionalAccess/authenticationStrength/policies?$filter=policyType eq 'builtIn'

A feltételes hozzáférési Rendszergazda istratorok egyéni hitelesítési erősségeket is létrehozhatnak, hogy pontosan megfeleljenek a hozzáférési követelményeknek. További információ: Egyéni feltételes hozzáférés hitelesítési erősségei.

Korlátozások

A feltételes hozzáférési szabályzatok kiértékelése csak a kezdeti hitelesítés után történik – Ennek eredményeképpen a hitelesítés erőssége nem korlátozza a felhasználó kezdeti hitelesítését. Tegyük fel, hogy az adathalászatnak ellenálló MFA beépített erősségét használja. A felhasználók továbbra is beírhatják a jelszavukat, de a folytatás előtt be kell jelentkezniük egy adathalászatnak ellenálló módszerrel, például a FIDO2 biztonsági kulccsal.

Többtényezős hitelesítés megkövetelése és a hitelesítés erősségének megkövetelése nem használható együtt ugyanabban a feltételes hozzáférési szabályzatban – Ez a két feltételes hozzáférés-engedélyezési vezérlő nem használható együtt, mert a többtényezős hitelesítés beépített hitelesítési erőssége megegyezik a Többtényezős hitelesítés megkövetelése engedélyezési vezérlővel.

A hitelesítési erősség által jelenleg nem támogatott hitelesítési módszerek – Az e-mail egyszeri átengedési (vendég) hitelesítési módszer nem szerepel a rendelkezésre álló kombinációkban.

Vállalati Windows Hello – Ha a felhasználó elsődleges hitelesítési módszerként Vállalati Windows Hello jelentkezett be, akkor az Vállalati Windows Hello is magában foglaló hitelesítési erősségű követelmény teljesítésére használható. Ha azonban a felhasználó egy másik módszerrel, például jelszóval jelentkezett be elsődleges hitelesítési módszerként, és a hitelesítési erősség Vállalati Windows Hello igényel, a rendszer nem kéri, hogy jelentkezzen be Vállalati Windows Hello. A felhasználónak újra kell indítania a munkamenetet, meg kell adnia a bejelentkezési beállításokat, és ki kell választania a hitelesítési erősséghez szükséges módszert.

Ismert probléma

- FIDO2 biztonsági kulcs Speciális beállítások – A speciális beállítások nem támogatottak olyan külső felhasználók számára, akik egy másik Microsoft-felhőben található otthoni bérlővel rendelkeznek, mint az erőforrás-bérlő.

GYIK

Használnom kell a hitelesítési erősséget vagy a hitelesítési módszerek szabályzatát?

A hitelesítés erőssége a hitelesítési módszerek szabályzatán alapul. A hitelesítési módszerek szabályzata segít hatókörbe állítani és konfigurálni a Microsoft Entra ID-ban meghatározott felhasználók és csoportok által használható hitelesítési módszereket. A hitelesítés erőssége lehetővé teszi a metódusok egy másik korlátozását bizonyos helyzetekben, például a bizalmas erőforrás-hozzáférés, a felhasználói kockázat, a hely stb.

A Contoso rendszergazdája például lehetővé szeretné tenni, hogy a felhasználók leküldéses vagy jelszó nélküli hitelesítési módban használják a Microsoft Authenticatort. A rendszergazda a Hitelesítési módszerek házirendjében a Microsoft Authenticator beállításait használja, hatókörbe helyezi a szabályzatot az érintett felhasználók számára, és a hitelesítési módot Bármely értékre állítja.

A Contoso legérzékenyebb erőforrása esetében a rendszergazda csak jelszó nélküli hitelesítési módszerekre szeretné korlátozni a hozzáférést. A rendszergazda létrehoz egy új feltételes hozzáférési szabályzatot a beépített jelszó nélküli MFA-erősség használatával.

Ennek eredményeképpen a Contoso felhasználói a bérlőben lévő erőforrások többségét jelszó+ leküldéses értesítés használatával érhetik el a Microsoft Authenticatortól vagy csak a Microsoft Authenticator használatával (telefonos bejelentkezés). Ha azonban a bérlő felhasználói hozzáférnek a bizalmas alkalmazáshoz, a Microsoft Authenticatort (telefonos bejelentkezést) kell használniuk.

Előfeltételek

- Microsoft Entra ID P1 – A bérlőnek Microsoft Entra ID P1 licenccel kell rendelkeznie a feltételes hozzáférés használatához. Szükség esetén engedélyezheti az ingyenes próbaverziót.

- Kombinált regisztráció engedélyezése – A hitelesítési erősségek támogatottak a kombinált MFA- és SSPR-regisztráció használatakor. Az örökölt regisztráció használata gyenge felhasználói élményt eredményez, mivel a felhasználó olyan metódusokat regisztrálhat, amelyeket a hitelesítési módszerek házirendje nem igényel.