A hibás jelszavak kiküszöbölése a Microsoft Entra Password Protection használatával

Sok biztonsági útmutató azt javasolja, hogy ne használja ugyanazt a jelszót több helyen, hogy bonyolult legyen, és elkerülje az olyan egyszerű jelszavakat, mint a Password123. Útmutatást adhat a felhasználóknak a jelszavak kiválasztásához, de a gyenge vagy nem biztonságos jelszavakat gyakran még mindig használják. A Microsoft Entra Password Protection észleli és letiltja az ismert gyenge jelszavakat és azok változatait, valamint letilthatja a szervezetre jellemző egyéb gyenge kifejezéseket is.

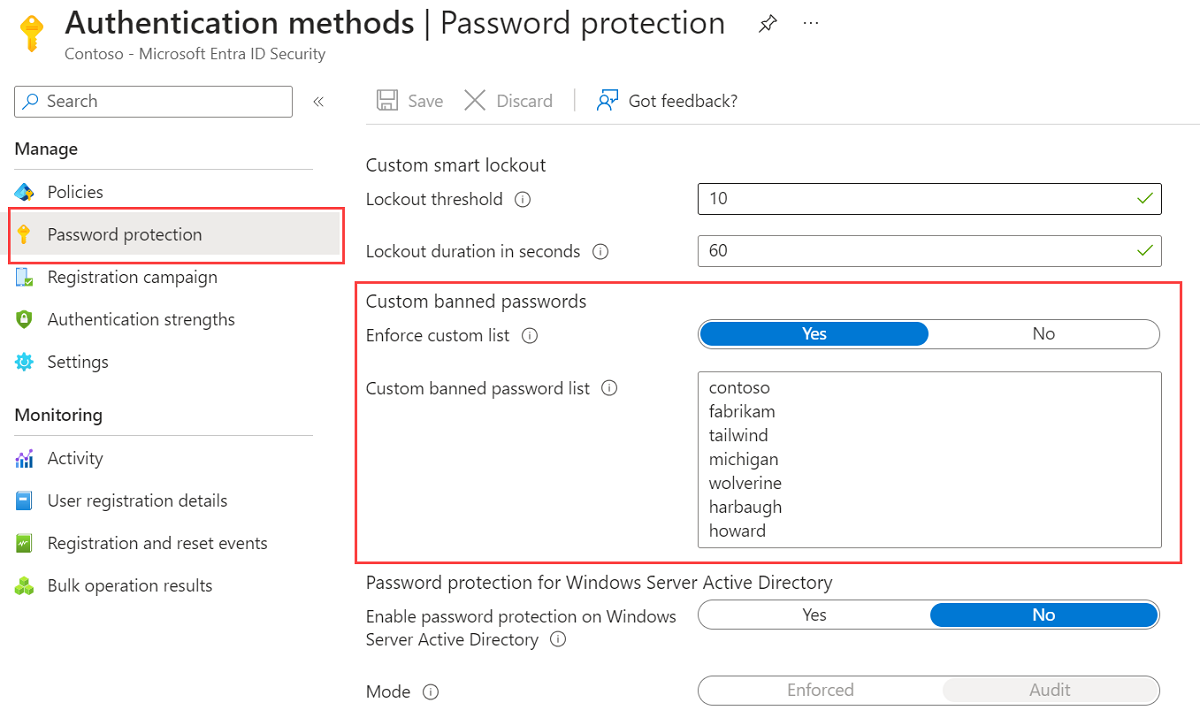

A Microsoft Entra Password Protection használatával a rendszer automatikusan alkalmazza az alapértelmezett globális tiltott jelszólistákat a Microsoft Entra-bérlő összes felhasználója számára. Saját üzleti és biztonsági igényeinek támogatása érdekében egyéni tiltott jelszólistában definiálhat bejegyzéseket. Amikor a felhasználók módosítják vagy visszaállítják a jelszavaikat, a tiltott jelszólistákat ellenőrzik, hogy kényszerítsék az erős jelszavak használatát.

Más funkciókat, például a Microsoft Entra többtényezős hitelesítést kell használnia, nem csak a Microsoft Entra Password Protection által kényszerített erős jelszavakra kell támaszkodnia. A bejelentkezési események több biztonsági rétegének használatáról további információt a Pa$$word nem számít című témakörben talál.

Fontos

Ez az elméleti cikk a Microsoft Entra Password Protection működését ismerteti a rendszergazdának. Ha Ön már regisztrálta magát az önkiszolgáló jelszó-visszaállításra, és vissza kell lépnie a fiókjába, nyissa meg a következőt https://aka.ms/sspr: .

Ha az informatikai csapat nem engedélyezte a saját jelszó visszaállítását, forduljon a segélyszolgálathoz.

Globálisan tiltott jelszólista

A Microsoft Entra ID-védelem csapata folyamatosan elemzi a Microsoft Entra biztonsági telemetriai adatait, és gyakran használt gyenge vagy feltört jelszavakat keres. Pontosabban az elemzés olyan alapkifejezéseket keres, amelyeket gyakran használnak gyenge jelszavak alapjául. Ha gyenge kifejezéseket talál, a rendszer hozzáadja őket a globálisan tiltott jelszólistához. A globálisan tiltott jelszólista tartalma nem külső adatforráson alapul, hanem a Microsoft Entra biztonsági telemetriai és elemzési eredményein.

Ha egy Microsoft Entra-bérlő bármely felhasználójának jelszavát módosítják vagy visszaállítják, a globálisan tiltott jelszólista jelenlegi verziója ellenőrzi a jelszó erősségét. Ez az ellenőrzés erősebb jelszavakat eredményez az összes Microsoft Entra-ügyfél számára.

A rendszer automatikusan alkalmazza a globálisan tiltott jelszólistát a Microsoft Entra-bérlő összes felhasználója számára. Nincs mit engedélyezni vagy konfigurálni, és nem lehet letiltani. Ezt a globálisan tiltott jelszólistát akkor alkalmazza a rendszer a felhasználókra, amikor módosítják vagy visszaállítják a saját jelszavukat a Microsoft Entra-azonosítón keresztül.

Feljegyzés

A kiberbűnözők is hasonló stratégiákat használnak támadásaik során a gyakori gyenge jelszavak és változatok azonosítására. A biztonság javítása érdekében a Microsoft nem teszi közzé a globálisan tiltott jelszólista tartalmát.

Egyéni tiltott jelszólista

Egyes szervezetek szeretnék javítani a biztonságot, és saját testreszabásokat szeretnének hozzáadni a globális tiltott jelszólista fölé. Saját bejegyzések hozzáadásához használhatja az egyéni tiltott jelszólistát. Az egyéni tiltott jelszólistához hozzáadott kifejezéseket szervezeti feltételekre kell összpontosítani, például az alábbi példákra:

- Márkanevek

- Terméknevek

- Helyek, például a cég székhelye

- Vállalatspecifikus belső kifejezések

- Meghatározott vállalati jelentéssel rendelkező rövidítések

Ha a kifejezések hozzáadódnak az egyéni tiltott jelszólistához, azok a globális tiltott jelszólistában szereplő kifejezésekkel lesznek kombinálva. A jelszóváltoztatási vagy visszaállítási események ezután érvényesítve lesznek a tiltott jelszólisták kombinált készletével.

Feljegyzés

Az egyéni tiltott jelszólista legfeljebb 1000 kifejezésre korlátozódik. Nem a rendkívül nagy jelszólisták blokkolására lett tervezve.

Az egyéni tiltott jelszólista előnyeinek teljes kihasználásához először ismerje meg , hogyan értékelik ki a jelszavakat, mielőtt kifejezéseket ad hozzá az egyéni tiltott listához. Ezzel a módszerrel hatékonyan észlelheti és letilthatja a gyenge jelszavakat és azok változatait.

Tekintsünk egy Contoso nevű ügyfelet. A vállalat székhelye Londonban, és egy widget nevű terméket készít. Ebben a példában az ügyfél számára pazarló és kevésbé biztonságos lenne letiltani a kifejezések bizonyos változatait:

- "Contoso!1"

- "Contoso@London"

- "ContosoWidget"

- "! Contoso"

- "LondonHQ"

Ehelyett sokkal hatékonyabb és biztonságosabb, ha csak a fő alapfeltételeket tiltja le, például az alábbi példákat:

- "Contoso"

- "London"

- "Widget"

A jelszó-érvényesítési algoritmus ezután automatikusan letiltja a gyenge változatokat és kombinációkat.

Az egyéni tiltott jelszólista használatának megkezdéséhez végezze el az alábbi oktatóanyagot:

Jelszóspray-támadások és harmadik fél által feltört jelszólisták

A Microsoft Entra Password Protection segít megvédeni a jelszóspray-támadásokat. A jelszóspray-támadások többsége nem kísérel meg többször támadni egy adott fiókot. Ez a viselkedés növeli az észlelés valószínűségét, akár fiókzárolás, akár más módon.

Ehelyett a legtöbb jelszóspray-támadás csak néhányat küld el az ismert leggyengébb jelszavak közül a vállalati fiókok mindegyikére. Ez a technika lehetővé teszi, hogy a támadó gyorsan keressen egy könnyen feltört fiókot, és elkerülje a lehetséges észlelési küszöbértékeket.

A Microsoft Entra Password Protection hatékonyan blokkolja az összes olyan ismert gyenge jelszót, amelyet valószínűleg jelszópermet-támadásokhoz használnak. Ez a védelem a Microsoft Entra ID valós biztonsági telemetriai adatain alapul a globális tiltott jelszólista létrehozásához.

Vannak olyan külső webhelyek, amelyek több millió jelszót sorolnak fel, amelyeket a korábbi, nyilvánosan ismert biztonsági incidensek során feltörtek. Gyakran előfordul, hogy a külső jelszó-érvényesítési termékek találgatásos összehasonlításon alapulnak a több millió jelszóval szemben. Azonban ezek a technikák nem a legjobb módja annak, hogy javítsák az általános jelszóerősséget, tekintettel a jelszópermet-támadók által használt tipikus stratégiákra.

Feljegyzés

A globálisan tiltott jelszólista nem külső adatforrásokon alapul, beleértve a feltört jelszólistákat is.

Bár a globálisan tiltott lista kis méretű néhány külső tömeges listához képest, a valós biztonsági telemetriából származik a jelszópermetes támadásokról. Ez a megközelítés javítja az általános biztonságot és hatékonyságot, és a jelszó-érvényesítési algoritmus intelligens fuzzy-matching technikákat is használ. Ennek eredményeképpen a Microsoft Entra Password Protection hatékonyan észleli és letiltja a leggyakoribb gyenge jelszavak millióinak használatát a vállalatnál.

Helyszíni hibrid forgatókönyvek

Számos szervezet rendelkezik olyan hibrid identitásmodellel, amely helyi Active Directory Tartományi szolgáltatások (AD DS) környezeteket tartalmaz. Ha ki szeretné terjeszteni a Microsoft Entra Password Protection biztonsági előnyeit az AD DS-környezetbe, telepítheti az összetevőket a helyszíni kiszolgálókra. Ezek az ügynökök jelszómódosítási eseményeket igényelnek a helyszíni AD DS-környezetben, hogy megfeleljenek a Microsoft Entra ID-ban megadott jelszószabályzatnak.

További információ: Microsoft Entra Password Protection kényszerítése az AD DS-hez.

Hogyan értékelik ki a jelszavakat?

Amikor egy felhasználó módosítja vagy alaphelyzetbe állítja a jelszavát, az új jelszó erőssége és összetettsége a globális és az egyéni tiltott jelszavak kombinált listájával van ellenőrizve.

A jelszó akkor is elfogadható lehet, ha tiltott jelszót tartalmaz, amennyiben egyéb szempontból kellően erős. Az újonnan konfigurált jelszó az alábbi lépéseken megy keresztül, hogy felmérje annak általános erősségét annak megállapításához, hogy el kell-e fogadni vagy elutasítani.

Feljegyzés

A Jelszóvédelem a Microsoft Entra-azonosítóban nem egyezett meg a helyszíni felhasználók jelszóvédelmével. A jelszóvédelem érvényesítése nem konzisztens a két szolgáltatás felhasználói számára. Győződjön meg arról, hogy a bérlő felhasználói megfelelnek a megfelelő szolgáltatáshoz szükséges jelszóparamétereknek a jelszó kezdeti beállításakor vagy az SSPR befejezésekor.

1. lépés: Normalizálás

Egy új jelszó először egy normalizálási folyamaton megy keresztül. Ez a technika lehetővé teszi, hogy a tiltott jelszavak kis halmaza sokkal nagyobb, potenciálisan gyenge jelszavakra legyen leképezve.

A normalizálás két részből áll:

Az összes nagybetű kisbetűssé változik.

Ezután gyakori karakterhelyettesítéseket hajtunk végre, például az alábbi példában:

Eredeti betű Helyettesítő betű 0 o 0 l $ s @ a

Vegyük a következő példát:

- Az "üres" jelszó be van tiltva.

- A felhasználó megpróbálja a jelszavát "Bl@nK" értékre módosítani.

- Annak ellenére, hogy a "Bl@nk" nincs tiltva, a normalizálási folyamat ezt a jelszót "üres" értékre konvertálja.

- Ezt a jelszót a rendszer elutasítja.

2. lépés: Ellenőrizze, hogy a jelszó tiltott-e

Ezután a rendszer megvizsgálja a jelszót az egyéb egyező viselkedéshez, és létrehoz egy pontszámot. Ez a végső pontszám határozza meg, hogy a jelszóváltoztatási kérelmet elfogadják vagy elutasítják-e.

Fuzzy egyező viselkedés

A normalizált jelszóban a rendszer homályos egyezést használ annak azonosítására, hogy tartalmaz-e olyan jelszót, amely megtalálható a globális vagy az egyéni tiltott jelszólistákon. Az egyeztetési folyamat egy (1) összehasonlítás szerkesztési távolságán alapul.

Vegyük a következő példát:

Az "abcdef" jelszó be van tiltva.

A felhasználó a következőre próbálja módosítani a jelszavát:

- "abcdeg" – az utolsó karakter "f" karakterről "g" értékre változott

- 'abcdefg' - 'g' hozzáfűzve a végéhez

- "abcde" – a záró "f" törölve lett a végből

A fenti jelszavak mindegyike nem felel meg kifejezetten az "abcdef" tiltott jelszónak.

Mivel azonban az egyes példák az "abcdef" tiltott kifejezés 1-től való szerkesztési távolságán belül vannak, mindegyik az "abcdef" kifejezéssel egyezőnek tekinthető.

Ezeket a jelszavakat a rendszer elutasítja.

Részszűrési egyeztetés (adott feltételek szerint)

A normalizált jelszóban az alsztring-egyeztetés használatával ellenőrizheti a felhasználó vezeték- és utónevét, valamint a bérlő nevét. A bérlő nevének egyeztetése nem történik meg az AD DS-tartományvezérlőn a helyszíni hibrid forgatókönyvek jelszavainak érvényesítésekor.

Fontos

A részszűrési egyezés csak a legalább négy karakter hosszúságú nevekre és egyéb kifejezésekre érvényes.

Vegyük a következő példát:

- Egy Szavazás nevű felhasználó, aki vissza szeretné állítani a jelszavát a "p0LL23fb" értékre.

- A normalizálás után ez a jelszó "poll23fb" lesz.

- A részszűrési egyezés azt állapítja meg, hogy a jelszó tartalmazza a felhasználó "Szavazás" utónevét.

- Annak ellenére, hogy a "poll23fb" nem szerepelt kifejezetten egyik tiltott jelszólistán sem, az összevonási egyezés a "Szavazás" szót találta a jelszóban.

- Ezt a jelszót a rendszer elutasítja.

Pontszám számítása

A következő lépés a letiltott jelszavak összes példányának azonosítása a felhasználó normalizált új jelszavában. A pontok hozzárendelése a következő feltételek alapján történt:

- A felhasználó jelszavában található összes tiltott jelszó egy pontot kap.

- Minden olyan karakter, amely nem része a tiltott jelszónak, egy pontot kap.

- A jelszónak legalább öt (5) pontnak kell lennie az elfogadáshoz.

A következő két példaforgatókönyv esetében a Contoso a Microsoft Entra Password Protectiont használja, és a "contoso" szerepel az egyéni tiltott jelszólistán. Tegyük fel azt is, hogy az "üres" szerepel a globális listán.

A következő példaforgatókönyvben a felhasználó "C0ntos0Blank12" értékre módosítja a jelszavát:

A normalizálás után ez a jelszó "contosoblank12" lesz.

A megfelelő folyamat megállapítja, hogy ez a jelszó két tiltott jelszót tartalmaz: "contoso" és "blank".

Ez a jelszó a következő pontszámot kapja:

[contoso] + [üres] + [1] + [2] = 4 pont

Mivel ez a jelszó öt (5) pont alatt van, a rendszer elutasítja.

Nézzünk meg egy kicsit más példát, amely bemutatja, hogy a jelszó összetettebbsége hogyan hozhatja létre a szükséges számú elfogadandó pontot. A következő példaforgatókönyvben a felhasználó a jelszavát "ContoS0Bl@nkf9!" értékre módosítja:

A normalizálás után ez a jelszó "contosoblankf9!" lesz.

A megfelelő folyamat megállapítja, hogy ez a jelszó két tiltott jelszót tartalmaz: "contoso" és "blank".

Ez a jelszó a következő pontszámot kapja:

[contoso] + [üres] + [f] + [9] + [!] = 5 pont

Mivel ez a jelszó legalább öt (5) pont, elfogadjuk.

Fontos

A tiltott jelszóalgoritmus és a globálisan tiltott jelszólista bármikor változhat az Azure-ban a folyamatos biztonsági elemzések és kutatások alapján.

A hibrid forgatókönyvekben a helyszíni TARTOMÁNYVEZÉRLŐ-ügynök szolgáltatás esetében a frissített algoritmusok csak a DC-ügynök szoftverének frissítése után lépnek érvénybe.

Mit látnak a felhasználók?

Amikor egy felhasználó megpróbál alaphelyzetbe állítani vagy módosítani egy jelszót egy tiltottra, az alábbi hibaüzenetek egyike jelenik meg:

"Sajnos a jelszó tartalmaz egy szót, kifejezést vagy mintát, amely könnyen kitalálhatóvá teszi a jelszót. Próbálkozzon újra egy másik jelszóval."

"Túl sokszor láttuk már ezt a jelszót. Válasszon valamit, amit nehezebb kitalálni."

"Olyan jelszót válasszon, amelyet nehezebb kitalálni az emberek számára."

Licenckövetelmények

| Felhasználók | Microsoft Entra Password Protection globálisan tiltott jelszólistával | Microsoft Entra Password Protection egyéni tiltott jelszólistával |

|---|---|---|

| Csak felhőalapú felhasználók | Microsoft Entra ID Ingyenes | Microsoft Entra ID P1 vagy P2 |

| Helyszíni AD DS-ből szinkronizált felhasználók | Microsoft Entra ID P1 vagy P2 | Microsoft Entra ID P1 vagy P2 |

Feljegyzés

A microsoft Entra-azonosítóval nem szinkronizált helyszíni AD DS-felhasználók a szinkronizált felhasználók meglévő licencelése alapján is élvezhetik a Microsoft Entra Password Protection előnyeit.

A licenceléssel kapcsolatos további információkért lásd a Microsoft Entra díjszabási webhelyét.

Következő lépések

Az egyéni tiltott jelszólista használatának megkezdéséhez végezze el az alábbi oktatóanyagot:

Ezután engedélyezheti a helyszíni Microsoft Entra Password Protection szolgáltatást is.