Jelszó nélküli biztonsági kulcs bejelentkezésének engedélyezése a helyszíni erőforrásokba a Microsoft Entra ID használatával

Ez a témakör bemutatja, hogyan engedélyezheti a jelszó nélküli hitelesítést a helyszíni erőforrások számára a Windows 10 2004-es vagy újabb verzióját futtató eszközökkel rendelkező környezetek számára. Az eszközök lehetnek Microsoft Entra-hez csatlakozók vagy a Microsoft Entra hibrid csatlakoztatása. Ez a jelszó nélküli hitelesítési funkció zökkenőmentes egyszeri bejelentkezést (SSO) biztosít a helyszíni erőforrások számára, ha Microsoft-kompatibilis biztonsági kulcsokat használ, vagy Vállalati Windows Hello felhőbeli megbízhatósággal.

Egyszeri bejelentkezés használata helyszíni erőforrásokba FIDO2-kulcsok használatával

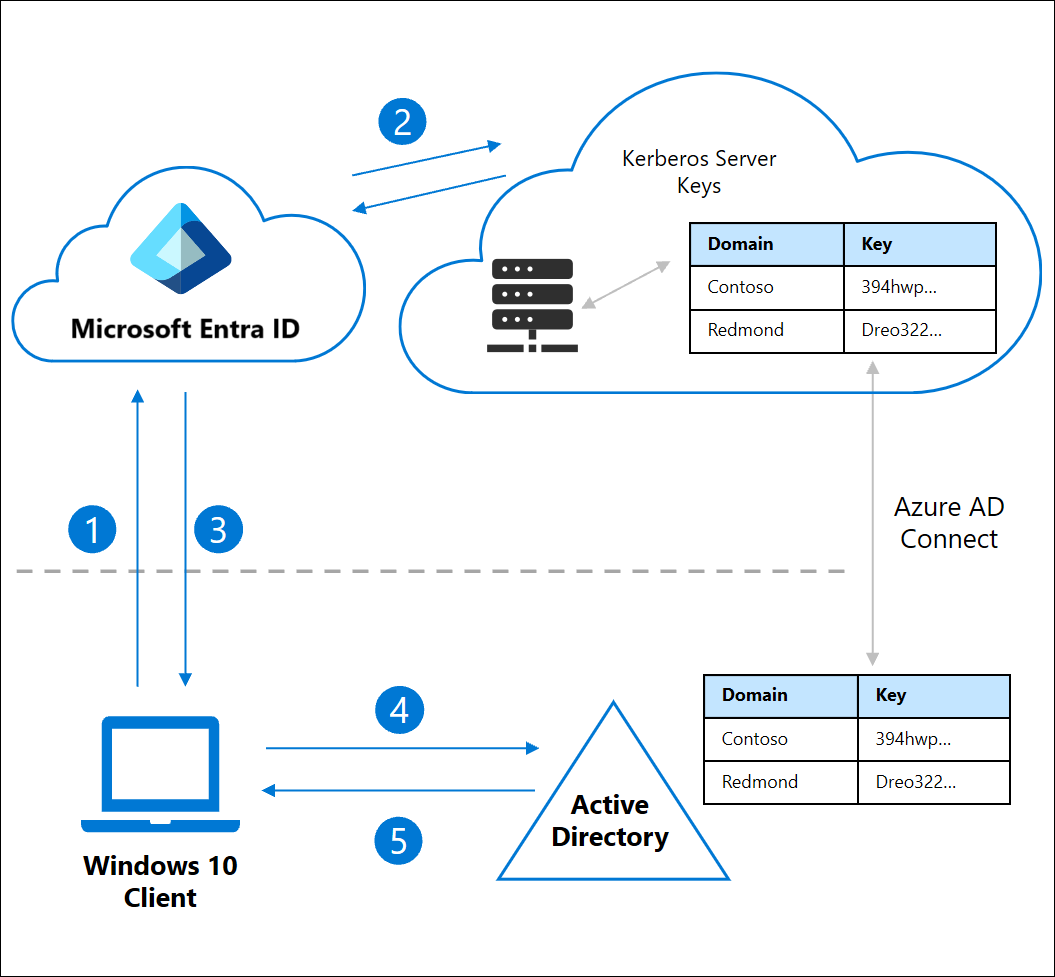

A Microsoft Entra ID egy vagy több Active Directory-tartományhoz Kerberos-jegykiadó jegyeket (TGT-ket) tud kibocsátani. Ezzel a funkcióval a felhasználók modern hitelesítő adatokkal, például FIDO2 biztonsági kulcsokkal jelentkezhetnek be a Windowsba, majd hozzáférhetnek a hagyományos Active Directory-alapú erőforrásokhoz. A Kerberos-szolgáltatásjegyeket és -engedélyezést továbbra is a helyi Active Directory tartományvezérlők (DCs) vezérlik.

A rendszer létrehoz egy Microsoft Entra Kerberos-kiszolgálóobjektumot a helyi Active Directory-példányban, majd biztonságosan közzéteszi a Microsoft Entra-azonosítóban. Az objektum nincs fizikai kiszolgálóhoz társítva. Ez egyszerűen egy erőforrás, amelyet a Microsoft Entra ID használhat Kerberos TGT-k létrehozásához az Active Directory-tartományhoz.

A felhasználó FIDO2 biztonsági kulccsal jelentkezik be egy Windows 10-eszközre, és hitelesíti a Microsoft Entra-azonosítót.

A Microsoft Entra ID ellenőrzi a könyvtárat a felhasználó helyi Active Directory tartományának megfelelő Kerberos Server-kulcshoz.

A Microsoft Entra ID létrehoz egy Kerberos TGT-t a felhasználó helyi Active Directory tartományához. A TGT csak a felhasználó SID-jét tartalmazza, és nem tartalmaz engedélyezési adatokat.

A TGT visszakerül az ügyfélhez a felhasználó Microsoft Entra elsődleges frissítési jogkivonatával (PRT) együtt.

Az ügyfélszámítógép kapcsolatba lép egy helyi Active Directory tartományvezérlővel, és egy teljesen formázott TGT részleges TGT-ével kereskedik.

Az ügyfélszámítógép már rendelkezik Microsoft Entra PRT-vel és teljes Active Directory TGT-vel, és hozzáférhet a felhőbeli és a helyszíni erőforrásokhoz is.

Előfeltételek

A cikkben szereplő eljárások megkezdése előtt a szervezetnek végre kell hajtania a szervezet hozzáférési kulcsainak engedélyezése (FIDO2) című szakasz utasításait.

A következő rendszerkövetelményeknek is meg kell felelnie:

Az eszközöknek a Windows 10 2004-es vagy újabb verzióját kell futtatniuk.

A Windows Server tartományvezérlőinek Windows Server 2016 vagy újabb rendszert kell futtatniuk, és a következő kiszolgálókhoz kell telepíteniük a javításokat:

AES256_HMAC_SHA1 a hálózati biztonság esetén engedélyezni kell: A Kerberos-házirend számára engedélyezett titkosítási típusok konfigurálása a tartományvezérlőkön van konfigurálva .

Rendelkezik a forgatókönyv lépéseinek elvégzéséhez szükséges hitelesítő adatokkal:

- Egy Active Directory-felhasználó, aki egy tartomány Tartománygazdák csoportjának tagja, és egy erdő Vállalati rendszergazdák csoportjának tagja. Más néven $domainCred.

- Egy Microsoft Entra-felhasználó, aki tagja a globális rendszergazdák szerepkörnek. Más néven $cloudCred.

A felhasználóknak a Következő Microsoft Entra-attribútumokkal kell rendelkezniük a Microsoft Entra Connecten keresztül:

onPremisesSamAccountName(accountNamea Microsoft Entra Connectben)onPremisesDomainName(domainFQDNa Microsoft Entra Connectben)onPremisesSecurityIdentifier(objectSIDa Microsoft Entra Connectben)

A Microsoft Entra Connect alapértelmezés szerint szinkronizálja ezeket az attribútumokat. Ha módosítja a szinkronizálni kívánt attribútumokat, győződjön meg arról, hogy kiválasztja

accountNamea ,domainFQDNésobjectSIDa szinkronizálást.

Támogatott esetek

A cikkben szereplő forgatókönyv támogatja az egyszeri bejelentkezést mindkét esetben:

- Felhőbeli erőforrások, például a Microsoft 365 és más, SAML-kompatibilis alkalmazások.

- Helyszíni erőforrások és windowsos, webhelyekre integrált hitelesítés. Az erőforrások tartalmazhatnak olyan webhelyeket és SharePoint-webhelyeket, amelyek IIS-hitelesítést és/vagy NTLM-hitelesítést használó erőforrásokat igényelnek.

Nem támogatott forgatókönyvek

A következő forgatókönyvek nem támogatottak:

- Windows Server Active Directory tartományi szolgáltatások (AD DS)-hez csatlakoztatott (csak helyszíni eszközök) üzembe helyezése.

- Távoli asztali protokoll (RDP), virtuális asztali infrastruktúra (VDI) és Citrix-forgatókönyvek biztonsági kulcs használatával.

- S/MIME biztonsági kulcs használatával.

- Futtatás biztonsági kulccsal.

- Jelentkezzen be egy kiszolgálóra egy biztonsági kulccsal.

A AzureADHybridAuthenticationManagement modul telepítése

A AzureADHybridAuthenticationManagement modul FIDO2 felügyeleti funkciókat biztosít a rendszergazdák számára.

Nyisson meg egy PowerShell-parancssort a Futtatás rendszergazdaként lehetőséggel.

Telepítse a modult

AzureADHybridAuthenticationManagement:# First, ensure TLS 1.2 for PowerShell gallery access. [Net.ServicePointManager]::SecurityProtocol = [Net.ServicePointManager]::SecurityProtocol -bor [Net.SecurityProtocolType]::Tls12 # Install the AzureADHybridAuthenticationManagement PowerShell module. Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber

Feljegyzés

- A

AzureADHybridAuthenticationManagementmodul az AzureADPreview PowerShell-modult használja a Microsoft Entra speciális felügyeleti funkcióinak biztosítására. Ha az Azure Active Directory PowerShell-modul már telepítve van a helyi számítógépen, az itt ismertetett telepítés ütközés miatt meghiúsulhat. A telepítés során előforduló ütközések elkerülése érdekében mindenképpen vegye fel a "-AllowClobber" beállításjelzőt. - A modult bármely olyan számítógépre telepítheti

AzureADHybridAuthenticationManagement, amelyről hozzáférhet a helyi Active Directory tartományvezérlőhöz, anélkül, hogy a Microsoft Entra Connect-megoldástól függenie kéne. - A

AzureADHybridAuthenticationManagementmodul a PowerShell-galéria keresztül van elosztva. A PowerShell-galéria a PowerShell-tartalmak központi adattára. Ebben hasznos PowerShell-modulokat találhat, amelyek PowerShell-parancsokat és DSC-erőforrásokat tartalmaznak.

Kerberos Server-objektum létrehozása

A rendszergazdák a AzureADHybridAuthenticationManagement modul használatával létrehoznak egy Microsoft Entra Kerberos-kiszolgálóobjektumot a helyszíni címtárukban.

Futtassa a következő lépéseket a szervezet minden olyan tartományában és erdőjében, amely Microsoft Entra-felhasználókat tartalmaz:

- Nyisson meg egy PowerShell-parancssort a Futtatás rendszergazdaként lehetőséggel.

- Futtassa az alábbi PowerShell-parancsokat egy új Microsoft Entra Kerberos-kiszolgálóobjektum létrehozásához mind a helyi Active Directory tartományában, mind a Microsoft Entra-bérlőben.

Az Azure Cloud kiválasztása (az alapértelmezett érték az Azure Commercial)

Alapértelmezés szerint a Set-AzureADKerberosSever parancsmag a kereskedelmi felhővégpontokat használja. Ha a Kerberost egy másik felhőkörnyezetben konfigurálja, be kell állítania a parancsmagot a megadott felhő használatára.

Az elérhető felhők listájának és a módosításhoz szükséges numerikus értéknek a lekéréséhez futtassa a következőket:

Get-AzureADKerberosServerEndpoint

Példakimenet:

Current Endpoint = 0(Public)

Supported Endpoints:

0 :Public

1 :China

2 :Us Government

Jegyezze fel a kívánt felhőkörnyezet melletti numerikus értéket .

A kívánt felhőkörnyezet beállításához futtassa a következőket:

(Példa: Us Government Cloud esetén)

Set-AzureADKerberosServerEndpoint -TargetEndpoint 2

1. példa az összes hitelesítő adat megadására

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory Global Administrator username and password.

$cloudCred = Get-Credential -Message 'An Active Directory user who is a member of the Global Administrators group for Azure AD.'

# Enter a Domain Administrator username and password.

$domainCred = Get-Credential -Message 'An Active Directory user who is a member of the Domain Admins group.'

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

2. példa a felhőalapú hitelesítő adatok kérésére

Feljegyzés

Ha tartományhoz csatlakoztatott gépen dolgozik tartományi rendszergazdai jogosultságokkal rendelkező fiókkal, kihagyhatja a "-DomainCredential" paramétert. Ha a "-DomainCredential" paraméter nincs megadva, a rendszer az aktuális Windows bejelentkezési hitelesítő adatokat használja a helyi Active Directory tartományvezérlő eléréséhez.

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory Global Administrator username and password.

$cloudCred = Get-Credential

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Use the current windows login credential to access the on-premises AD.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred

3. példa: Az összes hitelesítő adat kérése modern hitelesítéssel

Feljegyzés

Ha a szervezet védi a jelszóalapú bejelentkezést, és modern hitelesítési módszereket, például többtényezős hitelesítést, FIDO2- vagy intelligenskártya-technológiát kényszerít ki, a -UserPrincipalName paramétert egy globális rendszergazda egyszerű felhasználónévvel (UPN) kell használnia.

- Cserélje le

contoso.corp.comaz alábbi példában a helyi Active Directory tartománynevet. - Cserélje le

administrator@contoso.onmicrosoft.comaz alábbi példában egy globális rendszergazda UPN-jével.

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of a Global Administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Enter a Domain Administrator username and password.

$domainCred = Get-Credential

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Azure AD.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential $domainCred

4. példa: Felhőbeli hitelesítő adatok kérése modern hitelesítéssel

Feljegyzés

Ha tartományhoz csatlakoztatott, tartományi rendszergazdai jogosultságokkal rendelkező fiókkal dolgozik, és a szervezet védi a jelszóalapú bejelentkezést, és modern hitelesítési módszereket, például többtényezős hitelesítést, FIDO2- vagy intelligenskártya-technológiát kényszerít ki, a paramétert globális rendszergazda egyszerű felhasználónévvel (UPN) kell használnia -UserPrincipalName . Kihagyhatja a "-DomainCredential" paramétert.

> - Cserélje le administrator@contoso.onmicrosoft.com az alábbi példában egy globális rendszergazda upn-jével.

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of a Global Administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Azure AD.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName

A Microsoft Entra Kerberos-kiszolgáló megtekintése és ellenőrzése

Az újonnan létrehozott Microsoft Entra Kerberos-kiszolgálót az alábbi paranccsal tekintheti meg és ellenőrizheti:

# When prompted to provide domain credentials use the userprincipalname format for the username instead of domain\username

Get-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential (get-credential)

Ez a parancs a Microsoft Entra Kerberos-kiszolgáló tulajdonságait adja ki. A tulajdonságok áttekintésével ellenőrizheti, hogy minden rendben van-e.

Feljegyzés

Ha egy másik tartományon futtatja a hitelesítő adatokat tartomány\felhasználónév formátumban, az NTLM-en keresztül csatlakozik, majd sikertelen lesz. A tartományi rendszergazda userprincipalname formátumának használata azonban biztosítja, hogy a tartományvezérlőhöz való RPC-kötést a Kerberos megfelelő használatával kísérelje meg. Ha a felhasználók az Active Directory Védett felhasználók biztonsági csoportjában találhatók, hajtsa végre az alábbi lépéseket a probléma megoldásához: Jelentkezzen be másik tartományfelhasználóként az ADConnectben, és ne adja meg a "-domainCredential" értéket. A rendszer az aktuálisan bejelentkezett felhasználó Kerberos-jegyét használja. A végrehajtással whoami /groups ellenőrizheti, hogy a felhasználó rendelkezik-e a szükséges engedélyekkel az Active Directoryban az előző parancs végrehajtásához.

| Tulajdonság | Leírás |

|---|---|

| ID (Azonosító) | Az AD DS DC-objektum egyedi azonosítója. Ezt az azonosítót néha pontnak vagy ágazonosítónak is nevezik. |

| DomainDnsName | Az Active Directory-tartomány DNS-tartományneve. |

| ComputerAccount | A Microsoft Entra Kerberos-kiszolgálóobjektum (a TARTOMÁNYVEZÉRLŐ) számítógépfiók-objektuma. |

| UserAccount | A Microsoft Entra Kerberos-kiszolgáló TGT-titkosítási kulcsát tartalmazó letiltott felhasználói fiók objektum. Ennek a fióknak a tartományneve a következő CN=krbtgt_AzureAD,CN=Users,<Domain-DN>: . |

| KeyVersion | A Microsoft Entra Kerberos-kiszolgáló TGT-titkosítási kulcsának kulcsverziója. A verzió a kulcs létrehozásakor lesz hozzárendelve. A verzió ezután minden alkalommal növekszik, amikor a kulcs el van forgatva. A növekmények replikációs metaadatokon alapulnak, és valószínűleg egynél nagyobbak. A kezdeti KeyVersion például 192272 lehet. A kulcs első elforgatásakor a verzió továbbléphet 212621. Fontos ellenőrizni, hogy a helyszíni objektum KeyVersion és a felhőobjektum CloudKeyVersion tulajdonsága megegyezik-e. |

| KeyUpdatedOn | A Microsoft Entra Kerberos-kiszolgáló TGT-titkosítási kulcsának frissítése vagy létrehozása. |

| KeyUpdatedFrom | Az a tartományvezérlő, ahol a Microsoft Entra Kerberos kiszolgáló TGT-titkosítási kulcsát legutóbb frissítették. |

| CloudId | A Microsoft Entra objektum azonosítója. Meg kell egyeznie a tábla első sorából származó azonosítóval. |

| CloudDomainDnsName | A DomainDnsName a Microsoft Entra objektumból. Meg kell egyeznie a tábla második sorából származó DomainDnsName névnek. |

| CloudKeyVersion | A KeyVersion a Microsoft Entra objektumból. Meg kell egyeznie a táblázat ötödik sorából származó KeyVersion-nak . |

| CloudKeyUpdatedOn | A KeyUpdatedOn a Microsoft Entra objektumból. Meg kell egyeznie a keyUpdatedOn-nak a táblázat hatodik sorából. |

A Microsoft Entra Kerberos-kiszolgálókulcs elforgatása

A Microsoft Entra Kerberos-kiszolgáló titkosítási krbtgt kulcsait rendszeresen el kell forgatni. Javasoljuk, hogy kövesse az összes többi Active Directory DC krbtgt kulcs elforgatásához használt ütemezést .

Figyelmeztetés

Vannak más eszközök is, amelyek elforgathatják a krbtgt kulcsokat. A Microsoft Entra Kerberos-kiszolgáló krbtgt kulcsainak elforgatásához azonban a dokumentumban említett eszközöket kell használnia. Ez biztosítja, hogy a kulcsok mind helyi Active Directory, mind a Microsoft Entra-azonosítóban frissülnek.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred -RotateServerKey

A Microsoft Entra Kerberos-kiszolgáló eltávolítása

Ha vissza szeretné állítani a forgatókönyvet, és el szeretné távolítani a Microsoft Entra Kerberos-kiszolgálót a helyi Active Directory és a Microsoft Entra-azonosítóból, futtassa a következő parancsot:

Remove-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Többerdős és többtartományos forgatókönyvek

A Microsoft Entra Kerberos-kiszolgálóobjektum a Microsoft Entra ID-ban KerberosDomain objektumként jelenik meg. Minden helyi Active Directory tartomány egyetlen KerberosDomain objektumként jelenik meg a Microsoft Entra-azonosítóban.

Tegyük fel például, hogy a szervezetnek van egy Active Directory-erdője két tartománnyal és contoso.comfabrikam.com. Ha úgy dönt, hogy engedélyezi a Microsoft Entra ID számára a Kerberos TGT-k kiállítását az egész erdőre vonatkozóan, két KerberosDomain objektum található a Microsoft Entra ID-ban, az egyik KerberosDomain objektum, contoso.com a másik pedig a fabrikam.com. Ha több Active Directory-erdővel rendelkezik, minden erdő minden tartományához egy KerberosDomain objektum tartozik.

Kövesse a Microsoft Entra-felhasználókat tartalmazó szervezet minden tartományában és erdőjében található Kerberos Server-objektum létrehozása című témakör utasításait.

Ismert viselkedés

Ha a jelszó lejárt, a FIDO-val való bejelentkezés le lesz tiltva. Az elvárás az, hogy a felhasználók visszaállítsák a jelszavukat, mielőtt bejelentkezhetnek a FIDO használatával. Ez a viselkedés a hibrid helyszíni szinkronizált felhasználói bejelentkezésre is vonatkozik Vállalati Windows Hello felhőbeli Kerberos-megbízhatósággal.

Hibaelhárítás és visszajelzés

Ha problémákba ütközik, vagy visszajelzést szeretne megosztani erről a jelszó nélküli biztonsági kulcs bejelentkezési funkcióról, ossza meg a Windows Visszajelzési központ alkalmazáson keresztül az alábbiakat:

- Nyissa meg a Visszajelzési központot, és győződjön meg arról, hogy bejelentkezett.

- Küldjön visszajelzést a következő kategóriák kiválasztásával:

- Kategória: Biztonság és adatvédelem

- Alkategória: FIDO

- A naplók rögzítéséhez használja a Probléma újbóli létrehozása lehetőséget.

Jelszó nélküli biztonsági kulcs bejelentkezése – gyakori kérdések

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Íme néhány válasz a jelszó nélküli bejelentkezésre vonatkozó gyakori kérdésekre:

Működik a jelszó nélküli biztonsági kulcs bejelentkezése a helyszíni környezetben?

A funkció nem működik tiszta helyszíni AD DS-környezetben.

A szervezetem kéttényezős hitelesítést igényel az erőforrások eléréséhez. Mit tehetek ennek a követelménynek a támogatásához?

A biztonsági kulcsok számos különböző formában érhetők el. Lépjen kapcsolatba az eszköz rekord gyártójával, hogy megvitassák, hogyan engedélyezhetők az eszközeik PIN-kóddal vagy biometrikus adatokkal második tényezőként.

Beállíthatnak a rendszergazdák biztonsági kulcsokat?

Dolgozunk ezen a funkció általános rendelkezésre állási (GA) kiadásán.

Hol találom meg a megfelelő biztonsági kulcsokat?

A megfelelő biztonsági kulcsokról további információt a FIDO2 biztonsági kulcsok című témakörben talál.

Mit tehetek, ha elveszítem a biztonsági kulcsomat?

Regisztrált biztonsági kulcs törléséhez jelentkezzen be a myaccount.microsoft.com, majd lépjen a Biztonsági adatok lapra.

Mi a teendő, ha nem tudom azonnal használni a FIDO biztonsági kulcsot a Microsoft Entra hibrid csatlakoztatott gép létrehozása után?

Ha egy hibrid Microsoft Entra csatlakoztatott gépet telepít, a tartományhoz való csatlakozás és az újraindítási folyamat után jelszóval kell bejelentkeznie, és meg kell várnia, hogy a házirend szinkronizálódjon, mielőtt a FIDO biztonsági kulcsával bejelentkezhet.

- Ellenőrizze az aktuális állapotot egy parancssori ablakban való futtatással

dsregcmd /status, és ellenőrizze, hogy az AzureAdJoined és a DomainJoined állapot is IGEN értéken jelenik-e meg. - A szinkronizálás késleltetése a tartományhoz csatlakoztatott eszközök ismert korlátozása, és nem FIDO-specifikus.

Mi a teendő, ha nem tudok egyszeri bejelentkezést kérni az NTLM hálózati erőforrásra, miután bejelentkeztem a FIDO-val, és kapok egy hitelesítőadat-kérést?

Győződjön meg arról, hogy elegendő tartományvezérlő van javítva ahhoz, hogy időben válaszoljon az erőforrás-kérés kiszolgálására. Annak ellenőrzéséhez, hogy egy tartományvezérlő futtatja-e a szolgáltatást, futtassa nltest /dsgetdc:contoso /keylist /kdc, majd tekintse át a kimenetet.

Feljegyzés

A /keylist parancs kapcsolója elérhető a nltest Windows 10 v2004 és újabb ügyfélszámítógépen.

Működnek a FIDO2 biztonsági kulcsok a hibrid környezetben található RODC-vel rendelkező Windows-bejelentkezésekben?

A FIDO2 Windows-bejelentkezés írható tartományvezérlőt keres a felhasználói TGT cseréjéhez. Ha webhelyenként legalább egy írható tartományvezérlője van, a bejelentkezés jól működik.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: