esemény

ápr. 9. 15 - ápr. 10. 12

Kódolhatja a jövőt AI-vel, és kapcsolódhat Java-társokkal és szakértőkkel a JDConf 2025-ben.

RegisztrációEzt a böngészőt már nem támogatjuk.

Frissítsen a Microsoft Edge-re, hogy kihasználhassa a legújabb funkciókat, a biztonsági frissítéseket és a technikai támogatást.

A jogkivonat-védelem (más néven jogkivonat-kötés az iparágban) a jogkivonat-lopással történő támadások csökkentésére törekszik, biztosítva, hogy a jogkivonatok csak a kívánt eszközről legyenek használhatóak. Ha a támadó el tud lopni egy jogkivonatot, eltérítéssel vagy visszajátszással megszemélyesítheti az áldozatot, amíg a jogkivonat le nem jár vagy vissza nem vonódik. A jogkivonatok ellopása viszonylag ritka eseménynek számít, de az abból eredő károk jelentősek lehetnek.

A tokenvédelem kriptográfiailag biztonságos kapcsolatot hoz létre a jogkivonat és az általa kibocsátott eszköz (ügyfélkód) között. Az ügyfél titkos kódja nélkül a kötött jogkivonat használhatatlan. Amikor egy felhasználó Regisztrál egy Windows 10-et vagy újabb eszközt a Microsoft Entra ID-ban, az elsődleges identitása az eszközhöz van kötve. Ez azt jelenti, hogy a szabályzatok biztosítják, hogy az alkalmazások csak a kötött bejelentkezési munkameneti (vagy frissítési) jogkivonatokat használják, más néven elsődleges frissítési jogkivonatokat (PRT-eket) az alkalmazások, amikor hozzáférést kérnek egy erőforráshoz.

Fontos

A jogkivonat-védelem jelenleg nyilvános előzetes verzióban érhető el. Az előzetes verziókkal kapcsolatos további információkért tekintse meg az online szolgáltatások általános licencfeltételeit. Ezzel az előzetes verzióval létrehozunk egy feltételes hozzáférési szabályzatot, amely jogkivonat-védelmet igényel a bejelentkezési jogkivonatokhoz (frissítési jogkivonatokhoz) adott szolgáltatásokhoz. Támogatjuk a bejelentkezési jogkivonatok jogkivonatainak védelmét a Windows-eszközökön az Exchange Online-hoz és a SharePoint Online-hoz hozzáférő asztali alkalmazások feltételes hozzáférésében.

Fontos

A Token Protection a kezdeti nyilvános előzetes kiadás óta a következő módosításokat hajtotta végre:

Megjegyzés

A tartalomban felcserélhetjük a tokeneket, és frissíthetjük a jogkivonatokat. Ha védelmet szeretne biztosítani a Microsoft 365 hozzáférési jogkivonataihoz és az alkalmazás munkamenet-cookie-jaihoz, fontolja meg a megfelelő hálózatellenőrzési kényszerítést.

Ez az előzetes verzió a következő konfigurációkat támogatja az erőforrásokhoz való hozzáféréshez a Token Protection feltételes hozzáférési szabályzatainak alkalmazásával:

A szolgáltatás használatához Microsoft Entra ID P2-licencek szükségesek. Az Ön igényeinek megfelelő licenc megtalálásához lásd: A Microsoft Entra ID általánosan elérhető funkcióinak összehasonlítása.

Megjegyzés

A Token Protection érvényesítése a Microsoft Entra ID-védelem része, és általános rendelkezésre állás esetén a P2 licenc része lesz.

A felhasználók számára a jogkivonatok védelmének kikényszerítésére szolgáló feltételes hozzáférési szabályzat üzembe helyezésének láthatatlannak kell lennie, ha kompatibilis ügyfélplatformokat használ regisztrált eszközökön és kompatibilis alkalmazásokon.

Az alkalmazás- vagy eszközkompatibilitás miatti felhasználói fennakadások valószínűségének minimalizálása érdekében javasoljuk a következőket:

Ez a folyamat segít felmérni a felhasználók ügyfél- és alkalmazáskompatibilitását a jogkivonatok védelmének érvényesítéséhez.

Ennek a funkciónak a lehetséges célpontjai azok a felhasználók, akik speciális szerepköröket végeznek, mint a privileged hozzáférési biztonsági szinteken leírtak. Javasoljuk, hogy kezdjen el egy kis részhalmazzal való próbaüzemet.

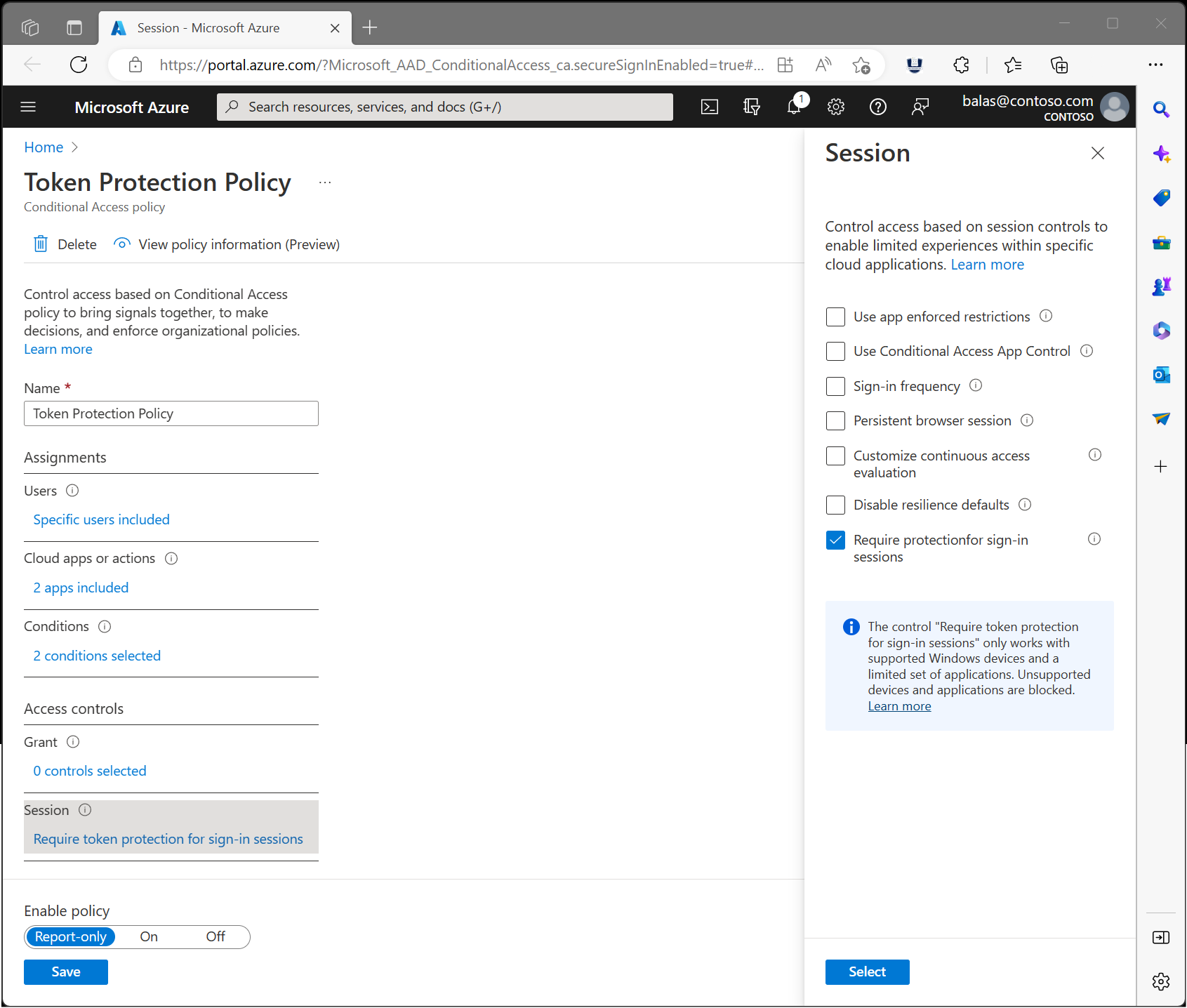

Az alábbi lépések segítenek létrehozni egy feltételes hozzáférési szabályzatot, amely jogkivonat-védelmet igényel az Exchange Online-hoz és a SharePoint Online-hoz Windows-eszközökön.

A Kiválasztás csoportban válassza ki az előnézet által támogatott alábbi alkalmazásokat:

Figyelmeztetés

A feltételes hozzáférési szabályzatot csak ezekhez az alkalmazásokhoz kell konfigurálni. Az Office 365-alkalmazáscsoport kiválasztása nem várt hibákat okozhat. Ez kivétel az általános szabály alól, amely szerint az Office 365-alkalmazáscsoportot feltételes hozzáférési szabályzatban kell kiválasztani.

Válassza a Kiválasztás lehetőséget

Figyelmeztetés

Ha nem konfigurálja az Ügyfélalkalmazások feltételt, vagy nem hagyja ki a böngészőt , az MSAL.js használó alkalmazásokat, például a Teams Webet letilthatja.

Miután a rendszergazdák megerősítették a beállításokat a csak jelentéskészítési móddal, a házirend engedélyezése kapcsolót áthelyezhetik a Csak jelentés módról a Be értékre.

A jogkivonat-védelem feltételes hozzáférés kényszerítésének monitorozása a kényszerítés előtt és után.

A Microsoft Entra bejelentkezési naplója segítségével ellenőrizheti, hogy a jogkivonatvédelmi kényszerítési szabályzat eredménye csak jelentés módban vagy engedélyezett módban van-e.

A Log Analytics használatával lekérdezheti a bejelentkezési naplókat (interaktív és nem interaktív) a jogkivonatvédelmi kényszerítési hiba miatt blokkolt kérések esetében.

Íme egy minta Log Analytics-lekérdezés, amely az elmúlt hét nap nem interaktív bejelentkezési naplóit keresi, kiemelve a Letiltva vagy az Alkalmazás által engedélyezett kérelmeket. Ezek a lekérdezések csak minták, és változhatnak.

Megjegyzés

Bejelentkezési naplók kimenete: A "enforcedSessionControls" és a "sessionControlsNotSatisfied" sztring értéke 2023 júniusának végén "Kötés" értékről "SignInTokenProtection" értékre módosult. A bejelentkezési napló adataival kapcsolatos lekérdezéseket frissíteni kell, hogy tükrözzék ezt a változást. A példák mindkét értéket lefedik, így előzményadatokat is tartalmazhatnak.

//Per Apps query

// Select the log you want to query (SigninLogs or AADNonInteractiveUserSignInLogs )

//SigninLogs

AADNonInteractiveUserSignInLogs

// Adjust the time range below

| where TimeGenerated > ago(7d)

| project Id,ConditionalAccessPolicies, Status,UserPrincipalName, AppDisplayName, ResourceDisplayName

| where ConditionalAccessPolicies != "[]"

| where ResourceDisplayName == "Office 365 Exchange Online" or ResourceDisplayName =="Office 365 SharePoint Online"

//Add userPrinicpalName if you want to filter

// | where UserPrincipalName =="<user_principal_Name>"

| mv-expand todynamic(ConditionalAccessPolicies)

| where ConditionalAccessPolicies ["enforcedSessionControls"] contains '["Binding"]' or ConditionalAccessPolicies ["enforcedSessionControls"] contains '["SignInTokenProtection"]'

| where ConditionalAccessPolicies.result !="reportOnlyNotApplied" and ConditionalAccessPolicies.result !="notApplied"

| extend SessionNotSatisfyResult = ConditionalAccessPolicies["sessionControlsNotSatisfied"]

| extend Result = case (SessionNotSatisfyResult contains 'SignInTokenProtection' or SessionNotSatisfyResult contains 'SignInTokenProtection', 'Block','Allow')

| summarize by Id,UserPrincipalName, AppDisplayName, Result

| summarize Requests = count(), Users = dcount(UserPrincipalName), Block = countif(Result == "Block"), Allow = countif(Result == "Allow"), BlockedUsers = dcountif(UserPrincipalName, Result == "Block") by AppDisplayName

| extend PctAllowed = round(100.0 * Allow/(Allow+Block), 2)

| sort by Requests desc

Az előző lekérdezés eredményének hasonlónak kell lennie az alábbi képernyőképhez:

Az alábbi lekérdezési példa az elmúlt hét nap nem interaktív bejelentkezési naplóit vizsgálja, kiemelve a Letiltva és a Felhasználó által engedélyezett kérelmeket.

//Per users query

// Select the log you want to query (SigninLogs or AADNonInteractiveUserSignInLogs )

//SigninLogs

AADNonInteractiveUserSignInLogs

// Adjust the time range below

| where TimeGenerated > ago(7d)

| project Id,ConditionalAccessPolicies, UserPrincipalName, AppDisplayName, ResourceDisplayName

| where ConditionalAccessPolicies != "[]"

| where ResourceDisplayName == "Office 365 Exchange Online" or ResourceDisplayName =="Office 365 SharePoint Online"

//Add userPrincipalName if you want to filter

// | where UserPrincipalName =="<user_principal_Name>"

| mv-expand todynamic(ConditionalAccessPolicies)

| where ConditionalAccessPolicies ["enforcedSessionControls"] contains '["Binding"]' or ConditionalAccessPolicies ["enforcedSessionControls"] contains '["SignInTokenProtection"]'

| where ConditionalAccessPolicies.result !="reportOnlyNotApplied" and ConditionalAccessPolicies.result !="notApplied"

| extend SessionNotSatisfyResult = ConditionalAccessPolicies.sessionControlsNotSatisfied

| extend Result = case (SessionNotSatisfyResult contains 'SignInTokenProtection' or SessionNotSatisfyResult contains 'SignInTokenProtection', 'Block','Allow')

| summarize by Id, UserPrincipalName, AppDisplayName, ResourceDisplayName,Result

| summarize Requests = count(),Block = countif(Result == "Block"), Allow = countif(Result == "Allow") by UserPrincipalName, AppDisplayName,ResourceDisplayName

| extend PctAllowed = round(100.0 * Allow/(Allow+Block), 2)

| sort by UserPrincipalName asc

esemény

ápr. 9. 15 - ápr. 10. 12

Kódolhatja a jövőt AI-vel, és kapcsolódhat Java-társokkal és szakértőkkel a JDConf 2025-ben.

RegisztrációOktatás

Modul

Examine Microsoft Entra ID Protection - Training

This module examines how Azure Identity Protection provides organizations the same protection systems used by Microsoft to secure identities. MS-102

Tanúsítvány

Microsoft Certified: Information Protection and Compliance Administrator Associate - Certifications

Demonstrer de grundlæggende principper for datasikkerhed, livscyklusstyring, informationssikkerhed og overholdelse af angivne standarder for at beskytte en Microsoft 365-udrulning.

Dokumentáció

Continuous access evaluation in Microsoft Entra - Microsoft Entra ID

Responding to changes in user state faster with continuous access evaluation in Microsoft Entra

Session controls in Conditional Access policy - Microsoft Entra ID

What are session controls in a Microsoft Entra Conditional Access policy

Conditional Access adaptive session lifetime policies - Microsoft Entra ID

Learn where and when to use adaptive session lifetimes in Conditional Access policies.