Oktatóanyag: Kétirányú erdőmegbízhatóság létrehozása a Microsoft Entra Domain Servicesben helyszíni tartománnyal

Erdőszintű megbízhatósági kapcsolatot hozhat létre a Microsoft Entra Domain Services és a helyszíni AD DS-környezetek között. Az erdőmegbízhatósági kapcsolat lehetővé teszi a felhasználók, alkalmazások és számítógépek hitelesítését egy helyszíni tartományon a domain Services által felügyelt tartományból. Az erdőszintű megbízhatóság segíthet a felhasználóknak az erőforrások elérésében olyan helyzetekben, mint például:

- Olyan környezetek, ahol nem lehet szinkronizálni a jelszókivonatokat, vagy ahol a felhasználók kizárólag intelligens kártyákkal jelentkeznek be, és nem tudják a jelszavukat.

- Olyan hibrid forgatókönyvek, amelyek helyszíni tartományokhoz való hozzáférést igényelnek.

Az erdőszintű megbízhatóság létrehozásakor három lehetséges irány közül választhat, attól függően, hogy a felhasználóknak hogyan kell hozzáférnie az erőforrásokhoz. A Domain Services csak az erdőmegbízhatóságokat támogatja. A helyszíni gyermek domian külső megbízhatósága nem támogatott.

| Megbízhatósági irány | Felhasználói hozzáférés |

|---|---|

| Kétirányú | Lehetővé teszi, hogy a felügyelt és a helyszíni tartomány felhasználói is hozzáférjenek mindkét tartományban lévő erőforrásokhoz. |

| Egyirányú kimenő | Lehetővé teszi a helyszíni tartomány felhasználói számára, hogy hozzáférjenek a felügyelt tartomány erőforrásaihoz, de nem fordítva. |

| Egyirányú bejövő | Lehetővé teszi, hogy a felügyelt tartomány felhasználói hozzáférjenek a helyszíni tartomány erőforrásaihoz. |

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- DNS konfigurálása helyszíni AD DS-tartományban a Domain Services-kapcsolat támogatásához

- Kétirányú erdőmegbízhatóság létrehozása a felügyelt tartomány és a helyszíni tartomány között

- Az erdő megbízhatósági kapcsolatának tesztelése és ellenőrzése hitelesítéshez és erőforrás-hozzáféréshez

Ha nem rendelkezik Azure-előfizetéssel, a kezdés előtt hozzon létre egy fiókot .

Előfeltételek

Az oktatóanyag elvégzéséhez a következő erőforrásokra és jogosultságokra van szüksége:

- Aktív Azure-előfizetés.

- Ha nem rendelkezik Azure-előfizetéssel, hozzon létre egy fiókot.

- Az előfizetéséhez társított Microsoft Entra-bérlő, amely egy helyszíni vagy egy csak felhőalapú címtárral van szinkronizálva.

- Szükség esetén hozzon létre egy Microsoft Entra-bérlőt, vagy rendelje hozzá az Azure-előfizetést a fiókjához.

- Egyéni DNS-tartománynévvel és érvényes SSL-tanúsítvánnyal konfigurált domain Services által felügyelt tartomány.

- Olyan helyi Active Directory tartomány, amely VPN- vagy ExpressRoute-kapcsolaton keresztül érhető el a felügyelt tartományból.

- Az application Rendszergazda istrator and Groups Rendszergazda istrator Microsoft Entra szerepköröket a bérlőben a Domain Services-példány módosításához.

- Egy tartományi Rendszergazda fiók a helyszíni tartományban, amely rendelkezik a megbízhatósági kapcsolatok létrehozásához és ellenőrzéséhez szükséges engedélyekkel.

Fontos

A felügyelt tartományhoz legalább vállalati termékváltozatot kell használnia. Szükség esetén módosítsa egy felügyelt tartomány termékváltozatát.

Jelentkezzen be a Microsoft Entra felügyeleti központba

Ebben az oktatóanyagban a Tartományi szolgáltatásokból származó kimenő erdőmegbízhatóságot hozza létre és konfigurálja a Microsoft Entra felügyeleti központ használatával. Első lépésként jelentkezzen be a Microsoft Entra felügyeleti központjába.

Hálózati szempontok

A Domain Services-erdőt üzemeltető virtuális hálózatnak VPN- vagy ExpressRoute-kapcsolatra van szüksége a helyi Active Directory. Az alkalmazásoknak és szolgáltatásoknak hálózati kapcsolatra is szükségük van a Domain Services-erdőt üzemeltető virtuális hálózathoz. A Domain Services-erdőhöz való hálózati kapcsolatnak mindig be kell kapcsolnia és stabilnak kell lennie, különben előfordulhat, hogy a felhasználók nem hitelesítik vagy érik el az erőforrásokat.

Mielőtt konfigurálna egy erdőszintű megbízhatóságot a Domain Servicesben, győződjön meg arról, hogy az Azure és a helyszíni környezet közötti hálózatkezelés megfelel az alábbi követelményeknek:

- Győződjön meg arról, hogy a tűzfalportok engedélyezik a megbízhatóság létrehozásához és használatához szükséges forgalmat. Ha további információra van szüksége arról, hogy mely portok legyenek nyitva a megbízhatóság használatához, olvassa el az AD DS-megbízhatósági kapcsolatok tűzfalbeállításainak konfigurálása című témakört.

- Használjon privát IP-címeket. Ne támaszkodja a DHCP-t dinamikus IP-címhozzárendeléssel.

- Kerülje az átfedésben lévő IP-címtereket, hogy a virtuális hálózatok közötti társviszony-létesítés és útválasztás sikeres kommunikációt biztosíthasson az Azure és a helyszíni között.

- Az Azure-beli virtuális hálózatoknak átjáróalhálózatra van szükségük az Azure helyek közötti (S2S) VPN - vagy ExpressRoute-kapcsolat konfigurálásához.

- Hozzon létre olyan alhálózatokat, amely elegendő IP-címmel rendelkezik a forgatókönyv támogatásához.

- Győződjön meg arról, hogy a Domain Services rendelkezik saját alhálózattal, ne ossza meg ezt a virtuális hálózati alhálózatot alkalmazás virtuális gépekkel és szolgáltatásokkal.

- A társviszonyban található virtuális hálózatok NEM tranzitívak.

- Azure-beli virtuális hálózati társviszonyokat kell létrehozni minden olyan virtuális hálózat között, amelyet a Tartományi szolgáltatások erdőmegbízhatóságát a helyszíni AD DS-környezethez szeretne használni.

- Folyamatos hálózati kapcsolat biztosítása a helyi Active Directory erdőhöz. Ne használjon igény szerinti kapcsolatokat.

- Győződjön meg arról, hogy folyamatos DNS-névfeloldás van a Domain Services-erdő neve és a helyi Active Directory erdő neve között.

DNS konfigurálása a helyszíni tartományban

A felügyelt tartomány helyszíni környezetből való helyes feloldásához előfordulhat, hogy továbbítókat kell hozzáadnia a meglévő DNS-kiszolgálókhoz. Ha a helyszíni környezetet úgy szeretné konfigurálni, hogy kommunikáljon a felügyelt tartománnyal, hajtsa végre a következő lépéseket a helyszíni AD DS-tartományhoz tartozó felügyeleti munkaállomáson:

Válassza a Start> Rendszergazda istrative Tools>DNS lehetőséget.

Válassza ki a DNS-zónát, például aaddscontoso.com.

Válassza a Feltételes továbbítók lehetőséget, majd a jobb gombbal, majd válassza az Új feltételes továbbító lehetőséget...

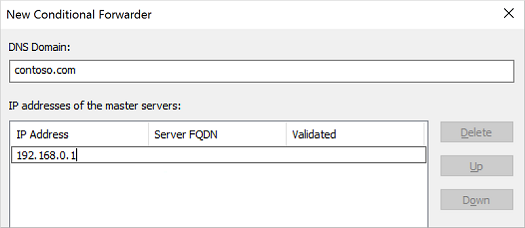

Adja meg a másik DNS-tartományt(például contoso.com), majd adja meg az adott névtér DNS-kiszolgálóinak IP-címét, ahogyan az alábbi példában látható:

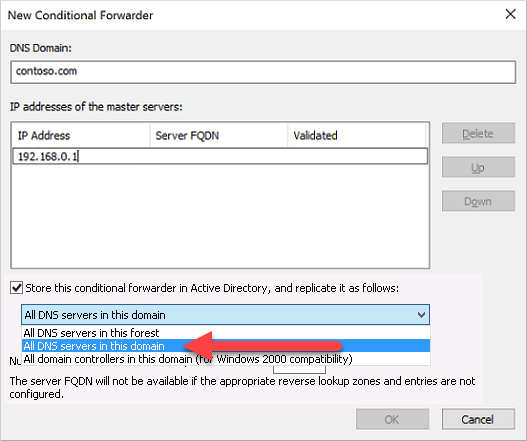

Jelölje be a feltételes továbbító Active Directoryban való tárolására szolgáló jelölőnégyzetet, és replikálja az alábbiak szerint, majd válassza a tartomány összes DNS-kiszolgálójának beállítását az alábbi példában látható módon:

Fontos

Ha a feltételes továbbító a tartomány helyett az erdőben van tárolva, a feltételes továbbító meghiúsul.

A feltételes továbbító létrehozásához válassza az OK gombot.

Kétirányú erdőmegbízhatóság létrehozása a helyszíni tartományban

A helyszíni AD DS-tartománynak kétirányú erdőmegbízhatóságra van szüksége a felügyelt tartományhoz. Ezt a megbízhatóságot manuálisan kell létrehozni a helyszíni AD DS-tartományban; nem hozható létre a Microsoft Entra felügyeleti központból.

Ha kétirányú megbízhatóságot szeretne konfigurálni a helyszíni AD DS-tartományban, hajtsa végre a következő lépéseket tartományként Rendszergazda a helyszíni AD DS-tartomány felügyeleti munkaállomásáról:

- Válassza a Start Rendszergazda istrative Tools> Active Directory-tartomány s and Trusts (Indítás> Active Directory-tartomány és megbízhatósági kapcsolatok lehetőséget.

- Kattintson a jobb gombbal a tartományra, például onprem.contoso.com, majd válassza a Tulajdonságok lehetőséget.

- Válassza a Megbízhatóság lap , majd az Új megbízhatóság lehetőséget.

- Adja meg a Tartományszolgáltatások tartománynév (például aaddscontoso.com) nevét, majd válassza a Tovább gombot.

- Válassza ki az erdőszintű megbízhatósági kapcsolat létrehozásának lehetőségét, majd hozzon létre kétirányú megbízhatósági kapcsolatot.

- Válassza ki, hogy csak ehhez a tartományhoz hozza létre a megbízhatóságot. A következő lépésben a felügyelt tartomány Microsoft Entra felügyeleti központjában hozza létre a megbízhatóságot.

- Válassza az erdőszintű hitelesítést, majd adjon meg és erősítse meg a megbízhatósági jelszót. Ugyanez a jelszó a Következő szakaszban a Microsoft Entra felügyeleti központban is be van írva.

- Lépjen végig a következő néhány alapértelmezett beállítással rendelkező ablakban, majd válassza a Nem lehetőséget , ne erősítse meg a kimenő megbízhatóságot.

- Válassza a Befejezés lehetőséget.

Ha az erdő megbízhatóságára már nincs szükség egy környezethez, végezze el az alábbi lépéseket tartományként Rendszergazda a helyszíni tartományból való eltávolításához:

- Válassza a Start Rendszergazda istrative Tools> Active Directory-tartomány s and Trusts (Indítás> Active Directory-tartomány és megbízhatósági kapcsolatok lehetőséget.

- Kattintson a jobb gombbal a tartományra, például onprem.contoso.com, majd válassza a Tulajdonságok lehetőséget.

- Válassza a Megbízhatóságok lapot, majd a tartományt megbízhatónak (bejövő megbízhatósági) használó tartományok lehetőséget, kattintson az eltávolítani kívánt megbízhatósági kapcsolatra, majd az Eltávolítás gombra.

- A Megbízhatóságok lap tartomány által megbízhatónak minősülő tartományok (kimenő megbízhatóságok) területén kattintson az eltávolítani kívánt megbízhatósági kapcsolatra, majd az Eltávolítás gombra.

- Kattintson a Nem gombra , és csak a helyi tartományból távolítsa el a megbízhatóságot.

Kétirányú erdőszintű megbízhatóság létrehozása a Domain Servicesben

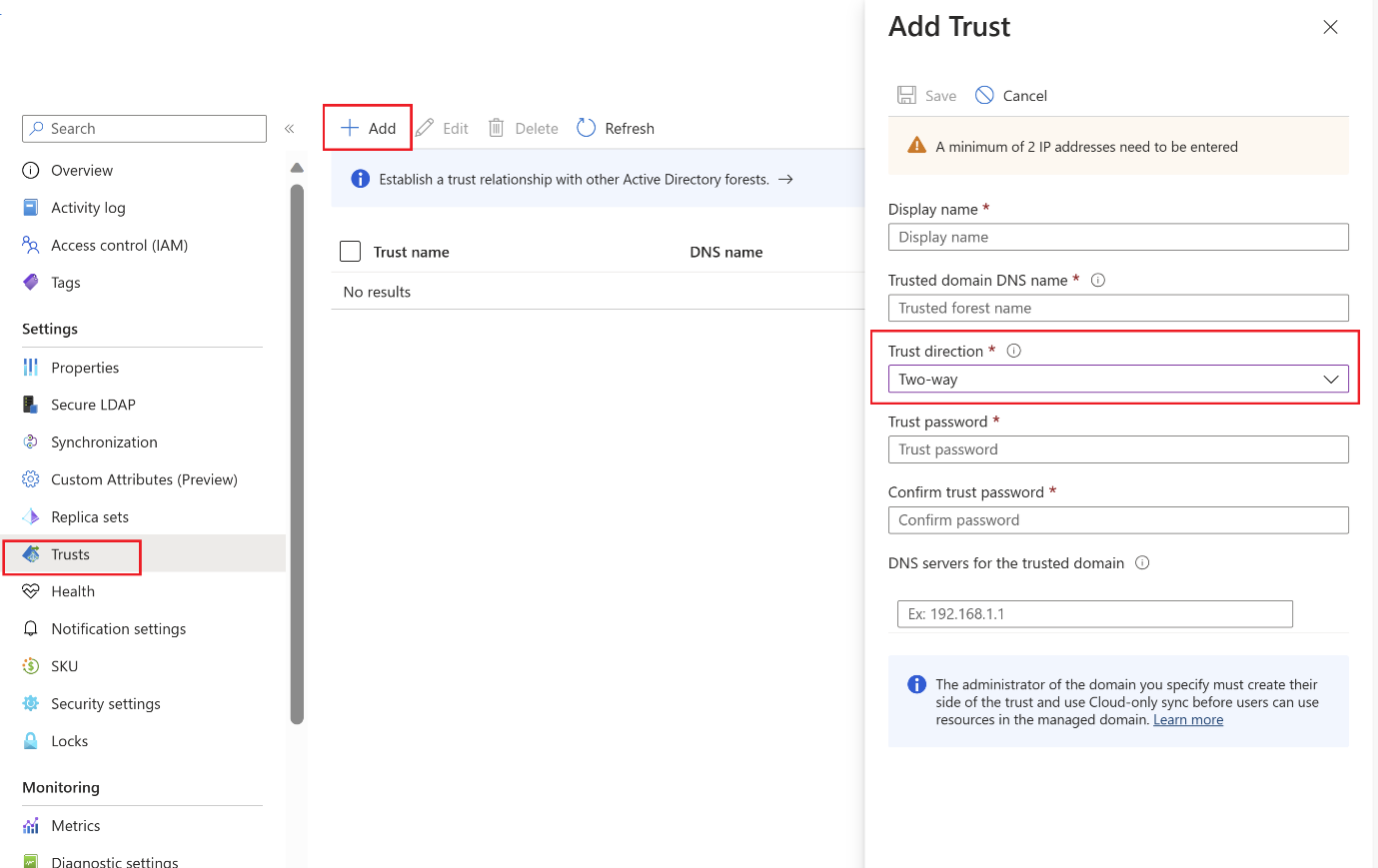

A felügyelt tartomány kétirányú megbízhatóságának a Microsoft Entra felügyeleti központban való létrehozásához hajtsa végre a következő lépéseket:

A Microsoft Entra Felügyeleti központban keresse meg és válassza ki a Microsoft Entra Domain Services szolgáltatást, majd válassza ki a felügyelt tartományt, például aaddscontoso.com.

A felügyelt tartomány bal oldalán található menüben válassza az Megbízhatósági kapcsolatok lehetőséget, majd válassza a + Megbízhatóság hozzáadása lehetőséget.

Válassza a Kétirányú lehetőséget a megbízhatósági irányként.

Adjon meg egy megjelenítendő nevet, amely azonosítja a megbízhatóságot, majd a helyszíni megbízható erdő DNS-nevét, például onprem.contoso.com.

Adja meg ugyanazt a megbízhatósági jelszót, amelyet az előző szakaszban a helyszíni AD DS-tartomány bejövő erdőmegbízhatóságának konfigurálásához használt.

Adjon meg legalább két DNS-kiszolgálót a helyszíni AD DS-tartományhoz, például a 10.1.1.4-es és a 10.1.1.5-ös tartományhoz.

Ha elkészült, mentse a kimenő erdő megbízhatóságát.

Ha az erdőszintű megbízhatóságra már nincs szükség egy környezethez, végezze el az alábbi lépéseket a tartományszolgáltatásokból való eltávolításához:

- A Microsoft Entra Felügyeleti központban keresse meg és válassza ki a Microsoft Entra Domain Services szolgáltatást, majd válassza ki a felügyelt tartományt, például aaddscontoso.com.

- A felügyelt tartomány bal oldali menüjében válassza az Megbízhatósági kapcsolatok lehetőséget, válassza ki a megbízhatósági kapcsolatot, majd kattintson az Eltávolítás gombra.

- Adja meg ugyanazt a megbízhatósági jelszót, amelyet az erdő megbízhatóságának konfigurálásához használt, majd kattintson az OK gombra.

Erőforrás-hitelesítés ellenőrzése

Az alábbi gyakori forgatókönyvek segítségével ellenőrizheti, hogy az erdőmegbízhatóság megfelelően hitelesíti-e a felhasználókat és az erőforrásokhoz való hozzáférést:

- Helyszíni felhasználói hitelesítés a Domain Services-erdőből

- Erőforrások elérése a Domain Services-erdőben helyszíni felhasználó használatával

Helyszíni felhasználói hitelesítés a Domain Services-erdőből

Windows Server rendszerű virtuális gépet kell csatlakoztatnia a felügyelt tartományhoz. Ezzel a virtuális géppel tesztelheti a helyszíni felhasználó hitelesítését egy virtuális gépen. Szükség esetén hozzon létre egy Windows rendszerű virtuális gépet, és csatlakozzon a felügyelt tartományhoz.

Csatlakozás a Tartományi szolgáltatások erdőhöz csatlakoztatott Windows Server rendszerű virtuális gépre aAz Azure Bastion és a Domain Services rendszergazdai hitelesítő adatai.

Nyisson meg egy parancssort, és használja a

whoamiparancsot az aktuálisan hitelesített felhasználó megkülönböztető nevének megjelenítéséhez:whoami /fqdnrunasA parancs használatával felhasználóként hitelesíthet a helyszíni tartományból. Az alábbi parancsban cserélje leuserUpn@trusteddomain.coma megbízható helyszíni tartományból származó felhasználó UPN-jével. A parancssor a felhasználó jelszavát kéri:Runas /u:userUpn@trusteddomain.com cmd.exeHa a hitelesítés sikeres, megnyílik egy új parancssor. Az új parancssor címe tartalmazza a

running as userUpn@trusteddomain.comkövetkezőt: .Az

whoami /fqdnúj parancssorban megtekintheti a hitelesített felhasználó megkülönböztető nevét a helyi Active Directory.

Erőforrások elérése a Domain Services-erdőben helyszíni felhasználó használatával

A Tartományi szolgáltatások erdőhöz csatlakoztatott Windows Server virtuális gépről tesztelheti a forgatókönyveket. Tesztelheti például, hogy a helyszíni tartományba bejelentkező felhasználók hozzáférhetnek-e a felügyelt tartomány erőforrásaihoz. Az alábbi példák a gyakori tesztelési forgatókönyveket ismertetik.

Fájl- és nyomtatómegosztás engedélyezése

Csatlakozás a Tartományi szolgáltatások erdőhöz csatlakoztatott Windows Server rendszerű virtuális gépre aAz Azure Bastion és a Domain Services rendszergazdai hitelesítő adatai.

Nyissa meg a Windows Gépház.

Keresse meg és válassza ki a Hálózati és megosztóközpontot.

Válassza a Speciális megosztási beállítások módosítása lehetőséget.

A Tartományprofil területen válassza a Fájl- és nyomtatómegosztás bekapcsolása, majd a Módosítások mentése lehetőséget.

Zárja be a Hálózati és megosztási központot.

Biztonsági csoport létrehozása és tagok hozzáadása

Nyissa meg az Active Directory – felhasználók és számítógépek beépülő modult.

Válassza a jobb gombbal a tartománynevet, válassza az Új, majd a Szervezeti egység lehetőséget.

A névmezőbe írja be a LocalObjects nevet, majd válassza az OK gombot.

Válassza ki és kattintson a jobb gombbal a LocalObjects elemre a navigációs panelen. Válassza az Új , majd a Csoportosítás lehetőséget.

Írja be a FileServerAccess kifejezést a Csoportnév mezőbe. A csoport hatókörében válassza a Helyi tartomány lehetőséget, majd kattintson az OK gombra.

A tartalompanelen kattintson duplán a FileServerAccess elemre. Válassza a Tagok lehetőséget, válassza a Hozzáadás, majd a Helyek lehetőséget.

Válassza ki a helyi Active Directory a Hely nézetben, majd kattintson az OK gombra.

Írja be a Tartományfelhasználók kifejezést az Enter (Adja meg a kijelölendő objektumnevek) mezőbe. Válassza a Nevek ellenőrzése lehetőséget, adja meg a helyi Active Directory hitelesítő adatait, majd kattintson az OK gombra.

Feljegyzés

Meg kell adnia a hitelesítő adatokat, mert a megbízhatósági kapcsolat csak egyirányú. Ez azt jelenti, hogy a tartományi szolgáltatások által felügyelt tartomány felhasználói nem férhetnek hozzá az erőforrásokhoz, és nem kereshetnek felhasználókat vagy csoportokat a megbízható (helyszíni) tartományban.

A helyi Active Directory tartományfelhasználói csoportjának a FileServerAccess csoport tagjának kell lennie. A csoport mentéséhez és az ablak bezárásához kattintson az OK gombra .

Fájlmegosztás létrehozása erdőközi hozzáféréshez

- A Domain Services-erdőhöz csatlakoztatott Windows Server virtuális gépen hozzon létre egy mappát, és adjon meg egy nevet, például a CrossForestShare nevet.

- Válassza a jobb gombbal a mappát, és válassza a Tulajdonságok parancsot.

- Válassza a Biztonság lapot, majd a Szerkesztés lehetőséget.

- A CrossForestShare engedélyeinek párbeszédpanelen válassza a Hozzáadás lehetőséget.

- Írja be a FileServerAccess kifejezést a Kijelölendő objektumnevek megadása mezőbe, majd válassza az OK gombot.

- Válassza a FileServerAccess lehetőséget a Csoportok vagy felhasználónevek listából. A FileServerAccess engedélylistájában válassza a Módosítási és írási engedélyek engedélyezése lehetőséget, majd kattintson az OK gombra.

- Válassza a Megosztás lapot, majd a Speciális megosztás lehetőséget.

- Válassza a Mappa megosztása lehetőséget, majd írjon be egy emlékezetes nevet a fájlmegosztásnak a Megosztás névvel, például a CrossForestShare névvel.

- Válassza ki az Engedélyek lehetőséget. A Mindenki engedélyeinek listában válassza az Engedélyezés a Módosítás engedélyhez lehetőséget.

- Kattintson kétszer az OK gombra , majd a Bezárás gombra.

Erdőközi hitelesítés ellenőrzése egy erőforráson

Jelentkezzen be a helyi Active Directory csatlakoztatott Windows-számítógépbe a helyi Active Directory felhasználói fiókjával.

A Windows Intézővel csatlakozzon a létrehozott megosztáshoz a teljes gazdagépnévvel és a megosztással, például

\\fs1.aaddscontoso.com\CrossforestShare.Az írási engedély érvényesítéséhez válassza a jobb gombbal a mappában, válassza az Új, majd a Szövegdokumentum lehetőséget. Használja az új szövegdokumentum alapértelmezett nevét.

Ha az írási engedélyek helyesen vannak beállítva, létrejön egy új szöveges dokumentum. A fájl megnyitásához, szerkesztéséhez és törléséhez hajtsa végre az alábbi lépéseket.

Az olvasási engedély érvényesítéséhez nyissa meg az Új szöveg dokumentumot.

A módosítási engedély érvényesítéséhez adjon hozzá szöveget a fájlhoz, és zárja be Jegyzettömb. Amikor a rendszer kéri a módosítások mentését, válassza a Mentés lehetőséget.

A törlési engedély érvényesítéséhez válassza a jobb gombbal az Új szövegdokumentum lehetőséget, és válassza a Törlés lehetőséget. Válassza az Igen lehetőséget a fájl törlésének megerősítéséhez.

Következő lépések

Ez az oktatóanyag bemutatta, hogyan végezheti el az alábbi műveleteket:

- DNS konfigurálása helyszíni AD DS-környezetben a Domain Services-kapcsolat támogatásához

- Egyirányú bejövő erdőmegbízhatóság létrehozása helyszíni AD DS-környezetben

- Egyirányú kimenő erdőszintű megbízhatóság létrehozása a Domain Servicesben

- A hitelesítés és az erőforrás-hozzáférés megbízhatósági kapcsolatának tesztelése és ellenőrzése

A Tartományi szolgáltatásokban lévő erdővel kapcsolatos további elméleti információkért lásd : Hogyan működnek az erdőmegbízhatóságok a Domain Servicesben?.