Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A Microsoft Entra Domain Services olyan felügyelt tartományi szolgáltatásokat biztosít, mint a tartományhoz való csatlakozás, a csoportházirend, az LDAP, a Kerberos/NTLM-hitelesítés, amely teljes mértékben kompatibilis a Windows Server Active Directoryval. Ezeket a tartományi szolgáltatásokat a tartományvezérlők üzembe helyezése, kezelése és javítása nélkül használhatja. A Domain Services integrálható a meglévő Microsoft Entra-bérlővel. Ez az integráció lehetővé teszi, hogy a felhasználók vállalati hitelesítő adataikkal jelentkezzenek be, és a meglévő csoportokkal és felhasználói fiókokkal biztonságossá teheti az erőforrásokhoz való hozzáférést.

Létrehozhat felügyelt tartományt a hálózatkezelés és a szinkronizálás alapértelmezett konfigurációs beállításaival, vagy manuálisan definiálni ezeket a beállításokat. Ez az oktatóanyag bemutatja, hogyan hozhat létre és konfigurálhat alapértelmezett beállításokat a Domain Services által felügyelt tartomány létrehozásához és konfigurálásához a Microsoft Entra felügyeleti központ használatával.

Ebben az oktatóanyagban a következőket sajátíthatja el:

- Felügyelt tartomány DNS-követelményeinek ismertetése

- Felügyelt tartomány létrehozása

- Jelszókivonat-szinkronizálás engedélyezése

Ha nem rendelkezik Azure-előfizetéssel, a kezdés előtt hozzon létre egy fiókot.

Előfeltételek

Az oktatóanyag elvégzéséhez a következő erőforrásokra és jogosultságokra van szüksége:

- Aktív Azure-előfizetés.

- Ha nem rendelkezik Azure-előfizetéssel, hozzon létre egy fiókot.

- Az előfizetéséhez társított Microsoft Entra-bérlő, amely egy helyszíni vagy egy kizárólag felhőalapú címtárral van szinkronizálva.

- Ha szükséges, hozzon létre egy Microsoft Entra-bérlői, vagy társítsa az Azure-előfizetést a fiókjához.

- A tartományi szolgáltatások engedélyezéséhez alkalmazásadminisztrátori és Csoportadminisztrátori Microsoft Entra-szerepkörökre van szüksége a bérlőben.

- A szükséges Domain Services-erőforrások létrehozásához Tartományi szolgáltatások közreműködőjének Azure-szerepkörre van szüksége.

- Dns-kiszolgálókkal rendelkező virtuális hálózat, amely lekérdezi a szükséges infrastruktúrát, például a tárolást. Azok a DNS-kiszolgálók, amelyek nem tudnak általános internetes lekérdezéseket végrehajtani, blokkolhatják a felügyelt tartományok létrehozásának lehetőségét.

Bár a Domain Services esetében nem szükséges, javasoljuk, hogy konfigurálja az önkiszolgáló jelszóátállítási (SSPR) a Microsoft Entra-bérlőhöz. A felhasználók SSPR nélkül is módosíthatják a jelszavukat, de az SSPR segít, ha elfelejtik a jelszavukat, és vissza kell állítaniuk.

Fontos

A felügyelt tartomány létrehozása után nem helyezheti át másik előfizetésbe, erőforráscsoportba vagy régióba. Ügyeljen arra, hogy a felügyelt tartomány üzembe helyezésekor válassza ki a legmegfelelőbb előfizetést, erőforráscsoportot és régiót.

Bejelentkezés a Microsoft Entra Felügyeleti központba

Ebben az oktatóanyagban a felügyelt tartományt a Microsoft Entra felügyeleti központ használatával hozza létre és konfigurálja. Első lépésként jelentkezzen be a Microsoft Entra felügyeleti központ .

Felügyelt tartomány létrehozása

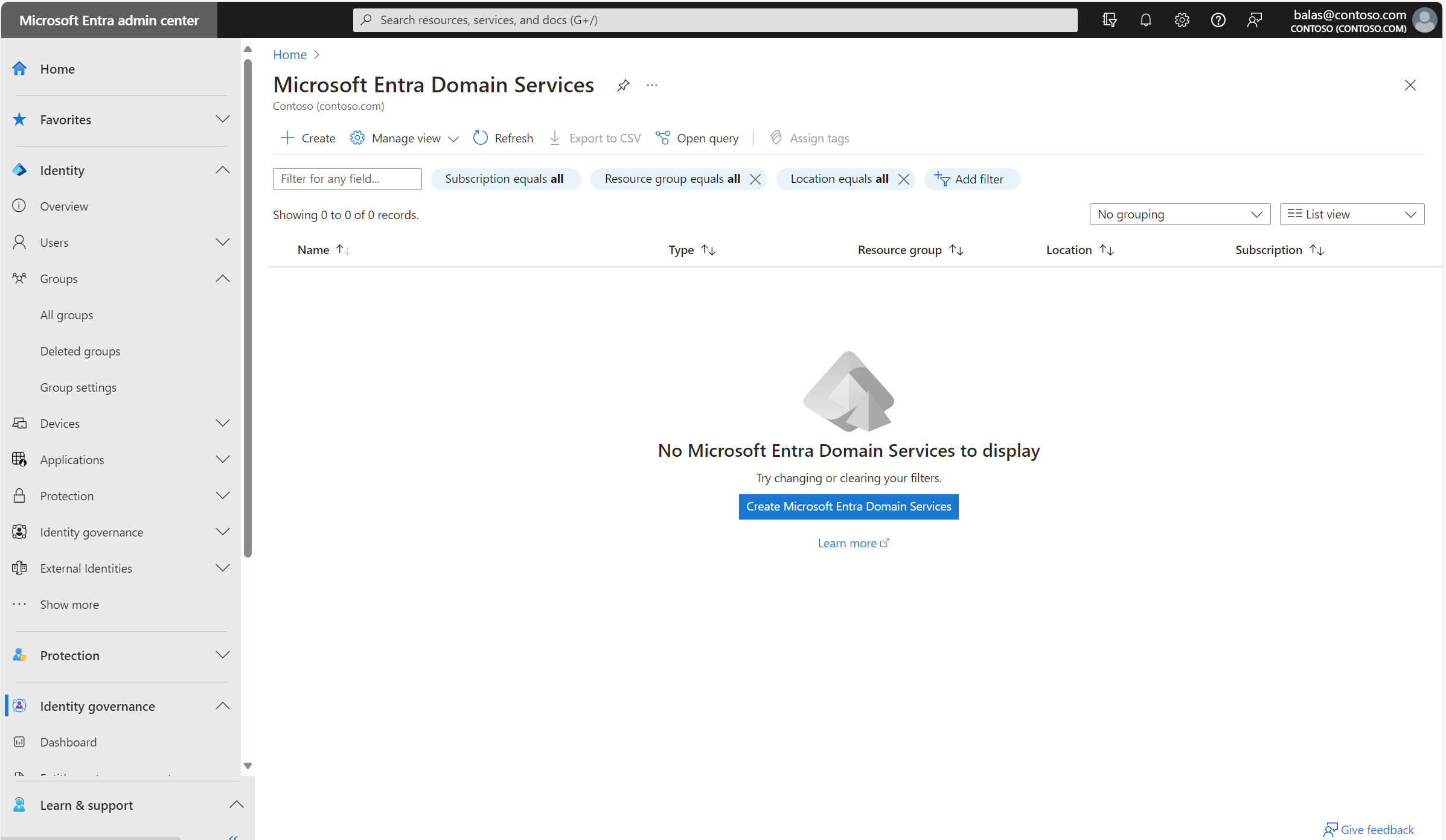

A A Microsoft Entra Domain Services engedélyezése varázsló elindításához hajtsa végre a következő lépéseket:

A Microsoft Entra Felügyeleti központ menüjében vagy a Kezdőlap lapján keresse meg a Domain Services, majd válassza Microsoft Entra Domain Serviceslehetőséget.

A Microsoft Entra Domain Services lapon válassza a Microsoft Entra Domain Services létrehozásalehetőséget.

Válassza ki azt az Azure -előfizetési, amelyben létre szeretné hozni a felügyelt tartományt.

Válassza ki azt a erőforráscsoportot, amelyhez a felügyelt tartománynak tartoznia kell. Válassza az új létrehozása vagy válasszon ki egy meglévő erőforráscsoportot.

Felügyelt tartomány létrehozásakor meg kell adnia egy DNS-nevet. A DNS-név kiválasztásakor figyelembe kell vennie néhány szempontot:

- beépített tartománynév: Alapértelmezés szerint a címtár beépített tartományneve lesz használatban (.onmicrosoft.com utótag). Ha biztonságos LDAP-hozzáférést szeretne engedélyezni a felügyelt tartományhoz az interneten keresztül, nem hozhat létre digitális tanúsítványt az alapértelmezett tartománnyal való kapcsolat biztonságossá tételéhez. A Microsoft a .onmicrosoft.com tartomány tulajdonosa, így a hitelesítésszolgáltató nem állít ki tanúsítványt.

- Egyéni domain nevek: A leggyakoribb módszer egy egyéni domain név megadása, amely általában az Ön tulajdonában van, és átirányítható. Ha egy irányítható, testreszabott domaint használ, az adatforgalom zavartalanul irányítható az alkalmazások támogatásához.

- Nem módosítható tartomány utótagok: Általában azt javasoljuk, hogy kerülje a nem módosítható tartománynév utótagokat, például contoso.local. A .local utótag nem használható, és problémákat okozhat a DNS-feloldással kapcsolatban.

Borravaló

Ha egyéni tartománynevet hoz létre, gondoskodjon a meglévő DNS-névterekről. Bár ez támogatott, érdemes lehet a meglévő Azure- vagy helyszíni DNS-névtértől eltérő tartománynevet használni.

Ha például contoso.commeglévő DNS-névterével rendelkezik, hozzon létre egy felügyelt tartományt a dscontoso.comegyéni tartománynevével. Ha biztonságos LDAP-t kell használnia, regisztrálnia kell ezt az egyéni tartománynevet a szükséges tanúsítványok létrehozásához.

Előfordulhat, hogy további DNS-rekordokat kell létrehoznia a környezet más szolgáltatásaihoz, vagy feltételes DNS-továbbítókat kell létrehoznia a környezet meglévő DNS-névterei között. Ha például egy olyan webkiszolgálót futtat, amely a gyökér DNS-névvel üzemeltet egy webhelyet, elnevezési ütközések lehetnek, amelyek további DNS-bejegyzéseket igényelnek.

Ezekben az oktatóanyagokban és útmutatókban a dscontoso.com egyéni tartományát használjuk rövid példaként. Minden parancsban adja meg a saját tartománynevét.

A következő DNS-névkorlátozások is érvényesek:

- Tartomány előtagjának korlátozásai: 15 karakternél hosszabb előtagú felügyelt tartomány nem hozható létre. A megadott tartománynév előtagjának (például dscontoso a dscontoso.com tartománynévben) 15 vagy kevesebb karaktert kell tartalmaznia.

-

Hálózati név ütközések: A felügyelt tartomány DNS-tartományneve nem létezhet még a virtuális hálózaton. Pontosabban ellenőrizze azokat a forgatókönyveket, amelyek névütközéshez vezetnek:

- Ha már rendelkezik olyan Active Directory-tartománnyal, amelynek DNS-tartományneve megegyezik az Azure-beli virtuális hálózaton.

- Ha a felügyelt tartomány engedélyezését tervező virtuális hálózat VPN-kapcsolattal rendelkezik a helyszíni hálózattal. Ebben a forgatókönyvben győződjön meg arról, hogy nem rendelkezik ugyanazon DNS-tartománynévvel a helyszíni hálózaton.

- Ha már rendelkezik ilyen nevű Azure-felhőszolgáltatással az Azure-beli virtuális hálózaton.

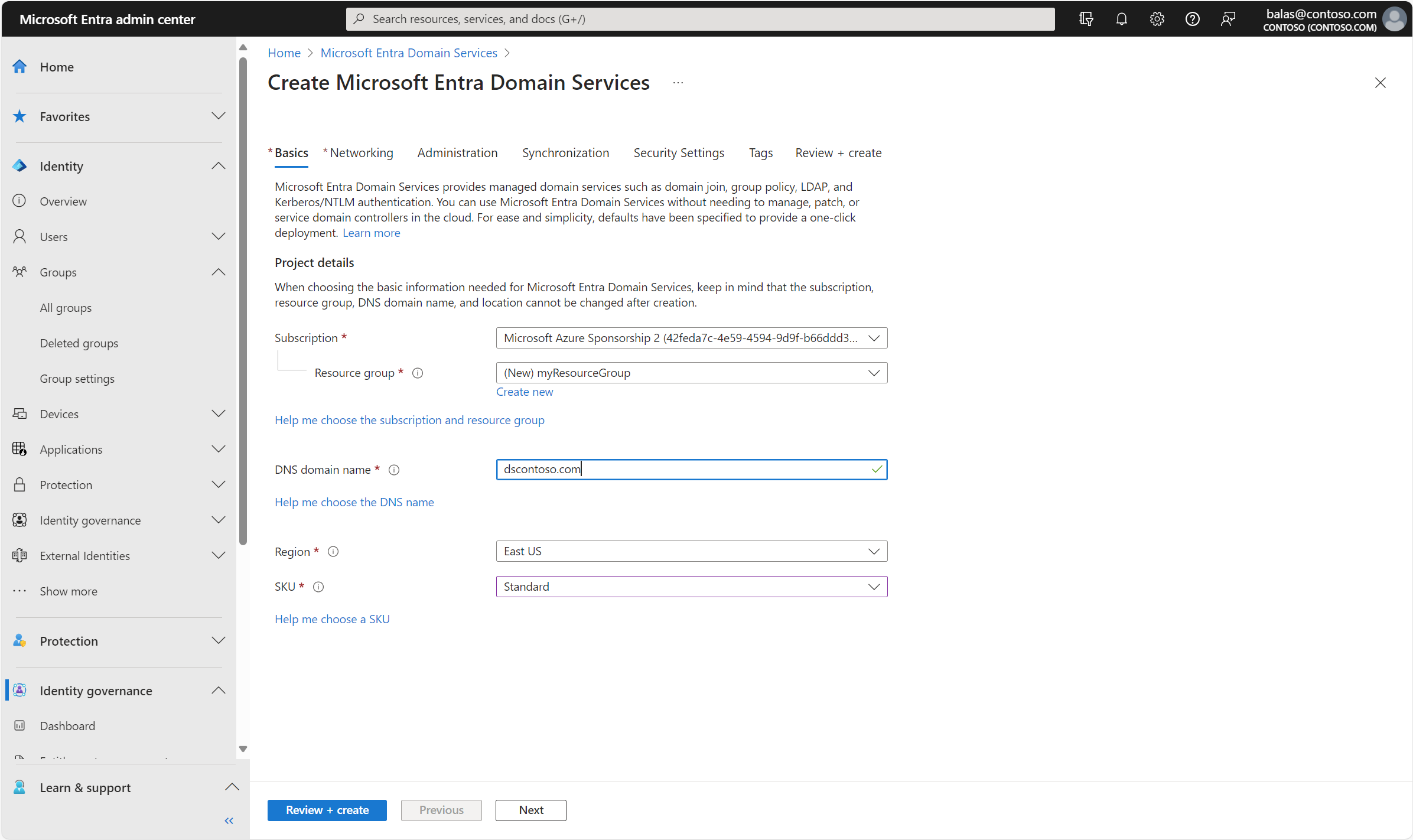

A Felügyelt tartomány létrehozásához töltse ki a Microsoft Entra felügyeleti központ Alapszintű ablakában található mezőket:

Adjon meg egy DNS-tartománynevet a felügyelt tartományhoz, figyelembe véve az előző pontokat.

Válassza ki az Azure régió, amelyben létre kell hozni a felügyelt tartományt. Ha olyan régiót választ, amely támogatja az Azure rendelkezésre állási zónákat, a tartományi szolgáltatások erőforrásai zónák között vannak elosztva a további redundancia érdekében.

Borravaló

A rendelkezésre állási zónák egyedi fizikai helyek egy Azure-régión belül. Minden zóna egy vagy több, független energiaellátással, hűtéssel és hálózatkezeléssel felszerelt adatközpontból áll. A rugalmasság biztosítása érdekében legalább három különálló zóna van az összes engedélyezett régióban.

Nincs mit konfigurálnia a Domain Services zónák közötti elosztásához. Az Azure-platform automatikusan kezeli az erőforrások zónaeloszlását. További információkért és a régiók elérhetőségének megtekintéséhez tekintse meg Mi az Azure rendelkezésre állási zónája?.

A termékváltozat határozza meg a teljesítményt és a biztonsági mentés gyakoriságát. Az üzleti igények vagy követelmények változása esetén a felügyelt tartomány létrehozása után módosíthatja a termékváltozatot. További információért lásd: Domain Services SKU fogalmak.

Ebben az oktatóanyagban válassza ki a Standard termékváltozatot. Az Alapszintű ablaknak a következő képernyőképen kell kinéznie:

Kezelt tartomány gyors létrehozásához válassza az Áttekintés + létrehozás lehetőséget az alapértelmezett további konfigurációs beállítások elfogadásához. A létrehozási beállítás kiválasztásakor a következő alapértelmezett beállítások vannak konfigurálva:

- Alapértelmezés szerint létrehoz egy ds-vnet nevű virtuális hálózatot, amely a 10.0.1.0/24-IP-címtartományát használja.

- Létrehoz egy ds-subnet nevű alhálózatot a 10.0.1.0/24IP-címtartományával.

- Szinkronizálja Microsoft Entra-azonosító összes felhasználóját a felügyelt tartományba.

Jegyzet

A következő problémák miatt nem szabad nyilvános IP-címeket használnia a virtuális hálózatokhoz és azok alhálózataihoz:

az IP-cím szűkössége: Az IPv4 nyilvános IP-címek korlátozottak, és a kereslet gyakran meghaladja a rendelkezésre álló kínálatot. Emellett előfordulhat, hogy az IP-címek átfedésben vannak a nyilvános végpontokkal.

biztonsági kockázatok: A nyilvános IP-címek virtuális hálózatokhoz való használata közvetlenül az interneten teszi elérhetővé az eszközöket, ezáltal növeli a jogosulatlan hozzáférés és a lehetséges támadások kockázatát. Megfelelő biztonsági intézkedések nélkül az eszközök sebezhetővé válhatnak a különböző fenyegetésekkel szemben.

Összetettségi: A nyilvános IP-címekkel rendelkező virtuális hálózatok kezelése összetettebb lehet, mint a magánhálózati IP-címek használata, mivel a külső IP-tartományok kezelését, valamint a hálózat megfelelő szegmentálásának és biztonságának biztosítását igényli.

Erősen ajánlott magánhálózati IP-címeket használni. Ha nyilvános IP-címet használ, győződjön meg arról, hogy Ön a kiválasztott IP-címek tulajdonosa/dedikált felhasználója a választott nyilvános tartományban.

Az alapértelmezett konfigurációs beállítások elfogadásához válassza a Áttekintés + létrehozás lehetőséget.

A felügyelt tartomány üzembe helyezése

A varázsló Összegzés lapján tekintse át a felügyelt tartomány konfigurációs beállításait. A varázsló bármely lépésére visszatérhet, hogy változtatásokat eszközöljön. Ha konzisztens módon szeretne újból üzembe helyezni egy felügyelt tartományt egy másik Microsoft Entra-bérlőre ezen konfigurációs beállítások használatával, Az automatizálásisablont is letöltheti.

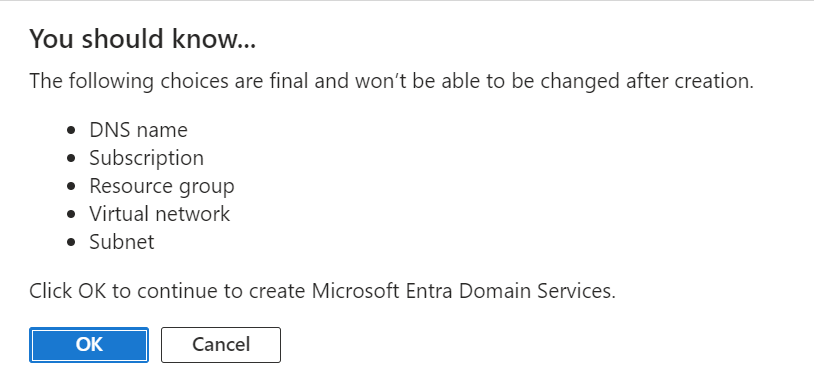

A felügyelt tartomány létrehozásához válassza a létrehozása lehetőséget. Megjelenik egy megjegyzés, amely szerint bizonyos konfigurációs beállítások, például a DNS-név vagy a virtuális hálózat nem módosíthatók a felügyelt tartományi szolgáltatások létrehozása után. A folytatáshoz válassza OKlehetőséget.

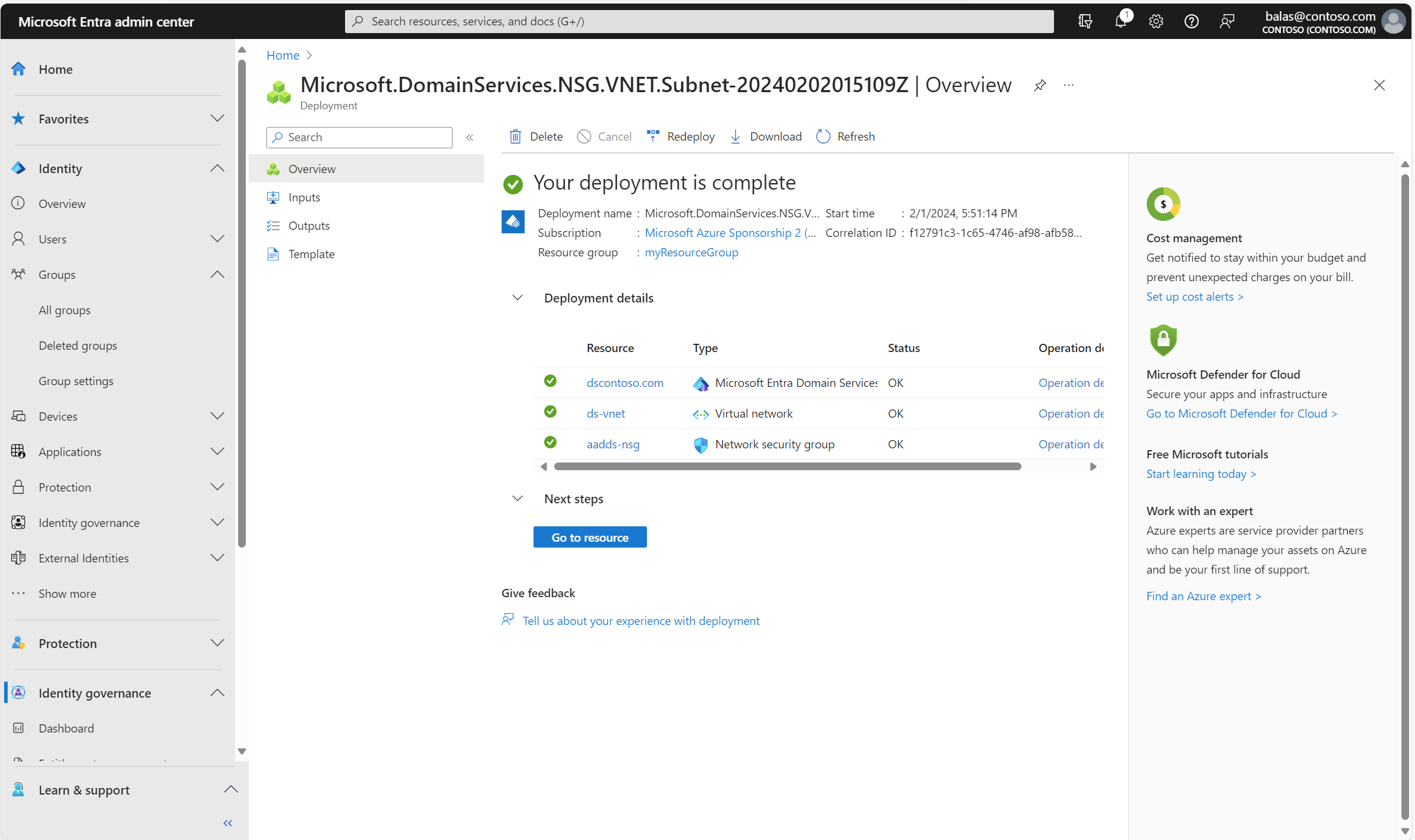

A felügyelt tartomány kiépítésének folyamata akár egy órát is igénybe vehet. A portálon megjelenik egy értesítés, amely a Domain Services üzembe helyezésének előrehaladását mutatja.

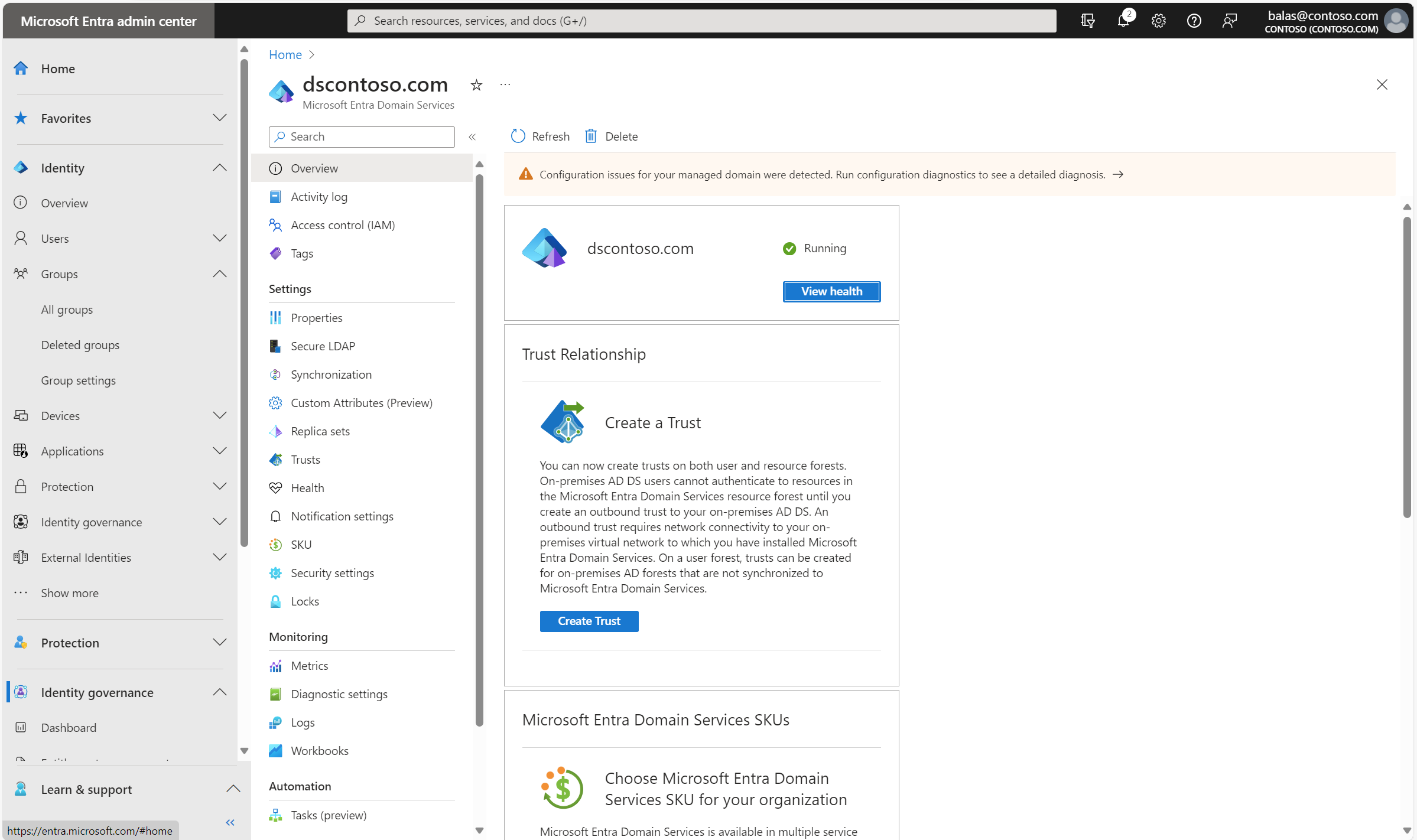

A felügyelt tartomány teljesen ki van építve, az Áttekintés lapon a tartomány állapota Futó. Bontsa ki központi telepítés részleteit az erőforrásokra, például a virtuális hálózatra és a hálózati erőforráscsoportra mutató hivatkozásokhoz.

Fontos

A felügyelt tartomány a Microsoft Entra-címtárhoz van társítva. A kiépítési folyamat során a Domain Services két nagyvállalati alkalmazást hoz létre tartományvezérlő-szolgáltatások és AzureActiveDirectoryDomainControllerServices a Microsoft Entra könyvtárban. Ezekre a vállalati alkalmazásokra a felügyelt tartomány kiszolgálásához van szükség. Ne törölje ezeket az alkalmazásokat.

Az Azure-beli virtuális hálózat DNS-beállításainak frissítése

A Domain Services sikeres üzembe helyezésével most konfigurálja a virtuális hálózatot úgy, hogy lehetővé tegye más csatlakoztatott virtuális gépek és alkalmazások számára a felügyelt tartomány használatát. A kapcsolat biztosításához frissítse a virtuális hálózat DNS-kiszolgálóbeállításait, hogy a felügyelt tartományt üzembe helyező két IP-címre mutasson.

A felügyelt tartomány Áttekintés lapján Szükséges konfigurációs lépések. Az első konfigurációs lépés a DNS-kiszolgáló virtuális hálózatra vonatkozó beállításainak frissítése. A DNS-beállítások helyes konfigurálása után ez a lépés már nem jelenik meg.

A felsorolt címek a virtuális hálózatban használható tartományvezérlők. Ebben a példában ezek a címek 10.0.1.4 és 10.0.1.5. Ezeket az IP-címeket később a Tulajdonságok lapon találja.

A virtuális hálózat DNS-kiszolgálójának beállításainak frissítéséhez válassza a konfigurálása gombot. A DNS-beállítások automatikusan konfigurálva vannak a virtuális hálózathoz.

Borravaló

Ha az előző lépésekben kiválasztott egy meglévő virtuális hálózatot, a hálózathoz csatlakozó virtuális gépek csak újraindítás után kapják meg az új DNS-beállításokat. A virtuális gépeket a Microsoft Entra felügyeleti központ, a Microsoft Graph PowerShell vagy az Azure CLI használatával indíthatja újra.

Felhasználói fiókok engedélyezése a Domain Serviceshez

A felügyelt tartomány felhasználóinak hitelesítéséhez a Domain Servicesnek olyan formátumú jelszókivonatokra van szüksége, amelyek alkalmasak az NT LAN Manager (NTLM) és a Kerberos-hitelesítés használatára. A Microsoft Entra-azonosító nem hozza létre vagy tárolja a jelszókivonatokat az NTLM- vagy Kerberos-hitelesítéshez szükséges formátumban, amíg nem engedélyezi a tartományi szolgáltatásokat a bérlő számára. Biztonsági okokból a Microsoft Entra ID nem tárolja a jelszó hitelesítő adatait tiszta szöveges formában. Ezért a Microsoft Entra-azonosító nem tudja automatikusan létrehozni ezeket az NTLM- vagy Kerberos-jelszókivonatokat a felhasználók meglévő hitelesítő adatai alapján.

Jegyzet

A megfelelő konfigurálás után a használható jelszókivonatok a felügyelt tartományban lesznek tárolva. Ha törli a felügyelt tartományt, az abban a pillanatban tárolt jelszókivonatok is törlődnek.

A Microsoft Entra-azonosítóban szinkronizált hitelesítő adatok nem használhatók újra, ha később létrehoz egy felügyelt tartományt – újra kell konfigurálnia a jelszókivonat-szinkronizálást a jelszókivonatok újbóli tárolásához. A korábban tartományhoz csatlakoztatott virtuális gépek vagy felhasználók nem tudnak azonnal hitelesíteni – a Microsoft Entra-azonosítónak létre kell hoznia és tárolnia kell a jelszókivonatokat az új felügyelt tartományban.

A Domain Services nem támogatja a Microsoft Entra Cloud szinkronizálását. A helyszíni felhasználókat szinkronizálni kell a Microsoft Entra Connect szinkronizálásával, hogy hozzáférhessenek a tartományhoz csatlakoztatott virtuális gépekhez. A kapcsolódási szinkronizálást Windows Server 2022, Windows Server 2019 vagy Windows Server 2016 rendszeren kell telepíteni. További információkért lásd a tartományi szolgáltatások és a Microsoft Entra Connect jelszó-hash szinkronizálási folyamatát: .

A jelszókivonatok létrehozásának és tárolásának lépései eltérnek a Microsoft Entra ID-ban létrehozott csak felhőalapú felhasználói fiókok és a helyszíni címtárból a Microsoft Entra Connect használatával szinkronizált felhasználói fiókok esetében.

A csak felhőalapú felhasználói fiókok olyan fiókok, amelyeket a Microsoft Entra felügyeleti központ vagy a PowerShell használatával hoztak létre a Microsoft Entra címtárban. Ezek a felhasználói fiókok nincsenek szinkronizálva helyszíni címtárból.

Ebben az oktatóanyagban egy egyszerű, csak felhőalapú felhasználói fiókkal dolgozhatunk. A Microsoft Entra Connect használatához szükséges további lépésekről további információt a A helyszíni AD-ből a felügyelt tartományba szinkronizált felhasználói fiókok jelszókivonatainak szinkronizálásacímű témakörben talál.

Borravaló

Ha a Microsoft Entra-címtár csak felhőalapú és szinkronizált felhasználók kombinációjával rendelkezik, mindkét lépést el kell végeznie.

Csak felhőalapú felhasználói fiókok esetén a felhasználóknak módosítaniuk kell a jelszavukat, mielőtt használhatják a Tartományi szolgáltatásokat. Ez a jelszómódosítási folyamat a Kerberos- és NTLM-hitelesítés jelszókivonatait hozza létre és tárolja a Microsoft Entra-azonosítóban. A fiók nem szinkronizálódik a Microsoft Entra-azonosítóról a Domain Servicesre, amíg a jelszó nem változik. Vagy lejárnak a bérlő összes olyan felhőfelhasználójának jelszavai, akiknek tartományi szolgáltatásokat kell használniuk, ami kényszeríti a jelszó módosítását a következő bejelentkezéskor, vagy utasíthatja a felhőbeli felhasználókat, hogy manuálisan módosítsák a jelszavukat. Ebben az oktatóanyagban manuálisan módosítsunk egy felhasználói jelszót.

Mielőtt a felhasználó alaphelyzetbe állíthatja a jelszavát, a Microsoft Entra-bérlőt kell konfigurálni az önkiszolgáló jelszó-visszaállításhoz.

A csak felhőalapú felhasználók jelszavának módosításához a felhasználónak végre kell hajtania a következő lépéseket:

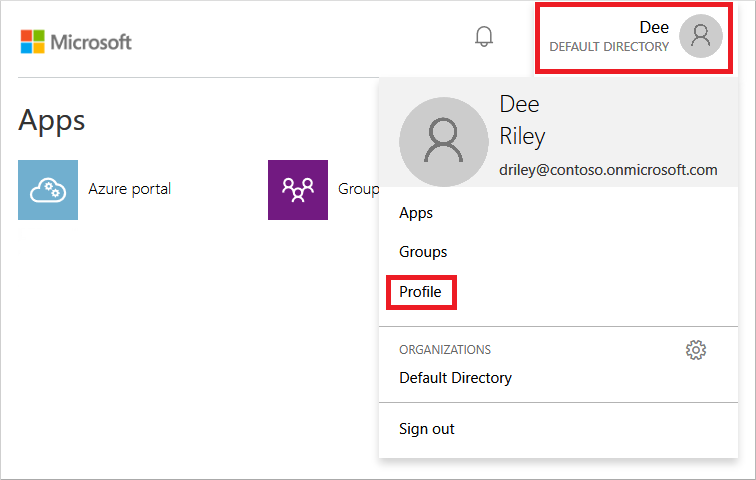

Lépjen a Microsoft Entra ID Hozzáférési panel lapjára https://myapps.microsoft.com.

A jobb felső sarokban válassza ki a nevét, majd a legördülő menüben válassza Profil lehetőséget.

A Profil lapon válassza a Jelszó módosításalehetőséget.

A Jelszó módosítása lapon adja meg a meglévő (régi) jelszót, majd adjon meg és erősítse meg az új jelszót.

Válassza ki a elemet, majd kattintson aelemre.

A jelszó módosítása után néhány percig tart, amíg az új jelszó használható lesz a Domain Servicesben, és sikeresen bejelentkezik a felügyelt tartományhoz csatlakoztatott számítógépekre.

Következő lépések

Ebben az oktatóanyagban megtanulta, hogyan:

- Felügyelt tartomány DNS-követelményeinek ismertetése

- Felügyelt tartomány létrehozása

- Rendszergazdai felhasználók hozzáadása a tartománykezeléshez

- Felhasználói fiókok engedélyezése a Tartományi szolgáltatásokhoz és jelszókivonatok létrehozása

Mielőtt tartományhoz csatlakozna a virtuális gépekhez, és üzembe helyezené a felügyelt tartományt használó alkalmazásokat, konfiguráljon egy Azure-beli virtuális hálózatot az alkalmazás számítási feladataihoz.