Bérlőhöz való hozzáférés korlátozása

A biztonságot hangsúlyozó nagy szervezetek olyan felhőszolgáltatásokra szeretnének áttérni, mint a Microsoft 365, de tudniuk kell, hogy a felhasználók csak jóváhagyott erőforrásokhoz férhetnek hozzá. A vállalatok hagyományosan korlátozzák a tartományneveket vagy AZ IP-címeket, amikor kezelni szeretnék a hozzáférést. Ez a megközelítés egy olyan világban meghiúsul, ahol a szolgáltatásként (vagy SaaS-) alkalmazások egy nyilvános felhőben futnak, és olyan megosztott tartományneveken futnak, mint az outlook.office.com és login.microsoftonline.com. Ha letiltja ezeket a címeket, a felhasználók nem férnek hozzá teljes mértékben Webes Outlook ahelyett, hogy csak jóváhagyott identitásokra és erőforrásokra korlátoznák őket.

A Microsoft Entra megoldás erre a kihívásra egy bérlői korlátozásoknak nevezett szolgáltatás. Bérlői korlátozások esetén a szervezetek szabályozhatják az SaaS-felhőalkalmazásokhoz való hozzáférést a Microsoft Entra-bérlő alapján, amelyet az alkalmazások az egyszeri bejelentkezéshez használnak. Előfordulhat például, hogy engedélyezni szeretné a hozzáférést a szervezet Microsoft 365-alkalmazásaihoz, ugyanakkor meg szeretné akadályozni, hogy más szervezetek is hozzáférhessenek ezekhez az alkalmazásokhoz.

Bérlőkorlátozások esetén a szervezetek megadhatja azoknak a bérlőknek a listáját, amelyekhez a hálózatuk felhasználói hozzáférhetnek. A Microsoft Entra-azonosító ezután csak ezekhez az engedélyezett bérlőkhöz biztosít hozzáférést – az összes többi bérlő le van tiltva, még azokhoz is, amelyekben a felhasználók vendégek lehetnek.

Ez a cikk a Microsoft 365 bérlői korlátozásaira összpontosít, de a funkció minden olyan alkalmazást véd, amely a felhasználót a Microsoft Entra-azonosítóra küldi egyszeri bejelentkezéshez. Ha a Microsoft 365 által használt bérlőtől eltérő Microsoft Entra-bérlővel használja az SaaS-alkalmazásokat, győződjön meg arról, hogy minden szükséges bérlő engedélyezve van. (Például B2B együttműködési forgatókönyvekben). Az SaaS-felhőalkalmazásokról további információt az Active Directory Marketplace-en talál.

A bérlőkorlátozások funkció emellett támogatja az összes Microsoft-felhasználói alkalmazás (MSA-alkalmazás), például a OneDrive, a Hotmail és a Xbox.com használatát. Ez a funkció egy külön fejlécet használ a login.live.com végponthoz, és a cikk végén részletezi.

Hogyan működik?

A teljes megoldás a következő összetevőkből áll:

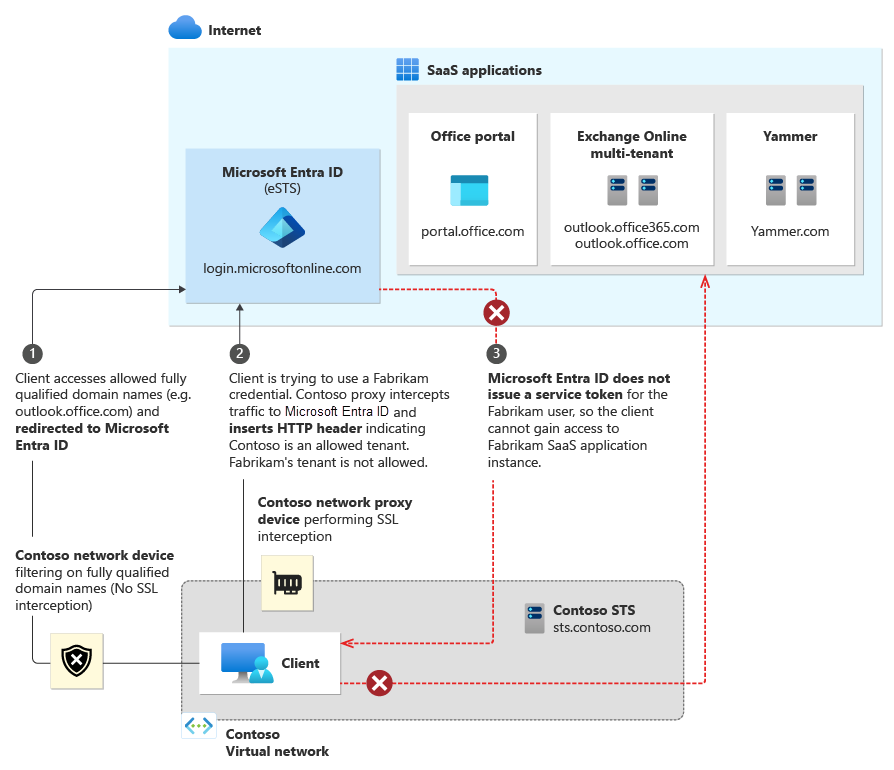

Microsoft Entra-azonosító: Ha a fejléc jelen van, a

Restrict-Access-To-Tenants: <permitted tenant list>Microsoft Entra csak biztonsági jogkivonatokat ad ki az engedélyezett bérlők számára.Helyszíni proxykiszolgáló-infrastruktúra: Ez az infrastruktúra egy olyan proxyeszköz, amely képes a Transport Layer Security (TLS) vizsgálatára. A proxyt úgy kell konfigurálnia, hogy beszúrja az engedélyezett bérlők listáját tartalmazó fejlécet a Microsoft Entra-azonosítóhoz rendelt forgalomba.

Ügyfélszoftver: A bérlői korlátozások támogatásához az ügyfélszoftvernek közvetlenül a Microsoft Entra ID-ból kell jogkivonatokat kérnie, hogy a proxyinfrastruktúra elfoghassa a forgalmat. A böngészőalapú Microsoft 365-alkalmazások jelenleg támogatják a bérlői korlátozásokat, akárcsak a modern hitelesítést használó Office-ügyfelek (például az OAuth 2.0).

Modern hitelesítés: A felhőszolgáltatásoknak modern hitelesítést kell használniuk a bérlői korlátozások használatához és az összes nem engedélyezett bérlő hozzáférésének letiltásához. A Microsoft 365 felhőalapú szolgáltatásait alapértelmezés szerint modern hitelesítési protokollok használatára kell konfigurálnia. A modern hitelesítés Microsoft 365-támogatásáról a frissített Office 365 modern hitelesítés című témakörben olvashat.

Az alábbi ábra a magas szintű forgalmat szemlélteti. A bérlői korlátozások csak a Microsoft Entra ID felé irányuló forgalom TLS-ellenőrzését igénylik, a Microsoft 365 felhőszolgáltatásai felé nem. Ez a különbség azért fontos, mert a Microsoft Entra-azonosítóhoz való hitelesítés forgalma általában sokkal alacsonyabb, mint az Olyan SaaS-alkalmazások, mint az Exchange Online és a SharePoint Online felé irányuló forgalom mennyisége.

Bérlőkorlátozások beállítása

A bérlőkorlátozások használatának első lépései két lépésből állnak. Először győződjön meg arról, hogy az ügyfelek a megfelelő címekhez tudnak csatlakozni. Másodszor konfigurálja a proxyinfrastruktúrát.

URL-címek és IP-címek

A bérlőkorlátozások használatához az ügyfeleknek csatlakozniuk kell a következő Microsoft Entra URL-címekhez a hitelesítéshez:

- login.microsoftonline.com

- login.microsoft.com

- login.windows.net

Emellett az Office 365 eléréséhez az ügyfeleknek képesnek kell lenniük csatlakozni az Office 365 URL-címeiben és IP-címtartományaiban definiált teljes tartománynevekhez (teljes tartománynevekhez), URL-címekhez és IP-címekhez is.

Proxykonfiguráció és követelmények

A bérlőkorlátozások proxyinfrastruktúra használatával történő engedélyezéséhez a következő konfiguráció szükséges. Ez az útmutató általános, ezért tekintse meg a proxy gyártójának dokumentációját a konkrét megvalósítási lépésekhez.

Előfeltételek

A proxynak képesnek kell lennie TLS-elfogásra, HTTP-fejléc beszúrására és célhelyek szűrésére teljes tartománynevek/URL-címek használatával.

Az ügyfeleknek megbízhatónak kell lenniük a proxy által a TLS-kommunikációhoz bemutatott tanúsítványláncban. Ha például egy belső nyilvános kulcsú infrastruktúrából (PKI) származó tanúsítványokat használ, a belső tanúsítványkibocsátó főtanúsítványt megbízhatónak kell lennie.

A bérlői korlátozások használatához Microsoft Entra ID P1 vagy P2 licenc szükséges.

Konfiguráció

Minden kimenő kéréshez login.microsoftonline.comlogin.microsoft.comlogin.windows.netszúrjon be két HTTP-fejlécet: a Korlátozott hozzáférésű bérlők és a Korlátozott hozzáférés-környezet lehetőséget.

Feljegyzés

Ne foglalja bele az altartományokat *.login.microsoftonline.com a proxykonfigurációba. Ez az eszközregisztrációban és az eszközalapú feltételes hozzáférési forgatókönyvekben használt ügyféltanúsítvány-hitelesítést is magában foglalja device.login.microsoftonline.com és zavarja. Konfigurálja a proxykiszolgálót úgy, hogy kizárja és enterpriseregistration.windows.net kizárja device.login.microsoftonline.com a TLS-ből a törés- és vizsgálatvizsgálatot és a fejlécinjektálást.

A fejléceknek a következő elemeket kell tartalmazniuk:

A korlátozott hozzáférésű bérlők esetében használja az <engedélyezett bérlői lista> értékét, amely a felhasználók hozzáférését engedélyezni kívánt bérlők vesszővel tagolt listája. A bérlővel regisztrált tartományok segítségével azonosíthatja a bérlőt ebben a listában, és magát a címtárazonosítót is. A bérlők leírásának mindhárom módjára példaként a Contoso, a Fabrikam és a Microsoft számára engedélyezett név-érték pár a következőképpen néz ki:

Restrict-Access-To-Tenants: contoso.com,fabrikam.onmicrosoft.com,aaaabbbb-0000-cccc-1111-dddd2222eeeeA Korlátozott hozzáférés-környezet beállításhoz használjon egyetlen címtárazonosítót, amely deklarálja, hogy melyik bérlő állítja be a bérlői korlátozásokat. Ha például a Contoso-t a bérlőkorlátozási szabályzatot beállítva bérlőként szeretné deklarálni, a név/érték pár a következőképpen néz ki:

Restrict-Access-Context: bbbbcccc-1111-dddd-2222-eeee3333ffff. A hitelesítések naplóinak lekéréséhez saját címtárazonosítót kell használnia. Ha a sajáttól eltérő címtárazonosítót használ, a bejelentkezési naplók *mások bérlőjében jelennek meg, és minden személyes adatot eltávolítanak. További információ: Rendszergazdai felület.

A címtárazonosító megkeresése:

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább globális olvasóként.

- Tallózás az identitás>áttekintéséhez – áttekintés.>

- Másolja ki a bérlőazonosító értékét.

Annak ellenőrzéséhez, hogy egy címtárazonosító vagy tartománynév ugyanarra a bérlőre hivatkozik-e, használja ezt az azonosítót vagy tartományt a bérlő> helyett <ebben az URL-címen: https://login.microsoftonline.com/<tenant>/v2.0/.well-known/openid-configuration. Ha a tartományt és az azonosítót tartalmazó eredmények azonosak, ugyanarra a bérlőre hivatkoznak.

Ha meg szeretné akadályozni, hogy a felhasználók saját HTTP-fejlécet szúrjanak be nem jóváhagyott bérlőkkel, a proxynak le kell cserélnie a Korlátozott hozzáférésű bérlők fejlécet , ha az már szerepel a bejövő kérelemben.

Az ügyfeleknek a proxyt kell használniuk az összes , login.microsoftonline.comlogin.microsoft.comés login.windows.net. Ha például PAC-fájlokkal irányítják az ügyfeleket a proxy használatára, a végfelhasználóknak nem szabad tudniuk szerkeszteni vagy letiltani a PAC-fájlokat.

A felhasználói élmény

Ez a szakasz a végfelhasználók és a rendszergazdák felhasználói élményét ismerteti.

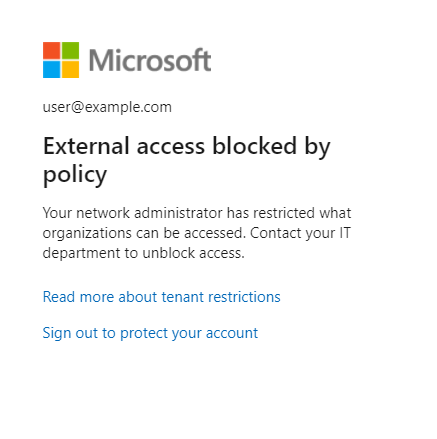

Végfelhasználói élmény

Egy példafelhasználó a Contoso-hálózaton található, de egy megosztott SaaS-alkalmazás Fabrikam-példányát próbálja elérni, például az Outlook Online-t. Ha a Fabrikam a Contoso-példány nem felügyelt bérlője, a felhasználó egy hozzáférés-megtagadó üzenetet lát. A megtagadásról szóló üzenet azt jelzi, hogy olyan erőforrást próbál elérni, amely az informatikai részleg által nem jóváhagyott szervezethez tartozik.

Rendszergazdai felület

Bár a bérlőkorlátozások konfigurálása a vállalati proxyinfrastruktúrán történik, a rendszergazdák közvetlenül a Microsoft Entra felügyeleti központban érhetik el a bérlőkorlátozási jelentéseket. A jelentések megtekintése:

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább globális olvasóként.

- Keresse meg az Identitás>áttekintése>bérlői korlátozásokat.

A korlátozott hozzáférésű környezet bérlőjeként megadott bérlő rendszergazdája ezzel a jelentéssel megtekintheti a bérlőkorlátozási szabályzat miatt letiltott bejelentkezéseket, beleértve a használt identitást és a célkönyvtár-azonosítót. A bejelentkezések akkor jelennek meg, ha a korlátozást állító bérlő a felhasználói bérlő vagy az erőforrás-bérlő a bejelentkezéshez.

A jelentés tartalmazhat korlátozott információkat, például a célkönyvtár-azonosítót, amikor egy olyan felhasználó jelentkezik be, aki nem a korlátozott hozzáférésű környezet bérlőjében van. Ebben az esetben a felhasználóazonosításra alkalmas adatok, például a név és a felhasználónév maszkolásával védik a többi bérlő felhasználói adatait (például "{PII Removed}@domain.com" or 00000000-0000-0000-0000-000000000000 a felhasználónevek és objektumazonosítók helyett, ha szükséges).

A Microsoft Entra Felügyeleti központban található többi jelentéshez hasonlóan szűrőkkel is meghatározhatja a jelentés hatókörét. Szűrhet egy adott időintervallumra, felhasználóra, alkalmazásra, ügyfélre vagy állapotra. Ha az Oszlopok gombot választja, az alábbi mezők tetszőleges kombinációjával jelenítheti meg az adatokat:

- Felhasználó – ez a mező eltávolíthatja a személyes adatokat, ahol az értéke meg van adva

00000000-0000-0000-0000-000000000000. - Alkalmazás

- Állapot

- Dátum

- Dátum (UTC) – ahol az UTC az egyezményes világidő

- IP Address

- Ügyfél

- Felhasználónév – ez a mező eltávolíthatja a személyes adatokat, ahol az értéke a következőre van állítva:

{PII Removed}@domain.com - Helyen

- Cél bérlőazonosítója

Microsoft 365-támogatás

A Microsoft 365-alkalmazásoknak két feltételnek kell megfelelniük a bérlői korlátozások teljes körű támogatásához:

- A használt ügyfél támogatja a modern hitelesítést.

- A modern hitelesítés engedélyezve van a felhőszolgáltatás alapértelmezett hitelesítési protokolljaként.

A legújabb információk arról, hogy mely Office-ügyfelek támogatják jelenleg a modern hitelesítést, tekintse meg az Office 365 modern hitelesítésének frissítését ismertető témakört. Ez a lap hivatkozásokat is tartalmaz a modern hitelesítés engedélyezésére vonatkozó utasításokra adott Exchange Online- és Skype Vállalati verzió Online-bérlők esetében. A SharePoint Online már alapértelmezés szerint engedélyezi a modern hitelesítést. A Teams csak a modern hitelesítést támogatja, és nem támogatja az örökölt hitelesítést, ezért ez a megkerülő probléma nem vonatkozik a Teamsre.

A Microsoft 365 böngészőalapú alkalmazásai (például az Office Portal, a Yammer, a SharePoint-webhelyek és a Webes Outlook) jelenleg támogatják a bérlői korlátozásokat. A vastag ügyfelek (Outlook, Skype Vállalati verzió, Word, Excel, PowerPoint stb.) csak modern hitelesítéssel kényszeríthetnek bérlői korlátozásokat.

Előfordulhat, hogy a modern hitelesítést támogató Outlook- és Skype Vállalati verzió-ügyfelek továbbra is használhatnak örökölt protokollokat olyan bérlőkkel szemben, ahol a modern hitelesítés nincs engedélyezve, így gyakorlatilag megkerülve a bérlői korlátozásokat. A bérlői korlátozások blokkolhatják az örökölt protokollokat használó alkalmazásokat, ha kapcsolatba lépnek login.microsoftonline.com, login.microsoft.comvagy login.windows.net a hitelesítés során.

A Windows Outlook esetében az ügyfelek olyan korlátozásokat alkalmazhatnak, amelyek megakadályozzák, hogy a végfelhasználók nem jóváhagyott e-mail-fiókokat vegyenek fel a profiljukba. Lásd például a Nem megfelelő Exchange-fiókok csoportházirend-beállításának hozzáadásának megakadályozása című témakört.

Az Azure RMS és az Office Üzenettitkosítás kompatibilitása

A Azure Tartalomvédelmi szolgáltatások szolgáltatás (Azure RMS) és az Office üzenettitkosítási funkciói nem kompatibilisek a bérlői korlátozásokkal. Ezek a funkciók arra támaszkodnak, hogy a felhasználókat más bérlőkbe dedikálják a titkosított dokumentumok visszafejtési kulcsainak lekérése érdekében. Mivel a bérlőkorlátozások letiltják a hozzáférést más bérlőkhöz, a nem megbízható bérlőktől a felhasználóknak küldött titkosított levelek és dokumentumok nem érhetők el.

Tesztelés

Ha ki szeretné próbálni a bérlői korlátozásokat, mielőtt implementálná az egész szervezet számára, két lehetősége van: egy gazdagépalapú megközelítés egy olyan eszközzel, mint a Fiddler, vagy a proxybeállítások szakaszos bevezetése.

Fiddler gazdagépalapú megközelítéshez

A Fiddler egy ingyenes webes hibakeresési proxy, amely a HTTP/HTTPS-forgalom rögzítésére és módosítására használható, beleértve a HTTP-fejlécek beszúrását is. A Fiddler bérlői korlátozások tesztelésére való konfigurálásához hajtsa végre a következő lépéseket:

Konfigurálja a Fiddlert a HTTPS-forgalom visszafejtéséhez a Fiddler súgódokumentációja szerint.

Konfigurálja a Fiddlert, hogy egyéni szabályokkal szúrja be a Restrict-Access-To-Tenants és a Restrict-Access-Context fejléceket:

A Fiddler Web Debugger eszközben válassza a Szabályok menüt, majd a Szabályok testreszabása lehetőséget a CustomRules fájl megnyitásához.

Adja hozzá a következő sorokat a függvényhez

OnBeforeRequest. Cserélje le <a bérlőazonosítók> listáját a bérlőjéhez regisztrált tartományra (példáulcontoso.onmicrosoft.com). Cserélje le <a címtárazonosítót> a bérlő Microsoft Entra GUID-azonosítójára. A megfelelő GUID-azonosítót kell megadnia ahhoz, hogy a naplók megjelenjenek a bérlőben.

// Allows access to the listed tenants. if ( oSession.HostnameIs("login.microsoftonline.com") || oSession.HostnameIs("login.microsoft.com") || oSession.HostnameIs("login.windows.net") ) { oSession.oRequest["Restrict-Access-To-Tenants"] = "<List of tenant identifiers>"; oSession.oRequest["Restrict-Access-Context"] = "<Your directory ID>"; } // Blocks access to consumer apps if ( oSession.HostnameIs("login.live.com") ) { oSession.oRequest["sec-Restrict-Tenant-Access-Policy"] = "restrict-msa"; }Ha több bérlőt kell engedélyeznie, használjon vesszőt a bérlőnevek elválasztásához. Példa:

oSession.oRequest["Restrict-Access-To-Tenants"] = "contoso.onmicrosoft.com,fabrikam.onmicrosoft.com";Mentse és zárja be a CustomRules fájlt.

A Fiddler konfigurálása után a Fájl menüben a Forgalom rögzítése lehetőséget választva rögzítheti a forgalmat.

Proxybeállítások szakaszos bevezetése

A proxyinfrastruktúra képességeitől függően előfordulhat, hogy a beállítások bevezetése a felhasználók számára is lehetővé teszi. Tekintse meg a következő magas szintű beállításokat:

- PAC-fájlokkal a tesztfelhasználókat egy tesztproxy-infrastruktúrára irányíthatja, míg a normál felhasználók továbbra is az éles proxyinfrastruktúra használatát használják.

- Egyes proxykiszolgálók különböző konfigurációkat támogathatnak csoportok használatával.

További részletekért tekintse meg a proxykiszolgáló dokumentációját.

Fogyasztói alkalmazások blokkolása

A microsoftos alkalmazások, amelyek mind a fogyasztói fiókokat, mind a vállalati fiókokat, például a OneDrive-ot támogatják, néha ugyanazon az URL-címen üzemeltethetők. Ez azt jelenti, hogy azok a felhasználók, akiknek munkahelyi célból kell hozzáférniük ehhez az URL-címhez, személyes használatra is hozzáférhetnek. Ez a beállítás nem feltétlenül engedélyezett az üzemeltetési irányelvek szerint.

Egyes szervezetek a személyes fiókok hitelesítésének letiltásával login.live.com próbálják elhárítani ezt a problémát. A javításnak több hátránya is van:

- A letiltás

login.live.comletiltja a személyes fiókok használatát a B2B-vendégforgatókönyvekben, ami megzavarhatja a látogatókat és az együttműködést. - Az Autopilot használatához szükség van az

login.live.comüzembe helyezéshez. Az Intune és az Autopilot-forgatókönyvek meghiúsulhatnak, halogin.live.comle van tiltva. - Az eszközazonosítók login.live.com szolgáltatására támaszkodó szervezeti telemetria és Windows-frissítések működése megszűnik.

Konfigurálás fogyasztói alkalmazásokhoz

Bár a Restrict-Access-To-Tenants fejléc engedélyezési listaként működik, a Microsoft-fiók (MSA) blokkja megtagadási jelként működik, és arra utasítja a Microsoft-fiókplatformot, hogy a felhasználók ne jelentkezzenek be a fogyasztói alkalmazásokba. A jel elküldéséhez a rendszer a sec-Restrict-Tenant-Access-Policy fejlécet a jelen cikk proxykonfiguráció és követelmények szakaszában említett vállalati proxy vagy tűzfal használatával injektálja a látogató login.live.com forgalomba. A fejléc értékének meg kell lennie restrict-msa. Ha a fejléc jelen van, és egy fogyasztói alkalmazás közvetlenül próbál bejelentkezni egy felhasználóba, a rendszer letiltja a bejelentkezést.

A fogyasztói alkalmazások hitelesítése jelenleg nem jelenik meg a felügyeleti naplókban, mivel a login.live.com a Microsoft Entra-azonosítótól elkülönítve van üzemeltetve.

Az élőfej művelete, és nem tiltja le

A restrict-msa szabályzat letiltja a fogyasztói alkalmazások használatát, de számos más típusú forgalmat és hitelesítést tesz lehetővé:

- Felhasználó nélküli forgalom az eszközökhöz. Ez a beállítás tartalmazza az Autopilot, a Windows Update és a szervezeti telemetriai adatok forgalmát.

- A fogyasztói fiókok B2B-hitelesítése. Azok a Microsoft-fiókokkal rendelkező felhasználók, akiket meghívnak , hogy együttműködjenek egy bérlővel , hitelesítsék a login.live.com egy erőforrás-bérlő elérése érdekében.

- Ezt a hozzáférést a fejléc használatával vezérli az

Restrict-Access-To-Tenantsadott erőforrás-bérlőhöz való hozzáférés engedélyezéséhez vagy megtagadásához.

- Ezt a hozzáférést a fejléc használatával vezérli az

- Számos Azure-alkalmazás és Office.com által használt "átengedés" hitelesítés, amelyben az alkalmazások a Microsoft Entra azonosítót használják a fogyasztói felhasználók felhasználóinak felhasználói környezetbe való bejelentkezéséhez.

- Ez a hozzáférés a

Restrict-Access-To-Tenantsfejléc használatával is szabályozható a speciális "átmenő" bérlő (f8cdef31-a31e-4b4a-93e4-5f571e91255a) hozzáférésének engedélyezéséhez vagy megtagadásához. Ha ez a bérlő nem jelenik meg az engedélyezett tartományok listájában, aRestrict-Access-To-TenantsMicrosoft Entra-azonosító letiltja, hogy a felhasználói fiókok bejelentkezhessenek ezekbe az alkalmazásokba.

- Ez a hozzáférés a

A TLS-törést és -vizsgálatot nem támogató platformok

A bérlői korlátozások az engedélyezett bérlők HTTPS-fejlécben lévő listájának injektálásától függnek. Ehhez a függőséghez a forgalom megszakításához és vizsgálatához a Transport Layer Security Inspection (TLSI) szükséges. Az olyan környezetekben, ahol az ügyféloldal nem tudja megszakítani és megvizsgálni a forgalmat fejlécek hozzáadásához, a bérlői korlátozások nem működnek.

Vegyük az Android 7.0-s és újabb verzióit. Az Android megváltoztatta, hogyan kezeli a megbízható hitelesítésszolgáltatókat (CA-kat), hogy biztonságosabb alapértelmezett értékeket biztosítson az alkalmazások biztonságos forgalmához. További információ: A megbízható hitelesítésszolgáltatók módosításai az Android Nougatban.

A Google javaslatát követve a Microsoft ügyfélalkalmazásai alapértelmezés szerint figyelmen kívül hagyják a felhasználói tanúsítványokat. Ez a szabályzat nem teszi lehetővé az ilyen alkalmazások számára a bérlői korlátozások használatát, mivel a hálózati proxy által használt tanúsítványok a felhasználói tanúsítványtárban vannak telepítve, amelyekben az ügyfélalkalmazások nem bíznak meg.

Az olyan környezetek esetében, amelyek nem tudják megszakítani és ellenőrizni a forgalmat a bérlőkorlátozási paraméterek fejléchez való hozzáadásához, a Microsoft Entra ID egyéb funkciói védelmet nyújthatnak. Az alábbi lista további információkat tartalmaz az ilyen Microsoft Entra-funkciókról.

- Feltételes hozzáférés: Csak felügyelt/megfelelő eszközök használatának engedélyezése

- Feltételes hozzáférés: Vendég-/külső felhasználók hozzáférésének kezelése

- B2B-együttműködés: A kimenő szabályok korlátozása bérlők közötti hozzáféréssel a "Korlátozott hozzáférésű bérlőkhöz" paraméterben felsorolt bérlőkhöz

- B2B-együttműködés: A B2B-felhasználók meghívásainak korlátozása a "Hozzáférés korlátozása bérlőkhöz" paraméterben felsorolt tartományokra

- Alkalmazáskezelés: Annak korlátozása, hogy a felhasználók hogyan járulnak hozzá az alkalmazásokhoz

- Intune: Alkalmazásszabályzat alkalmazása az Intune-on keresztül a felügyelt alkalmazások használatának csak az eszközt regisztráló fiók UPN-ére való korlátozásához – Tekintse meg a szakaszt, csak a konfigurált szervezeti fiókok engedélyezése az alkalmazások alcímében.

Néhány konkrét forgatókönyvet azonban csak bérlői korlátozások használatával lehet lefedni.

Következő lépések

- További információ az Office 365 modern hitelesítésének frissítéséről

- Tekintse át az Office 365 URL-címeit és IP-címtartományait

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: