Helyi Active Directory-alapú alkalmazások (Kerberos) szabályozása Microsoft Entra ID-kezelés

Fontos

A Csoportvisszaíró v2 nyilvános előzetes verziója a Microsoft Entra Connect Syncben 2024. június 30. után már nem lesz elérhető. Ez a funkció ezen a napon megszűnik, és a Connect Sync már nem támogatja a felhőbeli biztonsági csoportok Active Directoryba való kiépítéséhez. A funkció a megszűnés dátuma után is működni fog; azonban a továbbiakban nem kap támogatást ezen időpont után, és bármikor értesítés nélkül megszűnhet.

A Microsoft Entra Cloud Syncben a Group Provision to Active Directory szolgáltatáshoz hasonló funkciókat kínálunk, amelyeket a Csoportvisszaíró v2 helyett használhat felhőbeli biztonsági csoportok Active Directoryba való kiépítéséhez. Dolgozunk azon, hogy tovább bővítsük ezt a funkciót a Cloud Syncben, valamint a Cloud Syncben fejlesztett új funkciókkal együtt.

Azoknak az ügyfeleknek, akik ezt az előzetes verziójú funkciót használják a Connect Syncben, át kell váltaniuk a konfigurációjukat a Connect Syncről a Cloud Syncre. Dönthet úgy, hogy az összes hibrid szinkronizálást a Cloud Syncbe helyezi át (ha az megfelel az igényeinek). A Cloud Syncet egymás mellett is futtathatja, és csak a felhőbeli biztonsági csoportok kiépítését helyezheti át az Active Directoryba a Cloud Syncbe.

Azoknak az ügyfeleknek, akik Microsoft 365-csoportokat építenek ki az Active Directoryban, továbbra is használhatja a Csoportvisszaíró v1-et ehhez a funkcióhoz.

A felhasználószinkronizálási varázslóval kiértékelheti a kizárólag a Cloud Syncbe való áthelyezést.

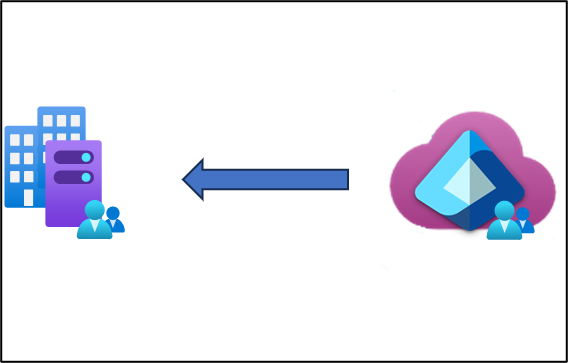

Forgatókönyv: Helyszíni alkalmazások kezelése a felhőben kiépített és felügyelt Active Directory-csoportokkal. A Microsoft Entra Cloud Sync lehetővé teszi az alkalmazás-hozzárendelések teljes körű szabályozását az AD-ben, miközben kihasználja Microsoft Entra ID-kezelés funkciókat a hozzáféréssel kapcsolatos kérések szabályozásához és szervizeléséhez.

Az 1.1.1370.0-s kiépítési ügynök kiadásával a felhőszinkronizálás mostantól képes csoportokat kiépíteni közvetlenül a helyi Active Directory környezetbe. Az identitásszabályozási funkciókkal szabályozhatja az AD-alapú alkalmazásokhoz való hozzáférést, például úgy, hogy belevesz egy csoportot egy jogosultságkezelési hozzáférési csomagba.

A csoportvisszaíró videó megtekintése

Az Active Directoryhoz való felhőszinkronizálási csoportok kiépítésének és az Ön számára elvégezhető műveleteknek a nagyszerű áttekintéséért tekintse meg az alábbi videót.

Előfeltételek

A forgatókönyv megvalósításához a következő előfeltételek szükségesek.

- Legalább hibrid identitás-rendszergazdai szerepkörrel rendelkező Microsoft Entra-fiók.

- Helyszíni Active Directory tartományi szolgáltatások környezetet Windows Server 2016 operációs rendszerrel vagy újabb verzióval.

- Az AD-séma attribútumhoz szükséges – msDS-ExternalDirectoryObjectId.

- Kiépítési ügynök az 1.1.1367.0-s vagy újabb buildtel.

Feljegyzés

A szolgáltatásfiók engedélyei csak a tiszta telepítés során vannak hozzárendelve. Ha az előző verzióról frissít, az engedélyeket manuálisan kell hozzárendelni a PowerShell-parancsmaggal:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -TargetDomainCredential $credential

Ha az engedélyek manuálisan vannak beállítva, győződjön meg arról, hogy az összes leszármazott csoport és felhasználói objektum összes tulajdonsága olvasása, írása, létrehozása és törlése.

Ezek az engedélyek alapértelmezés szerint nincsenek alkalmazva az AdminSDHolder-objektumokra

Microsoft Entra kiépítési ügynök gMSA PowerShell-parancsmagok

- A kiépítési ügynöknek képesnek kell lennie kommunikálni egy vagy több tartományvezérlővel a TCP/389 (LDAP) és a TCP/3268 (globális katalógus) porton.

- A globális katalóguskereséshez szükséges az érvénytelen tagsági hivatkozások kiszűréséhez.

- Microsoft Entra Connect a 2.2.8.0-s vagy újabb buildtel.

- A Microsoft Entra Connect használatával szinkronizált helyszíni felhasználói tagság támogatásához szükséges.

- Az AD:user:objectGUID és a Microsoft Entra ID:user:onPremisesObjectIdentifier szinkronizálásához szükséges.

Támogatott csoportok

Ebben a forgatókönyvben csak a következő csoportok támogatottak:

- Csak a felhőben létrehozott biztonsági csoportok támogatottak

- Ezeknek a csoportoknak rendelkezniük kell, hozzárendelt vagy dinamikus tagsággal kell rendelkezniük

- Ezek a csoportok csak helyszíni szinkronizált felhasználókat és/vagy felhőben létrehozott biztonsági csoportokat tartalmazhatnak

- A szinkronizált és a felhőben létrehozott biztonsági csoport tagjaiként szinkronizált helyszíni felhasználói fiókok ugyanabból a tartományból vagy tartományközi fiókból származhatnak, de mindegyiknek ugyanabból az erdőből kell származnia.

- Ezek a csoportok az univerzális AD-csoportok hatókörével vannak visszaírva. A helyszíni környezetnek támogatnia kell az univerzális csoport hatókörét

- Az 50 000 tagnál nagyobb csoportok nem támogatottak

- Minden közvetlen beágyazott gyermekcsoport egy tagnak számít a hivatkozási csoportban

Támogatott esetek

A következő szakaszok a felhőszinkronizálási csoportok kiépítésével támogatott forgatókönyveket ismertetik.

Támogatott forgatókönyvek konfigurálása

Ha azt szeretné szabályozni, hogy egy felhasználó képes-e csatlakozni egy Windows-hitelesítést használó Active Directory-alkalmazáshoz, használhatja az alkalmazásproxyt és a Microsoft Entra biztonsági csoportot. Ha egy alkalmazás Kerberoson vagy LDAP-on keresztül ellenőrzi a felhasználó AD-csoporttagságait, akkor a felhőbeli szinkronizálási csoportok kiépítésével biztosíthatja, hogy az AD-felhasználók rendelkezzenek ezekkel a csoporttagságokkal, mielőtt a felhasználó hozzáfér az alkalmazásokhoz.

A következő szakaszok két olyan forgatókönyvet tárgyalnak, amelyek támogatottak a felhőbeli szinkronizálási csoportok kiépítésében. A forgatókönyv beállításainak célja annak biztosítása, hogy az alkalmazáshoz rendelt felhasználók csoporttagságokkal rendelkezzenek az alkalmazás hitelesítésekor.

- Hozzon létre egy új csoportot, és frissítse az alkalmazást, ha már létezik, az új csoport kereséséhez, vagy

- Hozzon létre egy új csoportot, és frissítse a meglévő csoportokat, amelyet az alkalmazás ellenőrzött, hogy tagként vegye fel az új csoportot

Mielőtt hozzákezdene, győződjön meg arról, hogy ön tartományi rendszergazda abban a tartományban, ahol az alkalmazás telepítve van. Győződjön meg arról, hogy bejelentkezhet egy tartományvezérlőbe, vagy telepítve van a Windows rendszerű pc-n az Active Directory tartományi szolgáltatások (AD DS) felügyeletére szolgáló távoli kiszolgálófelügyeleti eszközök.

Az új csoportok beállításainak konfigurálása

Ebben a forgatókönyvben frissíti az alkalmazást, hogy ellenőrizze a felhőszinkronizálási csoport kiépítése által létrehozott új csoportok SID-címét, nevét vagy megkülönböztető nevét. Ez a forgatókönyv a következő esetekben alkalmazható:

- Az AD DS-hez első alkalommal csatlakozó új alkalmazások üzembe helyezései.

- Az alkalmazáshoz hozzáférő felhasználók új kohorszai.

- Alkalmazáskorszerűsítéshez csökkentse a meglévő AD DS-csoportoktól való függőséget.

Azokat az alkalmazásokat, amelyek jelenleg a csoport tagságát

Domain Adminsellenőrzik, frissíteni kell, hogy egy újonnan létrehozott AD-csoportot is kereshessenek.

Az alkalmazások az alábbi lépésekkel használhatnak új csoportokat.

Alkalmazás és csoport létrehozása

- A Microsoft Entra felügyeleti központ használatával hozzon létre egy alkalmazást az AD-alapú alkalmazást képviselő Microsoft Entra-azonosítóban, és konfigurálja az alkalmazást úgy, hogy felhasználói hozzárendelést igényeljen.

- Ha alkalmazásproxyval engedélyezi a felhasználók számára az alkalmazáshoz való csatlakozást, konfigurálja az alkalmazásproxyt.

- Hozzon létre egy új biztonsági csoportot a Microsoft Entra ID-ban.

- Csoportkiépítés az AD-ben a csoport AD-be való kiépítéséhez.

- Indítsa el a Active Directory - felhasználók és számítógépek, és várja meg, amíg az eredményként kapott új AD-csoport létrejön az AD-tartományban. Ha jelen van, jegyezze fel az új AD-csoport megkülönböztető nevét, tartományát, fióknevét és SID-azonosítóját.

Alkalmazás konfigurálása új csoport használatára

- Ha az alkalmazás LDAP-en keresztül használja az AD-t, konfigurálja az alkalmazást az új AD-csoport megkülönböztető nevével. Ha az alkalmazás AD-t használ a Kerberoson keresztül, konfigurálja az alkalmazást az új AD-csoport SID-jével vagy tartomány- és fióknevével.

- Hozzon létre egy hozzáférési csomagot. Adja hozzá az alkalmazást az 1. fájlból, a 3. biztonsági csoportból az Access-csomagban lévő erőforrásokként. Konfiguráljon egy közvetlen hozzárendelési szabályzatot a hozzáférési csomagban.

- A Jogosultságkezelésben rendelje hozzá a szinkronizált felhasználókat, akiknek hozzáférésre van szükségük az AD-alapú alkalmazáshoz a hozzáférési csomaghoz.

- Várja meg, amíg az új AD-csoport frissül az új tagokkal. A Active Directory - felhasználók és számítógépek használatával győződjön meg arról, hogy a megfelelő felhasználók a csoport tagjai.

- Az AD-tartománymonitorozásban csak a kiépítési ügynököt futtató gMSA-fiókot engedélyezze, és engedélyezze az új AD-csoport tagságának módosítását.

Most már szabályozhatja az AD-alkalmazáshoz való hozzáférést ezen az új hozzáférési csomagon keresztül.

A meglévő csoportok beállításainak konfigurálása

Ebben a forgatókönyvben egy új AD biztonsági csoportot adhat hozzá egy meglévő csoport beágyazott csoporttagjaként. Ez a forgatókönyv olyan alkalmazások központi telepítésére alkalmazható, amelyek egy adott csoportfióknévtől, SID-től vagy megkülönböztető névtől függenek.

A csoportnak az alkalmazásokba való beágyazása a meglévő AD-csoportba lehetővé teszi a következőt:

- A Microsoft Entra-felhasználók, akiket egy szabályozási funkció rendel hozzá, majd hozzáférnek az alkalmazáshoz, a megfelelő Kerberos-jegyhez jutnak. Ez a jegy a meglévő csoportok SID-ét tartalmazza. Az AD-csoportok beágyazási szabályai engedélyezik a beágyazást.

Ha az alkalmazás LDAP-t használ, és a beágyazott csoporttagságokat követi, az alkalmazás a Microsoft Entra-felhasználókat a meglévő csoport egyik tagságaként fogja látni.

Meglévő csoport jogosultságának meghatározása

- Indítsa el Active Directory - felhasználók és számítógépek, és jegyezze fel az alkalmazás által használt meglévő AD-csoport megkülönböztető nevét, típusát és hatókörét.

- Ha a meglévő csoport

Domain Admins,Domain Guests,Domain Users,Enterprise AdminsEnterprise Key Admins,Group Policy Creation Owners,Key AdminsProtected UsersvagySchema Admins, akkor módosítania kell az alkalmazást egy új csoport használatára a fent leírtak szerint, mivel ezeket a csoportokat nem használhatja a felhőbeli szinkronizálás. - Ha a csoport globális hatókörrel rendelkezik, módosítsa a csoportot univerzális hatókörre. Egy globális csoport nem rendelkezhet univerzális csoportokkal tagként.

Alkalmazás és csoport létrehozása

- A Microsoft Entra felügyeleti központban hozzon létre egy alkalmazást az AD-alapú alkalmazást képviselő Microsoft Entra-azonosítóban, és konfigurálja az alkalmazást úgy, hogy felhasználói hozzárendelést igényeljen.

- Ha az alkalmazásproxyval engedélyezi a felhasználók számára az alkalmazáshoz való csatlakozást, konfigurálja az alkalmazásproxyt.

- Hozzon létre egy új biztonsági csoportot a Microsoft Entra ID-ban.

- Csoportkiépítés az AD-ben a csoport AD-be való kiépítéséhez.

- Indítsa el a Active Directory - felhasználók és számítógépek, és várja meg, amíg az eredményként kapott új AD-csoport létrejön az AD-tartományban, amikor már jelen van, jegyezze fel az új AD-csoport megkülönböztető nevét, tartományát, fióknevét és SID-jét.

Alkalmazás konfigurálása új csoport használatára

- A Active Directory - felhasználók és számítógépek használatával adja hozzá az új AD-csoportot a meglévő AD-csoport tagjaként.

- Hozzon létre egy hozzáférési csomagot. Adja hozzá az alkalmazást az 1. fájlból, a 3. biztonsági csoportból az Access-csomagban lévő erőforrásokként. Konfiguráljon egy közvetlen hozzárendelési szabályzatot a hozzáférési csomagban.

- A Jogosultságkezelésben rendelje hozzá a szinkronizált felhasználókat, akiknek hozzáférésre van szükségük az AD-alapú alkalmazáshoz a hozzáférési csomaghoz, beleértve a meglévő AD-csoport azon felhasználói tagjait is, akiknek továbbra is hozzáférésre van szükségük.

- Várja meg, amíg az új AD-csoport frissül az új tagokkal. A Active Directory - felhasználók és számítógépek használatával győződjön meg arról, hogy a megfelelő felhasználók a csoport tagjai.

- A Active Directory - felhasználók és számítógépek használatával távolítsa el a meglévő AD-csoport meglévő tagjait az új AD-csoporton kívül.

- Az AD-tartománymonitorozásban csak a kiépítési ügynököt futtató gMSA-fiókot engedélyezze, és engedélyezze az új AD-csoport tagságának módosítását.

Ezután az új hozzáférési csomagon keresztül szabályozhatja az AD-alkalmazáshoz való hozzáférést.

Hibaelhárítás

Ha egy felhasználó tagja az új AD-csoportnak, és olyan Windows rendszerű számítógépen van, amely már be van jelentkezve egy AD-tartományba, előfordulhat, hogy az AD-tartományvezérlő olyan meglévő jegyet állít ki, amely nem tartalmazza az új AD-csoporttagságokat. Ennek az az oka, hogy a jegyet a felhőszinkronizálási csoport kiépítése előtt adták ki, és hozzáadta őket az új AD-csoporthoz. A felhasználó nem tudja bemutatni a jegyet az alkalmazáshoz való hozzáféréshez, ezért meg kell várnia, amíg a jegy lejár, és új jegyet bocsát ki, vagy törli a jegyeket, kijelentkezik, és visszalép a tartományba. További részletekért tekintse meg a klist parancsot.

Meglévő Microsoft Entra Connect-csoportvisszaíró v2-ügyfelek

Ha a Microsoft Entra Connect csoportvisszaíró v2-t használja, át kell lépnie a felhőszinkronizálás kiépítésére az AD-be, mielőtt kihasználhatja a felhőszinkronizálási csoportok kiépítésének előnyeit. Lásd: Microsoft Entra Connect Sync csoportvisszaíró V2 migrálása a Microsoft Entra Cloud Syncbe

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: