Felhőszinkronizálás hibaelhárítása

A felhőszinkronizálás sok különböző függőséggel és interakcióval rendelkezik, amelyek különböző problémákat okozhatnak. Ez a cikk segít a problémák elhárításában. Bemutatja a területeket, amelyekre általában figyelmet kell fordítania, a további információk beszerzésének módját, és a különböző módszereket, amelyekkel megkeresheti a hibák forrását.

Ügynökkel kapcsolatos problémák

Az ügynökkel kapcsolatos problémák elhárításakor ellenőriznie kell, hogy az ügynök megfelelően lett-e telepítve, és hogy az kommunikál-e a Microsoft Entra-azonosítóval. Különösen az ügynökkel ellenőrizni kívánt első dolgok némelyike a következő:

- Telepítve van?

- Helyben fut az ügynök?

- A portálon található az ügynök?

- Megfelelő az ügynök állapota?

Ezeket az elemeket a portálon és az ügynököt futtató helyi kiszolgálón ellenőrizheti.

A Microsoft Entra felügyeleti központ ügynökének ellenőrzése

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Annak ellenőrzéséhez, hogy az Azure észleli-e az ügynököt, és hogy az ügynök kifogástalan-e, kövesse az alábbi lépéseket:

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább hibrid Rendszergazda istratorként.

- Keresse meg az Identity>Hybrid Management>Microsoft Entra Csatlakozás> Cloud szinkronizálását.

- Válassza ki a felhőszinkronizálást.

- Látnia kell a telepített ügynököket. Ellenőrizze, hogy a szóban forgó ügynök ott van-e. Ha minden rendben van, az ügynök aktív (zöld) állapotát fogja látni.

Ellenőrizze a szükséges nyitott portokat

Ellenőrizze, hogy a Microsoft Entra kiépítési ügynök képes-e sikeresen kommunikálni az Azure-adatközpontokkal. Ha tűzfal található az útvonalon, győződjön meg arról, hogy a kimenő forgalomhoz a következő portok vannak nyitva:

| Portszám | Használat célja |

|---|---|

| 80 | Tanúsítvány-visszavonási listák (CRL-ek) letöltése a TLS/SSL-tanúsítvány érvényesítése közben. |

| 443 | Az alkalmazásproxy szolgáltatással folytatott összes kimenő kommunikáció kezelése. |

Ha a tűzfal az eredeti felhasználók szerint kényszeríti a forgalmat, nyissa meg a 80-as és a 443-as portot is a hálózati szolgáltatásként futó Windows-szolgáltatások forgalmához.

URL-címekhez való hozzáférés engedélyezése

Hozzáférés engedélyezése a következő URL-címekhez:

| URL-cím | Kikötő | Használat célja |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Az összekötő és a alkalmazásproxy felhőszolgáltatás közötti kommunikáció. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Az összekötő ezeket az URL-címeket használja a tanúsítványok ellenőrzéséhez. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Az összekötő ezeket az URL-címeket használja a regisztrációs folyamat során. |

ctldl.windowsupdate.com |

80/HTTP | Az összekötő ezt az URL-címet használja a regisztrációs folyamat során. |

Ha a tűzfal vagy a proxy lehetővé teszi a hozzáférési szabályok tartományi utótagok *.msappproxy.net*.servicebus.windows.netalapján történő konfigurálását, engedélyezheti a kapcsolatok engedélyezését az előző URL-címekhez és más url-címekhez. Ha nem, engedélyeznie kell az Azure IP-tartományokhoz és szolgáltatáscímkékhez való hozzáférést – nyilvános felhőt. Az IP-tartományok hetente frissülnek.

Fontos

Kerülje a microsoft Entra magánhálózati összekötők és a Microsoft Entra alkalmazásproxy felhőszolgáltatásai közötti kimenő TLS-kommunikáció beágyazott ellenőrzésének és leállításának minden formáját.

DNS-névfeloldás a Microsoft Entra alkalmazásproxy-végpontjaihoz

A Microsoft Entra-alkalmazásproxy-végpontok nyilvános DNS-rekordjai láncolt CNAME rekordok, amelyek egy A rekordra mutatnak. Ez biztosítja a hibatűrést és a rugalmasságot. Garantált, hogy a Microsoft Entra magánhálózati összekötő mindig hozzáfér a gazdagépnevekhez a tartomány utótagokkal *.msappproxy.net vagy *.servicebus.windows.net.

A névfeloldás során azonban a CNAME rekordok különböző gazdagépnevekkel és utótagokkal rendelkező DNS-rekordokat tartalmazhatnak. Emiatt gondoskodnia kell arról, hogy az eszköz feloldhassa a lánc összes rekordjait, és lehetővé teszi a feloldott IP-címekhez való kapcsolódást. Mivel a lánc DNS-rekordjai időről időre változhatnak, nem tudunk lista DNS-rekordokat biztosítani.

A helyi kiszolgálón

Az ügynök futásának ellenőrzéséhez kövesse az alábbi lépéseket:

Nyissa meg a Szolgáltatásokat az ügynököt tartalmazó kiszolgálón. Ezt a Services.msc futtatásának >elindításával>teheti meg.

A Szolgáltatások területen győződjön meg arról, hogy a Microsoft Entra Csatlakozás Agent Updater és a Microsoft Entra Provisioning Agent is ott van. Győződjön meg arról is, hogy az állapotuk fut.

Az ügynök telepítésével kapcsolatos gyakori problémák

Az alábbi szakaszok az ügynök telepítésével kapcsolatos gyakori problémákat és a problémák tipikus megoldásait ismertetik.

Az ügynök indítása nem sikerült

A következő hibaüzenet jelenhet meg:

A "Microsoft Entra Provisioning Agent" szolgáltatás nem indult el. Ellenőrizze, hogy rendelkezik-e a rendszerszolgáltatások indításához szükséges jogosultságokkal.

Ezt a problémát általában egy csoportházirend okozza. A szabályzat megakadályozta az engedélyek alkalmazását a telepítő (NT SERVICE\AADConnectProvisioningAgent) által létrehozott helyi NT Service bejelentkezési fiókra. Ezek az engedélyek szükségesek a szolgáltatás elindításához.

A probléma megoldásához kövesse ezeket a lépéseket:

Jelentkezzen be a kiszolgálóra rendszergazdai fiókkal.

Nyissa meg a szolgáltatásokat a Services.msc futtatásának> elindításával>.

A Szolgáltatások területen kattintson duplán a Microsoft Entra Provisioning Agentre.

A Bejelentkezés lapon módosítsa ezt a fiókot tartományadminisztrátorra. Ezután indítsa újra a szolgáltatást.

Az ügynök időtúllépése vagy a tanúsítvány érvénytelen

Az ügynök regisztrálásakor a következő hibaüzenet jelenhet meg.

Ezt a problémát általában az okozza, hogy az ügynök nem tud csatlakozni a hibrid identitásszolgáltatáshoz. A probléma megoldásához konfiguráljon egy kimenő proxyt.

A kiépítési ügynök támogatja a kimenő proxy használatát. Konfigurálhatja a következő ügynök .config fájljának szerkesztésével: C:\Program Files\Microsoft Azure AD Csatlakozás Provisioning Agent\AAD Csatlakozás ProvisioningAgent.exe.config.

Adja hozzá a következő sorokat a fájl vége felé, a záró </configuration> címke előtt. Cserélje le a változókat [proxy-server] és [proxy-port] a proxykiszolgáló nevét és portértékeit.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Az ügynökregisztráció biztonsági hibával meghiúsul

A felhőkiépítési ügynök telepítésekor hibaüzenet jelenhet meg. Ezt a problémát általában az okozza, hogy az ügynök helyi PowerShell-végrehajtási szabályzatok miatt nem tudja futtatni a PowerShell-regisztrációs szkripteket.

A probléma megoldásához módosítsa a PowerShell végrehajtási szabályzatát a kiszolgálón. Gépi és felhasználói házirendeket kell beállítania Undefined vagy RemoteSigned. Ha be vannak állítva Unrestricted, akkor ez a hiba jelenik meg. További információ: PowerShell végrehajtási szabályzatok.

Naplófájlok

Alapértelmezés szerint az ügynök minimális hibaüzeneteket és hívásláncadatokat bocsát ki. Ezeket a nyomkövetési naplókat a következő mappában találja: C:\ProgramData\Microsoft\Azure AD Csatlakozás Provisioning Agent\Trace.

Ha további részleteket szeretne gyűjteni az ügynökkel kapcsolatos problémák elhárításához, kövesse az alábbi lépéseket.

- Telepítse az AADCloudSyncTools PowerShell-modult.

- Az információk rögzítéséhez használja a

Export-AADCloudSyncToolsLogsPowerShell-parancsmagot. Az adatgyűjtés finomhangolásához az alábbi lehetőségeket használhatja.SkipVerboseTracecsak az aktuális naplók exportálása részletes naplók rögzítése nélkül (alapértelmezett = hamis).TracingDurationMinseltérő rögzítési időtartam megadásához (alapértelmezett = 3 perc).OutputPathmásik kimeneti elérési út megadásához (alapértelmezett = a felhasználó Dokumentumok mappája).

Objektumszinkronizálási problémák

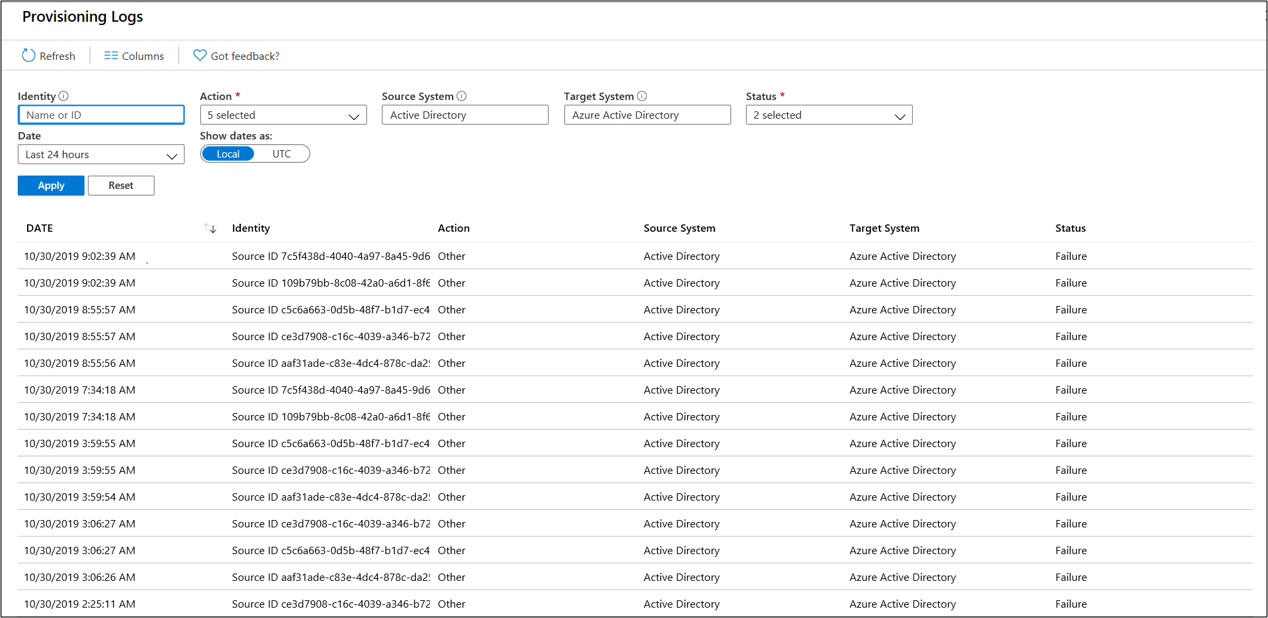

A portálon kiépítési naplók használatával nyomon követheti és elháríthatja az objektumszinkronizálási problémákat. A naplók megtekintéséhez válassza a Naplók lehetőséget.

A kiépítési naplók rengeteg információt nyújtanak a helyi Active Directory környezet és az Azure között szinkronizált objektumok állapotáról.

Szűrheti a nézetet, hogy konkrét problémákra, például dátumokra összpontosítson. A naplókban az Active Directory-objektumokkal kapcsolatos tevékenységekre is kereshet az Active Directory használatával ObjectGuid. A további információk megtekintéséhez kattintson duplán egy adott eseményre.

Ez az információ részletes lépéseket és a szinkronizálási probléma előfordulásának helyét ismerteti. Ily módon pontosan meghatározhatja a probléma helyét.

Kihagyott objektumok

Ha szinkronizálta a felhasználókat és csoportokat az Active Directoryból, előfordulhat, hogy nem talál egy vagy több csoportot a Microsoft Entra-azonosítóban. Ennek oka lehet, hogy a szinkronizálás még nem fejeződött be, vagy még nem érte el az objektum Active Directoryban való létrehozását, vagy olyan szinkronizálási hiba, amely blokkolja a Microsoft Entra-azonosítóban létrehozott objektumot, vagy egy szinkronizálási szabály hatókörkezelési szabálya alkalmazható, amely kizárja az objektumot.

Ha újraindítja a szinkronizálást, majd amikor a kiépítési ciklus befejeződik, keressen rá a kiépítési naplóban az objektumhoz kapcsolódó tevékenységekre az adott objektum Active Directoryjával ObjectGuid. Ha a naplóban csak forrásazonosítót és állapotot Skipped tartalmazó identitással rendelkező esemény szerepel, az azt jelezheti, hogy az ügynök szűrte az Active Directory-objektumot, mert nem volt hatókörben.

A hatókörkezelési szabályok alapértelmezés szerint kizárják az alábbi objektumokat a Microsoft Entra-azonosítóval való szinkronizálásból:

- true (IGAZ) értékre

IsCriticalSystemObjectbeállított felhasználók, csoportok és névjegyek, beleértve az Active Directory számos beépített felhasználóját és csoportját - replikációs áldozatobjektumok

A szinkronizálási sémában további korlátozások is lehetnek.

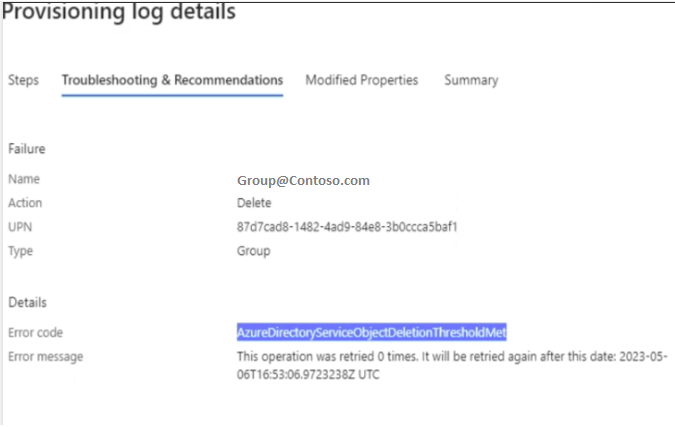

Microsoft Entra objektumtörlés küszöbértéke

Ha a Microsoft Entra Csatlakozás és a Microsoft Entra Cloud Sync alkalmazással rendelkezik implementációs topológiával, mindkettő ugyanarra a Microsoft Entra-bérlőre exportál, vagy ha teljesen áthelyezte a Microsoft Entra Csatlakozás használatát a Microsoft Entra Cloud Sync szolgáltatásba, a következő exportálási hibaüzenet jelenhet meg, amikor több objektumot töröl vagy helyez át a megadott hatókörből:

Ez a hiba nem kapcsolódik a Microsoft Entra Csatlakozás felhőszinkronizálás véletlen törlés-megelőzési funkciójával. Ezt a Microsoft Entra könyvtárban a Microsoft Entra Csatlakozás által beállított véletlen törlés-megelőzési funkció aktiválja. Ha nincs olyan Microsoft Entra Csatlakozás-kiszolgálója, amelyről ki tudná kapcsolni a funkciót, a Microsoft Entra Csatlakozás felhőszinkronizálási ügynökkel telepített "AADCloudSyncTools" PowerShell-modul használatával letilthatja a bérlő beállításait, és engedélyezheti a letiltott törlések exportálását a várt és engedélyezett állapot megerősítése után. Használja az alábbi parancsot:

Disable-AADCloudSyncToolsDirSyncAccidentalDeletionPrevention -tenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee"

A következő üzembe helyezési ciklus során a törlésre megjelölt objektumokat sikeresen törölni kell a Microsoft Entra könyvtárból.

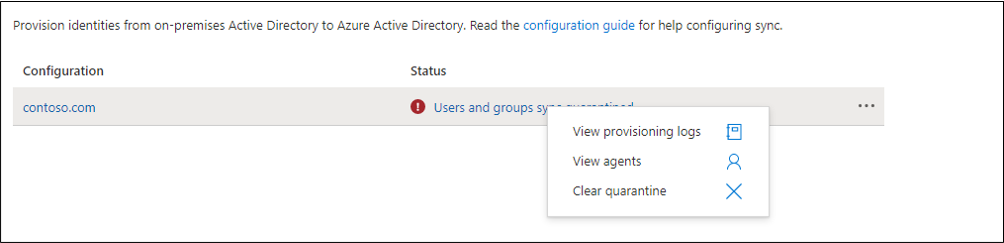

Karantén kiépítésével kapcsolatos problémák

A felhőszinkronizálás figyeli a konfiguráció állapotát, és karanténállapotba helyezi a nem megfelelő állapotú objektumokat. Ha a célrendszeren végrehajtott hívások többsége vagy az összes hívás egy hiba (például érvénytelen rendszergazdai hitelesítő adatok) miatt folyamatosan meghiúsul, a szinkronizálási feladat karanténban van megjelölve.

Az állapot kiválasztásával további információkat láthat a karanténról. A hibakódot és az üzenetet is beszerezheti.

Az állapotra való jobb kattintás további lehetőségeket kínál a következőhöz:

- Tekintse meg a kiépítési naplókat.

- Tekintse meg az ügynököket.

- A karantén törlése.

Karantén feloldása

A karantén feloldásának két különböző módja van. Törölheti a karantént, vagy újraindíthatja a kiépítési feladatot.

A karantén törlése

Ha törölni szeretné a vízjelet, és az ellenőrzés után delta-szinkronizálást szeretne futtatni a kiépítési feladaton, egyszerűen kattintson a jobb gombbal az állapotra, és válassza a Karantén törlése lehetőséget.

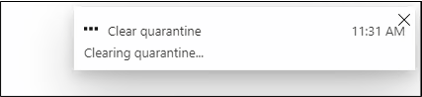

Látnia kell egy értesítést, hogy a karantén törölve van.

Ezután az ügynök állapotának kifogástalannak kell lennie.

A kiépítési feladat újraindítása

A portálon indítsa újra a kiépítési feladatot. Az ügynök konfigurációs lapján válassza a Szinkronizálás újraindítása lehetőséget.

Másik lehetőségként a Microsoft Graph használatával újraindíthatja a kiépítési feladatot. Teljes mértékben szabályozhatja az újraindítást. A törlést a következő lehetőségek közül választhatja:

- Escrows, indítsa újra a letétszámlálót, amely a karantén állapota felé halmozódott fel.

- Karanténba helyezés az alkalmazás karanténból való eltávolításához.

- Vízjelek.

Használja a következő kérést:

POST /servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

A felhőszinkronizálási szolgáltatásfiók javítása

Ha javítania kell a felhőszinkronizálási szolgáltatásfiókot, használhatja a Repair-AADCloudSyncToolsAccount parancsot.

Rendszergazdai jogosultságokkal rendelkező PowerShell-munkamenetből írja be vagy másolja és illessze be a következőket:

Connect-AADCloudSyncToolsAdja meg a Microsoft Entra Global Rendszergazda istrator hitelesítő adatait.

Írja be vagy másolja és illessze be a következőt:

Repair-AADCloudSyncToolsAccountA művelet befejezése után azt kell mondania, hogy a fiók javítása sikeresen megtörtént.

Jelszóvisszaíró

A jelszóvisszaíró felhőszinkronizálással való engedélyezéséhez és használatához tartsa szem előtt az alábbiakat:

- Ha frissítenie kell a gMSA-engedélyeket, egy vagy több órát is igénybe vehet, amíg ezek az engedélyek replikálódnak a címtár összes objektumára. Ha nem rendeli hozzá ezeket az engedélyeket, úgy tűnhet, hogy a visszaírás megfelelően van konfigurálva, de a felhasználók hibákat tapasztalhatnak a helyszíni jelszavak felhőből történő frissítésekor. Engedélyeket kell alkalmazni erre az objektumra , és az összes leszármazott objektumra , hogy megjelenjen a Meg nem jelenő jelszó .

- Ha egyes felhasználói fiókok jelszavai nem lesznek visszaírva a helyszíni címtárba, győződjön meg arról, hogy az öröklés nincs letiltva a helyi Active Directory Tartományi szolgáltatások (AD DS) környezetében lévő fiók esetében. A szolgáltatás megfelelő működéséhez a jelszó írási engedélyeit a leszármazott objektumokra kell alkalmazni.

- A helyszíni AD DS-környezetben a jelszóházirendek megakadályozhatják a jelszó-visszaállítások helyes feldolgozását. Ha ezt a funkciót teszteli, és naponta többször szeretné visszaállítani a jelszavakat a felhasználók számára, a minimális jelszó-életkorra vonatkozó csoportházirendnek 0-ra kell állítania. Ezt a beállítást a következő helyen találja: Számítógép-konfigurációs>szabályzatok>Windows Gépház> Security Gépház> Account Policies, a gpmc.msc fájlban.

- Ha frissíti a csoportházirendet, várja meg, amíg a frissített szabályzat replikálódik, vagy használja a

gpupdate /forceparancsot. - A jelszavak azonnali módosításához a jelszó minimális életkorának 0-ra kell állítania. Ha azonban a felhasználók betartják a helyszíni szabályzatokat, és a jelszó minimális életkora 0-nál nagyobb értékre van beállítva, a jelszóvisszaíró nem működik a helyszíni szabályzatok kiértékelése után.

- Ha frissíti a csoportházirendet, várja meg, amíg a frissített szabályzat replikálódik, vagy használja a