Oktatóanyag: Összevonás használata hibrid identitáshoz egyetlen Active Directory-erdőben

Ez az oktatóanyag bemutatja, hogyan hozhat létre hibrid identitáskörnyezetet az Azure-ban összevonás és Windows Server Active Directory (Windows Server AD) használatával. A hibrid identitások teszteléséhez vagy a hibrid identitás működésének megismeréséhez használhatja a létrehozott hibrid identitáskörnyezetet.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Virtuális gépet hoz létre.

- Hozzon létre egy Windows Server Active Directory-környezetet.

- Hozzon létre egy Windows Server Active Directory-felhasználót.

- Hozzon létre egy tanúsítványt.

- Hozzon létre egy Microsoft Entra-bérlőt.

- Hibrid identitás Rendszergazda istrator-fiók létrehozása az Azure-ban.

- Adjon hozzá egy egyéni tartományt a címtárhoz.

- A Microsoft Entra Csatlakozás beállítása.

- Tesztelje és ellenőrizze, hogy a felhasználók szinkronizálva vannak-e.

Előfeltételek

Az oktatóanyag elvégzéséhez az alábbi elemekre van szüksége:

- Egy számítógép, amelyen telepítve van a Hyper-V . Javasoljuk, hogy telepítse a Hyper-V-t Windows 10 vagy Windows Server 2016 rendszerű számítógépre.

- Azure-előfizetés. Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

- Külső hálózati adapter, így a virtuális gép csatlakozhat az internethez.

- A Windows Server 2016 egy példánya.

- Ellenőrizhető egyéni tartomány .

Megjegyzés:

Ez az oktatóanyag PowerShell-szkriptekkel hozza létre gyorsan az oktatóanyagi környezetet. Minden szkript a szkript elején deklarált változókat használ. Mindenképpen módosítsa a változókat a környezetének megfelelően.

Az oktatóanyag szkriptjei létrehoznak egy általános Windows Server Active Directory-környezetet (Windows Server AD) a Microsoft Entra Csatlakozás telepítése előtt. A szkripteket a kapcsolódó oktatóanyagokban is használják.

Az oktatóanyagban használt PowerShell-szkriptek a GitHubon érhetők el.

Virtuális gép létrehozása

Hibrid identitáskörnyezet létrehozásához az első feladat egy helyszíni Windows Server AD-kiszolgálóként használható virtuális gép létrehozása.

Megjegyzés:

Ha még soha nem futtatott szkriptet a PowerShellben a gazdagépen, mielőtt bármilyen szkriptet futtatna, nyissa meg a Windows PowerShell I Standard kiadás rendszergazdaként, és futtassaSet-ExecutionPolicy remotesigned. A Végrehajtási szabályzat módosítása párbeszédpanelen válassza az Igen lehetőséget.

A virtuális gép létrehozása:

Nyissa meg rendszergazdaként a Windows PowerShell I-t Standard kiadás.

Futtassa a következő parancsfájlt:

#Declare variables $VMName = 'DC1' $Switch = 'External' $InstallMedia = 'D:\ISO\en_windows_server_2016_updated_feb_2018_x64_dvd_11636692.iso' $Path = 'D:\VM' $VHDPath = 'D:\VM\DC1\DC1.vhdx' $VHDSize = '64424509440' #Create a new virtual machine New-VM -Name $VMName -MemoryStartupBytes 16GB -BootDevice VHD -Path $Path -NewVHDPath $VHDPath -NewVHDSizeBytes $VHDSize -Generation 2 -Switch $Switch #Set the memory to be non-dynamic Set-VMMemory $VMName -DynamicMemoryEnabled $false #Add a DVD drive to the virtual machine Add-VMDvdDrive -VMName $VMName -ControllerNumber 0 -ControllerLocation 1 -Path $InstallMedia #Mount installation media $DVDDrive = Get-VMDvdDrive -VMName $VMName #Configure the virtual machine to boot from the DVD Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

Az operációs rendszer telepítése

A virtuális gép létrehozásának befejezéséhez telepítse az operációs rendszert:

- A Hyper-V Kezelőben kattintson duplán a virtuális gépre.

- Select Start.

- A parancssorban nyomja le bármelyik billentyűt a CD-ről vagy DVD-ről való indításhoz.

- A Windows Server kezdőablakában válassza ki a nyelvet, majd válassza a Tovább gombot.

- Válassza a Telepítés most lehetőséget.

- Adja meg a licenckulcsot, és válassza a Tovább gombot.

- Jelölje be az Elfogadom a licencfeltételek jelölőnégyzetet, és válassza a Tovább gombot.

- Válassza az Egyéni: Csak a Windows telepítése (Speciális) lehetőséget.

- Válassza a Következő lehetőséget.

- Ha a telepítés befejeződött, indítsa újra a virtuális gépet. Jelentkezzen be, majd ellenőrizze a Windows Update-et. Telepítse a frissítéseket, hogy a virtuális gép teljes mértékben naprakész legyen.

A Windows Server AD előfeltételeinek telepítése

A Windows Server AD telepítése előtt futtasson egy szkriptet, amely telepíti az előfeltételeket:

Nyissa meg rendszergazdaként a Windows PowerShell I-t Standard kiadás.

Run

Set-ExecutionPolicy remotesigned. A Végrehajtási szabályzat módosítása párbeszédpanelen válassza az Igen mindenkinek lehetőséget.Futtassa a következő parancsfájlt:

#Declare variables $ipaddress = "10.0.1.117" $ipprefix = "24" $ipgw = "10.0.1.1" $ipdns = "10.0.1.117" $ipdns2 = "8.8.8.8" $ipif = (Get-NetAdapter).ifIndex $featureLogPath = "c:\poshlog\featurelog.txt" $newname = "DC1" $addsTools = "RSAT-AD-Tools" #Set a static IP address New-NetIPAddress -IPAddress $ipaddress -PrefixLength $ipprefix -InterfaceIndex $ipif -DefaultGateway $ipgw # Set the DNS servers Set-DnsClientServerAddress -InterfaceIndex $ipif -ServerAddresses ($ipdns, $ipdns2) #Rename the computer Rename-Computer -NewName $newname -force #Install features New-Item $featureLogPath -ItemType file -Force Add-WindowsFeature $addsTools Get-WindowsFeature | Where installed >>$featureLogPath #Restart the computer Restart-Computer

Windows Server AD-környezet létrehozása

Most telepítse és konfigurálja a Active Directory tartományi szolgáltatások a környezet létrehozásához:

Nyissa meg rendszergazdaként a Windows PowerShell I-t Standard kiadás.

Futtassa a következő parancsfájlt:

#Declare variables $DatabasePath = "c:\windows\NTDS" $DomainMode = "WinThreshold" $DomainName = "contoso.com" $DomainNetBIOSName = "CONTOSO" $ForestMode = "WinThreshold" $LogPath = "c:\windows\NTDS" $SysVolPath = "c:\windows\SYSVOL" $featureLogPath = "c:\poshlog\featurelog.txt" $Password = ConvertTo-SecureString "Passw0rd" -AsPlainText -Force #Install Active Directory Domain Services, DNS, and Group Policy Management Console start-job -Name addFeature -ScriptBlock { Add-WindowsFeature -Name "ad-domain-services" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "dns" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "gpmc" -IncludeAllSubFeature -IncludeManagementTools } Wait-Job -Name addFeature Get-WindowsFeature | Where installed >>$featureLogPath #Create a new Windows Server AD forest Install-ADDSForest -CreateDnsDelegation:$false -DatabasePath $DatabasePath -DomainMode $DomainMode -DomainName $DomainName -SafeModeAdministratorPassword $Password -DomainNetbiosName $DomainNetBIOSName -ForestMode $ForestMode -InstallDns:$true -LogPath $LogPath -NoRebootOnCompletion:$false -SysvolPath $SysVolPath -Force:$true

Windows Server AD-felhasználó létrehozása

Ezután hozzon létre egy tesztfelhasználói fiókot. Hozza létre ezt a fiókot a helyi Active Directory környezetben. A fiók ezután szinkronizálva lesz a Microsoft Entra-azonosítóval.

Nyissa meg rendszergazdaként a Windows PowerShell I-t Standard kiadás.

Futtassa a következő parancsfájlt:

#Declare variables $Givenname = "Allie" $Surname = "McCray" $Displayname = "Allie McCray" $Name = "amccray" $Password = "Pass1w0rd" $Identity = "CN=ammccray,CN=Users,DC=contoso,DC=com" $SecureString = ConvertTo-SecureString $Password -AsPlainText -Force #Create the user New-ADUser -Name $Name -GivenName $Givenname -Surname $Surname -DisplayName $Displayname -AccountPassword $SecureString #Set the password to never expire Set-ADUser -Identity $Identity -PasswordNeverExpires $true -ChangePasswordAtLogon $false -Enabled $true

Tanúsítvány létrehozása az AD FS-hez

Olyan TLS- vagy SSL-tanúsítványra van szüksége, amelyet Active Directory összevonási szolgáltatások (AD FS) (AD FS) fog használni. A tanúsítvány egy önaláírt tanúsítvány, amelyet csak teszteléshez használhat. Javasoljuk, hogy éles környezetben ne használjon önaláírt tanúsítványt.

Tanúsítvány létrehozása:

Nyissa meg rendszergazdaként a Windows PowerShell I-t Standard kiadás.

Futtassa a következő parancsfájlt:

#Declare variables $DNSname = "adfs.contoso.com" $Location = "cert:\LocalMachine\My" #Create a certificate New-SelfSignedCertificate -DnsName $DNSname -CertStoreLocation $Location

Microsoft Entra-bérlő létrehozása

Ha nincs ilyenje, kövesse az Új bérlő létrehozása a Microsoft Entra-azonosítóban című cikkben ismertetett lépéseket egy új bérlő létrehozásához.

Hibrid identitás Rendszergazda istrator-fiók létrehozása a Microsoft Entra ID-ban

A következő feladat egy hibrid identitás Rendszergazda istrator-fiók létrehozása. Ez a fiók a Microsoft Entra Csatlakozás or-fiók létrehozásához használható a Microsoft Entra Csatlakozás telepítése során. A Microsoft Entra Csatlakozás or-fiók segítségével adatokat írhat a Microsoft Entra-azonosítóba.

A Hibrid identitás Rendszergazda istrator-fiók létrehozása:

Sign in to the Microsoft Entra admin center.

Tallózás az Identitásfelhasználók >>minden felhasználója között

Válassza az Új felhasználó új felhasználó> létrehozása lehetőséget.

Az Új felhasználó létrehozása panelen adja meg az új felhasználó megjelenítendő nevét és egyszerű felhasználónevét. Létrehozza a hibrid identitás Rendszergazda istrator-fiókját a bérlő számára. Megjelenítheti és másolhatja az ideiglenes jelszót.

- A Hozzárendelések területen válassza a Szerepkör hozzáadása, majd a Hibrid identitás Rendszergazda istrator lehetőséget.

Ezután válassza a Véleményezés + létrehozás lehetőséget>.

Egy új webböngészőablakban

myapps.microsoft.comjelentkezzen be az új Hibrid identitás Rendszergazda istrator-fiókkal és az ideiglenes jelszóval.Válasszon új jelszót a Hibrid identitás Rendszergazda istrator-fiókhoz, és módosítsa a jelszót.

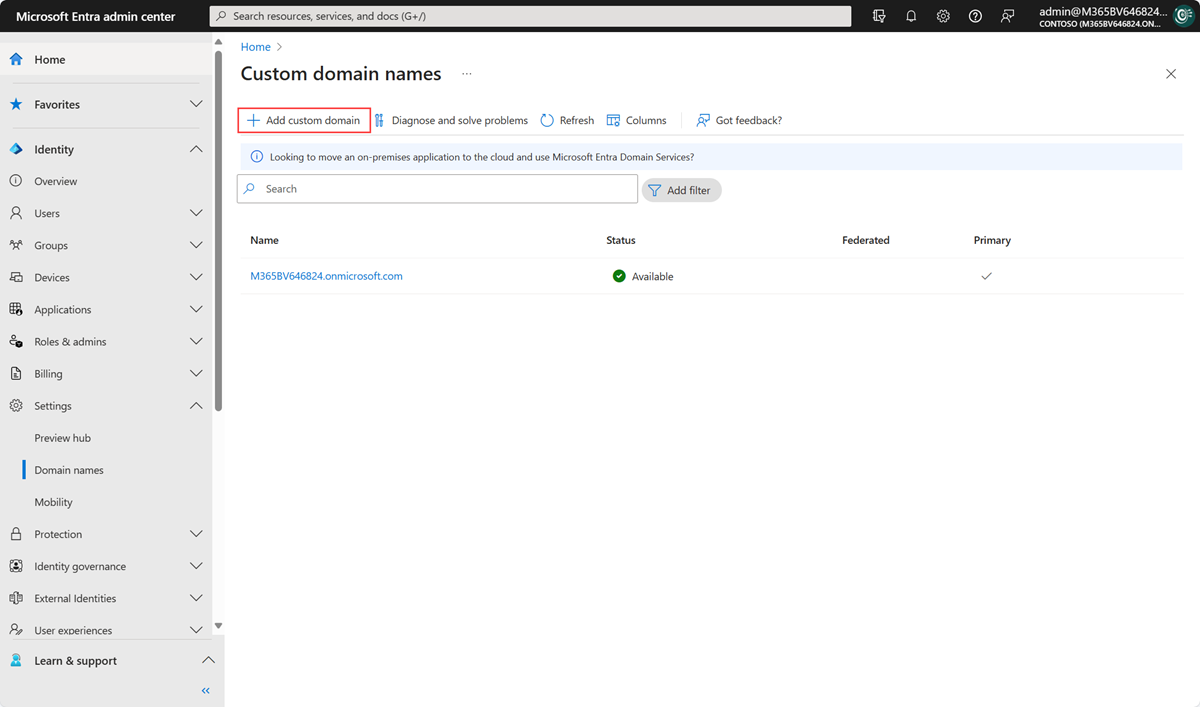

Egyéni tartománynév hozzáadása a címtárhoz

Most, hogy rendelkezik egy bérlővel és egy hibrid identitás Rendszergazda istrator-fiókkal, adja hozzá az egyéni tartományt, hogy az Azure ellenőrizhesse azt.

Egyéni tartománynév hozzáadása címtárhoz:

A [Microsoft Entra felügyeleti központban](https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview) zárja be a Minden felhasználó panelt.

A Bal oldali menü Kezelés területén válassza az Egyéni tartománynevek lehetőséget.

Válassza az Egyéni tartomány hozzáadása lehetőséget.

Az Egyéni tartománynevek mezőben adja meg az egyéni tartomány nevét, majd válassza a Tartomány hozzáadása lehetőséget.

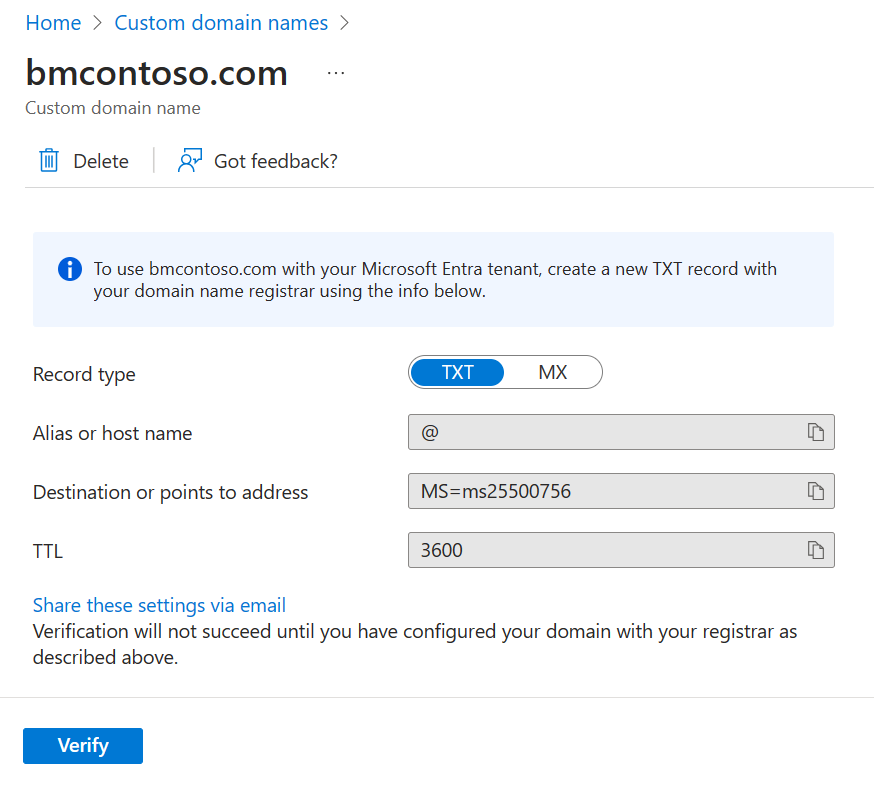

Az egyéni tartománynévben a TXT vagy az MX információ jelenik meg. Ezeket az adatokat hozzá kell adnia a tartományregisztráló DNS-adataihoz. Lépjen a tartományregisztrálójához, és adja meg a TXT vagy az MX adatokat a tartomány DNS-beállításai között.

Ha hozzáadja ezeket az adatokat a tartományregisztrálójához, az Azure ellenőrizheti a tartományát. A tartományellenőrzés akár 24 órát is igénybe vehet.

Ha hozzáadja ezeket az adatokat a tartományregisztrálójához, az Azure ellenőrizheti a tartományát. A tartományellenőrzés akár 24 órát is igénybe vehet.További információkért tekintse meg az egyéni tartomány dokumentációjának hozzáadását.

A tartomány ellenőrzésének ellenőrzéséhez válassza az Ellenőrzés lehetőséget.

A Microsoft Entra Csatlakozás letöltése és telepítése

Itt az ideje, hogy letöltse és telepítse a Microsoft Entra Csatlakozás. A telepítés után az expressz telepítést fogja használni.

Töltse le a Microsoft Entra Csatlakozás.

Nyissa meg az AzureAD Csatlakozás.msi fájlt, és kattintson duplán a telepítési fájl megnyitásához.

Az Üdvözlő menüben jelölje be a jelölőnégyzetet a licencfeltételek elfogadásához, majd válassza a Folytatás lehetőséget.

Az Expressz beállításokban válassza a Testreszabás lehetőséget.

A Szükséges összetevők telepítése területen válassza a Telepítés lehetőséget.

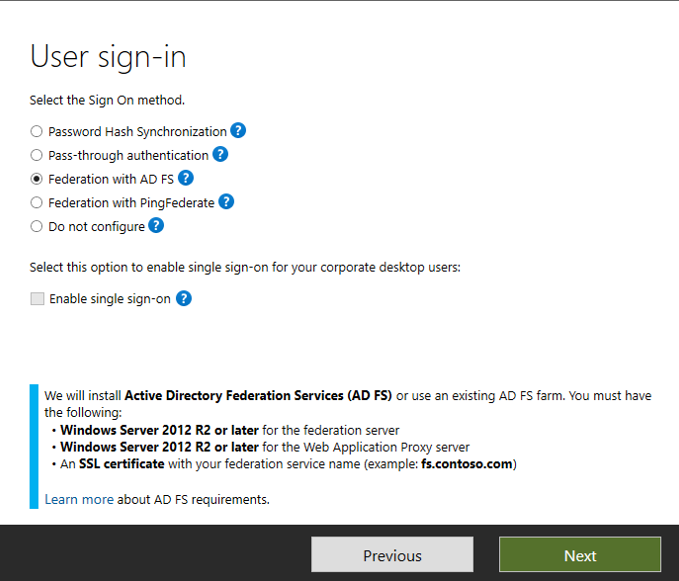

A felhasználói bejelentkezésben válassza az Összevonás az AD FS-szel lehetőséget, majd a Tovább gombot.

A Microsoft Entra-azonosítóra Csatlakozás adja meg a korábban létrehozott Hibrid identitás Rendszergazda istrator-fiók felhasználónevét és jelszavát, majd válassza a Tovább gombot.

A címtárak Csatlakozás válassza a Címtár hozzáadása lehetőséget. Ezután válassza az Új AD-fiók létrehozása lehetőséget, és adja meg a contoso\Rendszergazda istrator felhasználónevet és jelszót. Kattintson az OK gombra.

Válassza a Következő lehetőséget.

A Microsoft Entra bejelentkezési konfigurációjában válassza a Folytatás lehetőséget anélkül, hogy az összes UPN-utótagnak megfelelteti az ellenőrzött tartományokat. Válassza a Következő lehetőséget.

A Tartomány és szervezeti egység szűrése területen válassza a Tovább gombot.

A felhasználók egyedi azonosításához válassza a Tovább gombot.

A Felhasználók és eszközök szűrése területen válassza a Tovább gombot.

A Választható funkciók területen válassza a Tovább gombot.

A Tartomány Rendszergazda istrator hitelesítő adatai között adja meg a contoso\Rendszergazda istrator felhasználónevet és jelszót, majd kattintson a Tovább gombra.

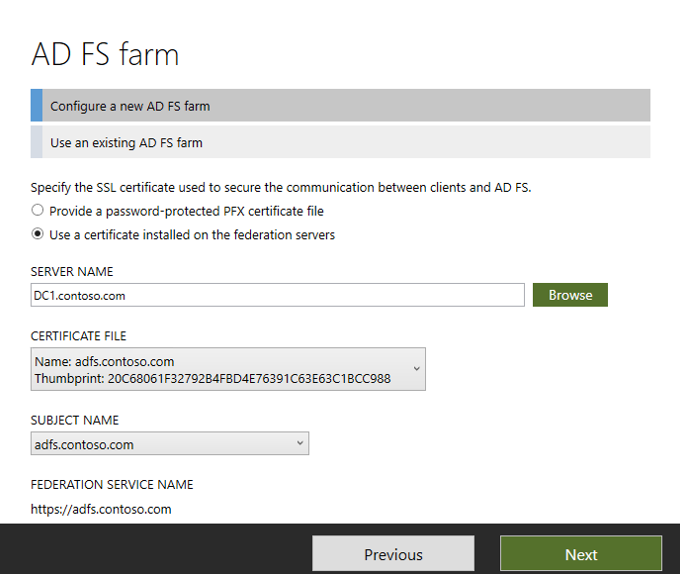

Az AD FS-farmban győződjön meg arról, hogy be van jelölve egy új AD FS-farm konfigurálása.

Válassza az Összevonási kiszolgálókon telepített tanúsítvány használata, majd a Tallózás lehetőséget.

A keresőmezőbe írja be a DC1 kifejezést, és jelölje ki a keresési eredmények között. Kattintson az OK gombra.

Tanúsítványfájl esetén válassza a adfs.contoso.com, a létrehozott tanúsítványt. Válassza a Következő lehetőséget.

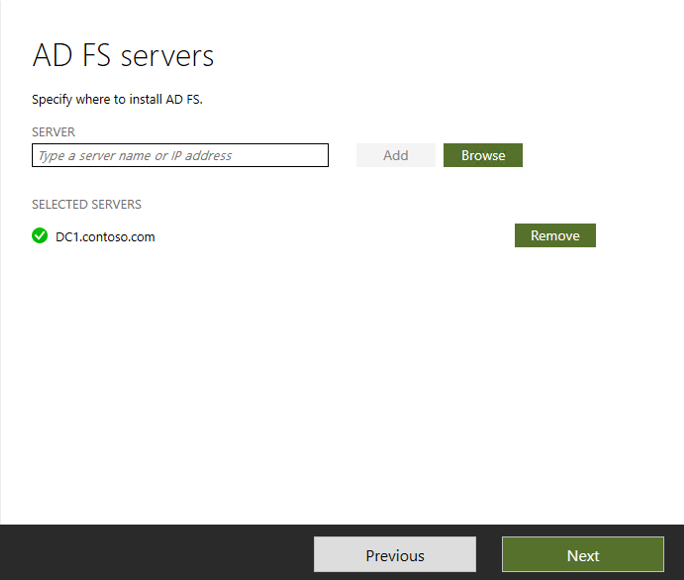

Az AD FS-kiszolgálón válassza a Tallózás lehetőséget. A keresőmezőbe írja be a DC1 kifejezést, és jelölje ki a keresési eredmények között. Kattintson az OK gombra, majd a Tovább gombra.

A webalkalmazás-proxykiszolgálókon válassza a Tovább gombot.

Az AD FS szolgáltatásfiókban adja meg a contoso\Rendszergazda istrator felhasználónevet és jelszót, majd válassza a Tovább gombot.

A Microsoft Entra Domainben válassza ki az ellenőrzött egyéni tartományt, majd válassza a Tovább lehetőséget.

A Konfigurálásra kész területen válassza a Telepítés lehetőséget.

Ha a telepítés befejeződött, válassza a Kilépés lehetőséget.

A Szinkronizálási szolgáltatáskezelő vagy a Szinkronizálási szabályszerkesztő használata előtt jelentkezzen ki, majd jelentkezzen be újra.

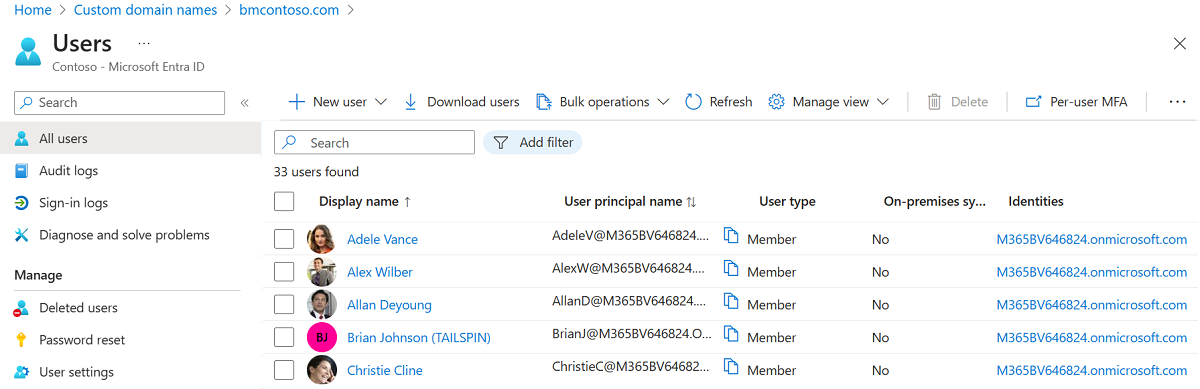

Felhasználók keresése a portálon

Most ellenőrizni fogja, hogy a helyi Active Directory-bérlő felhasználói szinkronizálva lettek-e, és most már a Microsoft Entra-bérlőben vannak-e. Ez a szakasz néhány órát is igénybe vehet.

A felhasználók szinkronizálásának ellenőrzése:

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább hibrid identitás Rendszergazda istratorként.

Tallózás az Identitásfelhasználók >>minden felhasználója között

Ellenőrizze, hogy az új felhasználók megjelennek-e a bérlőben.

Bejelentkezés felhasználói fiókkal a szinkronizálás teszteléséhez

Annak ellenőrzéséhez, hogy a Windows Server AD-bérlő felhasználói szinkronizálva vannak-e a Microsoft Entra-bérlővel, jelentkezzen be az egyik felhasználóként:

Odamegy https://myapps.microsoft.com.

Jelentkezzen be az új bérlőben létrehozott felhasználói fiókkal.

A felhasználónévhez használja a formátumot

user@domain.onmicrosoft.com. Használja ugyanazt a jelszót, amelyet a felhasználó a helyi Active Directory való bejelentkezéshez használ.

Sikeresen beállított egy hibrid identitáskezelési környezetet, amellyel tesztelheti és megismerheti az Azure által kínált lehetőségeket.

További lépések

- Tekintse át a Microsoft Entra Csatlakozás hardvereket és előfeltételeket.

- Megtudhatja, hogyan használhat testre szabott beállításokat a Microsoft Entra Csatlakozás.

- További információ a Microsoft Entra Csatlakozás és összevonásáról.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: