Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ebből a cikkből megtudhatja, hogyan integrálhatja az Atlassian Cloudot a Microsoft Entra ID-val. Ha integrálja az Atlassian Cloudot a Microsoft Entra ID-val, az alábbiakat teheti:

- A Microsoft Entra ID-ban szabályozhatja, hogy ki férhet hozzá az Atlassian Cloudhoz.

- Lehetővé teszi, hogy a felhasználók automatikusan bejelentkezhessenek az Atlassian Cloudba a Microsoft Entra-fiókjukkal.

- A fiókokat egy központi helyen kezelheti.

Előfeltételek

A cikkben ismertetett forgatókönyv feltételezi, hogy már rendelkezik a következő előfeltételekkel:

- Aktív előfizetéssel rendelkező Microsoft Entra-felhasználói fiók. Ha még nem rendelkezik ilyen fiókkal, ingyenesen létrehozhat egy fiókot.

- Az alábbi szerepkörök egyike:

- Az Atlassian Cloud egyszeri bejelentkezésre (SSO) engedélyezett előfizetése.

- A Security Assertion Markup Language (SAML) egyszeri bejelentkezésének engedélyezéséhez az Atlassian Cloud-termékekhez be kell állítania az Atlassian Accesst. További információ az Atlassian Accessről.

Megjegyzés

Ez az integráció a Microsoft Entra US Government Cloud-környezetből is használható. Ezt az alkalmazást a Microsoft Entra US kormányzati felhőalkalmazás-katalógusában találja, és ugyanúgy konfigurálhatja, mint a nyilvános felhőben.

Forgatókönyv leírása

Ebben a cikkben a Microsoft Entra SSO-t konfigurálja és teszteli tesztkörnyezetben.

- Az Atlassian Cloud támogatja az SP és az IDP által kezdeményezett egyszeri bejelentkezést.

- Az Atlassian Cloud támogatja az automatikus felhasználókiépítést és -leépítést.

Az Atlassian Cloud hozzáadása a katalógusból

Az Atlassian Cloud Microsoft Entra-azonosítóba való integrálásának konfigurálásához hozzá kell adnia az Atlassian Cloudot a katalógusból a felügyelt SaaS-alkalmazások listájához.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazás-rendszergazdaként.

- Keresse meg az Entra ID>Enterprise-alkalmazásokat>Új alkalmazás.

- A Gyűjtemény hozzáadása szakaszban írja be az Atlassian Cloud kifejezést a keresőmezőbe.

- Válassza az Atlassian Cloudot az eredmények panelen, majd adja hozzá az alkalmazást. Várjon néhány másodpercet, amíg az alkalmazás hozzá lesz adva a bérlőhöz.

Másik lehetőségként használhatja a Vállalati alkalmazáskonfiguráció varázslót is. Ebben a varázslóban hozzáadhat egy alkalmazást a bérlőhöz, hozzáadhat felhasználókat/csoportokat az alkalmazáshoz, szerepköröket rendelhet hozzá, és végigvezetheti az egyszeri bejelentkezés konfigurációját is. A Microsoft 365 varázslóiról itt olvashat bővebben.

A Microsoft Entra SSO konfigurálása és tesztelése

A Microsoft Entra SSO konfigurálása és tesztelése az Atlassian Cloud használatával egy B.Simon nevű tesztfelhasználó használatával. Ahhoz, hogy az egyszeri bejelentkezés működjön, létre kell hoznia egy kapcsolati kapcsolatot egy Microsoft Entra-felhasználó és a kapcsolódó felhasználó között az Atlassian Cloudban.

A Microsoft Entra SSO az Atlassian Cloud használatával való konfigurálásához és teszteléséhez hajtsa végre a következő lépéseket:

-

Konfigurálja a Microsoft Entra ID-t az Atlassian Cloud SSO-val , hogy a felhasználók a Microsoft Entra ID-alapú SAML SSO-t használhassák az Atlassian Cloud használatával.

- Microsoft Entra-tesztfelhasználó létrehozása – a Microsoft Entra egyszeri bejelentkezésének teszteléséhez B.Simon használatával.

- Rendelje hozzá a Microsoft Entra tesztfelhasználót , hogy B.Simon a Microsoft Entra egyszeri bejelentkezését használhassa.

- Hozzon létre Atlassian Cloud-tesztfelhasználót , hogy b.Simon megfelelője legyen az Atlassian Cloudban, amely a felhasználó Microsoft Entra-ábrázolásához kapcsolódik.

- SSO tesztelése – annak ellenőrzéséhez, hogy a konfiguráció működik-e.

A Microsoft Entra ID konfigurálása az Atlassian Cloud SSO-val

A Microsoft Entra SSO engedélyezéséhez kövesse az alábbi lépéseket.

Egy másik böngészőablakban jelentkezzen be az Atlassian Cloud vállalati webhelyére rendszergazdaként

Az ATLASSIAN felügyeleti portálján keresse meg aMicrosoft Entra ID>>.

Írja be a címtár nevét , és válassza a Hozzáadás gombot.

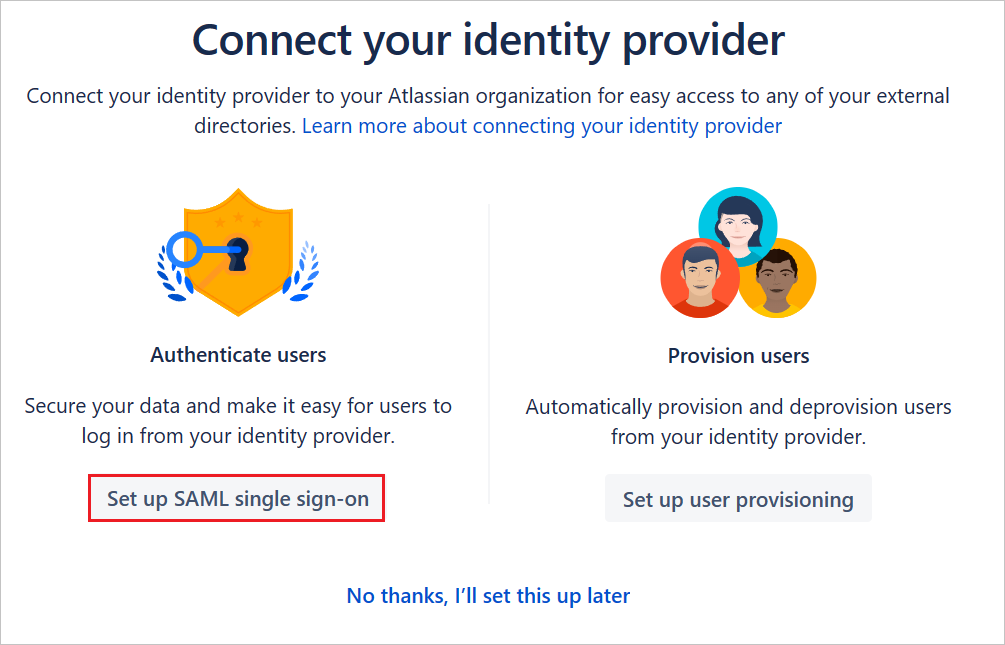

Válassza a SAML egyszeri bejelentkezés beállítása gombot az identitásszolgáltató Atlassian-szervezethez való csatlakoztatásához.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazás-rendszergazdaként.

Keresse meg az Entra ID>Enterprise-alkalmazások>Atlassian felhőalkalmazás-integrációs oldalát. Keresse meg a Kezelés szakaszt. Az Első lépések csoportban válassza az Egyszeri bejelentkezés beállítása lehetőséget.

Az Egyszeri bejelentkezési módszer kiválasztása lapon válassza az SAML lehetőséget.

Az Set up Single Sign-On with SAML oldalon lépjen le a Atlassian Cloud beállítása részhez.

a). Válassza ki a konfigurációs URL-címeket.

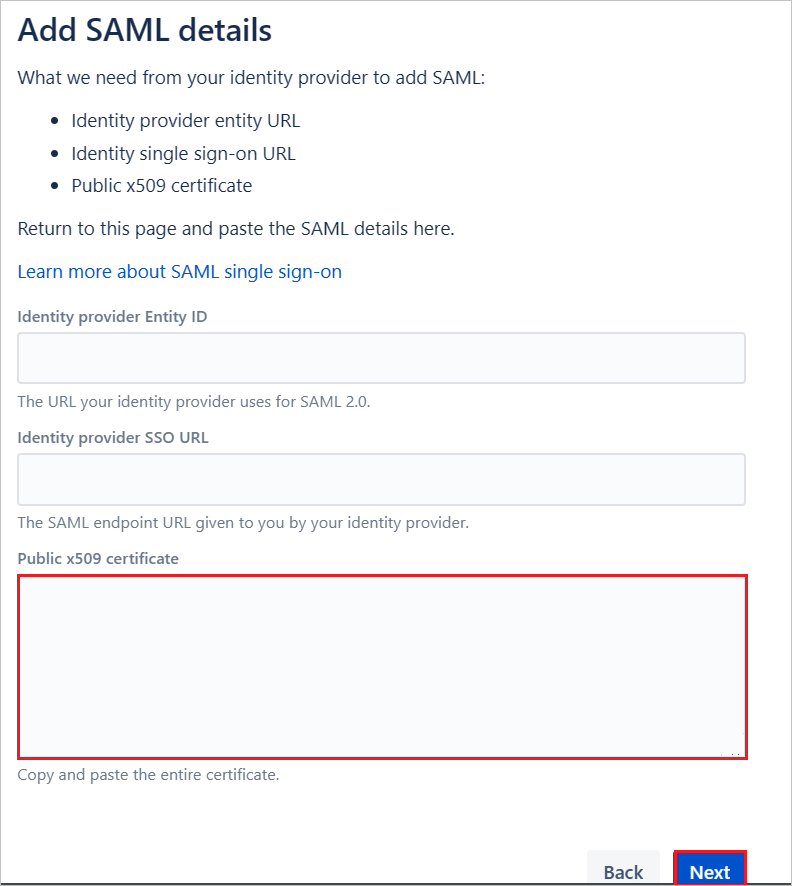

b. Másolja ki a bejelentkezési URL-címet az Azure Portalról, és illessze be az Identitásszolgáltató egyszeri bejelentkezés URL-címének szövegmezőbe az Atlassianben.

c) Másolja a Microsoft Entra-azonosító értékét az Azure Portalról, és illessze be az Atlassian Identity Provider Entity ID szövegmezőbe.

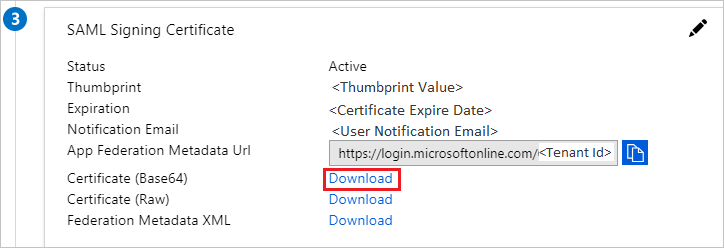

Az ÖNÁLLÓ Sign-On beállítása SAML-sel lapon, az SAML aláíró tanúsítvány szakaszában keresse meg a Tanúsítványt (Base64), és válassza a Letöltés lehetőséget a tanúsítvány letöltéséhez és a számítógépre való mentéséhez.

Mentse az SAML-konfigurációt, és válassza a Tovább gombot az Atlassianben.

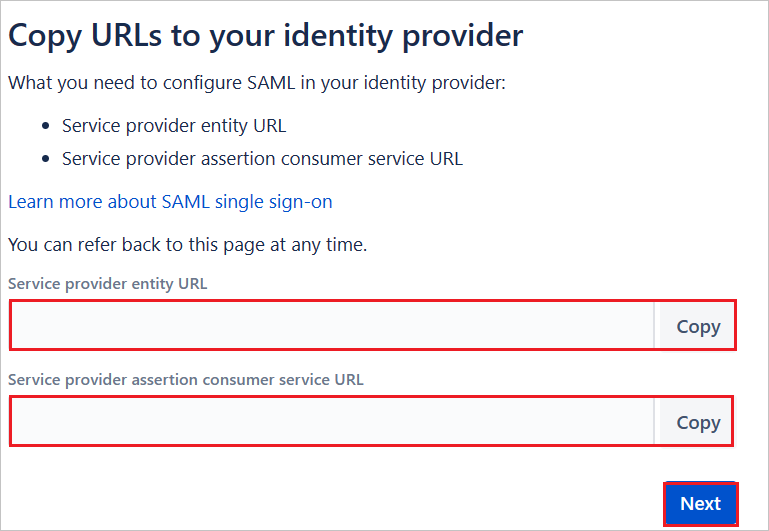

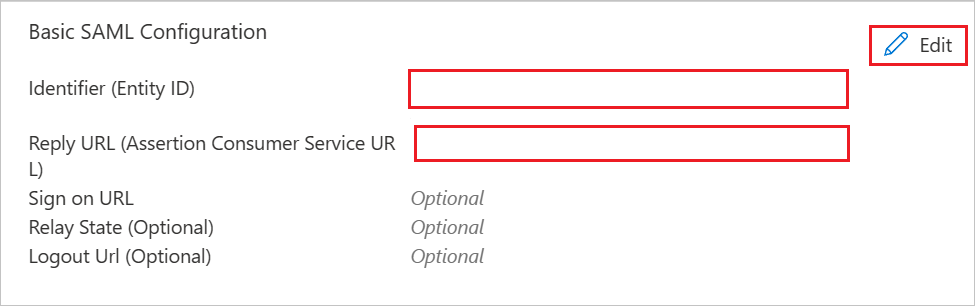

Az Egyszerű SAML-konfiguráció szakaszban hajtsa végre a következő lépéseket.

a). Másolja ki a szolgáltatói entitás URL-értékét az Atlassianból, illessze be az Azonosító (Entity ID) mezőbe az Azure-ban, és állítsa be alapértelmezettként.

b. Másolja ki a szolgáltatói igény szerinti fogyasztói szolgáltatás URL-értékét az Atlassianból, illessze be az Azure Válasz URL-cím (Assertion Consumer Service URL) mezőjébe, és állítsa be alapértelmezettként.

c) Válassza a Tovább gombot.

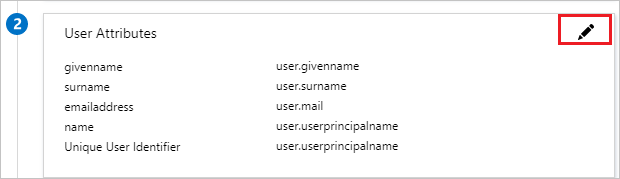

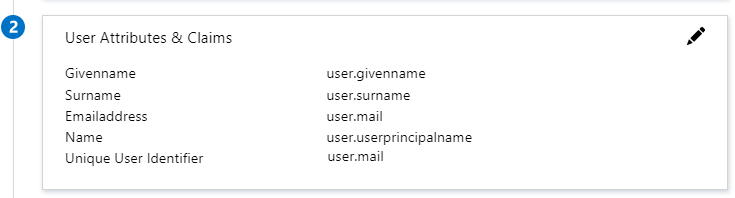

Az Atlassian Cloud-alkalmazás az SAML-állításokat egy adott formátumban várja, amelyhez egyéni attribútumleképezéseket kell hozzáadnia az SAML-tokenattribútumok konfigurációjához. Az attribútumleképezés szerkesztéséhez válassza a Szerkesztés ikont.

Attribútumleképezés Microsoft Entra bérlő esetében Microsoft 365 licenccel.

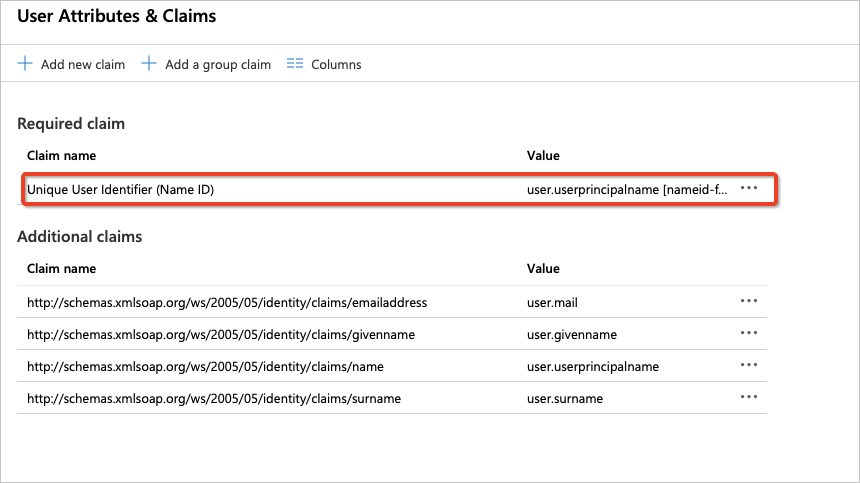

a). Válassza ki az Egyedi felhasználóazonosító (Névazonosító) igényt.

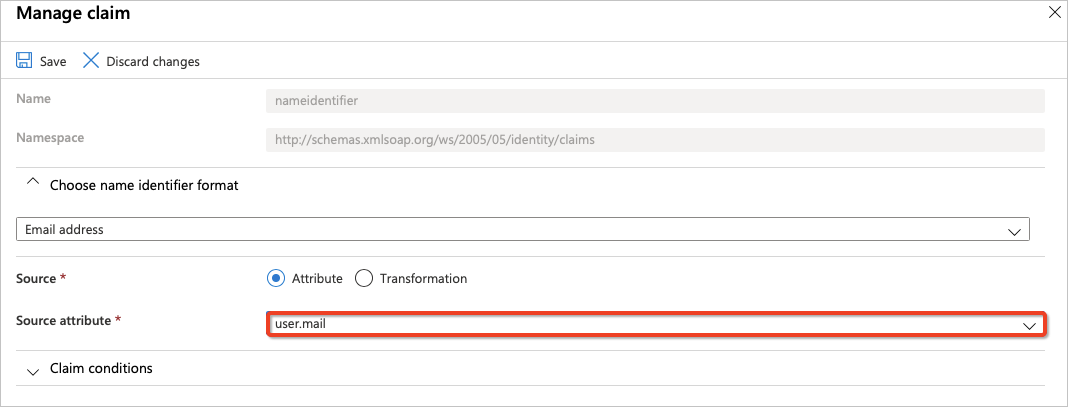

b. Az Atlassian Cloud elvárja, hogy a névazonosító (egyedi felhasználói azonosító) a felhasználó e-mailjéhez (user.mail) legyen leképezve. Szerkessze a Forrás attribútumot, és módosítsa user.mail attribútumra. Mentse az igény módosításait.

c) A végső attribútumleképezéseknek az alábbiak szerint kell kinéznie.

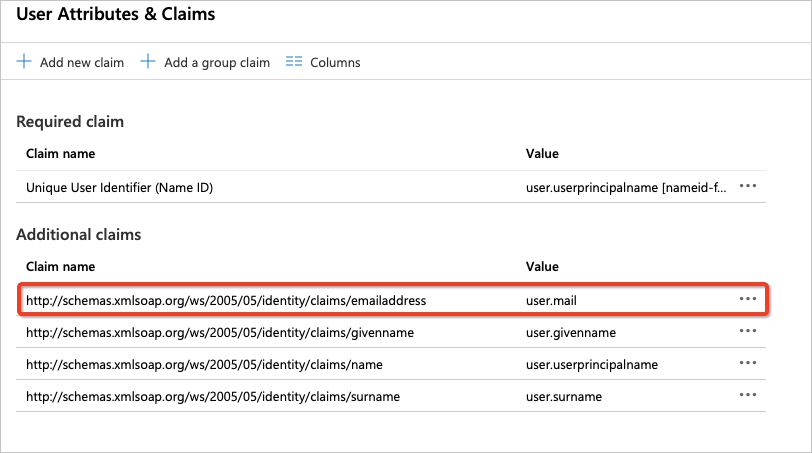

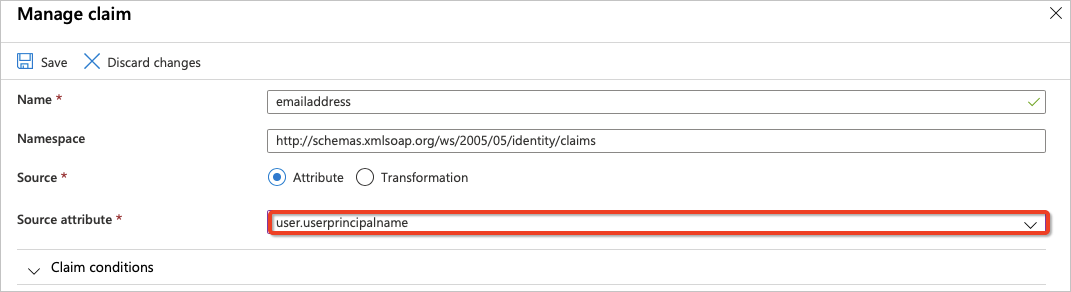

A Microsoft Entra bérlőhöz tartozó attribútumleképezés Microsoft 365-licenc nélkül.

a). Válassza ki a

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressjogcímet.

b. Bár az Azure nem tölti ki a Microsoft Entra-bérlőkben létrehozott felhasználók user.mail attribútumát Microsoft 365-licencek nélkül, és az ilyen felhasználók e-mail-címét a userprincipalname attribútumban tárolja. Az Atlassian Cloud elvárja, hogy a névazonosító (egyedi felhasználói azonosító) a felhasználó e-mailjéhez legyen leképezve (user.userprincipalname). Szerkessze a Forrás attribútumot , és módosítsa user.userprincipalname névre. Mentse az igény módosításait.

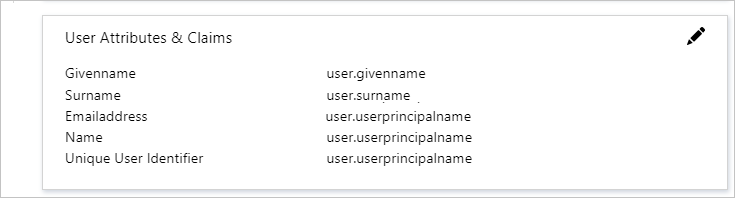

c) A végső attribútumleképezéseknek az alábbiak szerint kell kinéznie.

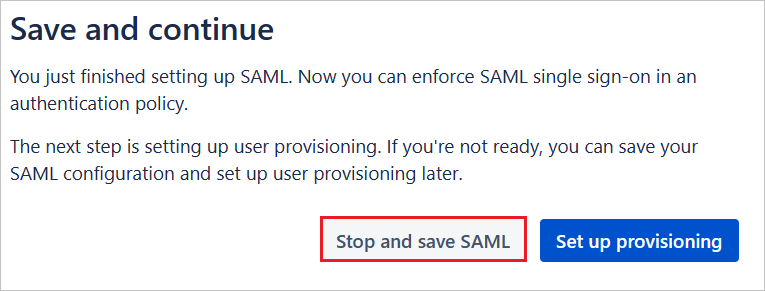

Válassza a Leállítás és az SAML mentése gombot.

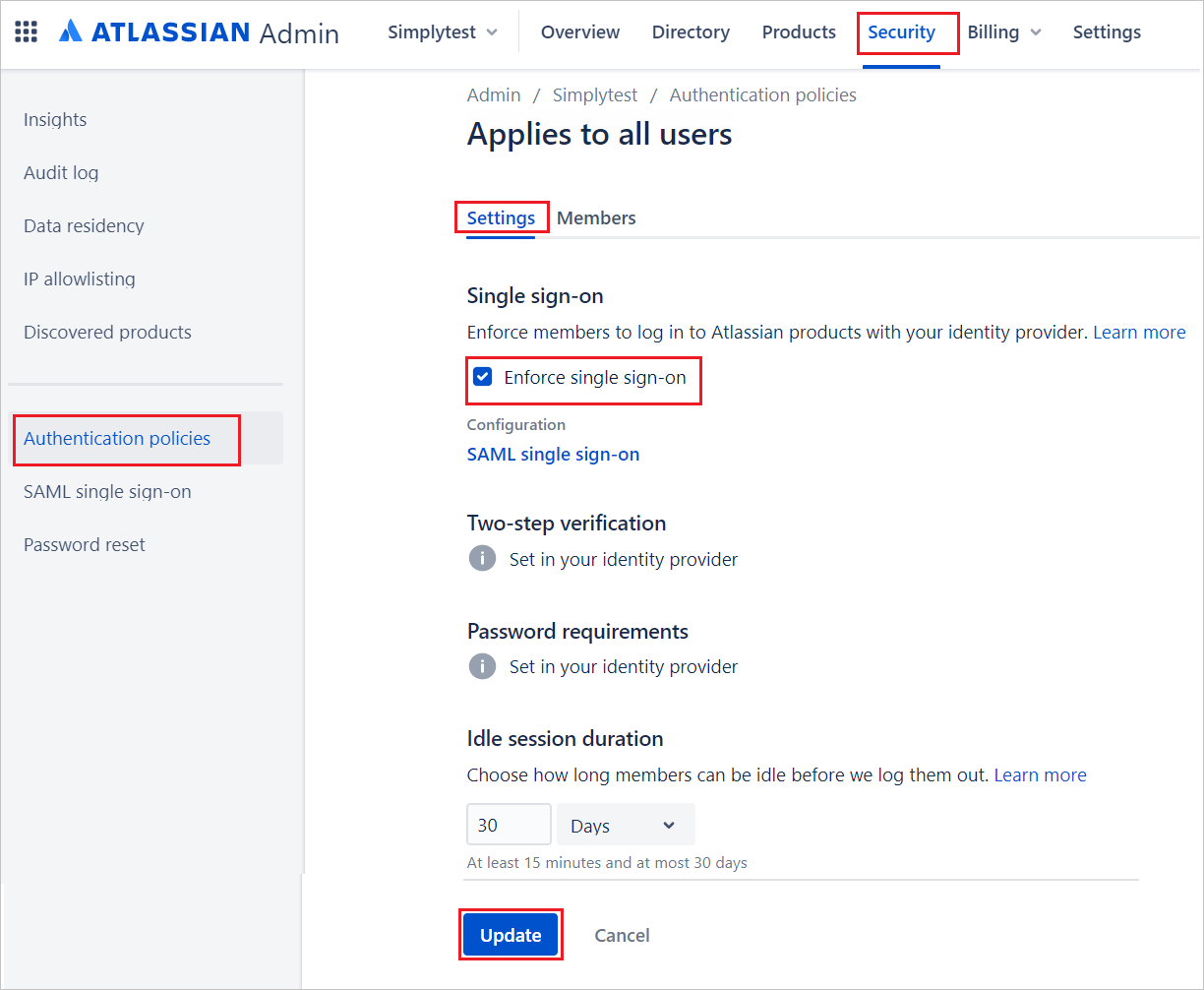

Az SAML egyszeri bejelentkezésének hitelesítési szabályzatban való kényszerítéséhez hajtsa végre az alábbi lépéseket.

a). Az Atlassian felügyeleti portálon válassza a Biztonság lapot, és válassza a Hitelesítési szabályzatok lehetőséget.

b. Válassza az érvényesíteni kívánt szabályzat Szerkesztés lehetőséget.

c) A Beállítások területen engedélyezze az egyszeri bejelentkezés kikényszerítését a felügyelt felhasználók számára a sikeres SAML-átirányításhoz.

d. Válassza a Frissítés lehetőséget.

Megjegyzés

A rendszergazdák úgy tesztelhetik az SAML-konfigurációt, hogy csak a felhasználók egy részhalmazának kényszerített egyszeri bejelentkezését engedélyezik először egy külön hitelesítési házirenden, majd minden felhasználó számára engedélyezik a szabályzatot, ha nincsenek problémák.

Microsoft Entra tesztfelhasználó létrehozása és hozzárendelése

A B.Simon nevű tesztfelhasználói fiók létrehozásához kövesse a felhasználói fiókok létrehozásának és hozzárendelésének rövid útmutatójában szereplő irányelveket.

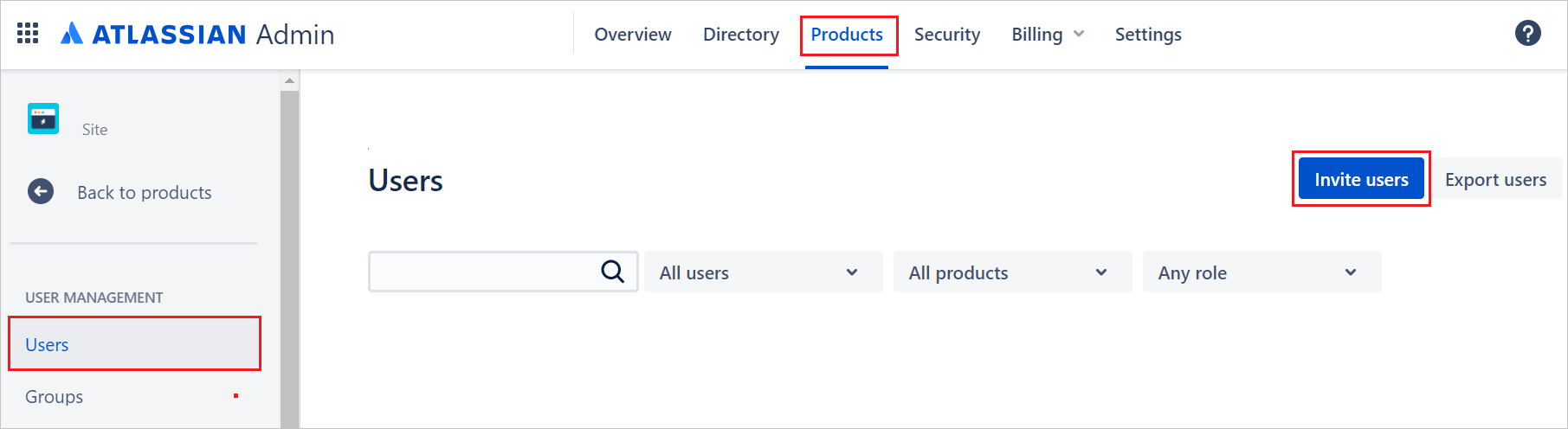

Atlassian Cloud-tesztfelhasználó létrehozása

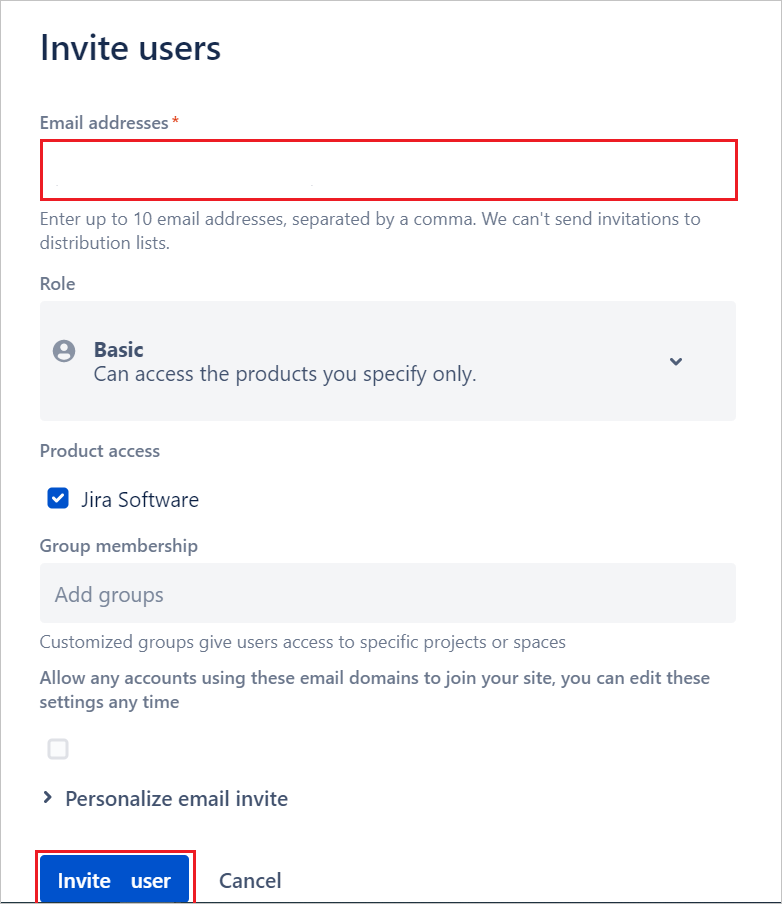

Ha engedélyezni szeretné, hogy a Microsoft Entra-felhasználók bejelentkezhessenek az Atlassian Cloudba, manuálisan kell kiépíteni a felhasználói fiókokat az Atlassian Cloudban az alábbi lépések végrehajtásával:

Nyissa meg a Termékek lapot, válassza a Felhasználók lehetőséget, és válassza a Felhasználók meghívása lehetőséget.

Az E-mail-cím szövegmezőbe írja be a felhasználó e-mail-címét, majd válassza a Felhasználó meghívása lehetőséget.

SSO teszt

Ebben a szakaszban az alábbi beállításokkal tesztelheti a Microsoft Entra egyszeri bejelentkezési konfigurációját.

SP kezdeményezve:

Válassza az alkalmazás tesztelése lehetőséget, ez a beállítás átirányítja az Atlassian felhőbeli bejelentkezési URL-címére, ahol elindíthatja a bejelentkezési folyamatot.

Nyissa meg közvetlenül az Atlassian felhőbeli bejelentkezési URL-címét, és indítsa el onnan a bejelentkezési folyamatot.

IDP kezdeményezve

- Válassza az alkalmazás tesztelése lehetőséget, és automatikusan be kell jelentkeznie ahhoz az Atlassian Cloudhoz, amelyhez beállította az egyszeri bejelentkezést.

A Microsoft Saját alkalmazások használatával is tesztelheti az alkalmazást bármilyen módban. Amikor kiválasztja az Atlassian Cloud csempét a Saját alkalmazásokban, ha SP módban van konfigurálva, a rendszer átirányítja az alkalmazás bejelentkezési oldalára a bejelentkezési folyamat elindításához, és ha IDP módban van konfigurálva, akkor automatikusan be kell jelentkeznie az Atlassian Cloudba, amelyhez beállította az egyszeri bejelentkezést. A Saját alkalmazások szolgáltatással kapcsolatos további információkért lásd a Saját alkalmazások bemutatása című témakört.

Kapcsolódó tartalom

Az Atlassian Cloud konfigurálása után kényszerítheti a munkamenet-vezérlést, amely valós időben védi a szervezet bizalmas adatainak kiszivárgását és beszivárgását. A munkamenet-vezérlés a feltételes hozzáféréstől terjed ki. Megtudhatja, hogyan kényszerítheti ki a munkamenet-vezérlést a Microsoft Defender for Cloud Apps használatával.