Oktatóanyag: A Microsoft Entra egyszeri bejelentkezés (SSO) integrációja a Cisco Secure Firewallval – Biztonságos ügyfél

Ebben az oktatóanyagban megtudhatja, hogyan integrálhatja a Cisco Secure Firewall - Secure Clientt a Microsoft Entra ID azonosítójával. Ha integrálja a Cisco Secure Firewall - Secure Clientt a Microsoft Entra ID azonosítójával, a következőt teheti:

- A Microsoft Entra ID-ban szabályozhatja, hogy ki férhet hozzá a Cisco Secure Firewall – Secure Client szolgáltatáshoz.

- Engedélyezze a felhasználóknak, hogy automatikusan bejelentkezhessenek a Cisco Secure Firewall - Secure Client szolgáltatásba a Microsoft Entra-fiókjukkal.

- A fiókokat egy központi helyen kezelheti.

Előfeltételek

Első lépésként a következő elemekre van szüksége:

- Microsoft Entra-előfizetés. Ha nem rendelkezik előfizetéssel, ingyenes fiókot kaphat.

- Cisco Secure Firewall – Biztonságos ügyfél egyszeri bejelentkezés (SSO) által engedélyezett előfizetés.

Forgatókönyv leírása

Ebben az oktatóanyagban a Microsoft Entra SSO-t konfigurálja és teszteli tesztkörnyezetben.

- Cisco Secure Firewall – A biztonságos ügyfél csak az IDP által kezdeményezett egyszeri bejelentkezést támogatja.

Cisco Secure Firewall hozzáadása – Biztonságos ügyfél a katalógusból

A Cisco Secure Firewall – Secure Client Microsoft Entra-azonosítóba való integrálásának konfigurálásához fel kell vennie a Cisco Secure Firewall - Secure Clientt a gyűjteményből a felügyelt SaaS-alkalmazások listájára.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>Új alkalmazás.

- A Gyűjtemény hozzáadása szakaszban írja be a Cisco Secure Firewall – Biztonságos ügyfél kifejezést a keresőmezőbe.

- Válassza a Cisco Secure Firewall – Biztonságos ügyfél lehetőséget az eredmények panelen, majd adja hozzá az alkalmazást. Várjon néhány másodpercet, amíg az alkalmazás hozzá lesz adva a bérlőhöz.

Másik lehetőségként használhatja a Vállalati alkalmazáskonfiguráció varázslót is. Ebben a varázslóban hozzáadhat egy alkalmazást a bérlőhöz, hozzáadhat felhasználókat/csoportokat az alkalmazáshoz, szerepköröket rendelhet hozzá, valamint végigvezetheti az egyszeri bejelentkezés konfigurációját is. További információ a Microsoft 365 varázslóiról.

A Microsoft Entra SSO konfigurálása és tesztelése Cisco Secure Firewallhoz – Biztonságos ügyfél

A Microsoft Entra SSO konfigurálása és tesztelése a Cisco Secure Firewall - Secure Client használatával egy B.Simon nevű tesztfelhasználóval. Ahhoz, hogy az egyszeri bejelentkezés működjön, létre kell hoznia egy kapcsolati kapcsolatot egy Microsoft Entra-felhasználó és a kapcsolódó felhasználó között a Cisco Secure Firewall – Secure Client szolgáltatásban.

Ha a Microsoft Entra SSO-t a Cisco Secure Firewall – Secure Client használatával szeretné konfigurálni és tesztelni, hajtsa végre a következő lépéseket:

- Konfigurálja a Microsoft Entra egyszeri bejelentkezést , hogy a felhasználók használhassák ezt a funkciót.

- Microsoft Entra-tesztfelhasználó létrehozása – a Microsoft Entra egyszeri bejelentkezésének teszteléséhez B.Simon használatával.

- Rendelje hozzá a Microsoft Entra tesztfelhasználót , hogy B.Simon a Microsoft Entra egyszeri bejelentkezését használhassa.

- Konfigurálja a Cisco Secure Firewallt – biztonságos ügyféloldali egyszeri bejelentkezést – az egyszeri bejelentkezési beállítások alkalmazásoldali konfigurálásához.

- Hozzon létre Cisco Secure Firewall - Biztonságos ügyfél teszt felhasználó - hogy egy megfelelő B.Simon a Cisco Secure Firewall - Biztonságos ügyfél, amely kapcsolódik a Microsoft Entra reprezentációja a felhasználó.

- SSO tesztelése – annak ellenőrzéséhez, hogy a konfiguráció működik-e.

A Microsoft Entra SSO konfigurálása

A Microsoft Entra SSO engedélyezéséhez kövesse az alábbi lépéseket.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>a Cisco Secure Firewall – Secure Client>Single sign-on.

A Select a single sign-on method page, select SAML.

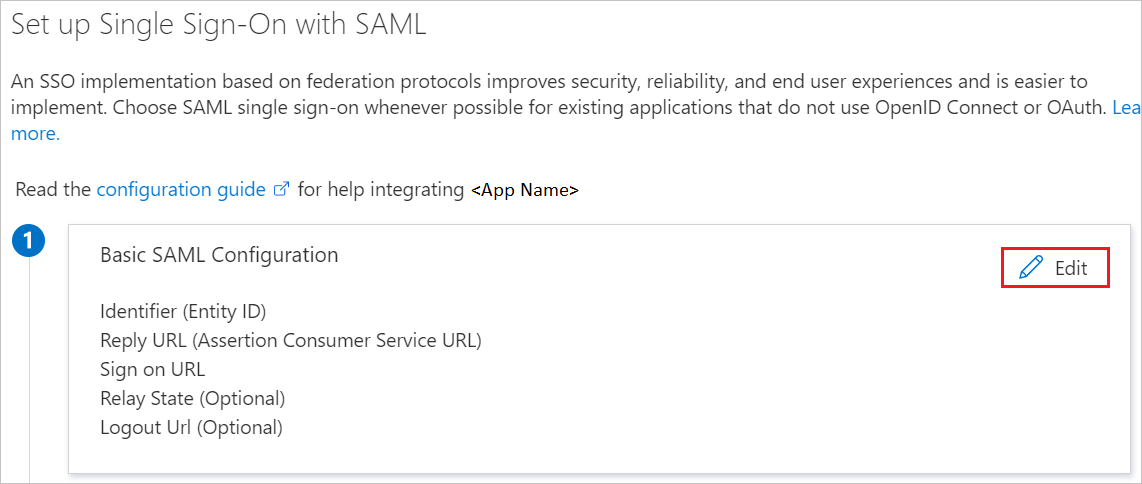

Az saml-alapú egyszeri bejelentkezés beállítása lapon kattintson az egyszerű SAML-konfiguráció szerkesztési/toll ikonjára a beállítások szerkesztéséhez.

Az egyszeri bejelentkezés beállítása SAML-sel lapon adja meg a következő mezők értékeit:

Az Azonosító szövegmezőbe írjon be egy URL-címet a következő mintával:

https://<SUBDOMAIN>.YourCiscoServer.com/saml/sp/metadata/<Tunnel_Group_Name>A Válasz URL-cím szövegmezőbe írjon be egy URL-címet a következő mintával:

https://<YOUR_CISCO_ANYCONNECT_FQDN>/+CSCOE+/saml/sp/acs?tgname=<Tunnel_Group_Name>

Feljegyzés

<Tunnel_Group_Name>megkülönbözteti a kis- és nagybetűket, és az érték nem tartalmazhat "." elemet és perjelet "/".Feljegyzés

Az értékekkel kapcsolatos pontosításért forduljon a Cisco TAC ügyfélszolgálatához. Frissítse ezeket az értékeket a Cisco TAC által megadott tényleges azonosítóval és válasz URL-címmel. Az értékek lekéréséhez forduljon a Cisco Secure Firewall – Secure Client támogatási csapatához . Az egyszerű SAML-konfiguráció szakaszban látható mintákra is hivatkozhat.

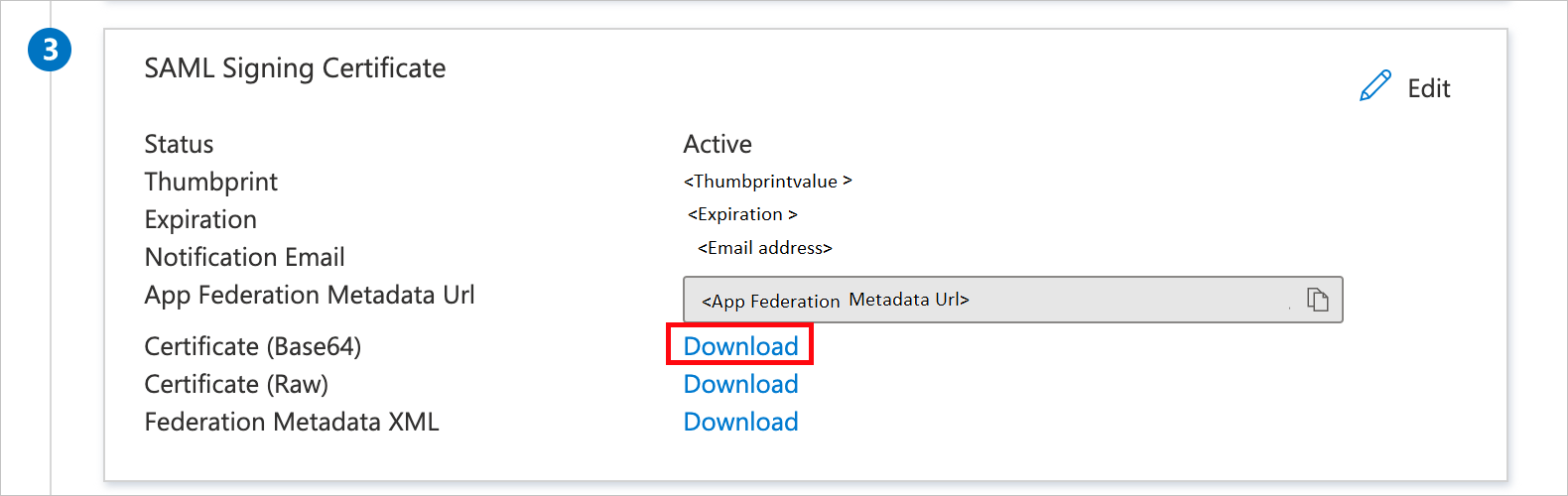

Az saml-alapú egyszeri bejelentkezés beállítása lapon, az SAML aláíró tanúsítvány szakaszában keresse meg a Tanúsítványt (Base64), és válassza a Letöltés lehetőséget a tanúsítványfájl letöltéséhez és a számítógépre való mentéséhez.

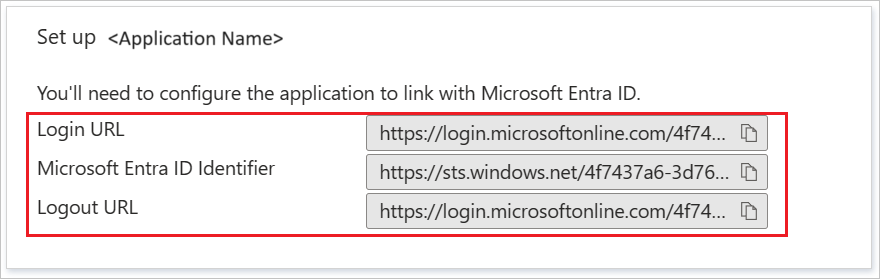

A Cisco Secure Firewall – Biztonságos ügyfél beállítása szakaszban másolja ki a megfelelő URL-cím(ek)et a követelmény alapján.

Feljegyzés

Ha a kiszolgáló több TGT-jén szeretne elhelyezkedni, akkor több példányt kell hozzáadnia a Cisco Secure Firewall – Secure Client alkalmazáshoz a katalógusból. Úgy is dönthet, hogy feltölti a saját tanúsítványát a Microsoft Entra-azonosítóba az összes ilyen alkalmazáspéldányhoz. Így ugyanazzal a tanúsítvánnyal rendelkezhet az alkalmazásokhoz, de minden alkalmazáshoz konfigurálhat különböző azonosító- és válasz URL-címet.

Microsoft Entra-tesztfelhasználó létrehozása

Ebben a szakaszban egy B.Simon nevű tesztfelhasználót fog létrehozni.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhasználói Rendszergazda istratorként.

- Keresse meg az Identitás>Felhasználók>Minden felhasználó elemet.

- Válassza az Új felhasználó>létrehozása lehetőséget a képernyő tetején.

- A Felhasználói tulajdonságok területen kövesse az alábbi lépéseket:

- A Megjelenítendő név mezőbe írja be a következőt

B.Simon: - A Felhasználónév mezőbe írja be a következőtusername@companydomain.extension: . Például:

B.Simon@contoso.com. - Jelölje be a Jelszó megjelenítése jelölőnégyzetet, majd írja be a Jelszó mezőben megjelenő értéket.

- Válassza az Áttekintés + létrehozás lehetőséget.

- A Megjelenítendő név mezőbe írja be a következőt

- Válassza a Létrehozás lehetőséget.

A Microsoft Entra tesztfelhasználó hozzárendelése

Ebben a szakaszban engedélyezi, hogy B.Simon egyszeri bejelentkezést használjon a Cisco Secure Firewall – Secure Client hozzáférésének biztosításával.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>a Cisco Secure Firewall – Biztonságos ügyfél szolgáltatásban.

- Az alkalmazás áttekintő lapján válassza a Felhasználók és csoportok lehetőséget.

- Válassza a Felhasználó/csoport hozzáadása lehetőséget, majd válassza a Felhasználók és csoportok lehetőséget a Hozzárendelés hozzáadása párbeszédpanelen.

- A Felhasználók és csoportok párbeszédpanelen válassza a B.Simon lehetőséget a Felhasználók listában, majd kattintson a Képernyő alján található Kiválasztás gombra.

- Ha egy szerepkört szeretne hozzárendelni a felhasználókhoz, a Szerepkör kiválasztása legördülő listából választhatja ki. Ha nincs beállítva szerepkör ehhez az alkalmazáshoz, az "Alapértelmezett hozzáférés" szerepkör van kiválasztva.

- A Hozzárendelés hozzáadása párbeszédpanelen kattintson a Hozzárendelés gombra.

Cisco Secure Firewall konfigurálása – Biztonságos ügyféloldali egyszeri bejelentkezés

Ezt először a parancssori felületen fogja elvégezni, de előfordulhat, hogy egy másik időpontban visszatér, és elvégez egy ASDM-bemutatót.

Csatlakozás a VPN-berendezéshez egy 9.8-as kódbetanúsított ASA-t fog használni, és a VPN-ügyfelek 4,6+ lesznek.

Először létrehoz egy Trustpointot, és importálja az SAML-tanúsítványt.

config t crypto ca trustpoint AzureAD-AC-SAML revocation-check none no id-usage enrollment terminal no ca-check crypto ca authenticate AzureAD-AC-SAML -----BEGIN CERTIFICATE----- … PEM Certificate Text from download goes here … -----END CERTIFICATE----- quitAz alábbi parancsok kiépik az SAML-azonosítót.

webvpn saml idp https://sts.windows.net/xxxxxxxxxxxxx/ (This is your Azure AD Identifier from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-in https://login.microsoftonline.com/xxxxxxxxxxxxxxxxxxxxxx/saml2 (This is your Login URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) url sign-out https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 (This is Logout URL from the Set up Cisco Secure Firewall - Secure Client section in the Azure portal) trustpoint idp AzureAD-AC-SAML trustpoint sp (Trustpoint for SAML Requests - you can use your existing external cert here) no force re-authentication no signature base-url https://my.asa.comMost már alkalmazhat SAML-hitelesítést a VPN-alagút konfigurációjához.

tunnel-group AC-SAML webvpn-attributes saml identity-provider https://sts.windows.net/xxxxxxxxxxxxx/ authentication saml end write memFeljegyzés

Az SAML IdP-konfigurációval kapcsolatban van egy munka. Ha módosítja az idP-konfigurációt, el kell távolítania a saml identitásszolgáltató konfigurációját az alagútcsoportból, és újra alkalmaznia kell a módosításokat a módosítások hatályba lépéséhez.

Cisco Secure Firewall létrehozása – Biztonságos ügyfélteszt-felhasználó

Ebben a szakaszban egy Britta Simon nevű felhasználót hoz létre a Cisco Secure Firewall – Secure Client alkalmazásban. A Cisco Secure Firewall – Biztonságos ügyféltámogatási csapattal együttműködve vegye fel a felhasználókat a Cisco Secure Firewall – Secure Client platformba. A felhasználókat az egyszeri bejelentkezés használata előtt létre kell hozni és aktiválni kell.

Egyszeri bejelentkezés tesztelése

Ebben a szakaszban az alábbi beállításokkal tesztelheti a Microsoft Entra egyszeri bejelentkezési konfigurációját.

- Kattintson az alkalmazás tesztelésére, és automatikusan be kell jelentkeznie a Cisco Secure Firewall - Secure Client szolgáltatásba, amelyhez beállította az egyszeri bejelentkezést

- Használhatja a Microsoft hozzáférési panel. Amikor a Cisco Secure Firewall – Biztonságos ügyfél csempére kattint a hozzáférési panel, automatikusan be kell jelentkeznie a Cisco Secure Firewall – Secure Client alkalmazásba, amelyhez beállította az egyszeri bejelentkezést. A hozzáférési panel további információkért lásd a hozzáférési panel bemutatása című témakört.

Következő lépések

A Cisco Secure Firewall – Secure Client konfigurálása után kényszerítheti a munkamenet-vezérlést, amely valós időben védi a szervezet bizalmas adatainak kiszivárgását és beszivárgását. A munkamenet-vezérlés a feltételes hozzáféréstől terjed ki. Megtudhatja, hogyan kényszerítheti a munkamenet-vezérlést az Felhőhöz készült Microsoft Defender Apps használatával.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: