Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ebből a cikkből megtudhatja, hogyan integrálhatja a Microsoft a Google Cloud/G Suite Connectort a Microsoft Entra ID azonosítójával. Ha a Microsoft integrálja a Google Cloud/G Suite Connectort a Microsoft Entra ID azonosítójával, az alábbiakat teheti:

- A Microsoft Entra ID-ban szabályozhatja, hogy ki férhet hozzá a Google Cloud/G Suite Connectorhoz a Microsoft által.

- Lehetővé teszi, hogy a felhasználók automatikusan bejelentkezhessenek a Microsoft Által a Google Cloud/G Suite Connector szolgáltatásba a Microsoft Entra-fiókjukkal.

- A fiókokat egy központi helyen kezelheti.

Előfeltételek

A cikkben ismertetett forgatókönyv feltételezi, hogy már rendelkezik a következő előfeltételekkel:

- Aktív előfizetéssel rendelkező Microsoft Entra-felhasználói fiók. Ha még nem rendelkezik ilyen fiókkal, létrehozhat egy fiókot ingyenes.

- Az alábbi szerepkörök egyike:

- Google Cloud / G Suite Connector-előfizetés, amelyet a Microsoft egyszeri bejelentkezés (SSO) engedélyez.

- Google Apps-előfizetés vagy Google Cloud Platform-előfizetés.

Megjegyzés

A cikkben ismertetett lépések teszteléséhez nem javasoljuk élő rendszer használatát. Ezt a dokumentumot az új felhasználói egyszeri bejelentkezéssel hozták létre. Ha továbbra is a régit használja, a beállítás másképp fog kinézni. A G-Suite alkalmazás egyszeri bejelentkezési beállításaiban engedélyezheti az új felületet. Nyissa meg a Microsoft Entra ID>Nagyvállalati alkalmazások, válassza a Google Cloud / G Suite Connector by Microsoftlehetőséget, válassza az Egyszeri bejelentkezés, majd válassza a Próbálja ki az új felületünket.

A cikkben szereplő lépések teszteléséhez kövesse az alábbi javaslatokat:

- Ne használd az éles környezetet, hacsak nincs rá szükség.

- Ha nem rendelkezik előfizetéssel, ingyenes fiókot kaphat.

Legutóbbi módosítások

A Google legutóbbi frissítései mostantól lehetővé teszik a felhasználói csoportok hozzáadását külső SSO-profilokhoz. Így részletesebben szabályozható az egyszeri bejelentkezés beállításainak hozzárendelése. Mostantól SSO-profil-hozzárendeléseket is létrehozhat, amelyek lehetővé teszik a felhasználók szakaszos áttelepítését ahelyett, hogy a teljes vállalatot egyszerre helyezne át. Ezen a területen az SP részleteket, az entitásazonosítót és az ACS URL-t kapja meg, amelyeket az Azure Apps konfigurációjára kell hozzáadnia a válaszokhoz és az entitáshoz.

Gyakori kérdések

K: Támogatja ez az integráció a Google Cloud Platform SSO-integrációját a Microsoft Entra ID-val?

V: Igen. A Google Cloud Platform és a Google Apps ugyanazt a hitelesítési platformot használja. A GCP-integráció elvégzéséhez tehát konfigurálnia kell az egyszeri bejelentkezést a Google Apps használatával.

K: Kompatibilisek a Chromebookok és más Chrome-eszközök a Microsoft Entra egyszeri bejelentkezésével?

Válasz: Igen, a felhasználók a Microsoft Entra hitelesítő adataikkal bejelentkezhetnek Chromebook-eszközeikre. A Microsoft által támogatott Google Cloud/G Suite-összekötő című cikkből tájékozódhat arról, hogy a felhasználók miért kérhetnek kétszer hitelesítő adatokat.

K: Ha engedélyezem az egyszeri bejelentkezést, a felhasználók használhatják a Microsoft Entra hitelesítő adataikat bármely Google-termékbe, például a Google Osztályterembe, a GMailbe, a Google Drive-ba, a YouTube-ba stb.

V: Igen, attól függően , hogy a Microsoft melyik Google Cloud/G Suite-összekötőt engedélyezi vagy tiltja le a szervezete számára.

K: Engedélyezhetem az egyszeri bejelentkezést a Microsoft-felhasználók által a Google Cloud/G Suite-összekötőmnek csak egy részhalmazához?

Válasz: Igen, az egyszeri bejelentkezés profiljai kiválaszthatók felhasználónként, szervezeti egységenként vagy csoportonként a Google-munkaterületen.

Válassza a Google Workspace-csoport SSO profilját "nincs" értékként. Ez megakadályozza, hogy ennek a (Google Workspace-csoportnak) a tagjai a Microsoft Entra-azonosítóra legyenek átirányítva bejelentkezés céljából.

K: Ha egy felhasználó a Windowson keresztül van bejelentkezve, a Microsoft automatikusan hitelesíti a Google Cloud/G Suite-összekötőt anélkül, hogy jelszót kérnének?

Válasz: A forgatókönyv engedélyezésének két lehetősége van. Először is a felhasználók a Microsoft Entra-csatlakozáson keresztül jelentkezhetnek be a Windows 10-eszközökre. Másik lehetőségként a felhasználók bejelentkezhetnek olyan, helyi Active Directory tartományhoz csatlakozott Windows-eszközökre, amelyeknél az Active Directory Federation Services (AD FS) telepítésen keresztül engedélyezve van a Microsoft Entra ID egypontos bejelentkezése. Mindkét beállításhoz el kell végeznie a következő cikkben leírt lépéseket, hogy engedélyezhesse a Microsoft Entra ID és a Google Cloud/G Suite Connector közötti egyszeri bejelentkezést a Microsoft számára.

K: Mit tegyek, ha "érvénytelen e-mail" hibaüzenetet kapok?

Válasz: Ehhez a beállításhoz az e-mail attribútum szükséges ahhoz, hogy a felhasználók bejelentkezhessenek. Ez az attribútum nem állítható be manuálisan.

Az e-mail attribútum automatikusan feltöltve lesz minden olyan felhasználó számára, aki érvényes Exchange-licenccel rendelkezik. Ha a felhasználó nem rendelkezik e-mail-hozzáféréssel, ez a hibaüzenet jelenik meg, mivel az alkalmazásnak le kell szereznie ezt az attribútumot a hozzáférés biztosításához.

Menjen a portal.office.com oldalra egy rendszergazdai fiókkal. A Felügyeleti központban válassza a Számlázás > Előfizetések lehetőséget, majd válassza ki a Microsoft 365-előfizetését. Ezután kattintson a Felhasználókhoz rendelés lehetőségre, és válassza ki azokat a felhasználókat, akiknek az előfizetését ellenőrizni szeretné. A jobb oldali panelen kattintson a Licencek szerkesztése lehetőségre.

A Microsoft 365-licenc hozzárendelése eltarthat néhány percig. Ezt követően a user.mail attribútum automatikusan feltöltődik, és meg kell oldani a problémát.

Forgatókönyv leírása

Ebben a cikkben a Microsoft Entra SSO-t konfigurálja és teszteli tesztkörnyezetben.

A Google Cloud/G Suite Connector by Microsoft támogatja az SP által kezdeményezett egyszeri bejelentkezést.

A Microsoft által készített Google Cloud/G Suite Connector támogatja az automatikus felhasználói kiépítést.

Google Cloud és G Suite Csatlakozó hozzáadása a Microsofttól a galériából

A Google Cloud/G Suite Connector Microsoft Entra-azonosítóba való integrálásának konfigurálásához a Gyűjteményből fel kell vennie a Google Cloud/G Suite Connectort a felügyelt SaaS-alkalmazások listájára.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazás-rendszergazdaként.

- Keresse meg az Entra ID>Enterprise-alkalmazásokat>Új alkalmazás.

- A galériából való hozzáadás szakaszban írja be a Google Cloud/G Suite Connector by Microsoft kifejezést a keresőmezőbe.

- A Találatok panelen válassza a Google Cloud/G Suite Connector by Microsoft lehetőséget, majd adja hozzá az alkalmazást. Várjon néhány másodpercet, amíg az alkalmazás hozzá lesz adva a bérlőhöz.

Másik lehetőségként használhatja a Vállalati alkalmazáskonfiguráció varázslót is. Ebben a varázslóban hozzáadhat egy alkalmazást a bérlőhöz, hozzáadhat felhasználókat/csoportokat az alkalmazáshoz, szerepköröket rendelhet hozzá, és végigvezetheti az egyszeri bejelentkezés konfigurációját is. További információ a Microsoft 365 varázslóiról.

A Microsoft Entra egyszeri bejelentkezésének konfigurálása és tesztelése a Google Cloud/ G Suite Connectorhoz a Microsofttól

A Microsoft Entra SSO konfigurálása és tesztelése a Microsoft által a Google Cloud/G Suite Connector használatával egy B.Simon nevű tesztfelhasználó használatával. Ahhoz, hogy az egyszeri bejelentkezés működjön, létre kell hoznia egy kapcsolatot egy Microsoft Entra-felhasználó és a kapcsolódó felhasználó között a Microsoft által biztosított Google Cloud/G Suite Connectorban.

Ha a Microsoft Entra SSO-t a Microsoft Google Cloud/G Suite Connector használatával szeretné konfigurálni és tesztelni, hajtsa végre a következő lépéseket:

-

Konfigurálja a Microsoft Entra egyszeri bejelentkezést , hogy a felhasználók használhassák ezt a funkciót.

- Microsoft Entra tesztfelhasználói létrehozása – a Microsoft Entra egyszeri bejelentkezésének tesztelése B.Simonnal.

- A Microsoft Entra tesztfelhasználói hozzárendelése – lehetővé teszi, hogy B.Simon a Microsoft Entra egyszeri bejelentkezését használja.

-

A Google Cloud/G Suite Connector konfigurálása a Microsoft SSO-val – az egyszeri bejelentkezési beállítások alkalmazásoldali konfigurálásához.

- Google Cloud/G Suite Connector létrehozása Microsoft tesztfelhasználó számára – annak érdekében, hogy B.Simon-hoz egy megfelelő felhasználó legyen a Google Cloud/G Suite Connector-ban, amely kapcsolódik a Microsoft Entra felhasználói reprezentációjához.

- SSO tesztelése – annak ellenőrzéséhez, hogy a konfiguráció működik-e.

A Microsoft Entra SSO konfigurálása

A Microsoft Entra SSO engedélyezéséhez kövesse az alábbi lépéseket.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazás-rendszergazdaként.

Tallózással keresse meg az Entra ID>Enterprise-alkalmazásokat>Google Cloud/ G Suite Connector a Microsoft>egyszeri bejelentkezésével.

Az egyszeri bejelentkezési mód kiválasztása oldalon válassza a SAML lehetőséget.

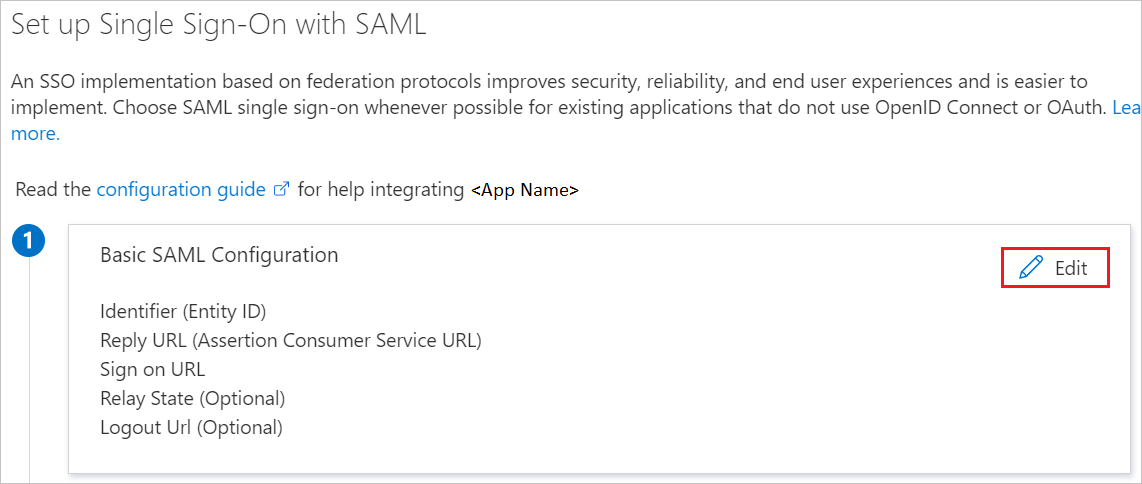

Az Egyszeri bejelentkezés beállítása SAML lapon válassza a Alapvető SAML konfiguráció ceruza ikont a beállítások szerkesztéséhez.

Ha konfigurálni szeretné a Gmailt az EGYSZERŰ SAML-konfiguráció szakaszban, hajtsa végre a következő lépéseket:

a). Az Azonosító szövegmezőbe írjon be egy URL-címet az alábbi minták egyikével:

Azonosító google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b. A Válasz URL-cím szövegmezőbe írjon be egy URL-címet az alábbi minták egyikével:

Válasz URL https://www.google.comhttps://www.google.com/a/<yourdomain.com>c) A Bejelentkezés URL-cím szövegmezőbe írjon be egy URL-címet a következő mintával:

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://mail.google.comHa a Google Cloud Platformhoz szeretne konfigurálni, az Egyszerű SAML-konfiguráció szakaszban hajtsa végre a következő lépéseket:

a). Az Azonosító szövegmezőbe írjon be egy URL-címet az alábbi minták egyikével:

Azonosító google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b. A Válasz URL-cím szövegmezőbe írjon be egy URL-címet az alábbi minták egyikével:

Válasz URL https://www.google.com/acshttps://www.google.com/a/<yourdomain.com>/acsc) A Bejelentkezés URL-cím szövegmezőbe írjon be egy URL-címet a következő mintával:

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://console.cloud.google.comMegjegyzés

Ezek az értékek nem valósak. Frissítse ezeket az értékeket a tényleges azonosítóval, válasz URL-címmel és bejelentkezési URL-címmel. A Google Cloud/G Suite Connector by Microsoft nem ad meg entitásazonosító/azonosító értéket az egyszeri bejelentkezés konfigurációján, így ha törli a tartományspecifikus kiállító beállítás jelölését, az azonosító értéke

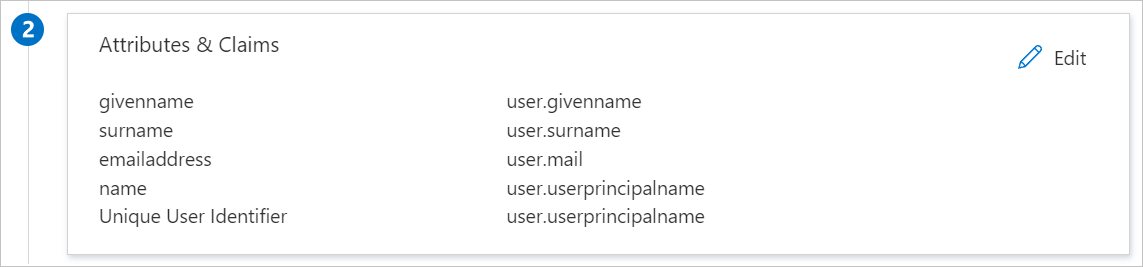

google.com. Ha választja a tartományspecifikus kiállítói opciót, azgoogle.com/a/<yourdomainname.com>. A tartományspecifikus kiállító beállítás ellenőrzéséhez vagy jelölésének megszüntetéséhez lépjen a A Google Cloud/G Suite Connector microsoft SSO általi konfigurálása című szakaszra, amelyről a cikk későbbi részében olvashat. További információkért forduljon a Google Cloud/G Suite Connectorhoz a Microsoft ügyféltámogatási csapata által.A Microsoft alkalmazás Google Cloud / G Suite-összekötője az SAML-állításokat egy meghatározott formátumban várja, amelyhez egyéni attribútum-leképezéseket kell hozzáadnia a SAML-tokenattribútumok konfigurációjához. Az alábbi képernyőképen egy példa látható erre. Az egyedi felhasználói azonosító alapértelmezett értéke a user.userprincipalname, de a Microsoft a Google Cloud/G Suite Connector szolgáltatástól azt várja, hogy a felhasználó e-mail-címére legyen leképezve. Ehhez használhatja a user.mail attribútumot a listából, vagy használhatja a szervezet konfigurációja alapján a megfelelő attribútumértéket.

Megjegyzés

Győződjön meg arról, hogy az SAML-válasz nem tartalmaz nem szabványos ASCII-karaktereket a Vezetéknév attribútumban.

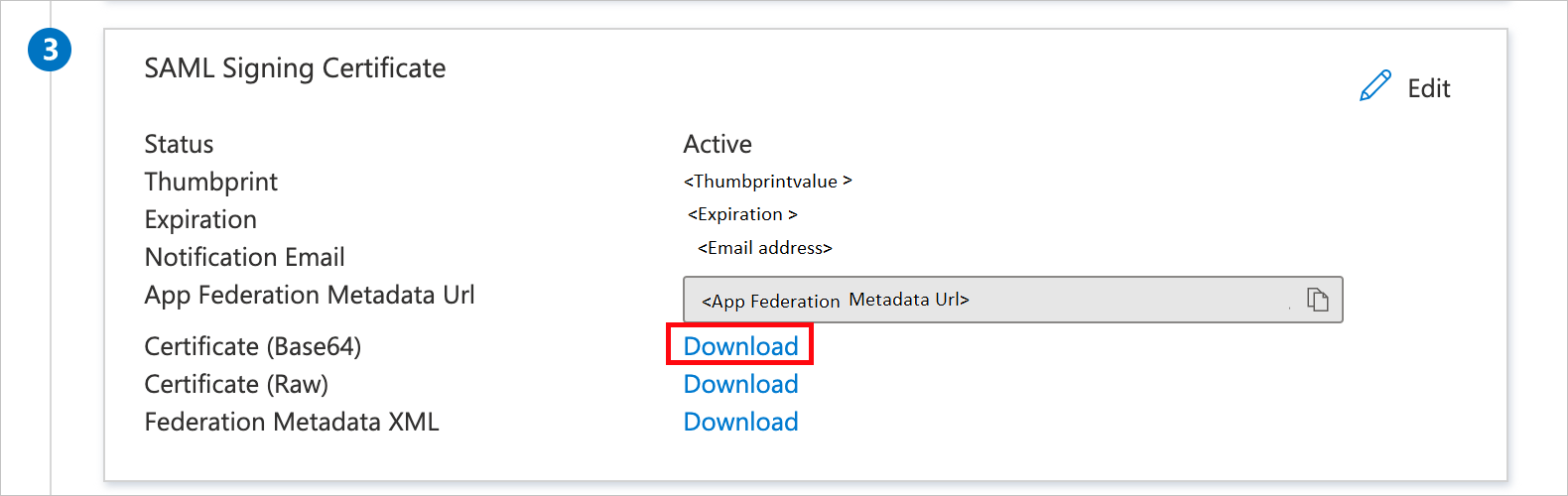

Az saml-alapú egyszeri bejelentkezés beállítása lapon, az SAML aláíró tanúsítvány szakaszában keresse meg a Tanúsítványt (Base64), és válassza a Letöltés lehetőséget a tanúsítvány letöltéséhez és a számítógépre való mentéséhez.

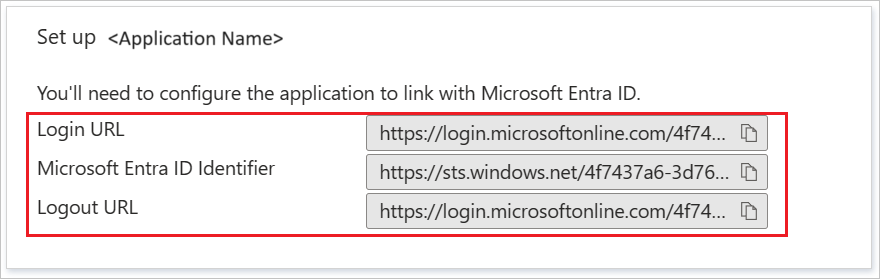

A Google Cloud/G Suite Connector microsoftos beállítása szakaszban másolja ki a megfelelő URL-cím(ek)et az Ön igényeinek megfelelően.

Megjegyzés

Az alkalmazásban felsorolt alapértelmezett bejelentkezési URL-cím helytelen. A megfelelő URL-cím a következő:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0

Microsoft Entra tesztfelhasználó létrehozása és hozzárendelése

A B.Simon nevű tesztfelhasználói fiók létrehozásához kövesse a felhasználói fiók létrehozását és hozzárendelését rövid útmutatót.

A Google Cloud/G Suite Connector konfigurálása a Microsoft SSO-val

Nyisson meg egy új lapot a böngészőben, és jelentkezzen be a Microsoft Felügyeleti konzolon a Google Cloud/G Suite Connector szolgáltatásba a rendszergazdai fiókjával.

Nyissa meg a menüt –> Biztonság –> Hitelesítés –> Egyszeri bejelentkezés harmadik féltől származó identitásszolgáltatóval.

Hajtsa végre a következő konfigurációs módosításokat a szervezethez tartozó külső SSO-profilban:

a). Kapcsolja be a szervezet SSO-profilját.

b. A Microsoft által biztosított Google Cloud / G Suite Connectorban a Bejelentkezési oldal URL-címe mezőben illessze be a Bejelentkezési URL-címet.

c) A Microsoft által létrehozott Google Cloud/G Suite Connector kijelentkezési oldal URL-címe mezőbe illessze be a kijelentkezési URL-cím értékét.

d. A Microsoft Google Cloud/G Suite-összekötőjében az ellenőrző tanúsítványhoz töltse fel a korábban letöltött tanúsítványt.

e. Jelölje be/jelölje ki a Tartományspecifikus kiállító használata opciót a Microsoft Entra ID fent említett Alapvető SAML konfiguráció szakaszában található megjegyzés alapján.

f. A Google Cloud/ G Suite Connector by Microsoft jelszó-URL-címének módosítása mezőben adja meg az értéket a következőként:

https://mysignins.microsoft.com/security-info/password/changegramm Válassza az Mentésgombot.

Google Cloud/G Suite-összekötő létrehozása a Microsoft tesztfelhasználója által

Ennek a szakasznak a célja, hogy egy felhasználót hozzon létre a Microsoft által B.Simon nevű Google Cloud/G Suite Connectorban. Miután a felhasználót manuálisan hozta létre a Microsoft a Google Cloud/G Suite Connector szolgáltatásban, a felhasználó most már bejelentkezhet a Microsoft 365 bejelentkezési hitelesítő adataival.

A Microsoft által készített Google Cloud/G Suite Connector szintén támogatja az automatikus felhasználókiépítést. Az automatikus felhasználókiépítés konfigurálásához először konfigurálnia kell a Google Cloud/G Suite Connectort a Microsofttól az automatikus felhasználókiépítéshez.

Megjegyzés

Győződjön meg arról, hogy a felhasználó már létezik a Google Cloud/G Suite Connectorban a Microsoft által, ha a Microsoft Entra ID-ban történő üzembe helyezés még nem volt bekapcsolva az egyszeri bejelentkezés tesztelése előtt.

Megjegyzés

Ha manuálisan kell létrehoznia egy felhasználót, forduljon a Google támogatási csapatához.

SSO teszt

Ebben a szakaszban az alábbi beállításokkal tesztelheti a Microsoft Entra egyszeri bejelentkezési konfigurációját.

Válassza a(z) Az alkalmazás teszteléselehetőséget. Ez a beállítás átirányítja a Microsoft bejelentkezési URL-címére a Google Cloud/G Suite Connector használatával, ahol elindíthatja a bejelentkezési folyamatot.

Nyissa meg közvetlenül a Google Cloud/G Suite Connectort a Microsoft bejelentkezési URL-címével, és indítsa el onnan a bejelentkezési folyamatot.

Használhatja a Microsoft Saját alkalmazások. Amikor a Saját alkalmazások lapon a Microsoft által kiválasztott Google Cloud/G Suite Connectort választja, ez a beállítás a Microsoft bejelentkezési URL-címével átirányítja a Google Cloud/G Suite Connectorra. További információkért a Saját alkalmazásokról, lásd: Bevezetés a Saját alkalmazásokba.

Kapcsolódó tartalom

Miután konfigurálta a Google Cloud/G Suite Connectort a Microsofttól, kényszerítheti a munkamenet-vezérlést, amely valós időben védi a szervezet bizalmas adatainak kiszivárgását és beszivárgását. A munkamenet-vezérlés a feltételes hozzáféréstől terjed ki. Megtudhatja, hogyan kényszerítheti a munkamenet-vezérlést az Felhőhöz készült Microsoft Defender Apps használatával.