Oktatóanyag: A Microsoft Entra egyszeri bejelentkezés (SSO) integrációja a Pulse Secure Virtual Traffic Managerrel

Ebben az oktatóanyagban megtudhatja, hogyan integrálhatja a Pulse Secure Virtual Traffic Managert a Microsoft Entra ID-val. Ha integrálja a Pulse Secure Virtual Traffic Managert a Microsoft Entra ID-val, a következőt teheti:

- A Pulse Secure Virtual Traffic Managerhez hozzáféréssel rendelkező Microsoft Entra-azonosító vezérlése.

- Lehetővé teszi, hogy a felhasználók automatikusan bejelentkezhessenek a Pulse Secure Virtual Traffic Managerbe a Microsoft Entra-fiókjukkal.

- A fiókokat egy központi helyen kezelheti.

Előfeltételek

Első lépésként a következő elemekre van szüksége:

- Microsoft Entra-előfizetés. Ha nem rendelkezik előfizetéssel, ingyenes fiókot kaphat.

- Pulse Secure Virtual Traffic Manager egyszeri bejelentkezésre (SSO) engedélyezett előfizetés.

Forgatókönyv leírása

Ebben az oktatóanyagban a Microsoft Entra SSO-t konfigurálja és teszteli tesztkörnyezetben.

- A Pulse Secure Virtual Traffic Manager támogatja az SP által kezdeményezett egyszeri bejelentkezést.

Pulse Secure Virtual Traffic Manager hozzáadása a katalógusból

A Pulse Secure Virtual Traffic Manager Microsoft Entra-azonosítóba való integrálásának konfigurálásához hozzá kell adnia a Pulse Secure Virtual Traffic Managert a gyűjteményből a felügyelt SaaS-alkalmazások listájához.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>Új alkalmazás.

- A Gyűjtemény hozzáadása szakaszban írja be a Pulse Secure Virtual Traffic Manager kifejezést a keresőmezőbe.

- Válassza a Pulse Secure Virtual Traffic Managert az eredmények panelen, majd adja hozzá az alkalmazást. Várjon néhány másodpercet, amíg az alkalmazás hozzá lesz adva a bérlőhöz.

Másik lehetőségként használhatja a Vállalati alkalmazáskonfiguráció varázslót is. Ebben a varázslóban hozzáadhat egy alkalmazást a bérlőhöz, hozzáadhat felhasználókat/csoportokat az alkalmazáshoz, szerepköröket rendelhet hozzá, valamint végigvezetheti az egyszeri bejelentkezés konfigurációját is. További információ a Microsoft 365 varázslóiról.

A Microsoft Entra SSO konfigurálása és tesztelése Pulse Secure Virtual Traffic Managerhez

A Microsoft Entra SSO konfigurálása és tesztelése a Pulse Secure Virtual Traffic Managerrel egy B.Simon nevű tesztfelhasználó használatával. Ahhoz, hogy az egyszeri bejelentkezés működjön, létre kell hoznia egy kapcsolati kapcsolatot egy Microsoft Entra-felhasználó és a kapcsolódó felhasználó között a Pulse Secure Virtual Traffic Managerben.

A Microsoft Entra SSO Pulse Secure Virtual Traffic Managerrel való konfigurálásához és teszteléséhez hajtsa végre a következő lépéseket:

- Konfigurálja a Microsoft Entra egyszeri bejelentkezést , hogy a felhasználók használhassák ezt a funkciót.

- Microsoft Entra-tesztfelhasználó létrehozása – a Microsoft Entra egyszeri bejelentkezésének teszteléséhez B.Simon használatával.

- Rendelje hozzá a Microsoft Entra tesztfelhasználót , hogy B.Simon a Microsoft Entra egyszeri bejelentkezését használhassa.

- A Pulse Secure Virtual Traffic Manager egyszeri bejelentkezésének konfigurálása – az egyszeri bejelentkezési beállítások alkalmazásoldali konfigurálásához.

- Pulse Secure Virtual Traffic Manager-tesztfelhasználó létrehozása – a Felhasználó Microsoft Entra-reprezentációjához kapcsolódó B.Simon megfelelője a Pulse Secure Virtual Traffic Managerben.

- SSO tesztelése – annak ellenőrzéséhez, hogy a konfiguráció működik-e.

A Microsoft Entra SSO konfigurálása

A Microsoft Entra SSO engedélyezéséhez kövesse az alábbi lépéseket.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

Keresse meg a Pulse Secure Virtual Traffic Manager>egyszeri bejelentkezést az Identity>Applications>Enterprise-alkalmazások> között.

A Select a single sign-on method page, select SAML.

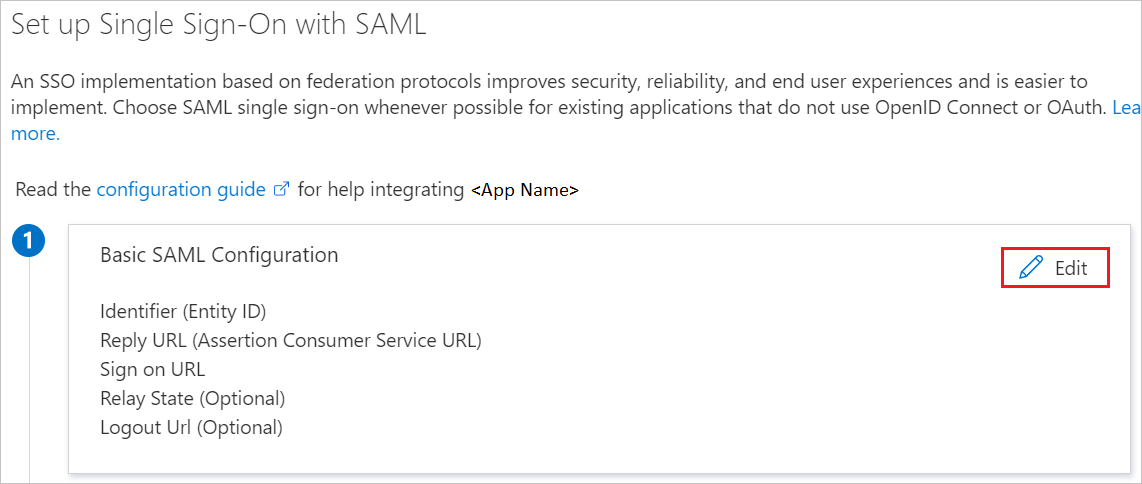

Az saml-alapú egyszeri bejelentkezés beállítása lapon kattintson az egyszerű SAML-konfiguráció ceruza ikonjára a beállítások szerkesztéséhez.

Az Egyszerű SAML-konfiguráció szakaszban hajtsa végre a következő lépéseket:

a. A Bejelentkezés URL-cím szövegmezőbe írjon be egy URL-címet a következő mintával:

https://<PUBLISHED VIRTUAL SERVER FQDN>/saml/consumeb. Az Azonosító (Entity ID) szövegmezőbe írjon be egy URL-címet az alábbi mintával:

https://<PUBLISHED VIRTUAL SERVER FQDN>/saml/metadatac. A Válasz URL-cím szövegmezőbe írjon be egy URL-címet a következő mintával:

https://<PUBLISHED VIRTUAL SERVER FQDN>/saml/consumeMegjegyzés:

Ezek az értékek nem valósak. Frissítse ezeket az értékeket a tényleges bejelentkezési URL-címmel, válasz URL-címmel és azonosítóval. Az értékek lekéréséhez lépjen kapcsolatba a Pulse Secure Virtual Traffic Manager ügyféltámogatási csapatával . Az egyszerű SAML-konfiguráció szakaszban látható mintákra is hivatkozhat.

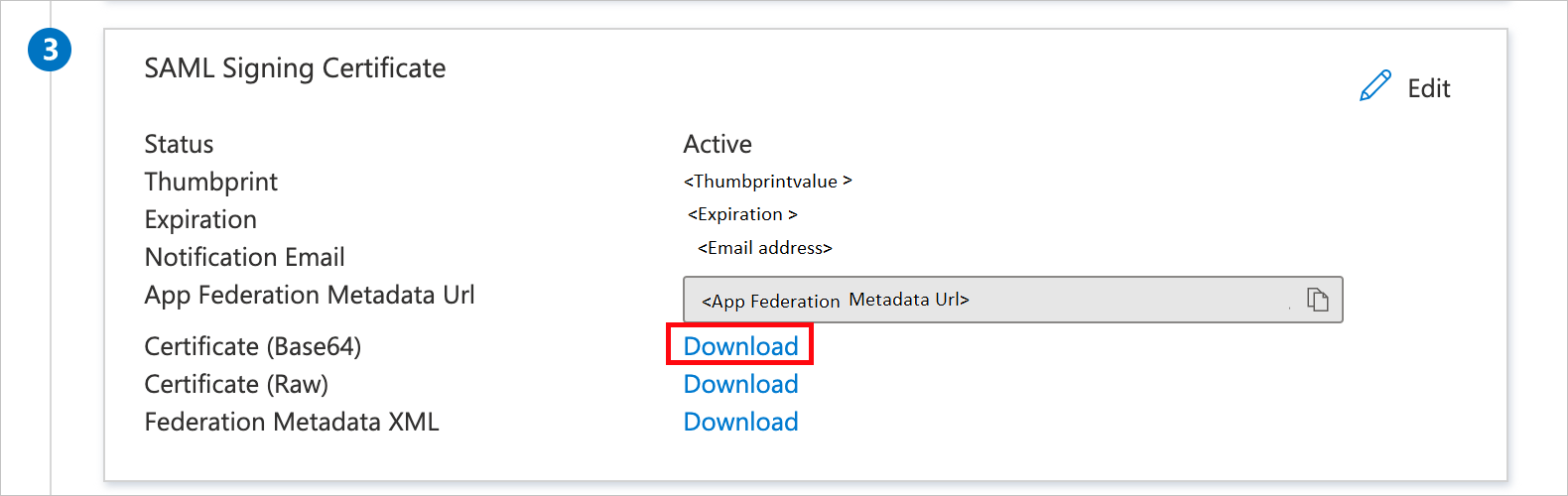

Az saml-alapú egyszeri bejelentkezés beállítása lapon, az SAML aláíró tanúsítvány szakaszában keresse meg a Tanúsítványt (Base64), és válassza a Letöltés lehetőséget a tanúsítvány letöltéséhez és a számítógépre való mentéséhez.

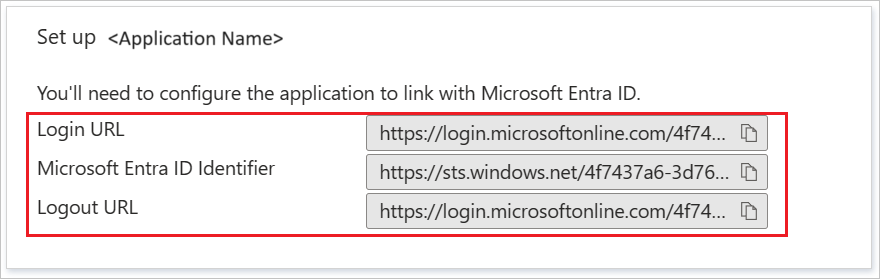

A Pulse Secure Virtual Traffic Manager beállítása szakaszban másolja ki a megfelelő URL-cím(ek)et a követelmény alapján.

Microsoft Entra-tesztfelhasználó létrehozása

Ebben a szakaszban egy B.Simon nevű tesztfelhasználót fog létrehozni.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhasználói Rendszergazda istratorként.

- Tallózással keresse meg az Identitásfelhasználók>>minden felhasználót.

- Válassza az Új felhasználó>létrehozása lehetőséget a képernyő tetején.

- A Felhasználói tulajdonságok területen kövesse az alábbi lépéseket:

- A Megjelenítendő név mezőbe írja be a következőt

B.Simon: - A Felhasználónév mezőbe írja be a következőtusername@companydomain.extension: . For example,

B.Simon@contoso.com. - Jelölje be a Jelszó megjelenítése jelölőnégyzetet, majd írja be a Jelszó mezőben megjelenő értéket.

- Select Review + create.

- A Megjelenítendő név mezőbe írja be a következőt

- Select Create.

A Microsoft Entra tesztfelhasználó hozzárendelése

Ebben a szakaszban engedélyezi, hogy B.Simon egyszeri bejelentkezést használjon a Pulse Secure Virtual Traffic Manager hozzáférésének biztosításával.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>Pulse Secure Virtual Traffic Managerrel.

- Az alkalmazás áttekintő lapján válassza a Felhasználók és csoportok lehetőséget.

- Válassza a Felhasználó/csoport hozzáadása lehetőséget, majd válassza a Felhasználók és csoportok lehetőséget a Hozzárendelés hozzáadása párbeszédpanelen.

- A Felhasználók és csoportok párbeszédpanelen válassza a B.Simon lehetőséget a Felhasználók listában, majd kattintson a Képernyő alján található Kiválasztás gombra.

- Ha egy szerepkört szeretne hozzárendelni a felhasználókhoz, a Szerepkör kiválasztása legördülő listából választhatja ki. Ha nincs beállítva szerepkör ehhez az alkalmazáshoz, az "Alapértelmezett hozzáférés" szerepkör van kiválasztva.

- A Hozzárendelés hozzáadása párbeszédpanelen kattintson a Hozzárendelés gombra.

Pulse Secure Virtual Traffic Manager SSO konfigurálása

Ez a szakasz a Microsoft Entra SAML-hitelesítés Pulse Virtual Traffic Manageren való engedélyezéséhez szükséges konfigurációt ismerteti. Minden konfigurációmódosítás a Pulse Virtual Traffic Managerben történik a Rendszergazda webes felhasználói felület használatával.

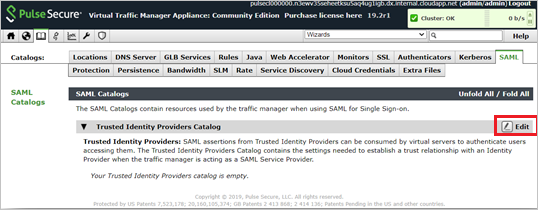

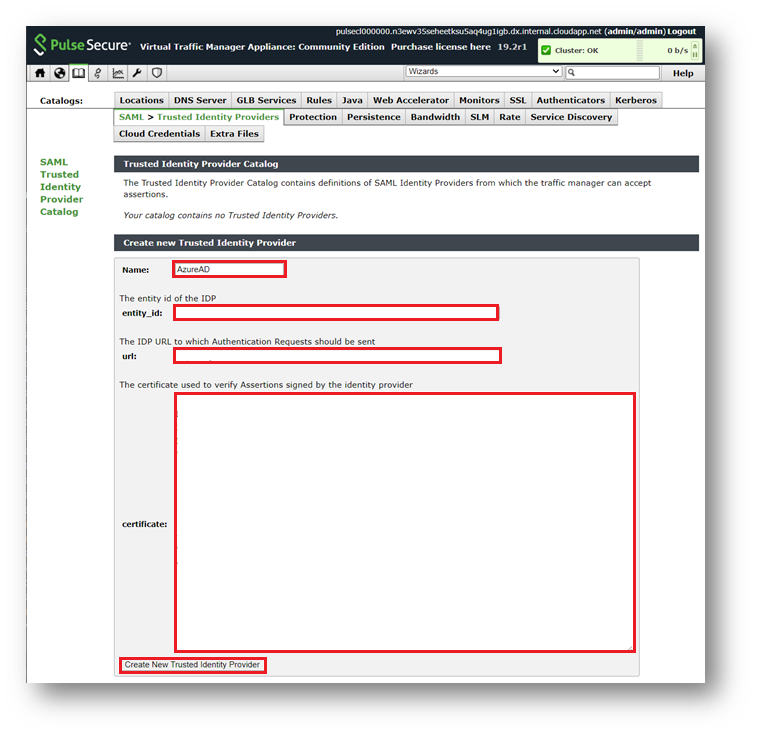

SAML megbízható identitásszolgáltató létrehozása

a. Nyissa meg a Pulse Virtual Traffic Manager-berendezés Rendszergazda felhasználói felületi > katalógus > SAML > megbízható identitásszolgáltatók katalógusának lapjára, és kattintson a Szerkesztés gombra.

b. Adja hozzá az új SAML megbízható identitásszolgáltató adatait, másolja az adatokat a Microsoft Entra Enterprise alkalmazásból az egyszeri bejelentkezés beállításai lapra, majd kattintson az Új megbízható identitásszolgáltató létrehozása gombra.

A Név szövegmezőbe írja be a megbízható identitásszolgáltató nevét.

A Entity_id szövegmezőbe írja be a korábban másolt Microsoft Entra-azonosító értékét.

Az URL-szövegmezőbe írja be a korábban másolt Bejelentkezési URL-címet.

Nyissa meg a letöltött tanúsítványt a Jegyzettömb, és illessze be a tartalmat a Tanúsítvány szövegmezőbe.

c. Ellenőrizze, hogy az új SAML-identitásszolgáltató sikeresen létrejött-e.

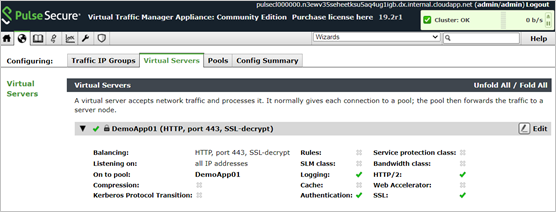

A virtuális kiszolgáló konfigurálása a Microsoft Entra-hitelesítés használatára

a. Nyissa meg a Pulse Virtual Traffic Manager-berendezés Rendszergazda felhasználói felületi > szolgáltatások > virtuális kiszolgálóinak lapját, és kattintson a Szerkesztés gombra a korábban létrehozott virtuális kiszolgáló mellett.

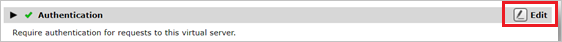

b. A Hitelesítés szakaszban kattintson a Szerkesztés gombra.

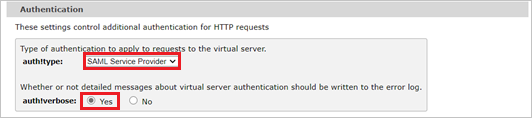

c. Konfigurálja a következő hitelesítési beállításokat a virtuális kiszolgálóhoz:

Hitelesítés-

a. Az Auth!típusban válassza az SAML-szolgáltató lehetőséget.

b. Az Auth!verbose beállításban állítsa az "Igen" értéket a hitelesítési problémák elhárításához, ellenkező esetben hagyja az alapértelmezett értéket "Nem" értékre.

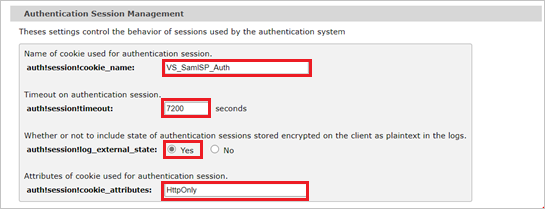

Hitelesítési munkamenet-kezelés –

a. Az Auth!session!cookie_name esetén hagyja meg az alapértelmezett értéket "VS_SamlSP_Auth" értékként.

b. Az auth!session!timeout értéknél hagyja meg az alapértelmezett értéket a "7200" értékre.

c. Az auth!session!log_external_state állítsa az "Igen" értékre a hitelesítési problémák elhárításához, ellenkező esetben hagyja az alapértelmezett értéket "Nem" értékre.

d. Az auth!session!cookie_attributes a "HTTPOnly" értékre vált.

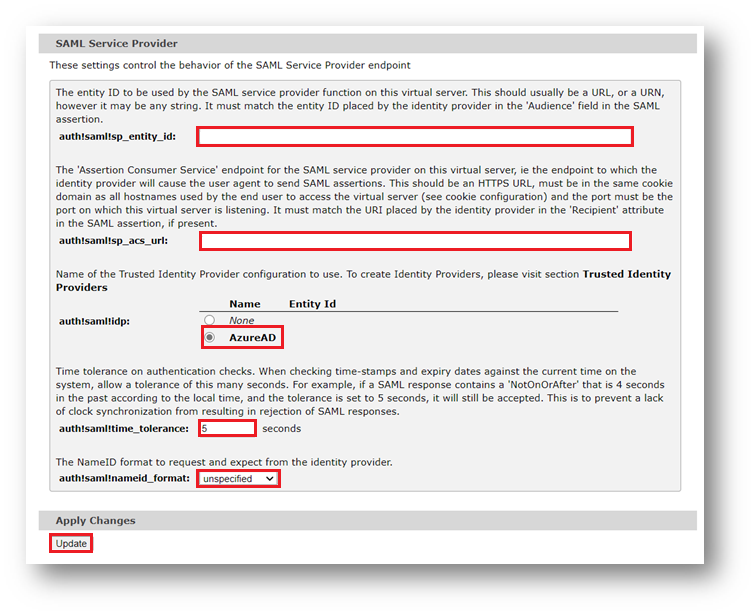

SAML-szolgáltató –

a. Az auth !saml!sp_entity_id szövegmezőben állítsa be ugyanazt az URL-címet, amelyet a Microsoft Entra egyszeri bejelentkezési konfigurációazonosítójával (Entity ID) használ. Például

https://pulseweb.labb.info/saml/metadata.b. Az auth !saml!sp_acs_url állítsa be ugyanazt az URL-címet, amelyet a Microsoft Entra egyszeri bejelentkezési konfigurációs visszajátszási URL-címével (Assertion Consumer Service URL) használ. Például

https://pulseweb.labb.info/saml/consume.c. Az auth !saml!idp fájlban válassza ki az előző lépésben létrehozott megbízható identitásszolgáltatót .

d. A hitelesítés!saml!time_tolerance hagyja meg az alapértelmezett értéket "5" másodpercre.

e. Az auth!saml!nameid_format válassza a nem megadott lehetőséget.

f. A módosításokat a lap alján található Frissítés gombra kattintva alkalmazhatja.

Pulse Secure Virtual Traffic Manager-tesztfelhasználó létrehozása

Ebben a szakaszban egy Britta Simon nevű felhasználót hoz létre a Pulse Secure Virtual Traffic Managerben. A Pulse Secure Virtual Traffic Manager támogatási csapatával együttműködve vegye fel a felhasználókat a Pulse Secure Virtual Traffic Manager platformra. A felhasználókat az egyszeri bejelentkezés használata előtt létre kell hozni és aktiválni kell.

Egyszeri bejelentkezés tesztelése

Ebben a szakaszban az alábbi beállításokkal tesztelheti a Microsoft Entra egyszeri bejelentkezési konfigurációját.

Kattintson az alkalmazás tesztelésére, ez átirányítja a Pulse Secure Virtual Traffic Manager bejelentkezési URL-címére, ahol elindíthatja a bejelentkezési folyamatot.

Lépjen közvetlenül a Pulse Secure Virtual Traffic Manager bejelentkezési URL-címére, és indítsa el onnan a bejelentkezési folyamatot.

Használhatja a Microsoft Saját alkalmazások. Amikor a Pulse Secure Virtual Traffic Manager csempére kattint a Saját alkalmazások, a rendszer átirányítja a Pulse Secure Virtual Traffic Manager bejelentkezési URL-címére. A Saját alkalmazások további információ: Bevezetés a Saját alkalmazások.

Következő lépések

A Pulse Secure Virtual Traffic Manager konfigurálása után kényszerítheti a munkamenet-vezérlést, amely valós időben védi a szervezet bizalmas adatainak kiszivárgását és beszivárgását. A munkamenet-vezérlés a feltételes hozzáféréstől terjed ki. Megtudhatja, hogyan kényszerítheti a munkamenet-vezérlést az Felhőhöz készült Microsoft Defender Apps használatával.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: