Oktatóanyag: Microsoft Entra egyszeri bejelentkezés (SSO) integrációja az SAP NetWeaverrel

Ebben az oktatóanyagban megtudhatja, hogyan integrálhatja az SAP NetWeavert a Microsoft Entra ID-val. Ha integrálja az SAP NetWeavert a Microsoft Entra ID-val, az alábbiakat teheti:

- Az SAP NetWeaverhez hozzáféréssel rendelkező Microsoft Entra-azonosító vezérlése.

- Lehetővé teszi, hogy a felhasználók automatikusan bejelentkezhessenek az SAP NetWeaverbe a Microsoft Entra-fiókjukkal.

- A fiókokat egy központi helyen kezelheti.

Előfeltételek

Első lépésként a következő elemekre van szüksége:

- Microsoft Entra-előfizetés. Ha nem rendelkezik előfizetéssel, ingyenes fiókot kaphat.

- SAP NetWeaver egyszeri bejelentkezésre (SSO) engedélyezett előfizetés.

- SAP NetWeaver V7.20 vagy újabb

Forgatókönyv leírása

- Az SAP NetWeaver az SAML (SP által kezdeményezett egyszeri bejelentkezés) és az OAuth használatát is támogatja. Ebben az oktatóanyagban a Microsoft Entra SSO-t konfigurálja és teszteli tesztkörnyezetben.

Feljegyzés

Az alkalmazás azonosítója rögzített sztringérték, így egyetlen bérlőben csak egy példány konfigurálható.

Feljegyzés

Konfigurálja az alkalmazást SAML-ben vagy OAuth-ban a szervezeti követelményeknek megfelelően.

SAP NetWeaver hozzáadása a katalógusból

Az SAP NetWeaver Microsoft Entra-azonosítóba való integrálásának konfigurálásához hozzá kell adnia az SAP NetWeavert a katalógusból a felügyelt SaaS-alkalmazások listájához.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazás-rendszergazdaként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>Új alkalmazás.

- A Gyűjtemény hozzáadása szakaszban írja be az SAP NetWeaver kifejezést a keresőmezőbe.

- Válassza az SAP NetWeaver lehetőséget az eredmények panelen, majd adja hozzá az alkalmazást. Várjon néhány másodpercet, amíg az alkalmazás hozzá lesz adva a bérlőhöz.

Másik lehetőségként használhatja a Vállalati alkalmazáskonfiguráció varázslót is. Ebben a varázslóban hozzáadhat egy alkalmazást a bérlőhöz, hozzáadhat felhasználókat/csoportokat az alkalmazáshoz, szerepköröket rendelhet hozzá, valamint végigvezetheti az egyszeri bejelentkezés konfigurációját is. További információ a Microsoft 365 varázslóiról.

A Microsoft Entra SSO konfigurálása és tesztelése az SAP NetWeaverhez

A Microsoft Entra SSO konfigurálása és tesztelése az SAP NetWeaverrel egy B.Simon nevű tesztfelhasználó használatával. Ahhoz, hogy az egyszeri bejelentkezés működjön, létre kell hoznia egy kapcsolati kapcsolatot egy Microsoft Entra-felhasználó és a kapcsolódó felhasználó között az SAP NetWeaverben.

A Microsoft Entra SSO SAP NetWeaverrel való konfigurálásához és teszteléséhez hajtsa végre a következő lépéseket:

- Konfigurálja a Microsoft Entra egyszeri bejelentkezést , hogy a felhasználók használhassák ezt a funkciót.

- Hozzon létre egy Microsoft Entra tesztfelhasználót a Microsoft Entra egyszeri bejelentkezésének teszteléséhez B.Simon használatával.

- Rendelje hozzá a Microsoft Entra tesztfelhasználót , hogy engedélyezze B.Simon számára a Microsoft Entra egyszeri bejelentkezés használatát.

- Konfigurálja az SAP NetWeavert az SAML használatával az SSO-beállítások alkalmazásoldali konfigurálásához.

- Hozzon létre EGY SAP NetWeaver tesztfelhasználót , hogy b.Simon megfelelője legyen az SAP NetWeaverben, amely a felhasználó Microsoft Entra-reprezentációjához kapcsolódik.

- Tesztelje az egyszeri bejelentkezést annak ellenőrzéséhez, hogy a konfiguráció működik-e.

- Az SAP NetWeaver for OAuth konfigurálása az OAuth-beállítások alkalmazásoldali konfigurálásához.

- Hozzáférési jogkivonat kérése az Azure AD-től az Azure AD identitásszolgáltatóként (IDP) való használatához.

A Microsoft Entra SSO konfigurálása

Ebben a szakaszban engedélyezi a Microsoft Entra egyszeri bejelentkezését.

Ha a Microsoft Entra egyszeri bejelentkezését szeretné konfigurálni az SAP NetWeaverrel, hajtsa végre a következő lépéseket:

Nyisson meg egy új webböngészőablakot, és jelentkezzen be rendszergazdaként az SAP NetWeaver vállalati webhelyére

Győződjön meg arról, hogy a http- és https-szolgáltatások aktívak, és a megfelelő portok hozzá vannak rendelve az SMICM T-Code-hoz.

Jelentkezzen be az SAP System (T01) üzleti ügyfélalkalmazására, ahol egyszeri bejelentkezés szükséges, és aktiválja a HTTP biztonsági munkamenet-kezelést.

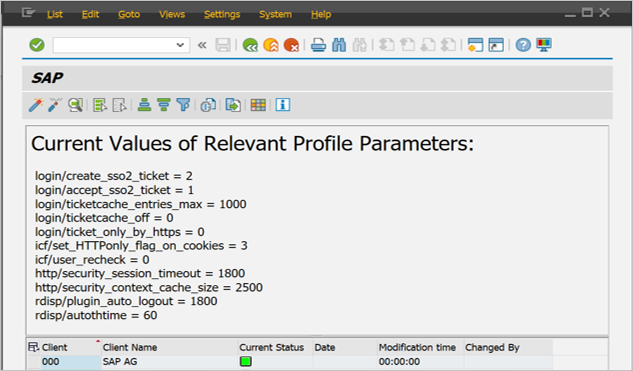

Lépjen a Tranzakciókód SICF_SESSIONS. Megjeleníti az összes releváns profilparamétert az aktuális értékekkel. Úgy néznek ki, mint alább:-

login/create_sso2_ticket = 2 login/accept_sso2_ticket = 1 login/ticketcache_entries_max = 1000 login/ticketcache_off = 0 login/ticket_only_by_https = 0 icf/set_HTTPonly_flag_on_cookies = 3 icf/user_recheck = 0 http/security_session_timeout = 1800 http/security_context_cache_size = 2500 rdisp/plugin_auto_logout = 1800 rdisp/autothtime = 60Feljegyzés

Módosítsa a fenti paramétereket a szervezeti követelményeknek megfelelően, a fenti paraméterek itt csak jelzésként jelennek meg.

Szükség esetén módosítsa a paramétereket az SAP-rendszer példányában/alapértelmezett profiljában, és indítsa újra az SAP-rendszert.

Kattintson duplán a megfelelő ügyfélre a HTTP-biztonsági munkamenet engedélyezéséhez.

Aktiválja az alábbi SICF-szolgáltatásokat:

/sap/public/bc/sec/saml2 /sap/public/bc/sec/cdc_ext_service /sap/bc/webdynpro/sap/saml2 /sap/bc/webdynpro/sap/sec_diag_tool (This is only to enable / disable trace)

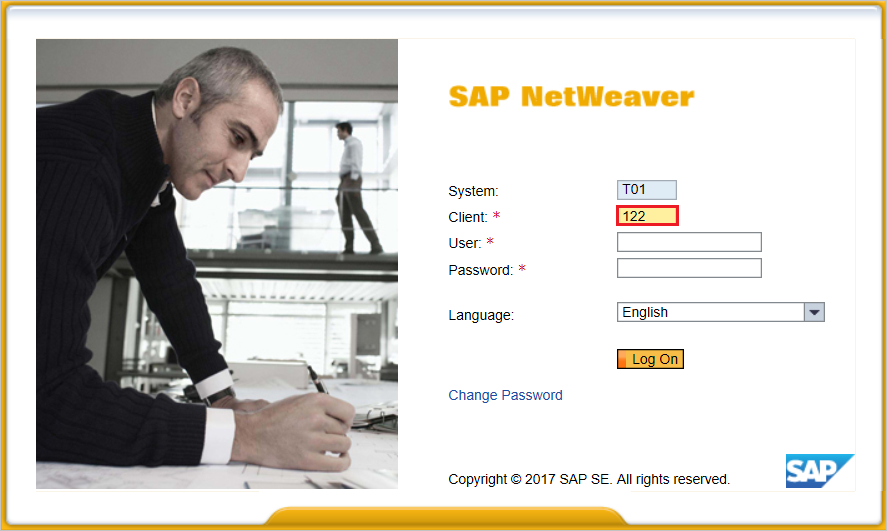

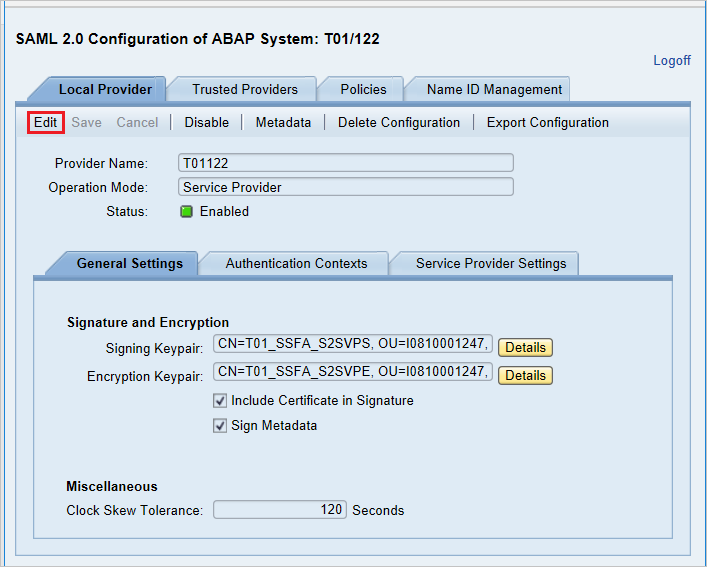

Nyissa meg az SAML2 tranzakciókódot az SAP-rendszer üzleti ügyfélprogramjában [T01/122]. Megnyitja a felhasználói felületet egy böngészőben. Ebben a példában 122-et feltételeztünk SAP üzleti ügyfélként.

Adja meg a felhasználónevet és a jelszót a felhasználói felületen való bevitelhez, majd kattintson a Szerkesztés gombra.

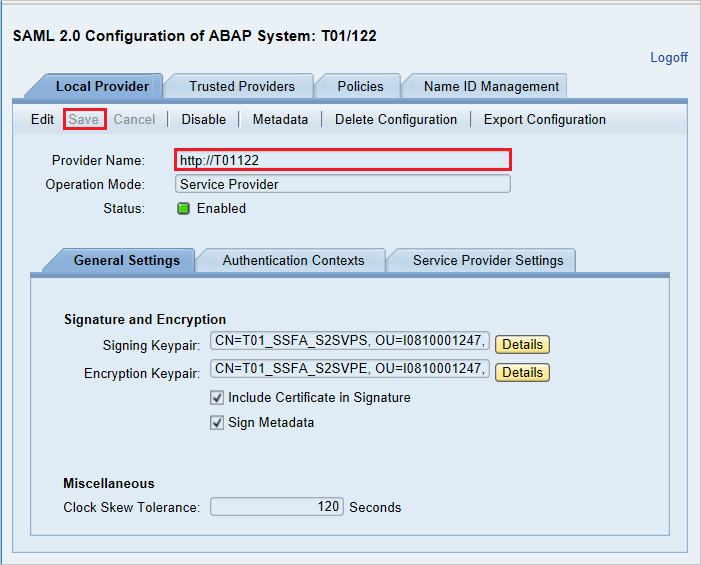

Cserélje le a szolgáltató nevét a T01122-ről a

http://T01122Mentés gombra.Feljegyzés

Alapértelmezés szerint a szolgáltató neve formátumként

<sid><client>szerepel, de a Microsoft Entra-azonosító a következő formátumban<protocol>://<name>várja a nevet, és azt javasolja, hogy tartsa fenn a szolgáltató nevéthttps://<sid><client>, hogy több SAP NetWeaver ABAP-motor is konfigurálható legyen a Microsoft Entra-azonosítóban.

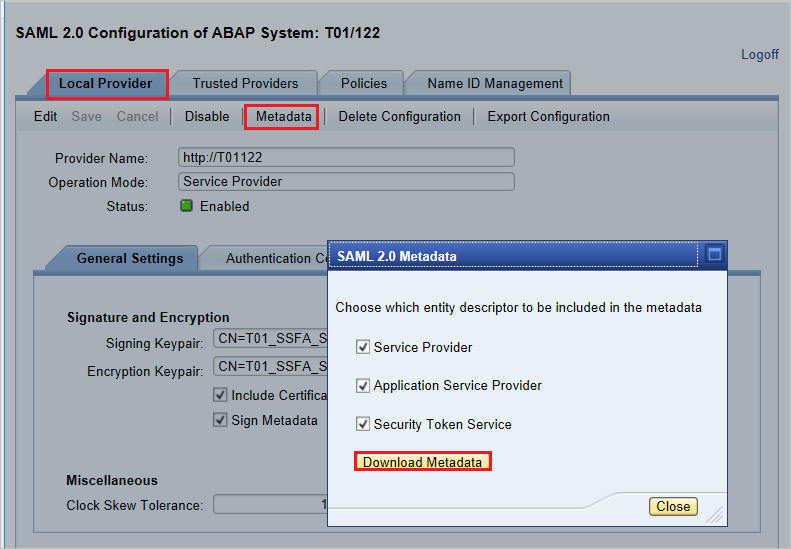

Szolgáltatói metaadatok létrehozása: – Ha végzett a helyi szolgáltató és a megbízható szolgáltatók beállításainak konfigurálásával az SAML 2.0 felhasználói felületén, a következő lépés a szolgáltató metaadatfájljának létrehozása lesz (amely az SAP összes beállítását, hitelesítési környezetét és egyéb konfigurációját tartalmazza). A fájl létrehozása után töltse fel ezt a fájlt a Microsoft Entra-azonosítóba.

Lépjen a Helyi szolgáltató lapra.

Kattintson a Metaadatok elemre.

Mentse a létrehozott Metaadat XML-fájlt a számítógépre, és töltse fel az Egyszerű SAML-konfiguráció szakaszba az Azonosító és válasz URL-értékek automatikus feltöltéséhez az Azure Portalon.

A Microsoft Entra SSO engedélyezéséhez kövesse az alábbi lépéseket.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazás-rendszergazdaként.

Keresse meg az Identity>Applications>Enterprise-alkalmazások>SAP NetWeaver alkalmazásintegrációs oldalát, keresse meg a Kezelés szakaszt, és válassza az Egyszeri bejelentkezés lehetőséget.

Az Egyszeri bejelentkezési módszer kiválasztása lapon válassza az SAML lehetőséget.

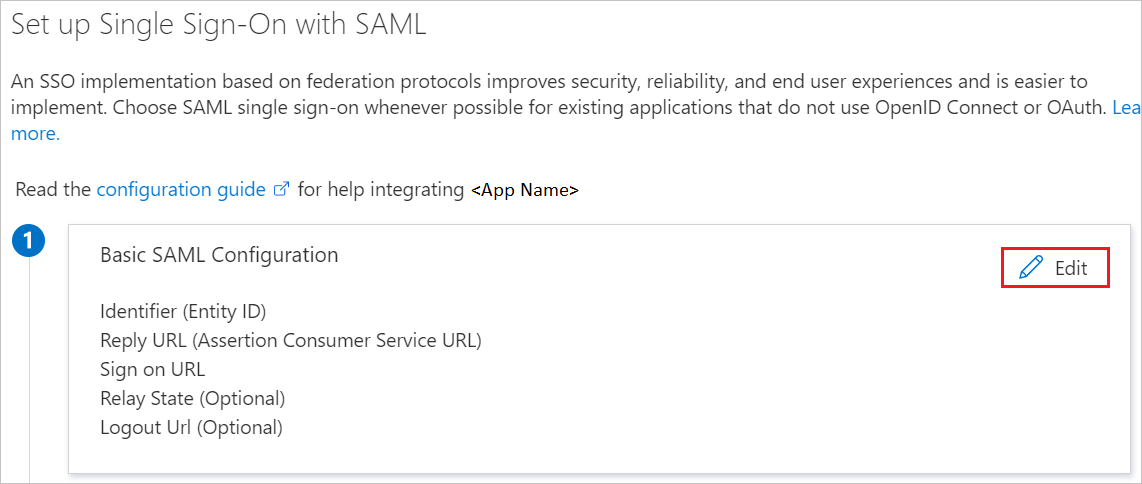

Az egyszeri bejelentkezés beállítása SAML-lel lapon kattintson az egyszerű SAML-konfiguráció ceruzaikonjára a beállítások szerkesztéséhez.

Ha idP által kezdeményezett módban szeretné konfigurálni az alkalmazást, az Egyszerű SAML-konfiguráció szakaszban hajtsa végre a következő lépést:

Kattintson a Metaadatfájl feltöltése gombra a korábban beszerzett szolgáltatói metaadatfájl feltöltéséhez.

A mappa emblémájára kattintva jelölje ki a metaadatfájlt, majd kattintson a Feltöltés gombra.

A metaadatfájl sikeres feltöltése után az Azonosító és a Válasz URL-cím értéke automatikusan ki lesz töltve az EGYSZERŰ SAML-konfiguráció szakasz szövegmezőjében az alábbiak szerint:

A Bejelentkezési URL-cím szövegmezőbe írjon be egy URL-címet a következő mintával:

https://<your company instance of SAP NetWeaver>

Feljegyzés

Egyes ügyfelek hibát észleltek a példányukhoz konfigurált helytelen válasz URL-cím miatt. Ha ilyen hibaüzenetet kap, használja ezeket a PowerShell-parancsokat. Először frissítse az alkalmazásobjektum válasz URL-címét a Válasz URL-címmel, majd frissítse a szolgáltatásnevet. A Get-MgServicePrincipal használatával kérje le a szolgáltatásnév azonosítójának értékét.

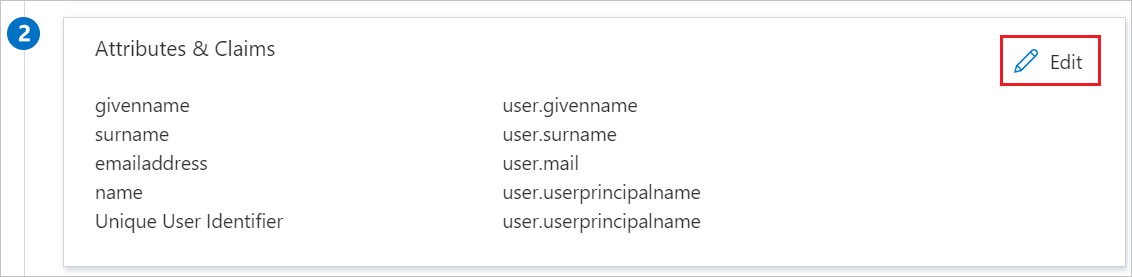

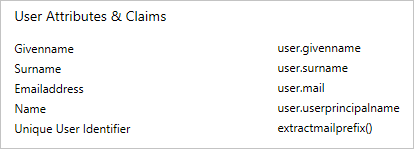

$params = @{ web = @{ redirectUris = "<Your Correct Reply URL>" } } Update-MgApplication -ApplicationId "<Application ID>" -BodyParameter $params Update-MgServicePrincipal -ServicePrincipalId "<Service Principal ID>" -ReplyUrls "<Your Correct Reply URL>"Az SAP NetWeaver-alkalmazás az SAML-állításokat egy adott formátumban várja, amelyhez egyéni attribútumleképezéseket kell hozzáadnia az SAML-tokenattribútumok konfigurációjához. Az alábbi képernyőképen az alapértelmezett attribútumok listája látható. Kattintson a Szerkesztés ikonra a Felhasználói attribútumok párbeszédpanel megnyitásához.

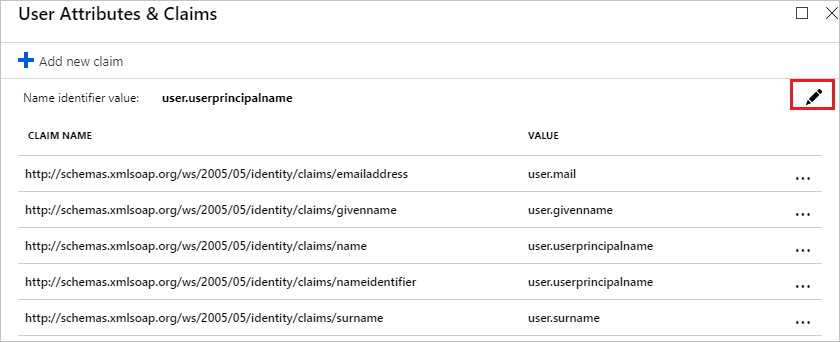

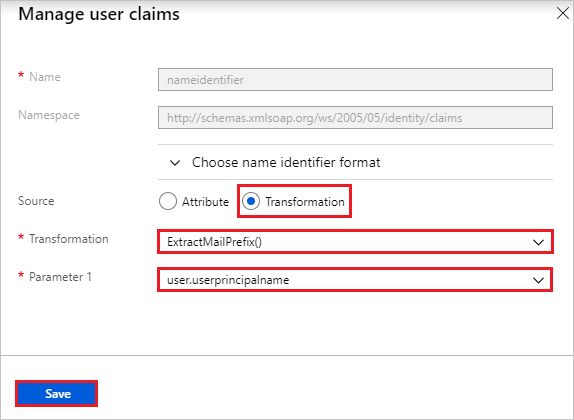

A Felhasználói attribútumok párbeszédpanel Felhasználói jogcímek szakaszában konfigurálja az SAML-tokenattribútumot a fenti képen látható módon, és hajtsa végre a következő lépéseket:

Kattintson a Szerkesztés ikonra a Felhasználói jogcímek kezelése párbeszédpanel megnyitásához.

Az Átalakítás listában válassza az ExtractMailPrefix() lehetőséget.

Az 1. paraméterlistában válassza a user.userprincipalname elemet.

Kattintson a Mentés gombra.

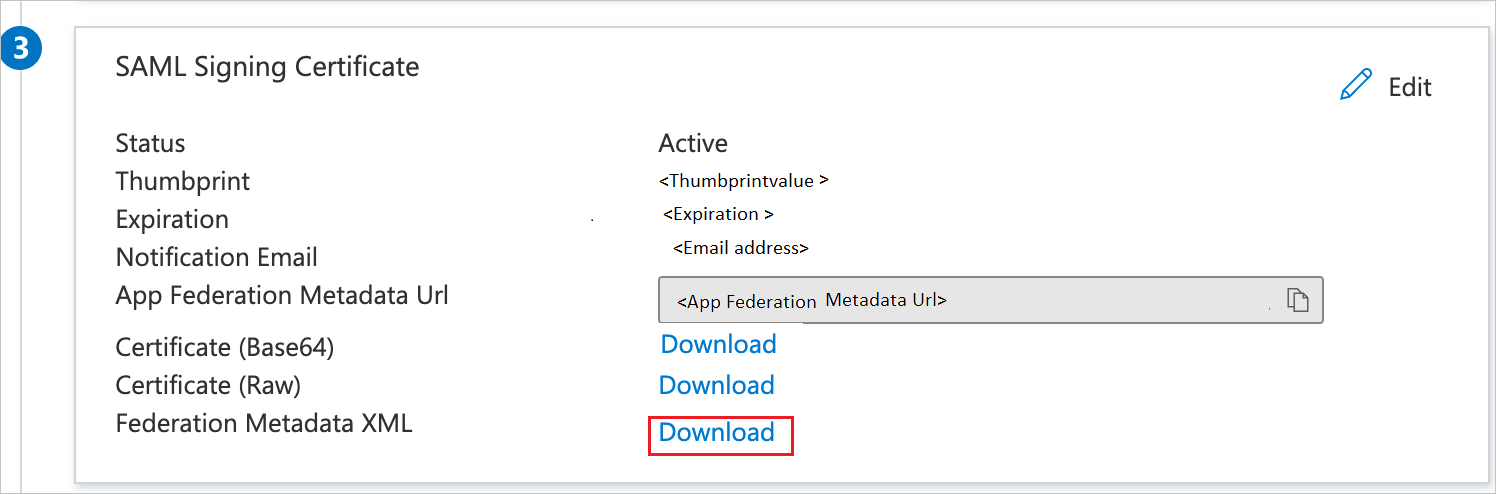

Az saml-alapú egyszeri bejelentkezés beállítása lapon, az SAML aláíró tanúsítvány szakaszában keresse meg az összevonási metaadatok XML-fájlját, majd válassza a Letöltés lehetőséget a tanúsítvány letöltéséhez és a számítógépre való mentéséhez.

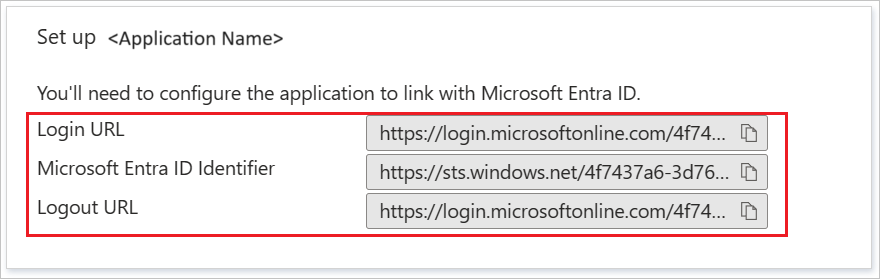

Az SAP NetWeaver beállítása szakaszban másolja ki a megfelelő URL-címeket a követelménynek megfelelően.

Microsoft Entra-tesztfelhasználó létrehozása

Ebben a szakaszban egy B.Simon nevű tesztfelhasználót fog létrehozni.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhasználói rendszergazdaként.

- Keresse meg az Identitás>Felhasználók>Minden felhasználó elemet.

- Válassza az Új felhasználó>létrehozása lehetőséget a képernyő tetején.

- A Felhasználói tulajdonságok területen kövesse az alábbi lépéseket:

- A Megjelenítendő név mezőbe írja be a következőt

B.Simon: - A Felhasználónév mezőbe írja be a következőtusername@companydomain.extension: . Például:

B.Simon@contoso.com. - Jelölje be a Jelszó megjelenítése jelölőnégyzetet, majd írja be a Jelszó mezőben megjelenő értéket.

- Válassza az Áttekintés + létrehozás lehetőséget.

- A Megjelenítendő név mezőbe írja be a következőt

- Válassza a Létrehozás lehetőséget.

A Microsoft Entra tesztfelhasználó hozzárendelése

Ebben a szakaszban engedélyezi B.Simon számára az egyszeri bejelentkezés használatát az SAP NetWeaverhez való hozzáférés biztosításával.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazás-rendszergazdaként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>az SAP NetWeaverben.

- Az alkalmazás áttekintő lapján keresse meg a Kezelés szakaszt, és válassza a Felhasználók és csoportok lehetőséget.

- Válassza a Felhasználó hozzáadása lehetőséget, majd válassza a Felhasználók és csoportok lehetőséget a Hozzárendelés hozzáadása párbeszédpanelen.

- A Felhasználók és csoportok párbeszédpanelen válassza a B.Simon lehetőséget a Felhasználók listában, majd kattintson a Képernyő alján található Kiválasztás gombra. Ha egy szerepkört szeretne hozzárendelni a felhasználókhoz, a Szerepkör kiválasztása legördülő listából választhatja ki. Ha nincs beállítva szerepkör ehhez az alkalmazáshoz, az "Alapértelmezett hozzáférés" szerepkör van kiválasztva.

- A Hozzárendelés hozzáadása párbeszédpanelen kattintson a Hozzárendelés gombra.

AZ SAP NetWeaver konfigurálása SAML használatával

Jelentkezzen be az SAP-rendszerbe, és lépjen az SAML2 tranzakciós kódra. Megnyitja az új böngészőablakot az SAML konfigurációs képernyőjével.

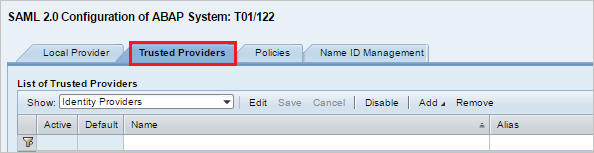

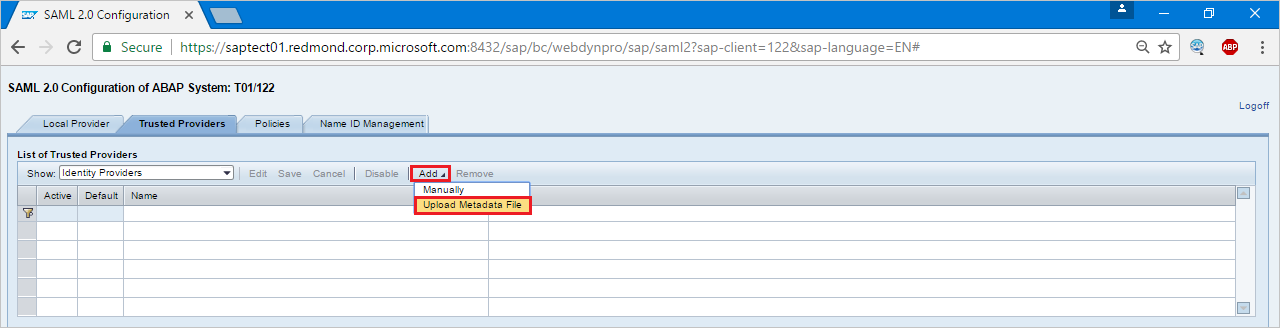

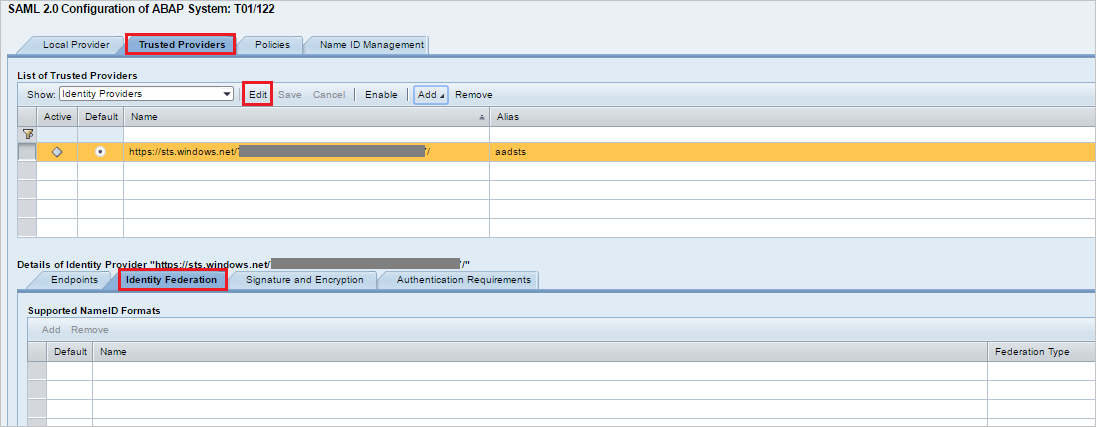

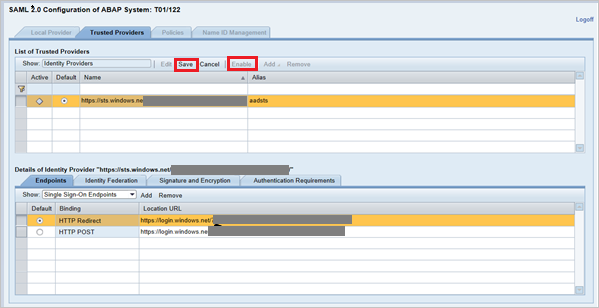

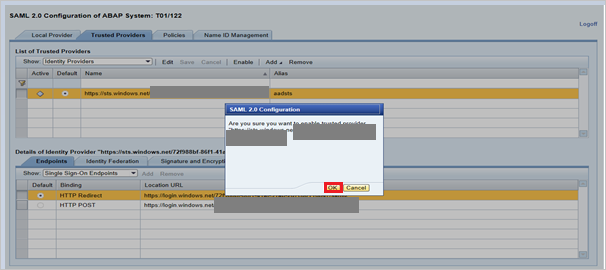

A végpontok megbízható identitásszolgáltatóhoz (Microsoft Entra ID) való konfigurálásához lépjen a Megbízható szolgáltatók lapra.

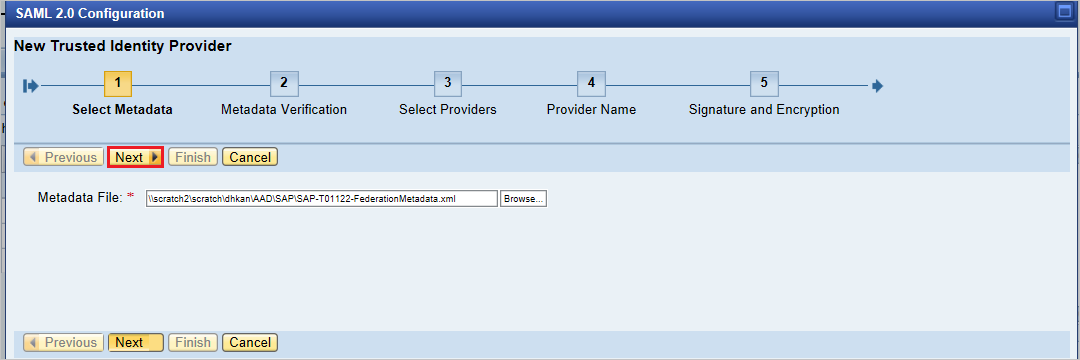

A helyi menüben nyomja le a Metaadatfájl feltöltése lehetőséget, majd nyomja le a Hozzáadás elemet, majd válassza a Metaadatfájl feltöltése lehetőséget.

Töltse fel a letöltött metaadatfájlt.

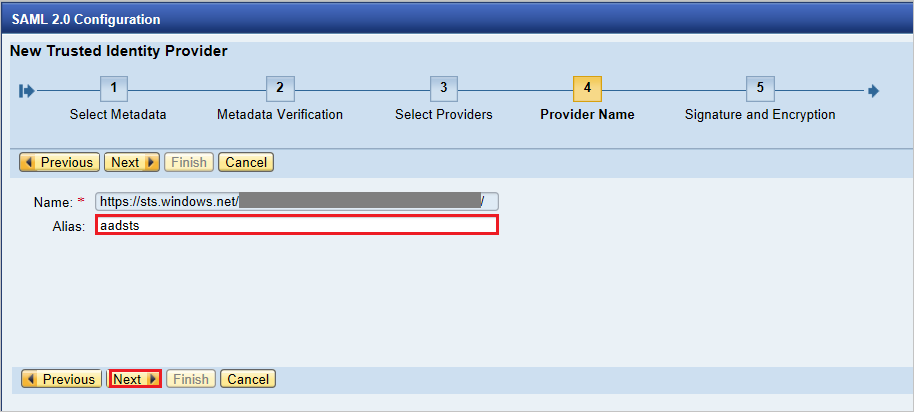

A következő képernyőn írja be az Alias nevét. Írja be például a következőt

aadsts, és nyomja le a Tovább billentyűt a folytatáshoz.

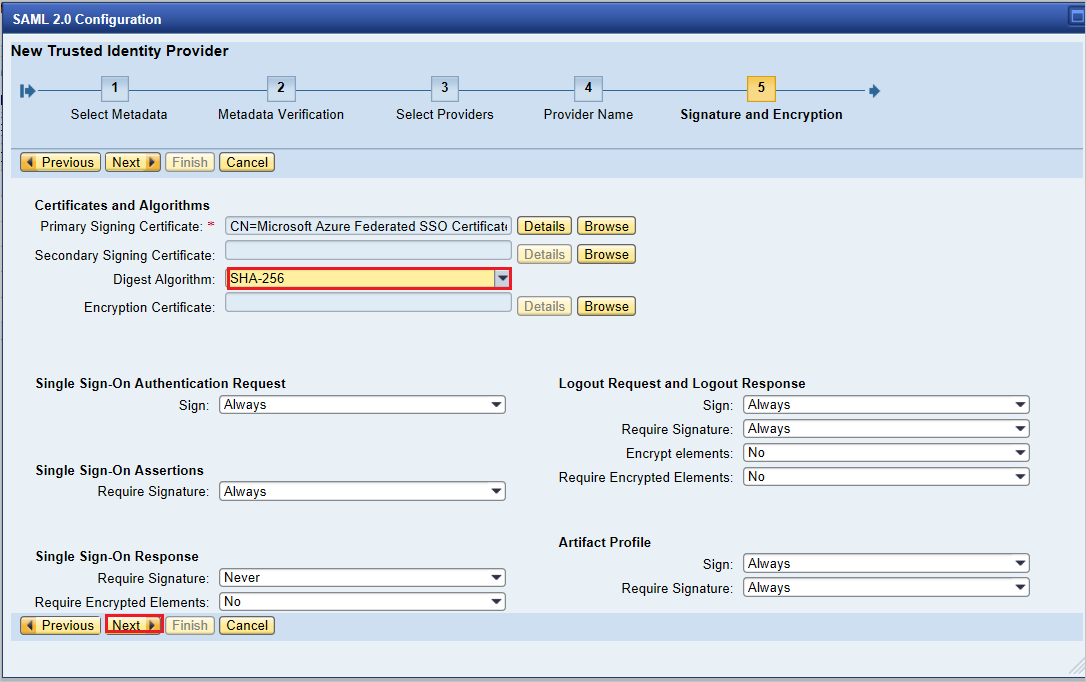

Győződjön meg arról, hogy a kivonatoló algoritmusnak SHA-256-nak kell lennie, és ne igényeljen módosításokat, és nyomja le a Next billentyűt.

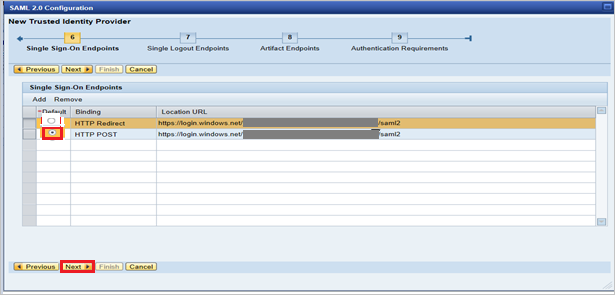

Az egyszeri bejelentkezési végpontokon használja a HTTP POST-ot, és kattintson a Tovább gombra a folytatáshoz.

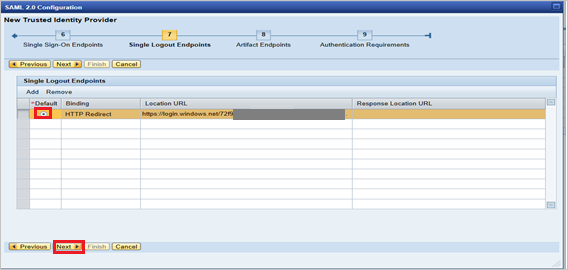

Az egyszeri kijelentkezés végpontjaiban válassza a HTTPRedirect lehetőséget, majd kattintson a Tovább gombra a folytatáshoz.

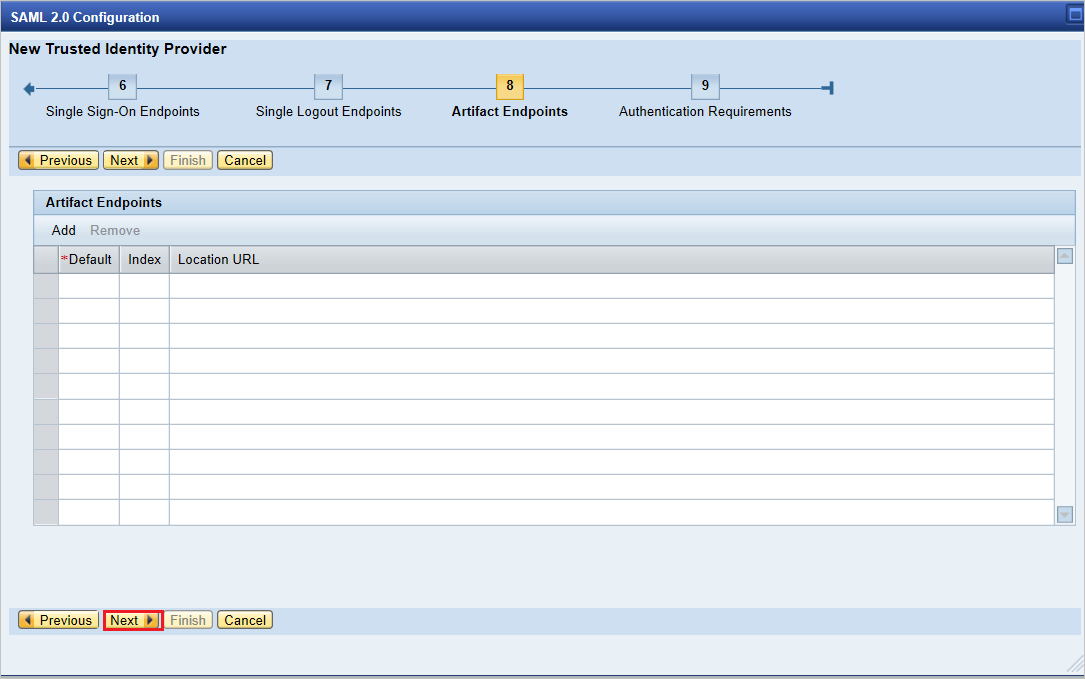

A folytatáshoz nyomja le a Tovább billentyűt az összetevővégpontokon.

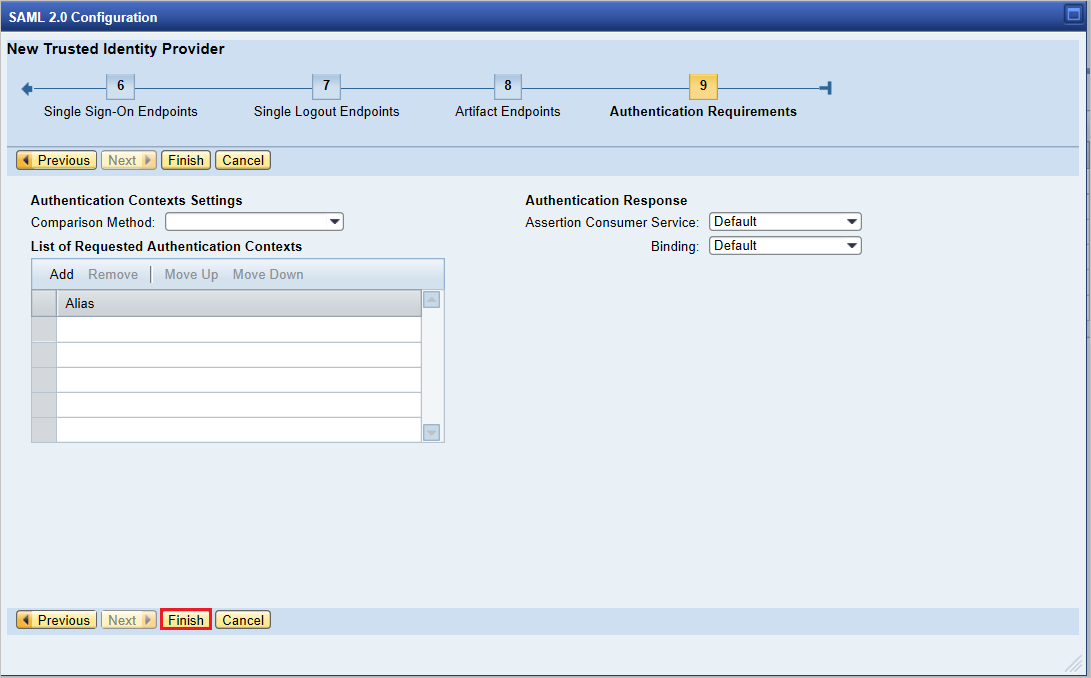

A hitelesítési követelmények között kattintson a Befejezés gombra.

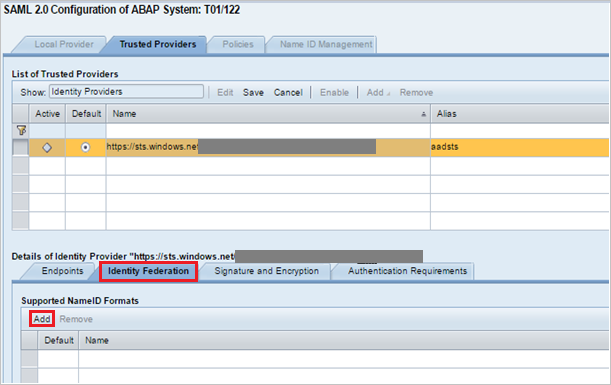

Lépjen a Megbízható szolgáltatói>identitás összevonás lapra (a képernyő alján). Kattintson a Szerkesztés gombra.

Kattintson a Hozzáadás gombra az Identitás összevonása lap (alsó ablak) alatt.

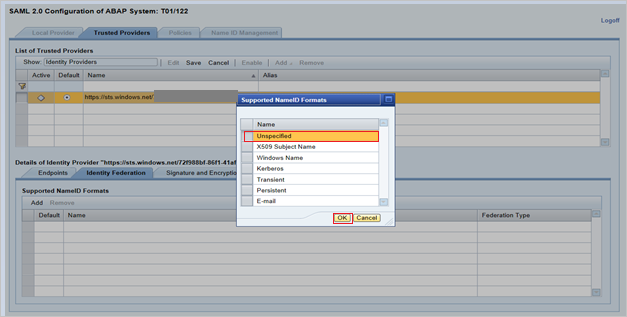

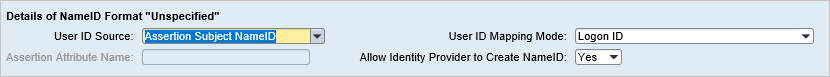

Az előugró ablakban válassza a Nem megadott lehetőséget a Támogatott névazonosító formátumokban, és kattintson az OK gombra.

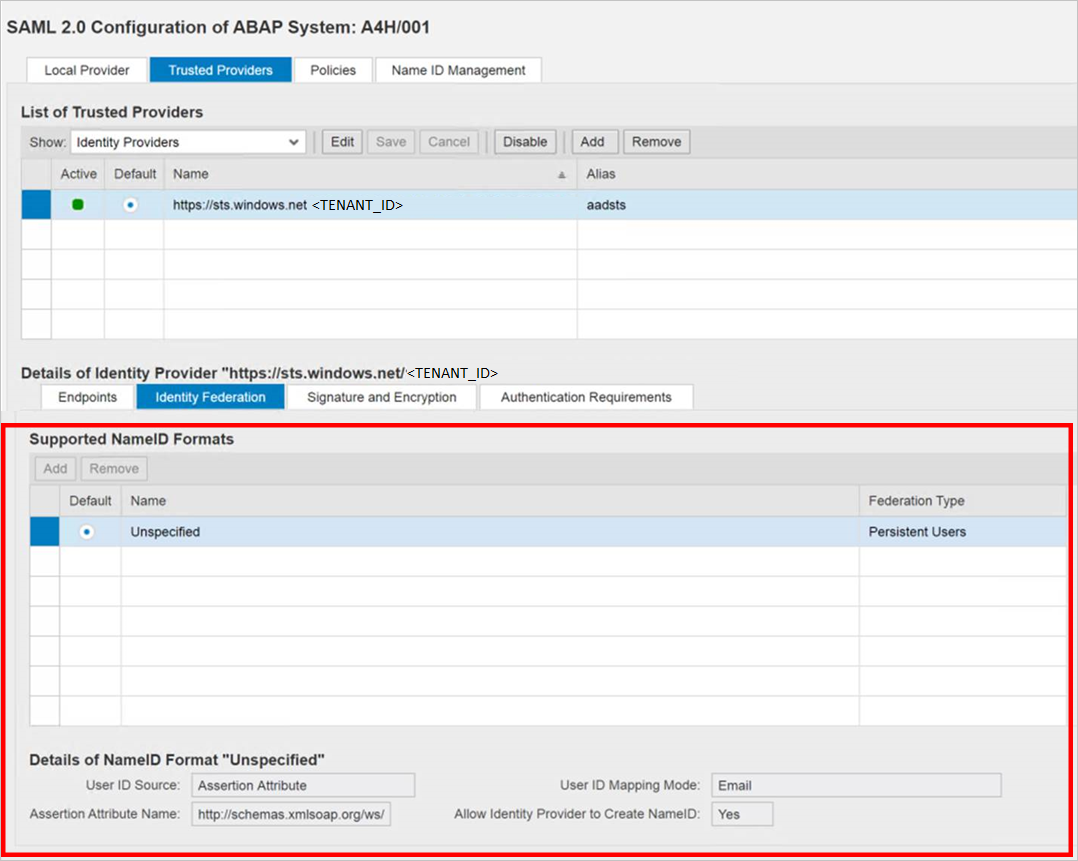

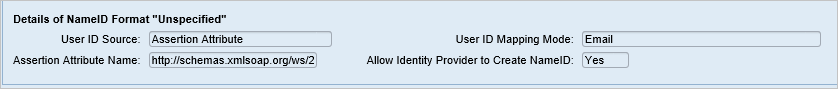

Adja meg a felhasználói azonosító forrásértékét Assertion attribútumként, a felhasználói azonosító leképezési módjának értékét e-mail és Assertion attribútumnévként

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name.

Vegye figyelembe, hogy a felhasználói azonosító forrásának és a felhasználói azonosító leképezési módjának értékei határozzák meg az SAP-felhasználó és a Microsoft Entra-jogcím közötti kapcsolatot.

Forgatókönyv: SAP-felhasználó–Microsoft Entra-felhasználóleképezés.

A NameID részleteinek képernyőképe az SAP-ból.

Képernyőkép a Microsoft Entra-azonosító szükséges jogcímeinek megemlítéséről.

Forgatókönyv: Válassza ki az SAP felhasználói azonosítóját az SU01-ben konfigurált e-mail-cím alapján. Ebben az esetben az e-mail-azonosítót su01-ben kell konfigurálni minden olyan felhasználóhoz, aki egyszeri bejelentkezést igényel.

A NameID részleteinek képernyőképe az SAP-ból.

Képernyőkép a Microsoft Entra-azonosító szükséges jogcímeinek megemlítéséről.

Kattintson a Mentés, majd az Engedélyezés gombra az identitásszolgáltató engedélyezéséhez.

Kattintson az OK gombra, ha a rendszer kéri.

SAP NetWeaver-tesztfelhasználó létrehozása

Ebben a szakaszban egy B.simon nevű felhasználót hoz létre az SAP NetWeaverben. Kérjük, dolgozzon a házon belüli SAP szakértői csapatával, vagy a szervezet SAP-partnerével együttműködve vegye fel a felhasználókat az SAP NetWeaver platformra.

Egyszeri bejelentkezés tesztelése

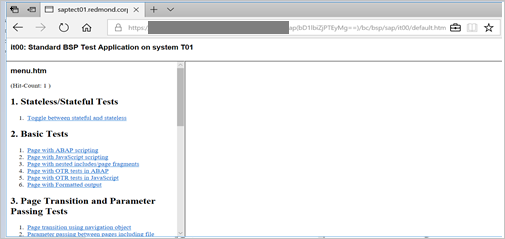

A Microsoft Entra id identitásszolgáltató aktiválása után próbáljon meg hozzáférni az alábbi URL-címhez az egyszeri bejelentkezés ellenőrzéséhez, biztosítva, hogy ne legyen felhasználónév és jelszó kérése.

https://<sapurl>/sap/bc/bsp/sap/it00/default.htm(vagy) használja az alábbi URL-címet

https://<sapurl>/sap/bc/bsp/sap/it00/default.htmFeljegyzés

Cserélje le a sapurlt a tényleges SAP-gazdagépnévre.

A fenti URL-címnek az alábbi képernyőre kell vinnie. Ha eléri az alábbi oldalt, a Microsoft Entra SSO beállítása sikeresen befejeződött.

Ha felhasználónév és jelszó kérése történik, a problémát egy nyomkövetés engedélyezésével diagnosztizálhatja az URL-cím használatával:

https://<sapurl>/sap/bc/webdynpro/sap/sec_diag_tool?sap-client=122&sap-language=EN#

Az SAP NetWeaver konfigurálása OAuth-hoz

Az SAP dokumentált folyamata a következő helyen érhető el: NetWeaver Gateway Szolgáltatás engedélyezése és OAuth 2.0 hatókör létrehozása

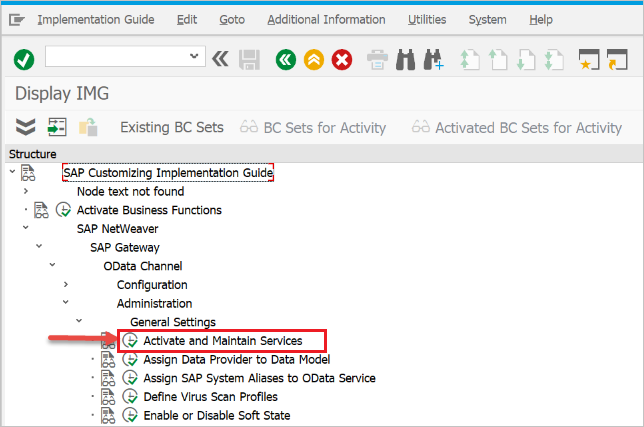

Nyissa meg az SPRO-t, és keresse meg a szolgáltatások aktiválását és karbantartását.

Ebben a példában az OData szolgáltatást szeretnénk csatlakoztatni:

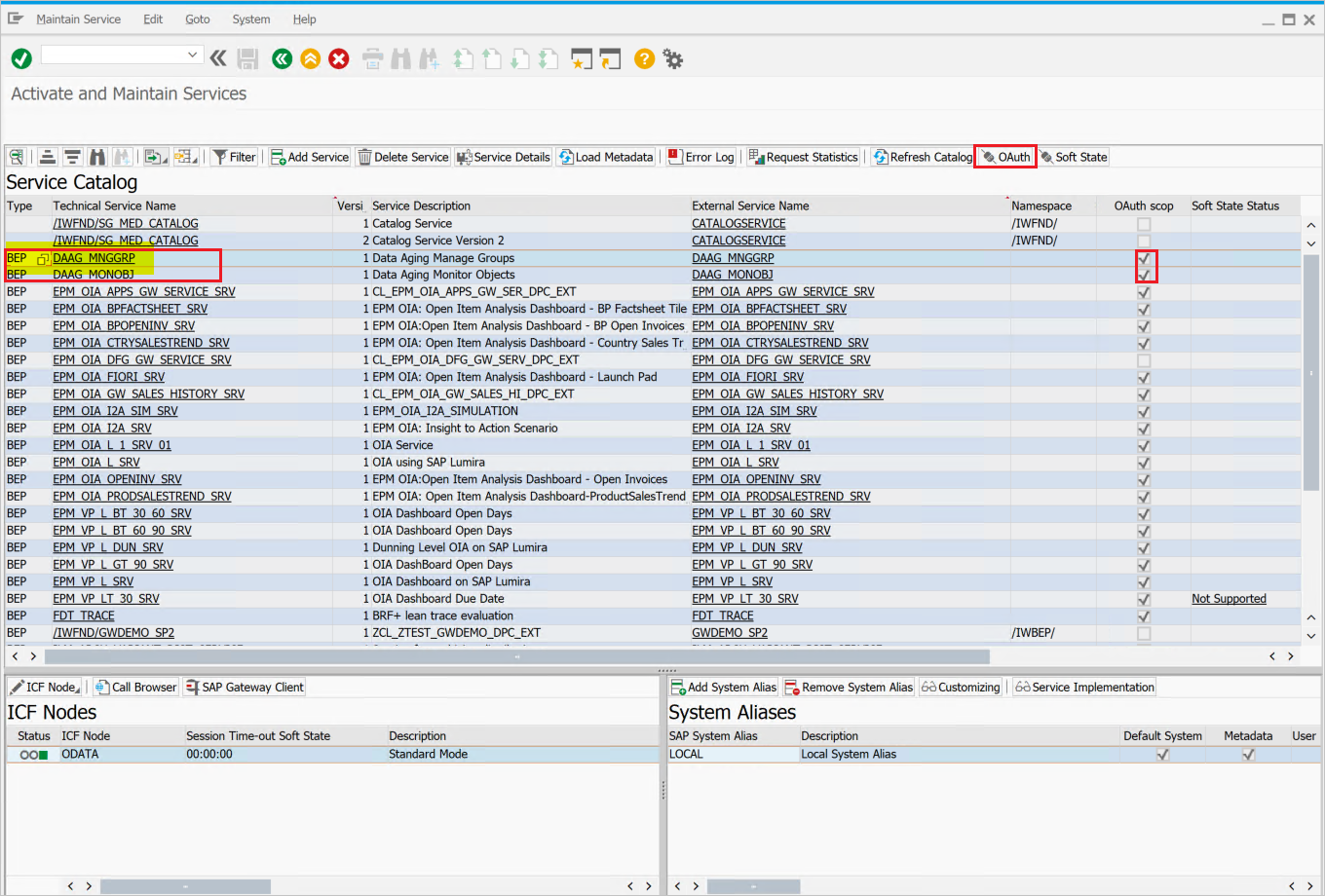

DAAG_MNGGRPaz OAuth-ot a Microsoft Entra SSO-hoz. Használja a műszaki szolgáltatás nevének keresését a szolgáltatásbanDAAG_MNGGRP, és aktiválja, ha még nem aktív, akkor már aktiválja (keresse meggreenaz állapotot az ICF-csomópontok lapon). Győződjön meg arról, hogy a rendszer aliasa (a csatlakoztatott háttérrendszer, ahol a szolgáltatás ténylegesen fut) helyes-e.

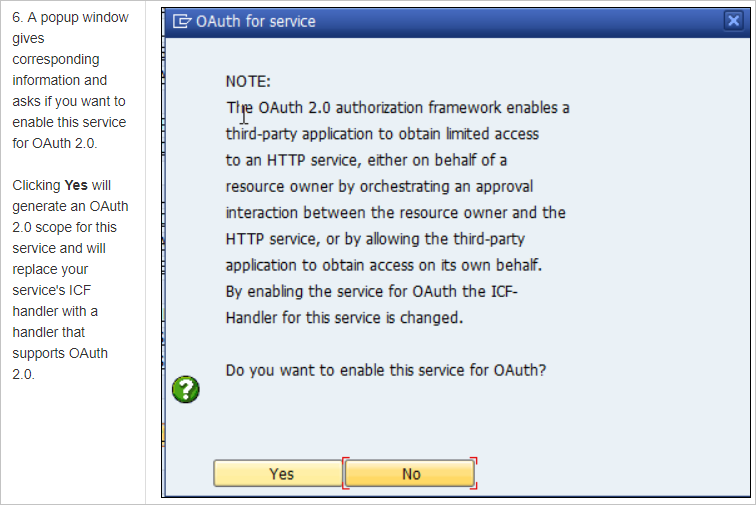

- Ezután kattintson a pushbutton OAuth gombra a felső gombsávon, és rendelje hozzá

scope(tartsa meg az alapértelmezett nevet a felkínált módon).

- Ezután kattintson a pushbutton OAuth gombra a felső gombsávon, és rendelje hozzá

Példánkban a hatókör a következő

DAAG_MNGGRP_001: . A szolgáltatásnévből egy szám automatikus hozzáadásával jön létre. A jelentés/IWFND/R_OAUTH_SCOPEShasználható a hatókör nevének módosítására vagy manuális létrehozásra.

Feljegyzés

Üzenet

soft state status is not supported– figyelmen kívül hagyható, mivel nincs probléma.

Szolgáltatásfelhasználó létrehozása az OAuth 2.0-ügyfélhez

Az OAuth2 a

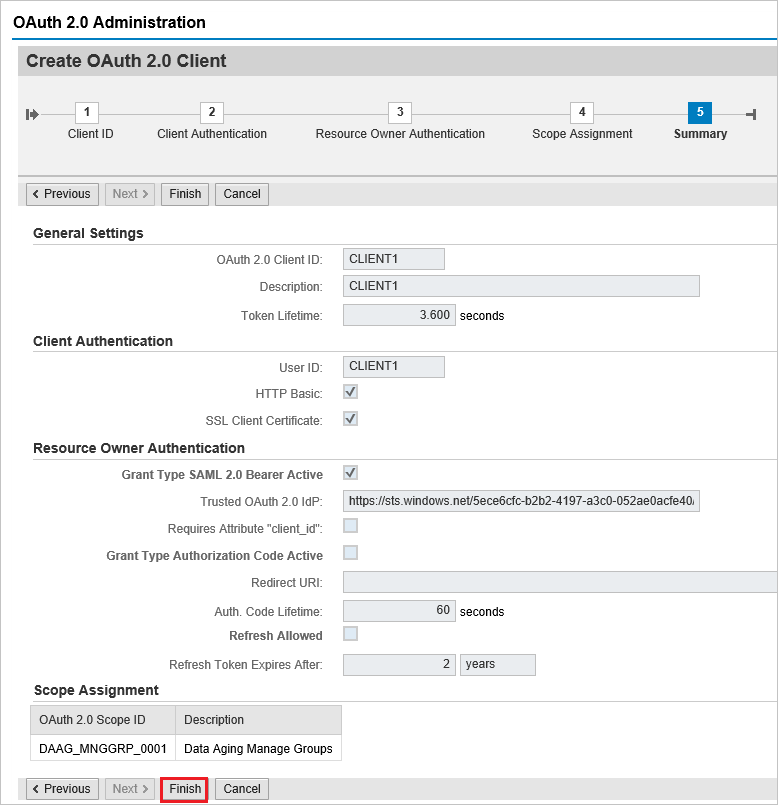

service IDvégfelhasználó hozzáférési jogkivonatának lekérésére használja a felhasználó nevében. Fontos korlátozás az OAuth-kialakításban: aOAuth 2.0 Client IDhozzáférési jogkivonat igényléséhez használt OAuth 2.0-ügyféllelusernameazonosnak kell lennie. Ezért a példánkban egy OAuth 2.0-ügyfelet fogunk regisztrálni CLIENT1 névvel. Előfeltételként egy azonos nevű felhasználónak (CLIENT1) kell léteznie az SAP-rendszerben, és azt a felhasználót, amelyet a hivatkozott alkalmazás használ.OAuth-ügyfél regisztrálásakor a

SAML Bearer Grant type.Feljegyzés

További részletekért tekintse meg az OAuth 2.0 ügyfélregisztrációt az SAML-tulajdonosi támogatási típushoz itt.

T-Code

SU01végrehajtása felhasználói CLIENT1System typelétrehozásához és jelszó hozzárendeléséhez. Mentse a jelszót, mert meg kell adnia a hitelesítő adatokat az API-programozónak, akinek a hívó kódba kell mentenie a felhasználónevet. Profilt vagy szerepkört nem szabad hozzárendelni.

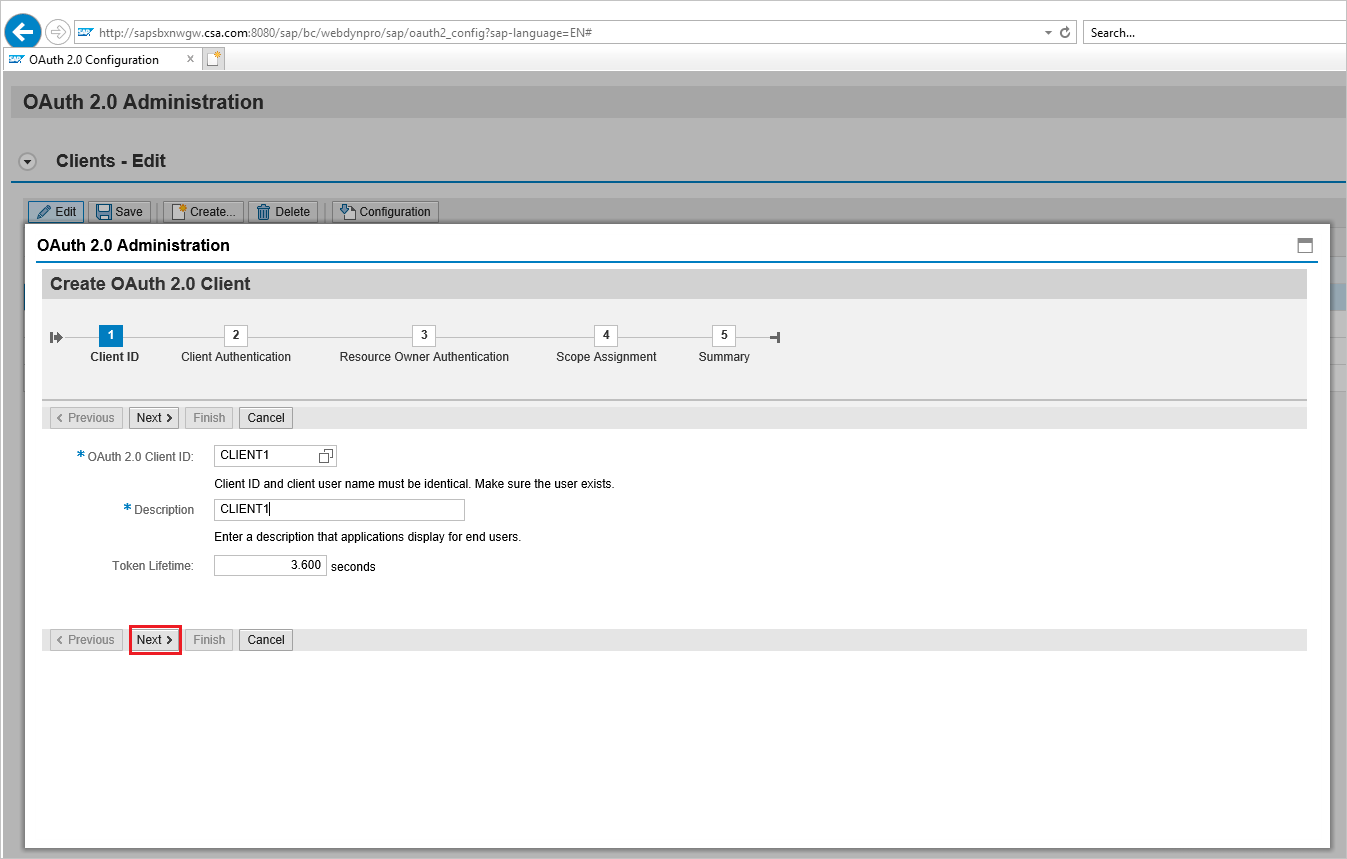

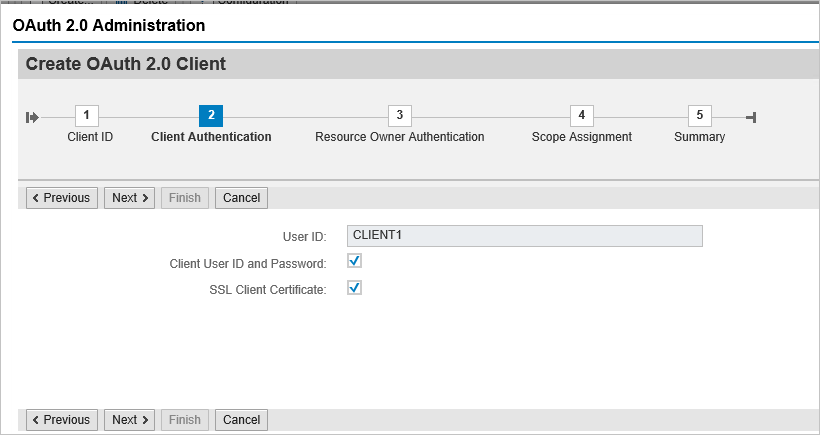

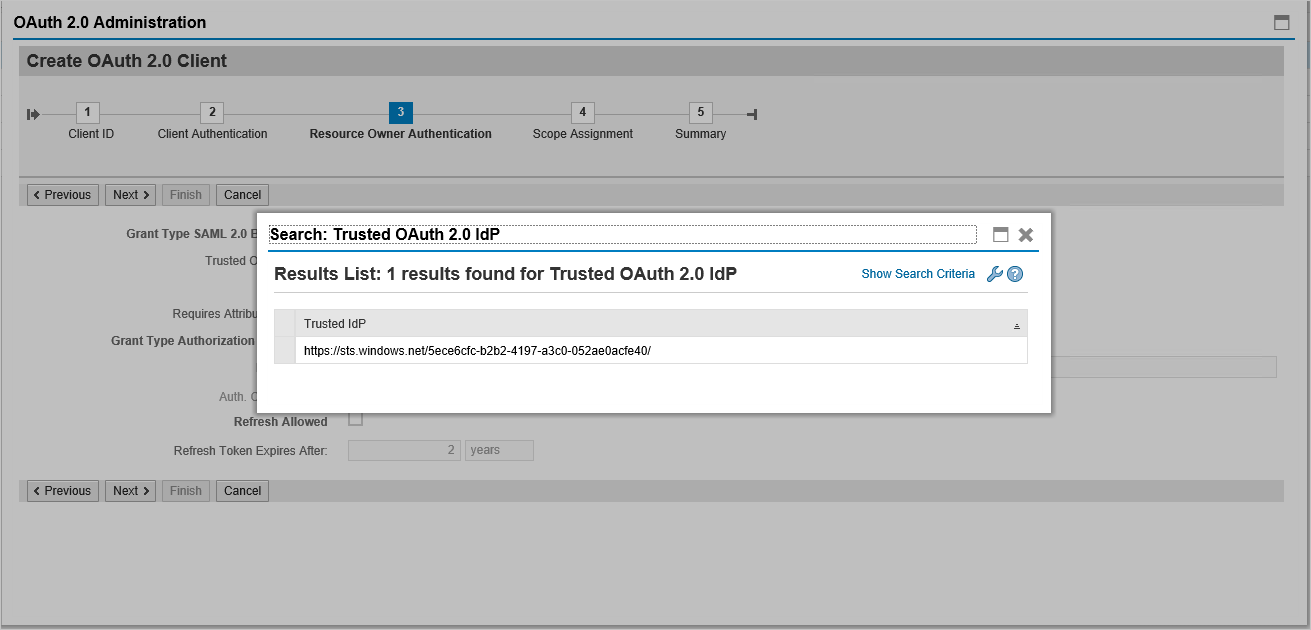

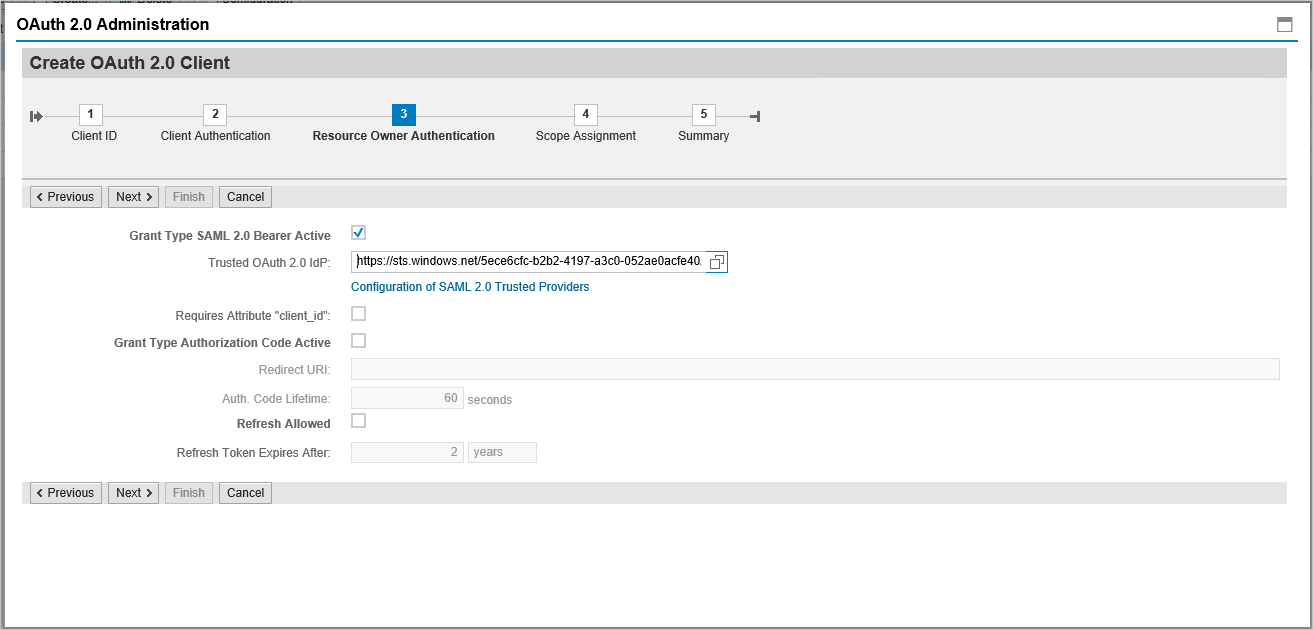

Regisztrálja az új OAuth 2.0-ügyfélazonosítót a létrehozási varázslóval

Új OAuth 2.0-ügyfél indítási tranzakció SOAUTH2 regisztrálásához. A tranzakció áttekintést jelenít meg a már regisztrált OAuth 2.0-ügyfelekről. Válassza a Létrehozás lehetőséget az új OAuth-ügyfél varázslójának elindításához, amely ebben a példában CLIENT1 néven szerepel.

Nyissa meg a T-Code-ot: SOAUTH2, adja meg a leírást, majd kattintson a tovább gombra.

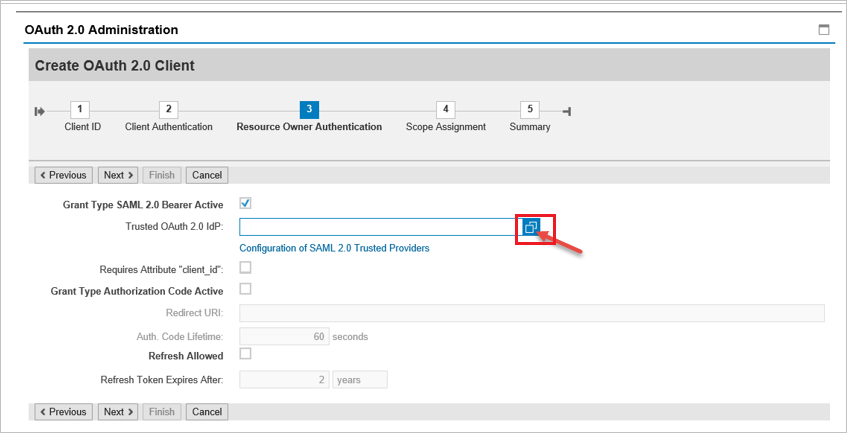

Válassza ki a már hozzáadott SAML2-azonosítót – Microsoft Entra-azonosítót a legördülő listából, és mentse.

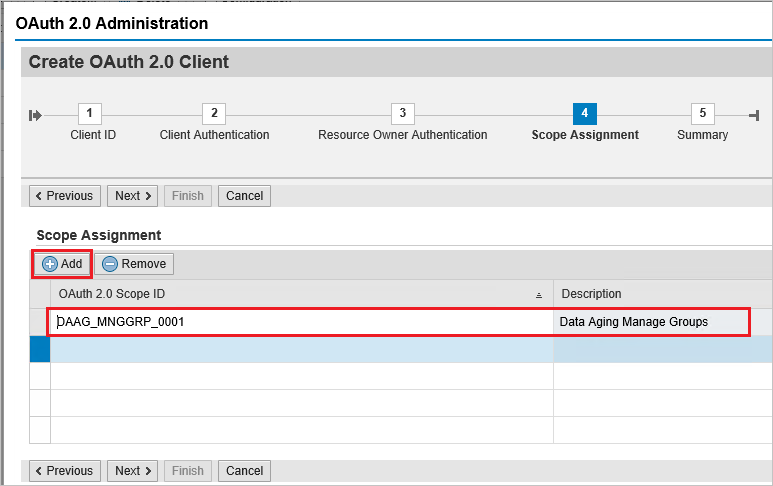

Kattintson a Hozzáadás a hatókör-hozzárendelés alatt elemre a korábban létrehozott hatókör hozzáadásához:

DAAG_MNGGRP_001

Kattintson a befejezés gombra.

Hozzáférési jogkivonat kérése az Azure AD-ből

Ha hozzáférési jogkivonatot szeretne kérni az SAP-rendszertől az Azure Active Directory (Azure AD) identitásszolgáltatóként (IdP) történő használatával, kövesse az alábbi lépéseket:

1. lépés: Alkalmazás regisztrálása az Azure AD-ben

- Jelentkezzen be az Azure Portalra: Lépjen az Azure Portalra a portal.azure.com.

- Új alkalmazás regisztrálása:

- Lépjen az "Azure Active Directory" elemre.

- Válassza az "Alkalmazásregisztrációk" > "Új regisztráció" lehetőséget.

- Adja meg az alkalmazás adatait, például a nevet, az átirányítási URI-t stb.

- Kattintson a "Regisztráció" gombra.

- API-engedélyek konfigurálása:

- A regisztráció után keresse meg az "API-engedélyeket".

- Kattintson az "Engedély hozzáadása" elemre, és válassza a "Szervezetem által használt API-k" lehetőséget.

- Keresse meg az SAP-rendszert vagy a releváns API-t, és adja hozzá a szükséges engedélyeket.

- Adjon rendszergazdai hozzájárulást az engedélyekhez.

2. lépés: Ügyfélkód létrehozása

- Lépjen a regisztrált alkalmazásra: Lépjen a "Tanúsítványok és titkos kódok" elemre.

- Hozzon létre egy új ügyfélkulcsot:

- Kattintson az "Új ügyfélkód" elemre.

- Adjon meg egy leírást, és állítson be egy lejárati időszakot.

- Kattintson a "Hozzáadás" gombra, és jegyezze fel az ügyfél titkos kódjának értékét, mivel a hitelesítéshez szükség lesz rá.

3. lépés: AZ SAP-rendszer konfigurálása az Azure AD-integrációhoz

- Hozzáférés az SAP Cloud Platformhoz: Jelentkezzen be az SAP Felhőplatform-pilótafülkébe.

- Megbízhatósági konfiguráció beállítása:

- Lépjen a "Biztonság" > "Megbízhatósági konfiguráció" elemre.

- Adja hozzá az Azure AD-t megbízható identitásszolgáltatóként az összevonási metaadatok XML-jének az Azure AD-ből való importálásával. Ez az Azure AD-alkalmazásregisztráció végpontok szakaszában található (az összevonási metaadat-dokumentum alatt).

- OAuth2-ügyfél konfigurálása:

- Az SAP rendszerben konfiguráljon egy OAuth2-ügyfelet az Azure AD-től beszerzett ügyfélazonosító és ügyfélkód használatával.

- Állítsa be a jogkivonatvégpontot és az egyéb releváns OAuth2-paramétereket.

4. lépés: Hozzáférési jogkivonat kérése

Tipp.

Fontolja meg az Azure API Management használatát az SAP egyszerű propagálási folyamatának egyszerűsítéséhez az Azure-ban, a Power Platformban, az M365-ben és több ügyfélalkalmazásban egyetlen helyen, beleértve az intelligens tokenek gyorsítótárazását, a biztonságos tokenkezelést és a szabályozási lehetőségeket, például a kérelmek szabályozását. További információ az SAP egyszerű propagálásáról az Azure API Managementtel. Ha az SAP Business Technology Platformot részesíti előnyben, tekintse meg ezt a cikket.

A jogkivonat-kérelem előkészítése:

- Hozzon létre egy jogkivonat-kérést a következő részletekkel:

- Jogkivonatvégpont: Ez általában

https://login.microsoftonline.com/{tenant}/oauth2/v2.0/token. - Ügyfélazonosító: Az Alkalmazás (ügyfél) azonosítója az Azure AD-ből.

- Titkos ügyfélkód: Az Azure AD-ből származó titkos ügyfélkód értéke.

- Hatókör: A szükséges hatókörök (pl.

https://your-sap-system.com/.default). - Megadás típusa: Kiszolgálóról kiszolgálóra történő hitelesítéshez használható

client_credentials.

- Jogkivonatvégpont: Ez általában

- Hozzon létre egy jogkivonat-kérést a következő részletekkel:

Végezze el a jogkivonat-kérést:

- Használjon olyan eszközt, mint a Postman vagy egy szkript, hogy POST-kérést küldjön a jogkivonat végpontjának.

- Példakérés (cURL-ben):

curl -X POST \ https://login.microsoftonline.com/{tenant}/oauth2/v2.0/token \ -H 'Content-Type: application/x-www-form-urlencoded' \ -d 'client_id={client_id}&scope=https://your-sap-system.com/.default&client_secret={client_secret}&grant_type=client_credentials'

A hozzáférési jogkivonat kinyerése:

- A válasz egy hozzáférési jogkivonatot fog tartalmazni, ha a kérés sikeres. Ezzel a hozzáférési jogkivonattal hitelesítheti az SAP-rendszerbe irányuló API-kéréseket.

5. lépés: A hozzáférési jogkivonat használata API-kérésekhez

- Adja hozzá a hozzáférési jogkivonatot az API-kérésekhez:

- Az SAP-rendszer felé irányuló minden kéréshez adja meg a hozzáférési jogkivonatot a

Authorizationfejlécben. - Példa fejléc:

Authorization: Bearer {access_token}

- Az SAP-rendszer felé irányuló minden kéréshez adja meg a hozzáférési jogkivonatot a

Következő lépések

- Konfigurálja a Microsoft Entra SAP NetWeavert a munkamenet-vezérlés kényszerítésére, amely valós időben védi a szervezet bizalmas adatainak kiszivárgását és beszivárgását. A munkamenet-vezérlés a feltételes hozzáféréstől terjed ki. Megtudhatja, hogyan kényszerítheti a munkamenet-vezérlést az Felhőhöz készült Microsoft Defender Apps használatával.

- Konfigurálja az SAP Principal Propagálást (OAuth2) az Azure API Management használatával az SAP-rendszerek szabályozásához és biztonságossá tételéhez az Azure, a Power Platform, a Microsoft 365 és mások ügyfélalkalmazásaiból. További információ az SAP egyszerű propagálásáról az Azure API Managementtel.