Oktatóanyag: Összevont hitelesítés implementálása a Microsoft Entra ID és a helyszíni SharePoint között

Forgatókönyv leírása

Ebben az oktatóanyagban összevont hitelesítést konfigurál a Microsoft Entra ID és a helyszíni SharePoint között. A cél az, hogy a felhasználók bejelentkezhessenek a Microsoft Entra-azonosítóra, és identitásukkal elérhessék a helyszíni SharePoint-webhelyeket.

Előfeltételek

A konfiguráció végrehajtásához a következő erőforrásokra van szüksége:

- Egy Microsoft Entra-bérlő. Ha még nincs fiókja, hozzon létre egy ingyenes fiókot.

- SharePoint 2013-farm vagy újabb.

Ez a cikk a következő értékeket használja:

- Nagyvállalati alkalmazás neve (a Microsoft Entra-azonosítóban):

SharePoint corporate farm - Megbízhatósági azonosító (a Microsoft Entra-azonosítóban) / tartomány (a SharePointban):

urn:sharepoint:federation - loginUrl (a Microsoft Entra-azonosítóhoz):

https://login.microsoftonline.com/dc38a67a-f981-4e24-ba16-4443ada44484/wsfed - SharePoint-webhely URL-címe:

https://spsites.contoso.local/ - SharePoint-webhely válasz URL-címe:

https://spsites.contoso.local/_trust/ - SharePoint megbízhatósági konfiguráció neve:

MicrosoftEntraTrust - A Microsoft Entra-tesztfelhasználó UserPrincipalName neve:

AzureUser1@demo1984.onmicrosoft.com

Vállalati alkalmazás konfigurálása a Microsoft Entra-azonosítóban

Az összevonás Microsoft Entra-azonosítóban való konfigurálásához létre kell hoznia egy dedikált Nagyvállalati alkalmazást. A konfiguráció egyszerűbb az alkalmazáskatalógusban található előre konfigurált sablon SharePoint on-premises használatával.

A vállalati alkalmazás létrehozása

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazás-rendszergazdaként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>Új alkalmazás.

- A keresőmezőbe írja be a helyszíni SharePointot. Válassza ki a helyszíni SharePointot az eredménypanelen.

- Adja meg az alkalmazás nevét (ebben az oktatóanyagban ez az

SharePoint corporate farm), majd kattintson a Létrehozás gombra az alkalmazás hozzáadásához. - Az új vállalati alkalmazásban válassza a Tulajdonságok lehetőséget, és ellenőrizze a szükséges felhasználói hozzárendelés értékét? Ebben a forgatókönyvben állítsa az értékét Nem értékre, és kattintson a Mentés gombra.

A vállalati alkalmazás konfigurálása

Ebben a szakaszban konfigurálja az SAML-hitelesítést, és meghatározza azokat a jogcímeket, amelyeket a sikeres hitelesítés után a Rendszer elküld a SharePointnak.

A Vállalati alkalmazás

SharePoint corporate farmáttekintésében válassza a 2 lehetőséget. Állítson be egyszeri bejelentkezést , és válassza ki az SAML-t a következő párbeszédpanelen.Az egyszeri bejelentkezés beállítása SAML-lel lapon válassza a Szerkesztés ikont az Egyszerű SAML-konfiguráció panelen.

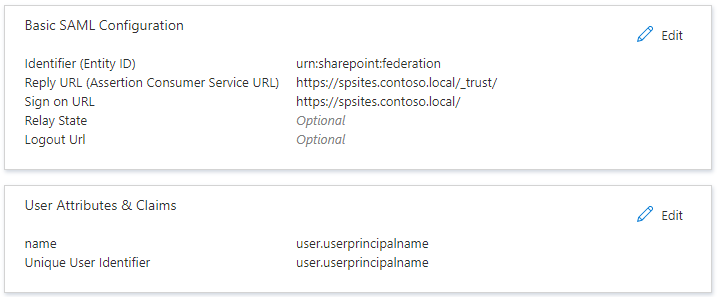

Az Egyszerű SAML-konfiguráció szakaszban kövesse az alábbi lépéseket:

Az Azonosító mezőben győződjön meg arról, hogy ez az érték jelen van:

urn:sharepoint:federation.A Válasz URL-cím mezőjébe írjon be egy URL-címet a következő mintával:

https://spsites.contoso.local/_trust/.A Bejelentkezés URL-cím mezőjébe írjon be egy URL-címet a következő mintával:

https://spsites.contoso.local/.Válassza a Mentés lehetőséget.

A Felhasználói attribútumok > Jogcímek szakaszban törölje a következő jogcímtípusokat, amelyek haszontalanok, mivel a SharePoint nem használja őket engedélyek megadására:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresshttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennamehttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname

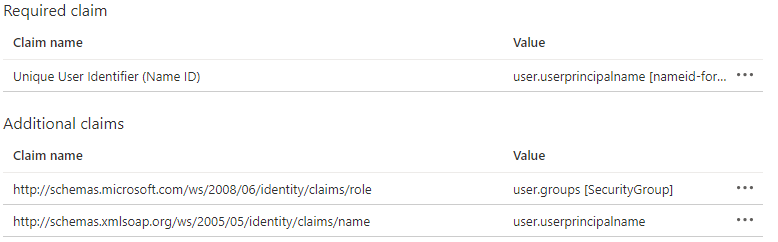

A beállításoknak így kell kinéznie:

Másolja ki azokat az információkat, amelyekre később szüksége lesz a SharePointban:

Az SAML aláíró tanúsítvány szakaszában töltse le a tanúsítványt (Base64). Ez a Microsoft Entra ID által az SAML-jogkivonat aláírásához használt aláíró tanúsítvány nyilvános kulcsa. A SharePointnak szüksége lesz rá a bejövő SAML-jogkivonatok integritásának ellenőrzéséhez.

A SharePoint vállalati farm beállítása szakaszban másolja ki a bejelentkezési URL-címet egy jegyzettömbbe, és cserélje le a /saml2 záró sztringet a /wsfed értékre.

Fontos

A /saml2-t cserélje le a /wsfedre, hogy a Microsoft Entra ID a SharePoint által megkövetelt SAML 1.1-jogkivonatot állítson ki.

- A SharePoint vállalati farm beállítása szakaszban másolja ki a kijelentkezés URL-címét

A SharePoint konfigurálása a Microsoft Entra-azonosító megbízhatóságához

A megbízhatóság létrehozása a SharePointban

Ebben a lépésben létrehoz egy SPTrustedLoginProvidert, amely tárolja azt a konfigurációt, amelyet a SharePointnak meg kell bíznia a Microsoft Entra-azonosítóban. Ehhez szüksége van a Fent másolt Microsoft Entra-azonosító adataira. Vegye figyelembe, hogy a Windows PowerShell használatával egyes parancsok meghiúsulhatnak. Indítsa el a SharePoint Management Shellt, és futtassa a következő szkriptet a létrehozásához:

# Path to the public key of the Microsoft Entra SAML signing certificate (self-signed), downloaded from the Enterprise application in the Azure portal

$signingCert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2("C:\Microsoft Entra app\SharePoint corporate farm.cer")

# Unique realm (corresponds to the "Identifier (Entity ID)" in the Microsoft Entra enterprise application)

$realm = "urn:sharepoint:federation"

# Login URL copied from the Microsoft Entra enterprise application. Make sure to replace "saml2" with "wsfed" at the end of the URL:

$loginUrl = "https://login.microsoftonline.com/dc38a67a-f981-4e24-ba16-4443ada44484/wsfed"

# Define the claim types used for the authorization

$userIdentifier = New-SPClaimTypeMapping -IncomingClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name" -IncomingClaimTypeDisplayName "name" -LocalClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"

$role = New-SPClaimTypeMapping "http://schemas.microsoft.com/ws/2008/06/identity/claims/role" -IncomingClaimTypeDisplayName "Role" -SameAsIncoming

# Let SharePoint trust the Microsoft Entra signing certificate

New-SPTrustedRootAuthority -Name "Microsoft Entra signing certificate" -Certificate $signingCert

# Create a new SPTrustedIdentityTokenIssuer in SharePoint

$trust = New-SPTrustedIdentityTokenIssuer -Name "MicrosoftEntraTrust" -Description "Microsoft Entra ID" -Realm $realm -ImportTrustCertificate $signingCert -ClaimsMappings $userIdentifier, $role -SignInUrl $loginUrl -IdentifierClaim $userIdentifier.InputClaimType

A SharePoint-webalkalmazás konfigurálása

Ebben a lépésben konfigurál egy webalkalmazást a SharePointban, hogy megbízzon a fent létrehozott Microsoft Entra Enterprise-alkalmazásban. Fontos szabályokat kell szem előtt tartani:

- A SharePoint-webalkalmazás alapértelmezett zónájának engedélyeznie kell a Windows-hitelesítést. Erre a keresőrobothoz van szükség.

- A Microsoft Entra-hitelesítést használó SharePoint URL-címet HTTPS-vel kell beállítani.

Hozza létre vagy bővítse ki a webalkalmazást. Ez a cikk két lehetséges konfigurációt ismertet:

Ha létrehoz egy új webalkalmazást, amely windowsos és Microsoft Entra-hitelesítést is használ az alapértelmezett zónában:

Indítsa el a SharePoint Management Shellt , és futtassa a következő szkriptet:

# This script creates a new web application and sets Windows and Microsoft Entra authentication on the Default zone # URL of the SharePoint site federated with Microsoft Entra $trustedSharePointSiteUrl = "https://spsites.contoso.local/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$true $sptrust = Get-SPTrustedIdentityTokenIssuer "MicrosoftEntraTrust" $trustedAp = New-SPAuthenticationProvider -TrustedIdentityTokenIssuer $sptrust New-SPWebApplication -Name "SharePoint - Microsoft Entra" -Port 443 -SecureSocketsLayer -URL $trustedSharePointSiteUrl -ApplicationPool "SharePoint - Microsoft Entra" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp, $trustedApNyissa meg a SharePoint Központi felügyeleti webhelyet.

A Rendszerbeállítások területen válassza az Alternatív hozzáférés-leképezések konfigurálása lehetőséget. Megnyílik az Alternatív hozzáférés-leképezési gyűjtemény mező.

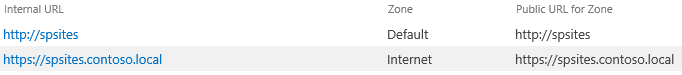

Szűrje a megjelenítést az új webalkalmazással, és győződjön meg arról, hogy az alábbihoz hasonlót lát:

Ha kiterjeszt egy meglévő webalkalmazást a Microsoft Entra-hitelesítés használatára egy új zónában:

Indítsa el a SharePoint Management Shellt, és futtassa a következő szkriptet:

# This script extends an existing web application to set Microsoft Entra authentication on a new zone # URL of the default zone of the web application $webAppDefaultZoneUrl = "http://spsites/" # URL of the SharePoint site federated with ADFS $trustedSharePointSiteUrl = "https://spsites.contoso.local/" $sptrust = Get-SPTrustedIdentityTokenIssuer "MicrosoftEntraTrust" $ap = New-SPAuthenticationProvider -TrustedIdentityTokenIssuer $sptrust $wa = Get-SPWebApplication $webAppDefaultZoneUrl New-SPWebApplicationExtension -Name "SharePoint - Microsoft Entra" -Identity $wa -SecureSocketsLayer -Zone Internet -Url $trustedSharePointSiteUrl -AuthenticationProvider $apNyissa meg a SharePoint Központi felügyeleti webhelyet.

A Rendszerbeállítások területen válassza az Alternatív hozzáférés-leképezések konfigurálása lehetőséget. Megnyílik az Alternatív hozzáférés-leképezési gyűjtemény mező.

Szűrje a kijelzőt a kiterjesztett webalkalmazással, és győződjön meg arról, hogy az alábbihoz hasonlót lát:

A webalkalmazás létrehozása után létrehozhat egy gyökérwebhelycsoportot, és felveheti a Windows-fiókját elsődleges webhelycsoport-rendszergazdaként.

Tanúsítvány létrehozása a SharePoint-webhelyhez

Mivel a SharePoint URL-címe HTTPS protokollt használ (

https://spsites.contoso.local/), a tanúsítványt a megfelelő Internet Information Services-webhelyen (IIS) kell beállítani. Kövesse az alábbi lépéseket egy önaláírt tanúsítvány létrehozásához:Fontos

Az önaláírt tanúsítványok csak tesztelési célokra alkalmasak. Éles környezetekben javasoljuk, hogy inkább egy hitelesítésszolgáltató által kiadott tanúsítványokat használjon.

Nyissa meg a Windows PowerShell-konzolt.

Futtassa a következő szkriptet egy önaláírt tanúsítvány létrehozásához és a számítógép SAJÁT tárolójához való hozzáadásához:

New-SelfSignedCertificate -DnsName "spsites.contoso.local" -CertStoreLocation "cert:\LocalMachine\My"

A tanúsítvány beállítása az IIS-webhelyen

- Nyissa meg az Internet Information Services Manager konzolt.

- Bontsa ki a kiszolgálót fanézetben, bontsa ki a Webhelyek elemet, válassza ki a SharePoint – Microsoft Entra azonosító webhelyet, és válassza a Kötések lehetőséget.

- Válassza a https-kötést, majd a Szerkesztés lehetőséget.

- A TLS/SSL tanúsítványmezőben válassza ki a használni kívánt tanúsítványt (például a fent létrehozott spsites.contoso.local ), majd kattintson az OK gombra.

Feljegyzés

Ha több webes előtérbeli kiszolgálóval rendelkezik, mindegyiken meg kell ismételnie ezt a műveletet.

A SharePoint és a Microsoft Entra-azonosító közötti megbízhatóság alapkonfigurációja befejeződött. Lássuk, hogyan jelentkezhet be a SharePoint-webhelyre Microsoft Entra-felhasználóként.

Bejelentkezés tagfelhasználóként

A Microsoft Entra-azonosító két típusú felhasználóval rendelkezik: vendégfelhasználók és tagfelhasználók. Kezdjük egy tagfelhasználóval, amely csupán egy olyan felhasználó, aki a szervezetében található.

Tagfelhasználó létrehozása a Microsoft Entra-azonosítóban

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhasználói rendszergazdaként.

- Keresse meg az Identitás>Felhasználók>Minden felhasználó elemet.

- Válassza az Új felhasználó>létrehozása lehetőséget a képernyő tetején.

- A Felhasználói tulajdonságok területen kövesse az alábbi lépéseket:

- A Megjelenítendő név mezőbe írja be a következőt

B.Simon: - A Felhasználónév mezőbe írja be a következőtusername@companydomain.extension: . Például:

B.Simon@contoso.com. - Jelölje be a Jelszó megjelenítése jelölőnégyzetet, majd írja be a Jelszó mezőben megjelenő értéket.

- Válassza az Áttekintés + létrehozás lehetőséget.

- A Megjelenítendő név mezőbe írja be a következőt

- Válassza a Létrehozás lehetőséget.

- Megoszthatja a webhelyet ezzel a felhasználóval, és engedélyezheti a hozzáférést.

Engedélyek megadása a Microsoft Entra-felhasználónak a SharePointban

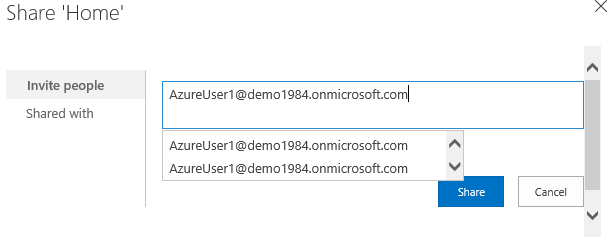

Jelentkezzen be a SharePoint gyökérwebhelycsoportba Windows-fiókként (webhelycsoport-rendszergazdaként), és kattintson a Megosztás gombra.

A párbeszédpanelen be kell gépelnie például AzureUser1@demo1984.onmicrosoft.coma userprincipalname pontos értékét, és körültekintően kell kiválasztania a névigénylés eredményét (az egérrel az eredményre mozgatva megtekintheti a jogcím típusát)

Fontos

Ügyeljen arra, hogy írja be a meghívni kívánt felhasználó pontos értékét, és válassza ki a megfelelő jogcímtípust a listában, különben a megosztás nem fog működni.

Ennek a korlátozásnak az az oka, hogy a SharePoint nem ellenőrzi a személyválasztó bemenetét, ami zavaró lehet, és hibás elírásokhoz vezethet, vagy a felhasználók véletlenül rossz jogcímtípust választanak.

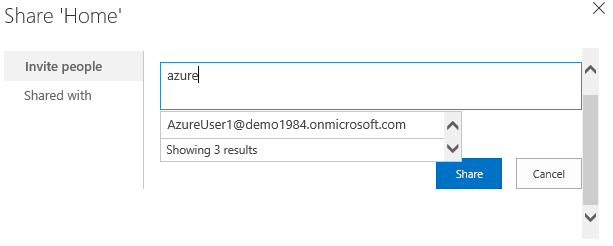

A forgatókönyv megoldásához egy EntraCP nevű nyílt forráskódú megoldás használható a SharePoint 2019/2016/2013 microsoft entra id azonosítójával való összekapcsolására, és a Bemenet feloldása a Microsoft Entra-bérlőn. További információ: EntraCP.

Az alábbiakban ugyanaz a keresés látható, amelyen az EntraCP konfigurálva van: A SharePoint a tényleges felhasználókat adja vissza a bemenet alapján:

Fontos

Az EntraCP nem Microsoft-termék, és Microsoft ügyfélszolgálata nem támogatja. Az EntraCP a helyszíni SharePoint-farmon való letöltéséhez, telepítéséhez és konfigurálásához tekintse meg az EntraCP webhelyét.

A Microsoft Entra-felhasználó AzureUser1@demo1984.onmicrosoft.com mostantól az identitásával bejelentkezhet a SharePoint-webhelyre https://spsites.contoso.local/.

Engedélyek megadása biztonsági csoportnak

Csoport jogcímtípusának hozzáadása a vállalati alkalmazáshoz

A Vállalati alkalmazás

SharePoint corporate farmáttekintésében válassza a 2 lehetőséget. Egyszeri bejelentkezés beállítása.A Felhasználói attribútumok > Jogcímek szakaszban kövesse az alábbi lépéseket, ha nincs csoportjogcím:

- Válassza a Csoportjogcím hozzáadása lehetőséget, válassza a Biztonsági csoportok lehetőséget, és győződjön meg arról, hogy a Forrásattribútum csoportazonosítóra van állítva

- Jelölje be a csoportjogcím nevének testreszabása jelölőnégyzetet, majd jelölje be a Csoportok kibocsátása szerepkör jogcímként jelölőnégyzetet, majd kattintson a Mentés gombra.

- A Felhasználói attribútumok > jogcímeknek így kell kinéznie:

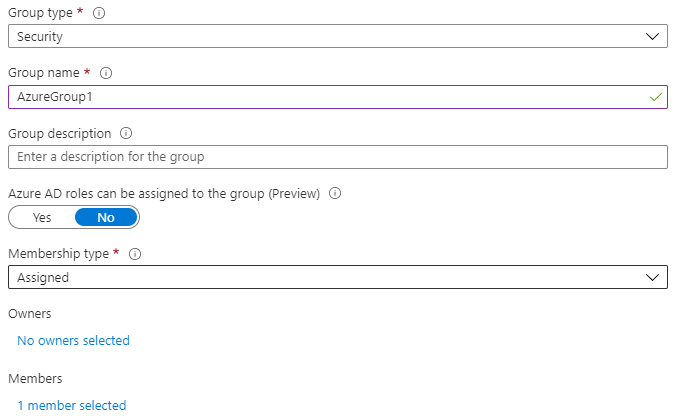

Biztonsági csoport létrehozása a Microsoft Entra-azonosítóban

Hozzunk létre egy biztonsági csoportot.

Tallózással keresse meg az identitáscsoportokat>.

Válassza az Új csoportot.

Adja meg a csoporttípust (Biztonság), a csoport nevét (például

AzureGroup1), és a tagság típusát. Adja hozzá a fent létrehozott felhasználót tagként, és kattintson a Létrehozás gombra:

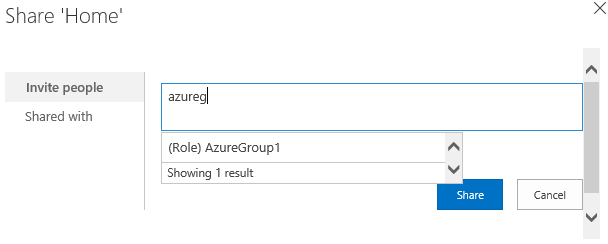

Engedélyek megadása a SharePoint biztonsági csoportjához

A Microsoft Entra biztonsági csoportok az attribútumukkal Idvannak azonosítva, amely egy GUID (például 00aa00aa-bb11-cc22-dd33-44ee44ee44ee).

Egyéni jogcímszolgáltató nélkül a felhasználóknak be kell gépelni a csoport pontos értékét (Id) a személyválasztóban, és ki kell választaniuk a megfelelő jogcímtípust. Ez nem felhasználóbarát és nem megbízható.

Ennek elkerülése érdekében ez a cikk külső jogcímszolgáltatót , az EntraCP-t használja a csoport barátságos megkereséséhez a SharePointban:

Vendégfelhasználók hozzáférésének kezelése

A vendégfiókok kétféleképpen használhatók:

- B2B vendégfiókok: Ezek a felhasználók egy külső Microsoft Entra-bérlőben találhatók

- MSA-vendégfiókok: Ezek a felhasználók microsoftos azonosító szolgáltatóban (Hotmail, Outlook) vagy közösségi fiókszolgáltatóban (Google vagy hasonló) találhatók

A Microsoft Entra ID alapértelmezés szerint az "Egyedi felhasználóazonosító" és a "név" jogcímet is beállítja az attribútumra user.userprincipalname.

Ez az attribútum sajnos nem egyértelmű a vendégfiókok esetében, ahogy az alábbi táblázat is mutatja:

| Forrásattribútumkészlet a Microsoft Entra-azonosítóban | A Microsoft Entra ID által a B2B-vendégek számára használt tényleges tulajdonság | A Microsoft Entra ID által az MSA-vendégek számára használt tényleges tulajdonság | Olyan tulajdonság, amelyre a SharePoint támaszkodhat az identitás ellenőrzéséhez |

|---|---|---|---|

user.userprincipalname |

mailpéldául: guest@PARTNERTENANT |

userprincipalnamepéldául: guest_outlook.com#EXT#@TENANT.onmicrosoft.com |

nem egyértelmű |

user.localuserprincipalname |

userprincipalnamepéldául: guest_PARTNERTENANT#EXT#@TENANT.onmicrosoft.com |

userprincipalnamepéldául: guest_outlook.com#EXT#@TENANT.onmicrosoft.com |

userprincipalname |

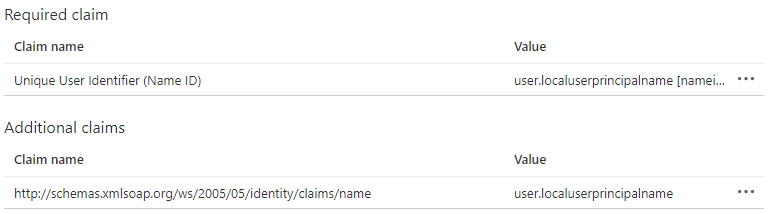

Összefoglalva, annak érdekében, hogy a vendégfiókok azonos attribútummal legyenek azonosítva, a vállalati alkalmazás azonosító jogcímeit frissíteni kell az attribútum user.localuserprincipalname user.userprincipalnamehelyett.

Az alkalmazás frissítése az összes vendégfelhasználó konzisztens attribútumának használatára

A Vállalati alkalmazás

SharePoint corporate farmáttekintésében válassza a 2 lehetőséget. Egyszeri bejelentkezés beállítása.Az egyszeri bejelentkezés beállítása SAML-lel lapon válassza a Szerkesztés ikont a Felhasználói attribútumok > Jogcímek panelen.

A Felhasználói attribútumok > Jogcímek szakaszban kövesse az alábbi lépéseket:

Válassza az Egyedi felhasználóazonosító (Névazonosító) lehetőséget, módosítsa a forrásattribútum tulajdonságát user.localuserprincipalname névre, majd kattintson a Mentés gombra.

Válassza ki

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name, módosítsa a Forrásattribútum tulajdonságát user.localuserprincipalname névre, majd kattintson a Mentés gombra.A Felhasználói attribútumok > jogcímeknek így kell kinéznie:

Vendégfelhasználók meghívása a SharePointban

Feljegyzés

Ez a szakasz feltételezi, hogy az EntraCP jogcímszolgáltatót használja

A fenti szakaszban frissítette a vállalati alkalmazást, hogy konzisztens attribútumot használjon az összes vendégfiókhoz.

Most frissíteni kell az EntraCP konfigurációját, hogy tükrözze a módosítást, és használja a vendégfiókok attribútumát userprincipalname :

- Nyissa meg a SharePoint Központi felügyeleti webhelyet.

- A Biztonság területen válassza az EntraCP globális konfigurációját.

- A Felhasználóazonosító tulajdonság szakaszban állítsa be a "Vendég" felhasználók felhasználói azonosítóját a UserPrincipalName értékre.

- Kattintson az OK gombra

Mostantól meghívhat minden vendégfelhasználót a SharePoint-webhelyeken.

Összevonás konfigurálása több webalkalmazáshoz

A konfiguráció egyetlen webalkalmazáshoz működik, de további konfigurációra van szükség, ha ugyanazt a megbízható identitásszolgáltatót több webalkalmazáshoz szeretné használni. Tegyük fel például, hogy van egy külön webalkalmazása https://otherwebapp.contoso.local/ , és most engedélyezni szeretné a Microsoft Entra-hitelesítést rajta. Ehhez konfigurálja a SharePointot az SAML WReply paraméter átadására, és adja hozzá az URL-címeket a vállalati alkalmazásban.

A SharePoint konfigurálása az SAML WReply paraméter átadásához

- A SharePoint-kiszolgálón nyissa meg a SharePoint 201x Felügyeleti rendszerhéjat, és futtassa a következő parancsokat. Használja ugyanazt a nevet a megbízható identitásjogkivonat-kiállítóhoz, mint korábban.

$t = Get-SPTrustedIdentityTokenIssuer "MicrosoftEntraTrust"

$t.UseWReplyParameter = $true

$t.Update()

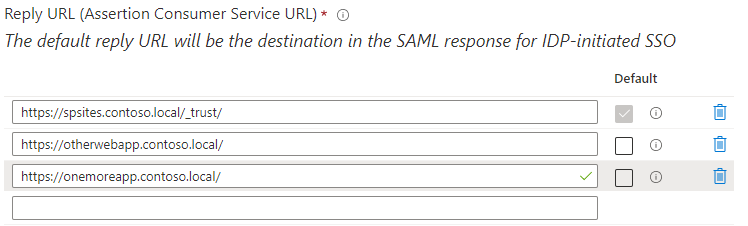

Az URL-címek hozzáadása a vállalati alkalmazásban

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazás-rendszergazdaként.

Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>: Válassza ki a korábban létrehozott vállalati alkalmazást, és válassza az Egyszeri bejelentkezés lehetőséget.

Az egyszeri bejelentkezés beállítása SAML-lel lapon szerkessze az egyszerű SAML-konfigurációt.

A Válasz URL-cím (Assertion Consumer Service URL) szakaszban adja hozzá az összes további webalkalmazás URL-címét (például) a Microsoft Entra-azonosítóval bejelentkezni kívánt felhasználókhoz,

https://otherwebapp.contoso.local/majd kattintson a Mentés gombra.

A biztonsági jogkivonat élettartamának konfigurálása

A Microsoft Entra ID alapértelmezés szerint létrehoz egy 1 órán át érvényes SAML-jogkivonatot, amely nem szabható testre az Azure Portalon vagy feltételes hozzáférési szabályzat használatával.

Létrehozhat azonban egy egyéni jogkivonat élettartam-szabályzatot, és hozzárendelheti azt a SharePoint Serverhez létrehozott vállalati alkalmazáshoz.

Ehhez futtassa az alábbi szkriptet:

Install-Module Microsoft.Graph

Connect-MgGraph -Scopes "Policy.ReadWrite.ApplicationConfiguration","Policy.Read.All","Application.ReadWrite.All"

$appDisplayName = "SharePoint corporate farm"

$sp = Get-MgServicePrincipal -Search DisplayName:"$appDisplayName" -ConsistencyLevel eventual

$oldPolicy = Get-MgServicePrincipalTokenLifetimePolicy -ServicePrincipalId $sp.Id

if ($null -ne $oldPolicy) {

# There can be only 1 TokenLifetimePolicy associated to the service principal (or 0, as by default)

Remove-MgServicePrincipalAppManagementPolicy -AppManagementPolicyId $oldPolicy.Id -ServicePrincipalId $sp.Id

}

# Get / create a custom token lifetime policy

$policyDisplayName = "WebPolicyScenario"

$policy = Get-MgPolicyTokenLifetimePolicy -Filter "DisplayName eq '$policyDisplayName'"

if ($null -eq $policy) {

$params = @{

Definition = @('{"TokenLifetimePolicy":{"Version":1,"AccessTokenLifetime":"4:00:00"}}')

DisplayName = $policyDisplayName

IsOrganizationDefault = $false

}

$policy = New-MgPolicyTokenLifetimePolicy -BodyParameter $params

}

# Assign the token lifetime policy to an app

$body = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/policies/tokenLifetimePolicies/$($policy.Id)"

}

Invoke-GraphRequest -Uri ('https://graph.microsoft.com/v1.0/servicePrincipals/{0}/tokenLifetimePolicies/$ref' -f $sp.Id) -Method POST -Body $body